SSH je sjajna tehnologija; možete ga koristiti za skrivanjeVPN promet putem njega, osigurava vam vezu s web stranicama i još mnogo toga. Jedini problem je svaki put kad se pokušate prijaviti na udaljeni stroj, a to morate unijeti zaporku i to može biti zamorno. Ako ste programer koji se želi povezati s većinom strojeva preko SSH-a odjednom pomoću Bash skripte ili samo netko tko koristi sigurnu školjku i nije mu dobro unositi lozinke, postoji rješenje: SSH bez lozinke. Ovaj postupak uključuje generiranje sigurnog SSH ključa na računalu domaćina i dijeljenje ga kao načina za pristup računalu. To će omogućiti bilo kome s ključem da se prijavi, čak i ako ne zna zaporku. Evo kako to proći.

Što su SSH ključevi?

SSH ključ je jedinstvena identifikacijska datoteka kojakoristi se uz Sigurnu školjku. Svrha ovih ključeva je pružiti jedinstveni identitet korisniku i označiti ih kao "pouzdane" prilikom prijave. Sami ti ključevi više su od datoteka koje dokazuju identitet nekoga. U stvari, SSH korisnicima omogućuje prijavu ključem, a ne lozinkom. Znači, umjesto da budete prisiljeni unijeti lozinku svaki put kada se prijavite preko SSH-a, koristite SSH ključ.

SSH ključ nalazi se negdje sigurno na vašoj Linux instalaciji, a od tamo se možete prijaviti na udaljeni stroj koliko želite bez lozinke.

Stvaranje sigurnih SSH ključeva

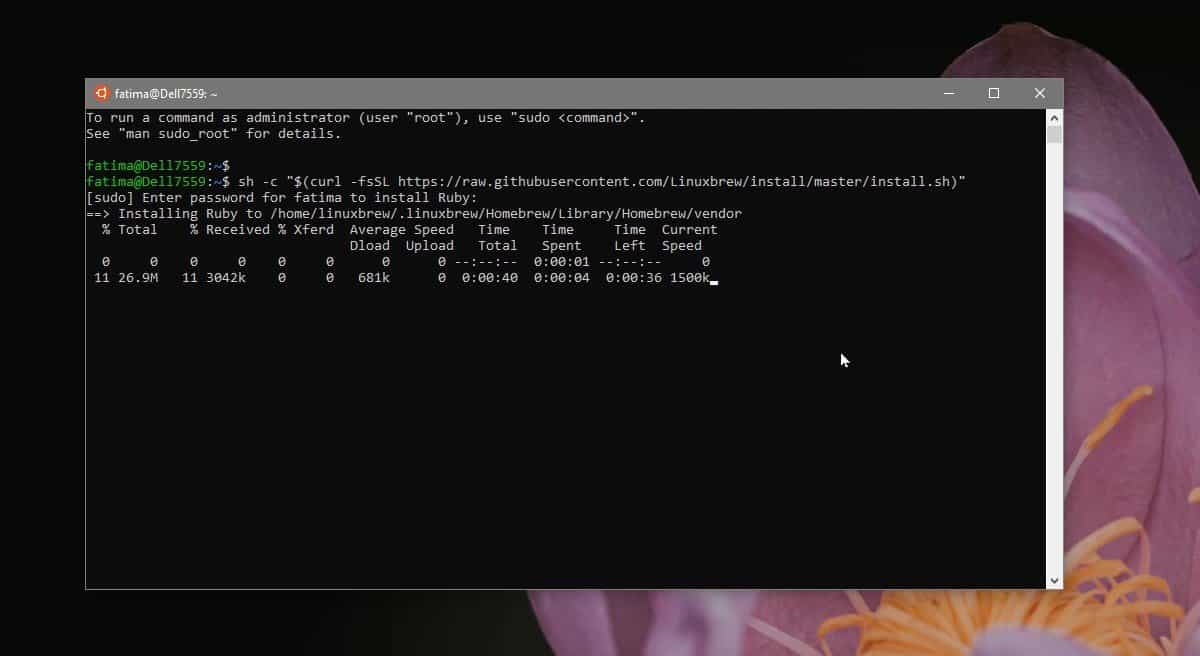

Generiranje sigurnog SSH ključa prvo to zahtijevaSSH je pokrenut. Shvaćate li da to ne mora nužno imati i SSH poslužitelj. Samo da se osnovni SSH alati i tehnologije izvode na vašem Linux računalu. Niste sigurni kako postaviti SSH? Slijedite naš vodič o tome ovdje.

Uvijek generirajte SSH ključeve na sustavu na kojem se nalazi SSH poslužitelj. Ne pokušavajte ih generirati na poslužitelju koji ne domaćin SSH sesiji, i kopirajte ga na SSH host uređaj. To neće raditi.

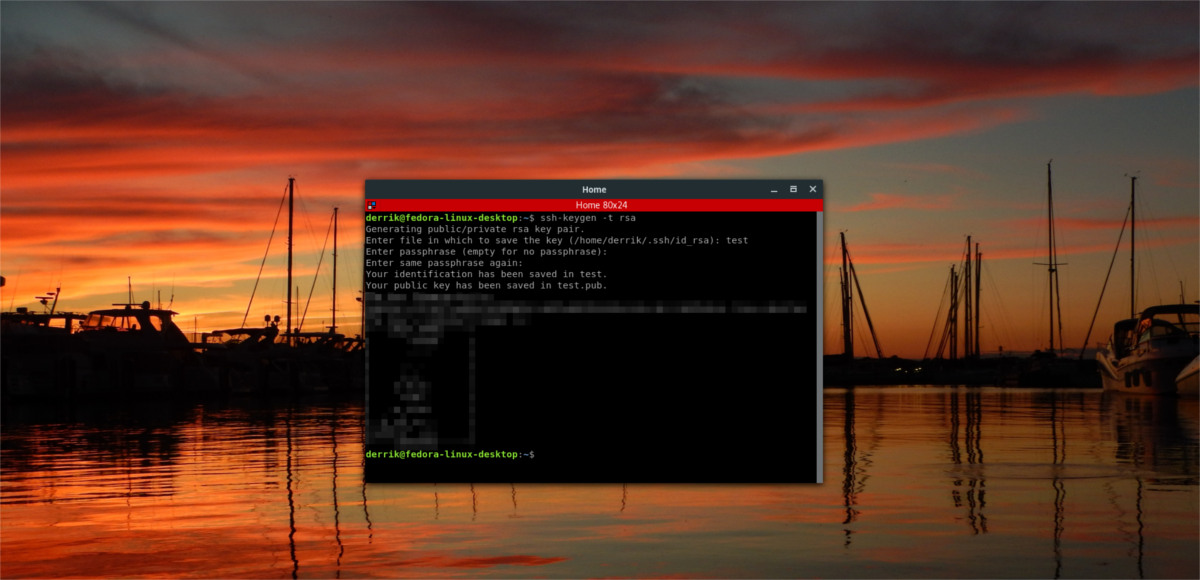

Za pokretanje procesa stvaranja ključeva otvorite terminal. Unutar prozora terminala pokrenite:

ssh-keygen -t rsa

Trčanje ssh-keygen ispisat će "Generiranje javnog / privatnog rsa ključapar". To znači da sustav generira i javni ključ i privatni ključ. Javni ključevi su oni koje svatko može koristiti i trebali biste ih dobro davati. S druge strane, privatni ključ nešto je što nikad ne biste trebali nikome podijeliti. Otuda i naziv „privatno“.

Tipke će se spremiti na /home / username / .ssh / id_rsa.

Bilješka: NE ODBIJUJTE to. ~ / .Ssh mapu jer sadrži vaše ključeve. Ako na bilo koji način zadesite tu mapu i pokušate se daljinski prijaviti u uređaj, SSH prompt neće uspjeti. Također će ispisati upozorenje i zaključati vas.

SSH ključevi na udaljenom stroju

Sad kad su SSH ključevi (i javni i privatni)one) stvorene su i spremne za upotrebu, morat ćete ih kopirati u sustav iz kojeg se želite prijaviti. Važno je da ovaj postupak ponovite na svim strojevima na koje se planirate prijaviti preko SSH-a. U suprotnom, oni koji nemaju ključ, morat će se prijaviti pomoću metode lozinke.

Da biste dodali ključeve u udaljeni sustav, slijedite ovaj primjer. Obavezno to radite s računalom računala preko SSH-a.

ssh username@remote-host-name mkdir -p .ssh

Izvođenje ove ssh naredbe stvorit će skrivenu ~ / .Ssh mapu u kućnom imeniku udaljenog stroja (s korisnikom koji je korišten za prijavu). Ova je mapa važna, jer ćemo ovdje kopirati novo generirane SSH datoteke s ključevima.

Da biste kopirali SSH datoteke datoteka s ključevima, pokrenite još jednu naredbu sa SSH glavnog računala na udaljeni stroj koji treba tipke:

cat .ssh/id_rsa.pub | ssh username@remote-host-name "cat >> .ssh/authorized_keys"

Kopiranje će potrajati nekoliko sekundi, ovisno o brzini mreže. Kada se dovrši, udaljeno računalo imat će generirane ključeve i moći će se prijaviti na SSH host PC bez lozinke.

Izrada sigurnosnih kopija SSH tipki

SSH ključevi su korisne stvari, a svaka od njih jejedinstveni. Zbog toga je spremanje sigurnosnih kopija najbolji način djelovanja. Problem je ako ga spremite negdje drugdje, neko može pronaći vaš SSH ključ, zadržite ga i iskoristite ga za sebe. Pitanje je, koji je dobar način da sigurnosno kopirate SSH ključ? Šifriranje.

Najbrži, najučinkovitiji (i najlakši način)šifriranje je uporaba GnuPG-a. Sam alat ugrađen je u većinu alata za šifriranje koji su već na Linuxu i to je korak kada se prikupljaju šifrirajuće datoteke. Da biste instalirali GnuPG, otvorite terminal i pretražite upravitelja paketa "gpg". Program treba lako pronaći, čak i na vrlo nejasnim Linux distribucijama.

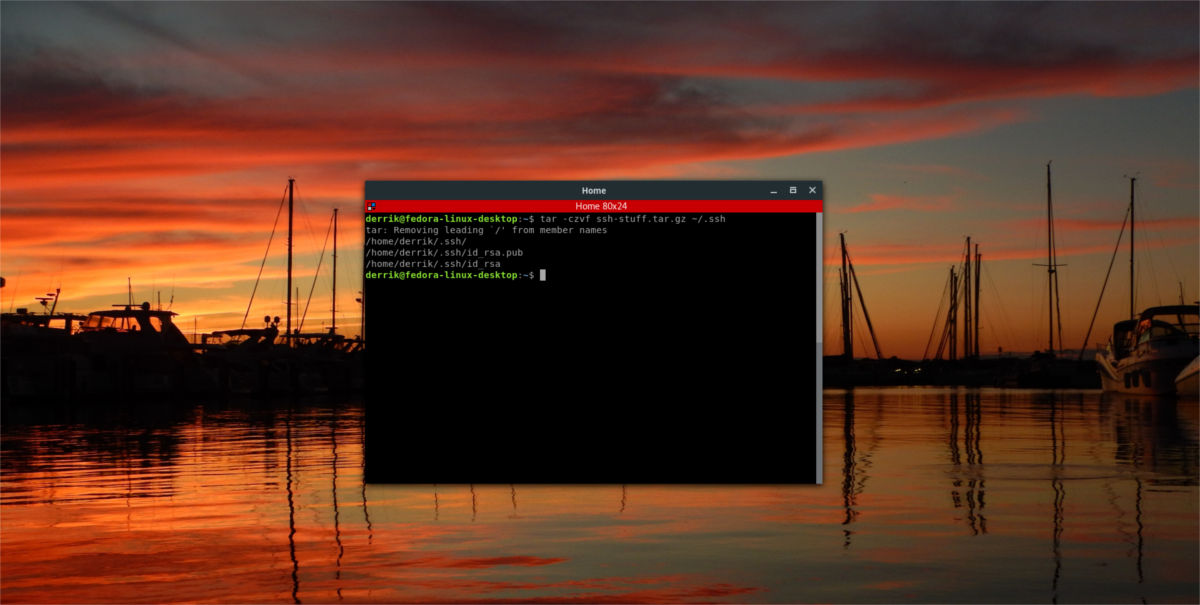

Nakon što se GPG pokrene, pokrenite postupak šifriranja tako što ćete ga komprimirati ~ / .Ssh mapu u tar arhivsku datoteku. To će učiniti tako da nema potrebe pojedinačno kriptirati svaku pojedinu datoteku u ~ / .Ssh mapa.

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

Kad se kompresija završi, započnite postupak šifriranja.

Napomena: prije kriptiranja pokrenite GPG u terminalu za generiranje novog ključnog ključa.

gpg -c ssh-stuff.tar.gz

Kad se proces šifriranja završi, GnuPG će staviti datoteku s oznakom "ssh-stuff.tar.gz.gpg„. Slobodno izbrišite izvornu, otključanu verziju datoteke. Da biste dešifrirali sigurnosnu kopiju, napravite sljedeće:

gpg ssh-stuff.tar.gz.gpg</ P>

komentari