Sigurnost u informacijama vruća je tema. To je najmanje što možemo reći. Prijetnje su svuda i zaštita od njih je neprestana bitka. Prošli su dani kada je potreban neki softver za zaštitu od virusa. Složenost IT scene prijetnje danas je jednaka - ako ne i superiornija - od sustava koje pokušavamo zaštititi. Napadi dolaze u svim oblicima i oblicima i svakodnevno izlažu našem poslovanju. Da bismo ih zaštitili, potreban nam je vrhunski sustav praćenja prijetnji. Srećom, učinili smo težak posao njihovog pronalaženja i drago nam je da smo predstavili vrhunske IT sustave za nadzor prijetnji.

Svoje ćemo istraživanje započeti pokušajem definiranjašto je nadzor IT prijetnji Različiti ljudi mogu imati različite definicije - i svi su podjednako dobri - ali, radi naše rasprave, važno je da smo svi na istoj stranici i dijelimo zajedničko razumijevanje. Zatim ćemo pokušati ukloniti zabunu o tome što je praćenje IT prijetnji i, što je još važnije, ono što nije. Zatim ćemo nastaviti objašnjavati kako funkcionira nadzor IT prijetnji, koje su njegove prednosti i zašto vam je potreban. Napokon ćemo biti spremni otkriti rezultat pretraživanja vrhunskih IT sustava za nadzor prijetnji i pregledati ćemo svaki od najboljih sustava koje smo pronašli.

Što je praćenje IT prijetnji - definicija

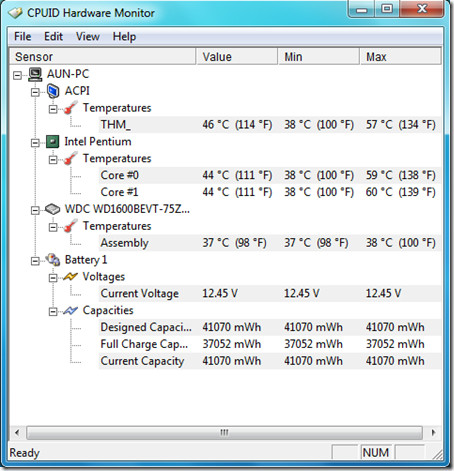

IT praćenje prijetnji obično se odnosi napostupak neprekidnog nadziranja mreža i njihovih komponenti (uključujući poslužitelje, radne stanice i drugu opremu) radi bilo kakvih znakova prijetnje sigurnosti. To bi mogli biti, na primjer, pokušaji upada ili krađe podataka. To je sveobuhvatan pojam za nadzor ili mreža protiv svih vrsta zlonamjernih aktivnosti.

IT profesionalci se oslanjaju na praćenje IT prijetnjisteći vidljivost u svojim mrežama i korisnicima koji im pristupaju. Ideja ovdje je omogućiti jaču zaštitu podataka i spriječiti - ili barem smanjiti - moguću štetu koja bi mogla nastati kršenjem.

U današnjem svijetu gdje to uopće nije neuobičajenovidjeti organizacije koje zapošljavaju neovisne izvođače, udaljene radnike, pa čak i interno osoblje koje na poslu koriste vlastite uređaje, postoji dodatni rizik za osjetljive podatke organizacija. Bez izravne kontrole nad tim uređajima treće strane, jedina je mogućnost učinkovito nadziranje svih aktivnosti.

Praćenje IT prijetnji prilično je složeno pitanjeuglavnom zato što zlonamjerni korisnici i skupine koriste tehnike koje se razvijaju jednako brzo - ako ne i brže od - ostale informacijske tehnologije za probijanje mreža i krađu podataka. Iz tog razloga, informacijski se sustavi za nadzor prijetnji također moraju stalno razvijati kako bi bili u toku sa mjestom prijetnje.

Što nije - izbjegavanje zabune

Sigurnost IT-a je velika i složena domena i tolako je stvari pomiješati. I lako bi moglo doći do zabune u pogledu toga što je praćenje IT prijetnji ili što nije. Na primjer, sustavi za otkrivanje upada (IDS) se, naravno, koriste za nadgledanje mreža zbog prijetnji. To bi učinilo ovim sustavima IT sustave za nadzor prijetnji. Ali to nije ono što obično nazivamo, a zatim govorimo o nadzoru IT prijetnji.

Isto tako, sigurnosne informacije i događajiMenadžment (SIEM) se također često smatra oblikom informatičkog rješenja za nadzor prijetnji. Razumljivo je da se ovi sustavi mogu koristiti i za zaštitu naše infrastrukture od zlonamjernog korištenja.

Softver za zaštitu od virusa mogao bi se smatrati i informacijskim sustavima za nadzor prijetnji. Uostalom, i oni se koriste za zaštitu od iste vrste prijetnji, iako koriste drugačiji pristup.

Ali uzete pojedinačno, ove tehnologije obično nisu ono na što se poziva kada govorimo o nadzoru IT prijetnji.

Kao što vidite, koncept IT prijetnjepraćenje nije sasvim jasno. Za potrebe ovog članka oslanjali smo se na same dobavljače i ono što oni vide kao softver za nadzor IT prijetnji. To ima smisla, jer na kraju je praćenje informatičkih prijetnji nejasan pojam koji se može primijeniti na mnoge stvari.

Kako funkcionira IT nadzor prijetnji

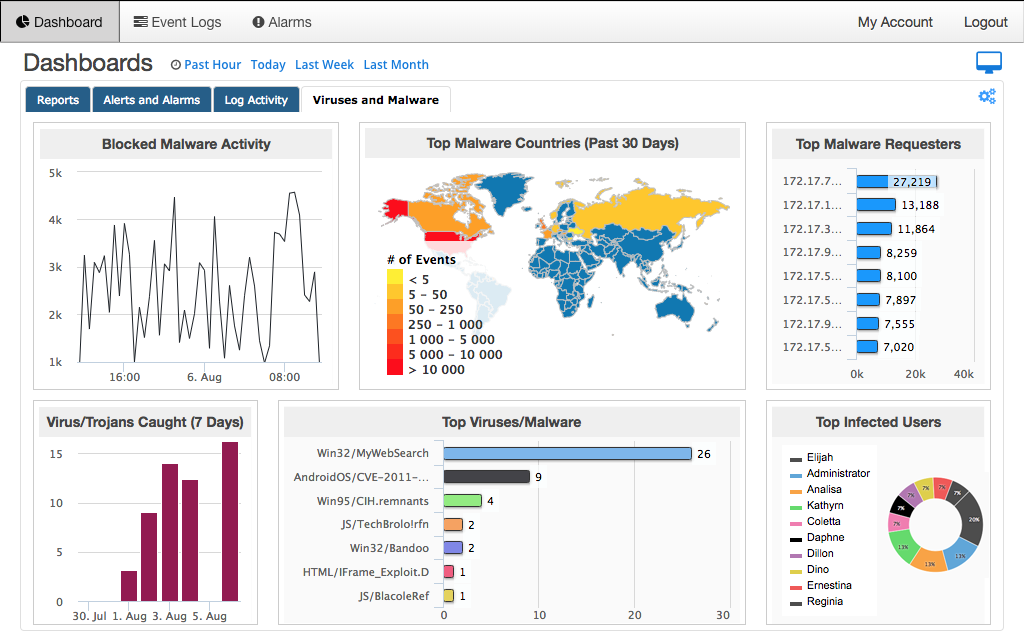

Ukratko, IT nadgledanje prijetnji sastoji se odkontinuirano nadgledanje i naknadno ocjenjivanje podataka o sigurnosti s ciljem identificiranja cyber napada i kršenja podataka. IT sustavi za nadzor prijetnji prikupljaju različite informacije o okolišu. Te informacije dobivaju na različite načine. Mogu koristiti senzore i agente koji rade na poslužiteljima. Neki će se također osloniti na analizu obrazaca prometa ili analizu dnevnika i časopisa sustava. Ideja je brzo identificirati posebne obrasce koji ukazuju na potencijalnu prijetnju ili stvarni sigurnosni incident. U idealnom slučaju, IT sustavi za nadzor prijetnji pokušavaju identificirati prijetnje prije nego što imaju negativne posljedice.

Nakon što se utvrdi prijetnja, neki sustavi imajupostupak provjere valjanosti koji osigurava da je prijetnja stvarna i da nije lažno pozitivan. Da bi se to postiglo mogu se koristiti različite metode, uključujući ručnu analizu. Nakon što se utvrđena prijetnja potvrdi, izdaje se upozorenje, koji obavještava odgovarajuće osoblje da se moraju poduzeti neke korektivne radnje. Alternativno, neki IT sustavi za praćenje prijetnji također će pokrenuti neki oblik protumjera ili korektivnih mjera. To može biti prilagođena radnji ili skripti ili, kao što je to često slučaj u najboljim sustavima, potpuno automatizirani odgovor na temelju otkrivene prijetnje. Neki će sustavi omogućiti i kombinaciju automatiziranih, unaprijed definiranih akcija i prilagođenih radnji za najbolji mogući odgovor.

Prednosti IT nadziranja prijetnji

Identificiranje neotkrivenih prijetnji je, odnaravno, glavne koristi od organizacija koje koriste IT sustave za nadzor prijetnji. IT sustavi za nadzor prijetnji otkrivat će autsajde koji se povezuju s vašom mrežom ili ih pregledavaju, kao i otkriti kompromitirane i / ili neovlaštene interne račune.

Iako ih je teško otkriti, ITsustavi za nadzor prijetnji povezuju različite izvore informacija o aktivnosti krajnjih točaka s kontekstualnim podacima kao što su IP adrese, URL-ovi, kao i podaci o datoteci i aplikaciji. Zajedno pružaju točniji način identificiranja anomalija koje bi mogle ukazivati na zlonamjerne aktivnosti.

Najveća prednost praćenja IT prijetnjisustavima je smanjenje rizika i maksimiziranje mogućnosti zaštite podataka. Učinit će svaku organizaciju boljom za obranu od vanjskih i insajderskih prijetnji, zahvaljujući vidljivosti koju pružaju. IT sustavi za nadzor prijetnji analizirat će pristup i upotrebu podataka te provoditi politike zaštite podataka sprječavajući osjetljivi gubitak podataka.

Konkretno, sustavi za nadzor informatičkih prijetnji:

- Pokažite vam što se događa na vašim mrežama, tko su korisnici i postoji li rizik ili ne,

- Omogućuju vam da shvatite koliko se upotreba mreže usklađuje s pravilima,

- Pomoći vam u postizanju usklađenosti s propisima koja zahtijeva nadzor osjetljivih vrsta podataka,

- Pronađite ranjivosti u mrežama, aplikacijama i sigurnosnoj arhitekturi.

Potreba za nadzorom IT prijetnji

Činjenica je da danas IT administratori i ITsigurnosni stručnjaci su pod velikim pritiskom u svijetu u kojem cyber-kriminalci izgledaju uvijek kao korak ili dva ispred njih. Njihove se taktike brzo razvijaju i djeluju stvarno i uvijek su ostale ispred tradicionalnih metoda otkrivanja. No, najveće prijetnje ne dolaze uvijek izvana. Unutarnje prijetnje vjerojatno su jednako važne. Insajderi koji uključuju krađu intelektualnog vlasništva češći su nego što bi većina htjela priznati. Isto vrijedi i za neovlašteni pristup ili upotrebu informacija ili sustava. Zbog toga se većina IT sigurnosnih timova u velikoj mjeri oslanja na rješenja za nadzor IT prijetnji kao njihov glavni način ostajanja na vrhu prijetnji - unutarnjih i vanjskih - s kojima se suočavaju njihovi sustavi.

Postoje razne opcije za nadgledanje prijetnji. Postoje posebna rješenja za praćenje IT prijetnji, ali i puni alati za zaštitu podataka koji uključuju mogućnosti praćenja prijetnji. Nekoliko rješenja ponudit će mogućnosti praćenja prijetnji i uključiti ih u kontrole temeljene na politikama koje imaju mogućnost automatizacije odgovora na otkrivene prijetnje.

Bez obzira kako se organizacija odlučila nositiPraćenje informatičkih prijetnji, najvjerojatnije je jedan od najvažnijih koraka u obrani od cyber kriminala, posebno kada se razmatra kako prijetnje postaju sve sofisticiranije i štetnije.

Najbolji IT sustavi za nadzor prijetnji

Sada kada smo svi na istoj stranici i to jesmoimati ideju o tome što je nadzor nad IT prijetnjama, kako funkcionira i zašto nam je potreban, pogledajmo neke od najboljih sustava praćenja IT prijetnji koji se mogu pronaći. Naš popis uključuje razne proizvode koji se vrlo razlikuju. No, koliko god bili različiti, svi imaju jedan zajednički cilj, otkriti prijetnje i upozoriti vas na njihovo postojanje. To su, u stvari, bili naši minimalni kriteriji za uvrštenje na naš popis.

1. SolarWinds Threat Monitor - IT Ops izdanje (Demo dostupan)

SolarWinds je uobičajeni naziv za mnoge mreže isistemski administratori. Poznat je po tome što je napravio jedan od najboljih SNMP praćenja kao i jedan od najboljih NetFlow sakupljača i analizatora. U stvari, SolarWinds proizvodi preko trideset različitih proizvoda koji pokrivaju nekoliko područja mrežne i sistemske administracije. I tu se ne zaustavlja. Poznat je i po brojnim besplatnim alatima za rješavanje specifičnih potreba mrežnih administratora, kao što su kalkulator podmreže ili TFTP poslužitelj.

Kada je u pitanju nadzor informatičkih prijetnji, kompanija nudi SolarWinds Threat Monitor - IT Ops izdanje, The "IT Ops Edition"Dio naziva proizvoda jest razlikovanje od izdanja alata za upravljane davatelje usluga, nešto drugačijeg softvera koji posebno cilja upravljane davatelje usluga (MSP).

Ovaj se alat razlikuje od većine ostalih SolarWindsalate po tome što je temeljen na oblaku. Jednostavno se pretplatite na uslugu, konfigurirate je i ona započinje praćenje vašeg okruženja za nekoliko različitih vrsta prijetnji. U stvari, the SolarWinds Threat Monitor - IT Ops izdanje kombinira nekoliko alata. Ima centralizaciju i korelaciju dnevnika, sigurnosne informacije i upravljanje događajima (SIEM) te otkrivanje upada mreže i domaćina (IDS). To ga čini vrlo temeljitim paketom praćenja prijetnji.

To. SolarWinds Threat Monitor - IT Ops izdanje uvijek je aktualna. Ona neprestano dobiva ažurirane podatke o prijetnjama iz više izvora, uključujući IP baze podataka i ugled domena, što mu omogućava praćenje poznatih i nepoznatih prijetnji. Alat sadrži automatizirane inteligentne odgovore na brzo saniranje sigurnosnih događaja. Zahvaljujući ovoj značajki, stalna potreba za ručnom procjenom prijetnje i interakcijom uvelike je smanjena.

Proizvod ima i vrlo snažno upozorenjesustav. To je kao više uvjetni, unakrsni korelirani alarmi koji djeluju u tandemu s alatovim mehanizmom aktivnog reagiranja kako bi se pomoglo u prepoznavanju i sažimanju važnih događaja. Sustav izvješćivanja je također jedno od snažnih načina proizvoda i može se upotrijebiti za dokazivanje usklađenosti s revizijom pomoću postojećih unaprijed ugrađenih predložaka izvještaja. Alternativno, možete kreirati prilagođena izvješća koja odgovaraju vašim poslovnim potrebama.

Cijene za SolarWinds Threat Monitor - IT Ops izdanje starta od $ 4 500 za do 25 čvorova sa 10 danaindeksa. Možete se obratiti SolarWinds za detaljan citat prilagođen vašim specifičnim potrebama. A ako proizvod želite vidjeti u akciji, možete zatražiti a besplatni demo od SolarWinds.

2. Prepoznajte TC ThreatConnect

Sljedeći na našem popisu je proizvod nazvan TreathConnect pod nazivom Identificirajte TC, To je prvi sloj komponenteThreatConnect je niz alata. Kao što naziv govori, ova komponenta ima veze s otkrivanjem identificiranja različitih IT prijetnji, o čemu se upravo radi u sustavu praćenja IT prijetnji.

Identificirajte TC nudi obavještajne podatke o prijetnji prikupljene iz viševiše od 100 feed-ova s otvorenim kodom, prepuna inteligencije iz desetaka zajednica i vlastiti istraživački tim ThreatConnect. Osim toga. Pruža vam mogućnost dodavanja inteligencije bilo kojeg od partnera TC Exchange. Ta inteligencija s više izvora iskorištava svu snagu modela podataka ThreatConnect. Uz to, alat sadrži automatizirana obogaćivanja za robustan i cjelovit doživljaj. Inteligencija platforme ThreatConnect vidi što stoji iza aktivnosti i pokazuje kako je ona povezana s drugim događajima. Ovo vam daje potpunu sliku, omogućavajući vam da donesete najbolju odluku o tome kako reagirati.

ThreatConnect nudi niz progresivno bogatih alata. Najosnovniji alat je Identifikacija TC opisano ovdje. Ostali alati uključuju upravljanje TC-om, analizu TC-a i TC dovršeno, a svaki dodaje pregršt značajki na prethodni nivo. Informacije o cijenama dostupne su samo ako se obratite ThreatConnect.

3. Svjetlo za pretraživanje digitalnih sjena

Digital Shadows je Forrester New Wave Leader u zaštiti digitalnih rizika. svoj Reflektor platforma nadgleda, upravlja i remediatesdigitalni rizik kroz širok raspon izvora podataka unutar otvorene, duboke i mračne mreže. Učinkovito djeluje na zaštitu poslovanja i ugleda vaše tvrtke.

Digitalne sjene Svjetlo pretraživanja može se koristiti za zaštitu od sedam rizikakategorije. Prva zaštita je od cyber prijetnji koje se planiraju i ciljano napadaju na vašu organizaciju. Alat također štiti od gubitka podataka, poput curenja povjerljivih podataka. Izložba robne marke, gdje phishing mjesto lažno predstavlja vaše predstavlja još jedan rizik od kojeg vas alat štiti. Sljedeći rizik koji ovaj proizvod štiti je ono što Digital Shadow naziva rizikom treće strane, gdje vas zaposlenici i dobavljači mogu nesvjesno dovesti u rizik. Svjetlo pretraživanja također može zaštititi vaše VIP osobe od zastrašivanja ili prijetnji na mreži kao što se može koristiti za suzbijanje fizičkih prijetnji i zaštititi vas od zlonamjernih promjena u infrastrukturi.

Alat koristi širok raspon automatiziranih i ljudskih metoda analize kako bi suzio otkrivene anomalije i filtrirao stvarne prijetnje, izbjegavajući na taj način što brže pozitivne rezultate. Nabava Svjetlo pretraživanja zahtijeva da se prvo prijavite za besplatni demo proizvoda, nakon čega se mogu dati detaljne informacije o cijenama na temelju vaših specifičnih potreba.

4. CyberInt Argos Intelligence Platform

To. Argos pretnja inteligencijska platforma od CyberInt je softver kao usluga (SaaS),sustav temeljen na oblaku koji organizacijama pruža sofisticirano rješenje nastalog trenda cyber prijetnji s kojima se organizacije suočavaju. Glavne značajke platforme Argos su ciljana, visoko automatizirana tehnologija upravljanja otkrivanjem i reagiranjem.

Konkretno, rješenje nudi ciljano i ciljano rješenjedjelotvorna inteligencija dobivena spajanjem i tehnoloških i ljudskih resursa. To omogućuje Argosu da generira incidente ciljanih napada, curenja podataka i ukradene vjerodajnice u stvarnom vremenu koje bi mogle ugroziti vašu organizaciju. Koristi jaku bazu podataka od 10 000 aktera prijetnji i alate za maksimiziranje konteksta. Također će identificirati aktere prijetnje u stvarnom vremenu i pružiti kontekstualne podatke o njima.

Platforma pristupa stotinama različitihizvori poput feedova, IRC-a, Darkweba, blogova, društvenih medija, foruma i lijepljenja web-mjesta za prikupljanje ciljanih podataka i automatizaciju provjerenog inteligencijskog postupka. Rezultati se analiziraju i daju djelotvorne preporuke.

Podaci o cijenama za CyberInt Argos Intelligence Platform možete dobiti kontaktiranjem CyberInt-a. Koliko smo mogli saznati, čini se da tvrtka ne nudi besplatno probno razdoblje.

5. IntSights

Naš konačni unos je proizvod pod nazivom IntSights, cjelovita platforma za obavještavanje o prijetnjama. Pruža široku lepezu zaštite od prijetnji od rizika poput prijevara i krađe identiteta. Također sadrži zaštitu branda i nadzor nad tamnim mrežama.

IntSights tvrdi da je riječ o pretpostavci jedinstvene vrste poduzećaplatforma za obavještavanje i ublažavanje koja pokreće proaktivnu obranu pretvarajući prilagođenu informaciju o prijetnji u automatiziranu sigurnosnu akciju. Konkretno, proizvod pruža aktivno praćenje i izviđanje tisuća izvora prijetnji po površini, dubokom i tamnom webu, nudeći u stvarnom vremenu vidljivost prijetnji koje ciljaju vašu mrežu, marku, imovinu i ljude.

Istraživanje i analiza prijetnji je još jedan od IntSightSnažno odijelo koristeći višeslojnu bazu podatakaza istraživanje prijetnji dubokog i mračnog weba radi prepoznavanja trendova, pružanje kontekstualne inteligencije i anketiranje aktera prijetnji. Sustav se može integrirati s postojećom sigurnosnom infrastrukturom, kao i registratorima, tražilicama, trgovinama aplikacija i vodećim sustavima e-pošte kako bi se omogućilo automatizirano ublažavanje vanjskih i unutarnjih prijetnji.

Kao i mnogi drugi proizvodi s našeg popisa, informacije o cijenama za IntSight dostupan je samo ako se obratite prodavaču. I dok se čini da besplatna proba nije dostupna, može se dogovoriti besplatni demo.

komentari