Az SSH nagyszerű technológia; elrejthetiVele VPN-forgalom, biztonságos kapcsolat a webhelyekkel és még sok más. Az egyetlen probléma az, hogy minden alkalommal, amikor megpróbál bejelentkezni egy távoli gépbe, meg kell adnia a jelszavát, és ez unalmas lehet. Ha Ön egy fejlesztő, aki sok számítógéphez csatlakozik egyszerre az SSH-n keresztül egy Bash-parancsfájl segítségével, vagy csak olyan személy, aki a Secure Shell szolgáltatást használja, és nem tudja beírni a jelszavakat, akkor megoldás van: jelszó nélküli SSH. Ez a folyamat magában foglalja egy biztonságos SSH kulcs létrehozását a gazdagépen, és megosztását, mint a PC-hez való hozzáférés módját. Ez lehetővé teszi mindenki számára a bejelentkezést, még akkor is, ha nem tudják a jelszót. Itt van, hogyan lehet elindítani.

Mik az SSH kulcsok?

Az SSH kulcs egy egyedi azonosító fájl, amelya Secure Shell használatával. Ezeknek a kulcsoknak az a célja, hogy egyedi azonosítást nyújtsanak a felhasználó számára, és bejelentkezéskor „megbízhatónak” jelöljék meg őket. Ezek a kulcsok maguk több, mint fájlok, amelyek valaki személyazonosságát bizonyítják. Valójában az SSH lehetővé teszi a felhasználóknak, hogy jelszó helyett csak kulcsmal jelentkezzenek be. Jelentése: ahelyett, hogy minden alkalommal be kellene adnia a jelszót, amikor minden alkalommal bejelentkezik az SSH-n keresztül, az SSH-kulcsot használja.

Az SSH kulcs biztonságosan van elhelyezve a Linux telepítésén, és onnan jelszó nélkül bejelentkezhet a távoli gépbe, amennyit csak akar.

Biztonságos SSH kulcsok generálása

A biztonságos SSH kulcs előállításához először ezt kell elvégezniAz SSH készen áll és fut. Ne felejtsd el, hogy ez nem feltétlenül jelenti azt, hogy rendelkeznie kell SSH szerverrel. Csak az, hogy az alapvető SSH eszközök és technológiák futnak a Linux PC-n. Nem biztos benne, hogyan kell beállítani az SSH-t? Kövesse az itt található útmutatónkat.

Mindig generálja az SSH kulcsokat az SSH szervert tároló rendszeren. Ne próbálja meg azokat a szerveren generálni, amelyek nem tárolnak SSH-munkamenetet, és másolja át az SSH-gazdagépre. Nem fog működni.

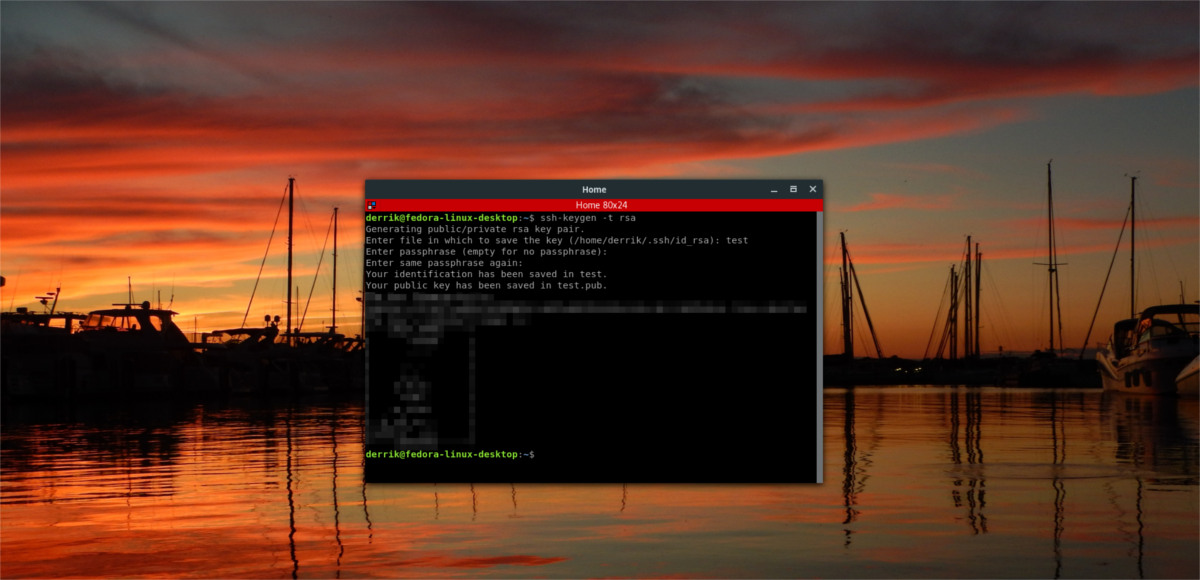

A kulcsgenerálási folyamat elindításához nyisson meg egy terminált. Futtassa a terminálablakon belül:

ssh-keygen -t rsa

Futás ssh-keygen kinyomtatja a „Nyilvános / magán rsa kulcs generálásapár". Ez azt jelenti, hogy a rendszer előállítja Önnek mind a nyilvános, mind a felhasználható privát kulcsot. A nyilvános kulcsokat bárki használhatja, és neked nagyon jó odaadni. A privát kulcs viszont olyan, amit soha nem szabad megosztani senkivel. Ezért a „magán” név.

A gombok megtakarítják a /home / felhasználónév / .ssh / id_rsa.

Jegyzet: NE törölje a ~ / .Ssh mappába, mivel a kulcsot tartalmazza. Ha bármilyen módon meghamisítja ezt a mappát, majd megpróbál távolról bejelentkezni a gépbe, az SSH prompt sikertelen lesz. Ezenkívül figyelmeztetést is kinyomtat és zárol.

SSH gombok a távoli gépen

Most, hogy az SSH kulcsok (nyilvános és privát kulcsok egyaránt)létrehozott és használatra kész, akkor át kell másolnia azokat a rendszert, ahonnan be akar jelentkezni. Fontos, hogy megismételje ezt a folyamatot minden gépen, amelyet SSH-n keresztül szeretne bejelentkezni. Ellenkező esetben azoknak, amelyeknek nincs kulcsa, a jelszó módszerrel kell bejelentkezniük.

A kulcsok távoli rendszerhez történő hozzáadásához kövesse ezt a példát. Ellenőrizze, hogy ezt a gazdagépről SSH-n keresztül használja-e.

ssh username@remote-host-name mkdir -p .ssh

Ennek az ssh parancsnak a futtatásával rejtett lesz ~ / .Ssh mappát a távoli számítógép otthoni könyvtárában (a bejelentkezéshez használt felhasználóval). Ez a mappa fontos, mivel itt másoljuk az újonnan létrehozott SSH kulcsfájlokat.

Az SSH kulcsfájlok másolásához futtasson még egy parancsot az SSH gazdagépről a távoli számítógépre, amelyre a kulcsok szükségesek:

cat .ssh/id_rsa.pub | ssh username@remote-host-name "cat >> .ssh/authorized_keys"

A másolás a hálózat sebességétől függően néhány másodpercig tart. Amikor befejezi, a távoli PC megkapja a generált kulcsokat, és jelszó nélkül képes bejelentkezni az SSH gazdagépbe.

Az SSH kulcsok biztonsági mentése

Az SSH kulcsok hasznos dolgok, és mindegyikegyedi. Éppen ezért a legmegfelelőbb a mentésük. Hiba az, ha máshova menti, akkor valaki megtalálja az SSH kulcsot, őrizze meg és használja magának. Tehát a kérdés az, hogy mi lehet az SSH kulcs biztonságos biztonsági mentése? Titkosítás.

A leggyorsabb, leghatékonyabb (és legegyszerűbb mód) aA titkosítás a GnuPG használatát jelenti. Maga az eszköz be van építve a legtöbb titkosítási eszközbe már a Linuxon, és ez a módszer a fájlok titkosításakor. A GnuPG telepítéséhez nyisson meg egy terminált és keresse meg a csomagkezelőn a “gpg” kifejezést. A programnak könnyen megtalálhatónak kell lennie, még nagyon homályos Linux disztribúciók esetén is.

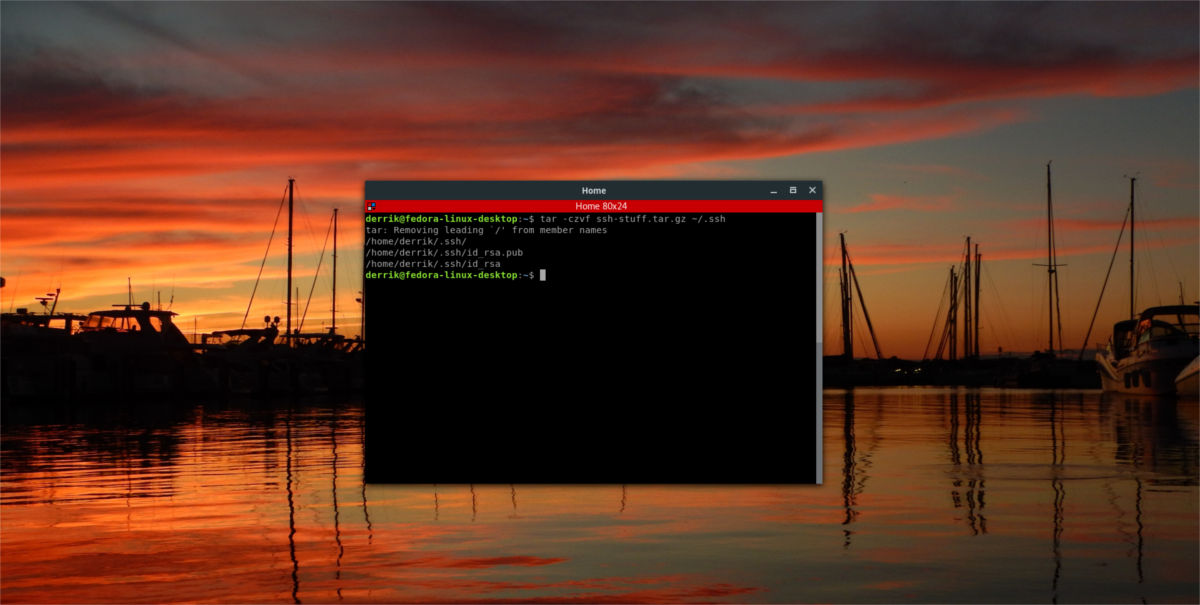

Amint a GPG elkészült és fut, indítsa el a titkosítási folyamatot a számítógép tömörítésével ~ / .Ssh könyvtár a tar archív fájlba. Ha ezt megteszi, akkor nem kell minden egyes fájlt külön titkosítani ~ / .Ssh mappát.

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

Amikor a tömörítés befejeződik, indítsa el a titkosítási folyamatot.

Megjegyzés: a titkosítás előtt futtassa gpg egy új kulcstartó létrehozásához.

gpg -c ssh-stuff.tar.gz

Amikor a titkosítási folyamat befejeződik, a GnuPG kiadja a „ssh-stuff.tar.gz.gpg„. Nyugodtan törölje a fájl eredeti, nyitott változatát. A biztonsági mentési archívum visszafejtéséhez tegye a következőket:

gpg ssh-stuff.tar.gz.gpg</ P>

Hozzászólások