Az IT biztonság forró téma. Ez a legkevesebb, amit mondhatunk. A fenyegetések mindenütt jelen vannak, és az azokkal szembeni védelem végtelen csata. Elmúltak azok a napok, amikor csak egy vírusvédelmi szoftverre volt szükség. A mai informatikai fenyegetés jelenetének összetettsége megegyezik - ha nem is magasabb szintű - azokkal a rendszerekkel, amelyeket meg akarunk védeni. A támadások minden formája és formája megtalálható, és napi szinten veszélybe sodorják vállalkozásukat. A velük szembeni védelemhez szükségünk van egy kiváló minőségű veszélyek figyelő rendszerére. Szerencsére néhány nehéz munkát elvégeztünk azok megtalálása érdekében, és örömmel mutatjuk be a legfontosabb informatikai fenyegetések figyelő rendszereit.

A feltárást azzal kezdjük meg, hogy megpróbáljuk meghatároznimilyen informatikai fenyegetések figyelése. Lehet, hogy a különböző emberek definíciói eltérőek - és mindegyikük egyformán jó -, de a vita kedvéért fontos, hogy mindannyian ugyanazon az oldalon vagyunk, és közös megértésünk legyen. Ezután megpróbáljuk kiküszöbölni néhány zavart abban, hogy mi az informatikai fenyegetés figyelése, és ami még fontosabb, mi nem. Ezután elmagyarázzuk, hogyan működik az IT-fenyegetés-figyelés, milyen előnyei vannak és miért van szüksége rá. Végül készen állunk arra, hogy felfedjük a legfontosabb IT-fenyegetés-figyelő rendszereinkkel végzett keresés eredményeit, és áttekinti mindegyik legfontosabb rendszert, amelyet találtunk.

Mi az az IT-fenyegetés figyelése - meghatározás

Az IT fenyegetések megfigyelése általában aa hálózatok és azok alkatrészeinek (beleértve a kiszolgálókat, munkaállomásokat és más berendezéseket) folyamatos figyelésének folyamata a biztonsági fenyegetések jeleinek felmérése érdekében. Ezek lehetnek például behatolási kísérletek vagy adatlopások. Ez egy átfogó kifejezés a megfigyeléshez vagy hálózathoz, mindenféle rosszindulatú tevékenység ellen.

Az informatikai szakemberek az informatikai fenyegetések figyelésén alapulnakmegismerheti hálózatait és a hozzájuk hozzáférő felhasználókat. Az ötlet az, hogy lehetővé tegye az erősebb adatvédelmet, és megelőzze - vagy legalább csökkentse - a lehetséges károkat, amelyeket a jogsértések okozhatnak.

A mai világban, ahol ez egyáltalán nem ritkaHa független vállalkozókat, távoli munkavállalókat és még a házon belüli alkalmazottakat foglalkoztató szervezeteket látnak a munkahelyen saját eszközeiket használva, további kockázatot jelent a szervezetek érzékeny adatai. A harmadik féltől származó eszközök közvetlen ellenőrzése nélkül az egyetlen lehetőség az összes tevékenység hatékony felügyelete.

Az IT fenyegetések megfigyelése meglehetősen összetett kérdéselsősorban azért, mert a rosszindulatú felhasználók és csoportok olyan technikákat alkalmaznak, amelyek olyan gyorsan fejlődnek, mint - ha nem is gyorsabban - mint az információs technológiák többi része, a hálózatok megszakításához és az adatok ellopásához. Ezért az IT fenyegetésfigyelő rendszereinek is folyamatosan fejlődniük kell, hogy lépést tartsanak a fenyegetés helyszínével.

Mi ez nem - a zavart elkerülése

Az informatikai biztonság hatalmas és összetett terület, és az iskönnyű összekeverni a dolgokat. És könnyen zavart lehet abban, hogy mi az informatikai fenyegetés megfigyelése, vagy mi nem. Például, a behatolás-érzékelő rendszereket (IDS) természetesen arra használják, hogy a hálózatokat fenyegetések ellen figyeljék. Ez lehetővé tenné ezeknek a rendszereknek az IT-fenyegetés-figyelő rendszereit. De erre általában nem utalunk, amikor az informatikai fenyegetések figyeléséről beszélünk.

Hasonlóképpen, a biztonsági információk és eseményekA menedzsmentet (SIEM) gyakran az informatikai fenyegetések figyelő megoldásának egyik formájának tekintik. Érthető módon ezek a rendszerek felhasználhatók infrastruktúránk védelmére a rosszindulatú felhasználások ellen is.

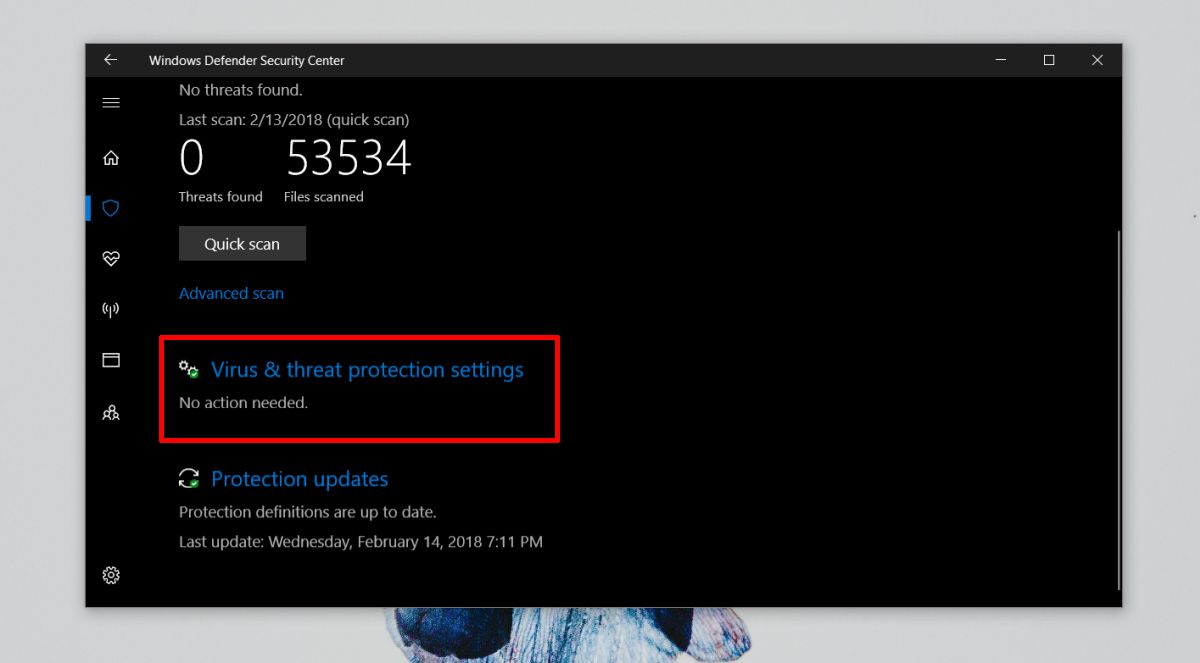

A vírusvédelmi szoftvereket szintén informatikai fenyegetés figyelő rendszereknek lehetne tekinteni. Végül is ők használják az azonos típusú fenyegetések elleni védelmet, bár eltérő megközelítést alkalmaznak.

De külön-külön figyelembe véve, ezek a technológiák általában nem azok, amelyekre hivatkozunk, amikor az informatikai fenyegetések figyeléséről beszélünk.

Mint láthatja, az IT fenyegetésének fogalmaa monitorozás nem pontosan egyértelmű. Ez a cikk kedvéért magára a gyártóra támaszkodtunk, és az IT fenyegetést figyelő szoftverének tekintik őket. Ennek van értelme, mert az IT fenyegetések figyelése végül egy homályos kifejezés, amely sok mindenre alkalmazható.

Hogyan működik az informatikai fenyegetések megfigyelése

Dióhéjban az informatikai fenyegetések monitorozása a következőket foglalja magában:a biztonsági adatok folyamatos megfigyelése és későbbi értékelése a kiber-támadások és az adatok megsértésének azonosítása céljából. Az IT fenyegetésfigyelő rendszerek különféle információkat gyűjtenek a környezettel kapcsolatban. Ezeket az információkat különféle módszerekkel szerezik meg. Használhatnak érzékelőket és szervereken futó ügynököket. Néhányan a forgalmi minták elemzésére vagy a rendszernaplók és naplók elemzésére is támaszkodnak. Az ötlet az, hogy gyorsan azonosítsuk azokat a mintákat, amelyek jelzik a potenciális veszélyt vagy a tényleges biztonsági eseményt. Ideális esetben az IT fenyegetésfigyelő rendszerek megpróbálják azonosítani a fenyegetéseket, még mielőtt azok negatív következményekkel járnának.

Miután egy veszélyt azonosítottak, néhány rendszer rendelkezik aérvényesítési folyamat, amely biztosítja, hogy a fenyegetés valódi, és hogy ez ne legyen hamis pozitív. Különféle módszerek használhatók ennek megvalósításához, ideértve a kézi elemzést is. Amint az azonosított fenyegetés megerősítést nyert, riasztást ad ki, amely értesíti a megfelelő személyzetet arról, hogy valamilyen korrekciós intézkedést meg kell tenni. Alternatív megoldásként, néhány informatikai fenyegetésfigyelő rendszer valamiféle ellenintézkedést vagy helyreigazító intézkedést is indít. Ez lehet egyénileg meghatározott művelet vagy szkript, vagy - amint ez gyakran a legjobb rendszerek esetében történik - egy teljesen automatizált válasz a felfedezett fenyegetés alapján. Egyes rendszerek lehetővé teszik az automatikus, előre definiált és az egyéni műveletek kombinációját is a lehető legjobb válasz érdekében.

Az informatikai fenyegetések figyelésének előnyei

Az egyébként nem észlelt veszélyek azonosítása a következőkből áll:Természetesen a legfontosabb előnyök a szervezetek számára az IT fenyegetésfigyelő rendszerek használatából származnak. Az IT fenyegetésfigyelő rendszerek észlelik a hálózathoz csatlakozó vagy böngésző kívülálló személyeket, valamint felfedezik a sérült és / vagy jogosulatlan belső fiókokat.

Noha ezeket nehéz lehet felismerni, az ITA fenyegetésfigyelő rendszerek összekapcsolják a végpont-tevékenységekre vonatkozó különféle információforrásokat a környezeti adatokkal, például IP-címekkel, URL-ekkel, valamint a fájl- és alkalmazásdatokkal. Ezek együttesen pontosabb módszert nyújtanak a rosszindulatú tevékenységeket jelző rendellenességek azonosításához.

Az informatikai fenyegetések figyelésének legnagyobb előnyeA rendszerek a kockázatok csökkentése és az adatvédelmi képességek maximalizálása. Ezek a szervezetek minden láthatóságának köszönhetően jobban képesek lesznek védekezni mind a kívülálló, mind a bennfentes fenyegetések ellen. Az IT fenyegetésfigyelő rendszerek elemzik az adatokhoz való hozzáférést és felhasználást, és érvényre juttatják az adatvédelmi irányelveket, megakadályozva az érzékeny adatvesztést.

Konkrétan, az IT fenyegetésfigyelő rendszerek:

- Mutassa meg, mi történik a hálózatán, kik a felhasználók, és hogy vannak-e veszélyben,

- Engedje meg, hogy megértse, milyen jól illeszkedik a hálózat használata az irányelvekhez

- Segít abban, hogy elérje a szabályozásnak való megfelelést, amely megköveteli az érzékeny adattípusok figyelését,

- Keressen sebezhetőségeket a hálózatokban, alkalmazásokban és a biztonsági architektúrában.

Az IT veszély fenyegetésének szükségessége

A helyzet az, hogy ma az informatikai rendszergazdák és az informatikaA biztonsági szakemberek óriási nyomásnak vannak kitéve egy olyan világban, ahol a számítógépes bűnözők úgy tűnik, hogy mindig egy-két lépéssel vannak előttük. Taktikájuk gyorsan fejlődik, és valóban működnek, mindig a tradicionális észlelési módszerek előtt állva. De a legnagyobb veszélyt nem mindig kívülről érik. A bennfentes fenyegetések valószínűleg ugyanolyan fontosak. A szellemi tulajdon eltulajdonításával járó bennfentes események gyakoribbak, mint ahogy azt a legtöbb befogadná. Ugyanez vonatkozik az információk vagy rendszerek illetéktelen hozzáférésére vagy felhasználására. Ez az oka annak, hogy a legtöbb informatikai biztonsági csapat erősen támaszkodik az IT-fenyegetés-figyelő megoldásokra, mivel ezek elsődleges módja a rendszerek előtt álló - mind a belső, mind a külső - fenyegetések tetején maradásának.

Különféle lehetőségek vannak a fenyegetések megfigyelésére. Vannak dedikált informatikai fenyegetésmegfigyelési megoldások, de teljes adatvédelmi eszközök is, amelyek fenyegetésfigyelési képességeket is tartalmaznak. Számos megoldás kínál fenyegetésfigyelési képességeket, és beépíti azokat a politika-alapú ellenőrzésekbe, amelyek képesek automatizálni a felfedezett fenyegetésekre adott válaszokat.

Nem számít, hogyan kezeli a szervezetAz informatikai fenyegetések nyomon követése valószínűleg az egyik legfontosabb lépés a számítógépes bűnözőkkel szembeni védekezésben, különösen amikor figyelembe vesszük, hogy a fenyegetések egyre kifinomultabbá válnak és károsak.

A legnépszerűbb IT fenyegetésfigyelő rendszerek

Most, hogy mind ugyanazon az oldalon vagyunk, és hogy mi isvan egy elképzelésünk arról, hogy mi az informatikai fenyegetések figyelése, hogyan működik és miért van szükségünk rá, nézzük meg a rendelkezésre álló legjobb IT fenyegetések figyelő rendszereket. A listánk különféle termékeket tartalmaz, amelyek nagyon különböznek egymástól. De nem számít mennyire különböznek egymástól, mindegyiküknek van egy közös célja, felfedezni a fenyegetéseket és figyelmeztetni a létezésükre. Valójában ez volt a minimális kritériumunk a listán való felvételre.

1. SolarWinds Threat Monitor - IT Ops kiadás (Bemutató elérhető)

A SolarWinds egy általános név sok hálózat számárarendszergazdák. Híres, hogy az egyik legjobb SNMP megfigyelő eszköz, valamint az egyik legjobb NetFlow gyűjtő és elemző eszköz. Valójában a SolarWinds több mint harminc különféle terméket állít elő, amelyek a hálózat és a rendszer adminisztráció több területére terjednek ki. És ez nem áll meg ezen. Szintén ismert számos ingyenes eszközével, amelyek a hálózati rendszergazdák, például az alhálózati számológép vagy a TFTP-kiszolgáló speciális igényeit kielégítik.

Az informatikai fenyegetések megfigyelésekor a cég a következőket kínálja: SolarWinds Threat Monitor - IT Ops kiadás. A "IT Ops Edition”A termék nevének egy része az, hogy megkülönböztesse az eszközt a kezelt szolgáltató kiadásától, egy kissé eltérő szoftvert, amely kifejezetten a kezelt szolgáltatókra irányul.

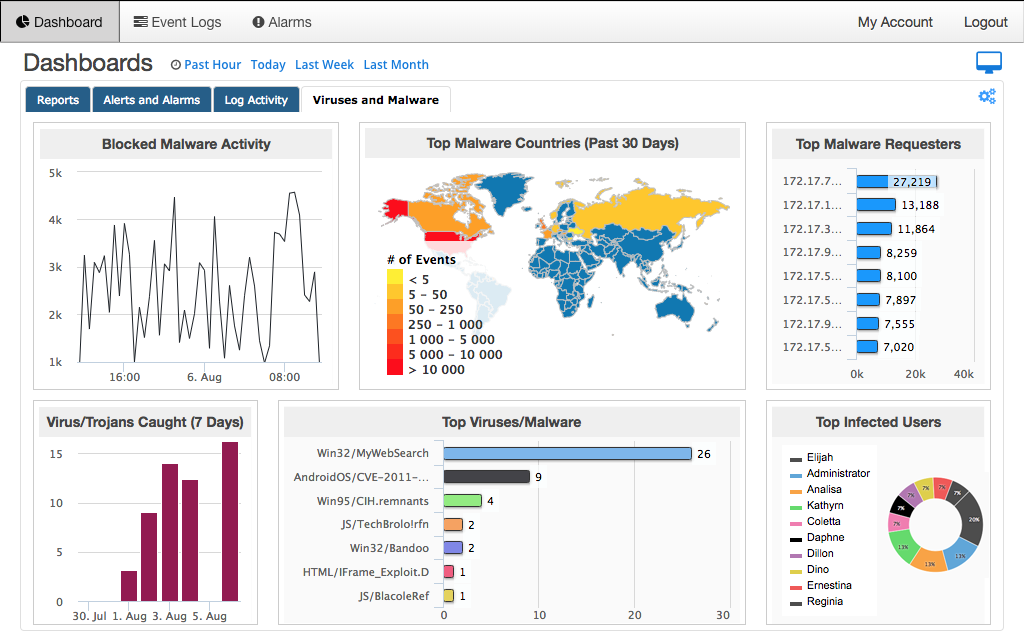

Ez az eszköz különbözik a legtöbb többi SolarWindtóleszközöket abban a tekintetben, hogy felhőalapú. Egyszerűen feliratkozik a szolgáltatásra, konfigurálja azt, és elkezdi figyelni a környezetet többféle típusú fenyegetés szempontjából. Valójában a SolarWinds Threat Monitor - IT Ops kiadás több eszközt kombinál. Jelentkezik a napló központosításával és a korrelációval, a biztonsági információkkal és az eseménykezeléssel (SIEM), valamint a hálózati és a host behatolásdetektálással (IDS). Ez egy nagyon alapos fenyegetés-megfigyelő csomagból áll.

A SolarWinds Threat Monitor - IT Ops kiadás mindig naprakész. Folyamatosan friss forráskódú információt szerez több forrásból, ideértve az IP és a domain hírnév adatbázisokat is, lehetővé téve az ismert és ismeretlen fenyegetések figyelését. Az eszköz automatizált intelligens válaszokat kínál a biztonsági események gyors orvoslására. Ennek a szolgáltatásnak köszönhetően jelentősen csökken a folyamatos kézi fenyegetésértékelés és interakció szükségessége.

A termék nagyon erős riasztást is tartalmazrendszer. Többfeltételes, keresztkorrelációs riasztásként működik, amely párhuzamosan működik az eszköz aktív válaszmotorjával, hogy segítse a fontos események azonosítását és összegzését. A jelentési rendszer egyben a termék egyik legmegfelelőbb tulajdonsága, és a meglévő előre elkészített jelentéssablonok használatával kimutatható az ellenőrzés megfelelősége. Másik lehetőségként egyedi jelentéseket készíthet, amelyek megfelelnek az üzleti igényeinek.

Árképzés a SolarWinds Threat Monitor - IT Ops kiadás kezdődik 4500 dollártól akár 25 csomóponttól 10 napos időtartamraaz index. Vegye fel a kapcsolatot a SolarWinds-rel az Ön igényeihez igazított részletes árajánlatért. És ha jobban akarja látni a terméket működésben, akkor kérheti a ingyenes bemutató a SolarWinds-től.

2. A ThreatConnect TC azonosítója

A listánkon következően található egy olyan termék, amelyet a TreathConnect nevezett TC azonosítás. Ez aA ThreatConnect eszközsorozat. Ahogy a neve is sugallja, ez az elem a különféle IT-veszélyek azonosításával kapcsolatos, pontosan az, ami az IT-fenyegetések figyelő rendszereinek szól.

TC azonosítás többről összeállított fenyegetési intelligenciát kínáltöbb mint 100 nyílt forráskódú hírcsatorna, több tucat közösségből származó tömegforrású intelligencia és saját ThreatConnect kutatócsoportja. Továbbá, ráadásul. Ez lehetőséget ad arra, hogy intelligenciát adjon hozzá a TC Exchange bármelyik partnerétől. Ez a több forrásból származó intelligencia kihasználja a ThreatConnect adatmodell teljes erejét. Ezen felül az eszköz automatizált dúsítással rendelkezik a robusztus és teljes élmény érdekében. A ThreatConnect platform intelligenciája látja, mi mögött áll a tevékenység, és megmutatja, hogy hogyan kapcsolódik más eseményekhez. Ez teljes képet nyújt Önnek, lehetővé téve a legjobb döntést a reagálásról.

A ThreatConnect fokozatosan funkciógazdagabb eszközök sorozatát kínálja. A legalapvetőbb eszköz TC azonosítás itt leírtuk. Egyéb eszközök közé tartozik a TC kezelése, a TC elemzés és a TC teljes, mindegyik maroknyi funkcióval egészíti ki az előző réteget. Az árazási információk csak a ThreatConnect telefonszámon érhetők el.

3. Digitális árnyék keresési fény

A Digital Shadows a Forrester New Wave vezetője a digitális kockázatvédelem területén. a Fényszóró A platform figyeli, kezeli és orvosoljadigitális kockázat a nyílt, mély és sötét internetes adatforrások széles skáláján keresztül. Hatékonyan védi a vállalkozás üzleti és hírnevét.

Digitális árnyékok Search Light felhasználható hét kockázat elleni védelemrekategóriákban. Az első védelem a számítógépes fenyegetésekkel szemben, amelyek a szervezetet megtervezett, célzott támadások. Az eszköz védi az adatvesztést is, például a bizalmas adatok szivárgását. A márka expozíciója, ahol egy adathalász webhely megszemélyesíti az Önöket, egy másik kockázata annak, hogy az eszköz megvédi Önt. A következő kockázatot, amelyet ez a termék véd, az az, amit a Digital Shadow harmadik fél kockázatának hív, ha az alkalmazottak és a szállítók tudatosan veszélyt jelentenek téged. Search Light megvédi a VIP-ket az online megfélemlítéstől vagy fenyegetéstől, ugyanúgy, mint a fizikai fenyegetések leküzdésére és a rosszindulatú infrastrukturális változásokkal szembeni védelemre.

Az eszköz automatizált és humán elemzési módszerek széles skáláját használja fel a észlelt rendellenességek szűkítésére és a valódi fenyegetések kiszűrésére, ezáltal a lehető legnagyobb mértékben elkerülve a gyors pozitív eredményeket. beszerzési Search Light megköveteli, hogy először jelentkezzen be a termék ingyenes demonstrációjára, amely után az Ön egyedi igényei alapján részletes árazási információkat nyújthat.

4. CyberInt Argos fenyegetés intelligencia platform

A Argos Threat Intelligence Platform a CyberInt egy szoftver mint szolgáltatás (SaaS),felhő alapú rendszer, amely kifinomult megoldást nyújt a szervezeteknek a kibernetikus fenyegetések kialakuló tendenciáira, amelyekkel a szervezetek gyakran szembesülnek. Az Argos platform főbb jellemzői a célzott, nagymértékben automatizált, felügyelt észlelési és reagálási technológiája.

Konkrétan, a megoldás célzott ésa technológiai és az emberi erőforrások egyesítésével nyert, igénybe vehető intelligencia. Ez lehetővé teszi Argos számára, hogy valós idejű célzott támadásokat, adatszivárogást és ellopott hitelesítő adatokat generál, amelyek veszélyeztethetik a szervezetet. Erős, 10 000 fenyegetéssel foglalkozó szereplőt és eszközt használ a környezet maximalizálása érdekében. Ezenkívül valós időben azonosítja a fenyegetés szereplőit, és kontekstuális adatokat szolgáltat róluk.

A platform több száz különféle hozzáférést érhet elforrások, például hírcsatornák, IRC, Darkweb, blogok, közösségi média, fórumok és beillesztési webhelyek, hogy célzott adatokat gyűjtsenek és a bevált intelligencia folyamatát automatizálják. Az eredményeket elemezzük, és gyakorlatilag ajánlásokat tudunk adni.

Árképzési információk a CyberInt Argos fenyegetés intelligencia platform beszerezhető a CyberInt-rel való kapcsolatfelvétel révén. Amennyire megtudtuk, úgy tűnik, hogy a cég nem kínál ingyenes próbaverziót.

5. IntSights

Végső bejegyzésünk az úgynevezett termék IntSights, egy teljes funkcionalitású fenyegetés-intelligencia platform. Széles körű védelmet nyújt a veszélyekkel, például csalásokkal és adathalászokkal szemben. Ezenkívül márkavédelmet és sötét webes figyelést is tartalmaz.

IntSights állítása szerint egyfajta vállalkozási fenyegetésintelligencia- és enyhítő platform, amely proaktív védekezést hajt végre azáltal, hogy a személyre szabott fenyegetés-intelligenciát automatizált biztonsági cselekvéssé alakítja. Konkrétan: a termék ezer veszélyforrás aktív figyelését és felderítését biztosítja a felszíni, a mély és a sötét interneten keresztül, valós idejű láthatóságot biztosítva a hálózatot, márkát, eszközöket és embereket célzó fenyegetések számára.

A fenyegetések kutatása és elemzése szintén a következők IntSightErős színű, többrétegű adatbázist használvaa mély és sötét web fenyegetésének kivizsgálására a tendenciák azonosítása, a kontextuális intelligencia biztosítása és a fenyegetések szereplőinek felmérése céljából. A rendszer integrálható a meglévő biztonsági infrastruktúrába, valamint a regisztrátorokba, a keresőmotorokba, az alkalmazásboltokba és a vezető e-mail rendszerekbe, hogy lehetővé tegyék a külső és belső fenyegetések automatikus csökkentését.

Akárcsak sok más termékünk a listánkban, az IntSight csak akkor érhető el, ha kapcsolatba lép a gyártóval. És bár úgy tűnik, hogy egy ingyenes próbaverzió nem áll rendelkezésre, az ingyenes bemutató megszervezhető.

Hozzászólások