A biztonság a legtöbb hálózat és a legfontosabb problémarendszergazdák. Nagyon érthető, figyelembe véve a mai veszélyhelyzetet. A számítógépes támadások egyre gyakoribbak, és súlyos káros hatásaik vannak, amelyeket nehéz megérteni. A számítógépes bűnözők folyamatosan keresnek biztonsági réseket a rendszerekben és a szoftverekben, hogy hozzájussanak hozzájuk sok szervezet legfontosabb eszköze, adatai. A megelőzéshez szükség van asérülékenység-felmérési eszközök, például a Microsoft Baseline Security Analyzer vagy az MBSA. Ez az eszköz azonban kezd mutatni bizonyos életkori jeleket. Először is, ez nem fog közvetlenül működni a Windows modern verzióival, és a funkciója szintén kissé korlátozott. Teljesen őszinte legyek, ha továbbra is használsz MBSA-t, akkor itt az ideje, hogy átváltson valami másra. Ma felülvizsgáljuk a Microsoft Baseline Security Analyzer négy legjobb alternatívája.

Ha megnézzük, akkor megkezdjük a vitátaz MBSA-nál. Végül is segít megtudni, mit próbálunk cserélni. Ezután általában megvizsgáljuk a sebezhetőséget. Ezután a sérülékenység-letapogató eszközökről beszélünk, mi ezek, kire van szükségük és mi azok alapvető jellemzői. Ez a nagy feltáráshoz vezet: a Microsoft Baseline Security Analyzer négy legjobb alternatívája. Röviden áttekintjük az eszközöket, hogy képet kapjunk azok jellemzőiről és lehetőségeiről.

A Microsoft Baseline Security Analyzerről

Vagy a Microsoft Baseline Security Analyzer, vagyAz MBSA egy meglehetősen régi eszköz a Microsoft-tól. Bár ez természetesen nem ideális megoldás a nagy szervezetek számára, az eszköz hasznos lehet kisebb vállalkozások számára, akik csak maroknyi szerverrel rendelkeznek. Korán kívül az eszköz egyik legfontosabb hátránya, hogy a Microsoft részéről nem számíthat arra, hogy csak a Microsoft termékeit szkennel. Ellenőrzi a Windows operációs rendszert, valamint néhány szolgáltatást, például a Windows tűzfalat, SQL szervert, IIS és Microsoft Office alkalmazásokat.

A legtöbb más sebezhetőségi vizsgálat ellenéreeszközöket, ez nem keresi a konkrét sebezhetőségeket. Ehelyett olyan dolgokat keres, mint például a hiányzó javítások, szervizcsomagok és biztonsági frissítések, és rendszereket keres be adminisztratív kérdésekre. Jelentést készítő motorja létrehozhatja a hiányzó frissítések és téves konfigurációk listáját.

Az MBSA másik jelentős hátránya, hogy akorában nem igazán kompatibilis a Windows 10 rendszerrel. Az MBSA 2.3-s verziója a Windows legújabb verziójával fog működni, de valószínűleg némi módosítást igényel a hamis pozitív eredmények tisztítása és a nem ellenőrizhető ellenőrzések kijavítása érdekében. Például az MBSA hamisan bejelenti, hogy a Windows Update nem engedélyezett a Windows 10 rendszeren, még akkor sem, ha van. Következésképpen nem használhatja ezt a terméket annak ellenőrzésére, hogy a Windows Update engedélyezve van-e a Windows 10 számítógépeken.

Ez egy egyszerű eszköz, amelyet használni tud, és jól csinálja. Ez azonban nem sok, és a modern számítógépeknél valójában nem is teszi ezt túl jól, és sok felhasználót arra kéri, hogy cserekeresjen.

Sebezhetőség 101

Mielőtt továbbmennénk, álljunk le és rövidenmegbeszéljük a sebezhetőséget. A modern számítógépes rendszerek és hálózatok bonyolultsága soha nem látott összetettségi szintet ért el. Egy átlagos szerver gyakran több száz folyamatot futtathat. Ezen folyamatok mindegyike számítógépes program. Néhányuk nagy programok, amelyek több ezer sornyi forráskódból állnak. Ezen a kódon belül lehet - és valószínűleg vannak - váratlan dolgok. Lehet, hogy egy fejlesztő valamilyen hátsó ajtó funkciót adott hozzá, hogy megkönnyítse a hibakeresési erőfeszítéseit. Később, amikor a fejlesztő valami másra dolgozott, ez a veszélyes szolgáltatás tévesen a végső kiadáshoz vezetett. A bemeneti hitelesítési kódban is lehetnek olyan hibák, amelyek váratlan - és gyakran nem kívánatos - eredményeket okozhatnak bizonyos körülmények között.

Ezekre hivatkozunksérülékenységek, és ezek bármelyikével meg lehet próbálni hozzáférni a rendszerekhez és az adatokhoz. Nagyon sok számítógépes bűnöző van itt, akiknek nincs semmi jobbuk, ha megtalálják ezeket a lyukakat, és kihasználják őket a rendszerükbe való behatolásra és az adatok ellopására. Ha figyelmen kívül hagyják vagy felügyelet nélkül hagyják, akkor a rosszindulatú felhasználók használhatják a sérülékenységeket, hogy hozzáférjenek a rendszerekhez és az adatokhoz, vagy, ami még rosszabb, az ügyfél adataihoz, vagy egyéb jelentős károkat okozzanak, mint például a rendszerek használhatatlanná tétele.

A sebezhetőség mindenütt megtalálható. Gyakran kúsznak a kiszolgálón vagy az operációs rendszeren futó szoftverben. A hálózati eszközökben, például kapcsolókban, útválasztókban, és még olyan biztonsági berendezésekben is, mint például a tűzfalak. A biztonságos oldalon tartózkodáshoz - ha van olyan dolog, mint a biztonságos oldal - valóban mindenütt meg kell keresnie őket.

Sebezhetőségi szkennelő eszközök

A sérülékenységi szkennelési vagy értékelési eszközök rendelkeznekegy elsődleges funkció: a rendszerek, eszközök, berendezések és szoftverek sebezhetőségeinek azonosítása. Gyakran szkennereknek hívják őket, mert általában átvizsgálják a berendezést, hogy megkeressék az ismert sebezhetőségeket.

De hogyan találják meg a sebezhetőséget kereső eszközök?réseket? Végül is általában nincsenek ott szem elől. Ha ezek nyilvánvalóak lennének, a fejlesztők a szoftver kiadása előtt megkeresették volna őket. Az eszközök valójában nem különböznek nagyban azoktól a vírusvédelmi szoftverektől, amelyek vírusdefiníciós adatbázisokat használnak a számítógépes vírusleírások felismerésére. Hasonlóképpen, a legtöbb sebezhetőségi szkenner a sebezhetőségi adatbázisokra és a szkennelési rendszerekre támaszkodik. Az ilyen sebezhetőségi adatbázisok gyakran beszerezhetők a jól ismert független biztonsági tesztelő laboratóriumoktól, amelyek a szoftverek és a hardverek sebezhetőségeinek felkutatására szolgálnak, vagy a biztonsági rést leolvasó eszköz gyártójának saját tulajdonában álló adatbázisok. Mivel a lánc csak annyira erős, mint a leggyengébb láncszeme, a kapott észlelés szintje csak annyira jó, mint az eszköz által használt biztonsági rések adatbázisa.

Kinek kell nekik?

A kérdésre egyszavas válasz elég szépnyilvánvaló: Mindenki! Ugyanúgy, mint ahogyan manapság a jobb gondolkodásmódban gondolkodó személy nem gondol arra, hogy egy számítógépet valamilyen vírusvédelem nélkül működtet, a hálózat egyik rendszergazdájának sem szabad legalább valamilyen sebezhetőség-védelem nélkül lennie. A támadások bárhonnan érkezhetnek, és elérhetik Önt, ahol és mikor várják el legkevésbé. Tudnia kell az expozíció kockázatát.

Míg a sebezhetőség vizsgálata lehetségesamit kézzel is meg lehet tenni, ez szinte lehetetlen munka. Ha csak a biztonsági résekre vonatkozó információkat talál, és nem is beszélve a rendszerek jelenlétének vizsgálatáról, akkor óriási erőforrások igényelhetők. Néhány szervezet elkötelezett a sebezhetőségek felkutatása mellett, és gyakran száz, ha nem több ezer embert foglalkoztatnak. Miért nem használja ki őket?

Bárki, aki számos számítógépes rendszert kezel vagyaz eszközök nagyban profitálnának a sebezhetőséget letapogató eszköz használatából. Az olyan szabályozási szabványok betartása, mint például a SOX vagy a PCI-DSS, csak néhányat említenünk, gyakran felhatalmazást fog adni Önnek. És még akkor is, ha nem kifejezetten megkövetelik azt, a megfelelés gyakran könnyebb lesz bebizonyítani, ha be tudja mutatni, hogy van sebezhetőségi letapogató eszköz.

A biztonsági rés szkennelő eszközeinek alapvető jellemzői

Számos tényezőt kell figyelembe venni a kiválasztáskoregy sebezhetőséget kereső eszköz. A figyelembe veendő dolgok listájának tetején található a szkennelhető eszközök köre. Szüksége van egy eszközre, amely képes lesz beolvasni az összes berendezést, amelyre szüksége van. Ha például sok Linux-kiszolgáló van, akkor olyan eszközt kell választania, amely képes beolvasni őket, nem azt, amely csak a Windows gépeket kezeli. Azt is meg akarja választani, hogy melyik szkenner legyen a lehető legpontosabb a környezetében. Nem akarna belemerülni haszontalan értesítésekbe és hamis pozitív üzenetekbe.

Egy másik megkülönböztető elem a termékek közötta saját sebezhetőségi adatbázisuk. Az eladó karbantartja, vagy független szervezettől származik? Mennyire rendszeresen frissítik? Helyben vagy a felhőben tárolja? Fizetnie kell-e külön díjat a sebezhetőségi adatbázis használatáért vagy a frissítések beszerzéséért? Érdemes megválaszolni ezeket a kérdéseket mielőtt kiválasztja az eszközét.

Néhány sérülékenységi szkenner zavaró jellegűszkennelési módszerek. Potenciálisan befolyásolhatják a rendszer teljesítményét. Valójában a leginkább zavaró gyakran a legjobb szkennerek. Ha azonban ezek befolyásolják a rendszer teljesítményét, akkor erről előre tudnia kell, hogy a szkennelést ennek megfelelően ütemezze. Az ütemezésről beszélve, ez a hálózati sebezhetőséget kereső eszközök egy másik fontos szempontja. Néhány eszköznek még nincs ütemezett vizsgálata, és manuálisan kell elindítani.

A riasztás és a jelentések szintén fontosaka sebezhetőségi szkennelő eszközök jellemzői. A riasztás arra vonatkozik, hogy mi történik, ha egy biztonsági rést találnak. Van-e egyértelmű és könnyen érthető értesítés? Hogyan továbbítják? Képernyőn megjelenő felugró ablakban, e-mailben vagy szöveges üzenetben? Ennél is fontosabb: az eszköz nyújt bizonyos betekintést a talált biztonsági rések kijavításához? Egyes eszközök bizonyos típusú biztonsági rések automatizált kiküszöbölésével is rendelkeznek. Más eszközök integrálódnak a javításkezelő szoftverbe, mivel a javítás gyakran a legjobb módszer a sérülékenységek kijavítására.

A jelentéstételt illetően, bár ez gyakran kérdésszemélyes preferencia esetén biztosítani kell, hogy az elvárt és a jelentésekben megtalálható információk valóban ott legyenek. Egyes eszközöknek csak előre meghatározott jelentése van, mások lehetővé teszik a beépített jelentések módosítását. Ami a legjobbat illeti - legalábbis jelentési szempontból - lehetővé teszik az egyedi jelentések létrehozását a semmiből.

Négy nagyszerű alternatíva az MBSA-hoz

Most, hogy tudjuk, milyen biztonsági rések vannak, hogyanbeolvasásra kerülnek, és mi a sérülékenységi letapogató eszközök főbb jellemzői, készen állunk a legmegfelelőbb vagy legérdekesebb csomag áttekintésére. Benne van néhány fizetett és néhány ingyenes eszköz. Néhányan ingyenes és fizetett változatban is elérhetők. Mindez jó lenne az MBSA helyett. Nézzük meg, mi a főbb jellemzőik.

1. SolarWinds Network Configuration Manager (INGYENES PRÓBAVERZIÓ)

A SolarWinds egy jól ismert név a hálózat és arendszergazdák. A cég mintegy 20 éve gyártja a legjobb hálózati adminisztrációs eszközöket. Az egyik legnépszerűbb eszköz, a SolarWinds Network Performance Monitor folyamatosan nagy dicsérettel és dicsőséggel bíró értékeléseket kap, mint az egyik legjobb SNMP hálózati sávszélességet figyelő eszköz. A cég ingyenes eszközökkel is híres. Ezek kisebb eszközök, amelyeket a hálózatkezelés speciális feladatainak kezelésére terveztek. Az ingyenes eszközök közül a legismertebbek az Advanced Subnet Calculator és a Kiwi Syslog szerver.

Az első szerszámunk, a SolarWinds Network Configuration Manager valójában nem egy sebezhetőséget kereső eszköz. De két konkrét ok miatt úgy véljük, hogy érdekes alternatíva az MBSA-nak, és úgy döntöttünk, hogy felveszik a listánkba. Először is, a terméknek van egy sebezhetőségi elemző funkciója, és egy adott típusú sebezhetőséggel is foglalkozik, amely fontos, de nem sok más eszköz foglalkozik a hálózati eszközök téves konfigurációjával. A termék nem sérülékenységi funkciókkal is rendelkezik.

- INGYENES PRÓBAVERZIÓ: SolarWinds Network Configuration Manager

- Hivatalos letöltési link: https://www.solarwinds.com/network-configuration-manager/registration

A SolarWinds Network Configuration ManagerA sérülékenységet letapogató eszköz fő használataa hálózati berendezés konfigurációinak validálása hibák és mulasztások szempontjából. Az eszköz időről időre ellenőrizheti az eszköz konfigurációját a változások szempontjából. Ez hasznos, mivel néhány támadást egy hálózati eszköz konfigurációjának - amely gyakran nem olyan biztonságos, mint a szerver - olyan módon történő módosításával indítják el, amely megkönnyíti a hozzáférést más rendszerekhez. Az eszköz segítséget nyújthat a szabványok betartásában vagy a szabályozás betartásában is azáltal, hogy automatizált hálózati konfigurációs eszközeit telepíti, amelyek szabványos konfigurációkat telepíthetnek, észlelhetnek a folyamaton kívüli változásokat, ellenőrzési konfigurációkat és még a jogsértéseket is helyrehozhatják.

A szoftver integrálódik a Nemzeti rendszerhezA biztonsági rést okozó adatbázis, amely megszerezte a helyét az MBSA alternatívák ezen listáján. Hozzáférést biztosít a legfrissebb CVE-khez is, hogy azonosítsák a Cisco-eszközök biztonsági réseit. Minden ASS, IOS vagy Nexus operációs rendszert futtató Cisco készülékkel működni fog. Valójában két másik hasznos eszköz, az ASA Network Insights és a Nexus Network Insights, közvetlenül a termékbe van beépítve.

Ár a SolarWinds Network Configuration Manager legfeljebb 50 kezelt csomópontnál 2895 dollártól indul, és növekszik a kezelt csomópontok számával. Ha szeretné kipróbálni ezt az eszközt, ingyenesen letölthető a 30 napos próbaverzió közvetlenül a SolarWinds oldalról.

2. OpenVAS

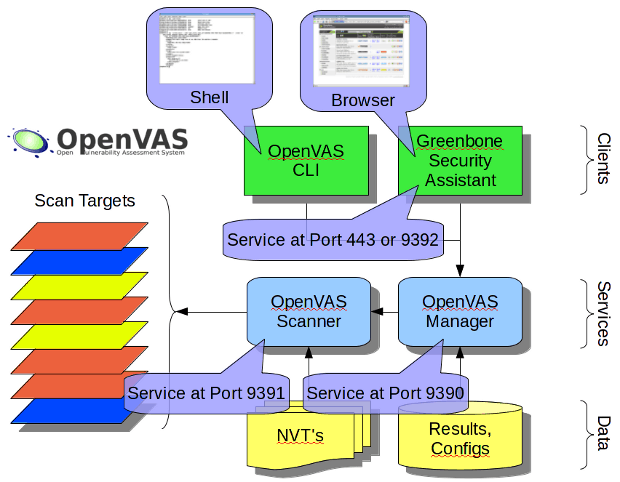

A Nyitott biztonsági rés-értékelési rendszervagy OpenVAS, számos szolgáltatás és eszköz keretét képezi. Ezek együttesen átfogó, mégis hatékony sebezhetőségi szkennelő eszközt képeznek. A keret mögött OpenVAS része a Greenbone Networks sebezhetőségénekmenedzsment megoldás, amelyből az elemek hozzávetőleg tíz éve járulnak hozzá a közösséghez. A rendszer teljesen ingyenes, és számos kulcsfontosságú alkotóeleme nyílt forráskódú, bár néhány nem. Az OpenVAS szkenner több mint ötven ezer hálózati biztonsági rési tesztet kapott, amelyeket rendszeresen frissítenek.

OpenVAS két elsődleges alkotóelemből áll. Az első a OpenVAS szkenner. Ez az a komponens, amely felelős a célszámítógépek tényleges szkenneléséért. A második elem a OpenVAS manager amely minden máskal foglalkozik, például az irányítássala szkenner, az eredmények konszolidálása és tárolása egy központi SQL adatbázisban. A szoftver böngésző alapú és parancssori felhasználói felülettel rendelkezik. A rendszer másik alkotóeleme a hálózati biztonsági rés teszteinek adatbázisa. Ez az adatbázis a frissítéseket az ingyenes Greenborne közösségi hírcsatornából vagy a fizetett Greenborne biztonsági hírcsatornából kaphatja meg az átfogóbb védelem érdekében.

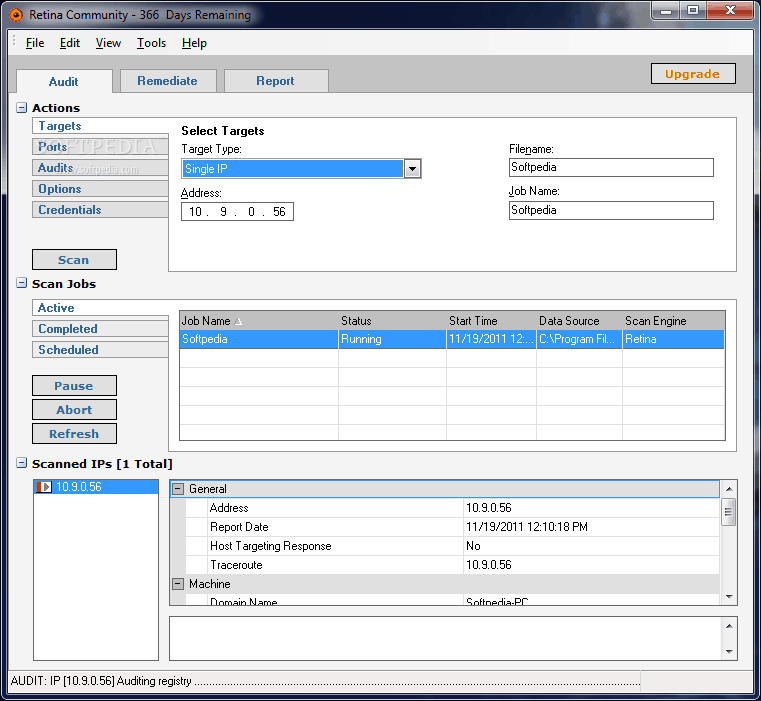

3. Retina hálózati közösség

Retina hálózati közösség a. ingyenes verziója Retina hálózati biztonsági szkenner tól től AboveTrust, amely az egyik legismertebb sebezhetőségszkennerek. Annak ellenére, hogy ingyenes, egy átfogó sebezhetőségi szkenner, amely tele van szolgáltatásokkal. Alapértelmezés szerint elvégezheti a hiányzó javítások, a nulla napos biztonsági rések és a nem biztonságos konfigurációk sebezhetőségének értékelését. Büszkélkedhet a munkafunkciókhoz igazított felhasználói profilokkal is, ezzel egyszerűsítve a rendszer működését. Ez a termék egy metro stílusú, intuitív felhasználói felületet tartalmaz, amely lehetővé teszi a rendszer ésszerű működését.

Egy nagyszerű dolog Retina hálózati közösség hogy ugyanazt a sebezhetőségi adatbázist használjamint fizetett testvére. Ez egy széles körű adatbázis a hálózati sebezhetőségekről, a konfigurációs problémákról és a hiányzó javításokról, amelyet automatikusan frissít és az operációs rendszerek, eszközök, alkalmazások és virtuális környezetek széles skáláját fedezi. Virtuális környezetekről beszélve, a termék teljes mértékben támogatja a VMware szoftvert, és magában foglalja az online és offline virtuális kép szkennelést, a virtuális alkalmazás szkennelést és a vCenterrel történő integrációt.

A fő hátránya Retina hálózati közösség az, hogy a 256 IP szkennelésére korlátozódikcímek. Noha ez valószínűleg nem sok, ha nagy hálózatot irányít, sok kisebb szervezet számára ez több mint elég lehet. Ha a környezetének több mint 256 eszköze van, akkor minden, amit erről a termékről mondtunk, igaz a nagy testvérére is, a Retina hálózati biztonsági szkenner amely elérhető Standard és Korlátlan kiadásokban. Bármelyik kiadás kibővített szolgáltatáskészlettel rendelkezik a Retina Network közösségi szkenner.

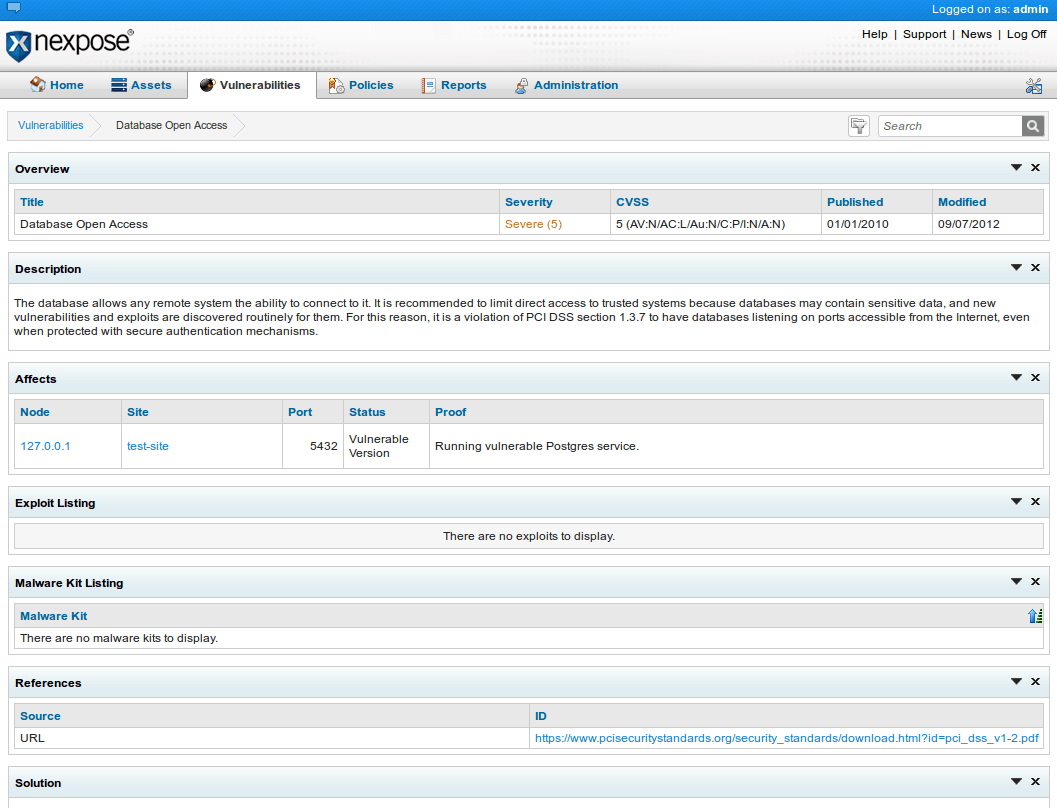

4. Nexpose közösségi kiadás

Talán nem olyan népszerű, mint a Retina, Nexpose tól től Rapid7 egy másik jól ismert sebezhetőségi szkenner. Ami a Nexpose közösségi kiadás, ez egy kissé csökkentett verziója Rapid7Átfogó sebezhetőségi szkenner. A terméknek azonban van néhány fontos korlátozása. Például legfeljebb 32 IP-cím szkennelésére korlátozódik. Ez súlyosan korlátozza az eszköz hasznosságát csak a legkisebb hálózatokra. További korlátozás az, hogy a terméket csak egy évig lehet használni. Ha élni tud ezekkel a korlátozásokkal, ez egy kiváló termék. Ha nem, akkor mindig megnézheti a fizetett ajánlatot Rapid7.

Nexpose közösségi kiadás bármelyik alatt fizikai gépeken fog futniWindows vagy Linux. Virtuális készülékként is kapható. Gazdag szkennelési képességei vannak, amelyek kezelni tudják a hálózatokat, operációs rendszereket, webes alkalmazásokat, adatbázisokat és virtuális környezeteket. Ez az eszköz adaptív biztonságot használ, amely automatikusan felismeri és kiértékeli az új eszközöket és új sebezhetőségeket, amikor hozzáférnek a hálózatához. Ez a szolgáltatás a VMware és az AWS dinamikus kapcsolatokkal együtt működik. A szoftver integrálódik a Sonar kutatási projektbe is, hogy valódi élő megfigyelést biztosítson. Nexpose közösségi kiadás integrált házirend-letapogatást biztosít a következőkhöz:megfelel a népszerű szabványoknak, mint például a FÁK és a NIST. És utoljára, de nem utolsósorban: az eszköz intuitív helyreállítási jelentései lépésről lépésre ismertetik a helyreállítási lépéseket.

Hozzászólások