Per molto tempo, Linux ha avuto una reputazione disicurezza attraverso l'oscurità. Gli utenti avevano il vantaggio di non essere l'obiettivo principale degli hacker e non dovevano preoccuparsi. Questo fatto non è più valido e, nel 2017 e nel 2018, abbiamo visto ampie strisce di hacker che sfruttano bug e glitch su Linux, trovando modi complicati per installare malware, virus, rootkit e altro.

A causa della recente inondazione di exploit, malwaree altre cose brutte che hanno danneggiato gli utenti Linux, la comunità open source ha risposto rafforzando le funzionalità di sicurezza. Tuttavia, questo non è abbastanza, e se stai usando Linux su un server, è una buona idea guardare il nostro elenco e imparare come migliorare la sicurezza di un server Linux.

1. Usa SELinux

SELinux, AKA Security-Enhanced Linux è unstrumento di sicurezza integrato nel kernel Linux. Una volta abilitato, può facilmente applicare una politica di sicurezza di tua scelta, che è un must per un server Linux solido come una roccia.

Arrivano molti sistemi operativi per server basati su RedHatcon SELinux abilitato e configurato con valori predefiniti abbastanza buoni. Detto questo, non tutti i sistemi operativi supportano SELinux per impostazione predefinita, quindi ti mostreremo come accenderlo.

Nota: i pacchetti Snap richiedono AppArmor, un'alternativa a SELinux. Se si sceglie di utilizzare SELinux, su alcuni sistemi operativi Linux, potrebbe non essere possibile utilizzare Snaps.

CentOS / RHEL

CentOS e RedHat Enterprise Linux sono entrambi forniti con il sistema di sicurezza SELinux. È preconfigurato per una buona sicurezza, quindi non sono necessarie ulteriori istruzioni.

Server Ubuntu

Sin da Karmic Koala, Ubuntu ha reso molto semplice abilitare lo strumento di sicurezza SELinux. Per configurarlo, immettere i seguenti comandi.

sudo apt install selinux

Debian

Proprio come su Ubuntu, Debian semplifica la configurazione di SELinux. Per farlo, inserisci i seguenti comandi.

sudo apt-get install selinux-basics selinux-policy-default auditd

Dopo aver finito di installare SELinux su Debian, controlla la voce Wiki sul software. Copre molte informazioni utili per l'utilizzo sul sistema operativo.

Manuale SELinux

Una volta che SELinux funziona, fatti un favore e leggi il manuale di SELinux. Scopri come funziona. Il tuo server ti ringrazierà!

Per accedere al manuale SELinux, immettere il seguente comando in una sessione terminale.

man selinux

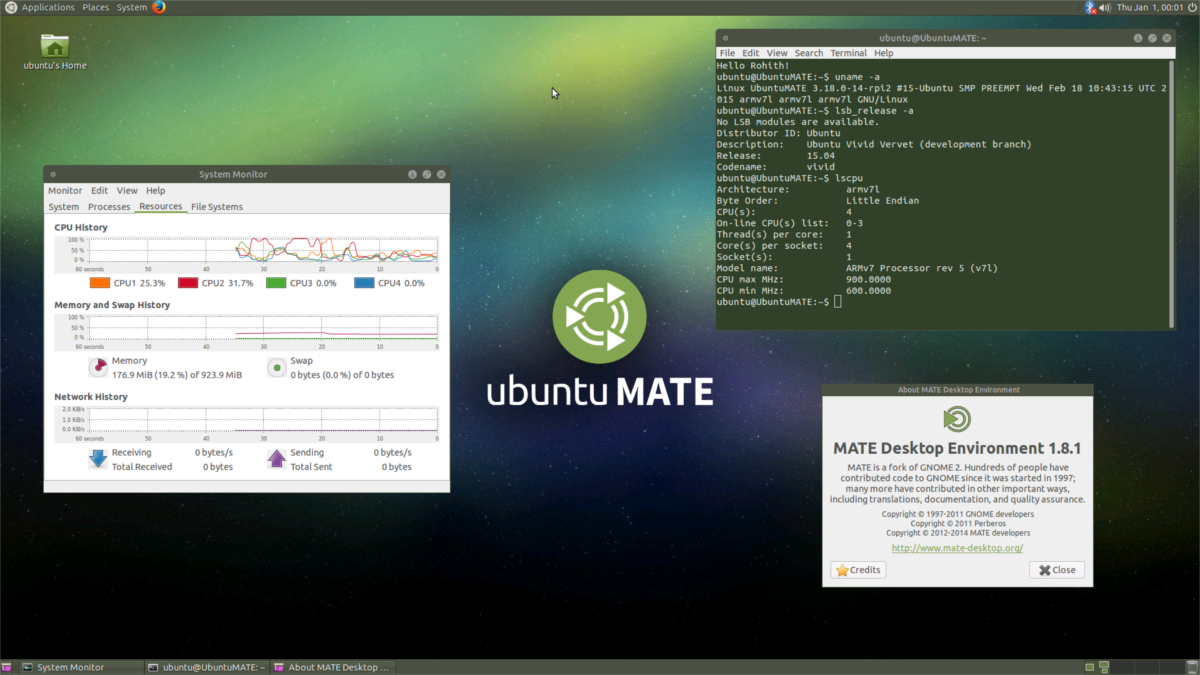

2. Disabilitare l'account root

Una delle cose più intelligenti che puoi fare per proteggereil tuo server Linux deve chiudere l'account di root e usare i privilegi di Sudoer solo per eseguire le attività di sistema. Chiudendo l'accesso a questo account, sarai in grado di garantire che i cattivi attori non possano avere pieno accesso ai file di sistema, installare software problematico (come malware), ecc.

Bloccare l'account di root su Linux è facile e dentroinfatti, su molti sistemi operativi server Linux (come Ubuntu) è già stato chiuso per precauzione. Per ulteriori informazioni sulla disabilitazione dell'accesso root, consulta questa guida. In esso, parliamo di come bloccare l'account root.

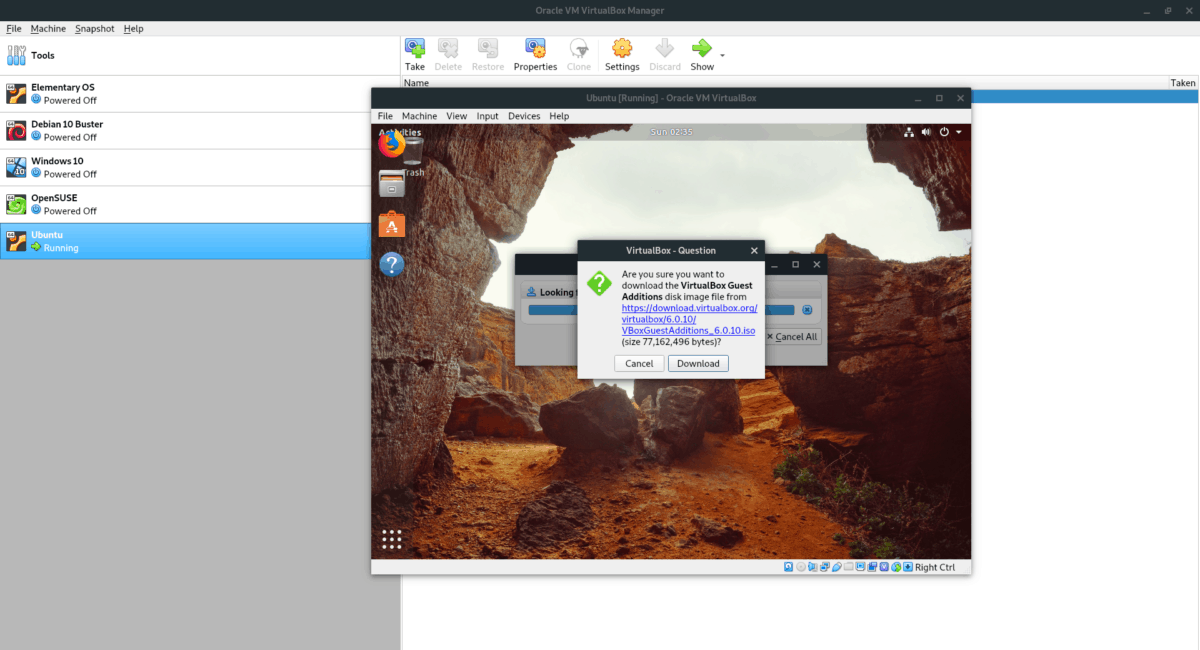

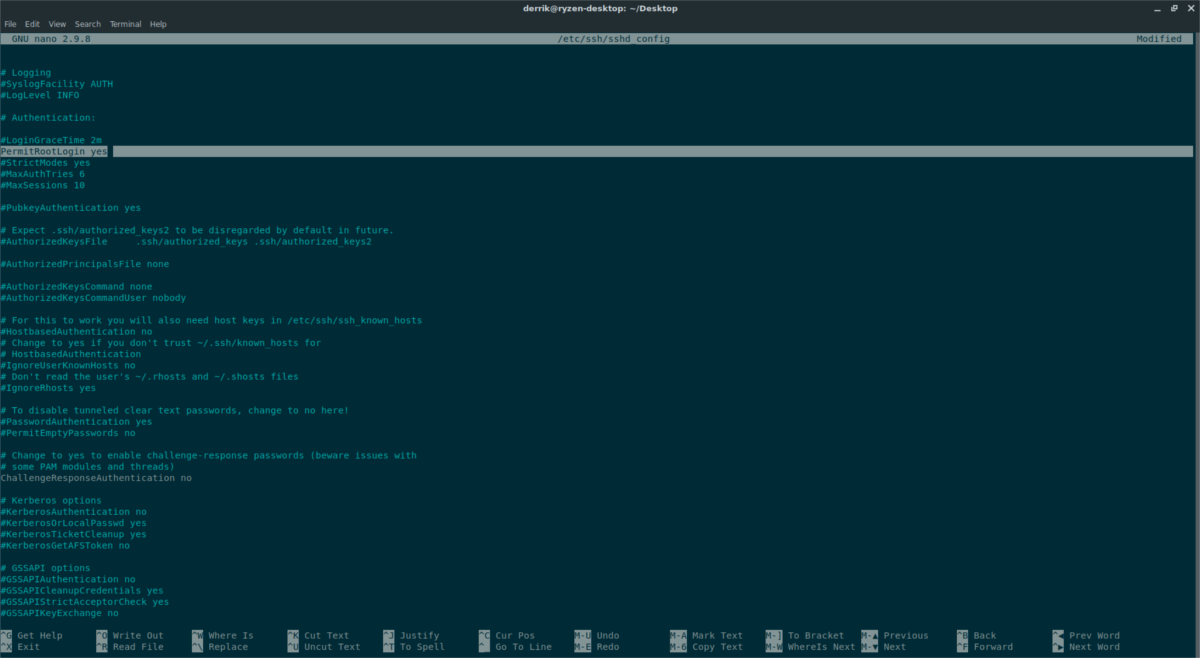

3. Proteggi il tuo server SSH

SSH è spesso un grave punto debole su molti Linuxserver, poiché molti amministratori Linux preferiscono utilizzare le impostazioni SSH predefinite, poiché sono più facili da girare, piuttosto che impiegare il tempo per bloccare tutto.

Adottare piccoli passi per proteggere il server SSH sul proprio sistema Linux può mitigare una buona parte di utenti non autorizzati, attacchi di malware, furto di dati e molto altro.

In passato su Addictivetips, ho scritto un post approfondito su come proteggere un server SSH Linux. Per ulteriori informazioni su come bloccare il server SSH, consulta il post qui.

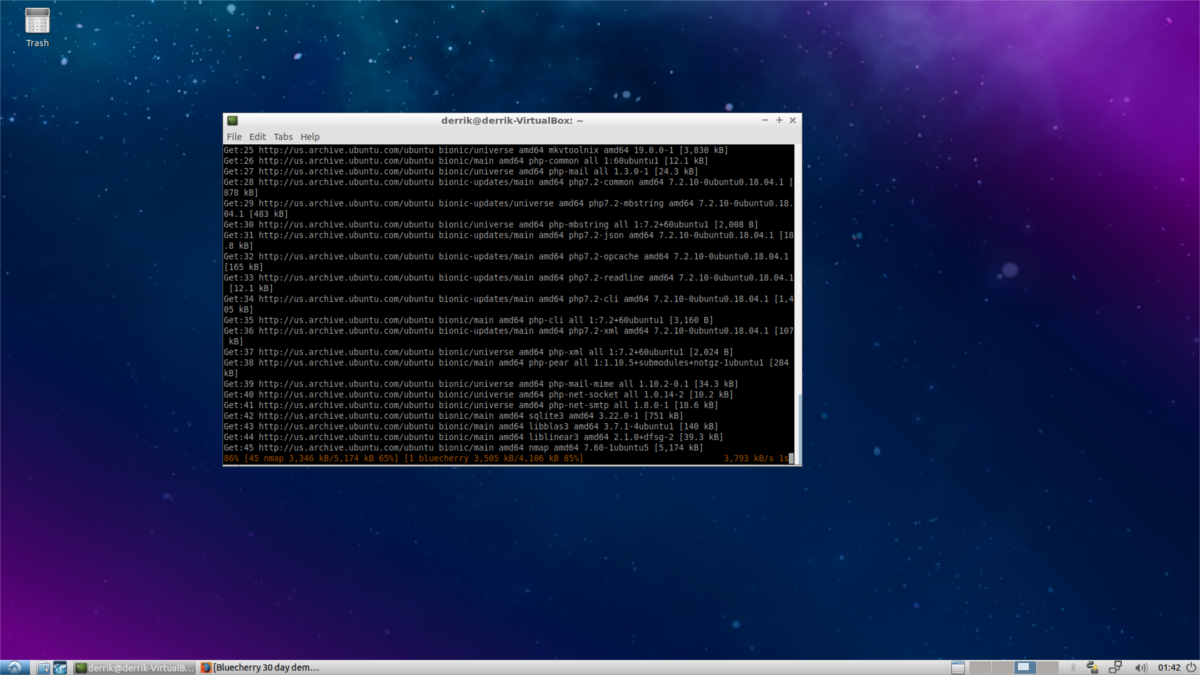

4. Installa sempre gli aggiornamenti

Sembra un punto ovvio, ma lo sarestisorpreso di sapere quanti operatori di server Linux rinunciano agli aggiornamenti sul loro sistema. La scelta è comprensibile, poiché ogni aggiornamento ha il potenziale di rovinare le applicazioni in esecuzione, ma scegliendo di evitare gli aggiornamenti di sistema, si perdono patch di sicurezza che correggono exploit e bug che gli hacker usano per mettere a rischio i sistemi Linux.

È vero che l'aggiornamento su una produzione Linuxil server è molto più fastidioso che sarà mai sul desktop. Il semplice fatto è che non puoi semplicemente fermare tutto per installare le patch. Per ovviare a questo, prendere in considerazione l'impostazione di una pianificazione di aggiornamento pianificata.

Per essere chiari, non esiste una scienza definita nei programmi di aggiornamento. Possono variare in base al caso d'uso, ma è meglio installare patch settimanalmente o bisettimanale per la massima sicurezza.

6. Nessun repository software di terze parti

La cosa grandiosa di usare Linux è che se tuhai bisogno di un programma, a condizione che tu stia utilizzando la giusta distribuzione, è disponibile un repository di software di terze parti. Il problema è che molti di questi repository di software hanno il potenziale per rovinare il tuo sistema e il malware si presenta regolarmente in essi. Il fatto è che se si esegue un'installazione Linux dipendente dal software proveniente da fonti non verificate di terze parti, si verificheranno problemi.

Se devi avere accesso al software di tua proprietàIl sistema operativo Linux non distribuisce per impostazione predefinita, salta i repository software di terze parti per i pacchetti Snap. Ci sono dozzine di applicazioni di livello server nel negozio. Soprattutto, ciascuna delle app nello Snap Store riceve regolarmente controlli di sicurezza.

Vuoi saperne di più su Snap? Dai un'occhiata al nostro post sull'argomento per sapere come puoi farlo sul tuo server Linux!

7. Utilizzare un firewall

Su un server, con un efficace sistema Firewallè tutto. Se ne hai uno configurato, eviterai molti fastidiosi intrusi con cui altrimenti entreresti in contatto. D'altra parte, se non si riesce a configurare un sistema Firewall efficace, il server Linux ne risentirà gravemente.

Esistono diversi firewallsoluzioni su Linux. Con questo in mente, alcuni sono più facili da capire rispetto ad altri. Di gran lunga uno dei firewall più semplici (e più efficaci) su Linux è FirewallD

Nota: per utilizzare FirewallD, è necessario utilizzare un sistema operativo server con sistema init SystemD.

Per abilitare FirewallD, devi prima installarlo. Avvia una finestra del terminale e inserisci i comandi corrispondenti al tuo sistema operativo Linux.

Server Ubuntu

sudo systemctl disable ufw sudo systemctl stop ufw sudo apt install firewalld

Debian

sudo apt-get install firewalld

CentOS / RHEL

sudo yum install firewalld

Con il software installato sul sistema, abilitarlo con Systemd.

sudo systemctl enable firewalld sudo systemctl start firewalld

Conclusione

I problemi di sicurezza sono sempre più comuni su Linuxserver. Purtroppo, poiché Linux continua a diventare sempre più popolare nello spazio aziendale, questi problemi saranno solo più prevalenti. Se segui i suggerimenti di sicurezza in questo elenco, sarai in grado di prevenire la maggior parte di questi attacchi.

Commenti