Ogni giorno, il tuo computer invia migliaia diQuery DNS su Internet. Nella maggior parte dei casi, il tuo sistema operativo non protegge queste query e la persona sbagliata con la giusta quantità di know-how può invadere la tua privacy.

In passato su Addictivetips, ne ho parlatoDNSCrypt. È un modo eccellente per ottenere la protezione della privacy DNS. Tuttavia, non è l'unica soluzione là fuori. A quanto pare, un'altra opzione è quella di inviare DNS su TLS.

Metodo 1 - Stubby

Stubby è un programma semplice che funziona su alcune distribuzioni Linux che consentono agli utenti di inviare query DNS su TLS.

Lo strumento Stubby funziona su Ubuntu Linux, Debian Linux e Arch Linux. Per installare questo strumento, avviare una finestra del terminale premendo Ctrl + Alt + T o Ctrl + Maiusc + T sulla tastiera. Quindi, seguire le istruzioni della riga di comando che corrispondono al sistema operativo Linux attualmente in uso.

Ubuntu

Per installare Stubby su Ubuntu, devi prima abilitare il repository di software "Universo" di Ubuntu. Per fare questo, usa il apt-add-repository comando in una finestra terminale.

sudo add-apt-repository universe

Dopo aver eseguito il add-apt-repository comando, è tempo di usare il aggiornare strumento, per far controllare Ubuntu per gli aggiornamenti del software. Inoltre scaricherà le informazioni sulla versione dall'origine del software Universo e le aggiungerà al sistema.

sudo apt update

Una volta che il aggiornare il comando è terminato, utilizzare il Apt install comando per installare Stubby sul tuo sistema operativo Ubuntu Linux.

sudo apt install stubby

Debian

Su Debian, per le versioni 10, "Sid" lo strumento Stubby si trova nel repository software "Main". Per installarlo, avvia una finestra del terminale e usa il Apt-get comando sotto.

sudo apt-get install stubby

Arch Linux

Gli utenti di Arch Linux possono installare Stubby se hanno impostato il repository di software “Community”. Per configurarlo, modifica /etc/pacman.conf, scorrere fino alla fine del file, rimuovere il # simboli di fronte a "Community" e aggiorna il tuo sistema.

Dopo aver impostato "Community", installare l'applicazione Stubby utilizzando il gestore pacchetti Pacman.

sudo pacman -S stubby

Ora che l'applicazione Stubby è impostata, non è necessario modificare nessuno dei file di configurazione, perché Stubby è preimpostato con alcuni eccellenti servizi DNS che supportano TLS.

Nota: se si desidera modificare i servizi DNS, modificare /etc/stubby/stubby.yml.

L'ultimo passaggio nella configurazione di DNS su TLS con Stubby consiste nel modificare le impostazioni DNS predefinite da qualsiasi indirizzo attualmente utilizzato all'indirizzo 127.0.0.1.

La modifica delle impostazioni DNS è diversa a secondaquale ambiente desktop Linux stai utilizzando, quindi non lo tratteremo in questo post. Invece, vai alla nostra guida su come modificare le impostazioni DNS per ulteriori informazioni.

Quando le impostazioni DNS sono cambiate in 127.0.0.1, la tua macchina Linux dovrebbe usare DNS su TLS!

Metodo 2 - Systemd risolto

Mentre lo strumento Stubby è facile da configurare e rende l'invio di DNS su TLS su Linux abbastanza semplice, purtroppo non funziona su ogni singola distribuzione.

Un'ottima alternativa al programma Stubby perla configurazione di DNS su TLS su Linux consiste nell'utilizzare il sistema di cache DNS risolto da Systemd. Il motivo principale di ciò è che è integrato nel sistema init Systemd che la maggior parte dei sistemi operativi Linux già utilizza ed è facile da usare. Tuttavia, tieni presente che prima di configurare Systemd risolto per DNS su TLS, devi disattivare il sistema di cache DNS che attualmente usi a favore di Systemd risolto.

Per configurare il sistema risolto da Systemd, avviare un terminale della riga di comando premendo Ctrl + Alt + T o Ctrl + Maiusc + T sulla tastiera. Quindi, utilizzare il systemctl comando per disabilitare il sistema di cache DNS che si utilizza.

Nota: se non si utilizza DNS Masq o NSCD, probabilmente si utilizza già Systemd risolto e non è necessario disabilitare nulla.

DNS Masq

sudo systemctl stop dnsmasq.service

sudo systemctl disable dnsmasq.service -f

NSCD

sudo systemctl stop nscd.service -f sudo systemctl disable nscd.service -f

Con il tuo provider DNS predefinito spento sul tuo PC Linux, è tempo di passare a Systemd risolto. Per fare ciò, usa ancora una volta il systemctl comando.

sudo systemctl enable systemd-resolved.service -f sudo systemctl start systemd-resolved.service

Con lo strumento abilitato tramite Systemd, possiamo configurare il programma per utilizzare DNS su TLS. Per iniziare, avvia il file di configurazione dello strumento in Nano.

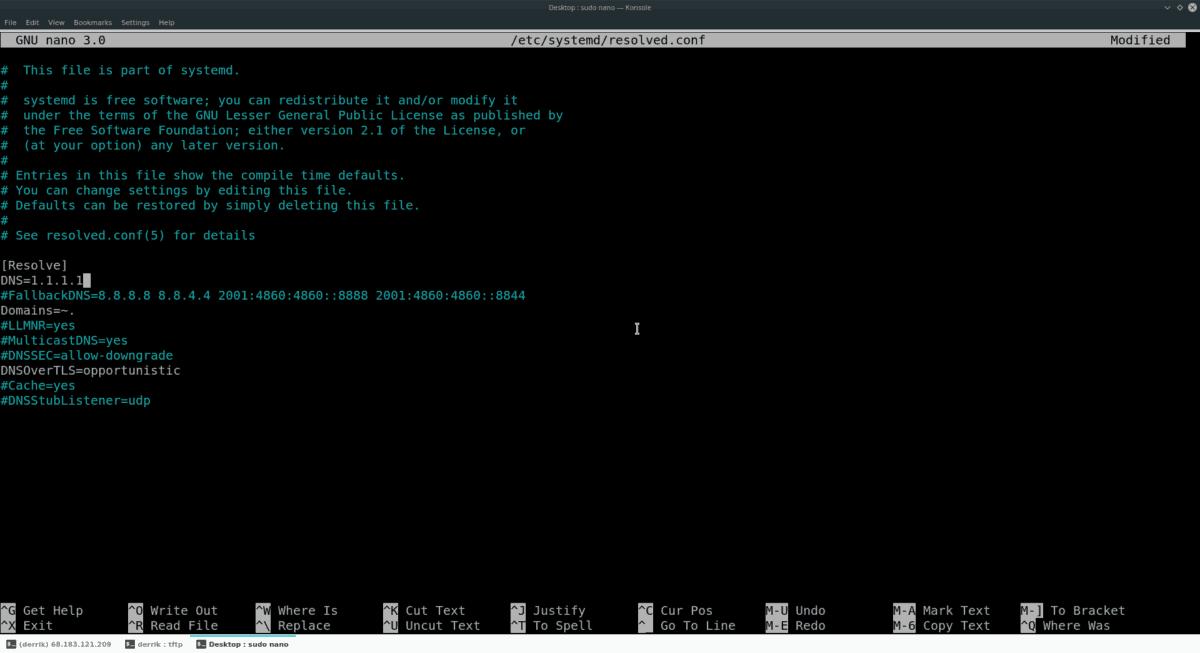

sudo nano -w /etc/systemd/resolved.conf

Modifica il Resolved.conf file con Nano e scorrere fino a DNS=.

Dopo il segno =, aggiungi un server DNS sicuro abilitato per TLS, come il server DNS per la privacy di CloudFlare. Dovrebbe apparire come:

DNS=1.1.1.1

Quindi, scorri verso il basso fino a Domains= e cambiarlo per assomigliare al codice qui sotto.

Domains=~.

Dopo "Domini", spostati verso il basso DNSOverTLS= e cambiarlo per assomigliare al codice qui sotto.

DNSOverTLS=opportunistic

Salvare le modifiche in Resolved.conf premendo Ctrl + O, quindi uscire con Ctrl + X e riavvia il tuo sistema DNS per abilitare DNS su TLS con Systemd risolto!

sudo systemctl restart systemd-resolved</ P>

Commenti