La sicurezza della rete è diventata molto complicataresponsabilità negli ultimi anni. Ciò è dovuto all'avvento del phishing, minacce persistenti avanzate, doxing e mascheramento. Questi trucchi fanno sì che i dipendenti stiano facendo fatica a identificare se le istruzioni che ricevono dal senior management remoto sono autentiche. In questo tipo di ambiente, i confini tradizionali della sicurezza della rete vanno oltre la prevenzione dello snooping su Internet e del blocco dei virus con i firewall. Ora devi anche analizzare i modelli di comportamento nel traffico e individuare attività anomale anche quando vengono eseguite da utenti autorizzati.

Tradizionalmente, il dipartimento IT avevaprivilegi di amministratore che hanno consentito a tutto il personale di supporto di accedere a tutti gli elementi del sistema aziendale. I rischi della divulgazione dei dati sono ora più elevati. Anche le violazioni involontarie della riservatezza possono comportare costose controversie da parte di coloro i cui dati personali sono conservati sul sistema. Questo nuovo ambiente richiede di rafforzare i diritti di accesso e tenere traccia di tutte le attività al fine di prevenire e registrare attività dannose e distruzione accidentale.

Fortunatamente, le moderne apparecchiature di rete hannosistemi di messaggistica integrati e puoi sfruttare queste fonti di informazioni semplicemente installando agenti di raccolta e software di analisi. Il mercato della sicurezza della rete offre diverse categorie di monitor che ti aiuteranno a proteggere la tua azienda dal furto di dati e da altre attività dannose.

In questa guida, esamineremo le seguenti categorie di software di gestione della rete:

- Analizzatori di traffico

- Gestori dei registri

- Scanner di vulnerabilità

- Gestori della configurazione

- Monitor di rete

- Sistemi di rilevamento e prevenzione delle intrusioni

Ecco la nostra lista dei migliori software di sicurezza di rete:

- SolarWinds Network Performance Monitor

- WhatsUp Gold

- TrueSight Network Automation / Gestione vulnerabilità della rete

- OSSEC

- Sagan

- Paessler PRTG

Puoi leggere maggiori dettagli su ciascuna di queste opzioni nella prossima sezione di questa guida.

Opzioni del software di sicurezza della rete

I consigli in questo elenco includono un numerodi strumenti completi di gestione della rete che serviranno da monitoraggi generali delle prestazioni della rete, oltre a monitorare specificamente i problemi di sicurezza per te. I tre strumenti principali nell'elenco sono SolarWinds Network Performance Monitor, WhatsUp Gold e Paessler PRTG. Ognuno di questi pacchetti può essere espanso per includere una vasta gamma di funzioni extra. L'architettura di questi strumenti consente anche di limitare la loro funzionalità per concentrarsi su una sola attività, come il monitoraggio della sicurezza. OSSEC e Sagan sono sistemi di rilevamento delle intrusioni specializzati molto apprezzati e il pacchetto TrueSight include un bel mix di funzioni di protezione della rete.

Questo elenco include opzioni adatte a reti di piccole, medie e grandi dimensioni.

1. SolarWinds Network Performance Manager (PROVA GRATUITA)

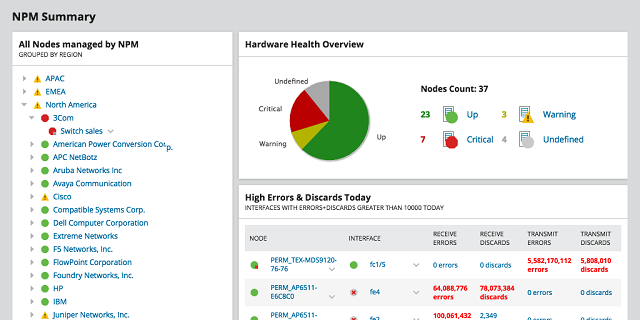

Il Responsabile delle prestazioni di rete è lo strumento chiave offerto da SolarWinds. Tiene traccia dell'integrità dei dispositivi di rete tramite l'uso della messaggistica Simple Network Management Protocol. Tutte le apparecchiature di rete vengono fornite con funzionalità SNMP, pertanto è necessario installare un gestore SNMP, come questo strumento SolarWinds, al fine di beneficiare delle informazioni fornite da SNMP.

Scarica una prova gratuita a https://www.solarwinds.com/network-performance-monitor/

Lo strumento include un rilevamento automatico e una mappaturastrumento, che crea un inventario delle apparecchiature di rete. La funzione di rilevamento viene eseguita continuamente e individuerà i nuovi dispositivi aggiunti alla rete. Questo è un utile assistente per il rilevamento delle intrusioni perché le invasioni hardware sono una forma di intrusione. Le funzionalità di ispezione approfondita dei pacchetti di Network Performance Monitor ti aiuteranno anche a proteggere la tua rete evidenziando e monitorando comportamenti anomali nei modelli di traffico e nelle attività degli utenti.

SolarWinds offre una serie di altri strumenti di gestione della rete che miglioreranno le capacità del Network Performance Monitor rispetto al monitoraggio della sicurezza. UN NetFlow Traffic Analyzer esamina i flussi di traffico intorno alla tua rete einclude funzionalità di monitoraggio della sicurezza. Ciò include la traccia del traffico non valido e potenzialmente dannoso alla porta di rete 0. Oltre a queste funzionalità di monitoraggio, le visualizzazioni del traffico e gli avvisi di anomalia consentono di individuare attività insolite.

La dashboard di questo strumento include alcuni ottimivisualizzazione di dati in tempo reale ed è anche in grado di memorizzare i dati dei pacchetti per l'analisi storica. Lo strumento ha una gamma di opzioni per l'acquisizione di pacchetti, che include metodi di campionamento che riducono la quantità di dati che è necessario archiviare per l'analisi. Se non disponi del budget per SolarWinds Network Performance Monitor e NetFlow Traffic Analyzer, puoi provare gratuitamente Monitor della larghezza di banda in tempo reale. Tuttavia, questo strumento non ha molte funzionalità e sarebbe adatto solo per reti di piccole dimensioni.

Ottieni maggiori informazioni sulle attività degli utenti se aggiungi su Tracker dispositivo utente. Ciò consente di tenere traccia dell'attività dell'utente e di essatiene anche d'occhio gli eventi delle porte degli switch, inclusi i tentativi degli hacker di scansionare le porte. Lo strumento può anche chiudere le porte e bloccare selettivamente gli utenti in caso di rilevamento delle intrusioni.

Funzionalità extra di SolarWinds stable possono essereaggiunto al monitor perché la società ha creato una piattaforma comune per tutti i suoi principali strumenti che consente la condivisione dei dati e moduli interdisciplinari. Il Network Configuration Manager sarebbe una buona scelta per problemi di sicurezzaperché controlla le impostazioni delle apparecchiature di rete. Cercherà anche gli aggiornamenti del firmware e li installerà per te - tenersi aggiornati con i sistemi operativi e tutto il software è un importante compito di sicurezza dei sistemi IT.

SolarWinds offre numerosi strumenti gratuititi aiuterà a controllare la sicurezza della tua rete. Questi includono il pacchetto Solar-PuTTY. Questo non è solo un emulatore di terminale sicuro per consentire l'accesso sicuro ai server remoti. Include anche un'implementazione SFTP, che è possibile utilizzare per il backup e la distribuzione delle immagini di configurazione del dispositivo. Questa sarebbe un'alternativa economica al Network Configuration Manager se hai una rete piccola e un budget molto limitato.

Il Server syslog del kiwi è un altro utile strumento di sicurezza di SolarWinds chele piccole organizzazioni possono usare gratuitamente. Non devi pagare per questo strumento se stai monitorando solo fino a cinque dispositivi. Lo strumento è adatto anche per reti più grandi, ma per questo dovrai pagare. Log Manager raccoglie e archivia anche i messaggi SNMP ed è possibile impostare avvisi sui volumi dei tipi di messaggi. Questa è una funzione molto utile se non si dispone di un gestore di rete basato su SNMP. Gli avvisi metteranno in evidenza gli attacchi di volume e i tentativi di cracking della password a forza bruta. Questo insolito strumento di gestione dei log consente inoltre di rilevare picchi insoliti di traffico e attività sospette degli utenti.

2. WhatsUp Gold

WhatsUp Gold è uno sfidante di SolarWindsNetwork Performance Monitor. È prodotto da Ipswitch, che offre anche una serie di moduli aggiuntivi che migliorano le capacità di monitoraggio della sicurezza di WhatsUp Gold. Questo monitor di rete evidenzierà comportamenti insoliti monitorando switch e router con il sistema di messaggistica SNMP. Infine, la console ti consente di impostare i tuoi avvisi personalizzati che ti daranno avvisi di picchi di traffico e attività dell'utente non logico.

Gli avvisi verranno visualizzati nella dashboard disistema e puoi anche nominare per averli inviati come notifiche e-mail o SMS. È possibile indirizzare diverse notifiche a diversi membri del team in base alla fonte e alla gravità del messaggio. Uno strumento complementare gratuito, WhatsUp Syslog Server migliora le informazioni che è possibile ottenere dai messaggi di sistema e anche creare avvisi personalizzati. I messaggi syslog possono essere visualizzati nella console, inoltrati ad altre applicazioni e archiviati in file. Il server gestirà i file syslog in un albero di directory logico per facilitare il recupero di messaggi specifici. I messaggi archiviati possono essere riletti nella dashboard per l'analisi. Inoltre, l'interfaccia consente di ordinare e filtrare i messaggi in modo da poter identificare modelli di comportamento e individuare ulteriormente comportamenti anomali.

WhatsUp Gold è accompagnato da una serie di pagamentimiglioramenti che miglioreranno il tuo potere di monitoraggio della sicurezza. Si consiglia di aggiungere il modulo Gestione traffico di rete per ottenere informazioni sul flusso di dati sulla rete. Il pacchetto principale di WhatsUp Gold si concentra sugli stati dei dispositivi e il modulo Gestione traffico raccoglie informazioni sul flusso di dati. Il modulo include funzionalità di tagging del traffico per implementazioni QoS. Può dividere i rapporti sul volume del traffico per dispositivo di origine e destinazione, per paese e dominio di origine e destinazione, per conversazione, applicazione, protocollo o numero di porta. Questo dettaglio ti aiuterà a tenere traccia di attività insolite e sarai anche in grado di bloccare determinate applicazioni, come le utility di trasferimento di file in caso di emergenza.

Lo farà il modulo di gestione della configurazione della reteaiutarti a controllare eventuali modifiche alle impostazioni dei tuoi dispositivi di rete. Le modifiche non autorizzate alle impostazioni del dispositivo sono spesso un preludio all'intrusione e alle minacce avanzate persistenti. Questo perché gli hacker possono aprire le porte e quindi bloccare le funzioni di segnalazione che indicano attività non autorizzate. È necessario creare un criterio per ciascun tipo di dispositivo, marca e modello e creare un profilo di impostazione standard per ciascun gruppo. Il componente aggiuntivo WhatsUp Network Configuration Management ti consentirà di distribuire queste immagini di configurazione standard, eseguire backup delle configurazioni approvate e infine ripristinare le impostazioni standard in caso di rilevamento di eventuali modifiche alla configurazione.

Gli strumenti a pagamento di WhatsUp Gold sono accessibili gratuitamente per 30 giorni. Tutto il software WhatsUp Gold si installa nell'ambiente Windows.

3. TrueSight Network Automation / Gestione vulnerabilità della rete

Questi due prodotti di BMC Software si combinano concreare un toolkit di sicurezza davvero completo. Lo strumento di automazione della rete monitorerà la tua rete dopo aver scoperto tutte le apparecchiature, registrandole e mappandole. Il modulo di gestione della configurazione del pacchetto Network Automation è la caratteristica davvero impressionante di questo sistema di monitoraggio della rete. Integra modelli o "criteri" che implementano automaticamente gli standard di sicurezza. Esiste una politica per ciascuno degli standard ben noti: NIST, HIPAA, PCI, CIS, DISA, SOX e SCAP. Pertanto, se ti sei impegnato a rispettare uno di questi sistemi di integrità dei dati, lo strumento di automazione della rete lo imporrà anche per te.

Il gestore della configurazione in TrueSight NetworkL'automazione regolerà la configurazione di ciascun dispositivo di rete in modo che sia conforme al criterio selezionato. Quindi eseguirà il backup di quella configurazione e monitorerà eventuali cambiamenti nelle impostazioni del dispositivo. Se vengono apportate modifiche che rendono il dispositivo non conforme alla politica, il gestore della configurazione ricaricherà il file di configurazione del backup. Questa azione ha l'effetto di cancellare quelle modifiche non autorizzate. Il sistema di automazione della rete è anche un gestore di patch. Rimarrà in contatto con i sistemi di notifica dei produttori di apparecchiature per patch e aggiornamenti del firmware. Una volta disponibile una patch, lo strumento ti avviserà e distribuirà anche quegli aggiornamenti ai tuoi dispositivi di rete.

L'utilità di gestione della vulnerabilità della reteesegue la scansione di tutti i dispositivi alla ricerca di vulnerabilità. Il sistema si basa sui controlli con le notifiche dei fornitori e sul database nazionale delle vulnerabilità del NIST per registrare i punti deboli noti nelle apparecchiature di rete e nei server in cui si opera. Infine, lo strumento aggiornerà il software per bloccare gli exploit e tenere d'occhio le prestazioni di dispositivi e server.

4. OSSEC

OSSEC è l'acronimo di Open Source HIDS Security. Un sistema HIDS è un sistema di rilevamento delle intrusioni basato su host. Il rilevamento delle intrusioni è diventato una specializzazione essenziale nel mondo della sicurezza della rete ed è necessario installare un IDS come parte della suite di sicurezza.

I due grandi attributi di OSSEC sono che lo èi principali HIDS disponibili ed è completamente gratuito da usare. Il prodotto è di proprietà e supportato dal noto produttore di software di sicurezza, Trend Micro. Le metodologie HIDS si basano sulla gestione dei file di registro. L'interrogazione corretta dei file di registro dovrebbe rivelare le azioni degli hacker per esplorare il sistema e rubare dati e risorse. Questo è il motivo per cui gli hacker alterano sempre i file di registro. OSSEC creerà un checksum per ciascun file di registro, consentendogli di rilevare manomissioni. Lo strumento monitora i file di registro che registrano i trasferimenti di file, l'attività firewall e antivirus, i registri eventi e i registri di posta e server Web. È necessario impostare criteri che determinano le azioni dell'utilità. Queste politiche possono essere scritte internamente oppure è anche possibile acquisirle dalla comunità OSSEC. La politica stabilisce le condizioni che OSSEC dovrebbe monitorare e genererà un avviso se uno dei registri monitorati mostra attività non autorizzate. Tali avvisi possono essere inviati all'interfaccia o inviati come notifiche e-mail.

Se installi il sistema su Windows, lo faràmonitorare il registro per modifiche non autorizzate. Su sistemi simili a Unix, monitorerà l'accesso all'account di root. OSSEC funzionerà su Windows, Linux, Mac OS e Unix.

OSSEC è un ottimo strumento di raccolta dei dati, ma èil front-end è un prodotto separato e, di fatto, non è più supportato. Poiché questo HIDS è così rispettato, numerosi fornitori di software hanno creato interfacce compatibili con i formati di dati OSSEC. Molti di questi sono gratuiti. Quindi, dovresti installare OSSEC, oltre a un front-end da una fonte diversa per la visualizzazione e l'analisi dei dati. Dai un'occhiata a Kibana o Splunk per questa funzione.

5. Sagan

Sagan è un gestore di file di registro gratuito. Ha molte funzioni che lo rendono un buon sistema di rilevamento delle intrusioni basato su host. Sagan è anche in grado di analizzare i dati raccolti dai sistemi di rilevamento delle intrusioni basati sulla rete. Un NIDS raccoglie i dati sul traffico attraverso uno sniffer di pacchetti. Sagan non ha uno sniffer di pacchetti, ma può leggere i dati sul traffico raccolti da Snort, Bro e Suricata, tutti gratuiti. In questo modo ottieni una combinazione di attività di sicurezza HIDS e NIDS con Sagan.

Puoi installare Sagan su Unix, Linux e Mac OS. Sfortunatamente, non esiste una versione per Windows. Sebbene non possa accedere ai computer utilizzando il sistema operativo Windows, è in grado di elaborare i messaggi del registro eventi di Windows. I metodi di elaborazione di Sagan distribuiscono il suo carico su più server o qualsiasi altra apparecchiatura sulla rete che ha un processore. Questo alleggerisce l'onere della lavorazione su ogni pezzo di equipaggiamento.

Lo strumento include funzionalità che lo rendono unsistema di prevenzione delle intrusioni (IPS). Una volta che Sagan rileva un comportamento anomalo, può scrivere sulle tabelle del firewall per vietare determinati indirizzi IP dalla rete in modo permanente o temporaneo. Questo è un ottimo assistente per la sicurezza della rete perché implementa automaticamente i ban IP e mantiene il sistema disponibile per gli utenti reali. Sagan genererà contemporaneamente un avviso per informarti dell'intrusione. Le azioni di prevenzione non devono essere implementate se si desidera utilizzare Sagan come IDS.

Ai fini della segnalazione, Sagan ha una bella funzione,che traccia gli indirizzi IP sospetti nella loro posizione. Questo può essere uno strumento molto utile per tracciare gli hacker che eseguono il ciclo degli attacchi attraverso diversi indirizzi diversi per cercare di eludere il rilevamento. Sagan consente di aggregare l'attività di rete in base alla posizione dell'indirizzo IP di origine, unificando così tutte le azioni di un malintenzionato utilizzando più indirizzi.

6. Paessler PRTG

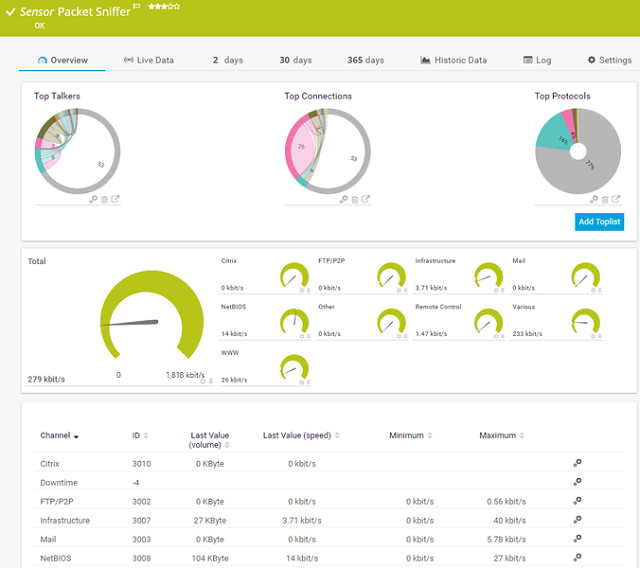

Paessler PRTG è un sistema di monitoraggio molto ampioche è implementato da una serie di sensori. Ogni sensore controlla un attributo di una rete. È possibile ridurre l'ambito dello strumento di monitoraggio per concentrarsi solo su un aspetto della propria infrastruttura dai sensori che si sceglie di attivare. L'intero sistema monitorerà i dispositivi di rete, il traffico di rete, le applicazioni e i server. Paessler lo ha reso uno strumento di monitoraggio puro, quindi non ha alcuna funzione di gestione, come la gestione della configurazione.

Uno dei sensori in PRTG è il ricevitore Syslog. Questo raccoglie i messaggi syslog e li inserisce in un database. Una volta che questi messaggi sono stati memorizzati, possono essere ordinati, scritti in file o persino valutati come eventi scatenanti ai quali possono essere associate azioni automatizzate.

Le funzionalità di monitoraggio della sicurezza di PRTG includonoun servizio di ispezione di pacchetti profondi chiamato "sensore sniffer di pacchetti". Questo campionerà i pacchetti del traffico di rete e li memorizzerà in un file. Dopo aver acquisito dati sufficienti, è possibile analizzare il traffico nella dashboard PRTG. Questa funzione consente di indirizzare il traffico di web, posta e trasferimento di file con questo strumento, quindi è un valido aiuto per monitorare l'attività degli utenti e anche per proteggere un server Web dagli attacchi. Il monitor del firewall tiene traccia degli eventi di attacco e li avvisa attraverso avvisi. Lo strumento verificherà inoltre regolarmente con il fornitore del firewall la presenza di aggiornamenti e patch per il software, scaricandoli e installandoli per voi. Ciò garantisce di disporre degli ultimi rimedi per le carenze di sicurezza appena scoperte.

Il sistema PRTG si installa su Windows. In alternativa, puoi scegliere di accedere al servizio online. Ad ogni modo, puoi usarlo gratuitamente se attivi solo fino a 100 sensori. Puoi anche ottenere una prova gratuita di 30 di Paessler PRTG con sensori illimitati inclusi.

Strumenti di sicurezza della rete

Esistono molti tipi diversi di specialististrumenti di sicurezza della rete disponibili e dovrai installarne diversi per mantenere i dati e le risorse della tua azienda liberi da furti, danni e sfruttamento.

Noterai dalle spiegazioni del softwarenella nostra lista di strumenti consigliati che molti di loro sono gratuiti. Gli strumenti a pagamento hanno spesso una versione gratuita o periodi di prova, quindi non perdi nulla provandoli.

Alcuni di questi strumenti funzionano su Windows e altri funzionanosu Linux e Unix. Quindi, se hai un solo sistema operativo sugli host della tua azienda, la tua scelta di strumento di sicurezza sarà ristretta per te. La dimensione della tua rete è un altro fattore influente che ti indirizzerà alla scelta di uno strumento specifico.

Hai uno strumento di sicurezza di rete preferito? Hai provato qualcuno dei software nella nostra lista? Lascia un messaggio nella sezione Commenti qui sotto per condividere la tua esperienza con la community.

Commenti