La sicurezza IT è un argomento caldo. Questo è il minimo che possiamo dire. Le minacce sono ovunque e proteggerle è una battaglia senza fine. Sono finiti i giorni in cui tutto ciò che serviva era un software di protezione antivirus. La complessità della scena delle minacce IT di oggi è uguale, se non superiore, a quella dei sistemi che stiamo cercando di proteggere. Gli attacchi si presentano in tutte le forme e forme e mettono a rischio le nostre attività quotidianamente. Per proteggerci, abbiamo bisogno di un sistema di monitoraggio delle minacce di alta qualità. Fortunatamente, abbiamo fatto parte del duro lavoro per trovarli e siamo lieti di presentare i migliori sistemi di monitoraggio delle minacce IT.

Inizieremo la nostra esplorazione cercando di definirecos'è il monitoraggio delle minacce IT. Persone diverse potrebbero avere definizioni diverse - e sono tutte ugualmente buone - ma, per il bene della nostra discussione, è importante essere tutti sulla stessa pagina e condividere una comprensione comune. Successivamente, cercheremo di eliminare un po 'di confusione su cosa sia il monitoraggio delle minacce IT e, cosa ancora più importante, cosa non lo è. Procederemo quindi a spiegare come funziona il monitoraggio delle minacce IT, quali sono i suoi vantaggi e perché ne hai bisogno. Infine, saremo pronti a rivelare il risultato della nostra ricerca dei migliori sistemi di monitoraggio delle minacce IT e esamineremo ciascuno dei migliori sistemi che abbiamo trovato.

Che cos'è il monitoraggio delle minacce IT - Una definizione

Il monitoraggio delle minacce IT si riferisce in genere alprocesso di monitoraggio continuo delle reti e dei relativi componenti (inclusi server, workstation e altre apparecchiature) per rilevare eventuali segni di minaccia alla sicurezza. Questi potrebbero, ad esempio, essere tentativi di intrusione o furto di dati. È un termine onnicomprensivo per la sorveglianza o una rete contro ogni tipo di attività dannosa.

I professionisti IT si affidano al monitoraggio delle minacce IT perottenere visibilità nelle loro reti e gli utenti che vi accedono. L'idea qui è quella di consentire una maggiore protezione dei dati e prevenire, o almeno ridurre, i possibili danni che potrebbero essere causati da violazioni.

Nel mondo di oggi, dove non è affatto raroper vedere le organizzazioni che impiegano appaltatori indipendenti, lavoratori remoti e persino personale interno che utilizzano i propri dispositivi al lavoro, vi è un ulteriore rischio per i dati sensibili delle organizzazioni. Senza alcun controllo diretto su questi dispositivi di terze parti, l'unica opzione è monitorare efficacemente tutte le attività.

Il monitoraggio delle minacce IT è una questione piuttosto complessaprincipalmente perché utenti e gruppi malintenzionati utilizzano tecniche che si evolvono tanto rapidamente quanto, se non più velocemente, del resto delle tecnologie informatiche per violare le reti e rubare dati. Per tale motivo, anche i sistemi di monitoraggio delle minacce IT devono evolversi costantemente per stare al passo con la scena delle minacce.

Cosa non è: evitare la confusione

La sicurezza IT è un dominio vasto e complesso e lo èè facile confondere le cose. E potrebbe facilmente esserci un po 'di confusione su cosa sia il monitoraggio delle minacce IT o cosa non lo sia. Ad esempio, i sistemi di rilevamento delle intrusioni (IDS) sono, ovviamente, utilizzati per monitorare le reti alla ricerca di minacce. Ciò renderebbe questi sistemi di monitoraggio delle minacce IT. Ma questo non è ciò a cui ci riferiamo in genere parlando del monitoraggio delle minacce IT.

Allo stesso modo, informazioni sulla sicurezza ed eventiAnche la gestione (SIEM) è spesso considerata una forma di soluzione di monitoraggio delle minacce IT. Comprensibilmente, questi sistemi possono anche essere utilizzati per proteggere le nostre infrastrutture dall'utilizzo dannoso.

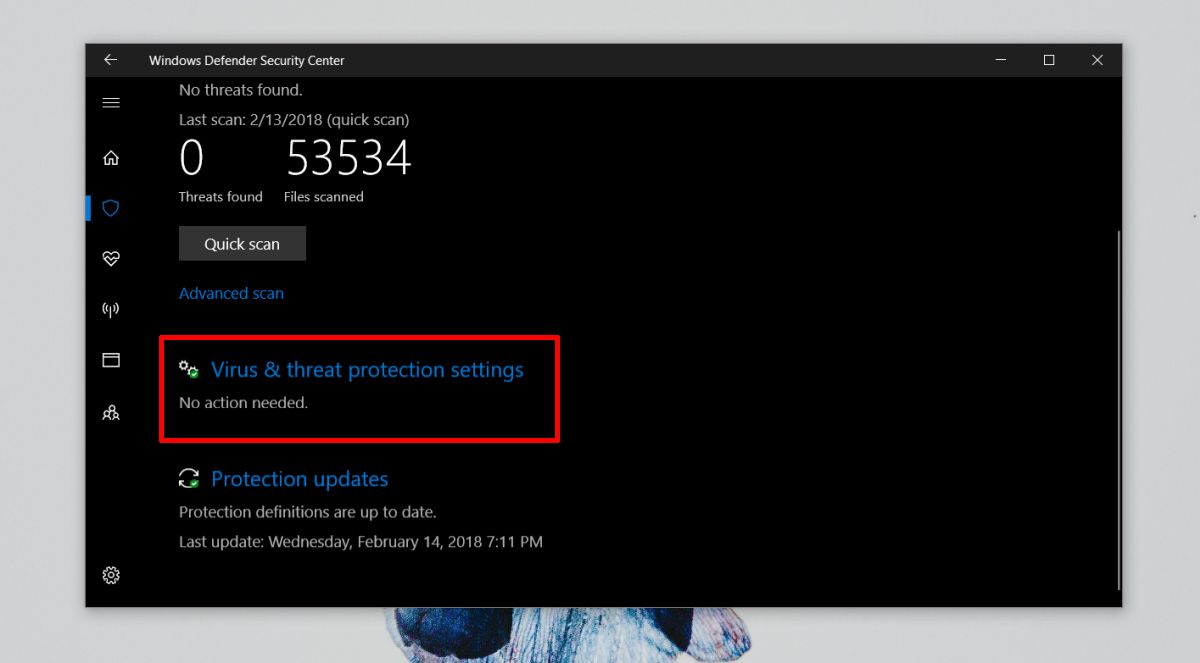

Il software di protezione da virus potrebbe anche essere considerato un sistema di monitoraggio delle minacce IT. Dopotutto, anche loro sono usati per proteggere dallo stesso tipo di minacce, anche se con un approccio diverso.

Ma prese singolarmente, queste tecnologie di solito non sono ciò a cui ci riferiamo quando parliamo di monitoraggio delle minacce IT.

Come puoi vedere, il concetto di minaccia ITil monitoraggio non è esattamente chiaro. Per il bene di questo articolo, abbiamo fatto affidamento sui fornitori stessi e su ciò che vedono come un software di monitoraggio delle minacce IT. Ha senso perché alla fine il monitoraggio delle minacce IT è un termine vago che può essere applicato a molte cose.

Come funziona il monitoraggio delle minacce IT

In breve, consiste nel monitoraggio delle minacce ITil monitoraggio continuo e la successiva valutazione dei dati di sicurezza con l'obiettivo di identificare attacchi informatici e violazioni dei dati. I sistemi di monitoraggio delle minacce IT raccolgono varie informazioni sull'ambiente. Acquisiscono tali informazioni utilizzando metodi diversi. Possono utilizzare sensori e agenti in esecuzione su server. Alcuni si affideranno anche all'analisi dei modelli di traffico o all'analisi dei registri e delle riviste dei sistemi. L'idea è di identificare rapidamente schemi specifici che sono indicativi di una potenziale minaccia o di un incidente di sicurezza reale. Idealmente, i sistemi di monitoraggio delle minacce IT cercano di identificare le minacce prima che abbiano conseguenze negative.

Una volta identificata una minaccia, alcuni sistemi hanno aprocesso di convalida che garantisce che la minaccia sia reale e che non sia un falso positivo. A tale scopo possono essere utilizzati diversi metodi, compresa l'analisi manuale. Una volta confermata una minaccia identificata, viene emesso un avviso che notifica al personale adeguato che è necessario adottare alcune misure correttive. In alternativa, alcuni sistemi di monitoraggio delle minacce IT lanceranno anche una qualche forma di contromisura o azione correttiva. Può trattarsi di un'azione o di uno script definito in modo personalizzato o, come spesso accade con i migliori sistemi, una risposta completamente automatizzata basata sulla minaccia scoperta. Alcuni sistemi consentiranno anche la combinazione di azioni automatizzate, predefinite e azioni personalizzate per la migliore risposta possibile.

I vantaggi del monitoraggio delle minacce IT

Individuare minacce altrimenti non rilevate è diNaturalmente, i principali vantaggi che le organizzazioni traggono vantaggio dall'uso dei sistemi di monitoraggio delle minacce IT. I sistemi di monitoraggio delle minacce IT rileveranno gli estranei che si collegano alla tua rete o la esplorano, oltre a rilevare account interni compromessi e / o non autorizzati.

Sebbene possano essere difficili da rilevare, l'ITi sistemi di monitoraggio delle minacce mettono in relazione varie fonti di informazioni sull'attività degli endpoint con dati contestuali quali indirizzi IP, URL, nonché dettagli di file e applicazioni. Insieme, forniscono un modo più accurato di identificare anomalie che potrebbero indicare attività dannose.

Il più grande vantaggio del monitoraggio delle minacce ITsistemi è la riduzione dei rischi e la massimizzazione delle capacità di protezione dei dati. Renderanno qualsiasi organizzazione in una posizione migliore per difendersi dalle minacce sia esterne che interne, grazie alla visibilità che forniscono. I sistemi di monitoraggio delle minacce IT analizzeranno l'accesso e l'utilizzo dei dati e applicheranno le politiche di protezione dei dati, prevenendo la perdita di dati sensibili.

Concretamente, i sistemi di monitoraggio delle minacce informatiche dovranno:

- Mostrarti cosa sta succedendo sulle tue reti, chi sono gli utenti e se sono a rischio o meno,

- Consentire di comprendere in che modo l'utilizzo della rete si allinea alle politiche,

- Aiutarti a raggiungere la conformità normativa che richiede il monitoraggio di tipi di dati sensibili,

- Trova le vulnerabilità in reti, applicazioni e architettura di sicurezza.

La necessità di monitorare le minacce IT

Il fatto è che oggi amministratori IT e ITi professionisti della sicurezza sono sottoposti a un'enorme pressione in un mondo in cui i criminali informatici sembrano essere sempre un passo avanti rispetto a loro. Le loro tattiche si evolvono rapidamente e funzionano davvero per essere sempre all'avanguardia rispetto ai metodi di rilevamento tradizionali. Ma le maggiori minacce non provengono sempre dall'esterno. Le minacce interne sono probabilmente altrettanto importanti. Gli incidenti interni che coinvolgono il furto della proprietà intellettuale sono più comuni di quanto la maggior parte vorrebbe ammettere. E lo stesso vale per l'accesso o l'uso non autorizzato di informazioni o sistemi. Questo è il motivo per cui la maggior parte dei team di sicurezza IT ora fa molto affidamento sulle soluzioni di monitoraggio delle minacce IT come il loro modo principale per stare al passo con le minacce, sia interne che esterne, che i loro sistemi devono affrontare.

Esistono varie opzioni per il monitoraggio delle minacce. Esistono soluzioni di monitoraggio delle minacce IT dedicate ma anche strumenti di protezione dei dati full-suite che includono funzionalità di monitoraggio delle minacce. Diverse soluzioni offriranno funzionalità di monitoraggio delle minacce e le incorporeranno in controlli basati su criteri che hanno la capacità di automatizzare la risposta alle minacce rilevate.

Non importa come un'organizzazione sceglie di gestireMonitoraggio delle minacce IT, è probabilmente uno dei passi più importanti da difendere dai criminali informatici, soprattutto se si considera come le minacce stiano diventando sempre più sofisticate e dannose.

I migliori sistemi di monitoraggio delle minacce IT

Ora che siamo tutti sulla stessa pagina e che noiavere un'idea di cosa sia il monitoraggio delle minacce IT, come funziona e perché ne abbiamo bisogno, diamo un'occhiata ad alcuni dei migliori sistemi di monitoraggio delle minacce IT che possono essere trovati. La nostra lista comprende vari prodotti che sono molto diversi. Ma non importa quanto siano diversi, hanno tutti un obiettivo comune, rilevare le minacce e avvisarti della loro esistenza. Questo, infatti, era il nostro criterio minimo per l'inclusione nel nostro elenco.

1. SolarWinds Threat Monitor - IT Ops Edition (Demo disponibile)

SolarWinds è un nome comune a molte reti eamministratori di sistema. È famoso per aver creato uno dei migliori strumenti di monitoraggio SNMP, nonché uno dei migliori analizzatori e raccoglitori NetFlow. In effetti, SolarWinds produce oltre trenta prodotti diversi che coprono diverse aree dell'amministrazione della rete e del sistema. E non si ferma qui. È anche noto per i suoi numerosi strumenti gratuiti, che soddisfano le esigenze specifiche degli amministratori di rete come un calcolatore di sottorete o un server TFTP.

Per quanto riguarda il monitoraggio delle minacce IT, la società offre SolarWinds Threat Monitor - IT Ops Edition. Il "Edizione IT Ops"Parte del nome del prodotto consiste nel differenziarlo dall'edizione del fornitore di servizi gestiti dello strumento, un software un po 'diverso che si rivolge specificamente ai fornitori di servizi gestiti (MSP).

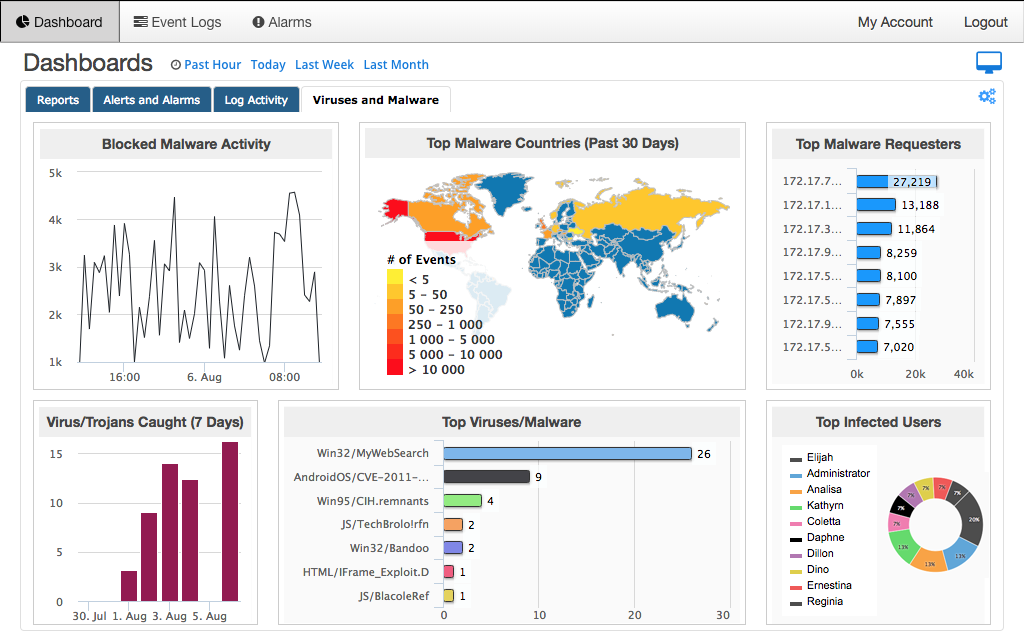

Questo strumento è diverso dalla maggior parte degli altri SolarWindsstrumenti in quanto è basato su cloud. Basta iscriversi al servizio, configurarlo e inizia a monitorare l'ambiente per diversi tipi di minacce. In effetti, il SolarWinds Threat Monitor - IT Ops Edition combina diversi strumenti. Dispone di centralizzazione e correlazione dei registri, informazioni sulla sicurezza e gestione degli eventi (SIEM) e rilevamento delle intrusioni di rete e host (IDS). Ciò lo rende una suite di monitoraggio delle minacce molto approfondita.

Il SolarWinds Threat Monitor - IT Ops Edition è sempre aggiornato. Ottiene costantemente informazioni aggiornate sulle minacce da più fonti, inclusi database IP e di reputazione dominio, consentendo di monitorare minacce sia note che sconosciute. Lo strumento offre risposte intelligenti automatizzate per risolvere rapidamente gli incidenti di sicurezza. Grazie a questa funzione, il costante bisogno di valutazione manuale delle minacce e interazione è notevolmente ridotto.

Il prodotto presenta anche un allerta molto potentesistema. Si tratta di allarmi multi-condizionali, con correlazione incrociata che funzionano in tandem con il motore di risposta attiva dello strumento per aiutare a identificare e riassumere eventi importanti. Il sistema di reportistica è anche uno dei punti di forza del prodotto e può essere utilizzato per dimostrare la conformità dell'audit utilizzando modelli di report predefiniti esistenti. In alternativa, puoi creare report personalizzati adatti alle tue esigenze aziendali.

Prezzi per il SolarWinds Threat Monitor - IT Ops Edition inizia a $ 4 500 per un massimo di 25 nodi con 10 giornidi indice. Puoi contattare SolarWinds per un preventivo dettagliato adattato alle tue esigenze specifiche. E se preferisci vedere il prodotto in azione, puoi richiedere a demo gratuita da SolarWinds.

2. Identificazione TC di ThreatConnect

Il prossimo nella nostra lista è un prodotto chiamato da TreathConnect chiamato TC Identify. È il componente di primo livello diLa serie di strumenti di ThreatConnect. Come suggerisce il nome, questo componente ha a che fare con il rilevamento di una identificazione di varie minacce IT, che è esattamente ciò di cui si occupano i sistemi di monitoraggio delle minacce IT.

TC Identify offre informazioni sulle minacce compilate da piùdi 100 feed open source, informazioni di crowdsourcing all'interno di decine di comunità e il proprio team di ricerca ThreatConnect. Inoltre. Ti dà la possibilità di aggiungere informazioni da qualsiasi partner di TC Exchange. Questa intelligenza multi-source sfrutta tutta la potenza del modello di dati ThreatConnect. Inoltre, lo strumento offre arricchimenti automatizzati per un'esperienza solida e completa. L'intelligence della piattaforma ThreatConnect vede cosa c'è dietro l'attività e mostra come è legata ad altri eventi. Questo ti dà il quadro completo, permettendoti di prendere la migliore decisione su come reagire.

ThreatConnect offre una serie di strumenti progressivamente più ricchi di funzionalità. Lo strumento più semplice è TC identifica descritto qui. Altri strumenti includono TC Manage, TC Analyse e TC complete, ognuno dei quali aggiunge una manciata di funzionalità al livello precedente. Le informazioni sui prezzi sono disponibili solo contattando ThreatConnect.

3. Luce per la ricerca delle ombre digitali

Digital Shadows è il leader di New Wave di Forrester nella protezione del rischio digitale. Suo SearchLight la piattaforma controlla, gestisce e correggerischio digitale attraverso una vasta gamma di fonti di dati all'interno del web aperto, profondo e oscuro. Funziona efficacemente per proteggere il business e la reputazione della tua azienda.

Ombre digitali Cerca luce può essere usato per proteggere da sette rischicategorie. La prima protezione è contro le minacce informatiche che sono pianificate, attacchi mirati alla tua organizzazione. Lo strumento protegge anche dalla perdita di dati come la perdita di dati riservati. L'esposizione al marchio, in cui un sito di phishing impersona il tuo, è un altro rischio da cui lo strumento ti protegge. Il prossimo rischio che questo prodotto protegge è quello che Digital Shadow chiama rischio di terze parti in cui dipendenti e fornitori possono inconsapevolmente metterti a rischio. Cerca luce può anche proteggere i tuoi VIP dall'essere intimiditi o minacciati online proprio come può essere usato per contrastare le minacce fisiche e proteggerti da cambiamenti di infrastruttura malevoli.

Lo strumento utilizza una vasta gamma di metodi di analisi umana e automatizzata per restringere le anomalie rilevate e filtrare le minacce reali, evitando il più rapidamente possibili positivi. Acquisto Cerca luce è necessario prima registrarsi per una demo gratuita del prodotto, dopo di che è possibile fornire informazioni dettagliate sui prezzi in base alle proprie esigenze specifiche.

4. Piattaforma di intelligence sulle minacce di CyberInt Argos

Il Argos Threat Intelligence Platform da CyberInt è un software come servizio (SaaS),sistema basato su cloud che fornisce alle organizzazioni una soluzione sofisticata alla tendenza emergente delle minacce informatiche comunemente affrontate dalle organizzazioni. Le caratteristiche principali della piattaforma Argos sono la tecnologia di rilevamento e risposta gestita, altamente automatizzata e mirata.

Concretamente, la soluzione offre soluzioni mirate eintelligenza fruibile ottenuta riunendo risorse tecnologiche e umane. Ciò consente ad Argos di generare incidenti in tempo reale di attacchi mirati, perdita di dati e credenziali rubate che potrebbero compromettere l'organizzazione. Utilizza un solido database di 10 000 attori e strumenti di minaccia per massimizzare il contesto. Identificherà inoltre gli attori delle minacce in tempo reale e fornirà dati contestuali su di essi.

La piattaforma accede a centinaia di diversifonti come feed, IRC, Darkweb, blog, social media, forum e incollare siti per raccogliere dati mirati e automatizzare un processo di intelligence comprovato. I risultati vengono analizzati e forniscono raccomandazioni attuabili.

Informazioni sui prezzi per il Piattaforma di intelligence sulle minacce di CyberInt Argos può essere ottenuto contattando CyberInt. Per quanto abbiamo potuto scoprire, la società non sembra offrire una prova gratuita.

5. IntSights

La nostra voce finale è un prodotto chiamato IntSights, una piattaforma di intelligence sulle minacce completa. Fornisce una vasta gamma di protezioni dalle minacce contro frodi e phishing. Offre inoltre protezione del marchio e monitoraggio della rete oscura.

IntSights afferma di essere una minaccia aziendale unica nel suo generepiattaforma di intelligence e mitigazione che guida la difesa proattiva trasformando l'intelligence delle minacce su misura in azioni automatizzate di sicurezza. Concretamente, il prodotto fornisce un monitoraggio attivo e la ricognizione di migliaia di fonti di minacce attraverso la superficie, il web profondo e scuro, offrendo visibilità in tempo reale sulle minacce rivolte alla rete, al marchio, alle risorse e alle persone.

La ricerca e l'analisi delle minacce sono un altro dei IntSightVestito forte, utilizzando un database a più livelliper indagini sulle minacce della rete profonda e oscura per identificare le tendenze, fornire informazioni contestuali e sondare gli attori delle minacce. Il sistema può integrarsi con la tua infrastruttura di sicurezza esistente, nonché con registrar, motori di ricerca, app store e principali sistemi di posta elettronica per consentire la mitigazione automatica delle minacce esterne e interne.

Proprio come molti altri prodotti nel nostro elenco, informazioni sui prezzi per IntSight è disponibile solo contattando il fornitore. E mentre una prova gratuita non sembra essere disponibile, è possibile organizzare una demo gratuita.

Commenti