Nessuno vuole diventare la rete che riesce a diventareil bersaglio di utenti malintenzionati che tentano di rubare dati aziendali o causare danni all'organizzazione. Per evitarlo, devi trovare modi per garantire che ci siano meno modi possibili per accedere. E ciò viene realizzato in parte assicurandosi che ogni vulnerabilità sulla rete sia conosciuta, risolta e risolta. E per quelle vulnerabilità che non possono essere risolte, è in atto qualcosa per mitigarle. Il primo passo è ovvio; è scansionare la tua rete alla ricerca di quelle vulnerabilità. Questo è il lavoro di un tipo specifico di software chiamato strumenti di scansione delle vulnerabilità. Oggi esaminiamo i 6 migliori strumenti e software di scansione delle vulnerabilità.

Cominciamo parlando di retevulnerabilità - o dovremmo dire vulnerabilità - e cercare di spiegare di cosa si tratta. Discuteremo quindi degli strumenti di scansione delle vulnerabilità. Descriveremo chi ne ha bisogno e perché. E poiché uno scanner di vulnerabilità è solo uno dei componenti di un processo di gestione delle vulnerabilità - sebbene importante - questo è ciò di cui parleremo in seguito. Quindi vedremo come funzionano in genere gli scanner per vulnerabilità. Tutti sono in qualche modo diversi ma, al loro interno, spesso ci sono più somiglianze che differenze. E prima di esaminare i migliori strumenti e software di scansione delle vulnerabilità, discuteremo delle loro caratteristiche principali.

Un'introduzione alla vulnerabilità

I sistemi e le reti di computer hanno raggiunto alivello di complessità più elevato che mai. Il server medio di oggi potrebbe in genere eseguire centinaia di processi. Ognuno di questi processi è un programma per computer, alcuni di essi sono grandi programmi composti da migliaia di righe di codice sorgente. E all'interno di questo codice, ci potrebbero essere - probabilmente ci sono - ogni sorta di cose inaspettate. Uno sviluppatore potrebbe, ad un certo punto, aver aggiunto alcune funzionalità backdoor per facilitare il debug. E in seguito, questa funzione potrebbe essere erroneamente arrivata alla versione finale. Potrebbero inoltre esserci alcuni errori nella convalida dell'input che causeranno risultati imprevisti e indesiderabili in alcune circostanze specifiche.

Ognuno di questi può essere utilizzato per tentare di ottenere l'accessosistemi e dati. C'è una grande comunità di persone là fuori che non hanno niente di meglio da fare che trovare questi buchi e sfruttarli per attaccare i tuoi sistemi. Le vulnerabilità sono ciò che chiamiamo questi buchi. Se lasciate incustodite, le vulnerabilità possono essere utilizzate da utenti malintenzionati per ottenere accesso ai propri sistemi e dati - o forse peggio ancora, ai dati del cliente - o per causare in altro modo alcuni danni come rendere inutilizzabili i sistemi.

Le vulnerabilità possono essere ovunque. Si trovano spesso in software in esecuzione sui server o sui loro sistemi operativi, ma esistono anche in apparecchiature di rete come switch, router e persino dispositivi di sicurezza come i firewall. Bisogna davvero cercarli ovunque.

Strumenti di scansione: cosa sono e come funzionano

Strumenti di scansione delle vulnerabilità o valutazioneuna funzione principale: identificare le vulnerabilità nei tuoi sistemi, dispositivi, apparecchiature e software. Si chiamano scanner perché di solito scansionano le apparecchiature per cercare vulnerabilità note.

Ma come trovano gli strumenti di scansione delle vulnerabilitàvulnerabilità che in genere non sono lì in bella vista? Se fossero stati così ovvi, gli sviluppatori li avrebbero affrontati prima di rilasciare il software. Gentile se come un software di protezione antivirus che utilizza database di definizioni di virus per riconoscere le firme dei virus informatici, la maggior parte degli scanner di vulnerabilità si basano su database di vulnerabilità e sistemi di scansione per vulnerabilità specifiche. Questi database delle vulnerabilità possono essere ottenuti da noti laboratori indipendenti per i test di sicurezza dedicati alla ricerca di vulnerabilità nel software e nell'hardware oppure possono essere database proprietari dal fornitore dello strumento. Come ti aspetteresti, il livello di rilevamento che ottieni è buono solo come il database delle vulnerabilità utilizzato dal tuo strumento.

Strumenti di scansione: chi ne ha bisogno?

La risposta di una sola parola a questa domanda è carinaovvio: chiunque! Nessuno nella sua mente giusta penserebbe di eseguire un computer senza protezione antivirus in questi giorni. Allo stesso modo, nessun amministratore di rete dovrebbe essere senza almeno una qualche forma di rilevamento delle vulnerabilità. Gli attacchi potrebbero provenire da qualsiasi luogo e colpirti dove meno te li aspetti. Devi essere consapevole del rischio di esposizione.

Questo è forse qualcosa che potrebbe essereteoricamente fatto manualmente. Praticamente, però, questo è un lavoro quasi impossibile. Il solo reperimento di informazioni sulle vulnerabilità, e tanto meno la scansione dei sistemi per la loro presenza, potrebbe richiedere un'enorme quantità di risorse. Alcune organizzazioni si dedicano alla ricerca di vulnerabilità e spesso impiegano centinaia se non migliaia di persone.

Chiunque gestisca un numero di sistemi informatici oi dispositivi trarrebbero grandi benefici dall'uso di uno strumento di scansione delle vulnerabilità. Inoltre, il rispetto di standard normativi come SOX o PCI-DSS spesso impone di farlo. E anche se non lo richiedono, la conformità sarà spesso più facile da dimostrare se è possibile dimostrare che si sta eseguendo la scansione della rete alla ricerca di vulnerabilità.

Gestione delle vulnerabilità in breve

Rileva le vulnerabilità usando una specie dilo strumento software è essenziale. È il primo passo nella protezione dagli attacchi. Ma è in qualche modo inutile se non fa parte di un processo completo di gestione delle vulnerabilità. I sistemi di rilevamento delle intrusioni non sono sistemi di prevenzione delle intrusioni e, allo stesso modo, gli strumenti di scansione delle vulnerabilità della rete, o almeno la maggior parte di essi, rileveranno solo le vulnerabilità e avviseranno della loro presenza.

Spetta quindi a te, l'amministratore, averealcuni processi in atto per affrontare le vulnerabilità rilevate. La prima cosa da fare al momento del loro rilevamento è valutare le vulnerabilità. Vuoi assicurarti che le vulnerabilità rilevate siano reali. Gli strumenti di scansione delle vulnerabilità tendono a preferire errori dal lato della cautela e molti segnaleranno un certo numero di falsi positivi. E se con vere vulnerabilità, potrebbero non essere una vera preoccupazione. Ad esempio, una porta IP aperta inutilizzata su un server potrebbe non essere un problema se si trova proprio dietro un firewall che blocca quella porta.

Una volta valutate le vulnerabilità, è tempo didecidere come risolverli e risolverli. Se sono stati trovati in un software che la tua organizzazione utilizza a malapena - o non utilizza affatto - il miglior modo di agire potrebbe essere quello di rimuovere il software vulnerabile e sostituirlo con un altro che offre funzionalità simili. In altri casi, correggere le vulnerabilità è facile come applicare alcune patch dall'editore del software o eseguire l'aggiornamento alla versione più recente. Molti strumenti di scansione delle vulnerabilità identificheranno le correzioni disponibili per le vulnerabilità rilevate. Altre vulnerabilità possono essere risolte semplicemente modificando alcune impostazioni di configurazione. Ciò è particolarmente vero per le apparecchiature di rete, ma accade anche con software in esecuzione su computer.

Caratteristiche principali degli strumenti di scansione delle vulnerabilità

Ci sono molte cose da considerare quandoselezionando uno strumento di scansione delle vulnerabilità. Uno degli aspetti più importanti di questi strumenti è la gamma di dispositivi che possono scansionare. Vuoi uno strumento che sarà in grado di scansionare tutte le apparecchiature che possiedi. Se hai molti server Linus, ad esempio, ti consigliamo di scegliere uno strumento in grado di eseguirne la scansione, non uno che gestisca solo i dispositivi Windows. Vuoi anche scegliere uno scanner il più preciso possibile nel tuo ambiente. Non vorrai annegare in notifiche inutili e falsi positivi.

Un altro importante fattore di differenziazione è ildatabase di vulnerabilità dello strumento. È gestito dal venditore o proviene da un'organizzazione indipendente? Con che frequenza viene aggiornato? È archiviato localmente o nel cloud? Devi pagare costi aggiuntivi per utilizzare il database delle vulnerabilità o per ottenere aggiornamenti? Queste sono tutte le cose che vorresti sapere prima di scegliere il tuo strumento.

Alcuni scanner di vulnerabilità ne useranno di piùmetodo di scansione intrusivo che potrebbe potenzialmente influire sulle prestazioni del sistema. Questa non è necessariamente una brutta cosa poiché i più invadenti sono spesso i migliori scanner, ma se influenzano le prestazioni del sistema, ti consigliamo di conoscerlo e pianificare le scansioni di conseguenza. A proposito, la pianificazione è un altro aspetto importante degli strumenti di scansione delle vulnerabilità della rete. Alcuni strumenti non hanno nemmeno scansioni pianificate e devono essere avviati manualmente.

Ci sono almeno altre due caratteristiche importantidegli strumenti di scansione delle vulnerabilità: allerta e segnalazione. Cosa succede quando viene rilevata una vulnerabilità? La notifica è chiara e di facile comprensione? Come viene reso? È un popup sullo schermo, un'e-mail, un messaggio di testo? E ancora più importante, lo strumento fornisce alcune informazioni su come correggere le vulnerabilità che identifica? Alcuni strumenti lo fanno e altri no. Alcuni hanno persino una riparazione automatica di alcune vulnerabilità. Altri strumenti si integreranno con il software di gestione delle patch poiché le patch sono spesso il modo migliore per correggere le vulnerabilità.

Per quanto riguarda la segnalazione, spesso si tratta dipreferenza personale. Tuttavia, devi assicurarti che le informazioni che ti aspetti e che devi trovare nei rapporti siano effettivamente presenti. Alcuni strumenti hanno solo report predefiniti, altri ti permetteranno di modificare i report integrati. E i migliori, almeno dal punto di vista dei rapporti, ti permetteranno di creare rapporti personalizzati da zero.

I nostri 6 migliori strumenti di scansione delle vulnerabilità

Ora che abbiamo imparato qualcosa in piùstrumenti di scansione delle vulnerabilità, esaminiamo alcuni dei pacchetti migliori o più interessanti che potremmo trovare. Abbiamo cercato di includere un mix di strumenti gratuiti e a pagamento. Ci sono anche strumenti che sono disponibili in una versione gratuita ea pagamento.

1. Gestione configurazione della rete SolarWinds (PROVA GRATUITA)

Nel caso in cui non si conosca già SolarWinds, ilLa società produce alcuni dei migliori strumenti di amministrazione della rete da circa 20 anni. Tra i suoi migliori strumenti, SolarWinds Network Performance Monitor ha costantemente ricevuto elogi e recensioni entusiastiche come uno dei migliori strumenti di monitoraggio della larghezza di banda della rete SNMP. La società è anche in qualche modo famosa per i suoi strumenti gratuiti. Si tratta di strumenti più piccoli progettati per affrontare un'attività specifica di gestione della rete. Tra i più noti di questi strumenti gratuiti ci sono un calcolatore di sottorete e un server TFTP.

Lo strumento che vorremmo introdurre qui è uno strumento chiamato Gestione configurazione della rete SolarWinds. Questa, tuttavia, non è in realtà una vulnerabilitàstrumento di scansione. Ma ci sono due motivi specifici per cui abbiamo deciso di includere questo strumento nel nostro elenco. Il prodotto ha una funzione di valutazione della vulnerabilità e affronta un tipo specifico di vulnerabilità, importante ma che non riguarda molti altri strumenti, la configurazione errata delle apparecchiature di rete.

Il gestore della configurazione della rete di SolarWindsl'utilità primaria come strumento di scansione delle vulnerabilità è la convalida delle configurazioni delle apparecchiature di rete per errori e omissioni. Lo strumento può anche controllare periodicamente le configurazioni del dispositivo per le modifiche. Ciò è utile anche poiché alcuni attacchi vengono avviati modificando alcune configurazioni di rete del dispositivo, che spesso non sono sicure come i server, in modo da facilitare l'accesso ad altri sistemi. Lo strumento può anche aiutarvi con gli standard o la conformità normativa con i suoi strumenti di configurazione di rete automatizzata che possono distribuire configurazioni standardizzate, rilevare modifiche fuori processo, configurazioni di controllo e persino correggere violazioni.

Il software si integra con il NationalDatabase delle vulnerabilità che lo merita di essere ancora di più nel nostro elenco. Ha accesso ai CVE più recenti per identificare le vulnerabilità nei tuoi dispositivi Cisco. Funzionerà con qualsiasi dispositivo Cisco con ASA, IOS o Nexus OS. In effetti, altri due utili strumenti, Network Insights per ASA e Network Insights per Nexus sono integrati direttamente nel prodotto.

Prezzi per la configurazione della rete SolarWindsIl gestore parte da $ 2,895 per un massimo di 50 nodi gestiti e varia in base al numero di nodi. Se si desidera provare questo strumento, è possibile scaricare una versione di prova gratuita di 30 giorni da SolarWinds.

- PROVA GRATUITA: Gestione configurazione della rete SolarWinds

- Download ufficiale: https://www.solarwinds.com/network-configuration-manager

2. Microsoft Baseline Security Analyzer (MBSA)

Microsoft Baseline Security Analyzer oMBSA, è uno strumento un po 'più vecchio di Microsoft. Nonostante sia un'opzione tutt'altro che ideale per le grandi organizzazioni, lo strumento potrebbe essere adatto per le piccole imprese, quelle con solo una manciata di server. Questo è uno strumento Microsoft, quindi è meglio non aspettarsi di guardare la scansione ma i prodotti Microsoft o rimarrai deluso. Eseguirà comunque la scansione del sistema operativo Windows e di alcuni servizi come Windows Firewall, SQL Server, IIS e Microsoft Office.

Ma questo strumento non esegue la scansione per specificivulnerabilità come fanno altri scanner di vulnerabilità. Quello che fa è cercare patch mancanti, service pack e aggiornamenti di sicurezza, nonché sistemi di scansione per problemi amministrativi. Il motore di reporting di MBSA ti consentirà di ottenere un elenco di aggiornamenti mancanti e configurazioni errate.

Essendo un vecchio strumento di Microsoft, MBSA non lo ètotalmente compatibile con Windows 10. La versione 2.3 funzionerà con l'ultima versione di Windows ma potrebbe richiedere alcune modifiche per eliminare i falsi positivi e correggere i controlli che non possono essere completati. Ad esempio, questo strumento segnalerà erroneamente che Windows Update non è abilitato su Windows 10. Un altro svantaggio di questo prodotto è che non rileva vulnerabilità non Microsoft o vulnerabilità complesse. Questo strumento è semplice da usare e fa bene il suo lavoro. Potrebbe benissimo essere lo strumento perfetto per un'organizzazione più piccola con solo pochi computer Windows.

3. Sistema di valutazione delle vulnerabilità aperte (OpenVAS)

Il nostro prossimo strumento si chiama Open VulnerabilitySistema di valutazione o OpenVAS. È un quadro di numerosi servizi e strumenti. Si combinano tutti per renderlo uno strumento di scansione delle vulnerabilità completo e potente. Il framework dietro OpenVAS fa parte della soluzione di gestione delle vulnerabilità di Greenbone Networks da cui elementi sono stati forniti alla community per circa dieci anni. Il sistema è completamente gratuito e la maggior parte dei suoi componenti sono open source sebbene alcuni non lo siano. Lo scanner OpenVAS viene fornito con oltre cinquantamila test di vulnerabilità della rete che vengono aggiornati periodicamente.

Esistono due componenti principali per OpenVAS. Il primo componente è lo scanner OpenVAS. Come suggerisce il nome, è responsabile della scansione effettiva dei computer di destinazione. Il secondo componente è il gestore OpenVAS che gestisce tutto il resto come il controllo dello scanner, il consolidamento dei risultati e la loro memorizzazione in un database SQL centrale. Il sistema include interfacce utente basate su browser e da riga di comando. Un altro componente del sistema è il database dei test di vulnerabilità della rete. Questo database può ottenere i suoi aggiornamenti dal feed gratuito Greenborne Community o dal feed di sicurezza Greenborne a pagamento.

4. Retina Network Community

Retina Network Community è la versione gratuita diRetina Network Security Scanner di AboveTrust, che è uno dei più noti scanner di vulnerabilità. Questo scanner di vulnerabilità completo è ricco di funzionalità. Lo strumento è in grado di eseguire una valutazione completa della vulnerabilità di patch mancanti, vulnerabilità zero-day e configurazioni non sicure. Vanta inoltre profili utente allineati con le funzioni del lavoro, semplificando così il funzionamento del sistema. Questo prodotto presenta un'interfaccia grafica intuitiva in stile metro che consente un funzionamento semplificato del sistema.

Retina Network Community utilizza lo stessodatabase di vulnerabilità come fratello pagato. È un ampio database di vulnerabilità della rete, problemi di configurazione e patch mancanti che viene automaticamente aggiornato e copre una vasta gamma di sistemi operativi, dispositivi, applicazioni e ambienti virtuali. Su questo argomento, questo prodotto supporta pienamente gli ambienti VMware e include la scansione di immagini virtuali online e offline, la scansione di applicazioni virtuali e l'integrazione con vCenter.

C'è, tuttavia, un grosso svantaggio per la RetinaComunità di rete. Lo strumento è limitato alla scansione di 256 indirizzi IP. Questo potrebbe non sembrare molto se gestisci una rete di grandi dimensioni, ma potrebbe essere più che sufficiente per molte organizzazioni più piccole. Se il tuo ambiente è più grande di quello, tutto ciò che abbiamo appena detto su questo prodotto è vero anche per suo fratello maggiore, lo scanner Retina Network Security, disponibile nelle versioni Standard e Unlimited. Entrambe le versioni hanno lo stesso set di funzionalità estese rispetto allo scanner Retina Network Community.

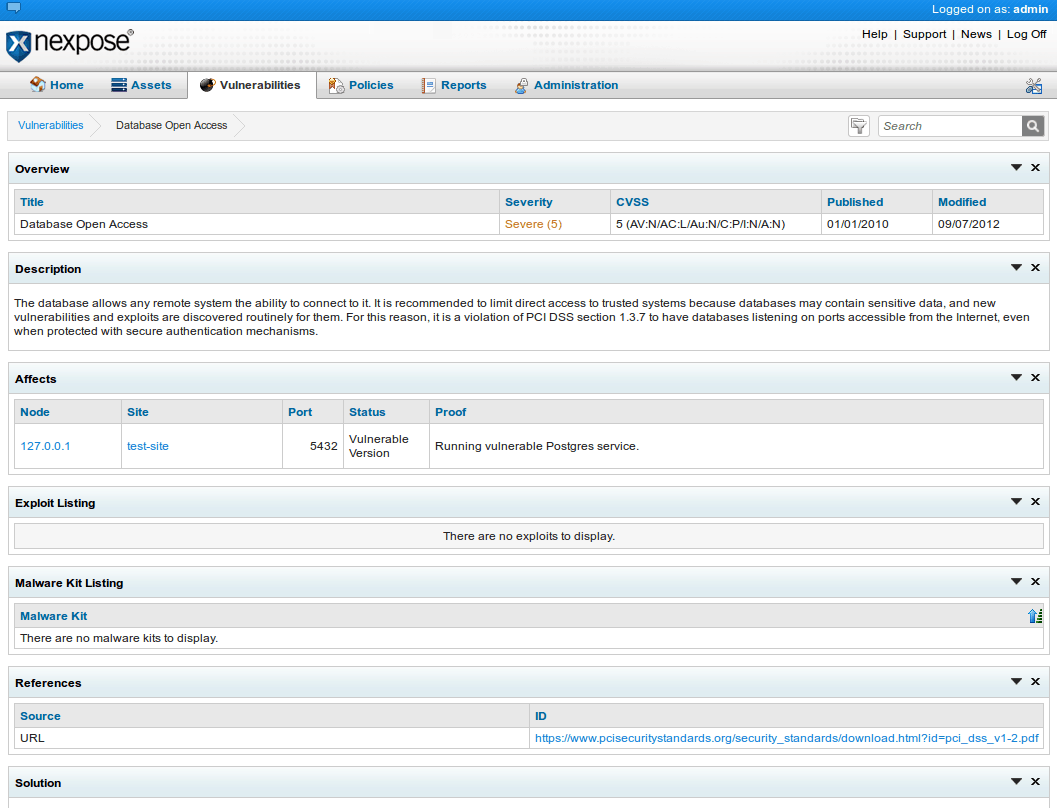

5. Nexpose Community Edition

Potrebbe non essere così popolare come Retina maNexpose di Rapid7 è un altro scanner di vulnerabilità noto. E la Nexpose Community Edition è una versione leggermente ridotta dello scanner di vulnerabilità completo di Rapid7. I limiti del prodotto sono importanti, comunque. Ad esempio, è possibile utilizzare il prodotto solo per scansionare un massimo di 32 indirizzi IP. Questo lo rende una buona opzione solo per le reti più piccole. Inoltre, il prodotto può essere utilizzato solo per un anno. Se riesci a convivere con il prodotto, è eccellente.

Nexpose Community Edition verrà eseguito su fisicomacchine che eseguono Windows o Linux. È anche disponibile come dispositivo virtuale. Le sue ampie capacità di scansione gestiranno reti, sistemi operativi, applicazioni Web, database e ambienti virtuali. Nexpose Community Edition utilizza una sicurezza adattiva in grado di rilevare e valutare automaticamente nuovi dispositivi e nuove vulnerabilità nel momento in cui accedono alla rete. Questa funzione funziona in combinazione con connessioni dinamiche a VMware e AWS. Questo strumento si integra anche con il progetto di ricerca Sonar per fornire un vero monitoraggio dal vivo. Nexpose Community Edition offre una scansione delle politiche integrata per aiutare a conformarsi agli standard popolari come CIS e NIST. E, ultimo ma non meno importante, i rapporti di riparazione intuitivi dello strumento forniscono istruzioni dettagliate sulle azioni di riparazione.

Commenti