La sicurezza è spesso una delle preoccupazioni principali diamministratori di rete. E proprio come ci sono strumenti per aiutarci in quasi tutte le nostre attività quotidiane, ci sono strumenti che ci aiuteranno a proteggere le nostre reti e le attrezzature di cui sono fatti. E oggi, ti stiamo offrendo alcuni dei migliori strumenti di sicurezza di rete a cui potremmo pensare.

La nostra lista non è affatto completa come ci sonocentinaia di strumenti là fuori che possono aiutarti a proteggere la tua rete. Esclude anche il software antivirus che, nonostante sia legato alla sicurezza, rientra in una categoria di strumenti completamente diversa. Abbiamo anche escluso i firewall dal nostro elenco. Anche questi sono in una categoria diversa. Ciò che abbiamo incluso sono strumenti di valutazione delle vulnerabilità e scanner, strumenti di crittografia, scanner delle porte, ecc. In effetti, avevamo praticamente solo un criterio per l'inclusione nel nostro elenco, dovevano essere strumenti relativi alla sicurezza. Questi sono strumenti che possono aiutarti ad aumentare la sicurezza o testare e verificarlo.

Abbiamo così tanti strumenti da recensire che non lo faremopassare molto tempo in teoria. Inizieremo semplicemente con alcuni dettagli in più sulle diverse categorie di strumenti e proseguiremo con la revisione degli stessi strumenti.

Diverse categorie di strumenti

Esistono letteralmente centinaia di strumenti diversipertinente alla sicurezza della rete. Per facilitare un confronto tra i diversi strumenti, può essere utile classificarli. Uno dei tipi di strumenti che abbiamo nella nostra lista sono i gestori di eventi. Questi sono strumenti che risponderanno a vari eventi che si verificano sulla tua rete. Spesso rilevano quegli eventi analizzando i registri della tua attrezzatura.

Utili anche gli sniffer di pacchetti, ti permettono di scavare nel traffico e decodificare i pacchetti per vedere il payload che contengono. Saranno spesso utilizzati per indagare ulteriormente sugli eventi di sicurezza.

Un'altra importante categoria di strumenti è l'intrusionesistemi di rilevamento e prevenzione. Sono diversi dal software antivirus o firewall. Funzionano al perimetro della rete per rilevare eventuali tentativi di accesso non autorizzati e / o attività dannose.

Il nostro elenco include anche alcuni strumenti strani che non rientrano realmente in una categoria specifica ma che riteniamo debbano essere inclusi in quanto sono veramente utili.

I migliori strumenti di sicurezza della rete

Quando si presenta un elenco così ampio di strumentiche hanno scopi molto diversi, è difficile elencarli in qualsiasi ordine. Tutti gli strumenti recensiti qui sono molto diversi e uno non è oggettivamente migliore di qualsiasi altro. Quindi, abbiamo deciso di elencarli in un ordine casuale.

1. Registro eventi e gestore eventi SolarWinds (PROVA GRATUITA)

Se non conosci già SolarWinds, l'aziendada anni produce alcuni dei migliori strumenti di amministrazione della rete. Il suo Network Performance Monitor o il suo NetFlow Traffic Analyzer sono alcuni dei migliori pacchetti di monitoraggio e analizzatore di rete SNMP NetFlow che puoi trovare. SolarWinds offre anche alcuni eccellenti strumenti gratuiti che soddisfano le esigenze specifiche degli amministratori di rete e di sistema come un eccellente calcolatore di sottorete e un ottimo server TFTP.

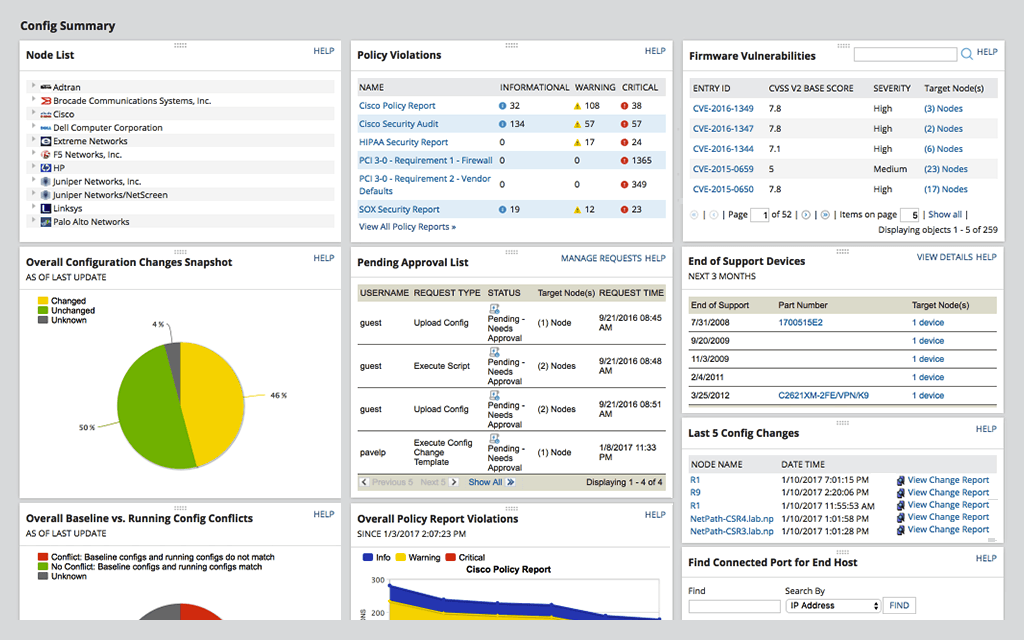

Quando si tratta di strumenti di sicurezza della rete, SolarWinds ha alcuni buoni prodotti per te. Innanzitutto è suo Log and Event Manager (LEM). Questo strumento è meglio descritto come entry-levelSistema SIEM (Security Information and Event Management). È probabilmente uno dei sistemi SIEM entry-level più competitivi sul mercato. Il prodotto SolarWinds ha quasi tutto ciò che ci si può aspettare da un sistema di base. Lo strumento ha eccellenti funzionalità di gestione dei log e di correlazione insieme a un motore di reportistica impressionante.

Vanta anche il registro ed il gestore eventi di SolarWindsalcune eccellenti funzionalità di risposta agli eventi. Il suo sistema in tempo reale reagirà a qualsiasi minaccia rilevata. E lo strumento si basa sul comportamento piuttosto che sulla firma, rendendolo ottimo per la protezione da exploit zero-day e minacce future sconosciute senza la necessità di aggiornare costantemente lo strumento. SolarWinds LEM e presenta un cruscotto impressionante che è probabilmente la sua risorsa migliore. Il suo design semplice significa che non avrai problemi a identificare rapidamente le anomalie.

Il prezzo per il registro eventi e il gestore eventi di SolarWinds parte da $ 4 585. E se si desidera provare prima di acquistare, è disponibile una versione di prova gratuita di 30 giorni completamente funzionale.

2. Gestione configurazione della rete SolarWinds (PROVA GRATUITA)

SolarWinds crea anche alcuni altri strumenti relativi alla sicurezza della rete. Ad esempio, il Gestione configurazione della rete SolarWinds ti consentirà di garantire che tutte le attrezzaturele configurazioni sono standardizzate. Ti consentirà di inviare modifiche di configurazione in blocco a migliaia di dispositivi di rete. Da un punto di vista della sicurezza, rileverà modifiche non autorizzate che potrebbero essere un segno di manomissione della configurazione dannosa.

Lo strumento può aiutarti a recuperare rapidamente daerrori ripristinando le configurazioni precedenti. Puoi anche utilizzare le sue funzionalità di gestione delle modifiche per identificare rapidamente cosa è cambiato all'interno di un file di configurazione ed evidenziare le modifiche. Inoltre, questo strumento ti consentirà di dimostrare la conformità e superare gli audit normativi grazie ai suoi report standard integrati.

Prezzi per il Gestione configurazione della rete SolarWinds inizia a $ 2 895 e varia in base al numero di nodi gestiti. È disponibile una versione di prova gratuita di 30 giorni completamente funzionale.

3. Tracker dispositivo utente SolarWinds (PROVA GRATUITA)

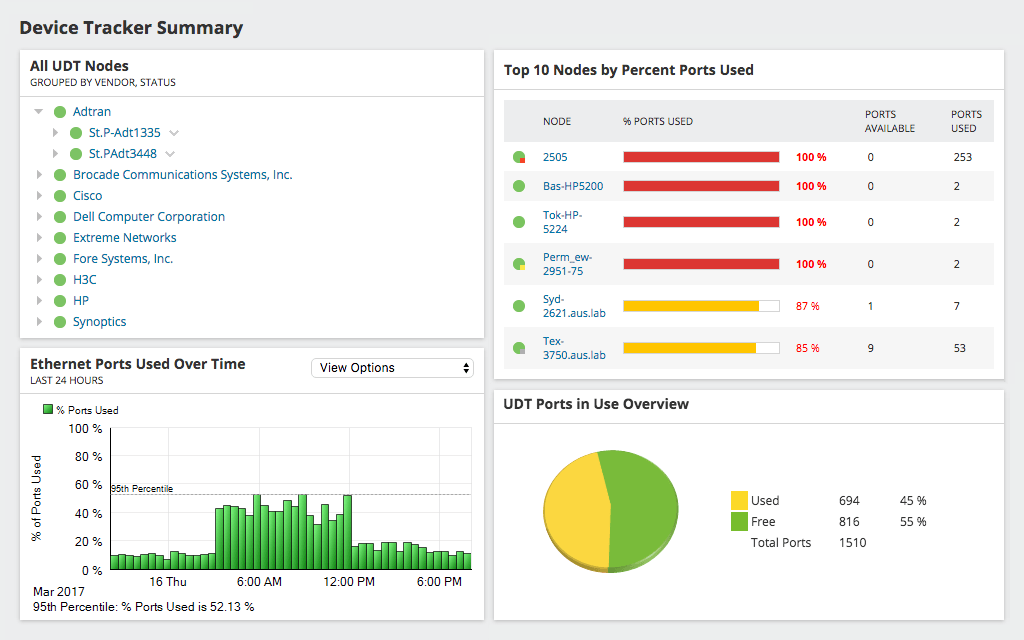

Il Tracker dispositivo utente SolarWinds è un altro strumento di sicurezza di rete indispensabile. Può migliorare la sicurezza IT rilevando e monitorando utenti e dispositivi endpoint. Identificherà quali porte dello switch sono in uso e determinerà quali porte sono disponibili in più VLAN.

Quando si sospetta un'attività dannosa con adispositivo endpoint specifico o un determinato utente, lo strumento ti consentirà di individuare rapidamente la posizione del dispositivo o dell'utente. Le ricerche possono essere basate su nomi host, indirizzi IP / MAC o nomi utente. La ricerca può anche essere estesa esaminando le attività di connessione passate del dispositivo o dell'utente sospetto.

Il Tracker dispositivo utente SolarWinds ha un prezzo a partire da $ 1 895 e varia in base al numero di porte da tracciare. Come con la maggior parte dei prodotti SolarWinds, è disponibile una versione di prova gratuita per 30 giorni.

4. Wireshark

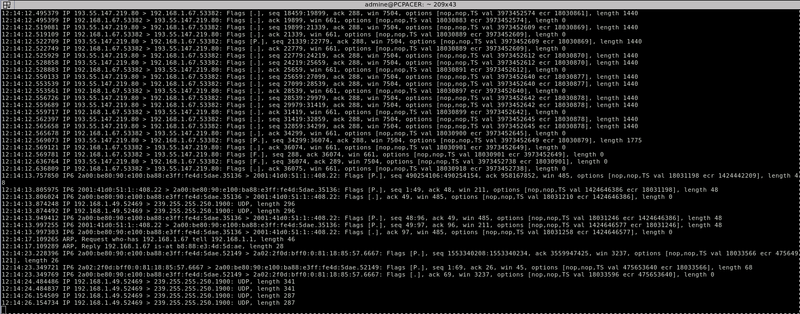

Dire che Wireshark è solo uno strumento di sicurezza della rete è un disastroeufemismo. È di gran lunga il miglior pacchetto di acquisizione e analisi dei pacchetti che possiamo trovare in questi giorni. Questo è uno strumento che è possibile utilizzare per eseguire un'analisi approfondita del traffico di rete. Ti permetterà di catturare il traffico e decodificare ogni pacchetto, mostrandoti esattamente cosa contiene.

Wireshark è diventato lo standard di fatto e la maggior parte degli altri strumenti tende ad emularlo. Le capacità di analisi di questo strumento sono così potenti che molti amministratori useranno Wireshark per analizzare le acquisizioni eseguite utilizzando altri strumenti. In effetti, questo è così comune che all'avvio ti chiederà di aprire un file di acquisizione esistente o iniziare a catturare il traffico. Ma il più grande punto di forza di questo strumento sono i suoi filtri. Ti permetteranno facilmente di concentrarti sui dati rilevanti.

Nonostante la sua ripida curva di apprendimento (una volta ho frequentato un corso di tre giorni proprio su come usarlo) Wireshark vale la pena imparare. Dimostrerà inestimabili innumerevoli volte. Questo è uno strumento gratuito e open source che è stato portato su quasi tutti i sistemi operativi. Può essere scaricato direttamente dal sito Web di Wireshark.

5. Nessus Professional

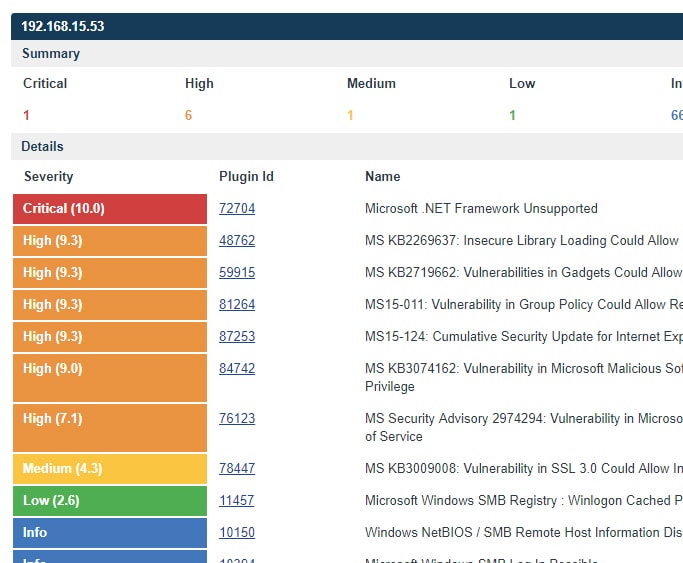

Nessus Professionale è uno dei più diffusi nel settoresoluzione di valutazione per identificare vulnerabilità, problemi di configurazione e malware che gli aggressori utilizzano per ottenere accesso non autorizzato alle reti. È utilizzato da milioni di professionisti della sicurezza informatica, offrendo loro una visione esterna della sicurezza della loro rete. Nessus Professionale offre inoltre importanti indicazioni su come migliorare la sicurezza della rete.

Nessus Professionale ha una delle più ampie coperture della scena delle minacce. Possiede la più recente intelligenza e un'interfaccia facile da usare. Gli aggiornamenti rapidi sono anche una delle caratteristiche eccellenti dello strumento. Nessus Professionale fornisce un pacchetto di scansione delle vulnerabilità efficace e completo.

Nessus Professionale è basato su abbonamento e ti costerà $ 2 190 / anno. Se preferisci provare il prodotto prima di acquistare un abbonamento, puoi ottenere una prova gratuita anche se dura solo 7 giorni.

6. Snort

sbuffo è uno dei più noti sistemi di rilevamento delle intrusioni open source (IDS). È stato creato nel 1998 ed è di proprietà di Cisco System dal 2013. Nel 2009, Snort è entrato Hall of Fame Open Source di InfoWorld come uno dei "il miglior software open source di tutti i tempi“. Questo è quanto è bello.

sbuffo ha tre modalità di funzionamento: sniffer, logger di pacchetti e rilevamento delle intrusioni di rete. La modalità sniffer viene utilizzata per leggere i pacchetti di rete e visualizzarli sullo schermo. La modalità di registrazione dei pacchetti è simile ma i pacchetti vengono registrati sul disco. La modalità di rilevamento delle intrusioni è la più interessante. Lo strumento monitora il traffico di rete e lo analizza in base a un set di regole definito dall'utente. È quindi possibile eseguire diverse azioni in base alla minaccia identificata.

sbuffo può essere utilizzato per rilevare diversi tipi di sondeo attacchi, inclusi tentativi di fingerprinting del sistema operativo, attacchi di URL semantici, overflow del buffer, sonde di blocco dei messaggi del server e scansioni delle porte invisibili. sbuffo può essere scaricato dal proprio sito Web.

7. TCPdump

tcpdump è lo sniffer di pacchetti originale. Rilasciato per la prima volta nel 1987, da allora è stato mantenuto e aggiornato ma rimane sostanzialmente invariato, almeno nel modo in cui viene utilizzato. Questo strumento open source è preinstallato in quasi tutti i sistemi operativi * nix ed è diventato lo strumento standard per una rapida acquisizione dei pacchetti. Utilizza la libreria libpcap, anch'essa open-source, per l'acquisizione dei pacchetti.

Di default. tcpdump acquisisce tutto il traffico sull'interfaccia specificatae lo "scarica" - da qui il nome - sullo schermo. Questo è simile alla modalità sniffer di Snort. Il dump può anche essere reindirizzato a un file di acquisizione - comportandosi come la modalità di registrazione dei pacchetti di Snort - e analizzarlo in seguito utilizzando qualsiasi strumento disponibile. Wireshark è spesso usato a tale scopo.

TcpdumpIl punto di forza è la possibilità di applicare i filtri di acquisizione e di reindirizzare il proprio output su grep, un'altra comune utility da riga di comando Unix, per un filtraggio ancora maggiore. Qualcuno con una buona conoscenza di tcpdump, grep e la shell dei comandi possono facilmente acquisire con precisione il traffico giusto per qualsiasi attività di debug.

8. Kismet

destino è un rilevatore di rete, uno sniffer di pacchetti esistema di rilevamento delle intrusioni per LAN wireless. Funzionerà con qualsiasi scheda wireless che supporta la modalità di monitoraggio non elaborata e può annusare il traffico 802.11a, 802.11b, 802.11g e 802.11n. Lo strumento può essere eseguito su Linux, FreeBSD, NetBSD, OpenBSD e OS X. Sfortunatamente c'è un supporto molto limitato per Windows principalmente perché solo una scheda di rete wireless per Windows supporta la modalità di monitoraggio.

Questo software gratuito è rilasciato sotto licenza Gnu GPLLicenza. È diverso dagli altri rilevatori di rete wireless in quanto funziona passivamente. Il software è in grado di rilevare la presenza di punti di accesso wireless e client senza inviare alcun pacchetto registrabile. E li assocerà anche tra loro. Inoltre, destino è lo strumento di monitoraggio wireless open source più utilizzato.

destino include anche funzioni di rilevamento delle intrusioni wireless di base e può rilevare programmi di sniffing wireless attivi e numerosi attacchi di rete wireless.

9 Nikto

Nikto è uno scanner per server web open source. Eseguirà una serie completa di test su server Web, test per più elementi, inclusi oltre 6700 file e programmi potenzialmente pericolosi. Lo strumento verificherà la presenza di versioni obsolete di oltre 1250 server e identificherà i problemi specifici della versione su oltre 270 server. Può anche controllare gli elementi di configurazione del server come la presenza di più file indice, opzioni del server HTTP e tenterà di identificare i server Web e il software installati.

Nikto è progettato per la velocità piuttosto che per la furtività. Testerà un server Web nel più breve tempo possibile ma il suo passaggio verrà mostrato nei file di registro e verrà rilevato dai sistemi di rilevamento e prevenzione delle intrusioni.

Nikto è rilasciato sotto licenza GNU GPL e può essere scaricato gratuitamente dalla sua home GitHub.

10. OpenVAS

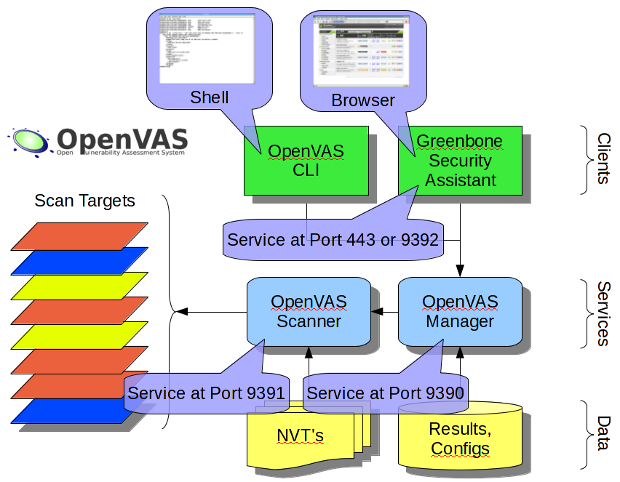

Il sistema di valutazione delle vulnerabilità aperte, o OpenVAS, è un set di strumenti che offre completescansione delle vulnerabilità. Il framework sottostante fa parte della soluzione di gestione delle vulnerabilità di Greenbone Networks. È completamente gratuito e la maggior parte dei suoi componenti sono open source sebbene alcuni siano proprietari. Il prodotto ha oltre cinquantamila test di vulnerabilità della rete che vengono aggiornati regolarmente.

Esistono due componenti principali per OpenVAS. Innanzitutto, c'è lo scanner, che gestisce la scansione effettiva dei computer di destinazione. L'altro componente è il gestore. Controlla lo scanner, consolida i risultati e li memorizza in un database SQL centrale. I parametri di configurazione dello strumento sono memorizzati anche in quel database. Un componente aggiuntivo è chiamato database Test vulnerabilità di rete. Può essere aggiornato dalla tariffa Greenborne Community Feed o Greenborne Security Feed. Quest'ultimo è un server di abbonamento a pagamento mentre il feed della community è gratuito.

11. OSSEC

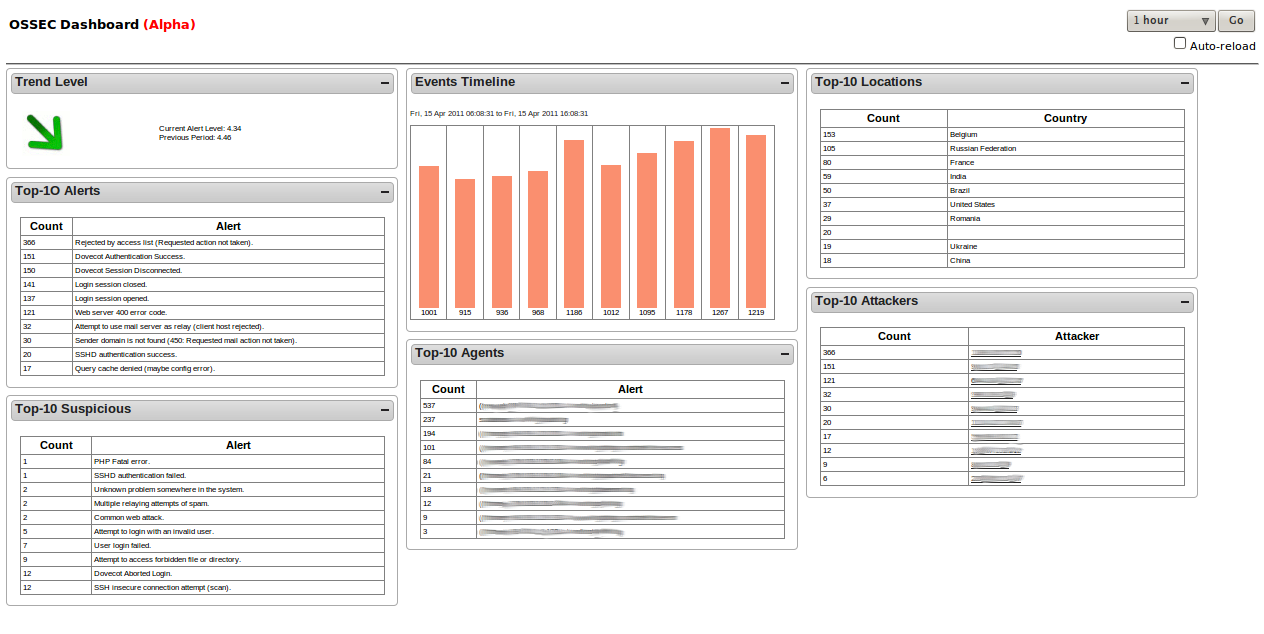

OSSEC, che sta per Open Source SECurity, è asistema di rilevamento delle intrusioni basato su host. Contrariamente agli ID basati sulla rete, questo viene eseguito direttamente sugli host che protegge. Il prodotto è di proprietà di Trend Micro, un nome affidabile nella sicurezza IT.

L'obiettivo principale dello strumento è il registro e la configurazionefile su host * nix. Su Windows, controlla il registro per modifiche non autorizzate e attività sospette. Ogni volta che viene rilevato qualcosa di strano, si viene rapidamente avvisati tramite la console dello strumento o tramite e-mail.

Lo svantaggio principale di OSSEC- o qualsiasi IDS basato su host - esso deve essereinstallato su ogni computer che si desidera proteggere. Fortunatamente, questo software consoliderà le informazioni di ciascun computer protetto in una console centralizzata, semplificandone notevolmente la gestione. OSSEC funziona solo su * nix. Tuttavia, è disponibile un agente per proteggere gli host Windows.

OSSEC è anche distribuito sotto licenza GNU GPL e può essere scaricato dal proprio sito Web.

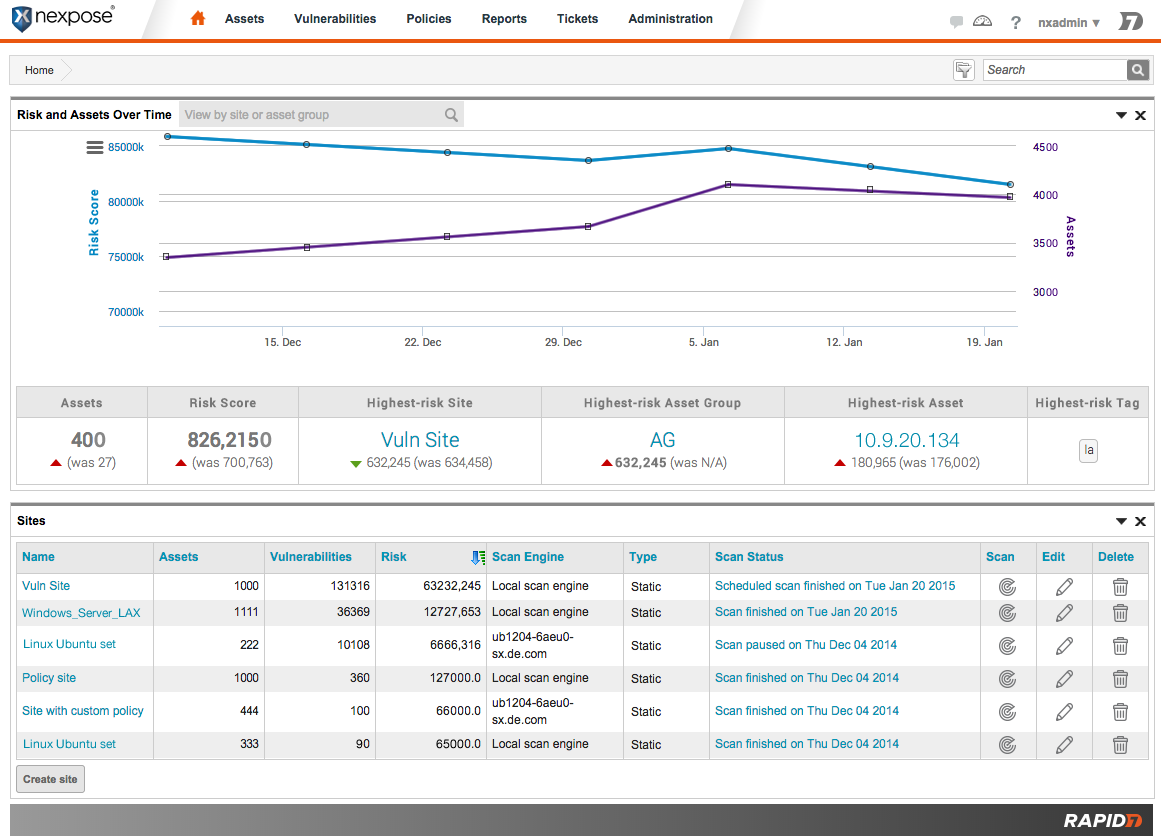

12. Nexpose

Nexpose di Rapid7 è un altro più votatostrumento di gestione delle vulnerabilità. Questo è uno scanner di vulnerabilità che supporta l'intero ciclo di vita della gestione delle vulnerabilità. Gestirà scoperta, rilevazione, verifica, classificazione dei rischi, analisi dell'impatto, rendicontazione e mitigazione. L'interazione dell'utente viene gestita tramite un'interfaccia web.

Per quanto riguarda le funzionalità, questo è un prodotto molto completo. Alcune delle sue caratteristiche più interessanti includono la scansione virtuale per VMware NSX e il rilevamento dinamico per Amazon AWS. Il prodotto eseguirà la scansione della maggior parte degli ambienti e può scalare fino a un numero illimitato di indirizzi IP. Aggiungete a ciò le sue opzioni di distribuzione rapida e avrete un prodotto vincente.

Il prodotto è disponibile in una comunità gratuitaedizione con un set di funzionalità ridotto. Esistono anche versioni commerciali che partono da $ 2.000 per utente all'anno. Per download e ulteriori informazioni, visitare la homepage di Nexpose.

13. GFI LanGuard

GFI Languard afferma di essere "L'ultima soluzione di sicurezza ITper affari". Questo è uno strumento che può aiutarti a scansionare le reti alla ricerca di vulnerabilità, automatizzare le patch e raggiungere la conformità. Il software supporta non solo i sistemi operativi desktop e server, ma anche Android o iOS. GFI Languard esegue sessantamila test di vulnerabilità e garantisce che i tuoi dispositivi vengano aggiornati con le ultime patch e gli aggiornamenti.

GFI LanguardLa dashboard dei rapporti intuitiva è molto ben realizzatae così è la sua gestione degli aggiornamenti delle definizioni dei virus che funziona con tutti i principali fornitori di antivirus. Questo strumento non solo correggerà i sistemi operativi ma anche i browser Web e diverse altre applicazioni di terze parti. Ha anche un motore di report web molto potente e una grande scalabilità. GFI Languard valuterà le vulnerabilità nei computer ma anche in una vasta gamma di dispositivi di rete come switch, router, punti di accesso e stampanti.

La struttura dei prezzi per GFI Languard è piuttosto complesso. Il software è basato su abbonamento e deve essere rinnovato ogni anno. Per gli utenti che preferiscono provare lo strumento prima di acquistarlo, è disponibile una versione di prova gratuita.

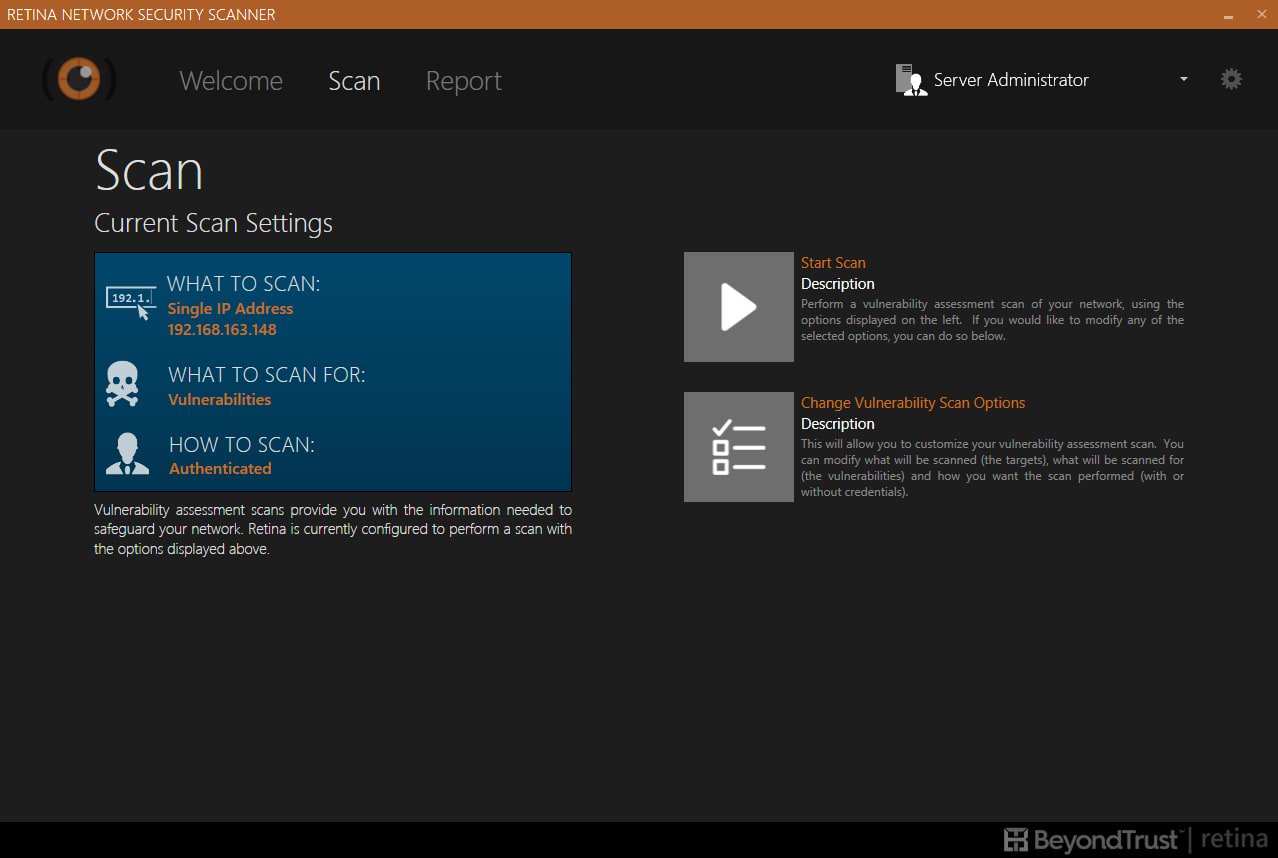

14. Retina

Il Retina Network Security Scanner da AboveTrust è un altro dei più notiscanner di vulnerabilità. Questo è un prodotto completo che può essere utilizzato per eseguire una valutazione di patch mancanti, vulnerabilità zero-day, configurazione non sicura e altre vulnerabilità. Lo strumento vanta un'interfaccia utente intuitiva. Inoltre. i profili utente corrispondenti a varie funzioni di lavoro semplificano il funzionamento del sistema.

Il Retina scanner utilizza un ampio database di retevulnerabilità, problemi di configurazione e patch mancanti. Il database viene aggiornato automaticamente e copre una vasta gamma di sistemi operativi, dispositivi, applicazioni e ambienti virtuali. Il prodotto completo degli ambienti VMware comprende la scansione di immagini virtuali online e offline, la scansione di applicazioni virtuali e l'integrazione con vCenter.

Il Retina scanner è disponibile solo come abbonamento al costo di $ 1 870 / anno per un numero illimitato di indirizzi IP. È inoltre possibile ottenere una versione di prova gratuita di 30 giorni.

Commenti