Se non hai mai avuto i certificati di root spiegati prima, l'argomento può sembrare scoraggiante al valore nominale. Nella guida di oggi, tratteremo tutti i punti chiavedel processo di crittografia che devi conoscere per prendere decisioni online più sicure. Inoltre, tratteremo le tre migliori VPN per aiutarti a migliorare la tua sicurezza in Internet.

La crittografia ha un ruolo semplice nel mondo digitale: avvolgere i dati in un mantello di sicurezza in modo che solo il destinatario previsto possa leggerli. Il processo è molto simile alla creazione di una chiave e un lockbox per ogni informazione che lascia il tuo computer. La crittografia alla base del processo è incredibilmente complessa, così come il processo utilizzato per avviare lo scambio e verificare le chiavi. Dopotutto, la creazione di un lucchetto infrangibile non ti fa molto bene se qualcuno può ottenere la chiave.

Qui entrano in gioco i certificati. Questi piccoli file sono una parte fondamentale della crittografia a chiave pubblica utilizzata dai browser e dai siti HTTPS per convalidare determinati tipi di crittografia. In altre parole, i certificati assicurano che tutti siano quelli che dichiarano di essere, impedendo a hacker malintenzionati e terze parti invasive di intervenire e spiare la tua attività.

I certificati di root si trovano nel cuore dell'interosistema di certificazione per assicurarsi che funzionino come previsto. È un mondo intricato con un sacco di gergo da superare, ma sapere come funzionano i certificati può darti una comprensione molto migliore di come funziona Internet su base giornaliera. Continua a leggere per una guida sui certificati di root e il loro ruolo nella privacy e sicurezza online.

Come ottenere una VPN GRATUITA per 30 giorni

Ad esempio, se hai bisogno di una VPN per un breve periodo di viaggio, puoi ottenere gratuitamente la nostra VPN con le migliori classifiche. ExpressVPN include una garanzia di rimborso di 30 giorni. Dovrai pagare per l'abbonamento, questo è un dato di fatto, ma lo consente pieno accesso per 30 giorni e poi annulli per un rimborso completo. La loro politica di cancellazione senza domande è all'altezza del suo nome.

Crittografia a chiave pubblica e privata

Prima che possiamo passare ai certificati di root, lìsono alcuni termini generali di crittografia che dovresti conoscere. La crittografia simmetrica e asimmetrica sono due metodi per proteggere i dati che prevedono la generazione di chiavi che sbloccano un codice di crittografia molto specifico. Ogni metodo fa cose leggermente diverse. Per i nostri scopi, la crittografia a chiave pubblica è la più importante.

Crittografia chiave pubblica (asimmetrica) - Vengono generate due chiavi matematicamente corrispondenti: una chiave pubblica e una chiave privata. Qualsiasi cosa crittografata utilizzando una chiave può essere decrittografata solo dall'altra. La stessa chiave non può nemmeno decrittografare i dati precedentemente crittografati.

Crittografia chiave privata (simmetrica) - Vengono generate due chiavi private identiche nel momento in cui i dati vengono crittografati. Chiunque con una di queste chiavi può crittografare e decrittografare i dati protetti dall'altra chiave.

La crittografia asimmetrica è incredibilmente utile perverifica dell'origine dei dati crittografati. Se hai una chiave pubblica e il tuo amico ha la chiave privata corrispondente, puoi usarli per scambiare messaggi in modo sicuro. Scrivi una nota e crittografala usando la tua chiave, al sicuro sapendo che nessuno può leggerla, nemmeno te stesso! Quando il tuo amico riceve il messaggio, saprà che è arrivato da te perché la sua chiave potrebbe decifrarlo. È una forma semplice di verifica dell'identità, ma crea le basi di un sistema di sicurezza incredibilmente utile che alimenta il mondo digitale.

Crittografia e HTTPS

Con i due tipi di crittografia fuori mano,passiamo alla versione web della comunicazione privata, HTTPS. La "S" aggiunta alla fine di HTTP sta per "sicuro", probabilmente la riconosci dalla piccola icona a forma di lucchetto che appare spesso nella casella dell'URL del tuo browser. In pratica HTTPS è semplicemente HTTP standard (Hyper Text Transfer Protocol) con un po 'di crittografia SSL (Secure Socket Layer) aggiunta in cima. Fondamentalmente garantisce che il traffico Internet standard non possa essere letto da terze parti e utilizza crittografia e certificati per raggiungere questo obiettivo.

Quando visiti un sito Web che utilizza HTTPS, ala conversazione si svolge tra il tuo browser e il sito a cui stai tentando di accedere. Il tuo browser avvia il processo e richiede alcuni dati sicuri. Il sito risponde e invia tramite la sua chiave pubblica. Il browser utilizza la chiave pubblica per crittografare i dati che solo il sito Web può decrittografare (utilizzando la chiave privata corrispondente). Quando il sito restituisce qualcosa, il browser utilizza la chiave pubblica per decrittografare i dati crittografati dalla chiave privata del server e così via.

L'unico problema con questa parte del processoè che non c'è modo di sapere se i proprietari delle chiavi sono chi dichiarano di essere. Chiunque potrebbe teoricamente prendere il controllo di una chiave pubblica o privata e mascherarsi come il tuo sito HTTPS preferito, il che non è affatto sicuro. Qui entrano in gioco i certificati e le autorità di certificazione.

LETTURA CORRELATA: Che cos'è il dirottamento del DNS, ha spiegato: come fermare il dirottamento del DNS?

Informazioni sui certificati e le autorità di certificazione

I certificati sono un po 'come passaporti o apatente di guida per dati crittografati. Ognuno è emesso da un'autorità di certificazione (CA) attendibile, che consente loro di essere verificati e distribuiti solo a parti legittime. Il processo per ottenere e utilizzare un certificato per un sito Web HTTPS è simile al seguente:

- Per proteggere un sito con HTTPS, un amministratore deve richiedere un certificato a un'autorità di certificazione.

- Dopo aver verificato l'autenticità dell'amministratore, la CA genera una chiave pubblica e privata da utilizzare per il sito.

- La chiave pubblica è firmata dalla CA, che la crittografa con la propria chiave privata.

- Il proprietario del sito riceve una versione crittografata e non crittografata della chiave pubblica.

- Il sito Web è protetto con HTTPS e invierà la chiave pubblica ai browser che effettuano richieste di dati.

Con i certificati in gioco, il processo dila connessione a un sito HTTPS ora ha un passaggio in più. Il tuo browser richiede dati da un sito HTTPS. Il sito risponde e invia tramite la sua chiave pubblica. Il browser decodifica la chiave e controlla la firma per assicurarsi che sia stata generata dall'autorità di certificazione e che sia valida. In tal caso, la transazione continua normalmente, con tutti i dati crittografati in entrambi i modi.

Certificati di root

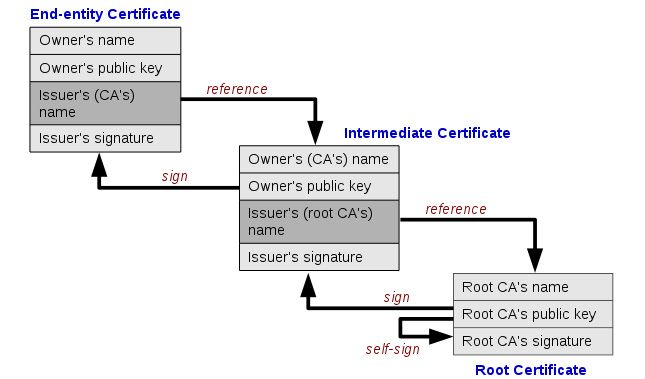

I certificati vengono concessi ai siti Web HTTPSattraverso le autorità di certificazione in una sorta di struttura ad albero. Ogni verifica si estende per creare nuovi certificati ma fa anche riferimento al certificato precedente. Tutti questi possono essere ricondotti a un certificato principale che ha originato il processo di firma. Questo è noto come certificato radice e formano la radice che garantisce l'affidabilità dell'intera catena di convalida.

Un esempio è probabilmente in ordine. Supponiamo che tu voglia avviare il tuo sito Web che utilizza HTTPS. Contattare un'autorità di certificazione e richiedere un certificato. Verificano la tua identità, riscuotono un piccolo pagamento ed emettono le tue chiavi. Questa CA non è tuttavia un'autorità di certificazione radice. Il certificato che ti è stato dato è stato emesso da un'altra CA. Il certificato di tale CA è stato a sua volta rilasciato da un'altra CA e così via. Alla fine la parte emittente può essere ricondotta a un certificato radice, rendendo gli altri certificati intermedi che formano una catena di verifica.

Ci sono centinaia di autorità di certificazione inoperazione in tutto il mondo che distribuisce certificati a varie aziende. I certificati di root sono incredibilmente importanti, tuttavia, motivo per cui vengono generalmente rilasciati solo da sviluppatori di sistemi operativi come Microsoft e Apple e alcuni sviluppatori di browser come Mozilla e Opera.

Che aspetto ha un certificato?

I certificati sono file come qualsiasi altro. Sono incredibilmente piccoli, di dimensioni non superiori a pochi KB, il che li rende facili e veloci da trasferire tra server e qualsiasi tipo di dispositivo connesso. In realtà ne troverai alcuni sul tuo sistema operativo locale cercando l'estensione .crt. Assicurati solo di non eliminare o alterare nessuno di questi, in quanto ciò può causare alcuni gravi problemi.

L'apertura di un certificato in un editor di testo mostra ablocco di numeri e lettere randomizzati generati da un complesso algoritmo di crittografia. Questa è la chiave di cifratura che sblocca la crittografia corrispondente creata utilizzando la chiave privata accoppiata. Il file non ha molto senso per gli occhi umani, ma quando un certificato funziona, ottiene molto.

RELAZIONATO: Spiegazione del Vishing: cos'è il phishing delle chiamate vocali e come proteggersi

Certificati falsi e CA falsi

Lo scopo del sistema di certificati è quello di aggiungereun livello di fiducia nel processo di scambio di chiavi. Se è possibile provare l'identità di un sito Web o di uno sviluppatore di software, la transazione è sicura. Tuttavia, sorgono problemi nel sistema di verifica. È noto che esistono certificati falsi e almeno un'autorità di certificazione è stata scoperta emettendo certificati falsi. La maggior parte di questi sono generati da manovre a livello governativo eseguite in segreto, anche se i singoli hacker sono anche in grado di compromettere il sistema.

Dal punto di vista dell'utente finale, c'è moltopoco possiamo fare per evitare che i certificati falsi causino danni. La migliore protezione è guardare i siti Web che stiamo utilizzando ed evitarli se sembrano un po 'sospetti. Spetta interamente alle autorità di certificazione rilevare e rimuovere fonti false quando e se si presentano. Esistono modi per rimuovere i certificati radice dal proprio sistema operativo, ma è generalmente considerata un'azione inutile che causa più danni che benefici.

Rimanere al sicuro con una VPN

Sebbene l'onere della sicurezza con i certificatidipende in gran parte dalle autorità di certificazione, gli utenti dispongono di alcuni strumenti che possono aiutare a stabilizzare altre parti di Internet. Le reti private virtuali sono uno dei metodi più comunemente usati per crittografare e rendere anonimo il traffico online. Con una VPN respingerai una varietà di attacchi man-in-the-middle che colpiscono i provider di servizi Internet locali e gli utenti i cui dati non sono crittografati. È una forma di privacy di livello base, ma è straordinariamente efficace.

Le VPN sono facili da usare e offrono una vasta gamma difunzionalità che vanno ben oltre l'anonimato e la sicurezza online. Per cominciare, sarai in grado di cambiare la tua posizione virtuale per accedere a video con restrizioni geografiche da altri paesi, proteggere i tuoi dispositivi mobili da connessioni Wi-Fi pubbliche dannose, bypassare i blocchi di censura, sconfiggere la limitazione dell'ISP e persino nascondere il tuo traffico dagli ISP e gli sforzi di sorveglianza di massa. Tutto quello che devi fare è scegliere una VPN affidabile, eseguire il software e sei a posto.

Di seguito sono riportati alcuni servizi VPN consigliati che danno priorità alla privacy e alla sicurezza. Provane uno qualsiasi e vedrai quanto può essere semplice e potente una buona VPN.

1. ExpressVPN

ExpressVPN è tutto sulla velocità. La società gestisce una vasta rete di oltre 3.000 server in 94 paesi diversi, offrendo agli utenti un comodo accesso alle connessioni senza ritardi, indipendentemente da dove si trovino. Ognuno di questi server offre velocità incredibili per tutto il giorno, anche durante i periodi di massimo utilizzo o carico elevato dell'utente. Soprattutto, puoi controllare la latenza di un server e il punteggio di velocità all'interno del software ExpressVPN e cambiare posizione all'istante, assicurandoti di trovare sempre la connessione più veloce possibile.

Altre caratteristiche che amiamo di ExpressVPN:

- App personalizzate facili da usare per Windows, Mac, Linux, iOS e altro.

- Accesso affidabile Netflix, anche quando altre VPN sono bloccate.

- Larghezza di banda illimitata, nessun limite di velocità e nessuna limitazione.

- Protezione da perdite DNS e un kill switch automatico.

- Ottimo per aggirare la censura in paesi come la Cina.

Leggi la nostra recensione completa su ExpressVPN.

- OFFERTA SPECIALE: 3 mesi gratuiti (sconto del 49% - link sotto)

- Serve velocemente con una perdita di velocità minima

- Crittografia AES-256 a livello di governo

- Politica rigorosa di non registrazione

- Supporto chat dal vivo.

- Leggermente più costoso di alcune altre opzioni.

2. NordVPN

NordVPN è una VPN ben nota e molto rispettata. La società ha una rete di server assolutamente massiccia, oltre 5.200 in 60 paesi diversi, che potrebbe essere la più grande dell'intero mercato VPN. Questo ti offre un'impressionante varietà di opzioni quando devi selezionare una connessione fuori paese per lo streaming video o bypassare i blocchi di censura. L'intera rete di server di NordVPN è anche incredibilmente veloce e puoi accedere a quella velocità senza sacrificare un grammo di privacy o sicurezza.

Alcune delle migliori caratteristiche di NordVPN:

- Forti funzionalità per la privacy consentono un accesso aperto a Internet anche in paesi ricchi di censura come la Cina.

- Politica di zero-logging che copre tutto, dal traffico alla larghezza di banda, agli indirizzi IP e ai timestamp.

- Server unici a doppia crittografia che avvolgono i dati nella crittografia SSL a 2048 bit.

- Una VPN eccellente con accesso affidabile e veloce a Netflix.

Leggi la nostra recensione completa su NordVPN.

- OFFERTA SPECIALE: piano triennale (sconto del 75% - link sotto)

- Nessun limite di larghezza di banda

- Permette connessioni multiple (6 dispositivi)

- Doppia VPN extra-sicura per la crittografia dei dati

- Servizio clienti 24/7.

- Molto poco

- L'elaborazione del rimborso può richiedere fino a 30 giorni.

3. IPVanish

IPVanish è un'ottima VPN per chiunque vogliarimanere invisibile online. Inizia con una potente crittografia AES a 256 bit per tutti i tuoi dati, avvolgendo tutto in una shell infrangibile che lo tiene nascosto mentre viaggia attraverso il tuo ISP. Tale crittografia è supportata da un'incredibile politica di zero-logging su tutto il traffico che passa attraverso i server di IPVanish. La rete stessa ha oltre 850 nodi e copre 60 paesi diversi con oltre 40.000 indirizzi IP da utilizzare. Ogni volta che ti connetti a IPVanish ti lasci dietro la tua identità personale, rendendo l'intera Internet il più aperta e sicura possibile.

IPVanish include anche le seguenti funzionalità:

- Software veloce e facile da usare per PC, laptop, smartphone, Chromebook e tablet.

- Larghezza di banda illimitata, nessun limite di velocità e nessuna restrizione sul traffico P2P o torrent.

- Download sicuri, veloci e anonimi ideali per utenti torrent e Kodi.

- Perfetto per bypassare i filtri di censura e accedere ai contenuti bloccati.

Leggi la nostra recensione completa su IPVanish.

Come ottenere una VPN GRATUITA per 30 giorni

Ad esempio, se hai bisogno di una VPN per un breve periodo di viaggio, puoi ottenere gratuitamente la nostra VPN con le migliori classifiche. ExpressVPN include una garanzia di rimborso di 30 giorni. Dovrai pagare per l'abbonamento, questo è un dato di fatto, ma lo consente pieno accesso per 30 giorni e poi annulli per un rimborso completo. La loro politica di cancellazione senza domande è all'altezza del suo nome.

Commenti