Con neutralità della rete ufficialmente abrogata nelStati Uniti, il futuro di una rete Internet libera e aperta è in bilico. Mentre ci sono ancora finestre per ribaltare il movimento, nessuno sta aspettando che accada il peggio.

Utenti esperti di Internet si stanno caricando conconoscenza dei metodi di crittografia e di altri modi per preservare le proprie libertà online. Le VPN sono un ottimo punto di partenza, ma saranno probabilmente la prima cosa che gli ISP iniziano a bloccare. Per fortuna ci sono molti altri metodi di crittografia alternativi popolari, praticabili e quasi sbloccabili che puoi usare per salvare la neutralità della rete sui tuoi dispositivi.

Come ottenere una VPN GRATUITA per 30 giorni

Ad esempio, se hai bisogno di una VPN per un breve periodo di viaggio, puoi ottenere gratuitamente la nostra VPN con le migliori classifiche. ExpressVPN include una garanzia di rimborso di 30 giorni. Dovrai pagare per l'abbonamento, questo è un dato di fatto, ma lo consente pieno accesso per 30 giorni e poi annulli per un rimborso completo. La loro politica di cancellazione senza domande è all'altezza del suo nome.

Crittografia: come funziona, perché funziona

La crittografia è semplice nel concetto ma complessaesecuzione. Fortunatamente non hai bisogno di un doppio dottorato in matematica e informatica superiore per metterlo in pratica. Alla base, la crittografia si basa su complessi schemi di crittografia che formano enigmi matematici praticamente irrisolvibili senza il giusto set di chiavi. Nessun essere umano potrebbe mai rompere i dati crittografati e ci vorrebbe un computer avanzato milioni di anni per decifrarli con la forza. Per questo motivo, la crittografia è perfetta per mantenere le informazioni nascoste agli occhi esterni. È quella sicurezza che lo rende perfetto anche per salvare la neutralità della rete.

Il processo di crittografia

La crittografia è molto simile all'invio di una cartolinaattraverso la posta. Si avvia a casa, sul PC, sullo smartphone o su un altro dispositivo connesso a Internet. Vuoi inviare un pacchetto di dati al world wide web. Diciamo che è una semplice richiesta per caricare un sito Web o recuperare la tua e-mail. Il metodo normale consiste nell'inviare il pacchetto tramite il router timbrato con l'indirizzo IP locale dei dispositivi, un equivalente approssimativo all'indirizzo di posta di ritorno. Il tuo ISP ottiene questo pacchetto, vede la destinazione scritta all'esterno, quindi lo invia a Internet. Una volta recuperati i dati, l'ISP esamina l'indirizzo IP e restituisce le informazioni al dispositivo, il tutto in una frazione di secondo.

L'aspetto negativo di questo processo è che chiunque puòleggi cosa c'è sulla tua cartolina, in quanto non c'è nulla per nascondere le informazioni scritte all'esterno. È qui che entra in gioco la crittografia. Con il software giusto abilitato, ogni pacchetto di dati inviato verrà racchiuso in una busta di codice crittografico prima di lasciare il dispositivo. La cartolina riceve una busta, ma non una busta qualsiasi, impossibile da aprire per chiunque senza il giusto codice chiave. Ogni metodo di crittografia gestisce le specifiche in modo diverso, ma il risultato finale è lo stesso: la tua cartolina segreta viene inviata senza che nessuno, tranne il destinatario previsto, sappia cosa c'è dentro.

La crittografia crea privacy

La crittografia è ottima per l'uso quotidiano e dovrebbeessere invitato ogni volta che è possibile. Per quanto riguarda la neutralità della rete, tuttavia, è praticamente un prerequisito. Alcuni dei maggiori problemi con la perdita della neutralità della rete sono gli ISP che possono limitare la tua connessione o persino bloccare i siti Web in base ai pacchetti di abbonamento acquistati. Lo fanno esaminando i pacchetti di dati inviati dal tuo dispositivo. Hai richiesto qualcosa da Facebook? Bene, non hai pagato per il piano premium dei social media, quindi non puoi accedervi.

E se l'ISP non fosse in grado di leggere i pacchetti? Cosa succede allora? Con ogni probabilità trasmettono semplicemente i dati alla loro destinazione. Se la tua richiesta di Facebook è crittografata, il tuo ISP non sa a cosa stai tentando di accedere e non può impedirti di raggiungerla. Esistono modi per gli ISP di ovviare a questo, ovviamente, ma poi ci sono anche soluzioni alternative per quelle soluzioni alternative. Il punto è che la crittografia fornisce una base eccellente per l'accesso privato a Internet, anche in completa assenza di neutralità della rete.

Metodo 1 - Tunneling SSH

Il tunneling SSH, o tunneling di shell sicuro, è unmetodo di crittografia estremamente comune che esiste dalla metà degli anni '90. Si stima che circa 2 milioni di persone lo utilizzino su base giornaliera, un numero che aumenta drasticamente se si includono script automatici e trasferimenti di file simili. Il tunneling SSH viene generalmente utilizzato per inviare piccoli file a un host web tramite comandi del terminale. Può essere riproposto per fare di più, tuttavia, motivo per cui è un metodo praticabile per aiutare a salvare la neutralità della rete.

Vantaggi dei tunnel SSH

Il più grande vantaggio del tunneling SSH è che di piùGli ISP non bloccheranno mai questo tipo di trasferimenti. SSH è utilizzato per molte attività online legittime, in particolare da parte delle aziende. Bloccarlo bloccherebbe una forma di comunicazione affidabile e sicura. Possiamo trarre vantaggio da questo fatto utilizzando i tunnel SSH per più di semplici trasferimenti server-client. Inviando i dati con la crittografia SSH, è possibile scorrere a destra mediante blocchi contro la neutralità e firewall di censura per accedere a un Web libero e aperto.

Svantaggi del tunneling SSH

SSH è un vecchio protocollo creato quando Internetera molto più piccolo di oggi. La velocità di trasferimento non è il suo punto di forza, il che significa che il download di film gigabyte o lo streaming di video HD non funziona davvero. Ciò elimina una vasta gamma di contenuti online e impedisce al tunneling SSH di diventare un vero concorrente di cose come le VPN.

Come creare un tunnel SSH

Se sai cosa stai facendo, creando un SSHil tunnel è abbastanza semplice. Ci sono alcuni passaggi di installazione che dovrai seguire, tuttavia, insieme ad alcuni prerequisiti che devi iniziare. Abbiamo scritto un completo guida al tunneling SSH, quindi vai a dare un'occhiata e goditi la tua nuova connessione crittografata.

Metodo 2 - Ombretti (proxy SOCKS5)

Il protocollo Socket Secure è un metodo discambiare pacchetti tra un server e un client attraverso l'uso di un server proxy. Quando si utilizza la versione SOCKS5 più recente del protocollo, i dati vengono anche crittografati e autenticati, garantendo che solo le parti interessate possano accedere al server proxy. SOCKS è un protocollo di livello profondo che è in uso dai primi anni '90. Nell'informatica moderna viene principalmente utilizzato come strumento di elusione per aggirare il filtraggio di Internet, soprattutto in aree come la Cina in cui la censura è una delle maggiori preoccupazioni.

Vantaggi dell'uso di SOCKS5

Il protocollo SOCKS esiste praticamente solo come astrumento per l'hacking e il ripristino della libertà di Internet. È veloce per un metodo di crittografia, offre una vasta gamma di opzioni di configurazione e funziona sulla maggior parte dei dispositivi, inclusi smartphone e tablet. È anche uno dei pochi metodi di crittografia alternativi adatti al torrent, in quanto il modo in cui il protocollo passa il traffico attraverso le porte non interferisce con il download di sciami.

Svantaggi di SOCKS5

L'unico vero svantaggio dell'uso di SOCKS5 viene dail metodo di impiego. Se la tua VPN lo supporta in modo nativo, puoi accenderlo e non notare nulla di diverso, solo una migliore privacy e meno censura online. Se usi gli shadowsocks è praticamente la stessa situazione. Shadowsocks richiede un server dedicato per funzionare, il che è complicato da configurare da solo.

Utilizzando SOCKS5

A meno che tu non abbia una VPN che supporti SOCKS5, la maggior partele persone si rivolgono a shadowsocks quando arriva il momento di utilizzare un proxy crittografato. Questo software è stato appositamente progettato per utilizzare il vecchio protocollo come strumento per ripristinare le libertà online e sconfiggere la censura. Il motto “Se vuoi mantenere un segreto, devi anche nasconderlo da te stesso” suggerisce quanto possano essere efficaci gli shadowsocks. I tuoi dati saranno così sicuri che non sarai nemmeno in grado di hackerarti.

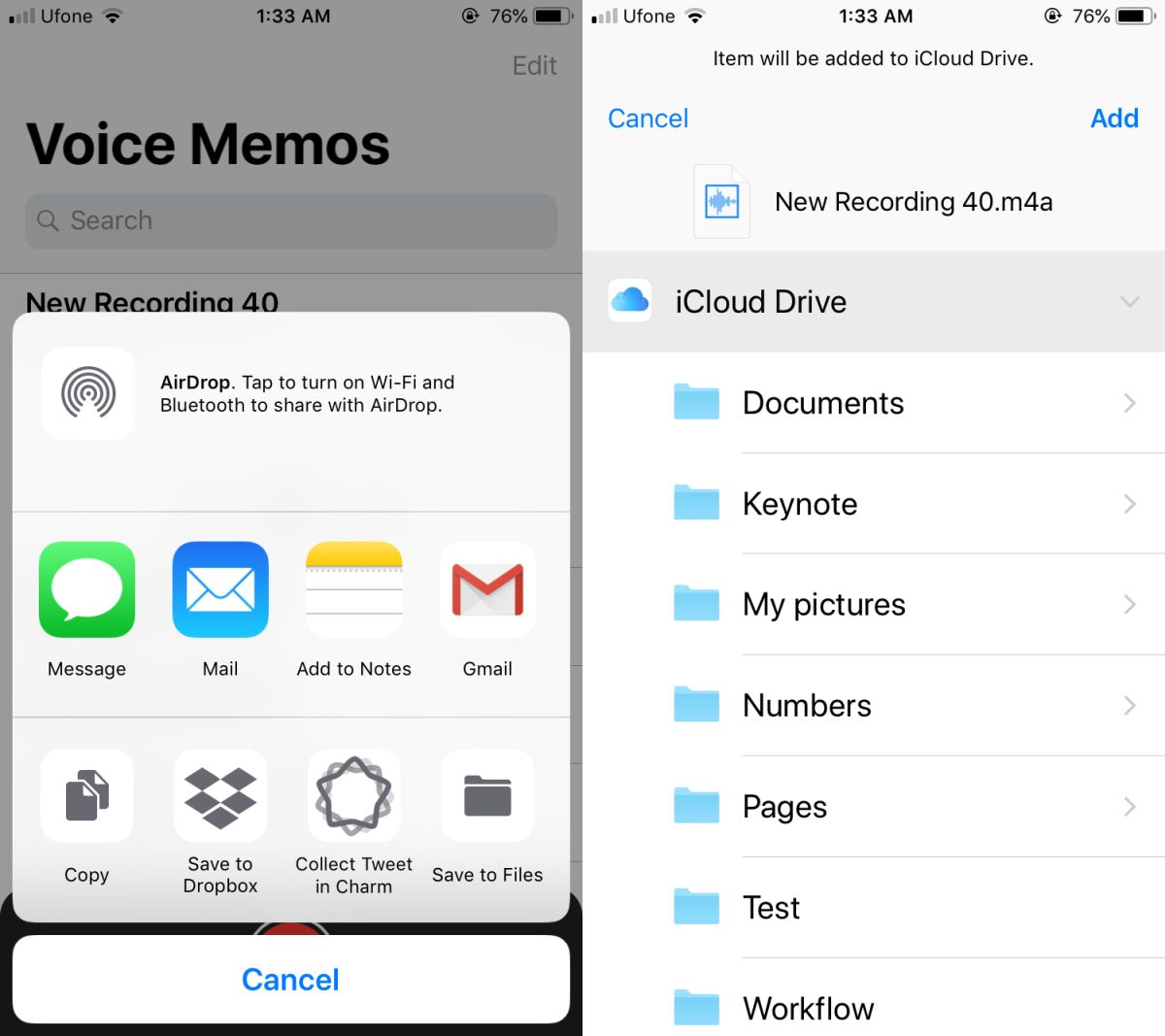

Avrai bisogno di due cose per usare gli shadowsocks: un server e un client. Il software server viene distribuito in remoto e funge da proxy effettivo che passa i dati. Il software client viene eseguito sul dispositivo attivo e gestisce la crittografia e il routing del traffico. Tutte le istruzioni necessarie sono disponibili sul sito Web di shadowsocks. Segui i passaggi seguenti e avrai un incredibile metodo di privacy online pronto in pochi minuti.

- Visita il sito Web di shadowsocks.

- Vai a Scarica> Server e seguire le istruzioni per l'installazione su un host remoto.

- Torna sul sito di shadowsocks, vai a Scarica> Clienti per ottenere il software appropriato per il tuo dispositivo.

- Inserisci la tua dettagli del server nel software client.

- Connettiti a shadowsocks e navigare in rete con la massima privacy.

Metodo 3 - Tunnel SSL / TLS

Hai mai visto quella piccola icona a forma di lucchetto verdenella finestra del browser, quella che appare quando visiti una webmail o un sito di shopping online? Questa è la crittografia SSL (Secure Socket Layer) al lavoro. SSL è il predecessore di Transport Layer Security (TLS), entrambi metodi di crittografia utilizzati per proteggere i dati sul Web. La tecnologia può essere facilmente riproposta per fare di più che bloccare una singola connessione a un singolo sito. Creando un tunnel SSL è possibile crittografare tutto il traffico online per sfondare i muri di censura e bypassare facilmente i filtri anti-neutralità.

Vantaggi dei tunnel SSL / TLS

Ci sono due enormi vantaggi dell'utilizzo dei tunnel TLSconnettersi a Internet: la natura diffusa del protocollo e le basse probabilità che un ISP bloccherà il traffico. Come affermato in precedenza, SSL / TLS viene utilizzato oggi da gran parte del Web per inviare e ricevere traffico ordinario. Quando acquisti qualcosa online, è probabile che il sito sia protetto con SSL. Ciò significa che è altamente, molto improbabile, che gli ISP blocchino questo tipo di traffico, in quanto in tal modo si arresterebbero milioni di connessioni legittime. Se utilizzi un tunnel SSL per superare le barriere di censura, è probabile che supererai senza problemi.

Svantaggi dei tunnel SSL

La velocità è sempre un problema quando si utilizza unmetodo di crittografia alternativo, poiché nulla corrisponde al saldo fornito da una buona connessione OpenVPN. I tunnel SSL possono soffrire un po 'dello stesso effetto di rallentamento, specialmente se stai scaricando file di grandi dimensioni o eseguendo lo streaming di video HD. I tunnel SSL non sono inoltre supportati dalla maggior parte delle VPN, il che significa che dovrai impostare e configurare il tuo utilizzando un software separato, un metodo che può essere complicato e richiedere molto tempo.

Come utilizzare i tunnel SSL

Per utilizzare un tunnel SSL devi scaricare ilsoftware stunnel, che, onestamente, è meglio lasciare a mani esperte. Il sito ha tutorial e guide pratiche per l'intero processo, ma avrai bisogno di estrema familiarità con i comandi del terminale per far funzionare le cose nel modo giusto.

Metodo 4 - Reti Tor e Onion

Le reti Tor funzionano usando il routing di cipolla, aprocesso di wrapping dei dati in più livelli di crittografia e passaggio attraverso una rete anonima per rimuovere le tracce dell'identità dell'host. Tor può essere utilizzato al meglio con Tor Browser, che viene eseguito al posto dell'attuale installazione di Firefox, Chrome o Safari. Con Tor puoi spesso superare gli sforzi di censura e accedere a Internet gratuito con facilità. Soprattutto, a malapena devi fare qualcosa di insolito per utilizzare questo metodo, basta prendere un browser e iniziare a navigare.

Vantaggi di Tor

La semplicità di Tor è probabilmente il suo numero unocaratteristica. Il protocollo può essere utilizzato da un'ampia varietà di software, in particolare Tor Browser. Tutto quello che devi fare è scaricare il file ed eseguire Tor, quindi sei pronto. È anche un incredibile anonimizzatore, che lo rende un'ottima scelta per le persone in aree restrittive in cui l'accesso alla rete aperta potrebbe essere pericoloso per il loro sostentamento.

Svantaggi di Tor

La velocità è un grosso problema con Tor. L'utilizzo della rete non implica video, torrent e streaming di alcun tipo. Di default molte tecnologie web moderne sono disabilitate nel browser, incluso qualsiasi tipo di applet o Java. Tor è utilizzato al meglio per la navigazione di siti Web e le comunicazioni via e-mail. L'uso del browser stesso significa anche che l'archiviazione su cloud o altre connessioni esterne non saranno crittografate o anonime. La rete Tor viene spesso bloccata nei paesi più restrittivi, rendendola inutile in luoghi come la Cina o la Siria.

Come usare Tor

Questa è la parte facile. Per usare Tor, scarica semplicemente il browser ed eseguilo come faresti con qualsiasi software per browser. È open source e funziona su una varietà di piattaforme, tra cui Android e iOS. Noterai un calo immediato della velocità, ma puoi navigare sicuro sapendo che la tua identità e posizione sono al sicuro. Per ulteriori informazioni sull'uso del browser, consulta la nostra funzione Come usare Tor: una guida per iniziare.

Metodo 5 - Obfsproxy

Obfsproxy, abbreviazione di "proxy di offuscamento", è astrumento che elude la censura trasformando il traffico crittografato per renderlo irriconoscibile agli ISP o ad altre terze parti. Ciò è incredibilmente utile negli scenari in cui i pacchetti in uscita vengono sottoposti a scansione per rilevare segni di crittografia Tor o utilizzo VPN e di conseguenza bloccati. Obfsproxy rende quasi impossibile distinguere i pacchetti Tor / VPN da altri pacchetti, offrendo agli utenti un altro strumento per aggirare i firewall di censura e ottenere l'accesso a Internet aperto.

Vantaggi di Obfsproxy

Obfsproxy è meglio utilizzato nelle aree in cui nettola neutralità è ormai lontana e gli ISP stanno bloccando cose come Tor e VPN. Questi scenari di casi estremi sono già in gioco in luoghi come Cina, Etiopia, Iran e Siria, e potrebbero diffondersi mentre la neutralità della rete muore per una morte lenta. Non rallenta davvero il tuo traffico, ma può influenzare cose come torrent o streaming di film HD per natura di come vengono gestiti questi trasferimenti.

Svantaggi di Obfsproxy

Obfsproxy è lento e difficile da configurare sul tuoproprio. Se la tua VPN attuale non lo supporta per impostazione predefinita, dovrai creare il tuo server VPN e configurare tutto da solo. Ciò può richiedere del tempo, richiede diversi software esterni e non è gratuito.

Come usare Obfsproxy

Se devi usare obfsproxy, la soluzione migliore è farloiscriviti con un servizio VPN che lo offre di default. Alcune delle opzioni più popolari includono Mullvad e IVPN. NordVPN offre anche l'impostazione predefinita, insieme a molte altre opzioni di privacy e sicurezza che troverai utili. Con uno di questi installato, eseguirai semplicemente il software e selezionerai obfsproxy dal menu di configurazione.

Metodo 6 - Crittografia VPN

Le reti private virtuali (VPN) sono incredibilistrumenti per salvare la neutralità della rete. Sono veloci, facili da usare e sorprendentemente efficaci. La maggior parte delle VPN utilizza il protocollo OpenVPN per la crittografia. Questo metodo è visto come una forma di crittografia "quasi perfetta" che mantiene i dati sicuri senza essere un pesante consumo di risorse. Le VPN possono utilizzare questo e altri protocolli per mascherare la tua identità e fornire una connessione sicura e aperta a Internet. Scegli quello giusto e verrai impostato, non importa quanto rigidi siano i regolamenti nella tua zona!

Le migliori VPN per il risparmio della neutralità della rete

I metodi di crittografia alternativi sopra fannomeraviglie per ripristinare l'accesso a Internet gratuito e aperto. Sono meglio utilizzati da mani esperte, tuttavia, che può essere una forte barriera all'ingresso. Le VPN al confronto sono veloci, facili da usare e ancora più facili da installare. Alcuni di loro fanno anche il possibile per fornire l'accesso ad alcuni dei protocolli di crittografia di cui sopra, rendendoli le scelte migliori per rimanere al sicuro online. Di seguito sono riportate due VPN consigliate che ti aiutano a garantire che le tue attività online siano il più private possibile.

1. NordVPN

NordVPN è un ottimo provider VPN, non importa come lo guardiesso. Il servizio gestisce un'enorme rete di oltre 2.200 server in 56 paesi diversi, offrendo connessioni veloci con sei continenti e città di tutto il mondo. Alcuni di questi server hanno anche il compito di svolgere lavori unici, tra cui la protezione DDoS, la doppia crittografia e la funzionalità di cipolla su VPN davvero rara. Oltre a questi extra, tutti gli utenti di NordVPN possono trarre vantaggio da una politica di zero logging che copre tutto, dal traffico alla larghezza di banda, agli indirizzi IP e ai timestamp, la protezione dalle perdite DNS, un kill switch automatico e la crittografia AES a 256 bit su tutte le connessioni su ogni dispositivo.

Oltre alla sua doppia VPN e cipolla su VPNfunzionalità di cui sopra, NordVPN offre anche tunnel obfsproxy e SSL attraverso le sue app. Tutto quello che devi fare è immergerti nelle impostazioni di configurazione e accenderle, quindi navighi sul Web con una connessione gratuita, aperta e privata.

- Sblocca US Netflix, iPlayer, Amazon Prime e altri servizi di streaming

- La maggior parte dei server VPN con diversi indirizzi IP

- La crittografia avanzata viene utilizzata su tutte le connessioni

- Protezione dei dati "doppia"

- Servizio clienti (chat 24/7).

- Alcuni server possono essere lenti e inaffidabili

- A volte è lento nell'elaborare i rimborsi (ma sempre).

2. ExpressVPN

ExpressVPN è una delle VPN più veloci in circolazione. Lo fanno attraverso una rete di oltre 1.700 server distribuiti in tutto il mondo, ognuno ottimizzato finemente per bassa latenza e flussi video veloci per impostazione predefinita. Le connessioni sono sempre protette con AES a 256 bit per bloccare strettamente i tuoi dati e sarai anche protetto da una politica di zero logging sul traffico, protezione dalle perdite DNS e un kill switch automatico. Soprattutto, ExpressVPN è incredibilmente facile da usare. Basta registrarsi, eseguire il software, quindi connettersi al server più veloce con un solo clic.

ExpressVPN consente tunnel SSL sul suo principaleapp, che offrono un offuscamento simile agli altri metodi sopra elencati. È un ottimo extra che aiuta a sconfiggere i blocchi di censura e a ripristinare una connessione Internet aperta, indipendentemente da dove vivi.

- Funziona con US Netflix, iPlayer, Hulu e altri servizi

- Connessione super veloce e affidabile

- Supporta TUTTI i dispositivi

- Politica rigorosa di non registri

- Servizio clienti (chat 24/7).

- Leggermente più costoso di alcune altre opzioni.

Conclusione

Salvare la neutralità della rete per il mondo è un lungo eprocesso coinvolto che richiede costanti combattimenti con i governi locali e le potenti corporazioni. Mentre questa battaglia infuria, eseguire una VPN o utilizzare metodi di crittografia alternativi può garantire che la tua connessione sia sicura e anonima per il pieno accesso al web aperto. Conosci altri servizi che aiutano a ripristinare la neutralità della rete? Fateci sapere nei commenti qui sotto!

Come ottenere una VPN GRATUITA per 30 giorni

Ad esempio, se hai bisogno di una VPN per un breve periodo di viaggio, puoi ottenere gratuitamente la nostra VPN con le migliori classifiche. ExpressVPN include una garanzia di rimborso di 30 giorni. Dovrai pagare per l'abbonamento, questo è un dato di fatto, ma lo consente pieno accesso per 30 giorni e poi annulli per un rimborso completo. La loro politica di cancellazione senza domande è all'altezza del suo nome.

Commenti