SSH היא טכנולוגיה נהדרת; אתה יכול להשתמש בו כדי להסתירתנועת VPN עם זה, מאבטחת חיבור לאתרי אינטרנט ועוד. הבעיה היחידה היא בכל פעם שאתה מנסה להיכנס למחשב מרוחק, עליך להזין את הסיסמה שלך וזה יכול להיות מייגע. אם אתה מפתח שמחפש להתחבר להרבה מכונות דרך SSH בבת אחת עם סקריפט Bash, או סתם מישהו שמשתמש ב- Secure Shell ונמאס להזין סיסמאות, יש פיתרון: SSH ללא סיסמה. תהליך זה כולל יצירת מפתח SSH מאובטח במחשב המארח, ושיתוףו כדרך לגישה למחשב האישי. זה יאפשר לכל אחד עם המפתח להתחבר, גם אם הוא לא יודע את הסיסמה. הנה איך זה מתקדם.

מהם מפתחות SSH?

מפתח SSH הוא קובץ זיהוי ייחודי זהמשמש עם מעטפת מאובטחת. מטרת מפתחות אלה היא לספק זהות ייחודית למשתמש ולסמן אותם כ"אמינים "בעת הכניסה. מפתחות אלה עצמם הם יותר מקבצים המוכיחים זהות מסוימת. למעשה, SSH מאפשר למשתמשים להיכנס באמצעות מפתח ולא באמצעות סיסמה. כלומר, במקום להכריח להזין סיסמה בכל פעם שאתה נכנס ל- SSH, אתה משתמש במקש SSH.

מקש ה- SSH ממוקם אי שם בצורה בטוחה בהתקנת Linux שלך, ומשם אתה יכול להיכנס למחשב המרוחק ככל שתרצה בלי סיסמה.

יצירת מפתחות SSH מאובטחים

יצירת תחילה של מפתח SSH מאובטח דורשת זאתSSH פועל. אל תבין שזה לא בהכרח אומר שאתה צריך שרת SSH. רק שכלי SSH והטכנולוגיות הבסיסיים פועלים במחשב הלינוקס שלך. אינך בטוח כיצד להגדיר SSH? עקוב אחר המדריך שלנו בנושא זה כאן.

צור תמיד את מפתחות ה- SSH במערכת המארחת את שרת ה- SSH. אל תנסה לייצר אותם בשרת שלא יתארח בפגישה של SSH, ולהעתיק אותו למחשב המארח של SSH. זה לא יצליח.

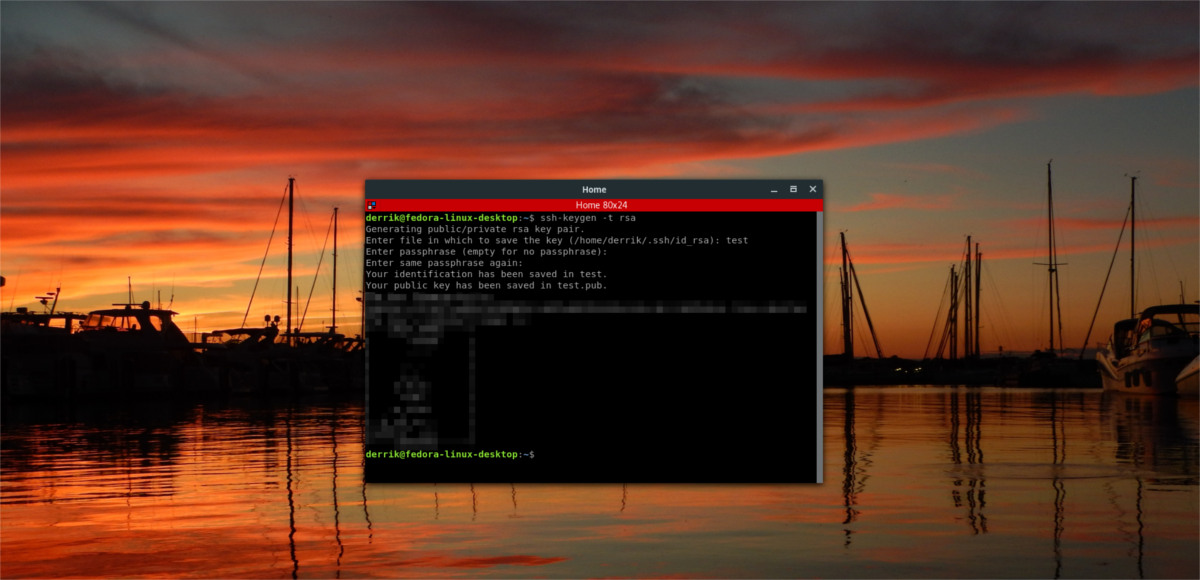

כדי להתחיל בתהליך ייצור המפתחות, פתח מסוף. בתוך חלון המסוף, הפעל:

ssh-keygen -t rsa

רץ ssh-keygen ידפיס "יצירת מפתח rsa ציבורי / פרטיזוג". משמעות הדבר היא שהמערכת מייצרת עבורכם מפתח ציבורי וגם מפתח פרטי לשימוש. מפתחות ציבוריים הם אלה שכל אחד יכול להשתמש בהם, וכדאי שתמציא. מפתח פרטי, לעומת זאת, הוא דבר שלעולם אסור לחלוק עם אף אחד. מכאן השם "פרטי".

המקשים יחסכו את עצמם ב /בית / שם משתמש / .ssh / id_rsa.

הערה: אל תמחק ה ~ / .ssh התיקיה, מכיוון שהיא מכילה את המפתחות שלך. אם אתה מתמודד עם תיקיה זו בכל דרך ואז תנסה להיכנס למחשב זה מרחוק, שורת ה- SSH תיכשל. זה גם ידפיס אזהרה וינעל אותך.

מקשי SSH במחשב מרוחק

כעת כאשר מקשי ה- SSH (ציבוריים ופרטיים כאחד)אלה) נוצרים ומוכנים לשימוש, תצטרך להעתיק אותם למערכת שממנה אתה מחפש להתחבר. חשוב שתחזור על תהליך זה בכל המכונות שאתה מתכנן להיכנס באמצעות SSH. אחרת, אלה שאין להם את המפתח יצטרכו להתחבר בשיטת הסיסמה.

להוספת המפתחות למערכת המרוחקת, עקוב אחר דוגמה זו. ודא שאתה עושה זאת מהמחשב המארח דרך SSH.

ssh username@remote-host-name mkdir -p .ssh

הפעלת פקודה ssh זו תיצור מוסתר ~ / .ssh תיקיה בספרייה הביתית של המכונה המרוחקת (עם המשתמש ששימש לכניסה). תיקיה זו חשובה, מכיוון שכאן נעתיק את קבצי מפתח ה- SSH שנוצרו לאחרונה.

כדי להעתיק את קבצי המקשים של SSH, הרץ פקודה נוספת ממכונת המארח של SSH למחשב המרוחק הזקוק למפתחות:

cat .ssh/id_rsa.pub | ssh username@remote-host-name "cat >> .ssh/authorized_keys"

ההעתקה תארך מספר שניות, תלוי במהירות הרשת. בסיום, למחשב המרוחק יהיו המפתחות שנוצרו, והוא יוכל להתחבר למחשב המארח של SSH ללא סיסמה.

גיבוי מפתחות SSH

מפתחות SSH הם דברים שימושיים, וכל אחד מהם הואייחודי. זה בגלל זה, גיבוי הוא דרך הפעולה הטובה ביותר. הבעיה היא שאם אתה שומר אותו במקום אחר מישהו עשוי למצוא את מפתח ה- SSH שלך, לשמור אותו ולהשתמש בו לעצמם. אז השאלה היא, מהי דרך טובה לגבות בצורה מאובטחת מפתח SSH? הצפנה.

הדרך המהירה ביותר, היעילה ביותר (והקלה ביותר) להצפנה היא להשתמש ב- GnuPG. הכלי עצמו מובנה ברוב כלי ההצפנה שכבר קיימים בלינוקס, והוא המפתח אליו מעלה הצפנת קבצים. להתקנת GnuPG, פתח מסוף וחפש במנהל החבילות שלך את "gpg". התוכנית צריכה להיות קלה למצוא, אפילו בהפצות לינוקס מעורפלות מאוד.

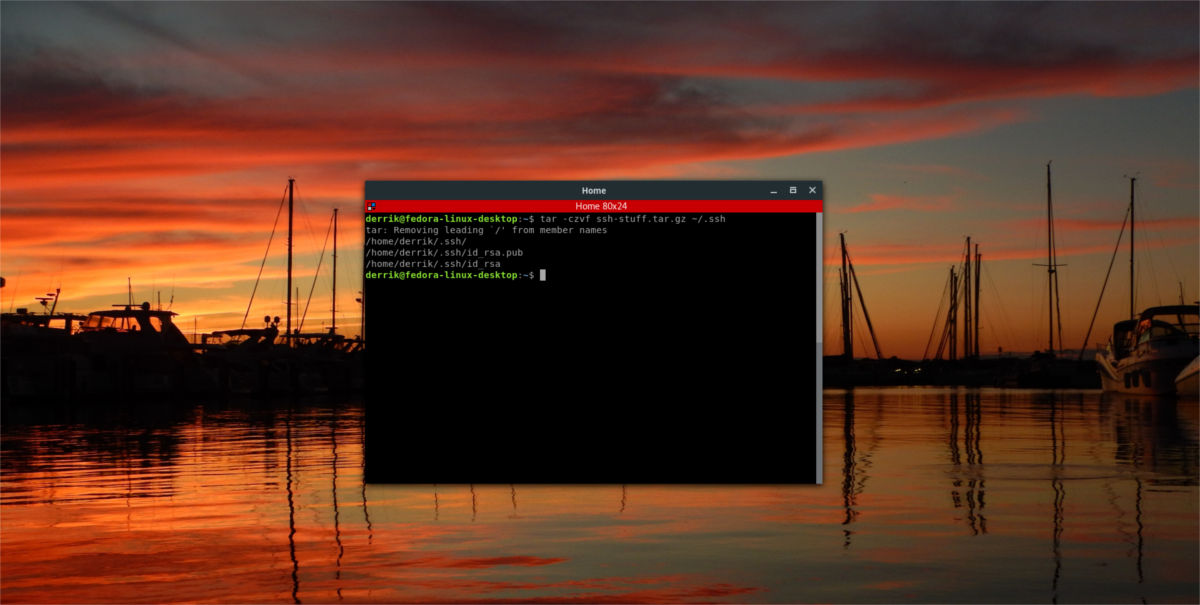

לאחר ש- GPG פועל, התחל את תהליך ההצפנה על ידי דחיסת ה- ~ / .ssh ספרייה לקובץ ארכיב הזפת. פעולה זו תגרום לכך שלא יהיה צורך להצפין בנפרד כל קובץ בודד בקובץ ~ / .ssh תיקיה.

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

עם סיום הדחיסה, התחל את תהליך ההצפנה.

הערה: לפני ההצפנה, הפעל gpg בטרמינל כדי ליצור מחזיק מפתחות חדש.

gpg -c ssh-stuff.tar.gz

עם סיום תהליך ההצפנה, GnuPG תביא קובץ עם התווית "ssh-stuff.tar.gz.gpg“. אל תהסס למחוק את הגרסה המקורית והלא נעולה של הקובץ. כדי לפענח את ארכיב הגיבוי שלך, בצע את הפעולות הבאות:

gpg ssh-stuff.tar.gz.gpg</ p>

הערות