אבטחת IT היא נושא חם. זה המעט שאנחנו יכולים לומר. האיומים נמצאים בכל מקום וההגנה נגדם היא קרב בלתי נגמר. חלפו הימים שבהם כל מה שצריך היה תוכנה להגנה מפני וירוסים. המורכבות של סצנת האיום של ה- IT של ימינו שווה - אם לא עדיפה - זו של המערכות שאנו מנסים להגן עליהן. התקפות מגיעות בכל הצורות והצורות ומעמידות בסיכון את עסקינו על בסיס יומיומי. כדי להגן עליהם, אנו זקוקים למערכת פיקוח על איומים מהאיכות הגבוהה ביותר. למרבה המזל, ביצענו חלק מהעבודה הקשה במציאתם ואנחנו שמחים להציג מערכות פיקוח על איומי ה- IT המובילות.

נתחיל בחקירה שלנו על ידי ניסיון להגדירמה זה ניטור איומי IT. לאנשים שונים עשויים להיות הגדרות שונות - וכולם טובים באותה מידה - אבל, לצורך הדיון שלנו, חשוב שכולנו יהיו באותו דף ונחלק הבנה משותפת. בשלב הבא, אנו ננסה לחסל קצת בלבול לגבי מעקב אחר איומי IT וחשוב מכך - מה זה לא. לאחר מכן נמשיך להסביר כיצד פועל פיקוח על איומי IT, מהם היתרונות שלה ומדוע אתה זקוק לה. לבסוף, נהיה מוכנים לחשוף את התוצאה של החיפוש שלנו אחר מערכות ניטור האיום המובילות של IT ואנו נסקור כל אחת מהמערכות המובילות שמצאנו.

מהו מעקב אחר איומי IT - הגדרה

ניטור איומי IT מתייחס בדרך כלל לתהליך של ניטור מתמיד של רשתות ורכיביהם (כולל שרתים, תחנות עבודה וציוד אחר) לכל סימן של איום אבטחה. אלה יכולים, למשל, להיות ניסיונות חדירה או גניבת נתונים. זהו מונח מקיף לכל המעקב או רשת נגד כל מיני פעילויות זדוניות.

אנשי IT מסתמכים על פיקוח על איומי ITלהשיג נראות ברשתות שלהם והמשתמשים הגישה אליהם. הרעיון כאן הוא לאפשר הגנה חזקה יותר על נתונים ולמנוע - או לפחות להפחית - את הנזקים האפשריים שיכולים להיגרם מהפרות.

בעולם של היום, שבו הוא כלל לא נדירלראות ארגונים המעסיקים קבלנים עצמאיים, עובדים מרוחקים ואפילו צוותים פנים המשתמשים במכשירים שלהם בעבודה, קיים סיכון נוסף לנתונים הרגישים של הארגונים. ללא שליטה ישירה במכשירים אלה של צד שלישי, האפשרות היחידה היא לפקח ביעילות על כל הפעילות.

ניטור איומי IT הוא עניין מורכב למדיבעיקר מכיוון שמשתמשים וקבוצות זדוניות משתמשים בטכניקות שמתפתחות במהירות כמו אם לא מהר יותר משאר טכנולוגיות המידע כדי להפר רשתות ולגנוב נתונים. מסיבה זו, מערכות פיקוח על איומי IT צריכות להתפתח ללא הרף כדי להתעדכן בזירת האיום.

מה זה לא - הימנעות מבלבול

אבטחת IT היא תחום עצום ומורכב וזהקל לערבב דברים. ובקלות יכול להיות מעט בלבול לגבי מעקב אחר איומי IT או מה אינו. לדוגמה, מערכות גילוי חדירות (IDS) משמשות כמובן לפיקוח על רשתות לאיומים. זה יהפוך את המערכות הללו למערכות פיקוח על איומי IT. אבל לא לזה אנו מתייחסים בדרך כלל ואז מדברים על פיקוח על איומי IT.

כמו כן, מידע אבטחה ואירועניהול (SIEM) נחשב לעתים קרובות כסוג של פיתרון לפיקוח על איומי IT. מובן שניתן להשתמש במערכות אלה גם כדי להגן על התשתיות שלנו מפני שימוש זדוני.

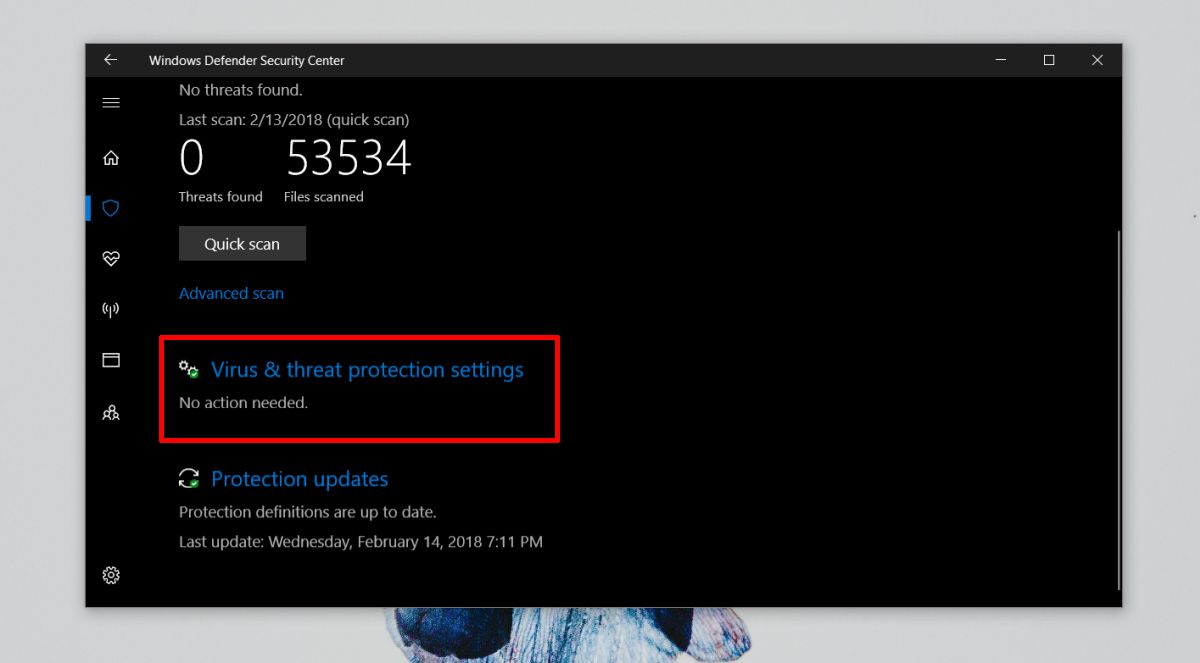

תוכנת הגנה מפני וירוסים יכולה להיחשב גם כמערכות פיקוח על איומי IT. אחרי הכל, גם הם משמשים להגנה מפני אותו סוג של איומים, גם אם משתמשים בגישה אחרת.

אך נלקחים באופן אינדיבידואלי, טכנולוגיות אלה אינן בדרך כלל מה שאנו מתכוונים אליהן כשמדברים על ניטור איומי IT.

כפי שאתה יכול לראות, הרעיון של איום ITהניטור לא בדיוק ברור. לצורך מאמר זה, סמכנו על הספקים עצמם ועל מה שהם רואים כתוכנת לפיקוח על איומי IT. זה הגיוני מכיוון שבסופו של דבר ניטור איומי IT הוא מונח מעורפל שיכול לחול על הרבה דברים.

איך עובד ניטור איומי IT

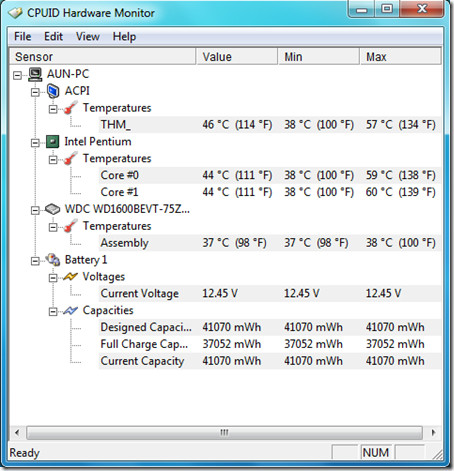

על קצה המזלג, ניטור איומי IT מורכב ממעקב רציף והערכה לאחר מכן של נתוני אבטחה במטרה לזהות התקפות סייבר והפרות נתונים. מערכות פיקוח על איומי IT אוספות מידע שונה על הסביבה. הם רוכשים מידע זה בשיטות שונות. הם יכולים להשתמש בחיישנים וסוכנים הפועלים בשרתים. יש שיסמכו גם על ניתוח דפוסי תנועה או על ניתוח יומני מערכות וכתבי עת. הרעיון הוא לזהות במהירות דפוסים ספציפיים המעידים על איום פוטנציאלי או אירוע ביטחוני בפועל. באופן אידיאלי, מערכות פיקוח על איומי IT מנסות לזהות איומים לפני שיש להם השלכות שליליות.

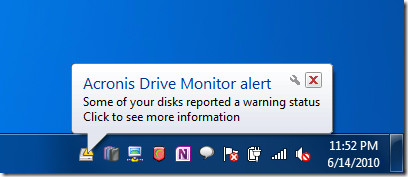

ברגע שמזהים איום, בחלק מהמערכות יש אתהליך אימות שמבטיח את האיום הוא אמיתי ושאינו חיובי כוזב. ניתן להשתמש בשיטות שונות כדי להשיג זאת, כולל ניתוח ידני. לאחר אישור איום מזוהה, מוצאת התראה המודיעה לאנשי צוות נאותים כי יש לנקוט בפעולה מתקנת כלשהי. לחלופין, חלק ממערכות ניטור איומי ה- IT ישיקו גם סוג כלשהו של פעולה נגדית או פעולה מתקנת. זו יכולה להיות פעולה או סקריפט מוגדר בהתאמה אישית, או כפי שקורה לעתים קרובות עם המערכות הטובות ביותר, תגובה אוטומטית לחלוטין המבוססת על האיום שהתגלה. מערכות מסוימות יאפשרו גם שילוב של פעולות אוטומטיות, מוגדרות מראש ופעולות מותאמות אישית, לקבלת התגובה הטובה ביותר.

היתרונות של ניטור איומי IT

זיהוי איומים שלא זוהו אחרת הוא שלכמובן שארגוני התועלת העיקריים מרוויחים משימוש במערכות פיקוח על איומי IT. מערכות לניטור איומי IT יאתרו אנשים מבחוץ המתחברים לרשת שלכם או גולשים בה וכן יגלו חשבונות פנימיים בלתי מסוכנים ו / או לא מורשים.

למרות שזה יכול להיות קשה לגלות, ITמערכות לניטור איומים מתאמות בין מקורות מידע שונים אודות פעילות נקודות קצה לבין נתונים הקשריים כגון כתובות IP, כתובות URL, כמו גם פרטי קבצים ויישומים. יחד הם מספקים דרך מדויקת יותר לזהות חריגות העלולות להעיד על פעילויות זדוניות.

היתרון הגדול ביותר של ניטור איומי ITמערכות היא הפחתת הסיכונים ומקסום יכולות הגנת המידע. הם יהפכו כל ארגון למצב טוב יותר להתגונן מפני איומים מבחוץ וגם בפני פנים, בזכות הנראות שהם מספקים. מערכות לניטור איומי IT ינתחו גישה ושימוש בנתונים ותאכוף מדיניות הגנת נתונים, תמנע אובדן נתונים רגיש.

באופן קונקרטי, מערכות לניטור איומי IT יהיו:

- הראה לך מה קורה ברשתות שלך, מיהם המשתמשים והאם הם בסיכון או לא,

- מאפשר לך להבין עד כמה השימוש ברשת מתיישר עם המדיניות,

- עזור לך להשיג ציות לתקנות המחייבת מעקב אחר סוגי נתונים רגישים,

- מצא נקודות תורפה ברשתות, יישומים וארכיטקטורת אבטחה.

הצורך במעקב אחר איומי IT

העובדה היא שהיום, מנהלי IT ו- ITאנשי אבטחה נמצאים בלחץ אדיר בעולם בו נראה כי פושעי רשת תמיד הם צעד או שניים לפניהם. הטקטיקה שלהם מתפתחת במהירות והם עובדים אמיתיים והיו תמיד מקדימים את שיטות הגילוי המסורתיות. אבל האיומים הגדולים ביותר לא תמיד מגיעים מבחוץ. איומי פנים הם אולי חשובים לא פחות. אירועי פנים שקשורים בגניבת קניין רוחני נפוצים יותר ממה שרובם היו רוצים להודות. והוא הדין לגישה או שימוש בלתי מורשים במידע או במערכות. זו הסיבה שרוב צוותי אבטחת ה- IT מסתמכים כעת בכבדות על פתרונות ניטור איומי IT כדרך העיקרית שלהם להישאר על גבי האיומים - הפנימיים והחיצוניים כאחד - שמערכתם מתמודדת.

קיימות אפשרויות שונות לניטור איומים. ישנם פתרונות ייעודיים לפיקוח על איומי IT אך גם כלי הגנה על נתונים מלאים הכוללים יכולות ניטור איומים. מספר פתרונות יציעו יכולות פיקוח על איומים וישלבו אותן בבקרות מבוססות מדיניות שיש להן אפשרות להפוך את התגובה לאיומים שזוהו.

לא משנה כיצד ארגון בוחר להתמודדפיקוח על איומי IT, ככל הנראה זהו אחד הצעדים החשובים ביותר להתגוננות מפני פושעי רשת, במיוחד כאשר בוחנים כיצד האיומים מתוחכמים ומזיקים יותר ויותר.

מערכות המעקב העיקריות על איומי ה- IT

עכשיו כשכולנו באותו עמוד ושאנחנויש לנו מושג מהי פיקוח על איומי IT, איך זה עובד ומדוע אנו זקוקים לו, בואו נסתכל על כמה ממערכות ניטור האיומים ב- IT שניתן למצוא. הרשימה שלנו כוללת מוצרים שונים השונים בהרבה. אך לא משנה כמה הם שונים, לכולם מטרה משותפת אחת, לגלות איומים ולהתריע בפניכם על קיומם. למעשה, זה היה הקריטריונים המינימליים שלנו להכללה ברשימה שלנו.

1. SolarWinds Threat Monitor - מהדורת Ops IT (הדגמה זמינה)

SolarWinds הוא שם נפוץ לרבים ברשת ומנהלי מערכות. זה מפורסם בזכות הכנת אחד מכלי הניטור הטובים ביותר של SNMP וכן אחד האספנים והנתחים הטובים של NetFlow. למעשה, SolarWinds מייצרת למעלה משלושים מוצרים שונים המכסים מספר תחומי ניהול רשת ומערכות. וזה לא נעצר שם. הוא ידוע גם בשל הכלים החינמיים הרבים שלו, העונה על צרכים ספציפיים של מנהלי רשת כגון מחשבון רשת משנה או שרת TFTP.

בכל מה שקשור למעקב אחר איומי IT, החברה מציעה SolarWinds Threat Monitor - מהדורת Ops IT. ה "מהדורת Ops IT"חלק משמו של המוצר הוא להבדיל אותו ממהדורת ספקי השירות המנוהל של הכלי, תוכנה שונה במקצת שמכוונת לספקי שירותים מנוהלים (MSPs).

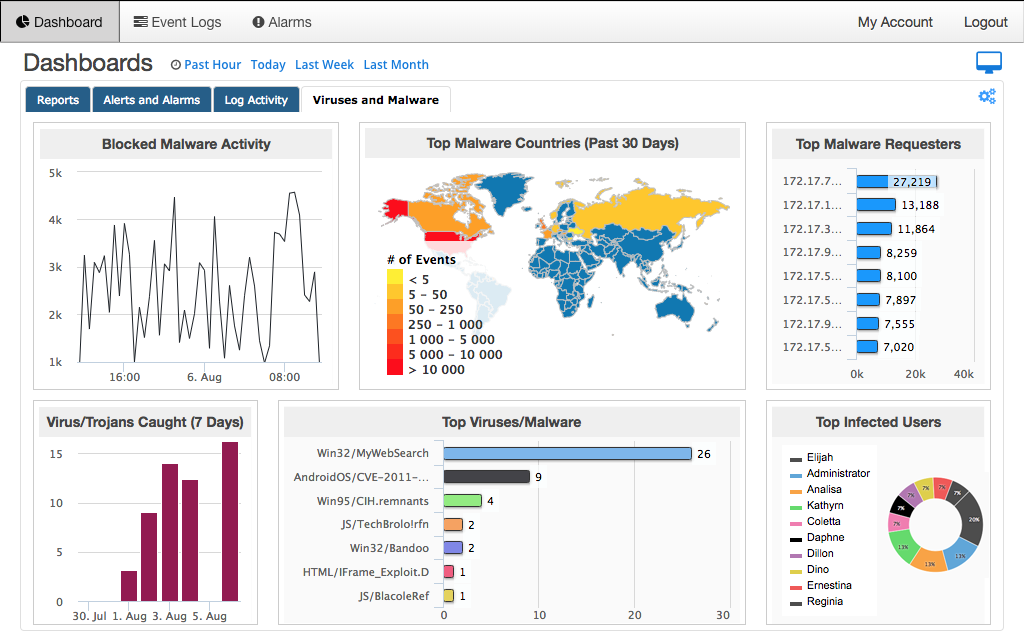

כלי זה שונה מרוב SolarWinds האחריםכלים בכך שהוא מבוסס ענן. אתה פשוט מנוי לשירות, מגדיר אותו ומתחיל לפקח על הסביבה שלך אחר כמה סוגים שונים של איומים. למעשה, SolarWinds Threat Monitor - מהדורת Ops IT משלב מספר כלים. יש לו ריכוז ומתאם ביומן, מידע על אבטחה וניהול אירועים (SIEM) וגם איתור חדירה של רשת וגם מארח (IDS). זה הופך אותה לחבילת ניטור איומים יסודית מאוד.

ה SolarWinds Threat Monitor - מהדורת Ops IT תמיד מעודכן. הוא מקבל כל הזמן מודיעין איומים מעודכן ממקורות רבים, כולל מסדי נתונים של מוניטין IP ותחום, ומאפשר לו לעקוב אחר איומים ידועים ובלתי ידועים. הכלי כולל תגובות אינטליגנטיות אוטומטיות לתיקון מהיר של אירועי אבטחה. הודות לתכונה זו, הצורך המתמיד בהערכת ידני באיומים ואינטראקציה מופחת מאוד.

המוצר כולל גם התרעה חזקה מאודמערכת. זה כאל אזעקות רב-מותנות, בין-צולבות, הפועלות בד בבד עם מנוע ה- Active Response של הכלי כדי לסייע בזיהוי וסיכום אירועים חשובים. מערכת הדיווח היא גם אחת החליפות החזקות של המוצר וניתן להשתמש בה כדי להפגין תאימות ביקורת באמצעות תבניות דוחות קיימות מראש. לחלופין, אתה יכול ליצור דוחות מותאמים אישית המתאימים לצרכים העסקיים שלך.

תמחור עבור SolarWinds Threat Monitor - מהדורת Ops IT מתחיל ב -4 500 דולר עבור עד 25 צמתים עם 10 ימיםמדד. תוכלו ליצור קשר עם SolarWinds לקבלת הצעת מחיר מפורטת המותאמת לצרכים הספציפיים שלכם. ואם אתה מעדיף לראות את המוצר בפעולה, אתה יכול לבקש הדגמה בחינם מ- SolarWinds.

2. זיהוי ה- TC של ThreatConnect

הבא ברשימה שלנו הוא מוצר שנקרא מ- TreathConnect הנקרא TC לזהות. זהו המרכיב הרחב הראשון שלסדרת הכלים של ThreatConnect. כפי שמשתמע מהשם, מרכיב זה קשור לגילוי זיהוי איומי IT שונים, וזה בדיוק מה שמערכות פיקוח על איומי ה- IT כוללות.

TC לזהות מציע מודיעין איום שנערך מתוך יותריותר ממאה הזנות קוד פתוח, אינטליגנציה המוצגת באמצעות עשרות קהילות וצוות המחקר ThreatConnect משלה. יתר על כן. זה נותן לך את האפשרות להוסיף מודיעין מכל אחד מהשותפים של TC Exchange. מודיעין רב-מקומי זה ממנף את מלוא העוצמה של מודל הנתונים ThreatConnect. בנוסף, הכלי כולל העשרה אוטומטית לחוויה חזקה ושלמה. האינטליגנציה של פלטפורמת ThreatConnect רואה מה עומד מאחורי הפעילות ומציגה כיצד היא קשורה לאירועים אחרים. זה נותן לך את התמונה המלאה, ומאפשר לך לקבל את ההחלטה הטובה ביותר כיצד להגיב.

ThreatConnect מציעים סדרה של כלים עשירים יותר בתכונות. הכלי הבסיסי ביותר הוא זיהוי TC המתואר כאן. כלים אחרים כוללים TC Manage, TC Analyze ו- TC complete, וכל אחד מהם מוסיף קומץ תכונות לשכבה הקודמת. פרטי התמחור זמינים רק על ידי פנייה ל- ThreatConnect.

3. אור חיפוש צללים דיגיטליים

צללים דיגיטליים הם מובילי הגל החדש של פורסטר בהגנה על סיכונים דיגיטליים. שלה חיפוש אור פלטפורמות מנטרות, מנהלות ומשתנות אותןסיכון דיגיטלי במגוון רחב של מקורות נתונים ברשת הפתוחה, העמוקה והחשוכה. זה עובד ביעילות בהגנה על העסק והמוניטין של החברה שלך.

צללים דיגיטליים חיפוש אור יכול לשמש להגנה מפני שבעה סיכוןקטגוריות. ההגנה הראשונה היא מפני איומי סייבר המתוכננים, התקפות ממוקדות על הארגון שלך. הכלי מגן גם מפני אובדן נתונים כגון דליפת נתונים חסויים. חשיפה למותג, כאשר אתר התחזות מתחזה לכם הוא סיכון נוסף שהכלי מגן עליכם. הסיכון הבא שמוצר זה מפגן הוא מה שמכנה Digital Shadow סיכון של צד שלישי במקום בו העובדים והספקים שלך יכולים ללא ידיעה לסכן אותך. חיפוש אור יכול גם להגן על ה- VIPs שלך מפני הפחדה או איום באופן מקוון בדיוק כפי שהוא יכול לשמש כדי להתמודד עם איומים פיזיים ולהגן עליך מפני שינויים בתשתית זדונית.

הכלי משתמש במגוון רחב של שיטות ניתוח אוטומטיות ואנושיות כדי לצמצם חריגות שזוהו ולסנן איומים אמיתיים, ובכך להימנע ככל האפשר מחיוב מהיר. רכישה חיפוש אור דורש שתירשם תחילה להדגמה בחינם של המוצר, שלאחריה ניתן לספק מידע על מחירים מיוחדים על בסיס הצרכים הספציפיים שלך.

4. פלטפורמת מודיעין האיום של CyberInt Argos

ה פלטפורמת מודיעין האיום של ארגוס מ- CyberInt היא תוכנה כשירות (SaaS),מערכת מבוססת ענן המספקת לארגונים פיתרון מתוחכם למגמה המתעוררת של איומי סייבר הנמצאים בדרך כלל בפני ארגונים. התכונות העיקריות של פלטפורמת הארגוס הן טכנולוגיית האיתור והתגובה המנוהלת והממוקדת ביותר שלה.

באופן קונקרטי, הפיתרון מציע ממוקד ואינטליגנציה ניתנת לפעולה המתקבלת על ידי איגום משאבים טכנולוגיים ואנושיים כאחד. זה מאפשר לארגוס ליצור אירועים בזמן אמת של התקפות ממוקדות, דליפת נתונים ואישורים גנובים שעלולים לפגוע בארגון שלך. הוא משתמש בבסיס נתונים חזק של 10 000 שחקני איום וכלים למקסום ההקשר. זה גם יזהה שחקני איום בזמן אמת ויספק נתונים הקשריים עליהם.

הפלטפורמה ניגשת למאות שוניםמקורות כמו עדכונים, IRC, Darkweb, בלוגים, מדיה חברתית, פורומים והדבקה של אתרים לאיסוף נתונים ממוקדים ולאוטומציה של תהליך מודיעיני מוכח. התוצאות מנותחות ומספקות המלצות ניתנות לפעולה.

מידע על תמחור עבור פלטפורמת מודיעין האיום של CyberInt Argos ניתן להשיג על ידי יצירת קשר עם CyberInt. ככל שיכולנו לגלות, נראה כי החברה לא מציעה תקופת ניסיון בחינם.

5. IntSights

הכניסה האחרונה שלנו היא מוצר שנקרא IntSights, פלטפורמת מודיעין איומים מלאה. זה מספק מגוון רחב של הגנות על איומים מפני סיכונים כמו הונאה ודוגמאות. הוא כולל גם הגנה על המותג וניטור רשת כהה.

IntSights טוען שהוא איום ארגוני יחידפלטפורמת מודיעין והפחתה המניעה הגנה יזומה על ידי הפיכת מודיעין האיום המותאם לפעולה ביטחונית אוטומטית. באופן קונקרטי, המוצר מספק ניטור פעיל וסיור של אלפי מקורות איום על פני השטח, רשת עמוקה ואפלה, ומציע נראות בזמן אמת לאיומים הממוקדים לרשת, למותג, לנכסים ולאנשים שלך.

מחקר וניתוח איומים הוא אחד אחר של IntSightהחליפה החזקה, באמצעות בסיס נתונים רב שכבתילחקירת איומים ברשת העמוקה והחשוכה כדי לזהות מגמות, לספק מודיעין קונטקסטי ולסקור שחקני איומים. המערכת יכולה להשתלב בתשתית האבטחה הקיימת שלך, כמו גם עם רשמים, מנועי חיפוש, חנויות אפליקציות ומערכות דוא"ל מובילות כדי לאפשר הפחתה אוטומטית של איומים חיצוניים ופנימיים.

בדומה למוצרים רבים אחרים ברשימה שלנו, מידע על תמחור עבורם IntSight זמין רק על ידי פנייה לספק. ובעוד לא נראה כי ניסיון חינם זמין, ניתן לתאם הדגמה בחינם.

הערות