長い間、Linuxには次のような評判がありました。あいまいさによるセキュリティ。ユーザーには、ハッカーの主な標的ではないという利点があり、心配する必要はありませんでした。この事実はもはや有効ではなく、2017年と2018年には、Linuxのバグとグリッチを悪用するハッカーの大群が見られ、マルウェア、ウイルス、ルートキットなどをインストールする巧妙な方法を見つけました。

最近のエクスプロイト、マルウェアの洪水のためLinuxユーザーを傷つけるその他の悪いことが、オープンソースコミュニティはセキュリティ機能を強化することで対応しました。それでも、これで十分ではありません。サーバーでLinuxを使用している場合は、リストを見て、Linuxサーバーのセキュリティを改善する方法を学ぶことをお勧めします。

1. SELinuxを利用する

SELinux、別名Security-Enhanced LinuxはLinuxカーネルに組み込まれているセキュリティツール。有効にすると、選択したセキュリティポリシーを簡単に適用できます。これは、堅実なLinuxサーバーに不可欠です。

多くのRedHatベースのサーバーオペレーティングシステムが付属SELinuxを有効にして、かなり良いデフォルトで設定します。ただし、世の中のすべてのOSがデフォルトでSELinuxをサポートしているわけではないため、SELinuxを有効にする方法を示します。

注:スナップパッケージには、SELinuxの代替であるAppArmorが必要です。 SELinuxの使用を選択した場合、特定のLinuxオペレーティングシステムでは、スナップを使用できない場合があります。

CentOS / Rhel

CentOSとRedHat Enterprise Linuxの両方にSELinuxセキュリティシステムが付属しています。良好なセキュリティのために事前に構成されているため、それ以上の指示は不要です。

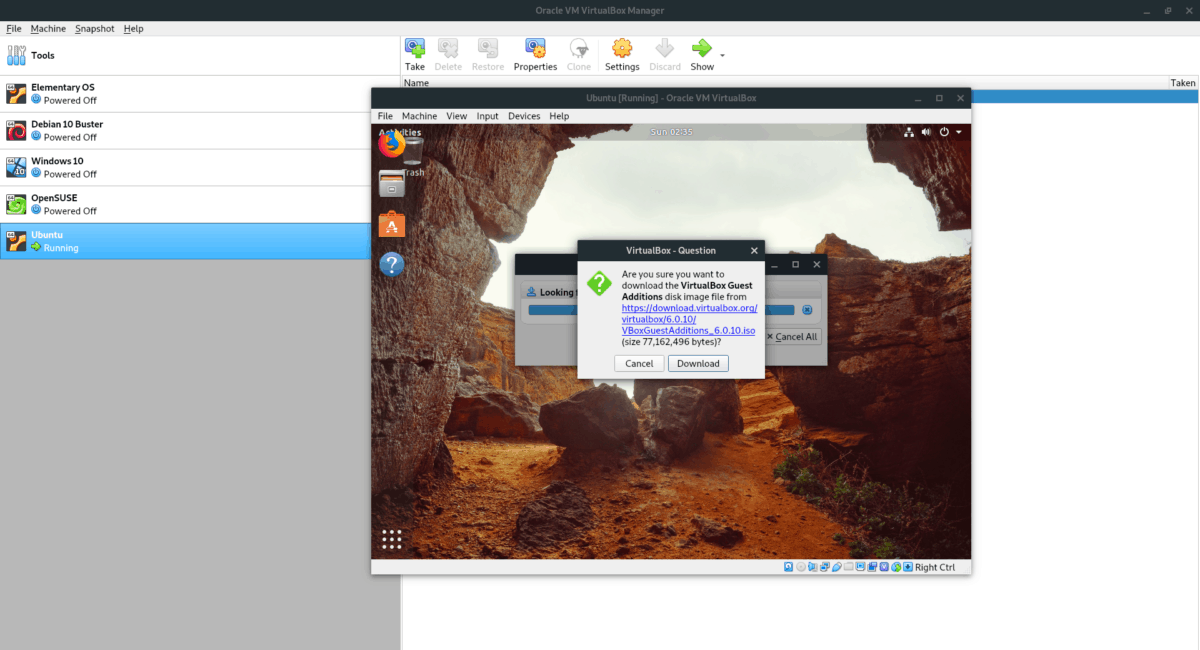

Ubuntuサーバー

Karmic Koala以来、UbuntuはSELinuxセキュリティツールの有効化を非常に簡単にしてきました。設定するには、次のコマンドを入力します。

sudo apt install selinux

Debian

Ubuntuと同様に、DebianはSELinuxのセットアップを非常に簡単にします。それを行うには、次のコマンドを入力します。

sudo apt-get install selinux-basics selinux-policy-default auditd

DebianへのSELinuxのインストールが完了したら、ソフトウェアのWikiエントリをご覧ください。オペレーティングシステムで使用するために必要な多くの情報を網羅しています。

SELinuxマニュアル

SELinuxが機能するようになったら、SELinuxマニュアルを読んでください。仕組みをご覧ください。あなたのサーバーはあなたに感謝します!

SELinuxマニュアルにアクセスするには、ターミナルセッションで次のコマンドを入力します。

man selinux

2.ルートアカウントを無効にする

安全にするためにできる最も賢いことの一つLinuxサーバーはルートアカウントをシャットオフし、Sudoer特権のみを使用してシステムタスクを実行します。このアカウントへのアクセスを停止することにより、悪意のあるアクターがシステムファイルへのフルアクセスを取得したり、問題のあるソフトウェア(マルウェアなど)をインストールしたりできないようにすることができます。

Linuxでのルートアカウントのロックは簡単で、実際、多くのLinuxサーバーオペレーティングシステム(Ubuntuなど)では、予防措置として既にシャットダウンされています。ルートアクセスの無効化の詳細については、このガイドをご覧ください。その中で、ルートアカウントをロックする方法についてすべて説明します。

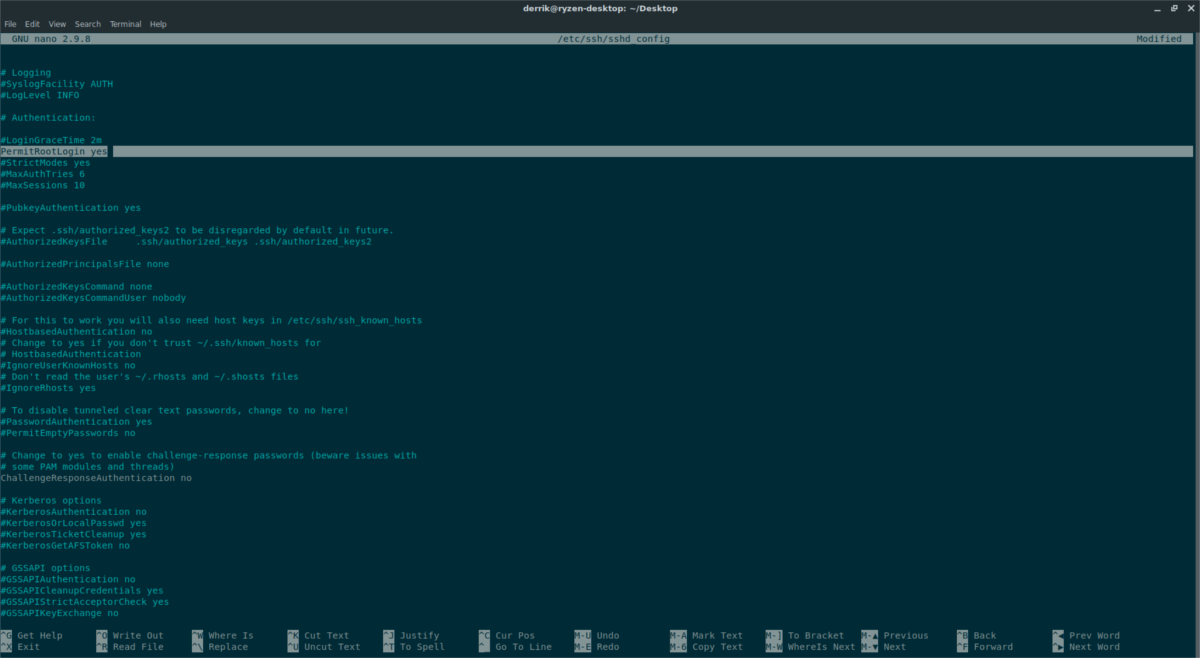

3. SSHサーバーを保護する

多くのLinuxでは、SSHはしばしば深刻な弱点です多くのLinux管理者は、時間をかけてすべてをロックダウンするのではなく、スピンアップしやすいため、デフォルトのSSH設定を使用することを好みます。

LinuxシステムでSSHサーバーを保護するための小さなステップを踏むと、不正なユーザー、マルウェア攻撃、データ盗難などのかなりの部分を軽減できます。

過去にAddictivetipsで、Linux SSHサーバーを保護する方法に関する詳細な記事を書きました。 SSHサーバーをロックダウンする方法の詳細については、こちらの投稿をご覧ください。

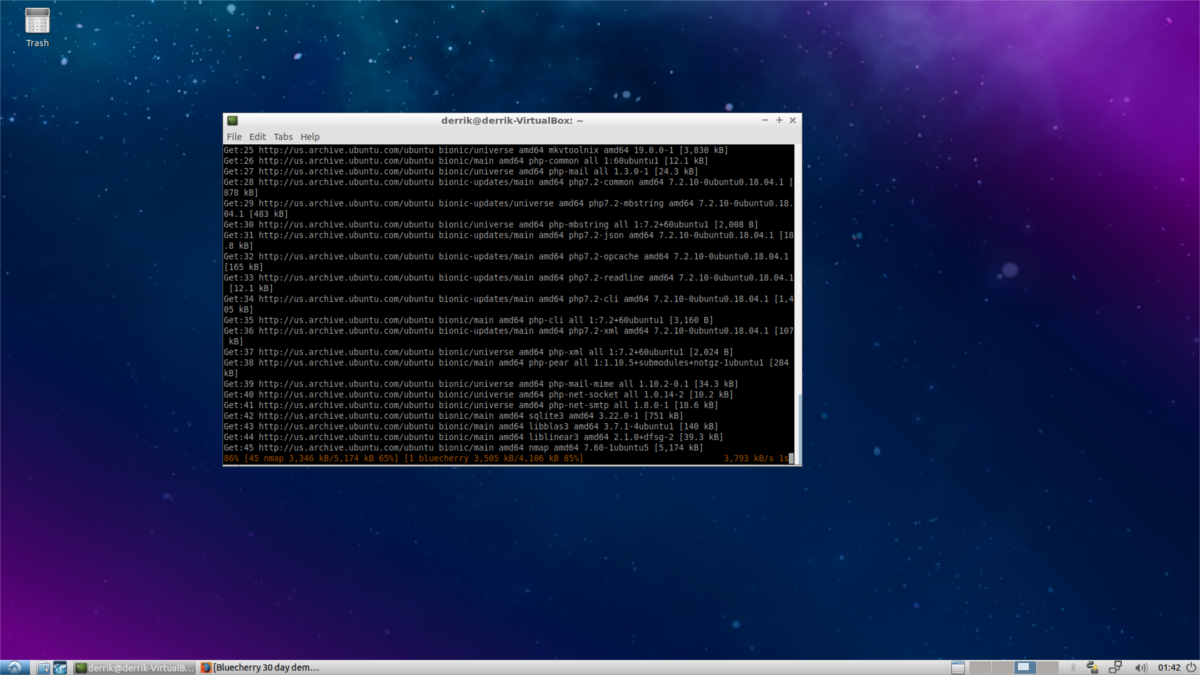

4.常に更新をインストールする

これは明らかなポイントのように思えますが、あなたはシステムの更新を控えるLinuxサーバーオペレーターの数を知って驚いた。すべての更新プログラムは実行中のアプリケーションを台無しにする可能性があるため、選択は理解できますが、システム更新プログラムを回避することを選択することにより、ハッカーがLinuxシステムを改ざんするために使用するエクスプロイトとバグを修正するセキュリティパッチを見逃します。

実稼働Linuxで更新するのは本当ですサーバーは、デスクトップに表示されるのがずっと面倒です。簡単な事実は、パッチをインストールするためにすべてを停止することはできないということです。これを回避するには、計画的な更新スケジュールの設定を検討してください。

明確にするために、更新スケジュールに関する設定科学はありません。ユースケースによって異なりますが、パッチを毎週インストールするか、セキュリティを最大限に高めるために隔週インストールするのが最善です。

6.サードパーティソフトウェアリポジトリなし

Linuxを使用する素晴らしい点は、プログラムが必要です。適切なディストリビューションを使用している限り、サードパーティのソフトウェアリポジトリを利用できます。問題は、これらのソフトウェアリポジトリの多くがシステムを混乱させる可能性があり、マルウェアが定期的に現れることです。実際、未検証のサードパーティソースから提供されるソフトウェアに依存するLinuxインストールを実行している場合、問題が発生します。

あなたがするソフトウェアにアクセスする必要がある場合Linuxオペレーティングシステムはデフォルトでは配布されません。Snapパッケージのサードパーティソフトウェアリポジトリをスキップします。ストアには多数のサーバーグレードのアプリケーションがあります。何よりも、Snapストアの各アプリは定期的にセキュリティ監査を受けています。

スナップについてもっと知りたいですか?このテーマに関する投稿をチェックして、Linuxサーバーでそれを実現する方法を学んでください。

7.ファイアウォールを利用する

効果的なファイアウォールシステムを備えたサーバー上すべてです。 1つ設定すれば、さもなければ接触する厄介な侵入者の多くを回避できます。一方、効果的なファイアウォールシステムのセットアップに失敗すると、Linuxサーバーは深刻な被害を受けます。

かなりの数の異なるファイアウォールがありますLinux上のソリューション。それを念頭に置いて、いくつかは他のものよりも理解しやすいです。 Linuxで最もシンプルな(そして最も効果的な)ファイアウォールの1つは、FirewallDです。

注:FirewallDを使用するには、SystemD initシステムを持つサーバーOSを使用する必要があります。

FirewallDを有効にするには、まずインストールする必要があります。ターミナルウィンドウを起動し、Linuxオペレーティングシステムに対応するコマンドを入力します。

Ubuntuサーバー

sudo systemctl disable ufw sudo systemctl stop ufw sudo apt install firewalld

Debian

sudo apt-get install firewalld

CentOS / Rhel

sudo yum install firewalld

ソフトウェアをシステムにインストールしたら、Systemdで有効にします。

sudo systemctl enable firewalld sudo systemctl start firewalld

結論

Linuxではセキュリティの問題がますます一般的になっていますサーバー。悲しいことに、Linuxがエンタープライズ分野でますます人気を集めているため、これらの問題はますます広まっています。このリストのセキュリティのヒントに従えば、これらの攻撃の大部分を防ぐことができます。

コメント