ITセキュリティはホットなトピックです。 それは私たちが言うことができる少なくともです。脅威はどこにでもあり、脅威からの保護は終わりのない戦いです。ウイルス対策ソフトウェアだけが必要だった時代は終わりました。今日のIT脅威シーンの複雑さは、私たちが保護しようとしているシステムの複雑さに匹敵します(優れていないとしても)。攻撃はあらゆる形や形態で発生し、私たちのビジネスを日々リスクにさらしています。それらから保護するには、最高品質の脅威監視システムが必要です。幸いなことに、私たちはそれらを見つけるのに大変な労力を費やし、IT脅威監視システムのトップを紹介できることを嬉しく思います。

定義を試みることにより、探索を開始しますIT脅威の監視とは。人によって定義は異なる可能性がありますが、全員が同じように優れていますが、議論のために、全員が同じページにいて、共通の理解を共有することが重要です。次に、IT脅威の監視とは何であるか、さらに重要なことは何であるかについての混乱を排除するようにします。次に、IT脅威の監視の仕組み、その利点、およびそれが必要な理由について説明します。最後に、トップのIT脅威監視システムの検索結果を公開する準備が整い、見つかったトップシステムのそれぞれを確認します。

IT脅威監視とは—定義

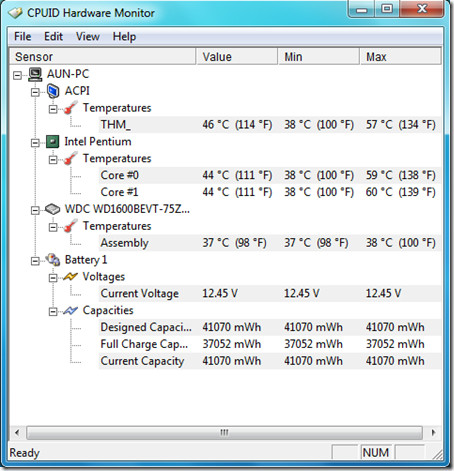

IT脅威の監視は通常、セキュリティの脅威の兆候がないか、ネットワークとそのコンポーネント(サーバー、ワークステーション、その他の機器を含む)を継続的に監視するプロセス。これらは、たとえば、侵入の試みやデータの盗難である可能性があります。これは、あらゆる種類の悪意のある活動に対する監視またはネットワークを包括する用語です。

ITプロフェッショナルは、IT脅威の監視に依存していますネットワークとそれらにアクセスするユーザーの可視性を獲得します。ここでの考え方は、より強力なデータ保護を有効にし、侵害によって引き起こされる可能性のある損害を防止、または少なくとも軽減することです。

珍しいことではない今日の世界では独立した請負業者、リモートワーカー、さらには社内スタッフが職場で自分のデバイスを使用している組織を見るには、組織の機密データに追加のリスクがあります。これらのサードパーティ製デバイスを直接制御できないため、唯一のオプションはすべてのアクティビティを効果的に監視することです。

IT脅威の監視はかなり複雑な問題ですこれは主に、悪意のあるユーザーやグループが、ネットワークを突破してデータを盗むために、他の情報技術と同じくらい速く進化する手法を使用しているためです。そのため、脅威の状況に遅れないように、IT脅威監視システムも絶えず進化する必要があります。

それは何ではない-混乱を避ける

ITセキュリティは広大で複雑なドメインであり、物事を混乱させるのは簡単です。また、IT脅威の監視とは何か、そうでないことについては簡単に混乱する可能性があります。たとえば、侵入検知システム(IDS)は、もちろん、ネットワークの脅威を監視するために使用されます。それは、これらのシステムをIT脅威監視システムにします。しかし、これは通常IT脅威の監視について言及しているものではありません。

同様に、セキュリティ情報とイベント管理(SIEM)も、IT脅威監視ソリューションの一形態と見なされることがよくあります。当然のことながら、これらのシステムは、悪意のある使用からインフラストラクチャを保護するためにも使用できます。

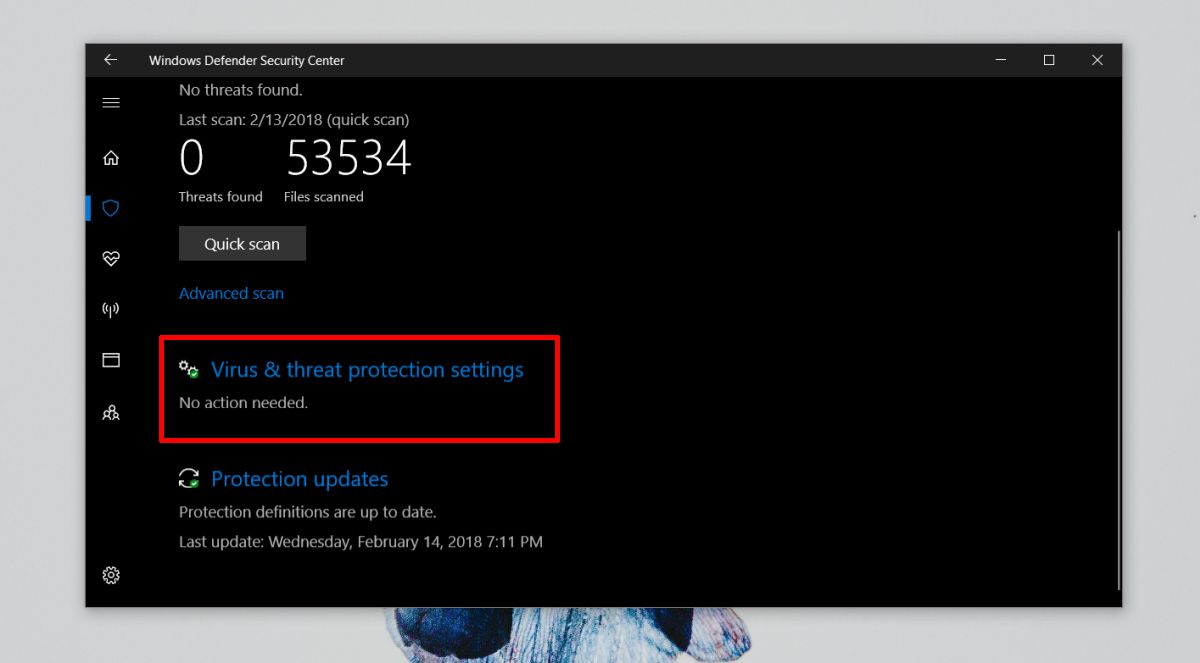

ウイルス対策ソフトウェアは、IT脅威監視システムと見なすこともできます。結局のところ、それらもまた、異なるアプローチを使用しているにもかかわらず、同じタイプの脅威から保護するために使用されます。

しかし、個別に考えれば、これらのテクノロジーは通常、IT脅威の監視について言及するときに言及しているものではありません。

ご覧のとおり、IT脅威の概念モニタリングは明確ではありません。この記事のために、ベンダー自身とベンダーがIT脅威監視ソフトウェアと見なしているものに依存しました。結局のところ、IT脅威の監視は多くのことに当てはまる曖昧な用語であるため、理にかなっています。

IT脅威監視の仕組み

一言で言えば、IT脅威の監視は、サイバー攻撃とデータ侵害を特定することを目的とした、セキュリティデータの継続的な監視とその後の評価。 IT脅威監視システムは、環境に関するさまざまな情報を収集します。彼らはさまざまな方法を使用してその情報を取得します。サーバーで実行されているセンサーとエージェントを使用できます。また、トラフィックパターンの分析やシステムログとジャーナルの分析に依存する人もいます。考えは、潜在的な脅威または実際のセキュリティインシデントを示す特定のパターンを迅速に識別することです。理想的には、IT脅威監視システムは、有害な結果が生じる前に脅威を特定しようとします。

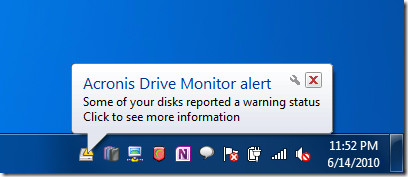

脅威が特定されると、一部のシステムには脅威が本物であり、誤検知ではないことを確認する検証プロセス。手動分析など、さまざまな方法を使用してこれを達成できます。特定された脅威が確認されると、アラートが発行され、適切な担当者に何らかの是正措置を講じる必要があることを通知します。また、一部のIT脅威監視システムは、何らかの形の対策または修復アクションを開始します。これは、カスタム定義のアクションまたはスクリプトのいずれか、または最良のシステムではよくあることですが、発見された脅威に基づいた完全に自動化された応答のいずれかです。一部のシステムでは、自動化された定義済みのアクションとカスタムアクションを組み合わせて、可能な限り最高の応答を得ることができます。

IT脅威監視の利点

他の方法では検出されない脅威の特定は、もちろん、組織がIT脅威監視システムを使用することで得られる主な利点。 IT脅威監視システムは、ネットワークに接続または閲覧している部外者を検出するだけでなく、侵害された内部アカウントや不正な内部アカウントを検出します。

これらは検出が難しい場合がありますが、IT脅威監視システムは、エンドポイントアクティビティに関するさまざまな情報源を、IPアドレス、URL、ファイルやアプリケーションの詳細などのコンテキストデータと関連付けます。これらを組み合わせて、悪意のあるアクティビティを示す可能性のある異常を特定するより正確な方法を提供します。

IT脅威監視の最大の利点システムは、リスクの削減とデータ保護機能の最大化です。彼らは提供する可視性のおかげで、部外者と内部者の両方の脅威を防御するために、組織をより適切に配置します。 IT脅威監視システムは、データアクセスと使用状況を分析し、データ保護ポリシーを実施して、機密データの損失を防ぎます。

具体的には、IT脅威監視システムは次のことを行います。

- ネットワーク上で何が起こっているのか、ユーザーが誰であるか、ユーザーが危険にさらされているかどうかを示します。

- ネットワークの使用がポリシーとどの程度調和しているかを理解できるようにし、

- 機密データの種類の監視を必要とする規制順守の達成を支援し、

- ネットワーク、アプリケーション、およびセキュリティアーキテクチャの脆弱性を見つけます。

IT脅威の監視の必要性

実際、今日、IT管理者とITセキュリティ専門家は、サイバー犯罪者が常に一歩先を行っているように見える世界で大きな圧力を受けています。彼らの戦術は急速に進化し、従来の検出方法よりも常に先を行くという点で真に機能します。しかし、最大の脅威は常に外部から来るわけではありません。インサイダーの脅威もおそらく重要です。知的財産の盗難に関係するインサイダーインシデントは、ほとんどの人が認めようとするよりも一般的です。また、情報やシステムの不正アクセスや使用についても同じことが言えます。これが、ほとんどのITセキュリティチームが、システムが直面している脅威(内部および外部の両方)を把握する主な方法として、IT脅威監視ソリューションに大きく依存している理由です。

脅威の監視にはさまざまなオプションがあります。 専用のIT脅威監視ソリューションがありますが、脅威監視機能を含むフルスイートのデータ保護ツールもあります。いくつかのソリューションは、脅威の監視機能を提供し、検出された脅威への対応を自動化する機能を備えたポリシーベースの制御にそれらを組み込みます。

組織がどのように処理することを選択してもIT脅威の監視は、特に脅威がますます巧妙になり、損害を与えるようになることを考慮する場合、サイバー犯罪者を防御するための最も重要な手順の1つである可能性が高いです。

トップIT脅威監視システム

全員が同じページにいるので、IT脅威の監視とは何か、どのように機能するのか、なぜ必要なのかを理解したら、見つけられる最高のIT脅威監視システムを見てみましょう。リストには、大きく異なるさまざまな製品が含まれています。しかし、それらがどれほど異なっていても、それらはすべて1つの共通の目標を持ち、脅威を検出し、その存在を警告します。実際、これはリストに含めるための最小限の基準でした。

1. SolarWinds Threat Monitor – IT Opsエディション (デモあり)

SolarWindsは多くのネットワークの共通名であり、システム管理者。最高のSNMP監視ツールの1つと、最高のNetFlowコレクターおよびアナライザーの1つを作成することで有名です。実際、SolarWindsは、ネットワークおよびシステム管理のいくつかの分野をカバーする30以上の異なる製品を製造しています。そして、それで終わりではありません。また、サブネット計算機やTFTPサーバーなどのネットワーク管理者の特定のニーズに対応する多くの無料ツールで有名です。

IT脅威の監視に関しては、会社は提供します SolarWinds Threat Monitor – IT Opsエディション。 「IT Opsエディション製品名の一部は、マネージドサービスプロバイダーエディションのツールと区別することです。このツールは、マネージドサービスプロバイダー(MSP)を特に対象とする多少異なるソフトウェアです。

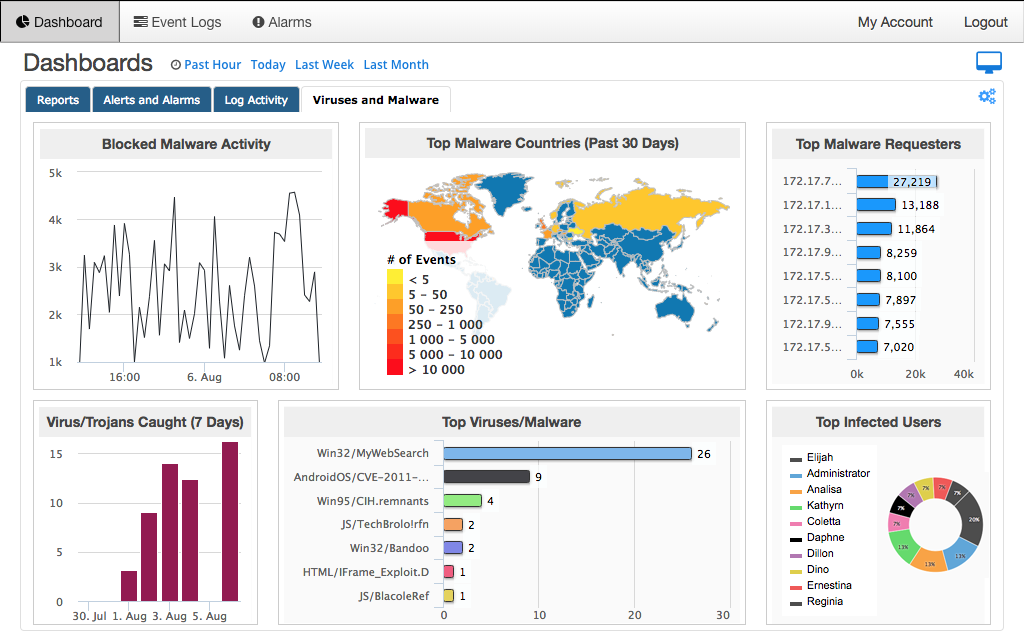

このツールは、他のほとんどのSolarWindsとは異なりますクラウドベースであるという点でツール。サービスにサブスクライブして構成するだけで、さまざまな種類の脅威について環境の監視が開始されます。実際、 SolarWinds Threat Monitor – IT Opsエディション いくつかのツールを組み合わせます。 ログの集中化と相関、セキュリティ情報とイベント管理(SIEM)、ネットワークとホスト侵入検知(IDS)の両方があります。これにより、非常に徹底的な脅威監視スイートとなります。

の SolarWinds Threat Monitor – IT Opsエディション 常に最新です。 IPおよびドメインレピュテーションデータベースを含む複数のソースから更新された脅威インテリジェンスを常に取得し、既知および未知の脅威を監視できるようにします。このツールは、セキュリティインシデントを迅速に修正するための自動化されたインテリジェントな応答を備えています。この機能のおかげで、手動による脅威の評価と相互作用の継続的な必要性は大幅に削減されます。

この製品は、非常に強力なアラート機能も備えていますシステム。これは、重要なイベントの識別と要約を支援するために、ツールのアクティブレスポンスエンジンと連携して動作する複数条件の相互相関アラームとして機能します。レポートシステムは、製品の強力なスーツの1つでもあり、既存の事前作成されたレポートテンプレートを使用して、監査コンプライアンスを実証するために使用できます。または、ビジネスニーズに合ったカスタムレポートを作成できます。

の価格 SolarWinds Threat Monitor – IT Opsエディション 10日で最大25ノードの$ 4 500で開始インデックスの。特定のニーズに合わせた詳細な見積もりについては、SolarWindsにお問い合わせください。また、製品の動作を確認したい場合は、 無料デモ SolarWindsから。

2. ThreatConnectのTC識別

リストの次は、TreatConnectから呼び出される製品です。 TC識別。それはの最初の層のコンポーネントですThreatConnectの一連のツール。名前が示すように、このコンポーネントはさまざまなIT脅威の識別を検出する必要があります。これはまさにIT脅威監視システムのすべてです。

TC識別 より多くから集められた脅威インテリジェンスを提供します100を超えるオープンソースフィード、数十のコミュニティ内からクラウドソーシングされたインテリジェンス、および独自のThreatConnect Researchチーム。さらに。 TC Exchangeパートナーのいずれかからインテリジェンスを追加するオプションが提供されます。このマルチソースのインテリジェンスは、ThreatConnectデータモデルの全機能を活用しています。さらに、このツールは自動化された強化機能を備えており、堅牢で完全なエクスペリエンスを実現します。 ThreatConnectプラットフォームのインテリジェンスは、アクティビティの背後にあるものを確認し、それが他のイベントにどのように結び付けられているかを示します。これにより、全体像が把握できるため、対応方法について最適な決定を下すことができます。

ThreatConnectは、一連の段階的に機能が豊富なツールを提供します。最も基本的なツールは TC識別 ここで説明します。その他のツールには、TC Manage、TC Analyze、TC completeなどがあり、それぞれ前の層にいくつかの機能が追加されています。価格情報は、ThreatConnectに連絡することによってのみ入手できます。

3.デジタルシャドウサーチライト

Digital Shadowsは、デジタルリスク保護のForrester New Wave Leaderです。その サーチライト プラットフォームが監視、管理、および修正しますオープン、ディープ、ダークWeb内の幅広いデータソースにわたるデジタルリスク。会社のビジネスと評判の保護に効果的に機能します。

デジタルシャドウ サーチライト 7つのリスクから保護するために使用できますカテゴリー。最初の保護は、組織に対する計画的な標的型攻撃であるサイバー脅威に対する保護です。このツールは、機密データの漏洩などのデータ損失からも保護します。フィッシングサイトがあなたのサイトになりすますブランド露出は、このツールがあなたを保護する別のリスクです。この製品が保護する次のリスクは、Digital Shadowがサードパーティリスクと呼んでいるもので、従業員とサプライヤが知らないうちにあなたをリスクにさらす可能性があります。 サーチライト また、物理的な脅威に対抗し、悪意のあるインフラストラクチャの変更から保護するために使用できるのと同様に、VIPをオンラインで脅迫または脅迫されることから保護できます。

このツールは、幅広い自動化された人間の分析方法を使用して、検出された異常を絞り込み、実際の脅威を除外することにより、可能な限り迅速なポジティブを回避します。購入 サーチライト 最初に製品の無料デモにサインアップする必要があります。その後、特定のニーズに基づいて詳細な価格情報を提供できます。

4. CyberInt Argos Threat Intelligenceプラットフォーム

の Argos Threat Intelligenceプラットフォーム CyberIntが提供するSoftware as a Service(SaaS)は、組織が一般的に直面するサイバー脅威の新たな傾向に対する洗練されたソリューションを組織に提供するクラウドベースのシステム。 Argosプラットフォームの主な機能は、ターゲットを絞った高度に自動化された管理された検出および応答技術です。

具体的には、ソリューションはターゲットを絞って提供します技術的および人的資源の両方をプールすることにより得られる実用的なインテリジェンス。これにより、Argosは、組織を危険にさらす可能性のある標的型攻撃、データ漏洩、および盗まれた資格情報のリアルタイムインシデントを生成できます。コンテキストを最大化するために、10,000の攻撃者とツールの強力なデータベースを使用します。また、リアルタイムで脅威アクターを識別し、それらに関するコンテキストデータを提供します。

プラットフォームは数百の異なる種類にアクセスしますフィード、IRC、Darkweb、ブログ、ソーシャルメディア、フォーラム、貼り付けサイトなどのソースを使用して、ターゲットデータを収集し、実証済みのインテリジェンスプロセスを自動化します。結果が分析され、実行可能な推奨事項が提供されます。

の価格情報 CyberInt Argos脅威インテリジェンスプラットフォーム CyberIntに連絡して入手できます。知る限り、同社は無料トライアルを提供していないようです。

5. IntSights

最後のエントリは、という製品です IntSights、フル機能の脅威インテリジェンスプラットフォーム。詐欺やフィッシングなどのリスクに対する幅広い脅威保護を提供します。また、ブランド保護とダークWebモニタリングも備えています。

IntSights 唯一無二の企業の脅威であると主張する調整された脅威インテリジェンスを自動化されたセキュリティアクションに変えることにより、プロアクティブな防御を推進するインテリジェンスおよび緩和プラットフォーム。具体的には、この製品は、表面、深層、暗色のウェブ全体で数千の脅威ソースのアクティブな監視と偵察を提供し、ネットワーク、ブランド、資産、および人を標的とする脅威をリアルタイムで可視化します。

脅威の調査と分析は別の IntSight多層データベースを使用した強力なスーツ深層および暗色のWebの脅威調査のために、傾向を特定し、コンテキストインテリジェンスを提供し、脅威アクターを調査します。このシステムは、既存のセキュリティインフラストラクチャ、レジストラ、検索エンジン、アプリストア、主要な電子メールシステムと統合して、外部および内部の脅威を自動的に軽減できます。

リストの他の多くの製品と同様に、価格情報 IntSight ベンダーに連絡することによってのみ利用可能です。また、無料の試用版は利用できないようですが、無料のデモを手配できます。

コメント