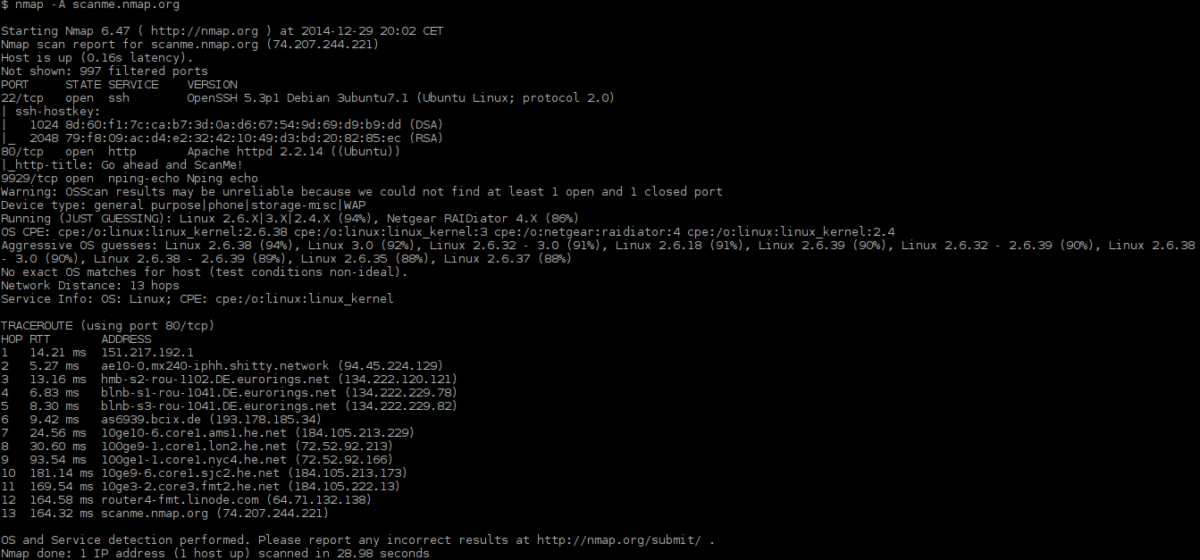

Nmapは、強力なネットワークスキャンツールです。Linux、BSD、およびその他のオペレーティングシステム。開いているポートのIPアドレスのスキャン、ネットワーク上のアクティブなデバイスのマッピング、スキャンターゲットで実行されているサービスの識別など、多数の優れた機能を備えています。

このガイドでは、これの使用方法について説明しますLinuxの強力なネットワーク管理ツールであり、ホストスキャン、ネットワークマッピングなど、最も便利な機能の使用方法について説明しています。

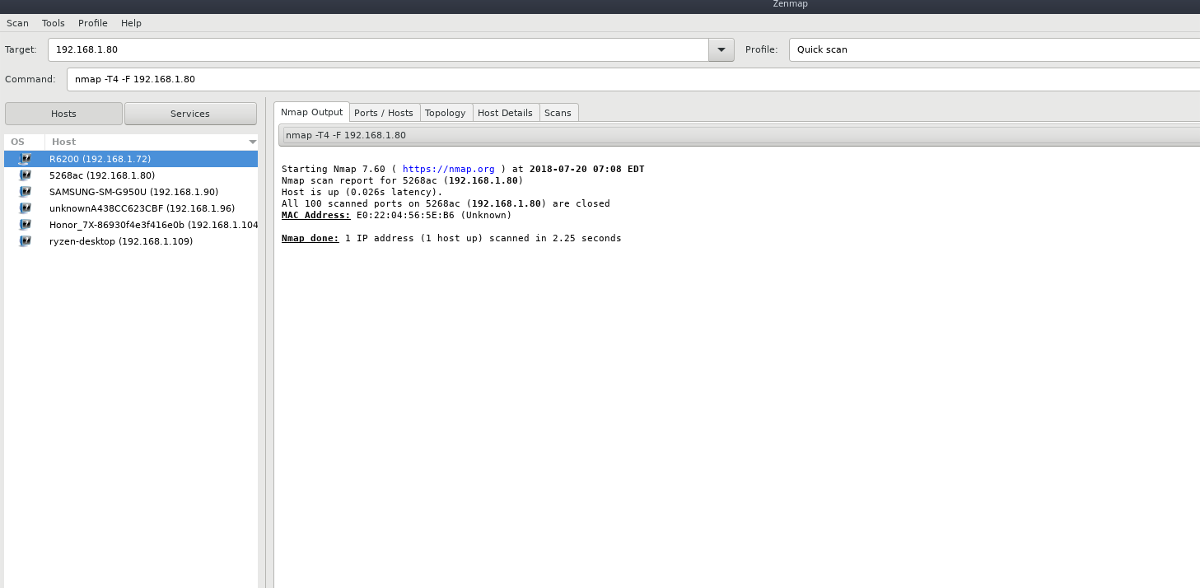

注:Nmapはコマンドラインツールです。 優れたネットワークマッピングツールが必要で、端末のファンではない場合は、Zenmapをご覧ください。 NmapのGUIフロントエンドであり、同じ機能を備えていますが、洗練されたインターフェイスにまとめられています。

単一のホストをスキャンする

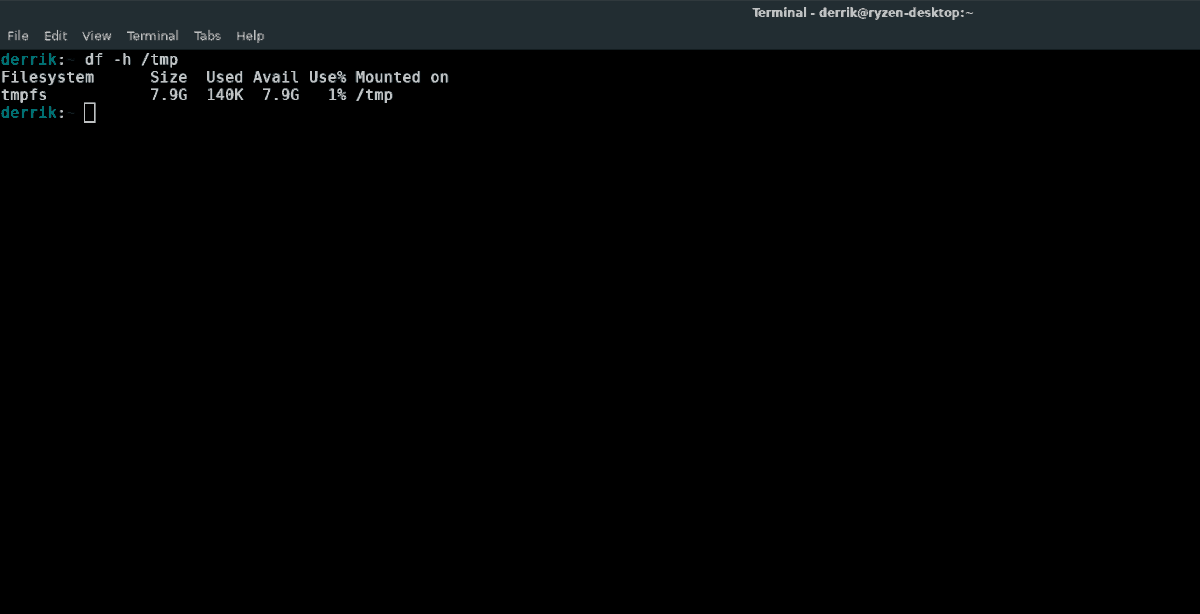

Nmapの最も基本的な機能の1つは、開いているポート、システム情報などについてターゲット(AKAホスト)をスキャンする機能です。スキャンを開始するには、Linuxでを押してターミナルウィンドウを起動します Ctrl + Alt + T または Ctrl + Shift + T。そこから、ターミナルをルートに昇格します す または sudo -s.

su -

または

sudo -s

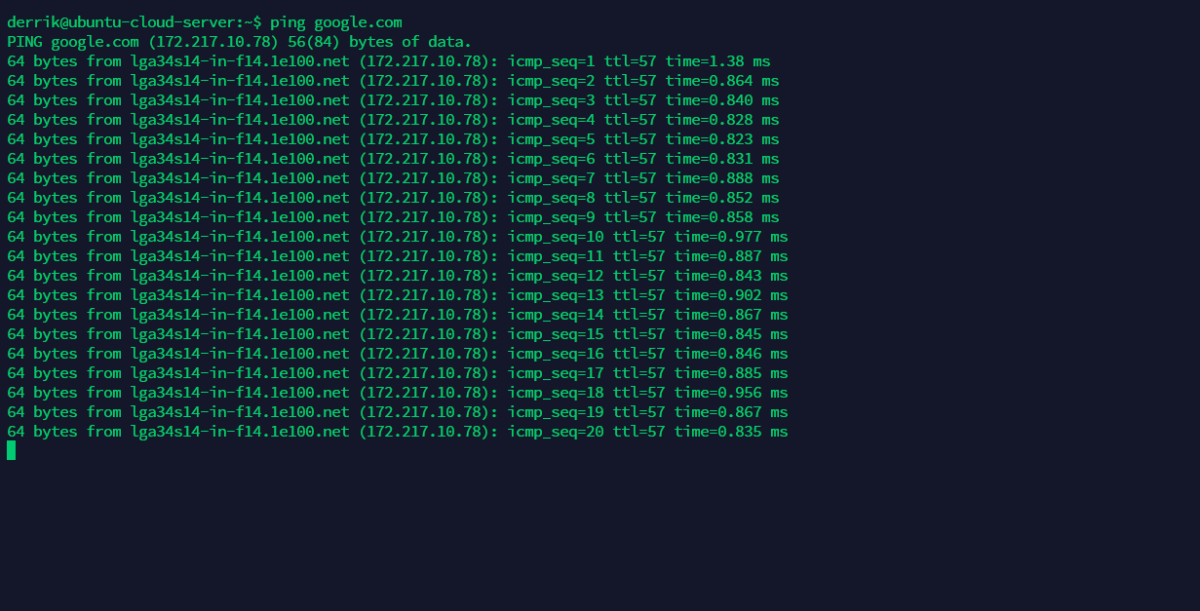

ターミナルでルートアクセスを取得した後、次のコマンドを実行して基本的なスキャンを実行できます。 nmap ターゲットIPアドレス、ホスト名、またはWebサイトとともに。

注:NmapでリモートWebサイトのドメイン名をスキャンするには、アドレスの前にhttp://を追加する必要がある場合があります。

nmap target-local-or-remote-ip-address

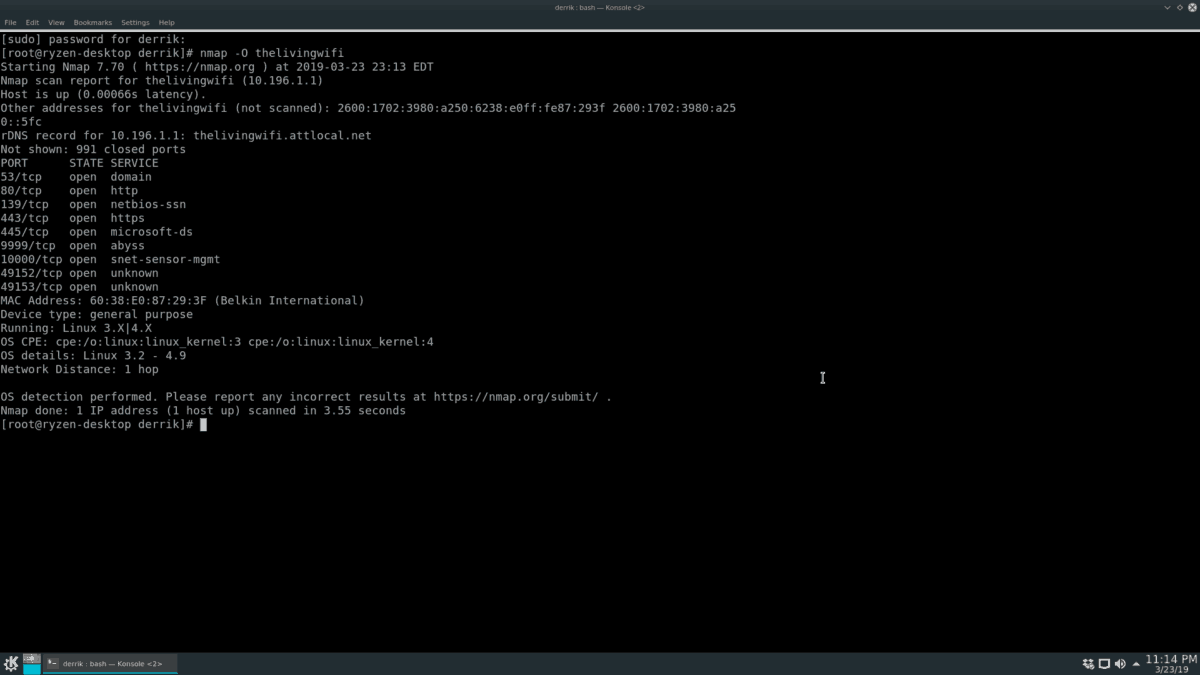

ターゲットが実行しているオペレーティングシステムを把握する必要がありますか?使用 O オプション。

nmap -O target-local-or-remote-ip-address

でスキャンを実行する O コマンドは、ターゲットNmapスキャンに関するOS情報を明らかにしますが、一部の人にとっては、これは十分な情報ではありません。幸いなことに、 V コマンドラインスイッチは、さらに多くの情報を表示できます(開いているポートなど)。

nmap -O -v target-local-or-remote-ip-address

さらに詳しい情報については、お気軽に V 2回切り替えます。

nmap -O -vv target-local-or-remote-ip-address

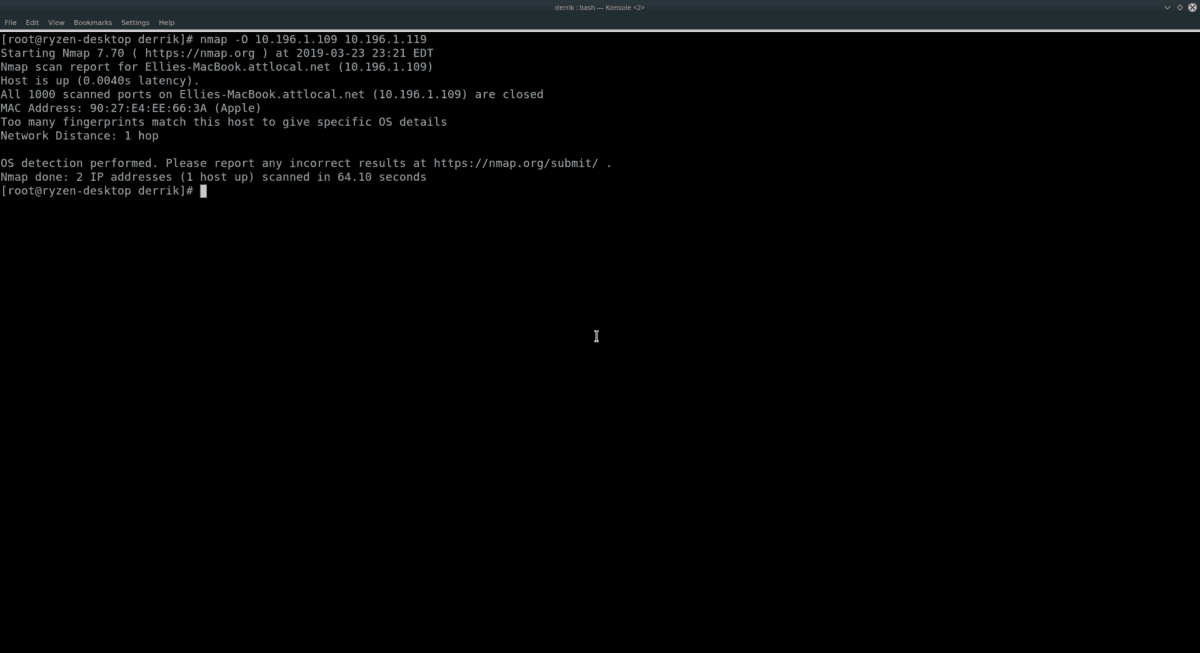

複数のホストをスキャンする

Nmapを使用すると、複数のホストをスキャンできます一度に。これを行うには、単一のターゲットに使用するコマンドを記述し、コマンドの最後に他のアドレスを追加します。たとえば、2つの別々のターゲットオペレーティングシステムを確認するには、次のようにします。

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

上記でスキャンした2つのホストに関する詳細情報を検索するには、 V スイッチ。

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

または

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmapでは、コマンドの最後に追加する個々のホスト名またはIPアドレスの数に制限はありません。必要な数だけ追加してください。

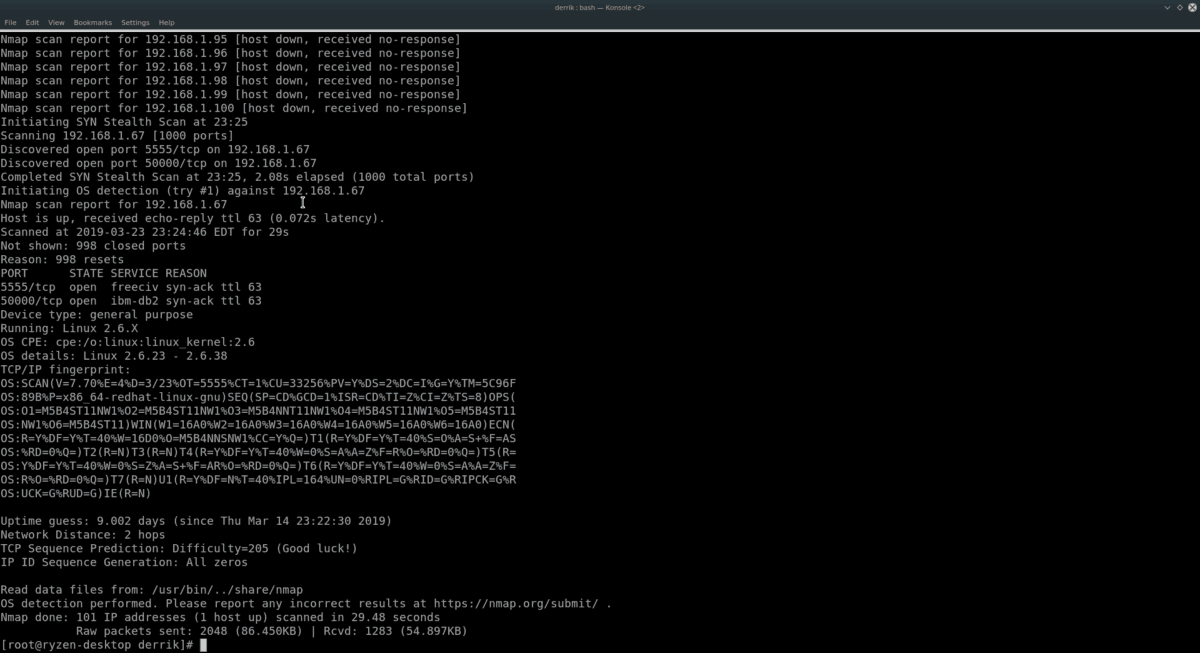

IP範囲をスキャン

個々のホストをリストしてスキャンする次から次へと物事を進める1つの方法です。それでも、大量のコンピューターやネットワークデバイスを見る必要がある場合は、Nmapを使用してIP範囲のスキャンを行う方が賢明です。

IP範囲のスキャンを行うには、IPに対してNmapを実行し、 sn スイッチ。たとえば、192.168.1の範囲で実行されているローカルネットワークをスキャンするには、次の例を試してください。

注:以下のコマンドのXとYを、スキャンする最大IP番号に置き換えてください。 0〜50、1〜100など。

nmap -sS 192.168.1.X-Y

IP範囲のスキャンに詳細情報が必要な場合は、 O そして VV コマンドラインスイッチ。

nmap -sS -O -vv 192.168.1.X-Y

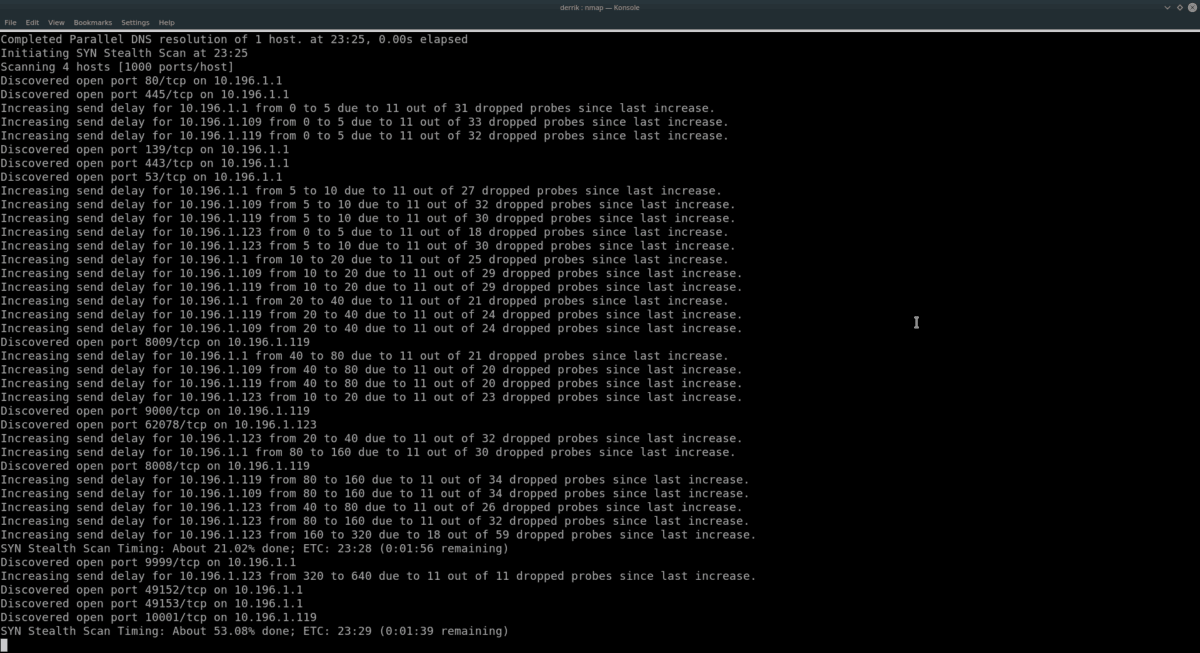

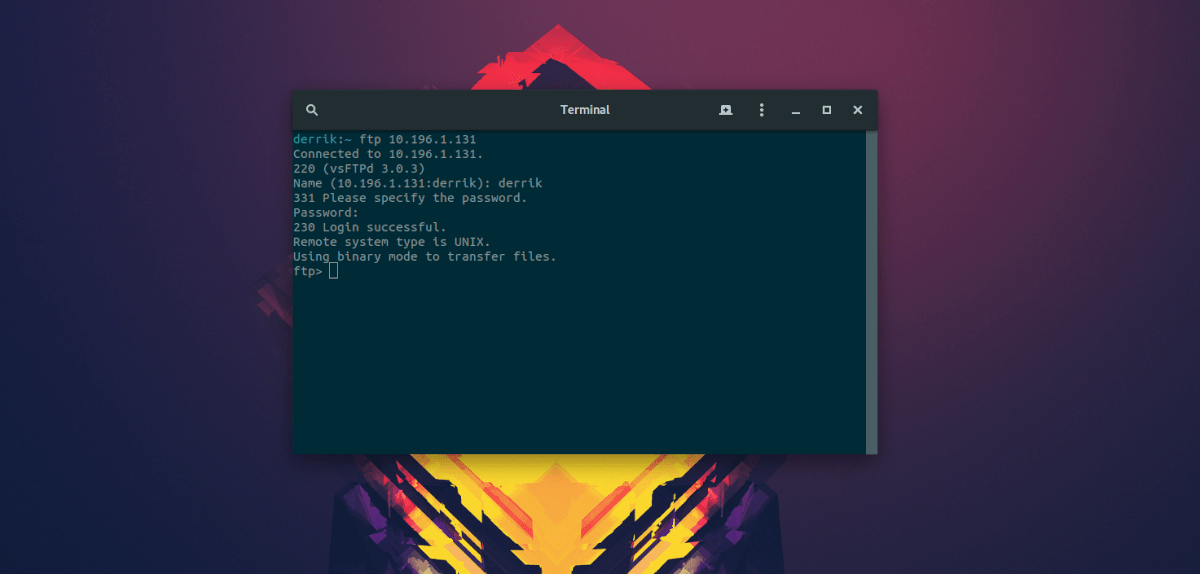

ネットワークが10.196.1.1で動作している場合は、次を試してください。

nmap -sS 10.196.1.X-Y

または

nmap -sS -O -vv 10.196.1.X-Y10.196.1.1または192.168.1.0を使用しないでください?スキャンするIPの範囲を把握し、以下の例を使用します。

注:Nmapは、あらゆる範囲のIPアドレスをスキャンできます。最良の結果を得るには、ローカルネットワークのルーターIPを調べて、そこから始めてください。

nmap -sS x.x.x.x-yy

または

nmap -sS -O -vv x.x.x.x-yy サブネットをスキャン

Nmapツールを使用してIPの範囲を調べるアドレスは有効です。範囲をスキャンする代わりに、サブネット内のすべてのデバイスをスキャンします。これを行うには、ルーターのベースIP(またはネットワーク上のすべてのコンピューターにネットワーク接続を提供するために使用するもの)を入力し、 / 24 表記法。

たとえば、192.168.1.1のベースIPアドレスから実行されているルーターのすべてのIPアドレスをスキャンするには、次のようにします。

nmap -sS 192.168.1.1/24このスキャンの詳細については、 O そして VV.

nmap -sS -O -vv 192.168.1.1/24または、ベースIPアドレスが10.196 .1.1のルーターデバイスの場合は、代わりにこのコマンドを試してください。

nmap -sS 10.196.1.1/24または、詳細については、以下を実行してください。

nmap -sS -O -vv 10.196.1.1/24192.168.1.1および10.196.1。1つの例がほとんどの場合に機能します。ただし、存在する開始IPアドレスはこれらだけではありません。サブネット上のデバイスをスキャンする必要があり、これらのベースIPを使用しない場合は、次の例を試してください。

nmap -sS x.x.x.x/24

または

nmap -sS -O -vv x.x.x.x/24

Nmapの詳細情報

このガイドでは、NmapがLinuxで実行できることの表面をほんの少しだけ説明しました。さらに詳しく知りたい場合は、実行してください nmap とともに -助けて スイッチ。使用可能なすべてのオプションとコマンドが印刷されます。

nmap --help</ p>

コメント