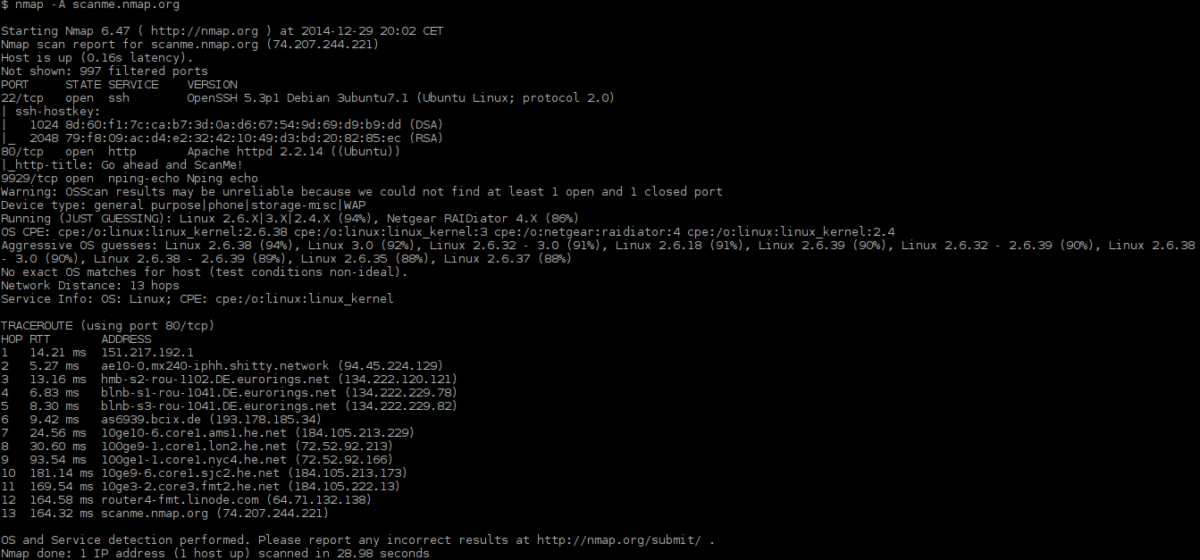

Nmap은 강력한 네트워크 스캐닝 도구입니다.Linux, BSD 및 기타 운영 체제 개방 포트 용 IP 주소 스캔, 네트워크에서 활성 장치 매핑, 스캔 대상에서 실행되는 서비스 식별 등과 같은 수십 가지 우수한 기능이 있습니다.

이 가이드에서는이를 사용하는 방법을 살펴 보겠습니다.Linux의 강력한 네트워크 관리 도구로, 호스트 스캔, 네트워크 매핑 등을 포함한 가장 유용한 기능을 활용하는 방법을 설명합니다!

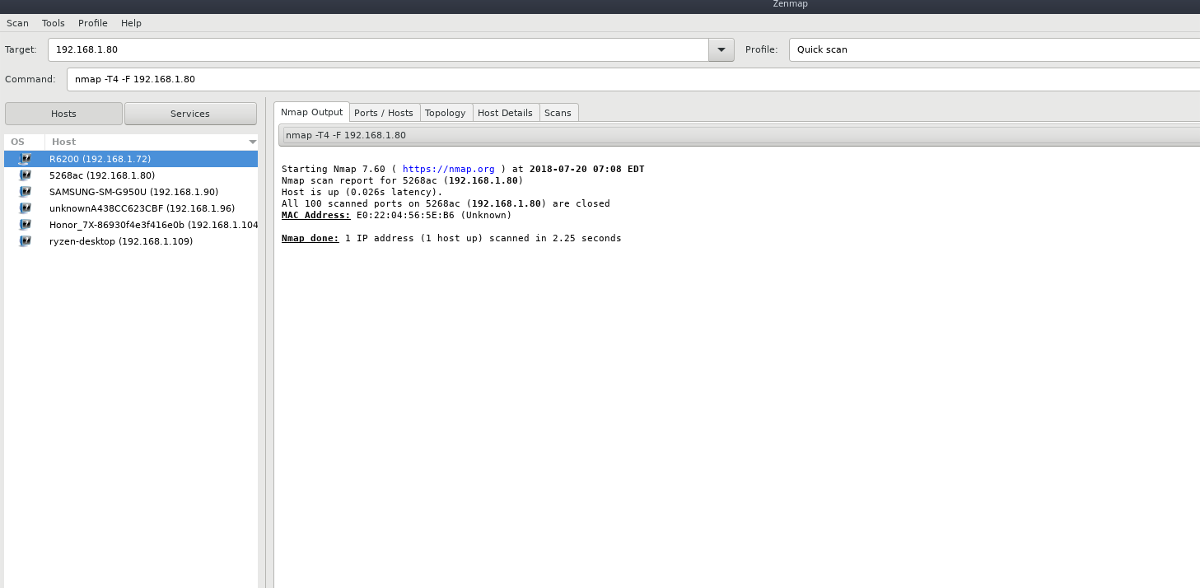

참고 : Nmap은 명령 줄 도구입니다. 훌륭한 네트워크 매핑 도구가 필요하지만 터미널 팬이 아닌 경우 Zenmap을 확인하십시오. Nmap의 GUI 프론트 엔드이며 기능은 동일하지만 매끄러운 인터페이스에 포함되어 있습니다.

단일 호스트 스캔

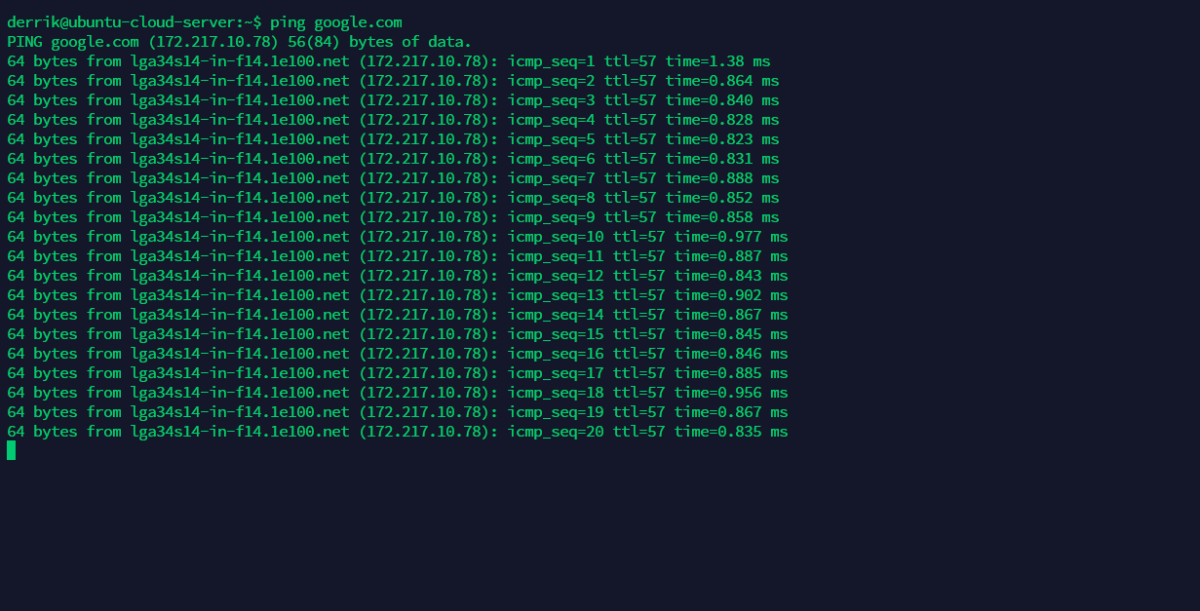

Nmap의 가장 기본적인 기능 중 하나는 열려있는 포트, 시스템 정보 등의 대상 (AKA 호스트)을 스캔하는 기능입니다. 스캔을 시작하려면 Linux에서 터미널 창을 시작합니다. Ctrl + Alt + T 또는 Ctrl + Shift + T. 거기에서 터미널을 루트로 높이십시오. 수 또는 sudo -s.

su -

또는

sudo -s

터미널에서 루트 액세스 권한을 얻은 후 다음을 실행하여 기본 스캔을 수행 할 수 있습니다 nmap 대상 IP 주소, 호스트 이름 또는 웹 사이트와 함께.

참고 : Nmap에서 원격 웹 사이트 도메인 이름을 검색하려면 주소 앞에 http : //를 추가해야합니다.

nmap target-local-or-remote-ip-address

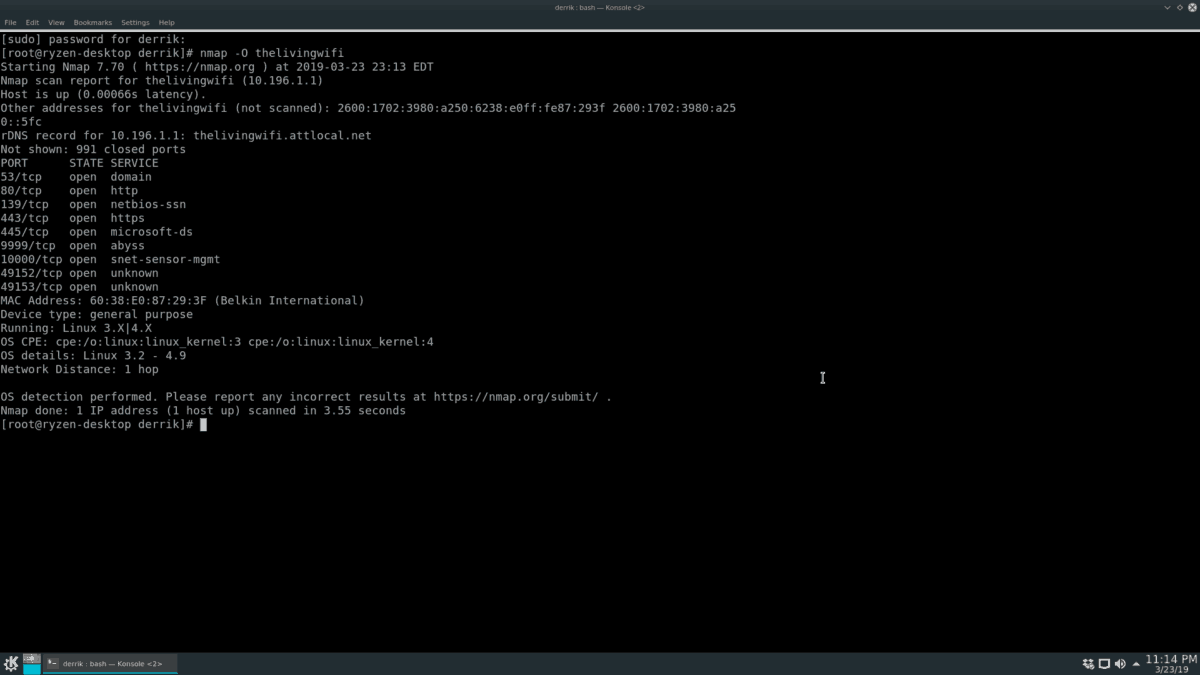

대상이 실행중인 운영 체제를 파악해야합니까? 사용 영형 선택권.

nmap -O target-local-or-remote-ip-address

로 스캔 실행 영형 명령은 대상 Nmap 스캔에 대한 OS 정보를 표시하지만 일부 정보로는 충분하지 않습니다. 다행히도 V 더 많은 정보를 표시 할 수있는 명령 줄 스위치 (개방 포트 등)

nmap -O -v target-local-or-remote-ip-address

더 많은 정보를 원하시면 언제든지 V 두 번 전환하십시오.

nmap -O -vv target-local-or-remote-ip-address

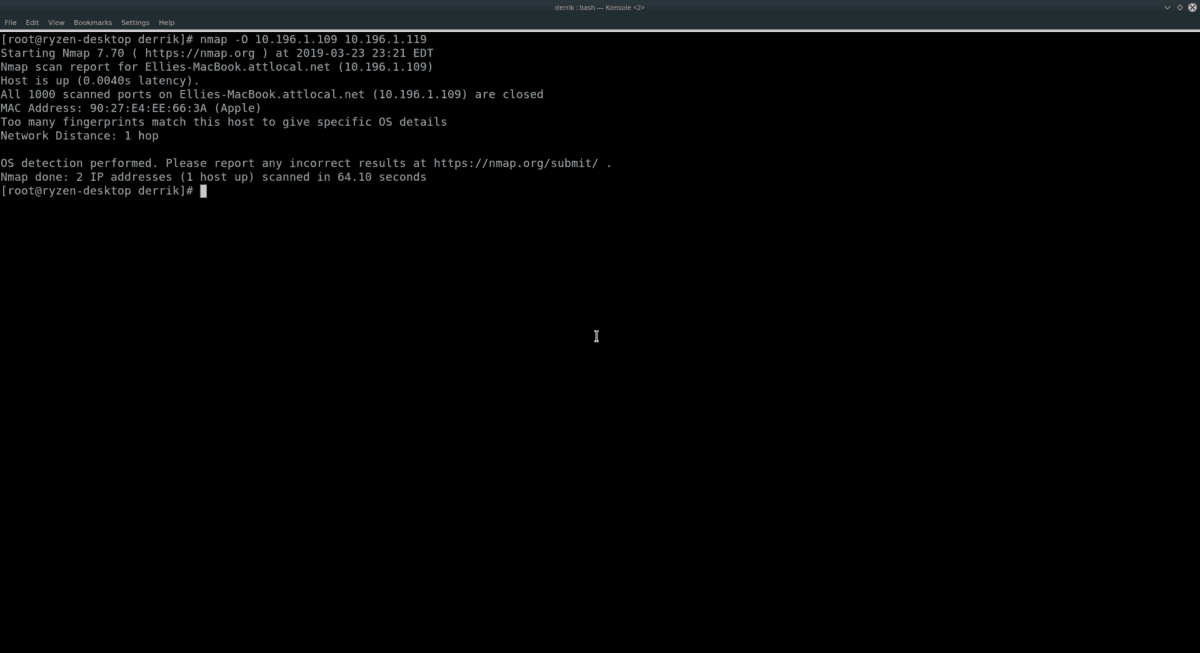

여러 호스트 스캔

Nmap을 사용하면 여러 호스트를 스캔 할 수 있습니다한 번에. 그러기 위해서는 단일 대상에 사용할 명령을 작성하되 명령 끝에 다른 주소를 추가하십시오. 예를 들어 두 개의 개별 대상 운영 체제가 무엇인지 확인하려면 다음을 수행하십시오.

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

위에서 검색 한 두 호스트에 대한 자세한 내용을 보려면 V 스위치.

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

또는

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap에는 명령 끝에 추가 할 개별 호스트 이름 또는 IP 주소 수에 제한이 없으므로 원하는만큼 추가 할 수 있습니다.

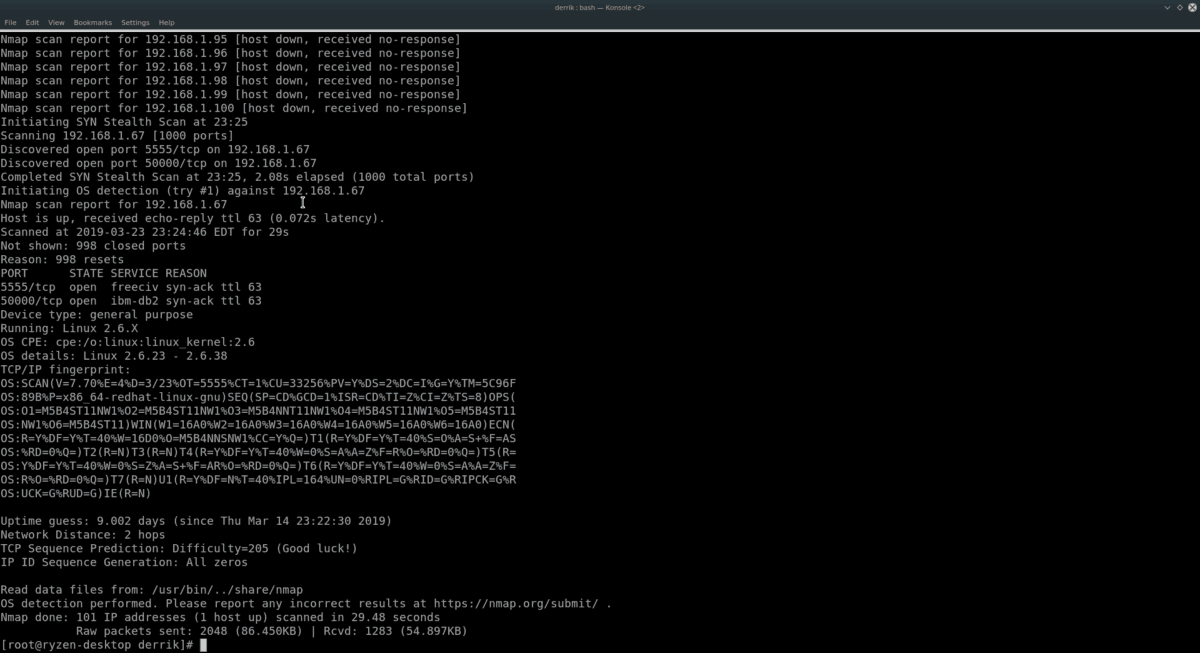

IP 범위 스캔

개별 호스트를 나열하여 스캔또 다른 방법은 사물을 다루는 한 가지 방법입니다. 그래도 볼 컴퓨터 나 네트워크 장치가 많으면 Nmap으로 IP 범위 스캔을하는 것이 더 현명합니다.

IP 범위를 스캔하려면 IP에 대해 Nmap을 실행하십시오. sn 스위치. 예를 들어, 192.168.1 범위에서 실행중인 로컬 네트워크를 스캔하려면 다음 예를 시도하십시오.

참고 : 아래 명령에서 X와 Y를 스캔 할 최대 IP 번호로 바꾸십시오. 0-50, 1-100 등

nmap -sS 192.168.1.X-Y

IP 범위 스캔에 대한 자세한 정보가 필요하면 영형 과 VV 명령 줄 스위치.

nmap -sS -O -vv 192.168.1.X-Y

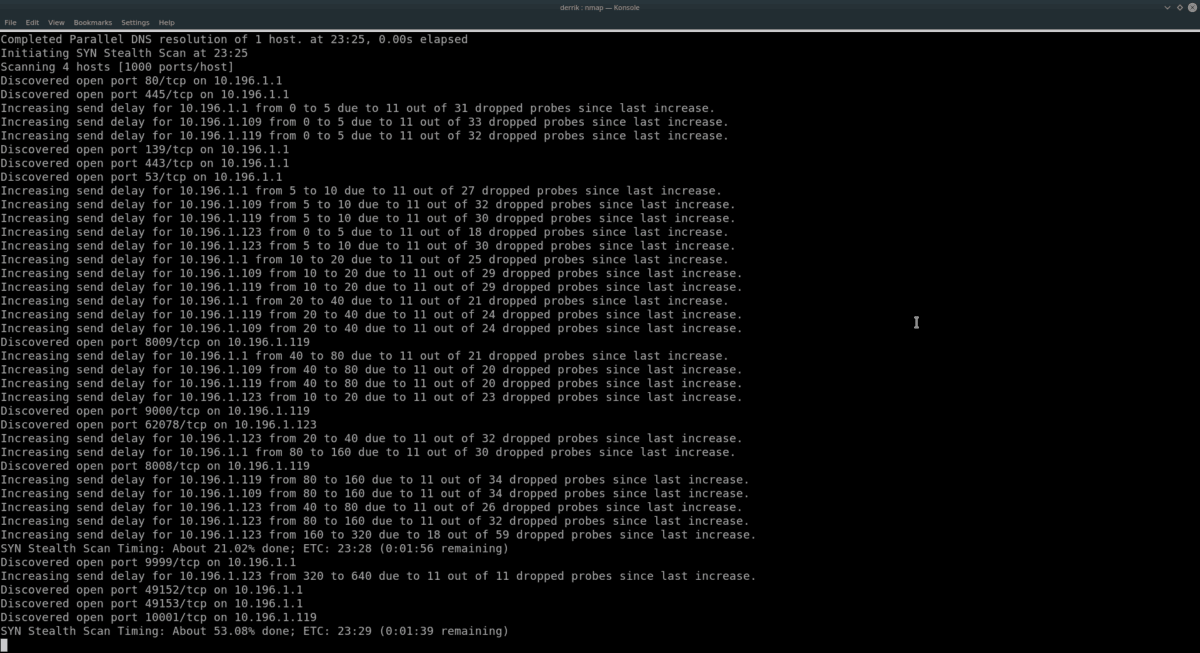

네트워크가 10.196.1.1에서 작동하는 경우 다음을 시도하십시오.

nmap -sS 10.196.1.X-Y

또는

nmap -sS -O -vv 10.196.1.X-Y10.196.1.1 또는 192.168.1.0을 사용하지 않습니까? 스캔하려는 IP의 범위를 파악하고 아래 예를 사용하십시오.

참고 : Nmap은 모든 범위의 IP 주소를 검색 할 수 있습니다. 최상의 결과를 얻으려면 로컬 네트워크의 라우터 IP를 참조하여 시작하십시오.

nmap -sS x.x.x.x-yy

또는

nmap -sS -O -vv x.x.x.x-yy 서브넷 스캔

Nmap 도구를 사용하여 다양한 IP를 살펴보기주소가 효과적입니다. 범위를 스캔하는 대신 서브넷의 모든 장치를 스캔 할 수 있습니다. 이렇게하려면 라우터의 기본 IP (또는 네트워크의 모든 컴퓨터에 네트워크 연결을 전달하는 데 사용하는 모든 것)를 입력하고 / 24 표기법.

예를 들어 기본 IP 주소 192.168.1.1에서 실행되는 라우터의 모든 IP 주소를 검색하려면 다음을 수행하십시오.

nmap -sS 192.168.1.1/24이 스캔에 대한 자세한 내용을 보려면 추가 영형 과 VV.

nmap -sS -O -vv 192.168.1.1/24또는 기본 IP 주소가 10.196 .1.1 인 라우터 장치의 경우이 명령을 대신 시도하십시오.

nmap -sS 10.196.1.1/24또는 자세한 내용을 보려면 다음을 수행하십시오.

nmap -sS -O -vv 10.196.1.1/24192.168.1.1 및 10.196.1.1 개의 예제가 가장 효과적입니다. 그러나 이것들이 존재하는 유일한 시작 IP 주소는 아닙니다. 서브넷에서 장치를 검색해야하고 이러한 기본 IP를 사용하지 않는 경우 다음 예를 시도하십시오.

nmap -sS x.x.x.x/24

또는

nmap -sS -O -vv x.x.x.x/24

더 많은 Nmap 정보

이 가이드에서는 Linux에서 Nmap이 수행 할 수있는 작업의 표면을 긁었습니다. 그것에 대해 더 배우고 싶다면 다음을 실행하십시오. nmap 와 더불어 -도움 스위치. 사용 가능한 모든 옵션과 명령을 인쇄합니다.

nmap --help</ p>

코멘트