SSH yra puiki technologija; galite naudoti ją paslėptiVPN srautas su juo, saugaus ryšio su svetainėmis užtikrinimas ir kita. Vienintelė problema yra kaskart, kai bandote prisijungti prie nuotolinio kompiuterio, turite įvesti slaptažodį, kuris gali būti nuobodus. Jei esate kūrėjas, norintis prisijungti prie daugybės mašinų per SSH iš karto su „Bash“ scenarijumi, arba tiesiog kažkas, kuris naudojasi „Secure Shell“ ir pavargo įvesti slaptažodžius, yra sprendimas: be slaptažodžio SSH. Šis procesas apima saugiojo SSH rakto generavimą pagrindiniame kompiuteryje ir jo pasidalinimą kaip būdą pasiekti kompiuterį. Tai leis prisijungti kiekvienam raktą turinčiam asmeniui, net jei jie nežino slaptažodžio. Štai kaip tai padaryti.

Kas yra SSH raktai?

SSH raktas yra unikalus identifikavimo failas, kurisyra naudojamas kartu su „Secure Shell“. Šių raktų paskirtis yra suteikti vartotojui unikalią tapatybę ir prisijungiant pažymėti juos kaip „patikimus“. Šie raktai yra daugiau nei failai, įrodantys kažkieno tapatybę. Tiesą sakant, SSH leidžia vartotojams prisijungti ne su slaptažodžiu, o su raktu. Reiškia, užuot priversti įvesti slaptažodį kiekvieną kartą prisijungdami per SSH, naudojate SSH raktą.

SSH raktas yra saugiai įdėtas į jūsų „Linux“ diegimą, o iš ten be slaptažodžio galite prisijungti prie nuotolinio kompiuterio tiek, kiek norite.

Saugių SSH raktų generavimas

Pirmiausia norint sugeneruoti saugų SSH raktąSSH veikia ir veikia. Supraskite, kad tai nebūtinai reiškia, kad turite turėti SSH serverį. Tiesiog kad pagrindiniai SSH įrankiai ir technologijos veikia jūsų „Linux“ asmeniniame kompiuteryje. Nežinote, kaip nustatyti SSH? Vykdykite mūsų vadovą čia.

Visada generuokite SSH raktus sistemoje, kurioje yra SSH serveris. Nemėginkite jų generuoti serveryje, kuriame nėra SSH seanso, ir nukopijuokite jį į SSH pagrindinį kompiuterį. Tai neveiks.

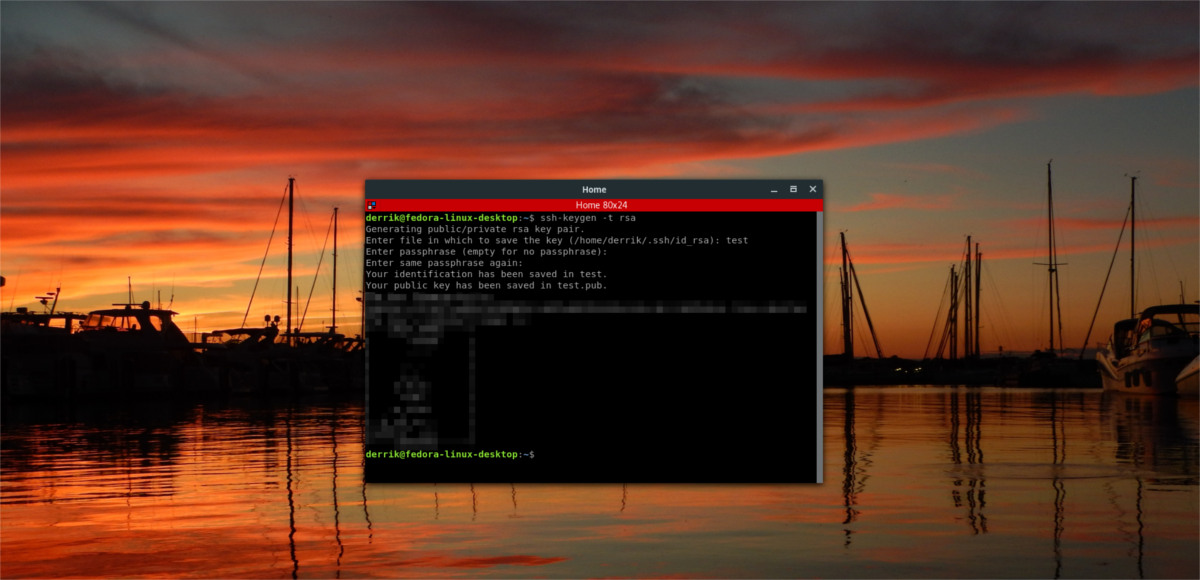

Norėdami pradėti raktų generavimo procesą, atidarykite terminalą. Vykdykite terminalo lango vidų:

ssh-keygen -t rsa

Bėgimas ssh-keygen spausdins „Viešojo / privačiojo rsa rakto generavimaspora". Tai reiškia, kad sistema generuoja naudoti ir viešąjį, ir privatųjį raktus. Viešieji raktai yra tie, kuriuos gali naudoti kiekvienas, ir jums turėtų būti puiku. Kita vertus, privatus raktas yra tai, ko niekada neturėtumėte bendrinti su niekuo. Taigi pavadinimas „privatus“.

Klavišai padės išsaugoti /namai / vartotojo vardas / .ssh / id_rsa.

Pastaba: NENORITE į ~ / .sh aplanke, nes jame yra jūsų raktai. Jei kokiu nors būdu sugadinsite šį aplanką ir bandysite nuotoliniu būdu prisijungti prie šio įrenginio, SSH raginimas nepavyks. Tai taip pat atspausdins įspėjimą ir užrakins jus.

SSH klavišai nuotoliniame kompiuteryje

Dabar, kai SSH raktai (tiek viešieji, tiek privatieji)vienos) yra sukurtos ir paruoštos naudoti, jas turėsite nukopijuoti į sistemą, iš kurios norite prisijungti. Svarbu pakartoti šį procesą visose mašinose, kuriose planuojate prisijungti per SSH. Priešingu atveju tie, kurie neturi rakto, turės prisijungti naudodami slaptažodžio metodą.

Norėdami pridėti klavišus prie nuotolinės sistemos, sekite šį pavyzdį. Įsitikinkite, kad tai darote iš pagrindinio kompiuterio per SSH.

ssh username@remote-host-name mkdir -p .ssh

Vykdant šią ssh komandą bus sukurtas paslėptasis ~ / .sh aplankas nuotolinio įrenginio namų kataloge (su vartotoju, kuris buvo naudojamas prisijungti). Šis aplankas yra svarbus, nes čia nukopijuosime naujai sugeneruotus SSH raktų failus.

Norėdami nukopijuoti SSH raktų failus, paleiskite dar vieną komandą iš SSH pagrindinio kompiuterio į nuotolinį kompiuterį, kuriam reikalingi raktai:

cat .ssh/id_rsa.pub | ssh username@remote-host-name "cat >> .ssh/authorized_keys"

Kopijavimas užtruks keletą sekundžių, atsižvelgiant į tinklo greitį. Kai jis baigsis, nuotolinis kompiuteris turės sugeneruotus raktus ir galės prisijungti prie SSH pagrindinio kompiuterio be slaptažodžio.

SSH raktų atsarginės kopijos

SSH raktai yra naudingi dalykai, ir kiekvienas jų yraUnikalus. Todėl būtent jų palaikymas yra geriausias būdas. Bėda ta, kad jei jį išsaugosite kur nors kitur, kažkas gali rasti jūsų SSH raktą, saugokite jį ir naudokite patys. Taigi kyla klausimas, koks yra geras būdas saugiai sukurti SSH rakto atsargines kopijas? Šifravimas.

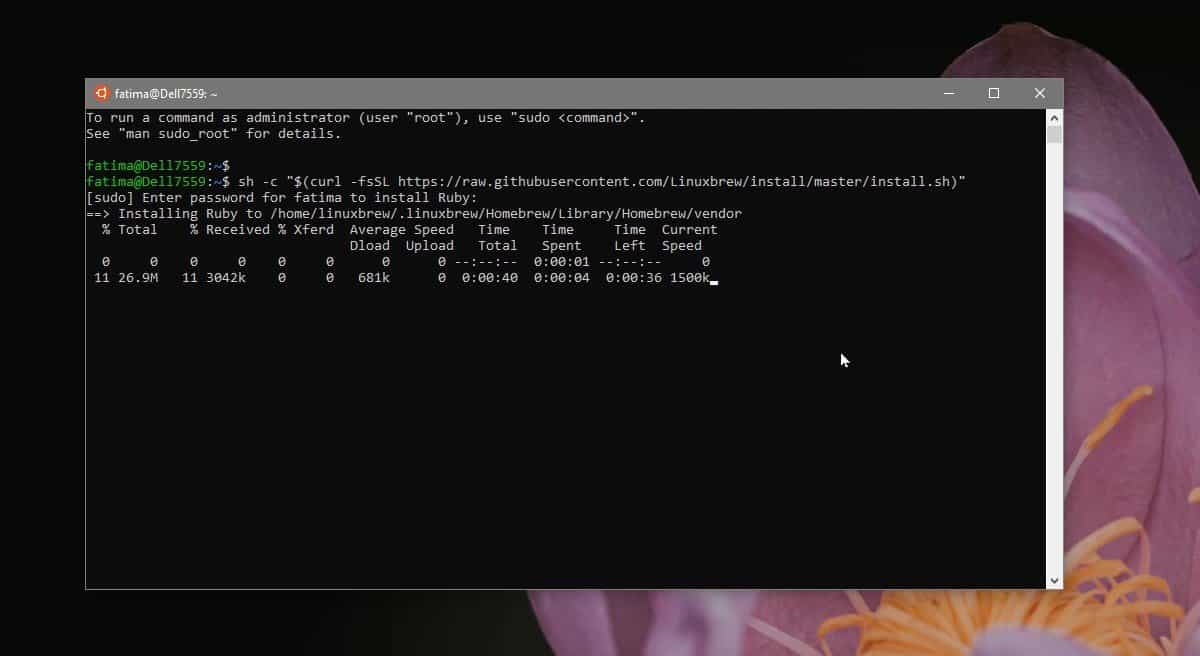

Greičiausias, efektyviausias (ir lengviausias) būdasšifruoti yra naudoti „GnuPG“. Pats įrankis yra integruotas į daugumą šifravimo įrankių, jau esančių „Linux“, ir yra skirtas šifruoti failus. Norėdami įdiegti „GnuPG“, atidarykite terminalą ir paketo tvarkyklėje ieškokite „gpg“. Programą turėtų būti lengva rasti, net ir labai neaiškiuose „Linux“ paskirstymuose.

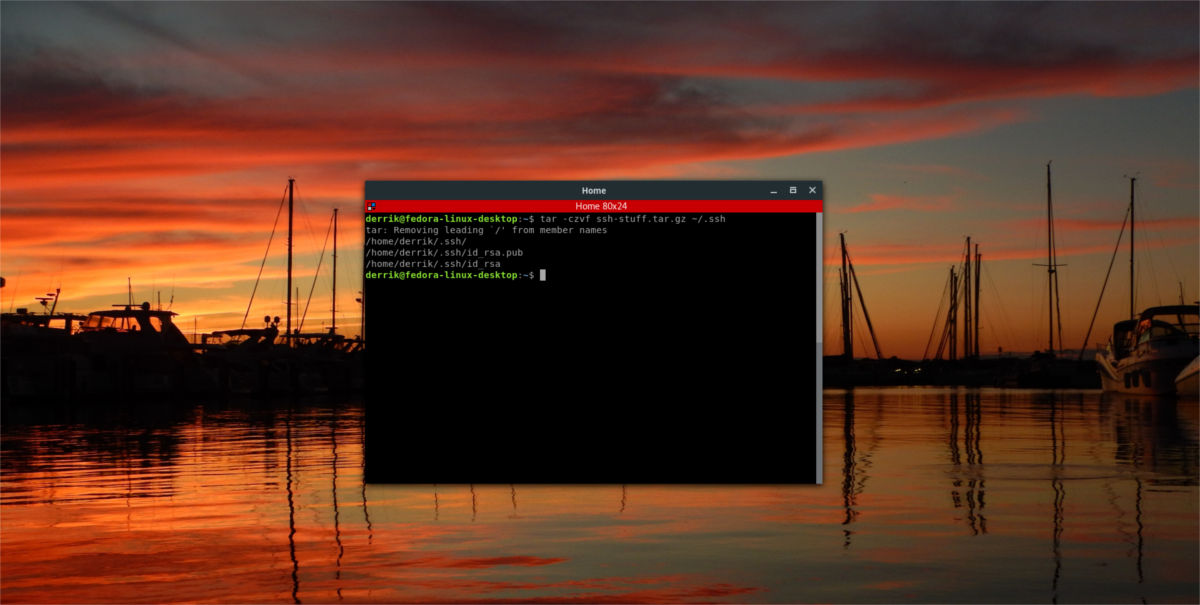

Kai GPG bus parengtas ir paleistas, pradėkite šifravimo procesą suspausdami savo ~ / .sh katalogas į deguto archyvo failą. Tai padarius, nereikės šifruoti kiekvieno failo atskirai ~ / .sh aplankas.

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

Kai glaudinimas baigsis, pradėkite šifravimo procesą.

Pastaba: prieš šifravimą paleiskite gpg terminale, kad būtų sugeneruotas naujas raktų pakabukas.

gpg -c ssh-stuff.tar.gz

Kai šifravimo procesas baigsis, „GnuPG“ įdės failą su etikete „ssh-stuff.tar.gz.gpg“. Nedvejodami ištrinkite originalią, neužrakintą failo versiją. Norėdami iššifruoti atsarginį archyvą, atlikite šiuos veiksmus:

gpg ssh-stuff.tar.gz.gpg</p>

Komentarai