IT saugumas yra aktuali tema. Tai mažiausiai ką galime pasakyti. Grėsmių yra visur ir apsauga nuo jų yra nesibaigiantis mūšis. Praėjo tos dienos, kai reikėjo tik tam tikros apsaugos nuo virusų programinės įrangos. Šių dienų IT grėsmės scenos sudėtingumas yra lygus, jei ne pranašesnis, nei sistemų, kurias bandome apsaugoti. Atakos būna visų formų ir formų, todėl mūsų verslas rizikuoja kiekvieną dieną. Norėdami apsisaugoti nuo jų, mums reikia aukščiausios kokybės grėsmių stebėjimo sistemos. Laimei, mes nuveikėme sunkų darbą jų ieškodami ir džiaugiamės galėdami pristatyti svarbiausias IT grėsmių stebėjimo sistemas.

Tyrimą pradėsime bandydami apibrėžtikas yra IT grėsmių stebėjimas. Skirtingi žmonės gali turėti skirtingus apibrėžimus - ir jie visi yra vienodai geri -, tačiau mūsų diskusijai svarbu, kad visi būtume tame pačiame puslapyje ir turėtume bendrą supratimą. Toliau bandysime pašalinti painiavą dėl to, kas yra IT grėsmės stebėjimas ir, kas dar svarbiau, kas tai nėra. Tada mes paaiškinsime, kaip veikia IT grėsmių stebėjimas, kokie jo pranašumai ir kodėl jums to reikia. Galiausiai būsime pasirengę atskleisti geriausių IT grėsmių stebėjimo sistemų paieškos rezultatą ir apžvelgsime visas geriausias mūsų aptiktas sistemas.

Kas yra IT grėsmių stebėjimas - apibrėžimas

IT grėsmių stebėjimas paprastai susijęs su:tinklų ir jų komponentų (įskaitant serverius, darbo vietas ir kitą įrangą) nuolatinio stebėjimo procesas, siekiant nustatyti bet kokius saugumo grėsmės požymius. Tai gali būti, pavyzdžiui, bandymai įsilaužti ar pavogti duomenis. Tai yra visa apimantis terminas, skirtas stebėjimui ar tinklui kovoti su įvairia kenksminga veikla.

IT profesionalai pasitiki IT grėsmės stebėjimuįgytų daugiau matomumo apie savo tinklus ir prie jų prisijungusius vartotojus. Idėja yra sudaryti sąlygas stipresnei duomenų apsaugai ir užkirsti kelią galimam pažeidimui ar bent jau sumažinti jo žalą.

Šiandieniniame pasaulyje, kur tai nėra visiškai neįprastaNorėdami pamatyti organizacijas, įdarbinančias nepriklausomus rangovus, nuotolinius darbuotojus ir net vidaus darbuotojus, savo darbe naudojančius savo prietaisus, kyla papildoma rizika dėl neskelbtinų organizacijų duomenų. Negalima tiesiogiai valdyti šių trečiųjų šalių įrenginių, vienintelė galimybė yra veiksmingai stebėti visą veiklą.

IT grėsmių stebėjimas yra gana sudėtingas dalykasdaugiausia todėl, kad kenkėjiški vartotojai ir grupės naudojasi tokiomis technologijomis, kurios vystosi taip greitai, kaip jei ne greičiau nei likusios informacinės technologijos, kad pažeistų tinklus ir pavogtų duomenis. Dėl šios priežasties IT grėsmių stebėjimo sistemos taip pat turi būti nuolat tobulinamos, kad neatsiliktų nuo grėsmės scenos.

Kas tai nėra - išvengti painiavos

IT saugumas yra didžiulė ir sudėtinga sritisnesunku viską susimaišyti. Be to, gali kilti painiavos dėl to, kas yra IT grėsmės stebėjimas, ar kas ne. Pavyzdžiui, įsibrovimų aptikimo sistemos (IDS), be abejo, naudojamos tinklams stebėti, ar nėra grėsmių. Tai padarytų šias sistemas IT grėsmių stebėjimo sistemomis. Bet tai nėra tai, ką mes paprastai vadiname tada, kai kalbame apie IT grėsmės stebėjimą.

Taip pat saugumo informacija ir įvykisValdymas (SIEM) taip pat dažnai laikomas IT grėsmės stebėjimo sprendimo forma. Suprantama, kad šios sistemos taip pat gali būti naudojamos mūsų infrastruktūroms apsaugoti nuo kenksmingo naudojimo.

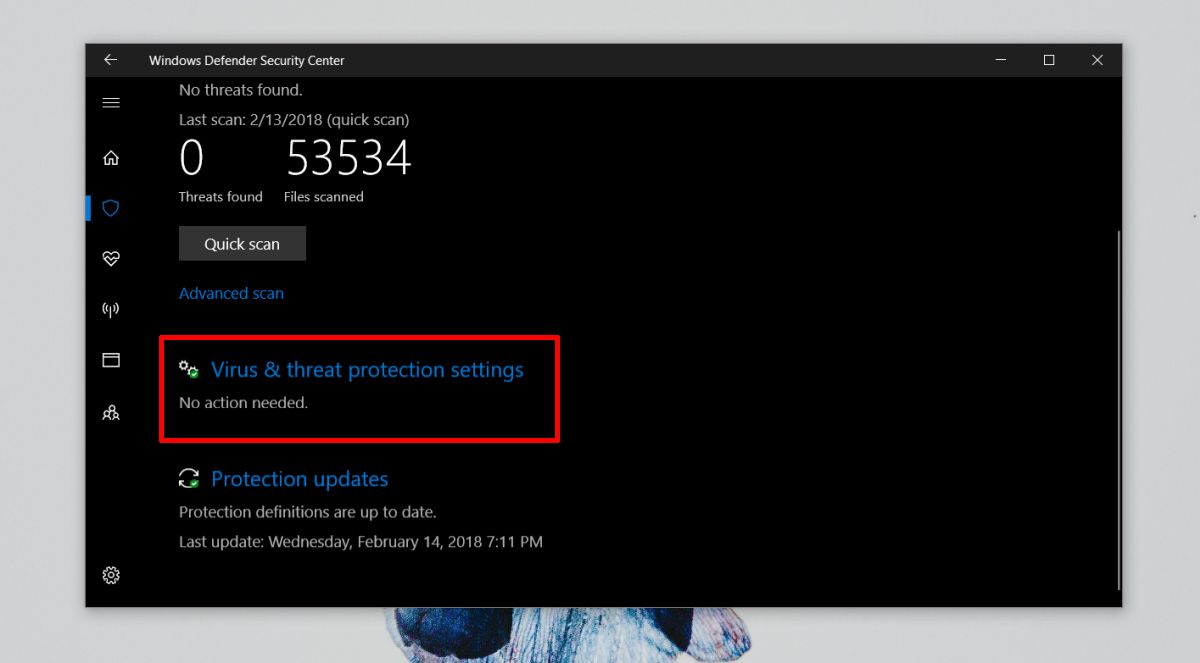

Apsaugos nuo virusų programinė įranga taip pat galėtų būti laikoma IT grėsmės stebėjimo sistemomis. Galų gale, jie taip pat naudojami apsaugai nuo tos pačios rūšies grėsmių, nors ir naudojant kitokį požiūrį.

Tačiau atskirai žiūrint, šios technologijos nėra tai, apie ką mes kalbame, kai kalbame apie IT grėsmės stebėjimą.

Kaip matote, IT grėsmės sąvokastebėjimas nėra tiksliai aiškus. Siekdami šio straipsnio, mes pasikliaujome pačiais pardavėjais ir tuo, ką jie mato kaip IT grėsmės stebėjimo programinę įrangą. Tai prasminga, nes galų gale IT grėsmių stebėjimas yra neaiškus terminas, kuris gali būti taikomas daugeliui dalykų.

Kaip veikia IT grėsmių stebėjimas

Trumpai tariant, IT grėsmių stebėjimą sudaro:nuolatinį saugumo duomenų stebėjimą ir paskesnį vertinimą, siekiant nustatyti kibernetines atakas ir duomenų pažeidimus. IT grėsmių stebėjimo sistemos renka įvairią informaciją apie aplinką. Tą informaciją jie įgyja skirtingais būdais. Jie gali naudoti jutiklius ir agentus, veikiančius serveriuose. Kai kurie taip pat remsis analizuodami srauto modelius arba analizuodami sistemų žurnalus ir žurnalus. Idėja yra greitai nustatyti konkrečius modelius, kurie rodo galimą grėsmę ar faktinį saugumo incidentą. Idealiu atveju IT grėsmių stebėjimo sistemos bando nustatyti grėsmes dar prieš jas sukeldamos neigiamus padarinius.

Nustačius grėsmę, kai kurios sistemos turi:patvirtinimo procesas, užtikrinantis, kad grėsmė yra reali ir kad ji nėra klaidingai teigiama. Tam gali būti naudojami įvairūs metodai, įskaitant rankinę analizę. Patvirtinus nustatytą grėsmę, išleidžiamas perspėjimas, kuriuo atitinkamam personalui pranešama, kad turi būti imtasi kai kurių taisomųjų veiksmų. Kaip alternatyva, kai kurios IT grėsmių stebėjimo sistemos taip pat pradės tam tikras atsakomąsias priemones arba taisomuosius veiksmus. Tai gali būti pasirinktinis veiksmas arba scenarijus arba, kaip dažnai būna geriausiose sistemose, visiškai automatizuotas atsakymas, pagrįstas aptikta grėsme. Kai kurios sistemos taip pat leis suderinti automatizuotus, iš anksto nustatytus veiksmus ir pasirinktinius, kad būtų galima kuo geriau reaguoti.

IT grėsmių stebėjimo pranašumai

Identifikuoti kitaip neaptinkamas grėsmes yra:Žinoma, pagrindinę naudą organizacijos gauna naudodamos IT grėsmių stebėjimo sistemas. IT grėsmių stebėjimo sistemos aptiks pašalinius asmenis, prisijungiančius prie jūsų tinklo ar naršančius jame, taip pat aptiks pažeistas ir (arba) neteisėtas vidines paskyras.

Nors tai gali būti sunku nustatyti, ITgrėsmių stebėjimo sistemos koreliuoja įvairius informacijos apie pasekmės veiklą šaltinius su kontekstiniais duomenimis, tokiais kaip IP adresai, URL, taip pat failo ir programos duomenys. Kartu jie pateikia tikslesnį būdą, kaip nustatyti anomalijas, galinčias rodyti kenksmingą veiklą.

Didžiausias IT grėsmių stebėjimo pranašumassistemos yra rizikos sumažinimas ir duomenų apsaugos galimybių maksimizavimas. Dėl jų matomumo bet kuri organizacija galės geriau apsiginti nuo pašalinių ir viešai neatskleistų grėsmių. IT grėsmių stebėjimo sistemos analizuos prieigą prie duomenų ir jų naudojimą bei vykdys duomenų apsaugos politiką, užkertant kelią neskelbtiniems duomenims prarasti.

Konkrečiai kalbant, IT grėsmių stebėjimo sistemos:

- Parodykite, kas vyksta jūsų tinkluose, kas yra vartotojai ir ar jiems gresia pavojus, ar ne,

- Leiskite suprasti, kaip tinklo naudojimas suderinamas su politika,

- Padėkite pasiekti normų laikymąsi, kai reikia stebėti neskelbtinų duomenų tipus,

- Raskite tinklų, programų ir saugos architektūros spragas.

IT grėsmės stebėjimo poreikis

Faktas yra tas, kad šiandien IT administratoriai ir ITsaugumo profesionalai patiria didžiulį spaudimą pasaulyje, kuriame, atrodo, kibernetiniai nusikaltėliai visada yra žingsniu ar dviem priekyje. Jų taktika greitai vystosi ir jie dirba realiai, visada laikydamiesi tradicinių aptikimo metodų. Tačiau didžiausios grėsmės ne visada kyla iš išorės. Gali būti, kad viešai neatskleista informacija yra tokia pat svarbi. Vidiniai atvejai, susiję su intelektinės nuosavybės vagystėmis, yra dažnesni, nei dauguma norėtų pripažinti. Tas pats pasakytina apie neteisėtą prieigą prie informacijos ar sistemų ar jų naudojimąsi. Štai kodėl dauguma IT saugumo komandų dabar labai priklauso nuo IT grėsmių stebėjimo sprendimų, nes tai yra pagrindinis būdas išlikti aukščiau grėsmių - tiek vidinių, tiek išorinių -, su kuriomis susiduria jų sistemos.

Yra įvairių pavojų stebėjimo galimybių. Yra specialūs IT grėsmių stebėjimo sprendimai, tačiau taip pat visos komplektacijos duomenų apsaugos priemonės, apimančios grėsmių stebėjimo galimybes. Keli sprendimai pasiūlys grėsmių stebėjimo galimybes ir sujungs jas su politika pagrįsta kontrole, gebančia automatizuoti reagavimą į aptiktas grėsmes.

Nesvarbu, kaip organizacija pasirinks elgtisIT grėsmių stebėjimas, greičiausiai, yra vienas iš svarbiausių žingsnių ginantis nuo elektroninių nusikaltėlių, ypač svarstant, kaip grėsmės tampa vis sudėtingesnės ir žalingesnės.

Geriausios IT grėsmių stebėjimo sistemos

Dabar, kai visi esame tame pačiame puslapyje ir kad meskad suprastume, kas yra IT grėsmės stebėjimas, kaip jis veikia ir kodėl mums to reikia, pažvelkime į geriausias IT grėsmių stebėjimo sistemas, kurias galima rasti. Mūsų sąraše yra įvairių produktų, kurie yra labai skirtingi. Kad ir kokie skirtingi jie būtų, jie visi turi vieną bendrą tikslą - aptinka grėsmes ir įspėja apie jų egzistavimą. Tiesą sakant, tai buvo minimalūs mūsų įtraukimo į mūsų sąrašą kriterijai.

1. „SolarWinds Threat Monitor“ - „IT Ops“ leidimas (Galima demonstracija)

„SolarWinds“ yra įprastas daugelio tinklų irsistemos administratoriai. Jis garsėja tuo, kad yra vienas geriausių SNMP stebėjimo įrankių, taip pat vienas geriausių „NetFlow“ kolektorių ir analizatorių. Iš tikrųjų „SolarWinds“ gamina daugiau nei trisdešimt skirtingų produktų, apimančių kelias tinklo ir sistemos administravimo sritis. Ir viskas tuo nesibaigia. Jis taip pat gerai žinomas dėl daugybės nemokamų įrankių, tenkinančių specifinius tinklo administratorių poreikius, tokius kaip potinklio skaičiuoklė ar TFTP serveris.

Kalbėdama apie IT grėsmių stebėseną, įmonė siūlo „SolarWinds Threat Monitor“ - „IT Ops“ leidimas. „IT operacijų leidimasDalį produkto pavadinimo reikia atskirti nuo įrankio valdomų paslaugų teikėjų leidimo, kuris yra šiek tiek kitokia programinė įranga, specialiai skirta valdomiems paslaugų teikėjams (MSP).

Šis įrankis skiriasi nuo daugumos kitų „SolarWinds“įrankius tuo, kad jis pagrįstas debesimis. Jūs tiesiog užsiprenumeruojate paslaugą, ją sukonfigūruojate ir ji pradeda stebėti jūsų aplinką keliems skirtingiems pavojams. Tiesą sakant, „SolarWinds Threat Monitor“ - „IT Ops“ leidimas sujungia keletą įrankių. Jis turi žurnalų centralizavimą ir koreliaciją, saugumo informaciją ir įvykių valdymą (SIEM) bei tinklo ir pagrindinio kompiuterio įsibrovimo aptikimą (IDS). Tai daro jį labai nuodugniu grėsmių stebėjimo rinkiniu.

Į „SolarWinds Threat Monitor“ - „IT Ops“ leidimas visada yra atnaujinamas. Ji nuolat gauna atnaujintą žvalgybos informaciją iš kelių šaltinių, įskaitant IP ir domenų reputacijos duomenų bazes, leidžiančią stebėti tiek žinomas, tiek nežinomas grėsmes. Įrankis pasižymi automatizuotomis intelektualiomis reakcijomis, leidžiančiomis greitai pašalinti saugumo incidentus. Dėl šios savybės labai sumažėja nuolatinis rankinio grėsmės įvertinimo ir sąveikos poreikis.

Produktas taip pat pasižymi labai stipriu įspėjimusistema. Tai kaip daugialypės, kryžminės koreliacijos, veikiančios kartu su įrankio aktyvaus reagavimo varikliu, padedančiu nustatyti ir apibendrinti svarbius įvykius. Ataskaitų teikimo sistema taip pat yra vienas iš stipriausių produkto variantų, ir ji gali būti naudojama įrodyti atitiktį auditui naudojant esamus iš anksto sukurtus ataskaitų šablonus. Arba galite sukurti pasirinktines ataskaitas, atitinkančias jūsų verslo poreikius.

Kainos už „SolarWinds Threat Monitor“ - „IT Ops“ leidimas prasideda nuo 4 500 USD iki 25 mazgų su 10 dienųrodyklės. Norėdami gauti išsamią kainą, pritaikytą jūsų specifiniams poreikiams, galite susisiekti su „SolarWinds“. Ir jei norite pamatyti produktą veikiantį, galite paprašyti nemokama demonstracinė versija iš „SolarWinds“.

2. „ThreatConnect“ TC atpažinti

Kitas mūsų sąraše yra produktas, vadinamas „TreathConnect“ TC atpažinti. Tai yra pirmasis pakopos komponentas„ThreatConnect“ įrankių serija. Kaip matyti iš pavadinimo, šis komponentas susijęs su įvairių IT grėsmių nustatymu, būtent tuo ir yra IT grėsmių stebėjimo sistemos.

TC atpažinti siūlo žvalgybos informaciją, surinktą iš daugiaunei 100 atvirojo kodo kanalų, daugybės bendruomenių žvalgybos informacija ir jos pačios „ThreatConnect“ tyrimų komanda. Be to. Tai suteikia jums galimybę pridėti žvalgybos informaciją iš bet kurio „TC Exchange“ partnerio. Šis daugialypis intelektas pasinaudoja visa „ThreatConnect“ duomenų modelio galia. Be to, įrankyje yra automatiniai praturtinimai, kad būtų užtikrinta patikima ir išsami patirtis. „ThreatConnect“ platformos intelektas mato, kas yra veikla, ir parodo, kaip ji yra susieta su kitais įvykiais. Tai suteikia visą vaizdą ir leidžia jums priimti geriausią sprendimą, kaip reaguoti.

„ThreatConnect“ siūlo palaipsniui turtingesnių įrankių seriją. Pats paprasčiausias įrankis yra TC identifikacija aprašytas čia. Kiti įrankiai apima „TC Manage“, „TC Analyze“ ir „TC Complete“, kiekvienas pridedamas saujelę funkcijų prie ankstesnės pakopos. Kainų informacija yra prieinama tik susisiekus su „ThreatConnect“.

3. Skaitmeninių šešėlių paieškos lemputė

„Digital Shadows“ yra „Forrester New Wave“ lyderis skaitmeninės rizikos apsaugos srityje. Jos „SearchLight“ platforma stebi, valdo ir taiso veiksmusskaitmeninė rizika, susijusi su įvairiais duomenų šaltiniais atvirame, giliame ir tamsiame žiniatinklyje. Tai veiksmingai apsaugo jūsų įmonės verslą ir reputaciją.

Skaitmeniniai šešėliai Ieškokite šviesos gali būti naudojamas apsaugoti nuo septynių pavojųkategorijos. Pirmoji apsauga yra nuo kibernetinių grėsmių, kurios yra planuojamos, tikslingos jūsų organizacijos atakos. Įrankis taip pat apsaugo nuo duomenų praradimo, pavyzdžiui, dėl konfidencialių duomenų nutekėjimo. Prekės ženklo ekspozicija, kai sukčiavimo apsimetant svetaine apsimetama jūsų asmeniu, yra dar viena rizika, nuo kurios įrankis jus apsaugo. Kita rizika, kuriai šis produktas apsaugo, yra tai, ką „Digital Shadow“ vadina trečiųjų šalių rizika, kai jūsų darbuotojai ir tiekėjai gali nesąmoningai kelti jums pavojų. Ieškokite šviesos taip pat gali apsaugoti jūsų VIP narius nuo įbauginimo ar grėsmės internete, lygiai taip pat, kaip jis gali būti naudojamas kovojant su fizinėmis grėsmėmis ir apsaugant jus nuo kenksmingų infrastruktūros pokyčių.

Įrankis naudoja daugybę automatizuotų ir žmonių analizės metodų, kad susiaurintų aptiktas anomalijas ir išfiltruotų realias grėsmes, taip išvengdamas greito teigiamo poveikio. Pirkimas Ieškokite šviesos reikalauja, kad pirmiausia prisiregistruotumėte į nemokamą produkto demonstraciją, o tada, atsižvelgiant į jūsų konkrečius poreikius, gali būti pateikta išsami informacija apie kainodarą.

4. „CyberInt Argos“ grėsmių žvalgybos platforma

Į „Argos“ grėsmės žvalgybos platforma iš „CyberInt“ yra Programinė įranga kaip paslauga (SaaS),Debesų pagrindu sukurta sistema, teikianti organizacijoms sudėtingą sprendimą kylančioms kibernetinių grėsmių tendencijoms, su kuriomis dažniausiai susiduria organizacijos. Pagrindinės „Argos“ platformos savybės yra tikslinė, labai automatizuota valdoma aptikimo ir reagavimo technologija.

Konkrečiai kalbant, sprendimas siūlo tikslingą irveiksminga žvalgyba, gauta sutelkiant tiek technologinius, tiek žmogiškuosius išteklius. Tai leidžia „Argos“ generuoti tikslinių išpuolių, duomenų nutekėjimo ir pavogtų duomenų realiuoju laiku įvykius, kurie gali pakenkti jūsų organizacijai. Kontekstui maksimaliai panaudoti naudojama stipri 10 000 grėsmės dalyvių duomenų bazė ir priemonės. Taip pat realiuoju laiku bus nustatyti grėsmės dalyviai ir pateikti kontekstiniai duomenys apie juos.

Platforma pasiekia šimtus skirtingųšaltiniai, tokie kaip informacijos santraukos, IRC, „Darkweb“, tinklaraščiai, socialinė žiniasklaida, forumai ir įklijuotos svetainės, kad būtų renkami tiksliniai duomenys ir automatizuotas patikrintas intelekto procesas. Rezultatai išanalizuojami ir pateikiamos rekomendacijos, kuriomis galima remtis.

Informacija apie kainodarą „CyberInt Argos“ grėsmių žvalgybos platforma galima gauti susisiekus su „CyberInt“. Kiek mes sužinojome, neatrodo, kad įmonė siūlo nemokamą bandomąją versiją.

5. „IntSights“

Galutinis mūsų įrašas yra produktas, vadinamas „IntSights“, visa apimančia grėsmių žvalgybos platformą. Tai teikia platų spektrą grėsmių, apsaugančių nuo tokios rizikos kaip sukčiavimas ir sukčiavimas. Jame taip pat yra prekės ženklo apsauga ir tamsaus tinklo stebėjimas.

„IntSights“ tvirtina, kad tai viena bendro pobūdžio grėsmėžvalgybos ir švelninimo platforma, kuri skatina aktyvią gynybą, paversdama pritaikytą grėsmės žvalgybą automatizuotais saugumo veiksmais. Konkrečiai tariant, šis produktas leidžia aktyviai stebėti ir ieškoti tūkstančių grėsmės šaltinių visame paviršiniame, giliajame ir tamsiajame žiniatinklyje, realiu laiku suteikiant galimybę pamatyti grėsmes, skirtas jūsų tinklui, prekės ženklui, turtui ir žmonėms.

Grėsmių tyrimai ir analizė yra dar viena iš „IntSight“Stiprus kostiumas, naudojant daugiasluoksnę duomenų bazęgiliųjų ir tamsiųjų žiniatinklio grėsmių tyrimams, siekiant nustatyti tendencijas, pateikti kontekstinę žvalgybą ir apžvelgti grėsmės dalyvius. Sistema gali būti integruota su esama saugos infrastruktūra, taip pat registratoriais, paieškos varikliais, programų parduotuvėmis ir pagrindinėmis el. Pašto sistemomis, kad būtų galima automatiškai sumažinti išorės ir vidaus grėsmes.

Kainų informacija, kaip ir daugeliui kitų mūsų sąraše esančių produktų, yra „IntSight“ galima tik susisiekus su pardavėju. Ir nors nemokamo bandymo nėra, tačiau galima surengti nemokamą demonstracinę versiją.

Komentarai