Tinklo operacijų valdymas yra plati sąvoka. Tai apima kiekvieną tinklo valdytojų ir administratorių atliktą užduotį. Tinklo operacijų valdymo įrankiai taip pat apima keletą įrankių viename pakete. Šiandien apžvelgsime keletą geriausių tinklo operacijų valdymo įrankių. Dažnai tai yra kelių tiekėjų iš kelių tiekėjų rinkiniai, kurių kiekvienas skirtas konkrečiai užduočiai, paprastai susijusiai su tinklo valdymu. Jie labai skiriasi savo funkcionalumu ir apimtimi. Kai kurios priemonės bus skirtos tik keliems tinklo valdymo aspektams, kitos - daugiau. Kai kurie paketai supakuoja daug paprastesnių įrankių, o kiti apima tik keletą visa apimančių įrankių.

Šiandien savo tyrinėjimą pradėsime klodamiskirtingas užduotis, paprastai susijusias su tinklo valdymu. Paaiškinsime, kas jie yra ir kodėl jie yra svarbūs. Svarbiausius įsigilinsime į tai, kaip kompiuteriniai įrankiai gali suteikti papildomos naudos ir kokie jie yra. Tada aptarsime įvairius įrankių ar jų rinkinių tipus, kuriuos galima rasti. Tik tada mes būsime pasirengę peržiūrėti geriausius tinklo operacijų valdymo įrankius.

Tinklo operacijų valdymas - kas tai yra

Tinklo operacijų valdymo apibrėžimas yra sunkusįmanoma, nes atrodo, kad kiekvienas turi savo idėją, kas tai yra ar koks jis turėtų būti. Apibrėžti ją padedančių priemonių kontekste yra beveik taip sunku. Kiekvienas pardavėjas siūlo skirtingą pasiūlymą, vadinamą tinklo operacijų valdymu, tačiau turimi produktai labai skiriasi. Kai kurie įrankiai yra dideli, universalūs paketai, galintys atlikti keletą tinklo valdymo užduočių, o kiti - tai atskirų įrankių, kuriuos pardavėjas pardavė, paketai. Kartais šie įrankiai yra integruoti į bendrą GUI, tačiau dažnai jie yra tikrai individualūs įrankiai. Vienintelis paketo pranašumas yra finansinis, nes paprastai rinkinį galite gauti už mažesnę kainą nei atskirai įsigytų atskirų komponentų kaina.

Tinklo operacijų valdymo priemonių komponentai

Kaip mes nurodėme, tinklo operacijų valdymasįrankiai labai skiriasi, tačiau mes bandėme sudaryti pagrindinių komponentų, kuriuos sudaro daugelis tokių priemonių, sąrašą. Kai kuriuose įrankiuose yra funkcijų ir funkcijų, kurios čia neišvardytos, tačiau manėme, kad šios šešios buvo, jei ne pačios svarbiausios, dažniausiai aptinkamos.

Tinklo pralaidumo stebėjimas

Ar ne mes visi norime, kad mūsų tinklas turėtų begalępralaidumas? Nepaisant to, kad viskas labai pagerėjo ir kad pralaidumas nėra toks brangus, koks buvo kadaise, jis vis dar yra ribotas. Spūstys vis dar yra viena didžiausių kiekvieno tinklo problemų. Spūstis įvyksta tada, kai tikrasis pralaidumas artėja prie esamo ar viršija jį. Jo poveikis yra pastebimas tinklo veikimas. Kai turite perpildytą tinklą, vartotojai tai pastebi.

Paprastai nykščio taisyklė yra, jei5 minučių vidutinis pralaidumo išnaudojimas mažesnis nei 70% didžiausio galimo pralaidumo. Pvz., 1 Gb / s sąsajoje vidutinis išnaudojimas niekada neturėtų viršyti 700 Mb / s. Kad taip neatsitiktų, turite atidžiai stebėti tikrąjį tinklo srauto lygį. Štai koks yra pralaidumo stebėjimas.

Galite galvoti apie tinklą kaip greitkelį, kurspūstys panašios į kamščius. Tačiau skirtingai nei automobilių eismas, kurį galima lengvai apžiūrėti, tinklo eismas vyksta kabeliais, jungikliais ir maršrutizatoriais arba net per belaidžius tinklus, kur jis nematomas. Čia tinklo pralaidumo stebėjimas gali būti naudingas. Tai tinklo administratoriams suteikia reikiamą matomumą, kad viskas vyktų sklandžiai.

Kita priežastis stebėti tinklo pralaidumąpanaudojimas yra pajėgumų planavimas. Laikui bėgant tinklo naudojimas visada didėja. Nesvarbu, koks pralaidumas yra jūsų tinkle šiuo metu, yra tikimybė, kad ilgainiui jį reikės padidinti. Stebėdami pralaidumo naudojimą, visada žinosite, kokią tinklo dalį reikia atnaujinti ir kada.

Daugelis pralaidumo stebėjimo priemonių priklauso nuoPaprastas tinklo valdymo protokolas arba SNMP, kad galėtų atlikti savo žygdarbį. SNMP leidžia stebėjimo įrankiams skaityti srauto skaitiklius tiesiogiai iš tinklo įrenginių, leidžiant jiems apskaičiuoti vidutinį pralaidumo plotą ir parodyti jį atsižvelgiant į jo raidą grafiškai arba lentelių formatu.

Tinklo srauto analizė

Juostos pločio analizės įrankiai yra puikūs norint įvertintitinklo panaudojimas. Tačiau jie mažai pasako apie tokio naudojimo pobūdį. Kartais gali būti labai naudinga žinoti, kokio tipo srautas ar kokie vartotojai naudoja turimą pralaidumą. Čia atliekama tinklo srauto analizė.

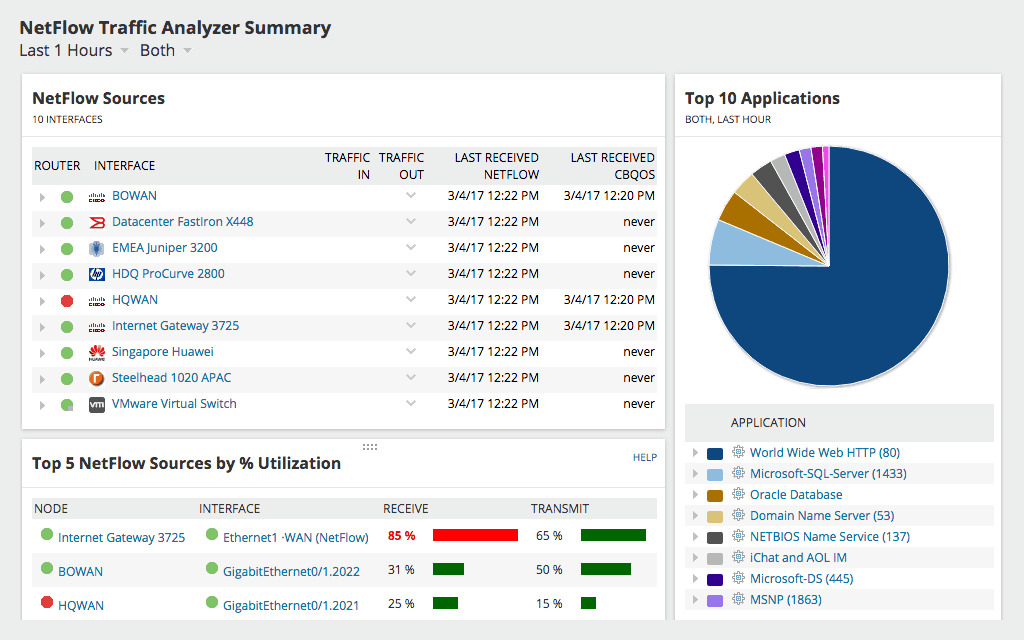

Analizuodami tinklo modelius, galite tai gautiinformacija kaip srauto pasiskirstymas pagal tipą. Pavyzdžiui, nors SNMP stebėjimas pasakytų, kad tam tikra grandinė naudojama 90% jos galios (šis skaičius yra per didelis ir jo reikia vengti bet kokia kaina), tinklo srauto analizė galėtų pasakyti, kad 80% šio srauto yra žiniatinklio naršymas ir kad 10% jo sudaro el. paštas. Bet tai nesibaigia tipiškais srautais. Apie srautą taip pat galima pranešti pagal šaltinį ir (arba) paskirties IP adresą. Ankstesniame pavyzdyje galėtumėte pamatyti, kokia tiksliai svetainė yra šio žiniatinklio naršymo srauto šaltinis. Pridėjus šiek tiek papildomos informacijos ir stebėjimo įrankį prijungus prie kitų infrastruktūros komponentų, tokių kaip AD domeno valdikliai, srautą taip pat gali rūšiuoti vartotojas.

Tinklo srauto analizės įrankiai naudoja daugybęprotokolus, kad padarytų savo magiją. Tokiame protokole yra „Cisco“ „NetFlow“ technologija. Iš pradžių tai buvo galima įsigyti tik „Cisco“ įrenginiuose, dabar vienoje ar kitoje formoje yra daugelio pardavėjų įranga. Keli pardavėjai turi savo versijas, tokias kaip „Juniper's J-Flow“ ar „InMon's sFlow“. Nors jie visi turi skirtumų, jie visi siekia to paties tikslo.

Įrenginio konfigūracija ir pokyčių valdymas

Daugiau nei bet kokia tinklo konfigūracija irpakeitimų valdymas susijęs su įrenginių konfigūracijos duomenų dokumentavimu ir (arba) išsaugojimu. Jei tinklo jungiklis nutrūksta ir jį reikia pakeisti, ar nenorėtumėte jo konfigūracijos ištraukti iš kokio nors archyvo, o ne perdaryti iš naujo? Ypač svarstant, kaip tai gali sukelti nenaudingą vėlavimą ir neatitikimus.

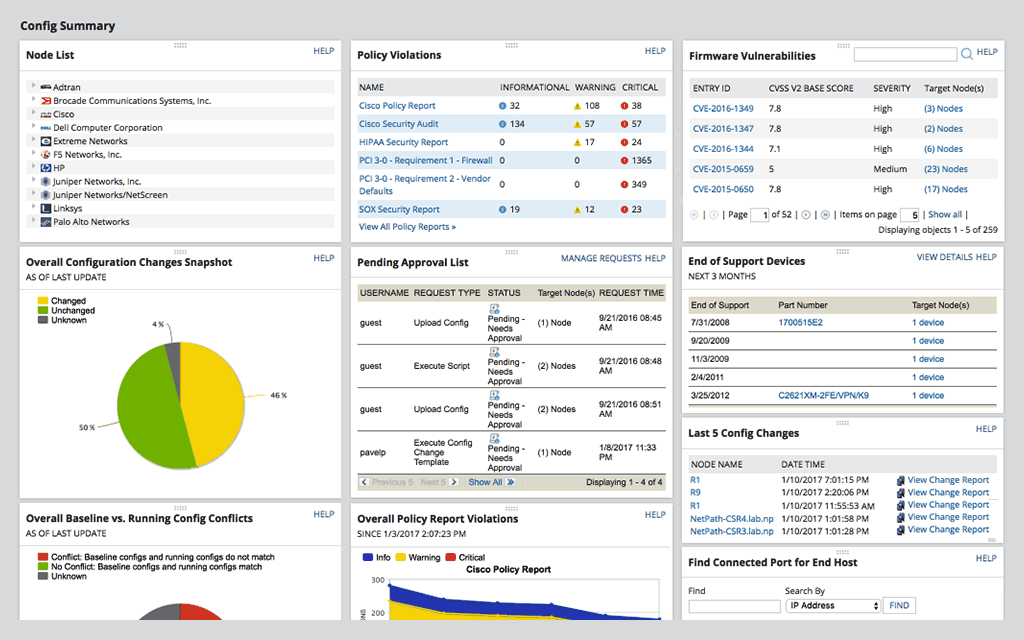

Prietaiso konfigūracijos valdymas taip pat padedadiegti standartines įrenginių konfigūracijas. Tai palengvina techninę priežiūrą, taip pat padeda šalinti triktis. Konfigūracijos standartizavimas, kurį siūlo konfigūracijos valdymas, taip pat gali padėti atitikti norminius aktus. Keliose reguliavimo sistemose, tokiose kaip, pavyzdžiui, PCI / DSS, yra griežtos gairės, kaip jungikliai turėtų būti sukonfigūruoti ir kokios konfigūracijos parinktys turėtų ir neturėtų būti. Konfigūracijos valdymas padės audituoti jungiklius ir įrodyti jų atitikimą.

Kalbant apie pokyčių valdymo dalįveikla, jos pagrindiniai tikslai yra jungiklio konfigūracijos tikrinimas siekiant atlikti nesankcionuotus pakeitimus, taip pat pademonstruoti, ar laikomasi pokyčių valdymo procesų. Ar ne visi esame girdėję apie kenksmingus vartotojus, bandančius įgyti prieigą prie korporatyvinių tinklų, pirmiausia pakeitę tinklo įrenginių konfigūraciją, kad būtų įrengtos durys? Ar tai yra tikra rizika, ar miesto legenda, galima diskutuoti, tačiau mes niekada nebūname perdėm atsargūs ir svarbu tikrinti įrenginio konfigūraciją, kad būtų atlikti nesankcionuoti pakeitimai. Ir net jei nesate toks paranojiškas, ar ne visada geriau klysti atsargiai.

Perjungti prievado ir vartotojo stebėjimą bei stebėjimą

Žinojimas, kas sujungta su kiekvienu jo uostutinklo įrenginiai yra bet kurio tinklo administratoriaus svajonė. Ir nors kurdami tinklą galėtumėte viską išsamiai dokumentuoti, tinklas yra gyvas dalykas ir laikui bėgant įvyks neoficialūs pakeitimai ir prarasite tai, kas jungia. Dar blogiau, kai dažnai galite prarasti turimus uostus. Ir nors atrodyti, kad jūsų jungiklio būsena yra paprastas dalykas, jis gali būti klaidinantis. Pavyzdžiui, vienas vartotojas galėtų išvykti į susitikimą su savo nešiojamu kompiuteriu, kad jo biuro ryšys būtų prieinamas, nors jo nėra.

Perjungti prievadą ir vartotojo stebėjimo bei stebėjimo įrankiai padės žinoti, kas ir kas yra prijungtas prie kiekvieno jūsų tinklo prievado.

WAN našumo stebėjimas

WAN veiklos stebėjimas yra beveik identiškaspralaidumo stebėjimas. Pagrindinis skirtumas yra tas, kad WAN grandinės paprastai turi mažesnį pralaidumą nei vietiniai tinklai ir todėl yra lengvai perpildytos. Be to, neigiamas WAN perkrovos poveikis turi tendenciją turėti daug didesnį poveikį nei jo LAN atitikmuo. Tiesą sakant, nepaprasta WAN perkrovos situacija yra tokia bloga, kad visa svetainė praranda prieigą prie įmonės tinklo.

Nors WAN išlaidos nėra tokios didelės kaip jiekažkada buvo ir šiandien yra įprasta turėti tinkamą pralaidumą WAN grandinėse, jie retai būna tokie platūs kaip vietiniai tinklai. Dėl šios priežasties juos reikia atidžiai stebėti.

IP adresų valdymas

IP adresų valdymas, arba IPAM, yra procesasvaldyti IP adresų paskirstymą, taip pat sudaryti IP adresų planą. Daugeliui tai gali atrodyti nereikšminga, tačiau iš tikrųjų tai yra viena iš svarbiausių tinklo administravimo dalių. Taip pat paprastai svarstoma ta dalis, kur gali kilti daug klausimų.

IP adresų tvarkymas gali būti paprastasskaičiuoklė, koks adresas priskiriamas kokiems ištekliams. Tai paprastas ir efektyvus būdas tai padaryti - ir pigus -, tačiau jis turi keletą trūkumų. Pirma, daroma prielaida, kad kiekvienas pakeitimas bus tinkamai dokumentuotas. Čia prasideda problemos, nes dokumentacija retai atnaujinama.

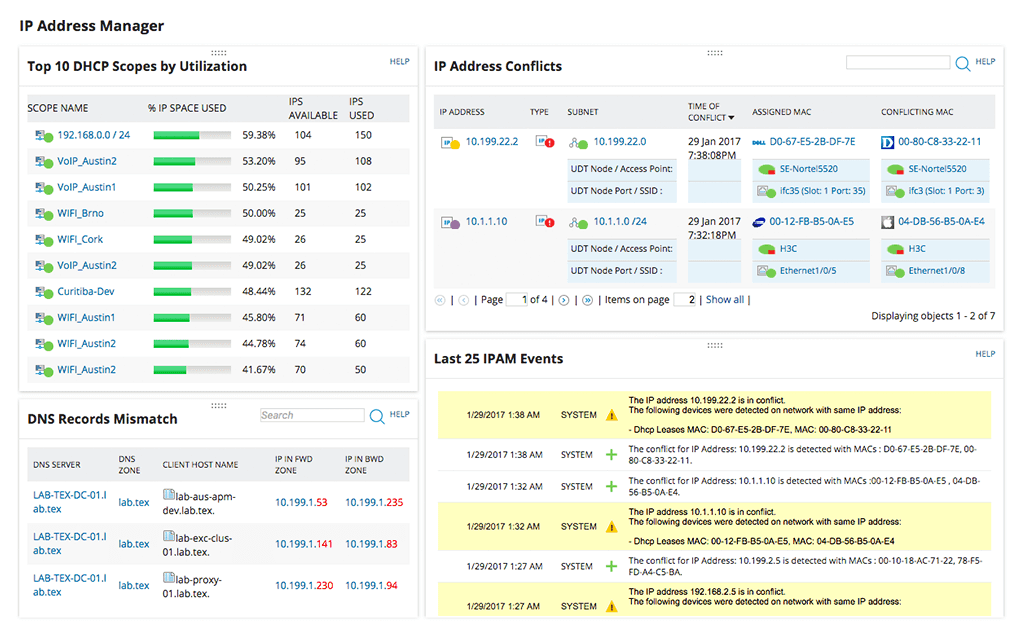

Geriausi IPAM įrankiai dažnai kalbės arba imsisjūsų DNS ir DHCP serverių valdymas. Tai prasminga, nes pirmasis yra naudojamas pagrindinio kompiuterio vardams padalinti į IP adresus, o pastarieji automatiškai priskiria adresus galiniams įrenginiams.

Geriausi tinklo operacijų valdymo įrankiai

Mūsų tinklo funkcijų sąrašasoperacijų valdymo įrankiai gali apimti puslapius, nes nėra aiškaus apibrėžimo, kas jie yra ir kas juos sudaro. Kai kurios iš šių funkcijų yra toliau pateiktuose produktuose, o kitos ne. Kai kurie produktai turi netgi visiškai kitokį funkcijų rinkinį. Svarbu tai, kad visi jie teikia didelę vertę.

1. „SolarWinds“ tinklo automatikos tvarkyklė (Nemokamas bandymas)

„SolarWinds“ tapo buitiniu vardusu tinklo administratoriais. Tai buvo maždaug 20 metų ir atnešė mums keletą geriausių tinklo valdymo įrankių. Jos pavyzdinis produktas „SolarWinds Network Performance Monitor“ nuolat yra tarp geriausių SNMP stebėjimo produktų. Tarsi to nepakaktų, „SolarWinds“ taip pat sukuria keliasdešimt nemokamų įrankių, skirtų patenkinti specifinius tinklo administratorių poreikius. Tarp jų rasite puikų potinklio skaičiuoklę ir TFTP serverį.

Į „SolarWinds“ tinklo automatikos tvarkyklė yra „SolarWinds“ pasiūlymas, kuriame derinami kelių įrankių pranašumai. Pradėkime nuo to, ką produktas gali pasiūlyti pagal savybes.

- Veiklos stebėjimas

- Srauto ir pralaidumo analizė

- Konfigūracija ir pakeitimų valdymas

- Perjungti prievado ir galutinio vartotojo stebėjimą ir stebėjimą

- WAN veiklos stebėjimas

- IP adresų valdymas

Visa tai, kas išdėstyta aukščiau, yra kelių „SolarWinds“ įrankių, kurie buvo surinkti į vieną paketą, kad būtų maksimaliai patogu ir geriausia kaina, pagrindinės funkcijos.

- NEMOKAMAS BANDYMAS: „SolarWinds“ tinklo automatikos tvarkyklė

- Parsisiuntimo nuoroda: https://www.solarwinds.com/network-automation-manager

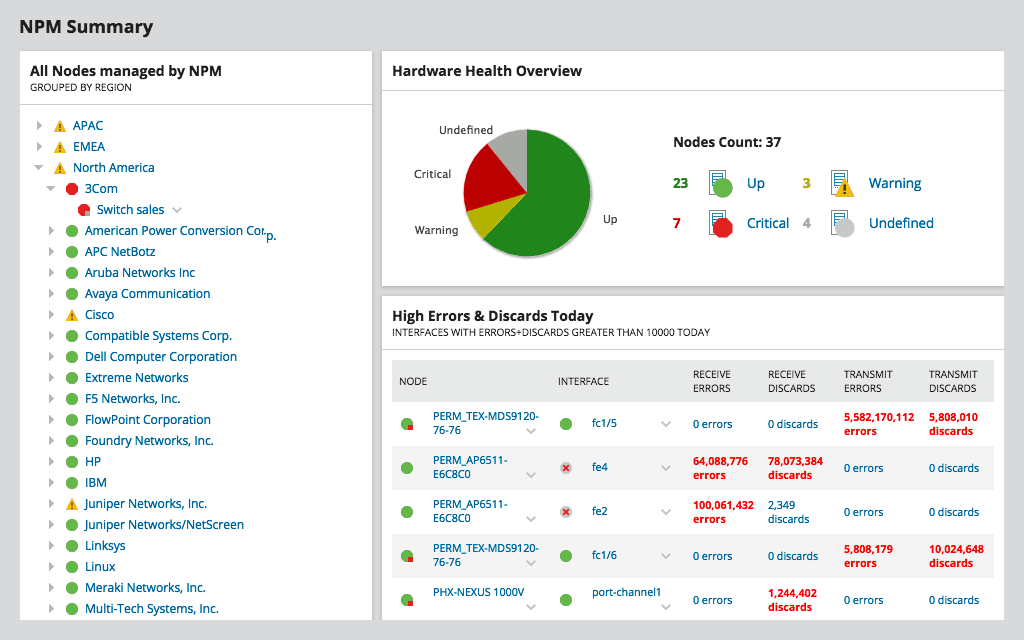

Veiklos stebėjimo komponentasproduktas, identiškas tinklo našumo monitoriui. Tai padės sumažinti tinklo nutraukimus ir greitai aptikti, diagnozuoti ir išspręsti tinklo veikimo problemas. Joje yra kritinio kelio analizė ir vizualizacija nuo galo iki galo. Tai leis peržiūrėti tinklo našumą ir srauto informaciją, neatsižvelgiant į įrenginio vietą.

Taip pat yra „SolarWinds NetFlow“ srauto analizatoriusįtrauktas į šį paketą. Tai leis jums stebėti sąsajos lygio srauto modelius su mažu iki vienos minutės tikslumu. Bus renkami ir analizuojami „NetFlow“, „sFlow“, „J-Flow“, IPFIX ir „NetStream“ duomenys, kad būtų galima nustatyti vartotojus ir programas, kurios generuoja ir vartoja pralaidumą.

Konfigūracijos ir pakeitimų valdymo modulisleis jums stebėti, kurti atsargines kopijas ir diegti tinklo įrenginių konfigūracijas, leisdamas greitai atsigauti po aparatinės įrangos problemų ar žmonių sukeltų konfigūracijos klaidų. Sistema gali siųsti realiojo laiko pranešimus apie pakeitimus, padėdami užtikrinti, kad įrenginiai būtų sukonfigūruoti ir veiktų pagal bet kokius norminius standartus, tokius kaip PCI, SOX ar HIPAA. Galiausiai šis įrankis leis jums palyginti konfigūracijas greta ir greitai nustatyti, kas pasikeitė.

Šis „viskas viename“ paketas taip pat leissuprasti, kaip naudojami jungikliai ir prievadai, taip pat kokie jungikliai artėja prie atitinkamo pajėgumo. Tai taip pat praneš jums, kas ir kas yra prijungtas prie jūsų tinklo, o kada ir kur jie yra prisijungę. Jis gali sekti galinius prietaisus pagal MAC ir IP adresą tiek laidiniuose, tiek belaidiuose tinkluose.

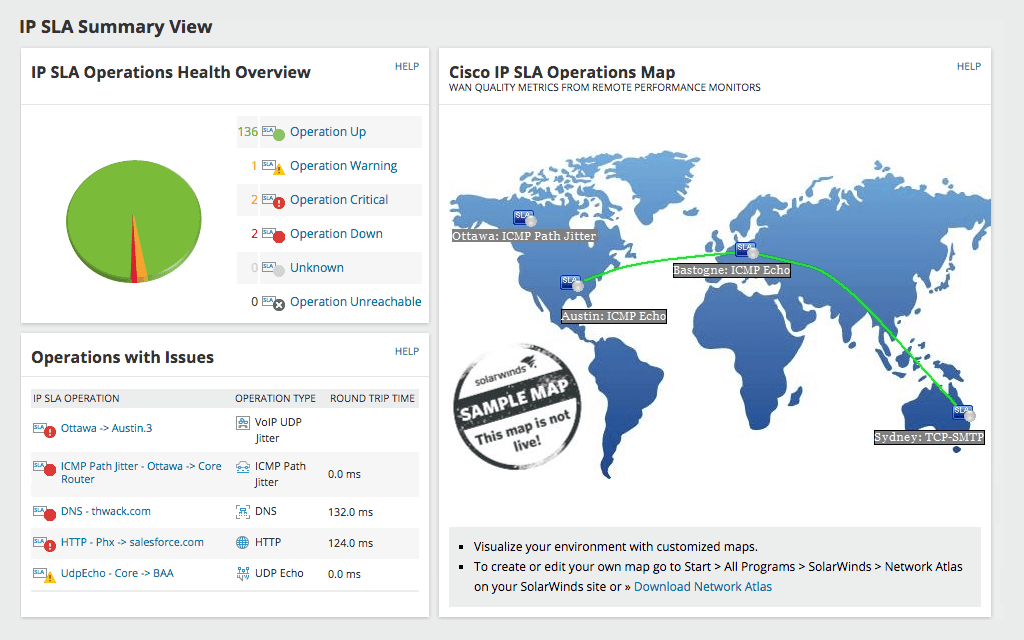

WAN veikimo stebėjimo komponentasPuikus produktas yra daug daugiau nei tik SNMP stebėjimas. Naudodamas „Cisco IP SLA“ technologiją, šis įrankis taip pat leis modeliuoti srauto duomenis, kad būtų galima išbandyti tinklą tarp „Cisco“ maršrutizatoriaus ir nuotolinio IP įrenginio, kad būtų galima įvertinti pagrindinių programų ir paslaugų našumą.

Galiausiai įrankio IP adresų valdymasturi automatinį potinklio aptikimą ir IP nuskaitymą, kuris nuskaitys jūsų tinklą ir išsiaiškins, kaip naudojami IP adresai. Tai įspės jus, jei IP adresai nesuderinami, potinkliai / apimties išeikvojimas ar netinkamas DNS. Šio įrankio galingumas suras atvirą IP adresą ir DHCP rezervavimą bei DNS įrašus atliks vienu žingsniu ir iš vienos konsolės.

Kainos už „SolarWinds“ tinklo automatikos tvarkyklė pradžios galite gauti susisiekę su „SolarWinds“Pardavimai. Jei norite geresnio veikimo laiko, galima pridėti didelio prieinamumo modulį, o programų ir serverių stebėjimas taip pat prieinamas kaip pasirenkamas komponentas. Jei mieliau išbandytumėte produktą prieš įsipareigodami jį įsigyti, „SolarWinds“ galite įsigyti nemokamą 30 dienų bandomąją versiją.

- Oficiali atsisiuntimo nuoroda: https://www.solarwinds.com/network-automation-manager

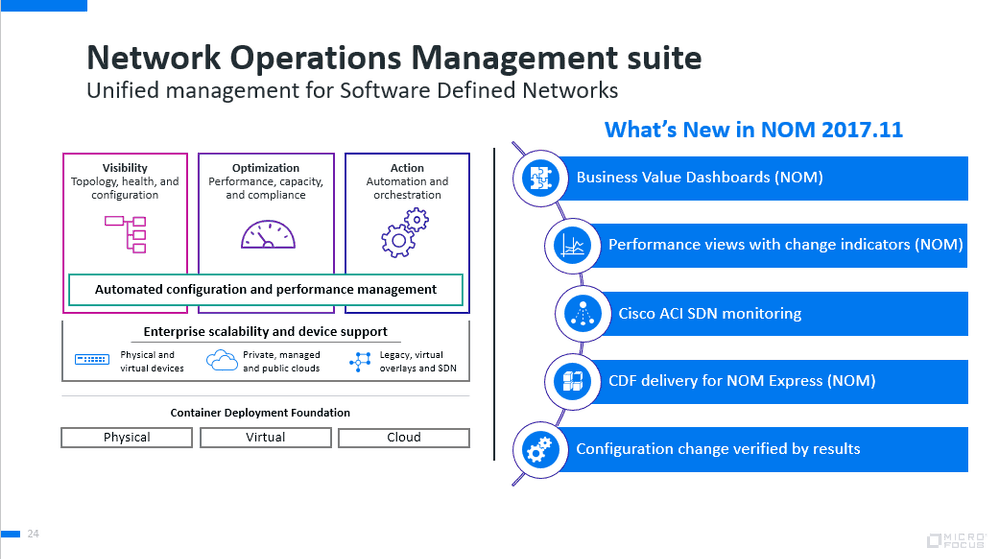

2. „Micro Focus“ tinklo operacijų valdymas

„Micro Focus“ gali būti ne toks gerai žinomas tinkleadministratoriai kaip „SolarWinds“, tačiau ji yra viena geriausiai žinomų programinės įrangos leidybos kompanijų. Jis ypač žinomas dėl savo programinės įrangos kūrimo įrankių, tačiau jame yra ir keletas administravimo įrankių. „Micro Focus“ tinklo operacijų valdymas yra vienas iš tokių įrankių. Nors ši sistema nėra tokia plati kaip ankstesnė priemonė, ji vis dar yra labai efektyvi sistema. Pagrindinės jo galimybės yra:

- Tinklo paslaugų topologija, sveikata ir konfigūracija

- Našumas ir talpa

- Politikos valdomas konfigūracijos valdymas

- Automatika ir orkestravimas

- Vykdomosios informacijos suvestinės ir individualizuotos ataskaitos

Šis įrankis leis jums valdyti tiek fizinius, tiek irvirtualūs tinklai, taip pat programinės įrangos apibrėžti tinklai (SDN). Jis taip pat teigia, kad yra geriausias bet kokio tinklo stebėjimo ir trikčių šalinimo įrankio, kurį gali naudoti 80K įrenginiai (stebėjimas) ir 120K įrenginiai (konfigūracija) palaikomi (konfigūracija) visame pasaulyje, domenai. Ji taip pat teigia, kad prietaisų aprėptis pramonėje palaiko daugiau nei 180 pardavėjų ir 3400 prietaisų bei teikia prietaisų palaikymą kas du mėnesius.

Kaip ir dažnai tokio tipo įrankius, informacijos apie kainodarą galima gauti susisiekus su „Micro Focus Sales“. Atminkite, kad taip pat galimas nemokamas 30 dienų bandomasis laikotarpis.

3. „Cisco“ įrankiai

„Cisco“ yra toks svarbustinklų srityje, kuri, mūsų manymu, turėjo įtraukti į savo sąrašą jų tinklo operacijų valdymo pasiūlymą. Deja, „Cisco“ neturi integruoto operacijų valdymo įrankio. Vietoj to, pardavėjas turi daug mažesnių įrankių, kurių kiekvienas skirtas skirtingam tinklo operacijų valdymo aspektui.

„Cisco“ turi keletą bendrųjų tinklo įrankiųvaldymą, pavyzdžiui, „Cisco“ DNR centrą, „Cisco Prime Infrastructure“. „Cisco Prime“ virtualaus tinklo analizės modulis, kuris specializuojasi virtualiuose „Meraki“ informacijos suvestinės skyriuose - debesų valdymo sprendime.

Pardavėjas taip pat turi mažesnių įrankių, skirtų mažiemsir vidutinis verslas. „Cisco Configuration Professional for Catalyst“ gali būti naudojamas tinklo jungikliams konfigūruoti naudojant internetinę sąsają, o „Cisco FindIT Manager“ gali padėti pagerinti saugumą ir našumą. „Cisco“ taip pat siūlo keletą tinklo automatizavimo ir duomenų centrų valdymo įrankių, kurie abu gali būti laikomi didžiosios tinklo operacijų valdymo schemos dalimi.

Komentarai