Saugumas yra pagrindinis daugelio tinklo irsistemos administratoriai. Tai visiškai suprantama atsižvelgiant į šiandieninę grėsmės sceną. Kibernetinės atakos yra vis dažnesnės ir daro neigiamą poveikį, kuris yra toks didžiulis, kad gali būti sunkiai įžvelgiamas. Kibernetiniai nusikaltėliai nuolat ieško sistemų ir programinės įrangos pažeidžiamumų, kad galėtų prieiti prie jų svarbiausias daugelio organizacijų turtas, jų duomenys. Norint užkirsti kelią reikia naudotipažeidžiamumo įvertinimo įrankiai, tokie kaip „Microsoft Baseline Security Analyzer“ arba MBSA. Tačiau ši priemonė pradeda rodyti tam tikrus amžiaus ženklus. Pradedantiesiems, jis tiesiogiai neveikia su šiuolaikinėmis „Windows“ versijomis, be to, yra šiek tiek ribotas. Tiesą sakant, jei vis dar naudojate MBSA, atėjo laikas pereiti prie kažko kito. Šiandien mes apžvelgiame keturios geriausios „Microsoft Baseline Security Analyzer“ alternatyvos.

Pradėsime diskusiją pažiūrėjęMBSA. Galų gale tai padeda žinoti, ką mes bandome pakeisti. Tada apskritai aptarsime pažeidžiamumą. Toliau kalbėsime apie pažeidžiamumo nuskaitymo įrankius, kas jie yra, kam jų reikia ir kokios yra jų pagrindinės savybės. Tai mus sudomins: keturios geriausios „Microsoft Baseline Security Analyzer“ alternatyvos. Trumpai apžvelgsime kiekvieną iš šių įrankių, kad susidarytume supratimą apie jų funkcijas ir galimybes.

Apie „Microsoft Baseline“ saugos analizatorių

„Microsoft Baseline Security Analyzer“ arbaMBSA yra gana senas „Microsoft“ įrankis. Nors tai tikrai nėra idealus pasirinkimas didelėms organizacijoms, įrankis gali būti naudingas mažesnėms įmonėms, toms, kurios turi tik keletą serverių. Vienas iš pagrindinių įrankio trūkumų, išskyrus jo amžių, yra tas, kad iš „Microsoft“ negalite tikėtis, kad jis nuskaitys bet ką, išskyrus „Microsoft“ produktus. Tačiau jis nuskaitys „Windows“ operacinę sistemą ir kai kurias paslaugas, tokias kaip „Windows“ ugniasienė, SQL serveris, IIS ir „Microsoft Office“ programos.

Priešingai nei dauguma kitų pažeidžiamumų nuskaitymoįrankiai, šis įrankis nežiūri konkrečių pažeidžiamumų. Vietoj to jis ieško tokių dalykų, kaip trūkstami pataisymai, pakeitimų paketai ir saugos naujinimai, ir nuskaito sistemas administracinėms problemoms spręsti. Ataskaitų teikimo variklis gali sukurti trūkstamų naujinimų ir netinkamų konfigūracijų sąrašą.

Kitas didelis MBSA trūkumas yra tas, kad dėlamžiaus, jis nėra iš tikrųjų suderinamas su „Windows 10“. MBSA 2.3 versija veiks su naujausia „Windows“ versija, tačiau, norint išvalyti klaidingus teiginius ir ištaisyti patikrinimus, kurių negalima atlikti, reikės šiek tiek pataisyti. Kaip pavyzdį, MBSA melagingai praneš, kad „Windows 10“ neįgalintas „Windows“ naujinimas, net kai jis yra. Todėl negalite naudoti šio produkto norėdami patikrinti, ar „Windows 10“ kompiuteriuose įgalintas „Windows“ naujinimas.

Tai yra paprastas naudoti įrankis ir jis daro tai, ką daro gerai. Tačiau tai nedaro daug ir iš tikrųjų to nedaro net ir šiuolaikiniuose kompiuteriuose, todėl daugelį vartotojų reikia pakeisti.

Pažeidžiamumas 101

Prieš eidami toliau, padarykime trumpą pertraukėlęaptarti pažeidžiamumą. Šiuolaikinių kompiuterinių sistemų ir tinklų sudėtingumas pasiekė precedento neturintį sudėtingumo lygį. Vidutinis serveris dažnai gali vykdyti šimtus procesų. Kiekvienas iš šių procesų yra kompiuterinė programa. Kai kurios iš jų yra didelės programos, sudarytos iš tūkstančių eilučių kodų. Šiame kodekse gali būti ir greičiausiai yra netikėtų dalykų. Vienu metu kūrėjas gali pridėti šiek tiek užpakalinių durų funkcijos, kad palengvintų derinimo pastangas. Vėliau, kai kūrėjas pradėjo dirbti su kažkuo kitu, ši pavojinga savybė galėjo klaidingai patekti į galutinę versiją. Įvesties patvirtinimo kode taip pat gali būti klaidų, kurios tam tikromis aplinkybėmis gali sukelti netikėtų ir dažnai nepageidaujamų rezultatų.

Tai yra tai, ką mes vadinamepažeidžiamumą ir bet kurį iš jų galima naudoti bandant gauti prieigą prie sistemų ir duomenų. Ten yra didžiulė kibernetinių nusikaltėlių bendruomenė, kuriai nėra nieko geriau, nei surasti šias skylutes ir jas išnaudoti, norint įsiskverbti į jūsų sistemas ir pavogti jūsų duomenis. Nepaisydami pažeidimų arba piktnaudžiaujantys vartotojai gali juos naudoti be priežiūros, kad galėtų pasiekti jūsų sistemas ir duomenis arba, dar blogiau, jūsų kliento duomenis arba kitaip padaryti didelę žalą, pavyzdžiui, padaryti jūsų sistemas nenaudotinas.

Pažeidžiamumų galima rasti visur. Jie dažnai šliaužia programinėje įrangoje, veikiančioje jūsų serveriuose ar jų operacinėse sistemose. Jie taip pat egzistuoja tinklo įrangoje, pavyzdžiui, jungikliuose, maršrutizatoriuose ir netgi tokiuose saugos įrenginiuose kaip ugniasienės. Norėdami būti saugioje pusėje - jei yra toks dalykas, kaip saugus - tikrai reikia jų ieškoti visur.

Pažeidžiamumo nuskaitymo įrankiai

Pažeidžiamumo nuskaitymo ar įvertinimo priemonės turiviena pagrindinė funkcija: jūsų sistemų, prietaisų, įrangos ir programinės įrangos pažeidžiamumų nustatymas. Jie dažnai vadinami skaitytuvais, nes paprastai nuskaito jūsų įrangą, kad ieškotų žinomų pažeidžiamumų.

Bet kaip rasti pažeidžiamumo nuskaitymo įrankiuspažeidžiamumas? Galų gale, paprastai jų nėra akivaizdoje. Jei tai būtų akivaizdu, kūrėjai būtų kreipęsi į juos prieš išleisdami programinę įrangą. Priemonės iš tikrųjų nedaug skiriasi nuo apsaugos nuo virusų programinės įrangos, kurioje kompiuterio virusų paradams atpažinti naudojamos virusų apibrėžimų duomenų bazės. Panašiai dauguma pažeidžiamumų skaitytuvų remiasi pažeidžiamumo duomenų bazėmis ir nuskaitymo sistemomis, kad nustatytų konkrečius pažeidžiamumus. Tokias pažeidžiamumo duomenų bazes dažnai gali gauti žinomos nepriklausomos saugumo bandymų laboratorijos, skirtos programinės ir aparatinės įrangos pažeidžiamumui nustatyti, arba jos gali būti patentuotos duomenų bazės iš pažeidžiamumo nuskaitymo įrankio pardavėjo. Kadangi grandinė yra tik tokia stipri, kaip ir silpniausia jos grandis, jūsų aptikimo lygis yra tik toks geras, kokį naudoja jūsų įrankio pažeidžiamumo duomenų bazė.

Kam jų reikia?

Atsakymas vienu žodžiu į šį klausimą yra gana gražusakivaizdu: visi! Kaip šiomis dienomis niekas, galvodamas apie savo protą, negalvotų paleisti kompiuterį be tam tikros apsaugos nuo virusų, joks tinklo administratorius neturėtų turėti bent jau tam tikros formos pažeidžiamumo apsaugos. Išpuoliai gali kilti iš bet kur ir gali jus užklupti ten, kur ir kada mažiausiai jų tikitės. Jūs turite žinoti apie savo poveikio riziką.

Nors galbūt ieškoma pažeidžiamumųtai, ką būtų galima padaryti rankiniu būdu, tai beveik neįmanomas darbas. Vien informacijos apie pažeidžiamumus radimas, jau nekalbant apie jūsų sistemų nuskaitymą, ar jos nėra, gali pareikalauti milžiniškų išteklių. Kai kurios organizacijos siekia surasti pažeidžiamumus ir dažnai jose dirba šimtai, jei ne tūkstančiai žmonių. Kodėl gi nepasinaudojus jais?

Kiekvienas, valdantis daugybę kompiuterinių sistemų arįrenginiams būtų labai naudinga, jei būtų naudojamas pažeidžiamumo nuskaitymo įrankis. Atitikimas norminiams standartams, tokiems kaip SOX ar PCI-DSS, tiesiog reikia paminėti tik kelis dalykus, dažnai jums tai įpareigoja. Ir net jei jie to nereikalauja, atitiktį dažnai bus lengviau įrodyti, jei galėsite parodyti, kad turite pažeidžiamumo nuskaitymo įrankius.

Esminės pažeidžiamumo nuskaitymo įrankių savybės

Yra daug veiksnių, į kuriuos reikia atsižvelgti renkantispažeidžiamumo nuskaitymo įrankis. Svarbiausių dalykų sąraše yra skenuojamų prietaisų asortimentas. Jums reikia įrankio, kuris galės nuskaityti visą jums reikalingą įrangą. Pavyzdžiui, jei turite daug „Linux“ serverių, norėsite pasirinkti įrankį, galintį juos nuskaityti, o ne tą, kuris tvarko tik „Windows“ įrenginius. Taip pat norite pasirinkti skaitytuvą, kuris būtų kuo tikslesnis jūsų aplinkoje. Nenorėtumėte paskęsti nenaudinguose pranešimuose ir melaginguose teiginiuose.

Kitas skirtingas elementas tarp produktųyra atitinkama jų pažeidžiamumo duomenų bazė. Ar ją prižiūri pardavėjas, ar tai nepriklausoma organizacija? Kaip reguliariai jis atnaujinamas? Ar jis laikomas vietoje, ar debesyje? Ar turite mokėti papildomus mokesčius už pažeidžiamumo duomenų bazės naudojimą ar naujinimų gavimą? Prieš rinkdamiesi įrankį, galbūt norėsite gauti atsakymus į šiuos klausimus.

Kai kurie pažeidžiamumo skaitytuvai naudojasi įkyriaiskenavimo metodai. Jie gali turėti įtakos sistemos našumui. Tiesą sakant, patys įsibrovėliai yra geriausi skaitytuvai. Tačiau jei jie turi įtakos sistemos našumui, norėsite apie tai žinoti iš anksto, kad galėtumėte atitinkamai suplanuoti nuskaitymus. Kalbant apie planavimą, tai yra dar vienas svarbus tinklo pažeidžiamumo nuskaitymo įrankių aspektas. Kai kuriuose įrankiuose net nėra numatytų nuskaitymų ir jie turi būti paleidžiami rankiniu būdu.

Įspėjimas ir pranešimai taip pat yra svarbūspažeidžiamumo nuskaitymo priemonių ypatybės. Įspėjimas susijęs su tuo, kas nutinka radus pažeidžiamumą. Ar yra aiškus ir lengvai suprantamas pranešimas? Kaip jis perduodamas? Naudodamiesi ekranu, el. Laišku, teksto žinute? Dar svarbiau, ar šis įrankis suteikia tam tikros įžvalgos, kaip pašalinti aptiktus pažeidžiamumus? Kai kurios priemonės turi automatizuotą tam tikrų tipų pažeidžiamumų pašalinimą. Kiti įrankiai integruojami su pataisų tvarkymo programine įranga, nes pataisymas dažnai yra geriausias būdas pašalinti pažeidžiamumus.

Kalbant apie ataskaitų teikimą, dažnai tai yra klausimasjei norite pasirinkti asmeninę pirmenybę, turite įsitikinti, kad informacija, kurios tikitės ir kurią jums reikia rasti ataskaitose, tikrai bus. Kai kurie įrankiai turi tik iš anksto nustatytas ataskaitas, kiti leis jums modifikuoti įmontuotas ataskaitas. Geriausi - bent jau ataskaitų teikimo požiūriu - leis jums nuo pat pradžių kurti pasirinktines ataskaitas.

Keturios puikios MBSA alternatyvos

Dabar, kai mes žinome, kokie yra pažeidžiamumaijie nuskaityti ir kokios yra pagrindinės pažeidžiamumo nuskaitymo įrankių savybės, mes pasiruošę peržiūrėti keletą geriausių ar įdomiausių paketų, kuriuos galėjome rasti. Mes įtraukėme keletą mokamų ir nemokamų įrankių. Kai kurie netgi yra nemokamos ir mokamos versijos. Viskas gerai tiktų pakeisti MBSA. Pažiūrėkime, kokios yra jų pagrindinės savybės.

1. „SolarWinds“ tinklo konfigūracijos tvarkyklė (NEMOKAMAS BANDYMAS)

„SolarWinds“ yra gerai žinomas vardas tarp tinklo irsistemos administratoriai. Bendrovė jau apie 20 metų gamina keletą geriausių tinklo administravimo įrankių. „SolarWinds Network Performance Monitor“ yra vienas geriausių SNMP tinklo pralaidumo stebėjimo įrankių. Bendrovė taip pat yra gana garsi nemokamais įrankiais. Tai yra mažesni įrankiai, skirti spręsti tam tikras tinklo valdymo užduotis. Tarp geriausiai žinomų šių nemokamų įrankių yra „Advanced Subnet Calculator“ ir „Kiwi Syslog“ serveris.

Mūsų pirmasis įrankis „SolarWinds“ tinklo konfigūracijos tvarkyklė iš tikrųjų nėra pažeidžiamumų nuskaitymo įrankis. Bet dėl dviejų konkrečių priežasčių mes manėme, kad tai yra įdomi MBSA alternatyva, ir nusprendėme įtraukti ją į savo sąrašą. Pradedantiesiems, produktas turi pažeidžiamumo įvertinimo funkciją, be to, jis skirtas specifiniam pažeidžiamumo tipui, kuris yra svarbus, tačiau ne todėl, kad daugelis kitų priemonių yra susijusios su netinkama tinklo įrangos konfigūracija. Gaminyje taip pat yra su pažeidžiamumu nesusijusių funkcijų.

- NEMOKAMAS BANDYMAS: „SolarWinds“ tinklo konfigūracijos tvarkyklė

- Oficiali atsisiuntimo nuoroda: https://www.solarwinds.com/network-configuration-manager/registration

Į „SolarWinds“ tinklo konfigūracijos tvarkyklėPagrindinis pažeidžiamumo nuskaitymo įrankis yrapatvirtinant tinklo įrangos konfigūracijas dėl klaidų ir praleidimų. Įrankis taip pat gali periodiškai tikrinti, ar įrenginio konfigūracijoje nėra pakeitimų. Tai yra naudinga, nes kai kurios atakos prasideda modifikuojant tinklo įrenginio konfigūraciją (kuri dažnai nėra tokia saugi kaip serveriai) tokiu būdu, kuris palengvina prieigą prie kitų sistemų. Įrankis taip pat gali padėti užtikrinti standartų laikymąsi ar normų laikymąsi naudojant automatizuotus tinklo konfigūracijos įrankius, kurie gali diegti standartizuotas konfigūracijas, aptikti proceso neatitinkančius pokyčius, audito konfigūracijas ir net ištaisyti pažeidimus.

Programinė įranga integruota su nacionalinePažeidžiamumo duomenų bazė, kuri uždirbo ją šiame MBSA alternatyvų sąraše. Jis taip pat turi prieigą prie naujausių CVE, kad nustatytų „Cisco“ įrenginių spragas. Tai veiks su bet kokiu „Cisco“ įrenginiu, kuriame veikia ASA, IOS ar „Nexus“ OS. Tiesą sakant, du kiti naudingi įrankiai, tinklo įžvalgos ASA ir tinklo įžvalgos „Nexus“, yra įmontuoti tiesiai į produktą.

Kaina už „SolarWinds“ tinklo konfigūracijos tvarkyklė prasideda nuo 2 895 USD iki 50 valdomų mazgų ir padidėja su valdomų mazgų skaičiumi. Jei norite išbandyti šį įrankį, nemokamą 30 dienų bandomąją versiją galite atsisiųsti tiesiai iš „SolarWinds“.

2. „OpenVAS“

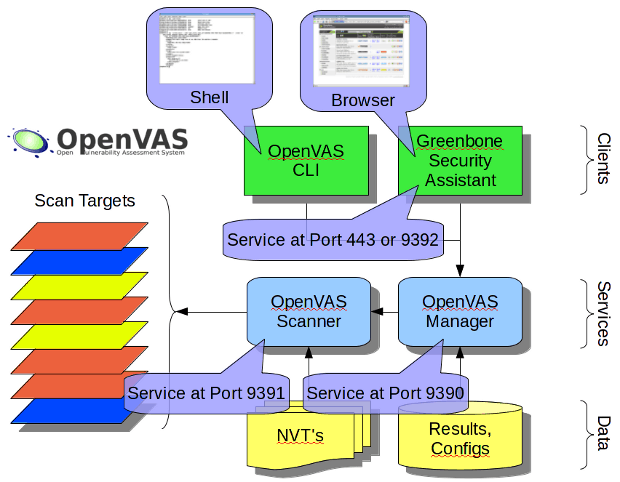

Į Atvira pažeidžiamumo vertinimo sistema, arba „OpenVAS“, yra kelių paslaugų ir įrankių sistema. Jie kartu sukuria išsamų, tačiau galingą pažeidžiamumų nuskaitymo įrankį. Sistema už „OpenVAS“ yra „Greenbone Networks“ pažeidžiamumo dalisvaldymo sprendimas, kurio elementai buvo įnešti į bendruomenę maždaug dešimt metų. Sistema yra visiškai nemokama ir daugelis jos pagrindinių komponentų yra atvirojo kodo, nors kai kurie ne. „OpenVAS“ skaitytuvui tiekiama daugiau nei penkiasdešimt tūkstančių tinklo pažeidžiamumo testų, kurie reguliariai atnaujinami.

„OpenVAS“ sudaro du pagrindiniai komponentai. Pirmasis yra „OpenVAS“ skaitytuvas. Tai yra komponentas, atsakingas už faktinį tikslinių kompiuterių nuskaitymą. Antrasis komponentas yra „OpenVAS“ vadovas kuris tvarko visa kita, pvz., valdymąskaitytuvą, rezultatų sujungimą ir saugojimą centrinėje SQL duomenų bazėje. Programinė įranga turi ir naršyklės, ir komandų eilutės vartotojo sąsajas. Kitas sistemos komponentas yra tinklo pažeidžiamumo testų duomenų bazė. Norėdami gauti išsamesnę apsaugą, ši duomenų bazė gali gauti atnaujinimus iš nemokamo „Greenborne Community Feed“ arba mokamo „Greenborne“ saugos kanalo.

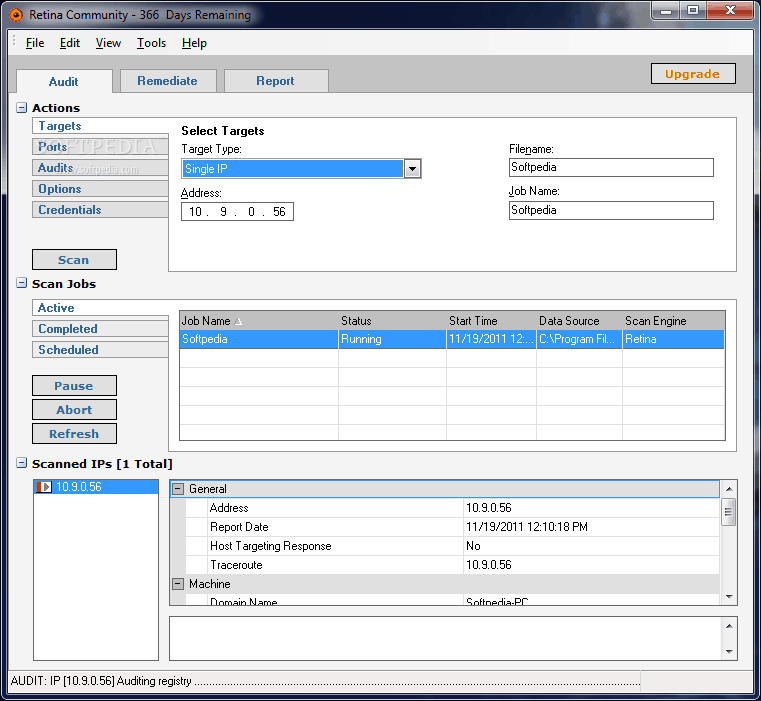

3. Retina tinklo bendruomenė

Retina tinklo bendruomenė yra nemokama versija Tinklainės tinklo skaitytuvas iš Aukščiau pasitikėjimo, kuris yra vienas iš labiausiai žinomų pažeidžiamumųskaitytuvus. Nepaisant nemokamo, jis yra išsamus pažeidžiamumų skaitytuvas, kuriame yra daugybė funkcijų. Tai gali atlikti išsamų trūkstamų pataisų, nulinės dienos pažeidžiamumų ir nesaugių konfigūracijų pažeidžiamumo vertinimą. Tai taip pat gali pasigirti vartotojo profiliais, suderintais su darbo funkcijomis, taip supaprastindama sistemos veikimą. Šis produktas pasižymi metro stiliaus intuityvia grafine sąsaja, leidžiančia supaprastinti sistemos darbą.

Vienas puikus dalykas Retina tinklo bendruomenė yra ta pati pažeidžiamumo duomenų bazėkaip mokamą brolį ar seserį. Tai yra išsami tinklo pažeidžiamumų, konfigūracijos problemų ir trūkstamų pataisų duomenų bazė, kuri yra automatiškai atnaujinama ir apima įvairias operacines sistemas, įrenginius, programas ir virtualią aplinką. Kalbėdamas apie virtualią aplinką, produktas visiškai palaiko „VMware“ ir apima virtualų vaizdų nuskaitymą internete ir neprisijungus, virtualių programų nuskaitymą ir integraciją su „vCenter“.

Pagrindinis trūkumas Retina tinklo bendruomenė yra tai, kad apsiribojama 256 IP nuskaitymuadresus. Nors to gali būti nedaug, jei tvarkote didelį tinklą, to gali pakakti daugeliui mažesnių organizacijų. Jei jūsų aplinkoje yra daugiau nei 256 įrenginiai, viskas, ką mes ką tik pasakėme apie šį gaminį, galioja ir jo dideliame brolyje Tinklainės tinklo skaitytuvas kurį galima įsigyti standartiniais ir neribotais leidimais. Bet kuriame leidime, palyginti su., Yra išplėstas funkcijų rinkinys Tinklainės tinklo skaitytuvas.

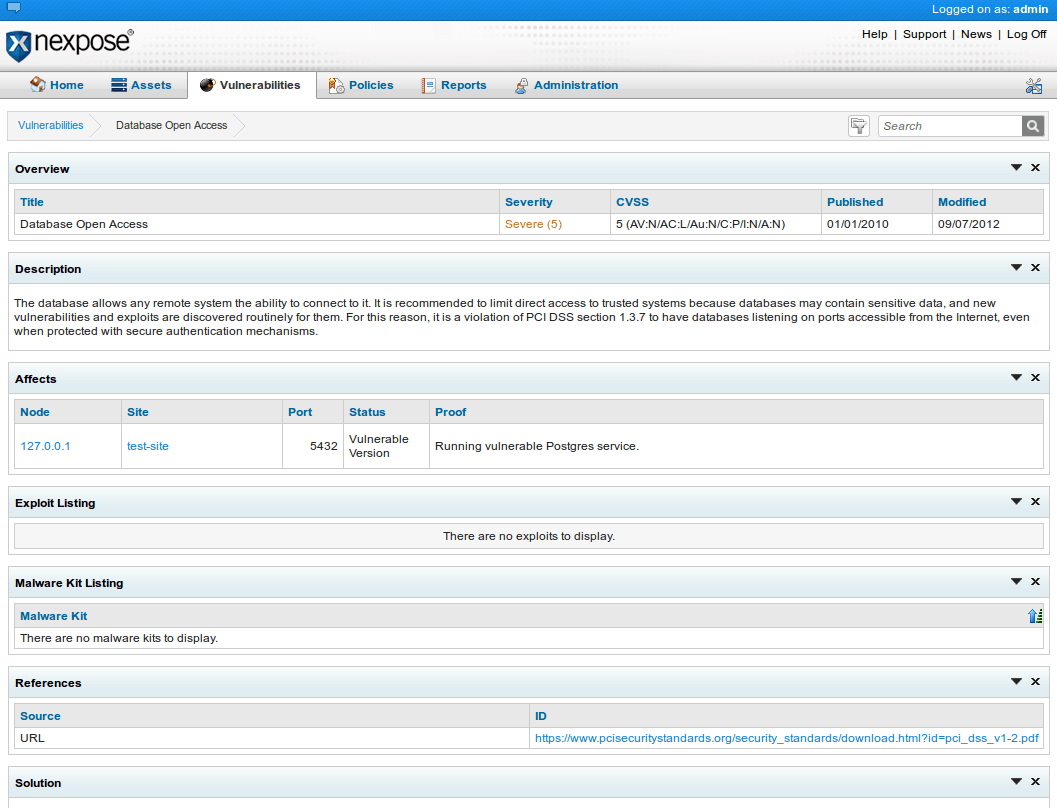

4. „Nexpose“ bendruomenės leidimas

Galbūt ne tokia populiari kaip tinklainė, Nexpose iš „Rapid7“ yra dar vienas gerai žinomas pažeidžiamumų skaitytuvas. Kalbant apie „Nexpose“ bendruomenės leidimas, tai yra šiek tiek sumažinta versija „Rapid7“Išsamus pažeidžiamumų skaitytuvas. Vis dėlto produktas turi keletą svarbių apribojimų. Pavyzdžiui, apsiribojama ne daugiau kaip 32 IP adresų nuskaitymu. Tai smarkiai riboja įrankio naudingumą tik mažiausiems tinklams. Kitas apribojimas yra tas, kad produktą galima naudoti tik vienerius metus. Jei galite gyventi su šiais apribojimais, tai yra puikus produktas. Jei ne, visada galite pasižiūrėti į mokamą pasiūlymą iš „Rapid7“.

„Nexpose“ bendruomenės leidimas važiuos fizinėmis mašinomis„Windows“ ar „Linux“. Jį taip pat galima įsigyti kaip virtualų prietaisą. Jis turi plačias nuskaitymo galimybes, kurios valdys tinklus, operacines sistemas, žiniatinklio programas, duomenų bazes ir virtualią aplinką. Šis įrankis naudoja adaptyvią apsaugą, kuri gali automatiškai aptikti ir įvertinti naujus įrenginius ir naujas spragas, kai tik jie prisijungia prie jūsų tinklo. Ši funkcija veikia kartu su dinaminiais ryšiais su „VMware“ ir AWS. Programinė įranga taip pat integruota su „Sonar“ tyrimų projektu, kad užtikrintų tikrą stebėjimą. „Nexpose“ bendruomenės leidimas teikia integruotą politikos nuskaitymą, kad padėtųlaikantis populiarių standartų, tokių kaip NVS ir NIST. Ir paskutinis, bet ne mažiau svarbus dalykas - įrankio intuityviose ištaisymo ataskaitose pateikiamos išsamios instrukcijos apie ištaisymo veiksmus.

Komentarai