Drošība ir galvenā problēma lielākajā daļā tīkla unsistēmas administratori. Tas ir diezgan saprotami, ņemot vērā mūsdienu draudu ainu. Kiberuzbrukumi notiek arvien biežāk, un tiem ir tik milzīga nelabvēlīga ietekme, ka tos var būt grūti uztvert. Kibernoziedznieki pastāvīgi meklē sistēmu un programmatūras ievainojamības, lai tām piekļūtu daudzu organizāciju vissvarīgākais īpašums, to dati. Profilakse, kas prasa izmantotievainojamības novērtēšanas rīki, piemēram, Microsoft Baseline Security Analyzer vai MBSA. Tomēr šis rīks sāk parādīt dažas vecuma pazīmes. Iesācējiem tas tieši nedarbosies ar mūsdienu Windows versijām, un tā funkcionalitāte ir arī nedaudz ierobežota. Godīgi sakot, ja jūs joprojām izmantojat MBSA, ir pienācis laiks pāriet uz kaut ko citu. Šodien mēs pārskatām četras labākās alternatīvas Microsoft Baseline Security Analyzer.

Mēs sāksim mūsu diskusiju, apskatotMBSA. Galu galā tas palīdz zināt, ko mēs cenšamies aizstāt. Pēc tam mēs apspriedīsim ievainojamību kopumā. Tālāk mēs runāsim par ievainojamības skenēšanas rīkiem, kādi tie ir, kam tie nepieciešami un kādas ir to būtiskās funkcijas. Tas novedīs pie lielā atklājuma: četras labākās alternatīvas Microsoft Baseline Security Analyzer. Mēs īsi apskatīsim katru no rīkiem, lai sniegtu priekšstatu par tā funkcijām un iespējām.

Par Microsoft Baseline drošības analizatoru

Microsoft Baseline Security Analyzer vaiMBSA ir diezgan vecs Microsoft rīks. Lai gan tas noteikti nav ideāls risinājums lielām organizācijām, rīks varētu būt noderīgs mazākiem uzņēmumiem, tiem, kuriem ir tikai nedaudz serveru. Viens no šī rīka galvenajiem trūkumiem, izņemot vecumu, ir tas, ka no Microsoft puses jūs nevarat gaidīt, ka tas skenēs kaut ko citu kā Microsoft produktus. Tomēr tas skenēs Windows operētājsistēmu, kā arī dažus pakalpojumus, piemēram, Windows ugunsmūri, SQL serveri, IIS un Microsoft Office lietojumprogrammas.

Pretstatā lielākajai daļai citu ievainojamības skenēšanasrīki, tas neveic konkrētu ievainojamību meklēšanu. Tā vietā tas meklē tādas lietas kā trūkstošos ielāpus, servisa pakotnes un drošības atjauninājumus un skenē sistēmas administratīvām problēmām. Tā ziņojumprogramma var ģenerēt trūkstošo atjauninājumu un nepareizu konfigurāciju sarakstu.

Vēl viens būtisks MBSA trūkums ir tas, ka sakarā artā vecums nav īsti saderīgs ar operētājsistēmu Windows 10. MBSA 2.3 versija darbosies ar jaunāko Windows versiju, taču, iespējams, būs nepieciešama zināma korekcija, lai attīrītu viltus pozitīvus un izlabotu pārbaudes, kuras nevar pabeigt. Piemēram, MBSA kļūdaini ziņos, ka operētājsistēmā Windows 10 nav iespējota Windows atjaunināšana, pat ja tā ir. Līdz ar to jūs nevarat izmantot šo produktu, lai pārbaudītu, vai Windows 10 datoros ir iespējota Windows atjaunināšana.

Šis ir vienkāršs lietojamais rīks, un tas darbojas labi. Tomēr tas nedara daudz, un patiesībā to nedara pat tik labi mūsdienu datoros, liekot daudziem lietotājiem meklēt rezerves.

Ievainojamība 101

Pirms mēs dodamies tālāk, īsumā apstāsimiesapspriest ievainojamību. Mūsdienu datorsistēmu un tīklu sarežģītība ir sasniegusi nepieredzētu sarežģītības pakāpi. Vidējā serverī bieži varētu darboties simtiem procesu. Katrs no šiem procesiem ir datorprogramma. Dažas no tām ir lielas programmas, kas veidotas no tūkstošiem avota koda rindiņu. Šajā kodā varētu būt un, iespējams, ir arī negaidītas lietas. Iespējams, ka izstrādātājs ir pievienojis kādu aizmugures funkcijas, lai atvieglotu atkļūdošanas centienus. Vēlāk, kad izstrādātājs sāka strādāt pie kaut kā cita, šī bīstamā īpašība, iespējams, kļūdaini padarīja to par galīgo laidienu. Ievades validācijas kodā var būt arī dažas kļūdas, kas noteiktā gadījumā var izraisīt negaidītus un bieži nevēlamus rezultātus.

Tie ir tie, uz kuriem mēs atsaucamiesievainojamības, un jebkuru no tām var izmantot, lai mēģinātu piekļūt sistēmām un datiem. Tur ir milzīga kibernoziedznieku kopiena, kurai nekas nav labāks, kā atrast šos caurumus un tos izmantot, lai iekļūtu jūsu sistēmās un nozagtu jūsu datus. Ja tie tiek ignorēti vai atstāti bez uzraudzības, ļaunprātīgi lietotāji var izmantot ievainojamības, lai piekļūtu jūsu sistēmām un datiem vai, iespējams, vēl ļaunāk, klienta datiem vai kā citādi radītu būtisku kaitējumu, piemēram, padarot jūsu sistēmas nelietojamas.

Ievainojamības var atrast visur. Viņi bieži rāpo programmatūrā, kas darbojas uz jūsu serveriem vai viņu operētājsistēmās. Tie pastāv arī tādās tīkla iekārtās kā slēdži, maršrutētāji un pat tādās drošības ierīcēs kā ugunsmūri. Lai būtu drošā pusē - ja ir tāda lieta kā atrašanās drošā pusē - jums tie tiešām jāmeklē visur.

Ievainojamības skenēšanas rīki

Neaizsargātības skenēšanas vai novērtēšanas rīkiem irviena galvenā funkcija: jūsu sistēmu, ierīču, aprīkojuma un programmatūras ievainojamību identificēšana. Tos bieži sauc par skeneriem, jo tie parasti skenēs jūsu aprīkojumu, lai meklētu zināmās ievainojamības.

Bet kā atrast ievainojamības skenēšanas rīkus?ievainojamības? Galu galā viņi parasti nav redzamā vietā. Ja tie būtu tik acīmredzami, izstrādātāji būtu tos uzrunājuši pirms programmatūras izlaišanas. Rīki faktiski nav daudz atšķirīgi no vīrusu aizsardzības programmatūras, kas datoru vīrusu parakstu atpazīšanai izmanto vīrusu definīciju datu bāzes. Tāpat vairums ievainojamības skeneru paļaujas uz ievainojamības datu bāzēm un īpašu ievainojamību skenēšanas sistēmām. Šādas ievainojamības datu bāzes bieži ir pieejamas labi zināmās neatkarīgās drošības testēšanas laboratorijās, kas nodarbojas ar programmatūras un aparatūras ievainojamību atrašanu, vai arī tās var būt patentētas datu bāzes no ievainojamības skenēšanas rīka pārdevēja. Tā kā ķēde ir tikai tik spēcīga kā tās vājākais posms, iegūtais atklāšanas līmenis ir tikpat labs kā jūsu rīka izmantotā ievainojamības datu bāze.

Kam tie nepieciešami?

Atbilde ar vienu vārdu uz šo jautājumu ir diezgan labaskaidrs: visi! Tāpat kā neviens, kas ir viņa pareizajā prātā, mūsdienās nedomātu palaist datoru bez zināmas aizsardzības pret vīrusiem, arī tīkla administratoram nevajadzētu būt vismaz kaut kādai neaizsargātības aizsardzībai. Uzbrukumi varētu notikt no jebkuras vietas un trāpīt tur, kur un kad jūs vismazāk gaidāt. Jums jāzina par savu pakļaušanas risku.

Kaut arī iespējams, ka tiek meklēta ievainojamībakaut ko varētu izdarīt manuāli, tas ir gandrīz neiespējams darbs. Tikai informācijas atrašana par ievainojamībām, nemaz nerunājot par jūsu sistēmu skenēšanu to klātbūtnes noteikšanai, varētu aizņemt ļoti daudz resursu. Dažas organizācijas nodarbojas ar ievainojamību atrašanu, un tās bieži nodarbina simtiem vai pat tūkstošiem cilvēku. Kāpēc gan neizmantot tos?

Ikviens, kurš pārvalda vairākas datorsistēmas vaiierīcēm būtu liels ieguvums no ievainojamības skenēšanas rīka izmantošanas. Atbilstība normatīvajiem standartiem, piemēram, SOX vai PCI-DSS, tikai dažus nosaucot, bieži vien jums tiks uzticēts. Pat ja viņi to īpaši neprasa, atbilstību bieži būs vieglāk pierādīt, ja varēsit parādīt, ka jums ir ievainojamības skenēšanas rīki.

Neaizsargātības skenēšanas rīku galvenās iezīmes

Ir daudz faktoru, kas jāņem vērā, izvēlotiesievainojamības skenēšanas rīks. Apsveramo lietu saraksta augšpusē ir skenējamo ierīču klāsts. Jums nepieciešams rīks, kas spēs skenēt visu skenēšanai nepieciešamo aprīkojumu. Piemēram, ja jums ir daudz Linux serveru, jūs vēlaties izvēlēties rīku, kas tos var skenēt, nevis tādu, kas apstrādā tikai ar Windows mašīnām. Jūs arī vēlaties izvēlēties skeneri, kas ir pēc iespējas precīzāks jūsu vidē. Jūs nevēlētos noslīkt bezjēdzīgos paziņojumos un viltus pozitīvās ziņās.

Vēl viens atšķirīgs elements starp izstrādājumiemir viņu attiecīgā neaizsargātības datu bāze. Vai to uztur pārdevējs, vai tas ir no neatkarīgas organizācijas? Cik regulāri tas tiek atjaunināts? Vai tas tiek glabāts lokāli vai mākonī? Vai jums ir jāmaksā papildu maksa, lai izmantotu ievainojamības datu bāzi vai saņemtu atjauninājumus? Pirms rīka izvēles jūs varētu vēlēties saņemt atbildes uz šiem jautājumiem.

Daži neaizsargātības skeneri izmanto uzmācīgusskenēšanas metodes. Tie varētu potenciāli ietekmēt sistēmas veiktspēju. Patiesībā uzmācīgākie bieži ir labākie skeneri. Tomēr, ja tie ietekmē sistēmas veiktspēju, jūs par to vēlaties uzzināt iepriekš, lai attiecīgi ieplānotu skenēšanu. Runājot par plānošanu, tas ir vēl viens svarīgs tīkla ievainojamības skenēšanas rīku aspekts. Dažiem rīkiem pat nav ieplānotu skenēšanu, un tie ir jāuzsāk manuāli.

Trauksme un ziņošana ir arī svarīgaievainojamības skenēšanas rīku funkcijas. Brīdināšana attiecas uz to, kas notiek, kad tiek atrasta ievainojamība. Vai ir skaidrs un viegli saprotams paziņojums? Kā tas tiek pārraidīts? Izmantojot uznirstošo ekrānu, e-pastu vai īsziņu? Vēl svarīgāk ir tas, vai rīks sniedz zināmu ieskatu, kā novērst atrastās ievainojamības? Dažiem rīkiem ir automatizēta noteikta veida ievainojamību novēršana. Citi rīki tiek integrēti ar plākstera pārvaldības programmatūru, jo bieži vien labākais risinājums nepilnību novēršanai ir labošana.

Kas attiecas uz ziņošanu, lai gan tas bieži ir jautājumspersonīgi dodot priekšroku, jums jāpārliecinās, ka informācija, kuru jūs gaidāt un kas jums jāatrod pārskatos, tiešām atradīsies. Dažiem rīkiem ir tikai iepriekš definēti pārskati, citi ļaus jums mainīt iebūvētos pārskatus. Labākie - vismaz no ziņošanas viedokļa - ļaus jums izveidot pielāgotus pārskatus no jauna.

Četras lieliskas MBSA alternatīvas

Tagad, kad mēs zinām, kādas ir ievainojamībastie tiek skenēti un kādas ir neaizsargātības skenēšanas rīku galvenās iezīmes, mēs esam gatavi pārskatīt dažus no labākajiem vai interesantākajiem paketēm, ko mēs varētu atrast. Mēs esam iekļāvuši dažus apmaksātus un dažus bezmaksas rīkus. Daži no tiem ir pieejami pat bezmaksas un apmaksātā versijā. Viss būtu piemērots MBSA aizstāšanai. Apskatīsim to galvenās iezīmes.

1. SolarWinds tīkla konfigurācijas pārvaldnieks (BEZMAKSAS IZMĒĢINĀJUMA VERSIJA)

SolarWinds ir labi pazīstams nosaukums starp tīkliem unsistēmas administratori. Uzņēmums jau aptuveni 20 gadus ražo dažus no labākajiem tīkla administrēšanas rīkiem. Viens no labākajiem rīkiem, SolarWinds tīkla veiktspējas monitors, kā viens no labākajiem SNMP tīkla joslas platuma uzraudzības rīkiem vienmēr saņem lielu atzinību un atzinību. Uzņēmums ir diezgan slavens arī ar bezmaksas rīkiem. Tie ir mazāki rīki, kas izstrādāti, lai risinātu specifiskus tīkla pārvaldības uzdevumus. Starp pazīstamākajiem no šiem bezmaksas rīkiem ir uzlabotais apakštīkla kalkulators un Kiwi Syslog serveris.

Mūsu pirmais rīks SolarWinds tīkla konfigurācijas pārvaldnieks patiesībā nav ievainojamības skenēšanas rīks. Bet divu īpašu iemeslu dēļ mēs uzskatījām, ka tā ir interesanta alternatīva MBSA, un izvēlējāmies to iekļaut mūsu sarakstā. Iesācējiem produktam ir ievainojamības novērtēšanas funkcija, un tas pievēršas arī īpaša veida ievainojamībai, kas ir svarīga, bet ne tā, ka daudzi citi rīki pievēršas tīkla tīkla nepareizai konfigurēšanai. Produkts ir arī iepakots ar neaizsargātību saistītām funkcijām.

- BEZMAKSAS IZMĒĢINĀJUMA VERSIJA: SolarWinds tīkla konfigurācijas pārvaldnieks

- Oficiālā lejupielādes saite: https://www.solarwinds.com/network-configuration-manager/registration

Uz SolarWinds tīkla konfigurācijas pārvaldnieksKā ievainojamības skenēšanas rīks galvenokārt tiek izmantotstīkla iekārtu konfigurāciju validācijā attiecībā uz kļūdām un izlaidumiem. Rīks var arī periodiski pārbaudīt, vai ierīces konfigurācijā nav izmaiņu. Tas ir noderīgi, jo daži uzbrukumi tiek sākti, mainot tīkla ierīces konfigurāciju - kas bieži nav tik droša kā serveri - tādā veidā, kas var atvieglot piekļuvi citām sistēmām. Šis rīks var palīdzēt arī standartiem vai normatīvo aktu ievērošanai, izmantojot savus automatizētos tīkla konfigurācijas rīkus, kas var izvietot standartizētas konfigurācijas, atklāt ārpus procesa esošas izmaiņas, audita konfigurācijas un pat labot pārkāpumus.

Programmatūra ir integrēta ar NacionāloIevainojamības datu bāze, kas to izpelnījās šajā MBSA alternatīvu sarakstā. Tam ir arī piekļuve visjaunākajiem CVE, lai identificētu jūsu Cisco ierīču ievainojamības. Tas darbosies ar jebkuru Cisco ierīci, kurā darbojas ASA, IOS vai Nexus OS. Faktiski divi citi noderīgi rīki, Network Insights for ASA un Network Insights for Nexus, ir iebūvēti tieši izstrādājumā.

Cena par SolarWinds tīkla konfigurācijas pārvaldnieks sākas ar 2895 USD līdz 50 pārvaldītiem mezgliem un palielinās ar pārvaldīto mezglu skaitu. Ja vēlaties izmēģināt šo rīku, bezmaksas 30 dienu izmēģinājuma versiju var lejupielādēt tieši no SolarWinds.

2. OpenVAS

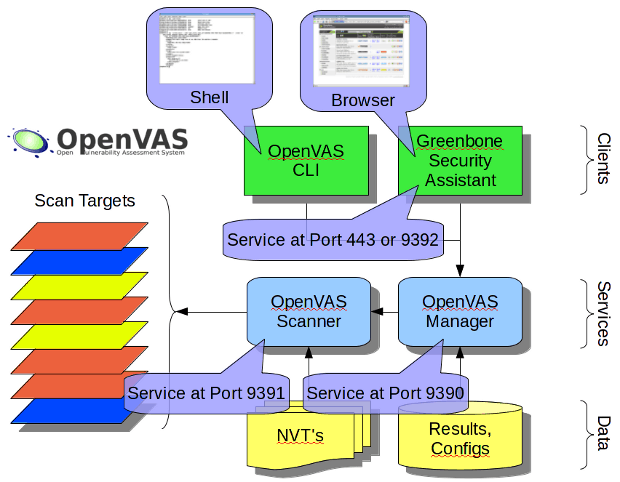

Uz Atvērtā ievainojamības novērtēšanas sistēma, vai OpenVAS, ir vairāku pakalpojumu un rīku ietvars. Tie apvieno, lai izveidotu visaptverošu, bet jaudīgu ievainojamības skenēšanas rīku. Sistēmas pamatā OpenVAS ir daļa no Greenbone Networks ievainojamībaspārvaldības risinājums, no kura elementiem kopiena tiek ieguldīta apmēram desmit gadus. Sistēma ir pilnīgi bezmaksas, un daudzi no tās galvenajiem komponentiem ir atvērtā pirmkoda, lai gan daži no tiem nav. Skeneris OpenVAS tiek piegādāts ar vairāk nekā piecdesmit tūkstošiem tīkla ievainojamības testu, kas tiek regulāri atjaunināti.

OpenVAS sastāv no diviem galvenajiem komponentiem. Pirmais ir OpenVAS skeneris. Šī ir sastāvdaļa, kas atbild par mērķa datoru faktisko skenēšanu. Otrais komponents ir OpenVAS vadītājs kas apstrādā visu pārējo, piemēram, kontroliskeneris, rezultātu apvienošana un saglabāšana centrālajā SQL datu bāzē. Programmatūrai ir gan pārlūkprogrammas, gan komandrindas lietotāja saskarnes. Vēl viena sistēmas sastāvdaļa ir tīkla ievainojamības testu datu bāze. Lai iegūtu visaptverošāku aizsardzību, šī datu bāze var saņemt atjauninājumus no bezmaksas Greenborne Community Feed vai maksas Greenborne Security Feed.

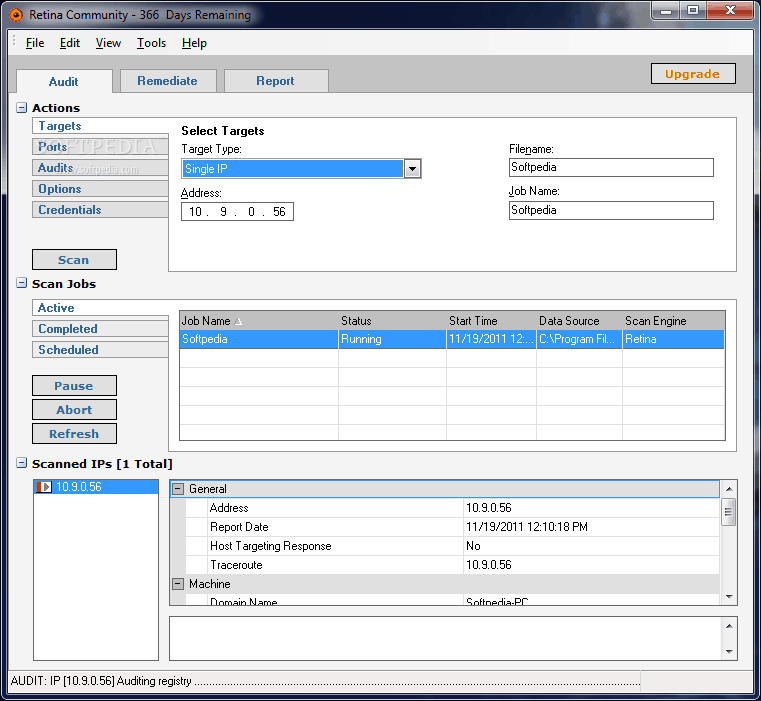

3. Tīklenes tīkla kopiena

Tīklenes tīkla kopiena ir bezmaksas versija Tīklenes tīkla drošības skeneris no plkst AboveTrust, kas ir viena no vispazīstamākajām ievainojamībāmskeneri. Neskatoties uz to, ka tas ir bez maksas, tas ir visaptverošs ievainojamības skeneris, kurā ir funkcijas. Tas var veikt rūpīgu trūkstošo ielāpu, nulles dienas ievainojamību un nedrošo konfigurāciju ievainojamības novērtējumu. Tas arī var lepoties ar lietotāja profiliem, kas ir saskaņoti ar darba funkcijām, tādējādi vienkāršojot sistēmas darbību. Šim produktam ir raksturīga metro stila intuitīva GUI, kas ļauj racionalizēt sistēmas darbību.

Viena lieliska lieta par Tīklenes tīkla kopiena ir tā, ka tā izmanto to pašu ievainojamības datu bāzikā apmaksāts brālis. Tā ir plaša tīkla ievainojamību, konfigurācijas problēmu un trūkstošo ielāpu datu bāze, kas tiek automātiski atjaunināta un aptver plašu operētājsistēmu, ierīču, lietojumprogrammu un virtuālās vides klāstu. Runājot par virtuālo vidi, produkts pilnībā atbalsta VMware, un tas ietver tiešsaistes un bezsaistes virtuālo attēlu skenēšanu, virtuālo lietojumprogrammu skenēšanu un integrāciju ar vCenter.

Galvenais trūkums Tīklenes tīkla kopiena ir tas, ka tas aprobežojas ar 256 IP skenēšanuadreses. Lai gan tas var nebūt daudz, ja pārvaldāt lielu tīklu, tas varētu būt vairāk nekā pietiekami daudzām mazākām organizācijām. Ja jūsu vidē ir vairāk nekā 256 ierīces, viss, ko mēs tikko teicām par šo produktu, attiecas arī uz tā lielo brāli Tīklenes tīkla drošības skeneris kas ir pieejams standarta un neierobežotā skaitā. Jebkuram izdevumam ir paplašināts funkciju komplekts, salīdzinot ar Tīklenes tīkla kopienas skeneris.

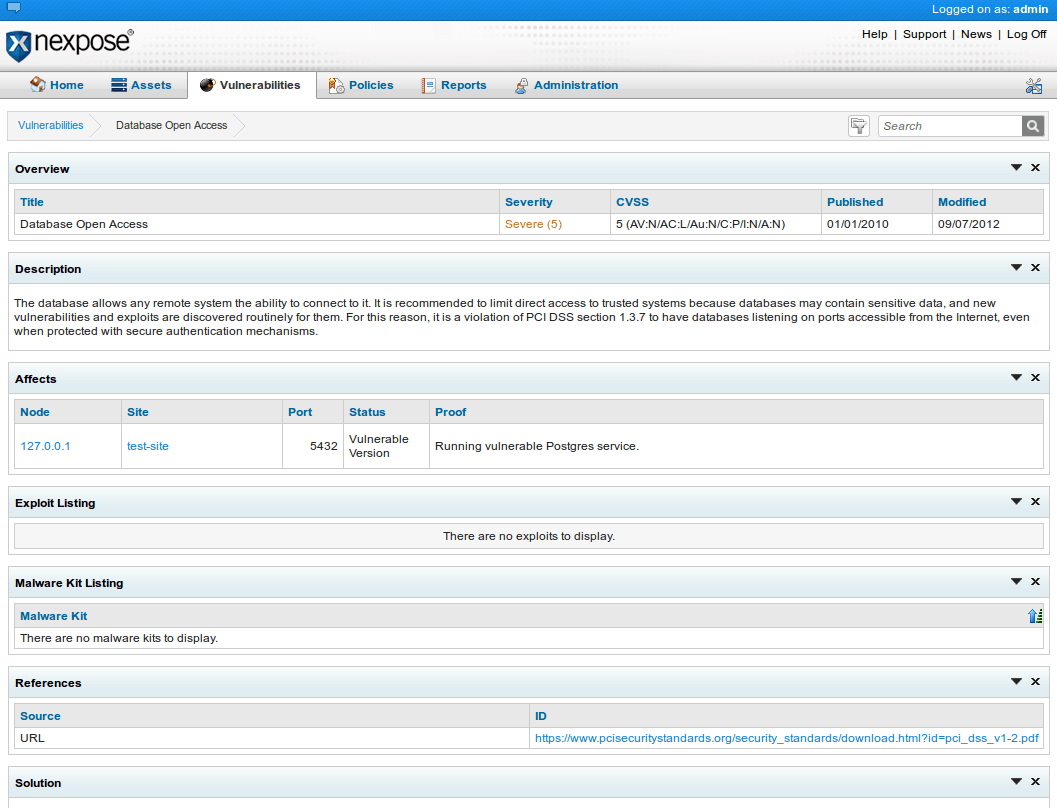

4. Nexpose kopienas izdevums

Varbūt ne tik populārs kā tīklene, Nexpose no plkst Rapid7 ir vēl viens labi zināms neaizsargātības skeneris. Kas attiecas uz Nexpose kopienas izdevums, tā ir nedaudz samazināta versija Rapid7Visaptverošais neaizsargātības skeneris. Tomēr produktam ir daži svarīgi ierobežojumi. Piemēram, tas aprobežojas ar ne vairāk kā 32 IP adrešu skenēšanu. Tas nopietni ierobežo šī rīka lietderību tikai mazākajiem tīkliem. Vēl viens ierobežojums ir tāds, ka produktu var izmantot tikai vienu gadu. Ja jūs varat dzīvot ar šiem ierobežojumiem, tas ir lielisks produkts. Ja nē, jūs vienmēr varat apskatīt maksas piedāvājumu no Rapid7.

Nexpose kopienas izdevums darbosies fiziskās mašīnās zem jebkura no šiem noteikumiemWindows vai Linux. Tas ir pieejams arī kā virtuāla ierīce. Tam ir plašas skenēšanas iespējas, kas darbosies ar tīkliem, operētājsistēmām, tīmekļa lietojumprogrammām, datu bāzēm un virtuālo vidi. Šis rīks izmanto adaptīvo drošību, kas var automātiski atklāt un novērtēt jaunas ierīces un jaunas ievainojamības brīdī, kad tās piekļūst jūsu tīklam. Šī funkcija darbojas kopā ar dinamiskiem savienojumiem ar VMware un AWS. Programmatūra tiek integrēta arī ar Sonar izpētes projektu, lai nodrošinātu patiesu tiešo uzraudzību. Nexpose kopienas izdevums nodrošina integrētu politikas skenēšanu, lai palīdzētuievērojot tādus populārus standartus kā NVS un NIST. Un visbeidzot, rīka intuitīvajos sanācijas pārskatos ir sniegti soli pa solim norādījumi par sanācijas darbībām.

Komentāri