IT-beveiliging is een hot topic. Dat is het minste wat we kunnen zeggen. Bedreigingen zijn overal en bescherming tegen hen is een eindeloze strijd. Voorbij zijn de dagen dat alles wat nodig was, enige antivirussoftware was. De complexiteit van de IT-dreigingsscène van vandaag is gelijk - zo niet superieur - aan die van de systemen die we proberen te beschermen. Aanvallen komen in alle vormen en vormen en brengen onze bedrijven dagelijks in gevaar. Om ons hiertegen te beschermen, hebben we een dreigingsmonitoringsysteem van topkwaliteit nodig. Gelukkig hebben we hard gewerkt om ze te vinden en we zijn blij om de beste IT-dreigingsmonitoringsystemen te kunnen presenteren.

We beginnen onze verkenning door te proberen te definiërenwat IT-dreigingsmonitoring is. Verschillende mensen kunnen verschillende definities hebben - en ze zijn allemaal even goed - maar, voor onze discussie, is het belangrijk dat we allemaal op dezelfde pagina zitten en een gemeenschappelijk begrip delen. Vervolgens zullen we proberen enige verwarring weg te nemen over wat IT-dreigingsmonitoring is en, nog belangrijker, wat het niet is. Vervolgens leggen we uit hoe IT-dreigingsbewaking werkt, wat de voordelen ervan zijn en waarom u het nodig hebt. Eindelijk zullen we klaar zijn om het resultaat van onze zoektocht naar de beste IT Threat-monitoringsystemen te onthullen en we zullen elk van de topsystemen die we hebben gevonden beoordelen.

Wat is IT-dreigingsmonitoring - een definitie

IT-dreigingsmonitoring verwijst meestal naar deproces van het continu bewaken van netwerken en hun componenten (inclusief servers, werkstations en andere apparatuur) op tekenen van beveiligingsrisico's. Dit kunnen bijvoorbeeld inbraakpogingen of gegevensdiefstal zijn. Het is een allesomvattende term voor de bewaking of een netwerk tegen allerlei kwaadaardige activiteiten.

IT-professionals vertrouwen op IT-dreigingsmonitoringinzicht krijgen in hun netwerken en de gebruikers die er toegang toe hebben. Het idee hier is om een sterkere gegevensbescherming mogelijk te maken en de mogelijke schade door inbreuken te voorkomen of op zijn minst te verminderen.

In de wereld van vandaag, waar het helemaal niet ongewoon isom te zien dat organisaties onafhankelijke contractanten, externe werknemers en zelfs intern personeel op hun werk gebruiken, is er een extra risico voor de gevoelige gegevens van de organisatie. Zonder directe controle over deze apparaten van derden, is de enige optie om alle activiteit effectief te controleren.

IT-dreigingsmonitoring is een vrij complexe zaakvooral omdat kwaadwillende gebruikers en groepen technieken gebruiken die zo snel evolueren als - zo niet sneller dan - de rest van de informatietechnologieën om netwerken te doorbreken en gegevens te stelen. Daarom moeten IT-systemen voor het bewaken van dreigingen ook voortdurend evolueren om op de hoogte te blijven van de plaats van dreiging.

Wat het niet is - verwarring vermijden

IT-beveiliging is een enorm en complex domein en hetis gemakkelijk om dingen door elkaar te halen. En er kan gemakkelijk enige verwarring zijn over wat IT-dreigingsmonitoring wel of niet is. Intrusion Detection Systems (IDS) worden bijvoorbeeld natuurlijk gebruikt om netwerken op bedreigingen te controleren. Dat zou deze systemen tot IT-dreigingsmonitoringsystemen maken. Maar dit is niet waar we het meestal over hebben als we het hebben over IT-dreigingsmonitoring.

Evenzo beveiligingsinformatie en gebeurtenisManagement (SIEM) wordt ook vaak beschouwd als een vorm van een oplossing voor IT-dreigingsmonitoring. Het is begrijpelijk dat deze systemen ook kunnen worden gebruikt om onze infrastructuur te beschermen tegen schadelijk gebruik.

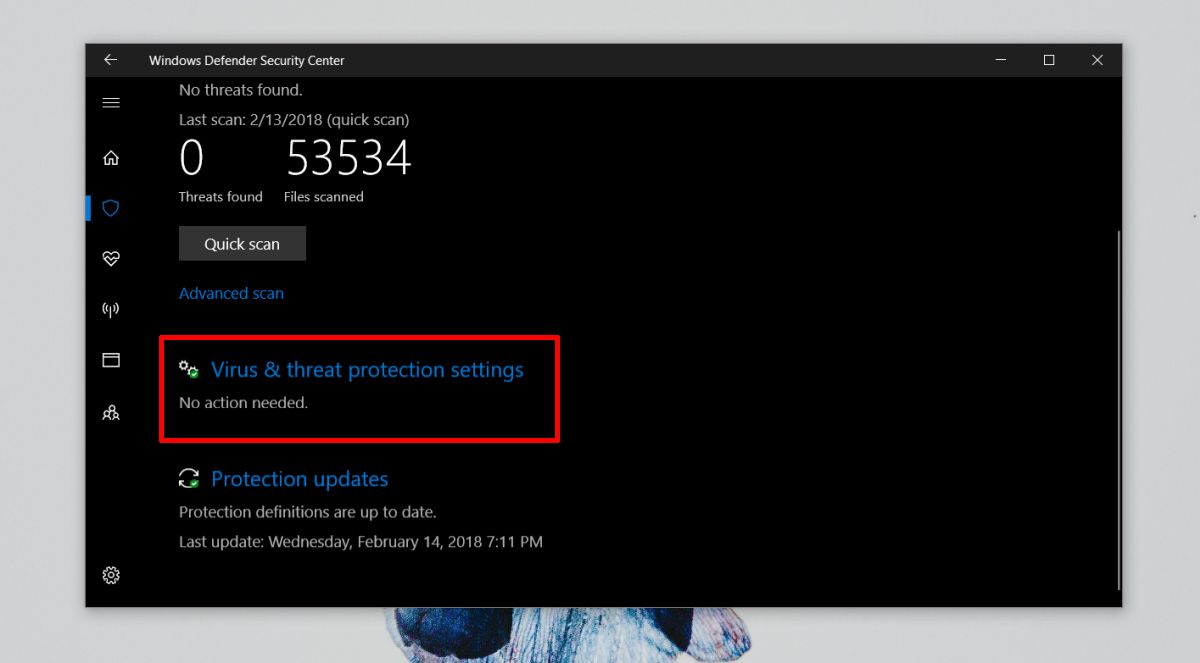

Virusbeschermingssoftware kan ook worden beschouwd als systemen voor het bewaken van IT-bedreigingen. Ze worden immers ook gebruikt om zich tegen hetzelfde soort bedreigingen te beschermen, zij het met een andere aanpak.

Maar individueel bekeken, zijn deze technologieën meestal niet waar we het over hebben als we het hebben over IT-dreigingsmonitoring.

Zoals u ziet, het concept van IT-bedreigingmonitoring is niet helemaal duidelijk. Omwille van dit artikel hebben we vertrouwd op de leveranciers zelf en op wat zij zien als een software voor het bewaken van IT-bedreigingen. Het is logisch, want uiteindelijk is monitoring van IT-bedreigingen een vage term die op veel dingen van toepassing kan zijn.

Hoe IT Threat Monitoring werkt

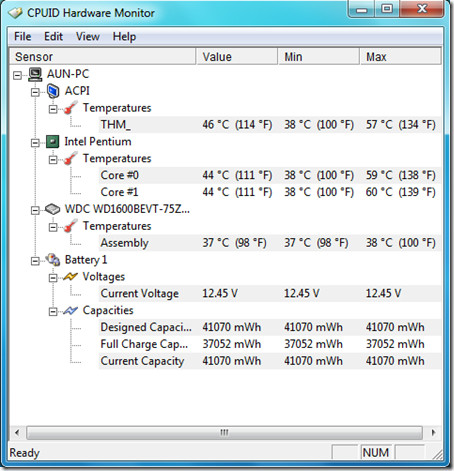

Kortom, IT-dreigingsmonitoring bestaat uitde continue monitoring en de daaropvolgende evaluatie van beveiligingsgegevens met als doel cyberaanvallen en datalekken te identificeren. IT Threat monitoring systems verzamelen verschillende informatie over de omgeving. Ze verwerven die informatie op verschillende manieren. Ze kunnen sensoren en agenten gebruiken die op servers draaien. Sommigen zullen ook vertrouwen op het analyseren van verkeerspatronen of het analyseren van systeemlogboeken en journalen. Het idee is om snel specifieke patronen te identificeren die wijzen op een potentiële dreiging of een daadwerkelijk beveiligingsincident. Idealiter proberen IT-dreigingsmonitoringsystemen bedreigingen te identificeren voordat ze nadelige gevolgen hebben.

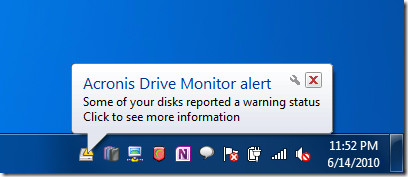

Zodra een bedreiging is geïdentificeerd, hebben sommige systemen eenvalidatieproces dat ervoor zorgt dat de dreiging reëel is en dat het geen vals positief is. Hiervoor kunnen verschillende methoden worden gebruikt, waaronder handmatige analyse. Zodra een geïdentificeerde dreiging is bevestigd, wordt een waarschuwing afgegeven om het juiste personeel te informeren dat er corrigerende maatregelen moeten worden genomen. Als alternatief zullen sommige IT-dreigingsmonitoringsystemen ook een vorm van tegenmaatregel of herstelactie lanceren. Dit kan een aangepaste actie of script zijn of, zoals vaak het geval is met de beste systemen, een volledig geautomatiseerde reactie op basis van de ontdekte bedreiging. Sommige systemen laten ook de combinatie van geautomatiseerde, vooraf gedefinieerde acties en aangepaste acties toe voor de best mogelijke respons.

De voordelen van IT-dreigingsbewaking

Het identificeren van anders niet-gedetecteerde bedreigingen is, vannatuurlijk, de belangrijkste voordelen die organisaties halen uit het gebruik van IT-dreigingsmonitoringsystemen. Systemen voor het bewaken van IT-bedreigingen detecteren buitenstaanders die verbinding maken met uw netwerk of er door browsen, en detecteren gecompromitteerde en / of ongeautoriseerde interne accounts.

Hoewel deze moeilijk te detecteren zijn, ITsystemen voor het bewaken van dreigingen correleren verschillende informatiebronnen over eindpuntactiviteiten met contextuele gegevens zoals IP-adressen, URL's en bestands- en applicatiegegevens. Samen bieden ze een meer accurate manier om anomalieën te identificeren die kunnen wijzen op kwaadaardige activiteiten.

Het grootste voordeel van monitoring van IT-bedreigingensystemen is het verminderen van de risico's en het maximaliseren van gegevensbeschermingsmogelijkheden. Ze maken elke organisatie beter gepositioneerd om zich te verdedigen tegen bedreigingen van buitenaf en van binnenuit, dankzij de zichtbaarheid die ze bieden. Systemen voor IT-dreigingsmonitoring analyseren de toegang tot en het gebruik van gegevens en handhaven het beleid voor gegevensbescherming, waardoor gevoelig gegevensverlies wordt voorkomen.

Concreet zullen IT-dreigingsmonitoringsystemen:

- Laat u zien wat er op uw netwerken gebeurt, wie de gebruikers zijn en of ze al dan niet risico lopen,

- U toelaten te begrijpen hoe goed netwerkgebruik aansluit op beleid,

- Helpen u om te voldoen aan de wettelijke voorschriften waarvoor gevoelige datatypen moeten worden gecontroleerd,

- Zoek kwetsbaarheden in netwerken, applicaties en beveiligingsarchitectuur.

De noodzaak van IT-dreigingsbewaking

Het feit is dat vandaag de dag IT-beheerders en ITbeveiligingsprofessionals staan onder enorme druk in een wereld waar cybercriminelen hen altijd een stap of twee voor lijken te zijn. Hun tactiek evolueert snel en ze werken echt door de traditionele detectiemethoden altijd voor te blijven. Maar de grootste bedreigingen komen niet altijd van buitenaf. Bedreigingen van binnenuit zijn mogelijk net zo belangrijk. Insiderincidenten met betrekking tot diefstal van intellectueel eigendom komen vaker voor dan de meeste mensen zouden willen toegeven. En hetzelfde geldt voor ongeautoriseerde toegang of gebruik van informatie of systemen. Dit is de reden waarom de meeste IT-beveiligingsteams nu sterk afhankelijk zijn van oplossingen voor monitoring van IT-bedreigingen als hun primaire manier om de bedreigingen - zowel intern als extern - waarmee hun systemen worden geconfronteerd, het hoofd te bieden.

Er zijn verschillende opties voor monitoring van bedreigingen. Er zijn specifieke oplossingen voor IT-dreigingsmonitoring, maar ook complete gegevensbeschermingsprogramma's met mogelijkheden voor monitoring van dreigingen. Verschillende oplossingen bieden mogelijkheden voor monitoring van bedreigingen en integreren deze met beleidsgebaseerde controles die de reactie op gedetecteerde bedreigingen kunnen automatiseren.

Het maakt niet uit hoe een organisatie ervoor kiest om ermee om te gaanIT-dreigingsmonitoring, het is hoogstwaarschijnlijk een van de belangrijkste stappen om te verdedigen tegen cybercriminelen, vooral wanneer wordt nagegaan hoe bedreigingen steeds geavanceerder en schadelijker worden.

De beste IT-dreigingsbewakingssystemen

Nu we allemaal op dezelfde pagina zijn en dat wehebben een idee van wat IT-dreigingsmonitoring is, hoe het werkt en waarom we het nodig hebben, laten we eens kijken naar enkele van de beste IT-dreigingsmonitoringsystemen die kunnen worden gevonden. Onze lijst bevat verschillende producten die sterk verschillen. Maar hoe verschillend ze ook zijn, ze hebben allemaal één gemeenschappelijk doel, detecteren bedreigingen en waarschuwen u voor hun bestaan. Dit waren in feite onze minimale criteria voor opname op onze lijst.

1. SolarWinds Threat Monitor - IT Ops-editie (Demo beschikbaar)

SolarWinds is een veel voorkomende naam voor veel netwerken ensysteembeheerders. Het staat bekend om het maken van een van de beste SNMP-monitoringtool en een van de beste NetFlow-verzamelaar en -analysator. SolarWinds maakt in feite meer dan dertig verschillende producten voor verschillende gebieden van netwerk- en systeembeheer. En daar stopt het niet. Het is ook bekend om zijn vele gratis hulpprogramma's, die tegemoetkomen aan specifieke behoeften van netwerkbeheerders, zoals een subnetcalculator of een TFTP-server.

Als het gaat om monitoring van IT-bedreigingen, biedt het bedrijf de SolarWinds Threat Monitor - IT Ops-editie. De "IT Ops-editie"Een deel van de naam van het product is om het te onderscheiden van de versie van de beheerde serviceprovider van de tool, een enigszins andere software die zich specifiek richt op beheerde serviceproviders (MSP's).

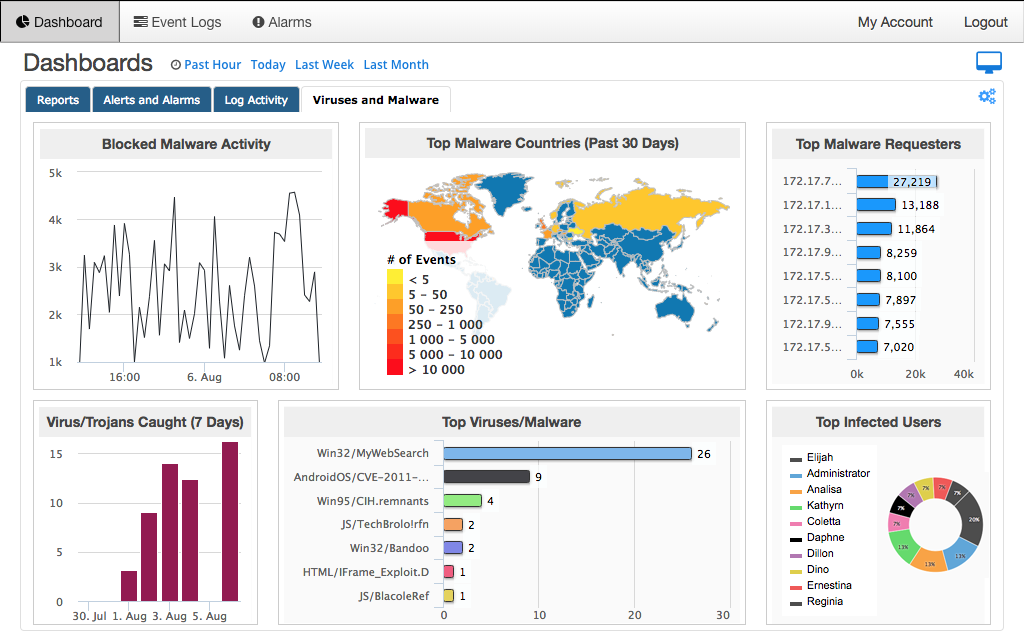

Deze tool verschilt van de meeste andere SolarWindstools in die zin dat het cloudgebaseerd is. U abonneert u eenvoudig op de service, configureert deze en deze begint uw omgeving te controleren op verschillende soorten bedreigingen. In feite is de SolarWinds Threat Monitor - IT Ops-editie combineert verschillende tools. Het heeft log centralisatie en correlatie, beveiligingsinformatie en event management (SIEM) en zowel netwerk- als host-intrusion detection (IDS). Dit maakt het een zeer grondige suite voor monitoring van bedreigingen.

De SolarWinds Threat Monitor - IT Ops-editie is altijd up-to-date. Het krijgt voortdurend bijgewerkte dreigingsinformatie van meerdere bronnen, waaronder IP- en domeinreputatiedatabases, waardoor het kan controleren op zowel bekende als onbekende bedreigingen. De tool biedt geautomatiseerde intelligente antwoorden om beveiligingsincidenten snel te verhelpen. Dankzij deze functie is de constante behoefte aan handmatige dreigingsanalyse en interactie aanzienlijk verminderd.

Het product beschikt ook over een zeer krachtige waarschuwingsysteem. Het zijn multi-voorwaardelijke, onderling gecorreleerde alarmen die samenwerken met de Active Response-engine van het hulpprogramma om belangrijke gebeurtenissen te identificeren en samen te vatten. Het rapportagesysteem is ook een van de sterke punten van het product en het kan worden gebruikt om de naleving van audits aan te tonen met behulp van bestaande vooraf gebouwde rapportsjablonen. Als alternatief kunt u aangepaste rapporten maken die passen bij uw bedrijfsbehoeften.

Prijzen voor de SolarWinds Threat Monitor - IT Ops-editie begint bij $ 4 500 voor maximaal 25 knooppunten met 10 dagenvan de index. U kunt contact opnemen met SolarWinds voor een gedetailleerde offerte aangepast aan uw specifieke behoeften. En als u het product liever in actie ziet, kunt u een gratis demo van SolarWinds.

2. TC van ThreatConnect identificeren

Volgende op onze lijst is een product genaamd van TreathConnect genaamd TC Identificeren. Het is de eerste laagcomponent vanThreatConnect's reeks tools. Zoals de naam al aangeeft, heeft dit onderdeel te maken met het detecteren van verschillende IT-bedreigingen, en dat is precies waar het bij IT-dreigingsmonitoringsystemen om draait.

TC Identificeren biedt bedreigingsinformatie samengesteld uit meerdan 100 open source feeds, crowdsourced intelligentie uit tientallen communities en een eigen ThreatConnect Research Team. Verder. Het biedt u de mogelijkheid om intelligentie van een van de TC Exchange-partners toe te voegen. Deze multi-sourced intelligentie maakt gebruik van de volledige kracht van het ThreatConnect-datamodel. Bovendien beschikt de tool over geautomatiseerde verrijkingen voor een robuuste en complete ervaring. De intelligentie van het ThreatConnect-platform ziet wat er achter de activiteit schuilgaat en laat zien hoe deze is gekoppeld aan andere evenementen. Dit geeft u een volledig beeld, zodat u de beste beslissing kunt nemen over hoe te reageren.

ThreatConnect biedt een reeks steeds meer functierijke tools. Het meest basale hulpmiddel is TC identificeren hier beschreven. Andere tools zijn TC Manage, TC Analyse en TC complete, waarbij elk een handvol functies toevoegt aan de vorige laag. Prijsinformatie is alleen beschikbaar door contact op te nemen met ThreatConnect.

3. Digitaal schaduwen zoeklicht

Digital Shadows is een Forrester New Wave-leider op het gebied van digitale risicobescherming. Haar Zoeklicht platform bewaakt, beheert en corrigeertdigitaal risico voor een breed scala aan gegevensbronnen binnen het open, diepe en donkere web. Het werkt effectief bij het beschermen van de activiteiten en reputatie van uw bedrijf.

Digitale schaduwen Zoeklicht kan worden gebruikt om te beschermen tegen zeven risico'scategorieën. De eerste bescherming is tegen cyberbedreigingen die geplande, gerichte aanvallen op uw organisatie zijn. De tool beschermt ook tegen gegevensverlies, zoals het lekken van vertrouwelijke gegevens. Merkbekendheid, waarbij een phishing-site de uwe is, is een ander risico waartegen de tool u beschermt. Het volgende risico waartegen dit product bescherming biedt, is wat Digital Shadow het externe risico noemt, waarbij uw werknemers en leveranciers u onbewust in gevaar kunnen brengen. Zoeklicht kan uw VIP's ook beschermen tegen online intimidatie of bedreiging, net zoals het kan worden gebruikt om fysieke bedreigingen tegen te gaan en u te beschermen tegen schadelijke infrastructuurwijzigingen.

De tool maakt gebruik van een breed scala aan geautomatiseerde en menselijke analysemethoden om gedetecteerde anomalieën te beperken en echte bedreigingen uit te filteren, waardoor snelle positieven zoveel mogelijk worden vermeden. inkoop Zoeklicht vereist dat u zich eerst aanmeldt voor een gratis demo van het product, waarna gedetailleerde prijsinformatie kan worden verstrekt op basis van uw specifieke behoeften.

4. CyberInt Argos Threat Intelligence Platform

De Argos Threat Intelligence Platform van CyberInt is een Software as a Service (SaaS),cloudgebaseerd systeem dat organisaties een geavanceerde oplossing biedt voor de opkomende trend van cyberdreigingen waarmee organisaties vaak worden geconfronteerd. De belangrijkste functies van het Argos-platform zijn de gerichte, sterk geautomatiseerde, beheerde detectie- en reactietechnologie.

Concreet biedt de oplossing gerichte enbruikbare intelligentie verkregen door pooling van zowel technologische als personele middelen. Hiermee kan Argos realtime incidenten van gerichte aanvallen, gegevenslekken en gestolen inloggegevens genereren die uw organisatie in gevaar kunnen brengen. Het maakt gebruik van een sterke database van 10.000 bedreigingsactoren en hulpmiddelen om de context te maximaliseren. Het zal ook bedreigingsactoren in realtime identificeren en contextuele gegevens over hen verstrekken.

Het platform heeft toegang tot honderden verschillendebronnen zoals feeds, IRC, Darkweb, blogs, sociale media, forums en plak sites om gerichte gegevens te verzamelen en een bewezen intelligentieproces te automatiseren. Resultaten worden geanalyseerd en bieden bruikbare aanbevelingen.

Prijsinformatie voor de CyberInt Argos Threat Intelligence Platform kan worden verkregen door contact op te nemen met CyberInt. Voor zover we konden nagaan, lijkt het bedrijf geen gratis proefversie aan te bieden.

5. IntSights

Onze laatste inzending is een product genaamd IntSights, een volledig uitgerust platform voor dreigingsinformatie. Het biedt een breed scala aan bescherming tegen bedreigingen zoals fraude en phishing. Het beschikt ook over merkbescherming en dark web monitoring.

IntSights claimt een unieke bedrijfsdreiging te zijnintelligentie- en mitigatieplatform dat proactieve verdediging stimuleert door op maat gemaakte dreigingsinformatie om te zetten in geautomatiseerde beveiligingsacties. Concreet biedt het product actieve monitoring en verkenning van duizenden bronnen van bedreigingen op het oppervlak, deep en dark web, en biedt realtime inzicht in bedreigingen gericht op uw netwerk, merk, middelen en mensen.

Bedreigingsonderzoek en -analyse is een van de andere IntSightIs sterk, met behulp van een gelaagde databasevoor bedreigingsonderzoeken van het deep en dark web om trends te identificeren, contextuele informatie te bieden en bedreigingsactoren te onderzoeken. Het systeem kan worden geïntegreerd met uw bestaande beveiligingsinfrastructuur, evenals met registrars, zoekmachines, app-winkels en toonaangevende e-mailsystemen om geautomatiseerde beperking van externe en interne bedreigingen mogelijk te maken.

Net als veel andere producten op onze lijst, prijsinformatie voor IntSight is alleen beschikbaar door contact op te nemen met de verkoper. En hoewel een gratis proefversie niet beschikbaar lijkt te zijn, kan een gratis demo worden geregeld.

Comments