Het is een jungle daarbuiten! Onbedoelde individuen zijn overal en ze zitten achter je aan. Nou, waarschijnlijk niet u persoonlijk maar eerder uw gegevens. Het zijn niet langer alleen virussen waartegen we ons moeten beschermen, maar allerlei aanvallen die uw netwerk - en uw organisatie - in een nare situatie kunnen brengen. Vanwege de proliferatie van verschillende beveiligingssystemen zoals antivirussen, firewalls en inbraakdetectiesystemen, worden netwerkbeheerders nu overspoeld met informatie die ze moeten correleren, in een poging het te begrijpen. Dit is waar SIEM-systemen (Security Information and Event Management) van pas komen. Ze behandelen het grootste deel van het gruwelijke werk van het omgaan met teveel informatie. Om het u gemakkelijker te maken een SIEM te selecteren, presenteren we u de beste SIEM-hulpmiddelen (Security Information and Event Management).

Vandaag beginnen we onze analyse door de te besprekenmoderne dreigingsscène. Zoals we al zeiden, zijn het niet langer alleen virussen. Vervolgens zullen we proberen uit te leggen wat SIEM precies is en zullen we het hebben over de verschillende componenten waaruit een SIEM-systeem bestaat. Sommigen van hen zijn misschien belangrijker dan andere, maar hun relatieve belang kan voor verschillende mensen verschillen. En tot slot presenteren we onze keuze uit de zes beste SIEM-tools (Security Information and Event Management) en bekijken we ze kort.

De moderne dreigingsscène

Vroeger ging computerbeveiliging alleen over virussenbescherming. Maar de afgelopen jaren zijn verschillende soorten aanvallen aan het licht gebracht. Ze kunnen de vorm aannemen van Denial of Service-aanvallen (DoS), gegevensdiefstal en nog veel meer. En ze komen niet langer alleen van buitenaf. Veel aanvallen zijn afkomstig van binnen een netwerk. Dus voor de ultieme bescherming zijn verschillende soorten beveiligingssystemen uitgevonden. Naast de traditionele antivirus en firewall hebben we nu bijvoorbeeld Intrusion Detection en Data Loss Prevention-systemen (IDS en DLP).

Natuurlijk, hoe meer u systemen toevoegt, hoe meerwerk je hebt ze beheren. Elk systeem controleert enkele specifieke parameters op afwijkingen en registreert deze en / of activeert waarschuwingen wanneer ze worden ontdekt. Zou het niet mooi zijn als de monitoring van al deze systemen zou kunnen worden geautomatiseerd? Bovendien kunnen sommige soorten aanvallen door verschillende systemen worden gedetecteerd terwijl ze verschillende stadia doorlopen. Zou het niet veel beter zijn als u dan als één op alle gerelateerde gebeurtenissen zou kunnen reageren? Welnu, dit is precies waar het bij SIEM om gaat.

Wat is SIEM precies?

De naam zegt het al. Beveiligingsinformatie en gebeurtenisbeheer is het proces van het beheren van beveiligingsinformatie en gebeurtenissen. Concreet biedt een SIEM-systeem geen enkele bescherming. Het primaire doel is om het leven van netwerk- en beveiligingsbeheerders eenvoudiger te maken. Wat een typisch SIEM-systeem echt doet, is informatie verzamelen uit verschillende beveiligings- en detectiesystemen, al deze informatie verzamelen en gerelateerde gebeurtenissen verzamelen en op verschillende manieren reageren op betekenisvolle gebeurtenissen. Vaak zullen SIEM-systemen ook enige vorm van rapportage en dashboards bevatten.

De essentiële componenten van een SIEM-systeem

We staan op het punt om dieper in te gaan op elk detailhoofdcomponent van een SIEM-systeem. Niet alle SIEM-systemen bevatten al deze componenten en, zelfs als ze dat doen, kunnen ze verschillende functionaliteiten hebben. Het zijn echter de meest elementaire componenten die men normaal gesproken in een of andere vorm in een SIEM-systeem zou vinden.

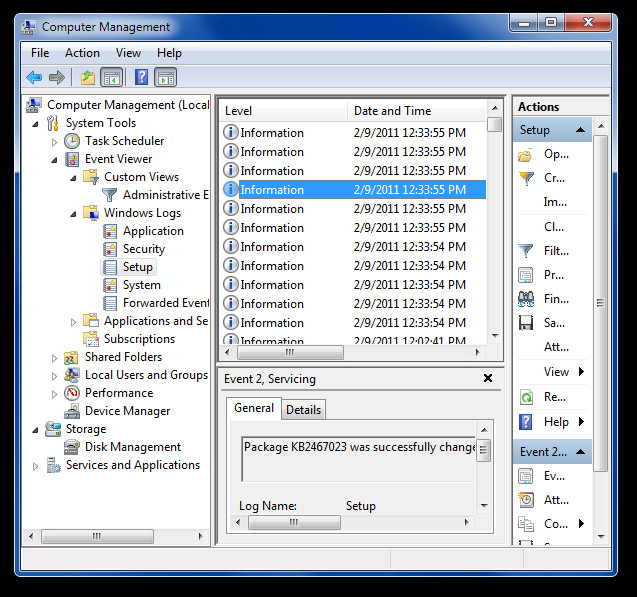

Logboekverzameling en -beheer

Logboekverzameling en -beheer zijn de belangrijkstecomponent van alle SIEM-systemen. Zonder dit is er geen SIEM. Het SIEM-systeem moet loggegevens van verschillende bronnen verzamelen. Het kan het trekken of verschillende detectie- en beveiligingssystemen kunnen het naar de SIEM duwen. Aangezien elk systeem zijn eigen manier heeft om gegevens te categoriseren en op te nemen, is het aan de SIEM om gegevens te normaliseren en uniform te maken, ongeacht de bron.

Na normalisatie zullen gelogde gegevens vaak zijnvergeleken met bekende aanvalspatronen in een poging kwaadaardig gedrag zo vroeg mogelijk te herkennen. Gegevens worden ook vaak vergeleken met eerder verzamelde gegevens om een basislijn op te bouwen die de detectie van abnormale activiteiten verder verbetert.

Reactie van gebeurtenis

Zodra een gebeurtenis is gedetecteerd, moet er iets worden gedaanover het. Dit is waar de eventresponsmodule voor het SIEM-systeem om draait. De reactie op een gebeurtenis kan verschillende vormen aannemen. In de meest eenvoudige implementatie wordt een waarschuwingsbericht gegenereerd op de console van het systeem. Vaak kunnen ook e-mail- of sms-meldingen worden gegenereerd.

Maar de beste SIEM-systemen gaan nog een stap verder enzal vaak een herstelproces in gang zetten. Nogmaals, dit is iets dat vele vormen kan aannemen. De beste systemen hebben een compleet workflowsysteem voor incidentrespons dat kan worden aangepast om precies de respons te bieden die u wilt. En zoals men zou verwachten, hoeft incidentrespons niet uniform te zijn en kunnen verschillende gebeurtenissen verschillende processen veroorzaken. De beste systemen geven u volledige controle over de workflow voor respons op incidenten.

Rapportage

Zodra u de logboekverzameling en -beheer hebten de reactiesystemen die aanwezig zijn, is de volgende bouwsteen die je nodig hebt rapportage. Je weet het misschien nog niet, maar je hebt rapporten nodig. Het hogere management zal ze nodig hebben om zelf te zien dat hun investering in een SIEM-systeem zijn vruchten afwerpt. Mogelijk hebt u ook rapporten nodig voor conformiteitsdoeleinden. Het voldoen aan normen zoals PCI DSS, HIPAA of SOX kan worden vereenvoudigd wanneer uw SIEM-systeem conformiteitsrapporten kan genereren.

Rapporten vormen mogelijk niet de kern van een SIEM-systeemmaar toch is het een essentieel onderdeel. En vaak zal rapportage een belangrijke onderscheidende factor zijn tussen concurrerende systemen. Rapporten zijn als snoepjes, je kunt er nooit teveel krijgen. En natuurlijk kunt u met de beste systemen aangepaste rapporten maken.

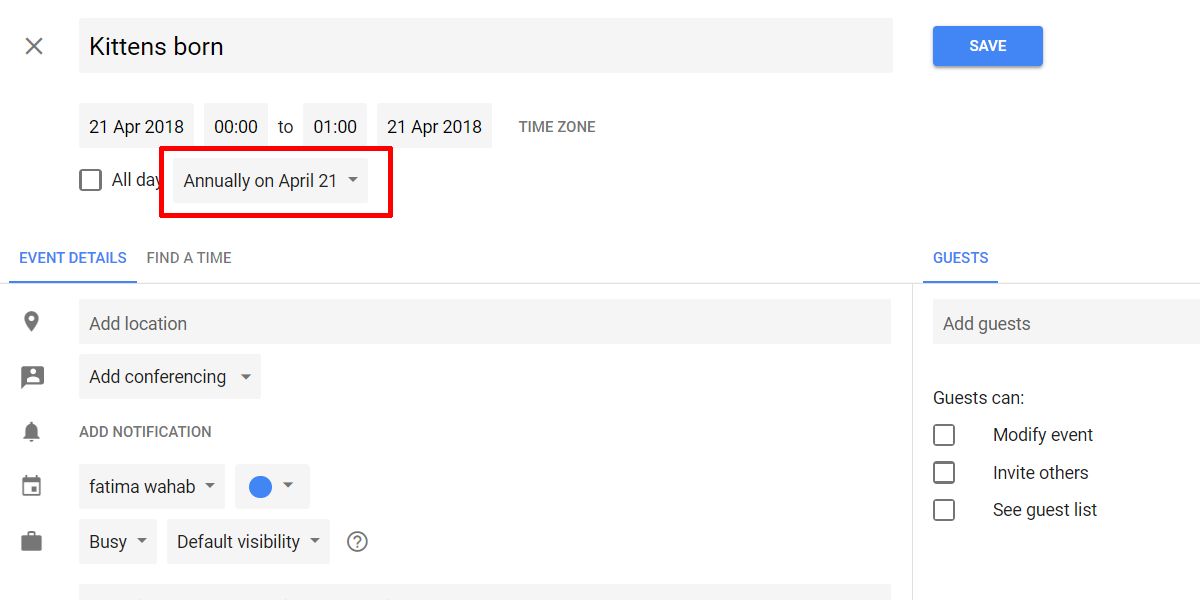

Dashboard (s)

Last but not least is het dashboard jouwvenster naar de status van uw SIEM-systeem. En er kunnen zelfs meerdere dashboards zijn. Omdat verschillende mensen verschillende prioriteiten en interesses hebben, zal het perfecte dashboard voor een netwerkbeheerder verschillen van dat van een beveiligingsbeheerder. En een leidinggevende heeft ook een compleet andere nodig.

Hoewel we een SIEM-systeem niet kunnen evalueren aan de hand vanaantal dashboards dat het heeft, moet u er een kiezen die alle dashboards heeft die u nodig heeft. Dit is absoluut iets waar u rekening mee wilt houden bij het evalueren van leveranciers. En net als bij rapporten, kunt u met de beste systemen aangepaste dashboards maken die u wilt.

Onze top 6 SIEM-tools

Er zijn veel SIEM-systemen die er zijn. Eigenlijk veel te veel om ze hier allemaal te kunnen beoordelen. Dus hebben we de markt doorzocht, systemen vergeleken en een lijst samengesteld van wat we de zes beste SIEM-tools (Security Information and Management) vonden. We vermelden ze in volgorde van voorkeur en we zullen ze kort bekijken. Maar ondanks hun bestelling zijn alle zes uitstekende systemen die we u alleen maar kunnen aanbevelen om het zelf te proberen.

Dit is wat onze top 6 SIEM-tools zijn

- SolarWinds Log & Event Manager

- Splunk Enterprise Security

- RSA NetWitness

- ArcSight Enterprise Security Manager

- McAfee Enterprise Security Manager

- IBM QRadar SIEM

1. SolarWinds Log & Event Manager (GRATIS 30 DAGEN PROEF)

SolarWinds is een veel voorkomende naam in het netwerkmonitoring wereld. Hun vlaggenschipproduct, de Network Performance Monitor, is een van de beste beschikbare SNMP-monitoringtools. Het bedrijf staat ook bekend om zijn vele gratis tools zoals hun Subnet Calculator of hun SFTP-server.

SIEM-tool van SolarWinds, de Log and Event Manager(LEM) kan het beste worden omschreven als een SIEM-instapsysteem. Maar het is misschien wel een van de meest concurrerende instapsystemen op de markt. De SolarWinds LEM heeft alles wat u van een SIEM-systeem mag verwachten. Het heeft uitstekende functies voor lang beheer en correlatie en een indrukwekkende rapportagemotor.

Wat betreft de functies voor reactie op gebeurtenissen van de tool, dezelaat niets te wensen over. Het gedetailleerde realtime responssysteem reageert actief op elke dreiging. En omdat het gebaseerd is op gedrag in plaats van op handtekening, bent u beschermd tegen onbekende of toekomstige bedreigingen.

Maar het dashboard van de tool is mogelijk het besteBedrijfsmiddel. Met een eenvoudig ontwerp, zult u geen problemen hebben om snel afwijkingen te identificeren. Vanaf ongeveer $ 4 500 is de tool meer dan betaalbaar. En als u het eerst wilt proberen, kunt u een gratis volledig functionele proefversie van 30 dagen downloaden.

2. Splunk Enterprise-beveiliging

Mogelijk een van de meest populaire SIEM-systemen,Splunk Enterprise Security - of Splunk ES, zoals het vaak wordt genoemd - is vooral beroemd om zijn analysemogelijkheden. Splunk ES bewaakt de gegevens van uw systeem in realtime, op zoek naar kwetsbaarheden en tekenen van abnormale activiteit.

Beveiligingsreactie is een van de sterke punten van Splunk ESpakken. Het systeem maakt gebruik van wat Splunk het Adaptive Response Framework (ARF) noemt, dat integreert met apparatuur van meer dan 55 beveiligingsleveranciers. De ARF voert geautomatiseerde respons uit, waardoor handmatige taken worden versneld. Hiermee krijgt u snel de overhand. Voeg daar een eenvoudige en overzichtelijke gebruikersinterface aan toe en je hebt een winnende oplossing. Andere interessante functies zijn de functie Notables die door de gebruiker aanpasbare waarschuwingen toont en de Asset Investigator voor het markeren van schadelijke activiteiten en het voorkomen van verdere problemen.

Splunk ES is echt een enterprise-grade producten het komt met een enterprise-sized prijskaartje. U kunt zelfs geen prijsinformatie krijgen van de website van Splunk. U moet contact opnemen met de verkoopafdeling om een prijs te krijgen. Ondanks zijn prijs is dit een geweldig product en wilt u misschien contact opnemen met Splunk en profiteren van een gratis proefperiode.

3. RSA NetWitness

Sinds 20016 richt NetWitness zich op productenondersteuning van "diep, realtime netwerkbewustzijn en behendige netwerkrespons". Na te zijn overgenomen door EMC dat vervolgens is samengevoegd met Dell, maakt de Newitness-onderneming nu deel uit van de RSA-tak van de onderneming. En dit is goed nieuws RSA is een bekende naam op het gebied van beveiliging.

RSA NetWitness is ideaal voor organisaties die op zoek zijneen complete oplossing voor netwerkanalyse. De tool bevat informatie over uw bedrijf die helpt bij het prioriteren van waarschuwingen. Volgens RSA verzamelt het systeem "gegevens over meer vastlegpunten, computerplatforms en bronnen voor bedreigingsinformatie dan andere SIEM-oplossingen". Er is ook geavanceerde dreigingsdetectie die gedragsanalyse, data science-technieken en bedreigingsinformatie combineert. En ten slotte beschikt het geavanceerde responssysteem over orkestratie- en automatiseringsmogelijkheden om bedreigingen uit de weg te ruimen voordat ze uw bedrijf beïnvloeden.

Een van de belangrijkste nadelen van RSA NetWitness isdat het niet het gemakkelijkst te gebruiken en te configureren is. Er is echter uitgebreide documentatie beschikbaar die u kan helpen bij het instellen en gebruiken van het product. Dit is een ander enterprise-grade product en je moet contact opnemen met sales om prijsinformatie te krijgen.

4. ArcSight Enterprise Security Manager

ArcSight Enterprise Security Manager helptidentificeer en prioriteer beveiligingsbedreigingen, organiseer en volg incidentresponsactiviteiten en vereenvoudig audit- en compliance-activiteiten. Voorheen verkocht onder het merk HP, is het nu samengevoegd met Micro Focus, een andere dochteronderneming van HP.

Ik ben al meer dan vijftien jaar bezig,ArcSight is een andere immens populaire SIEM-tools. Het verzamelt loggegevens uit verschillende bronnen en voert uitgebreide gegevensanalyses uit op zoek naar tekenen van kwaadaardige activiteit. Om het gemakkelijk te maken om bedreigingen snel te identificeren, kunt u de real0tme-analyseresultaten bekijken.

Hier is een overzicht van de belangrijkste functies van de producten. Het heeft krachtige, gedistribueerde realtime gegevenscorrelatie, workflowautomatisering, beveiligingsorganisatie en community-driven beveiligingsinhoud. De Enterprise Security Manager kan ook worden geïntegreerd met andere ArcSight-producten, zoals het ArcSight-dataplatform en Event Broker of ArcSight Investigate. Dit is een ander enterprise-grade product - zoals vrijwel alle hoogwaardige SIEM-tools - waarvoor u contact moet opnemen met het verkoopteam van ArcSight voor prijsinformatie.

5. McAfee Enterprise Security Manager

McAfee is zeker een andere begrip in debeveiligingsindustrie. Het is echter beter bekend om zijn antivirusproducten. Enterprise Security Manager is niet alleen software. Het is eigenlijk een apparaat. Je kunt het in virtuele of fysieke vorm krijgen.

Wat betreft de analysemogelijkheden, deMcAfee Enterprise Security Manager wordt door velen beschouwd als een van de beste SIEM-tools. Het systeem verzamelt logboeken op een breed scala aan apparaten. Wat betreft de normalisatiemogelijkheden, het is ook top. De correlatie-engine compileert gemakkelijk verschillende gegevensbronnen, waardoor het gemakkelijker wordt om beveiligingsgebeurtenissen te detecteren wanneer ze zich voordoen

Om eerlijk te zijn, er is meer aan de McAfee-oplossingdan alleen de Enterprise Security Manager. Voor een complete SIEM-oplossing hebt u ook Enterprise Log Manager en Event Receiver nodig. Gelukkig kunnen alle producten in één apparaat worden verpakt. Voor degenen onder u die het product misschien willen proberen voordat u het koopt, is een gratis proefversie beschikbaar.

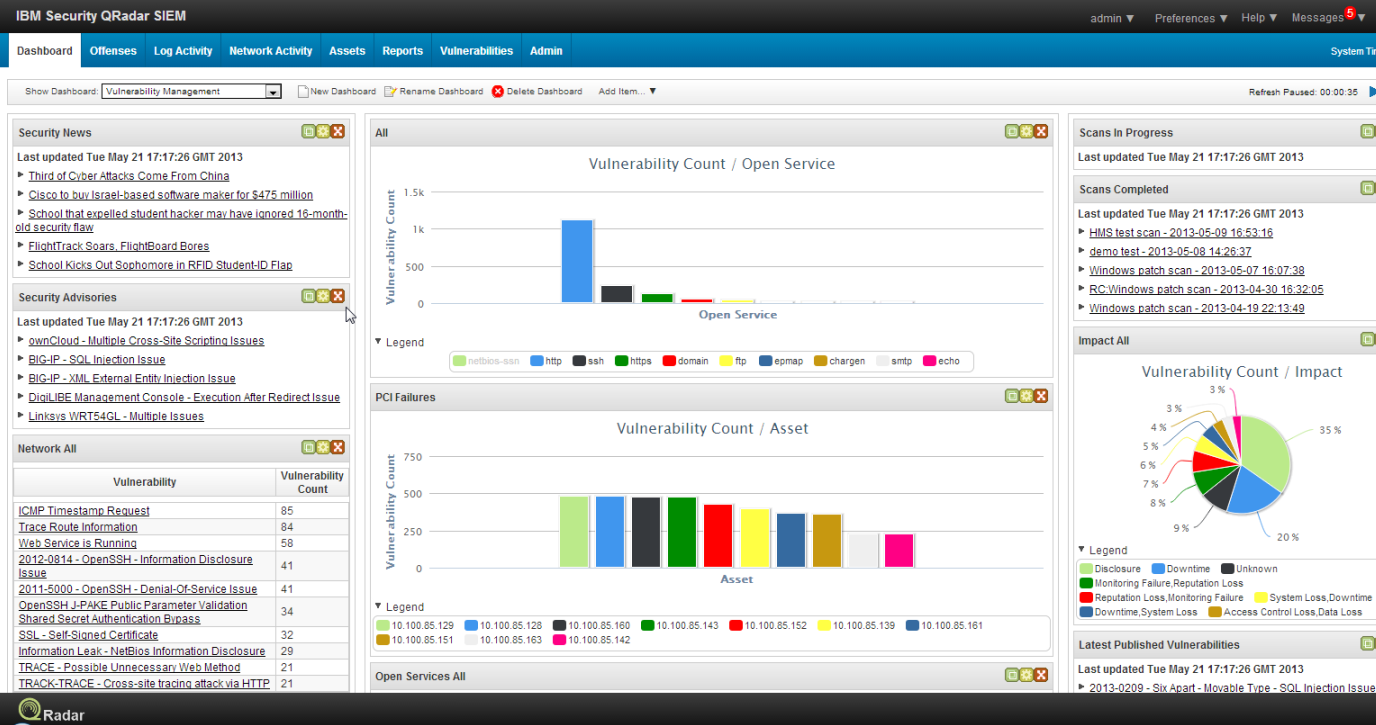

6. IBM QRadar

IBM, mogelijk de bekendste naam in de ITindustrie is erin geslaagd om zijn SIEM-oplossing tot stand te brengen, IBM QRadar is een van de beste producten op de markt. De tool stelt beveiligingsanalisten in staat om afwijkingen te detecteren, geavanceerde bedreigingen te ontdekken en valse positieven in realtime te verwijderen.

IBM QRadar beschikt over een pakket logboekgegevensfuncties voor verzameling, analyse en inbraakdetectie. Samen helpen ze uw netwerkinfrastructuur draaiende te houden. Er is ook analyse van risicomodellering die potentiële aanvallen kan simuleren.

Enkele van de belangrijkste functies van QRadar zijn de mogelijkheidom de oplossing on-premise of in een cloudomgeving te implementeren. Het is een modulaire oplossing en men kan snel en goedkoop meer opslagcapaciteit toevoegen. Het systeem maakt gebruik van intelligentie-expertise van IBM X-Force en kan naadloos worden geïntegreerd met honderden IBM- en niet-IBM-producten.

IBM is IBM en u kunt verwachten een premiumprijs te betalen voor hun SIEM-oplossing. Maar als u een van de beste SIEM-tools op de markt nodig hebt, is QRadar wellicht de investering waard.

Tot slot

Het enige probleem dat u loopt tijdens het winkelenvoor de beste Security Information and Event Monitoring (SIEM) tool is de overvloed aan uitstekende opties. We hebben zojuist de beste zes geïntroduceerd. Allemaal uitstekende keuzes. Degene die u kiest, hangt grotendeels af van uw exacte behoeften, uw budget en de tijd die u bereid bent te zetten om het in te stellen. Helaas is de eerste configuratie altijd het moeilijkste deel en hier kunnen dingen misgaan want als een SIEM-tool niet correct is geconfigureerd, kan het zijn werk niet goed doen.

Tekst 50 - 2300

Comments