Beveiliging is een belangrijk aandachtspunt van de meeste netwerken ensysteembeheerders. Het is heel begrijpelijk gezien de dreiging van vandaag. Cyberaanvallen komen steeds vaker voor en ze hebben nare effecten die zo groot zijn dat ze moeilijk te doorgronden zijn. Cybercriminelen zijn voortdurend op zoek naar kwetsbaarheden in systemen en software om toegang tot te krijgen het belangrijkste bezit van veel organisaties, hun gegevens. Voorkomen dat vereist het gebruik vankwetsbaarheidsbeoordelingshulpmiddelen zoals de Microsoft Baseline Security Analyzer of MBSA. Deze tool begint echter enkele tekenen van leeftijd te vertonen. Om te beginnen werkt het niet direct met moderne versies van Windows en is het ook enigszins beperkt in functionaliteit. Om eerlijk te zijn, als je nog steeds MBSA gebruikt, wordt het tijd dat je overschakelt naar iets anders. Vandaag evalueren we vier van de beste alternatieven voor de Microsoft Baseline Security Analyzer.

We beginnen onze discussie met een kijkjebij MBSA. Het helpt tenslotte om te weten wat we proberen te vervangen. We zullen dan in het algemeen kwetsbaarheid bespreken. Vervolgens zullen we het hebben over tools voor het scannen van kwetsbaarheden, wat ze zijn, wie ze nodig heeft en wat hun essentiële functies zijn. Dit brengt ons bij de grote onthulling: de vier beste alternatieven voor de Microsoft Baseline Security Analyzer. We zullen elk van de tools kort bekijken om u een idee te geven van hun functies en mogelijkheden.

Over de Microsoft Baseline Security Analyzer

De Microsoft Baseline Security Analyzer, ofMBSA, is een vrij oude tool van Microsoft. Hoewel het zeker geen ideale optie is voor grote organisaties, kan de tool nuttig zijn voor kleinere bedrijven, die slechts een handvol servers hebben. Afgezien van zijn leeftijd is een van de belangrijkste nadelen van de tool dat je van Microsoft niet kunt verwachten dat het alles behalve Microsoft-producten scant. Het zal echter het Windows-besturingssysteem scannen, evenals enkele services zoals de Windows Firewall, SQL Server, IIS en Microsoft Office-applicaties.

In tegenstelling tot de meeste andere kwetsbaarheidsscanstools, deze scant niet op specifieke kwetsbaarheden. In plaats daarvan zoekt het naar dingen zoals ontbrekende patches, servicepacks en beveiligingsupdates en scant het systemen op administratieve problemen. De rapportage-engine kan een lijst met ontbrekende updates en onjuiste configuraties genereren.

Een ander groot nadeel van MBSA is dat, vanwegezijn leeftijd, het is niet echt compatibel met Windows 10. Versie 2.3 van MBSA werkt met de nieuwste versie van Windows, maar het zal waarschijnlijk moeten worden aangepast om valse positieven op te ruimen en controles te repareren die niet kunnen worden voltooid. Als een voorbeeld zal MBSA ten onrechte melden dat Windows Update niet is ingeschakeld op Windows 10, zelfs niet wanneer dit het geval is. Daarom kunt u dit product niet gebruiken om te controleren of Windows Update is ingeschakeld op Windows 10-computers.

Dit is een eenvoudig hulpmiddel om te gebruiken en het doet wat het goed doet. Het doet echter niet veel en het doet het zelfs niet zo goed op moderne computers, waardoor veel gebruikers een vervanging zoeken.

Kwetsbaarheid 101

Laten we voordat we verder gaan even stilstaanbespreek kwetsbaarheid. De complexiteit van moderne computersystemen en netwerken heeft een ongekend niveau van complexiteit bereikt. Een gemiddelde server kan vaak honderden processen uitvoeren. Elk van deze processen is een computerprogramma. Sommigen van hen zijn grote programma's die bestaan uit duizenden regels broncode. Binnen deze code kunnen er - en waarschijnlijk zijn er - onverwachte dingen zijn. Een ontwikkelaar heeft op een gegeven moment misschien een backdoor-functie toegevoegd om zijn debug-inspanningen te vergemakkelijken. Later, toen de ontwikkelaar aan iets anders begon te werken, heeft deze gevaarlijke functie per ongeluk de definitieve release gehaald. Er kunnen ook enkele fouten in de invoervalidatiecode zijn die onder bepaalde omstandigheden onverwachte - en vaak ongewenste - resultaten kunnen veroorzaken.

Dit zijn waar we het over hebbenkwetsbaarheden en een van deze kunnen worden gebruikt om toegang te krijgen tot systemen en gegevens. Er is een enorme gemeenschap van cybercriminelen die niets beters te doen hebben dan deze gaten te vinden en ze te exploiteren om uw systemen binnen te dringen en uw gegevens te stelen. Wanneer genegeerd of onbeheerd achtergelaten, kunnen kwetsbaarheden door kwaadwillende gebruikers worden gebruikt om toegang te krijgen tot uw systemen en gegevens of, mogelijk nog erger, de gegevens van uw klant of om op andere wijze grote schade aan te richten, zoals het onbruikbaar maken van uw systemen.

Kwetsbaarheden zijn overal te vinden. Ze sluipen vaak in software die op uw servers draait of in hun besturingssystemen. Ze bestaan ook in netwerkapparatuur zoals switches, routers en zelfs beveiligingsapparatuur zoals firewalls. Om aan de veilige kant te zijn - als er zoiets bestaat als aan de veilige kant - moet je ze echt overal zoeken.

Kwetsbaarheidstools

Kwetsbaarheidsscan- of beoordelingshulpmiddelen hebbenéén primaire functie: het identificeren van kwetsbaarheden in uw systemen, apparaten, apparatuur en software. Ze worden vaak scanners genoemd omdat ze meestal uw apparatuur scannen om te zoeken naar bekende kwetsbaarheden.

Maar hoe vinden kwetsbaarheidscanprogramma'skwetsbaarheden? Ze zijn er tenslotte meestal niet in het volle zicht. Als ze zo voor de hand liggend waren, zouden ontwikkelaars ze hebben geadresseerd voordat de software werd vrijgegeven. De tools verschillen eigenlijk niet veel van antivirussoftware die databases met virusdefinities gebruikt om handtekeningen van computervirussen te herkennen. Evenzo vertrouwen de meeste kwetsbaarheidsscanners op kwetsbaarheidsdatabases en scansystemen voor specifieke kwetsbaarheden. Zulke kwetsbaarheidsdatabases zijn vaak verkrijgbaar bij bekende onafhankelijke beveiligingstestlaboratoria die zich toeleggen op het vinden van kwetsbaarheden in software en hardware of het kunnen eigen databases zijn van de leverancier van de kwetsbaarheidsscan. Omdat een keten slechts zo sterk is als de zwakste schakel, is het detectieniveau dat u krijgt slechts zo goed als de database met kwetsbaarheden die uw tool gebruikt.

Wie heeft ze nodig?

Het antwoord van één woord op die vraag is mooivoor de hand liggend: iedereen! Net zoals niemand bij zijn gezonde verstand tegenwoordig zou denken aan het runnen van een computer zonder enige virusbescherming, zou geen netwerkbeheerder zonder enige vorm van bescherming tegen kwetsbaarheden moeten zijn. Aanvallen kunnen overal vandaan komen en u raken waar en wanneer u ze het minst verwacht. U moet zich bewust zijn van uw blootstellingsrisico.

Terwijl scannen op kwetsbaarheden mogelijk isiets dat handmatig zou kunnen worden gedaan, dit is een bijna onmogelijke taak. Alleen al het vinden van informatie over kwetsbaarheden, laat staan het scannen van uw systemen op hun aanwezigheid, kan een enorme hoeveelheid middelen vergen. Sommige organisaties zijn toegewijd aan het vinden van kwetsbaarheden en hebben vaak honderden, zo niet duizenden mensen in dienst. Waarom niet profiteren van hen?

Iedereen die een aantal computersystemen beheert ofapparaten zouden veel baat hebben bij het gebruik van een kwetsbaarheidscan. Naleving van wettelijke normen zoals SOX of PCI-DSS, om er maar een paar te noemen, zal vaak een mandaat voor u zijn. En zelfs als ze dit niet specifiek vereisen, is compliance vaak gemakkelijker aan te tonen als u kunt aantonen dat u beschikt over tools voor kwetsbaarheidsscans.

Essentiële kenmerken van kwetsbaarheidscanhulpmiddelen

Er zijn veel factoren waarmee u rekening moet houden bij het selectereneen kwetsbaarheidscan. Bovenaan de lijst van te overwegen dingen staat het bereik van apparaten die kunnen worden gescand. U hebt een tool nodig die alle apparatuur kan scannen die u nodig hebt om te scannen. Als u bijvoorbeeld veel Linux-servers heeft, wilt u een tool kiezen die deze kan scannen, en niet alleen Windows-machines. U wilt ook een scanner kiezen die zo nauwkeurig mogelijk is in uw omgeving. Je zou niet willen verdrinken in nutteloze meldingen en valse positieven.

Nog een onderscheidend element tussen productenis hun respectievelijke kwetsbaarheidsdatabase. Wordt het onderhouden door de verkoper of is het afkomstig van een onafhankelijke organisatie? Hoe regelmatig wordt het bijgewerkt? Wordt het lokaal of in de cloud opgeslagen? Moet u extra kosten betalen om de kwetsbaarheidsdatabase te gebruiken of om updates te krijgen? Misschien wilt u antwoorden op deze vragen krijgen voordat u uw tool kiest.

Sommige kwetsbaarheidsscanners gebruiken opdringerigscanmethoden. Ze kunnen mogelijk de systeemprestaties beïnvloeden. De meest indringende zijn vaak de beste scanners. Als ze echter van invloed zijn op de systeemprestaties, wilt u dit vooraf weten om uw scans dienovereenkomstig te plannen. Over planning gesproken, dit is een ander belangrijk aspect van scantools voor netwerkkwetsbaarheid. Sommige tools hebben zelfs geen geplande scans en moeten handmatig worden gestart.

Melding en rapportage zijn ook belangrijkkenmerken van kwetsbaarheidscanprogramma's. Melding heeft betrekking op wat er gebeurt wanneer een kwetsbaarheid wordt gevonden. Is er een duidelijke en gemakkelijk te begrijpen melding? Hoe wordt het overgedragen? Via een pop-up op het scherm, een e-mail, een sms? Wat nog belangrijker is, biedt de tool enig inzicht in hoe de gevonden kwetsbaarheden kunnen worden opgelost? Sommige tools hebben zelfs geautomatiseerde herstel van bepaalde soorten kwetsbaarheden. Andere tools integreren met patchbeheersoftware, omdat patching vaak de beste manier is om kwetsbaarheden te verhelpen.

Wat betreft rapportage, terwijl dit vaak een kwestie van ispersoonlijke voorkeur, moet u ervoor zorgen dat de informatie die u verwacht en moet vinden in de rapporten daadwerkelijk aanwezig zal zijn. Sommige tools hebben alleen vooraf gedefinieerde rapporten, met andere kunt u de ingebouwde rapporten aanpassen. Wat de beste betreft - althans vanuit rapportageoogpunt - hiermee kunt u helemaal zelf aangepaste rapporten maken.

Vier geweldige alternatieven voor MBSA

Nu we weten wat kwetsbaarheden zijn, hoeze worden gescand en wat de belangrijkste kenmerken van kwetsbaarheidsscans zijn, zijn we klaar om enkele van de beste of meest interessante pakketten te bekijken die we konden vinden. We hebben een aantal betaalde en gratis tools toegevoegd. Sommige zijn zelfs beschikbaar in zowel een gratis als een betaalde versie. Alles zou goed passen om MBSA te vervangen. Laten we eens kijken wat hun belangrijkste kenmerken zijn.

1. SolarWinds Network Configuration Manager (GRATIS PROEF)

SolarWinds is een bekende naam onder het netwerk ensysteembeheerders. Het bedrijf maakt al ongeveer 20 jaar enkele van de beste netwerkbeheertools. Een van de beste tools, de SolarWinds Network Performance Monitor ontvangt consequent veel lof en lovende recensies als een van de beste SNMP-netwerkbandbreedte monitoring tool. Het bedrijf is ook vrij beroemd om zijn gratis tools. Het zijn kleinere hulpmiddelen die zijn ontworpen om specifieke taken van netwerkbeheer aan te pakken. Een van de bekendste van deze gratis tools zijn de Advanced Subnet Calculator en de Kiwi Syslog-server.

Onze eerste tool, de SolarWinds Network Configuration Manager is niet echt een kwetsbaarheidscan. Maar om twee specifieke redenen dachten we dat het een interessant alternatief was voor MBSA en kozen ervoor het op onze lijst te zetten. Om te beginnen heeft het product een functie voor het beoordelen van kwetsbaarheden en lost het ook een specifiek type kwetsbaarheid op, een functie die belangrijk is, maar die niet zoveel andere tools aanpakken, de verkeerde configuratie van netwerkapparatuur. Het product zit ook boordevol niet-kwetsbaarheidsgerelateerde functies.

- GRATIS PROEF: SolarWinds Network Configuration Manager

- Officiële downloadlink: https://www.solarwinds.com/network-configuration-manager/registration

De SolarWinds Network Configuration ManagerHet belangrijkste gebruik als kwetsbaarheidscan isbij de validatie van netwerkapparatuurconfiguraties op fouten en weglatingen. De tool kan ook regelmatig apparaatconfiguraties controleren op wijzigingen. Dit is handig omdat sommige aanvallen worden gestart door de configuratie van een netwerkapparaat (die vaak niet zo veilig zijn als servers) te wijzigen op een manier die de toegang tot andere systemen mogelijk maakt. De tool kan ook helpen met standaarden of compliance door het gebruik van zijn geautomatiseerde netwerkconfiguratietools die gestandaardiseerde configuraties kunnen implementeren, buiten-procesveranderingen, auditconfiguraties en zelfs correcte overtredingen kunnen detecteren.

De software kan worden geïntegreerd met de NationalKwetsbaarheidsdatabase die haar plek op deze lijst van MBSA-alternatieven heeft verdiend. Het heeft ook toegang tot de meest recente CVE's om kwetsbaarheden in uw Cisco-apparaten te identificeren. Het werkt met elk Cisco-apparaat met ASA, IOS of Nexus OS. Twee andere handige tools, Network Insights voor ASA en Network Insights voor Nexus, zijn zelfs in het product ingebouwd.

Prijs voor de SolarWinds Network Configuration Manager begint bij $ 2.895 voor maximaal 50 beheerde knooppunten en gaat omhoog met het aantal beheerde knooppunten. Als u deze tool wilt proberen, kunt u een gratis proefversie van 30 dagen rechtstreeks van SolarWinds downloaden.

2. OpenVAS

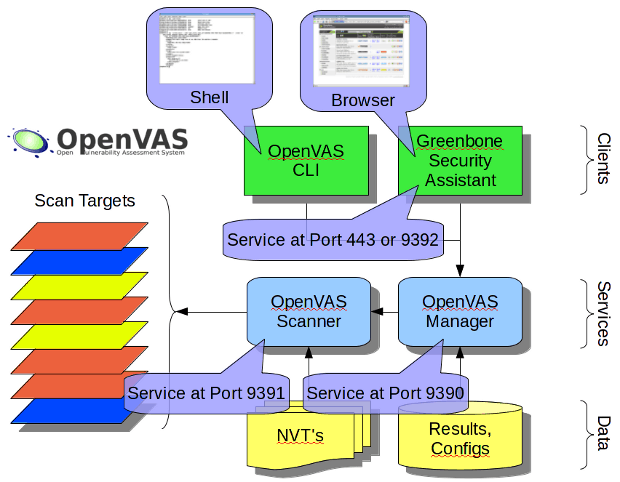

De Open kwetsbaarheidsbeoordelingssysteemof OpenVAS, is een raamwerk van verschillende services en tools. Ze vormen samen een uitgebreid maar krachtig hulpprogramma voor het scannen van kwetsbaarheden. Het achterliggende kader OpenVAS maakt deel uit van de kwetsbaarheid van Greenbone Networksmanagementoplossing waaruit elementen zijn bijgedragen aan de gemeenschap gedurende ongeveer tien jaar. Het systeem is volledig gratis en veel van de belangrijkste componenten zijn open-source, hoewel sommige dat niet zijn. De OpenVAS-scanner wordt geleverd met meer dan vijftigduizend netwerkkwetsbaarheidstests die regelmatig worden bijgewerkt.

OpenVAS bestaat uit twee primaire componenten. De eerste is de OpenVAS-scanner. Dit is het onderdeel dat verantwoordelijk is voor het daadwerkelijke scannen van doelcomputers. Het tweede onderdeel is het OpenVAS-manager die al het andere afhandelt, zoals controlerende scanner, resultaten consolideren en opslaan in een centrale SQL-database. De software heeft zowel browsergebaseerde gebruikersinterface als opdrachtregelinterface. Een ander onderdeel van het systeem is de database Network Vulnerability Tests. Deze database kan updates ontvangen van de gratis Greenborne Community Feed of de betaalde Greenborne Security Feed voor een uitgebreidere bescherming.

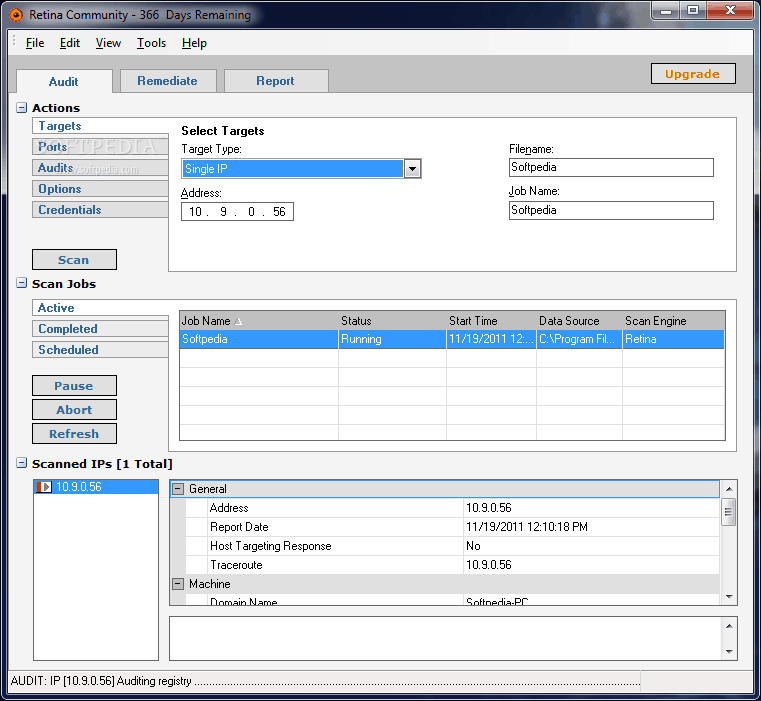

3. Retina-netwerkgemeenschap

Retina-netwerkgemeenschap is de gratis versie van de Retina-netwerkbeveiligingsscanner van AboveTrust, wat een van de bekendste kwetsbaarheid isscanners. Ondanks dat het gratis is, is het een uitgebreide kwetsbaarheidsscanner die boordevol functies zit. Het kan een grondige kwetsbaarheidsbeoordeling uitvoeren van ontbrekende patches, zero-day kwetsbaarheden en niet-beveiligde configuraties. Het beschikt ook over gebruikersprofielen die zijn afgestemd op taakfuncties, waardoor de werking van het systeem wordt vereenvoudigd. Dit product heeft een intuïtieve GUI in de metro-stijl die een gestroomlijnde werking van het systeem mogelijk maakt.

Een groot ding over Retina-netwerkgemeenschap is dat het dezelfde kwetsbaarheidsdatabase gebruiktals zijn betaalde broer of zus. Het is een uitgebreide database van netwerkkwetsbaarheden, configuratieproblemen en ontbrekende patches die automatisch wordt bijgewerkt en een breed scala aan besturingssystemen, apparaten, applicaties en virtuele omgevingen omvat. Over virtuele omgevingen gesproken, het product ondersteunt VMware volledig en omvat online en offline virtuele beeldscanning, virtuele toepassingsscanning en integratie met vCenter.

Het belangrijkste nadeel van Retina-netwerkgemeenschap is dat het beperkt is tot het scannen van 256 IPadressen. Hoewel dit misschien niet veel is als je een groot netwerk beheert, kan het voor veel kleinere organisaties meer dan genoeg zijn. Als uw omgeving meer dan 256 apparaten heeft, is alles wat we zojuist over dit product hebben gezegd ook waar in zijn grote broer, de Retina-netwerkbeveiligingsscanner die beschikbaar is in standaard- en onbeperkte edities. Beide versies hebben een uitgebreide functieset in vergelijking met de Retina Network Community-scanner.

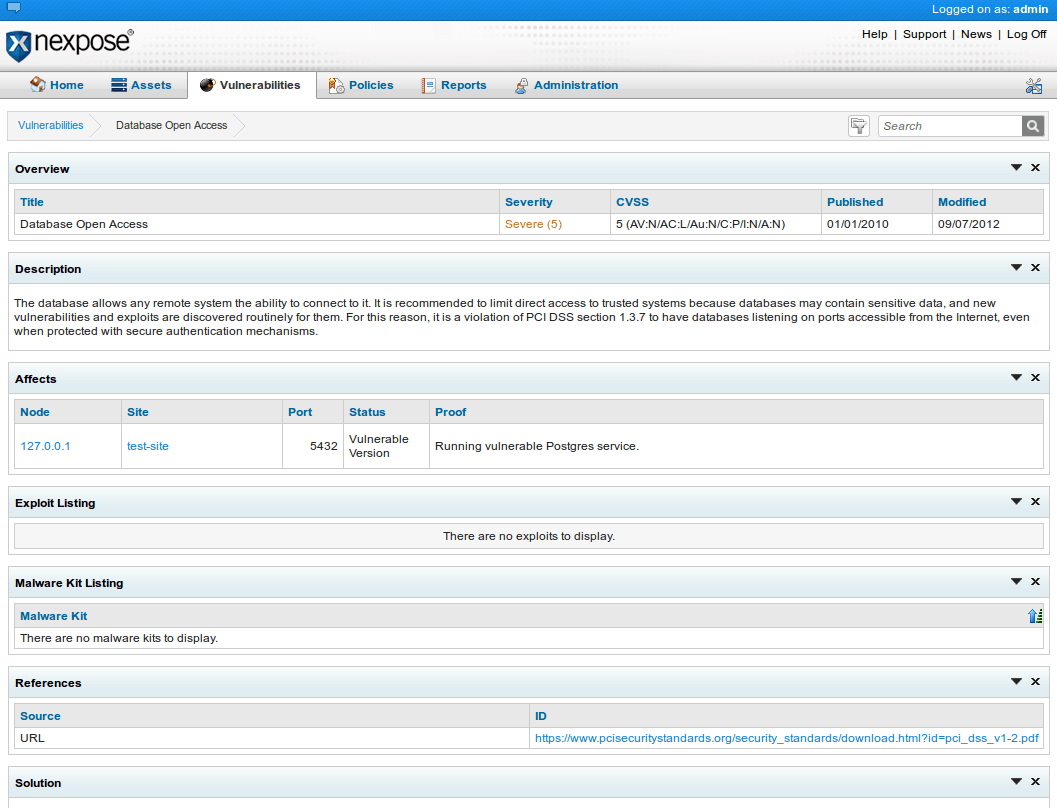

4. Nexpose Community-editie

Misschien niet zo populair als Retina, Nexpose van Rapid7 is een andere bekende kwetsbaarheidsscanner. Wat betreft de Nexpose Community-editie, het is een enigszins verkleinde versie van Rapid7De uitgebreide kwetsbaarheidsscanner. Het product heeft echter enkele belangrijke beperkingen. Het is bijvoorbeeld beperkt tot het scannen van maximaal 32 IP-adressen. Dit beperkt het nut van de tool ernstig tot alleen de kleinste netwerken. Een andere beperking is dat het product slechts één jaar kan worden gebruikt. Als je met deze beperkingen kunt leven, is het een uitstekend product. Zo niet, dan kunt u altijd het betaalde aanbod van bekijken Rapid7.

Nexpose Community-editie werkt op fysieke machines onder beideWindows of Linux. Het is ook beschikbaar als een virtueel apparaat. Het heeft uitgebreide scanmogelijkheden die geschikt zijn voor netwerken, besturingssystemen, webapplicaties, databases en virtuele omgevingen. Deze tool maakt gebruik van adaptieve beveiliging die automatisch nieuwe apparaten en nieuwe kwetsbaarheden kan detecteren en beoordelen zodra ze toegang krijgen tot uw netwerk. Deze functie werkt in combinatie met dynamische verbindingen met VMware en AWS. De software integreert ook met het Sonar-onderzoeksproject om echte live monitoring te bieden. Nexpose Community-editie biedt geïntegreerde beleidsscan om te helpenvoldoen aan populaire normen zoals CIS en NIST. En last but not least bieden de intuïtieve herstelrapporten van het hulpprogramma stapsgewijze instructies voor herstelacties.

Comments