SSH er kjempebra, da det gjør at vi kan få terminaltilgang til andre Linux-PCer og servere over nettverket, eller til og med internett! For så utrolig som denne teknologien er, er det fortsatt noen blanke sikkerhetsproblemer som gjør det usikkert. Hvis du er en gjennomsnittlig bruker, er det ikke noe reelt behov for å installere kompliserte SSH-sikkerhetsverktøy. I stedet kan du vurdere å følge disse grunnleggende trinnene for å sikre en SSH-server på Linux.

Endre standard tilkoblingsport

Den desidert raskeste og enkleste måten å sikre enSSH-serveren skal endre porten den bruker. Som standard kjører SSH-serveren på port 22. For å endre den, åpner du et terminalvindu. Inni terminalvinduet, SSH til den eksterne PCen som er vert for SSH-serveren.

ssh user@local-ip-address

Når du er logget inn, slipper du fra en vanlig bruker til Root. Hvis du har fått Root-kontoen til, kan du logge på med su er et godt valg. Ellers må du få tilgang til sudo.

su -

eller

sudo -s

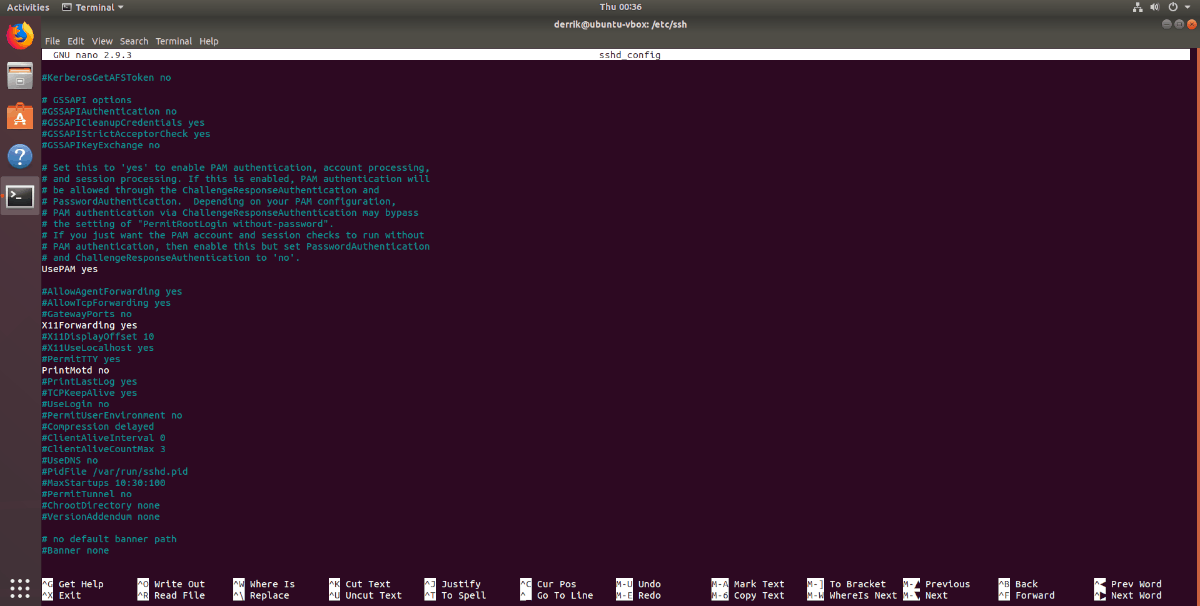

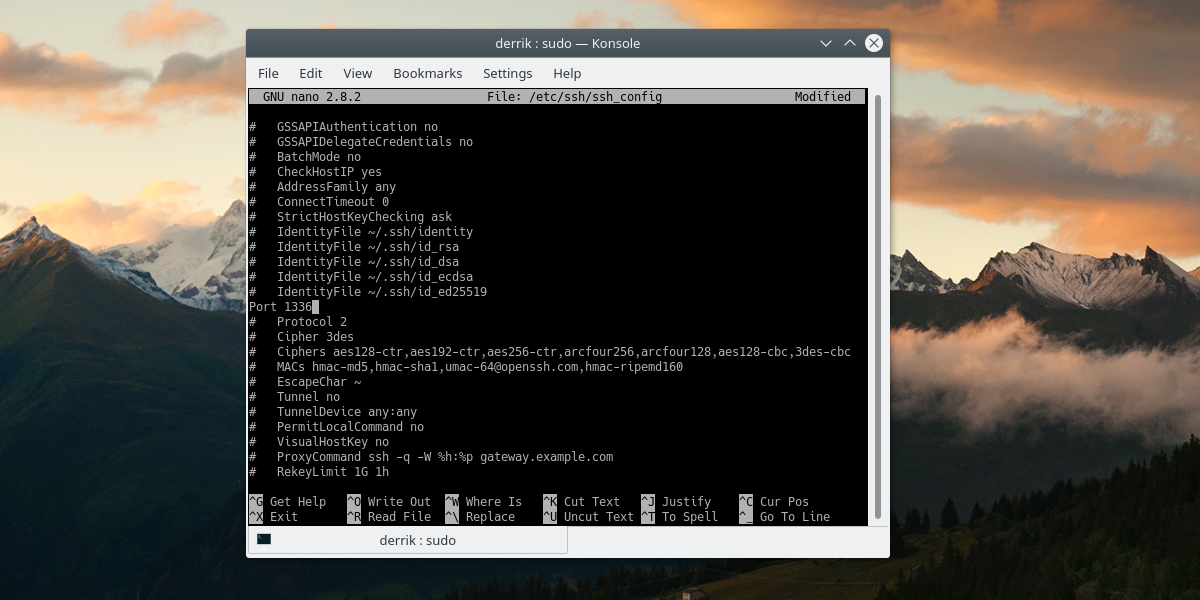

Nå som du har administratoradgang, kan du åpne SSH-konfigurasjonsfilen i Nano.

nano /etc/ssh/sshd_config

Bla gjennom konfigurasjonsfilen for “Port 22”. Fjern # hvis det er en, så endre “22 ″ til et annet nummer. Vanligvis vil en port over 100 eller til og med en i 1000-området være tilstrekkelig. Etter å ha endret portnummer, trykk på Ctrl + O tastaturkombinasjon for å lagre redigeringene. Gå deretter ut av redaktøren ved å trykke på Ctrl + X.

Redigering av konfigurasjonsfilen vil ikke umiddelbart overføre SSH-serveren til å bruke riktig port. I stedet må du starte tjenesten på nytt manuelt.

systemctl restart sshd

Å kjøre systemctl-kommandoen bør starte SSH-demonen på nytt og bruke de nye innstillingene. Hvis omstart av demon ikke mislykkes, er et annet alternativ å starte SSH-servermaskinen på nytt:

reboot

Etter omstart av demon (eller maskin) vil SSH ikke være tilgjengelig via port 22. Som et resultat krever tilkobling over SSH manuelt å spesifisere porten.

Merk: husk å endre “1234” med porten satt i SSH-konfigurasjonsfilen.

ssh -p 1234 user@local-ip-address

Deaktiver passordpålogging

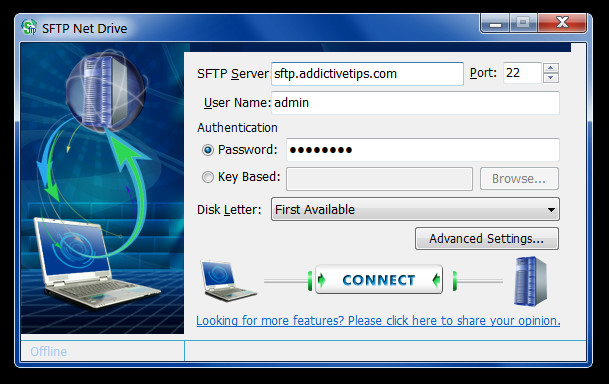

En annen flott måte å sikre en SSH-server er åfjerne passordpålogging og i stedet overføre til pålogging via SSH-nøkler. Å gå SSH-nøkkelruten skaper en sirkel av tillit mellom SSH-serveren og eksterne maskiner som har nøkkelen. Det er en kryptert passordfil som er vanskelig å sprekke.

Konfigurer med en SSH-nøkkel på serveren din. Når du har satt opp tastene, åpner du en terminal og åpner SSH-konfigurasjonsfilen.

su -

eller

sudo -s

Åpne deretter konfigurasjonen i Nano med:

nano /etc/ssh/sshd_config

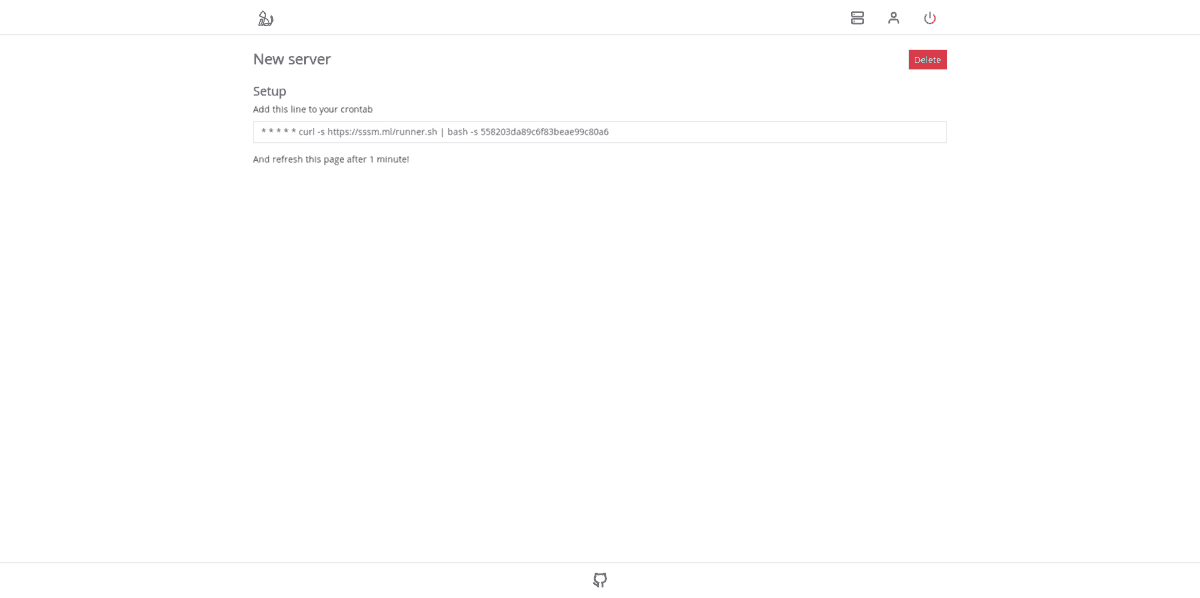

Som standard håndterer SSH-servere godkjenning viabrukerens passord. Hvis du har et sikkert passord, er dette en god vei å gå, men en kryptert SSH-nøkkel på pålitelige maskiner er raskere, mer praktisk og sikker. For å fullføre overgangen til “passordløs pålogging”, se i SSH-konfigurasjonsfilen. Inne i denne filen, bla gjennom og finn oppføringen som sier “PasswordAuthentication”.

Fjern # -symbolet foran “PasswordAuthentication”, og forsikre deg om at det har ordet “nei” foran seg. Hvis alt ser bra ut, lagrer du redigeringene i SSH-konfigurasjonen ved å trykke på Ctrl + O på tastaturet.

Etter å ha lagret konfigurasjonen, lukker du Nano med Ctrl + X, og start SSHD på nytt for å bruke endringene.

systemctl restart sshd

Hvis du ikke bruker systemd, kan du prøve å starte SSH på nytt med denne kommandoen i stedet:

service ssh restart

Neste gang en ekstern maskin prøver å logge seg på denne SSH-serveren, vil den se etter de riktige tastene og la dem komme inn, uten passord.

Deaktiver rotkonto

Deaktivering av root-kontoen på SSH-serveren eren måte å avbøte skaden som kan oppstå når en uautorisert bruker får tilgang over SSH. For å deaktivere Root-kontoen, er det viktig at minst en bruker på SSH-serveren din kan få Root via sudo. Dette vil sikre at du fremdeles kan få tilgang på systemnivå hvis du trenger det, uten root-passordet.

Merk: Pass på at brukerne som kan få tilgang til Root-privilegier via sudo, har et sikkert passord, eller at deaktivering av superbrukerkontoen er meningsløs.

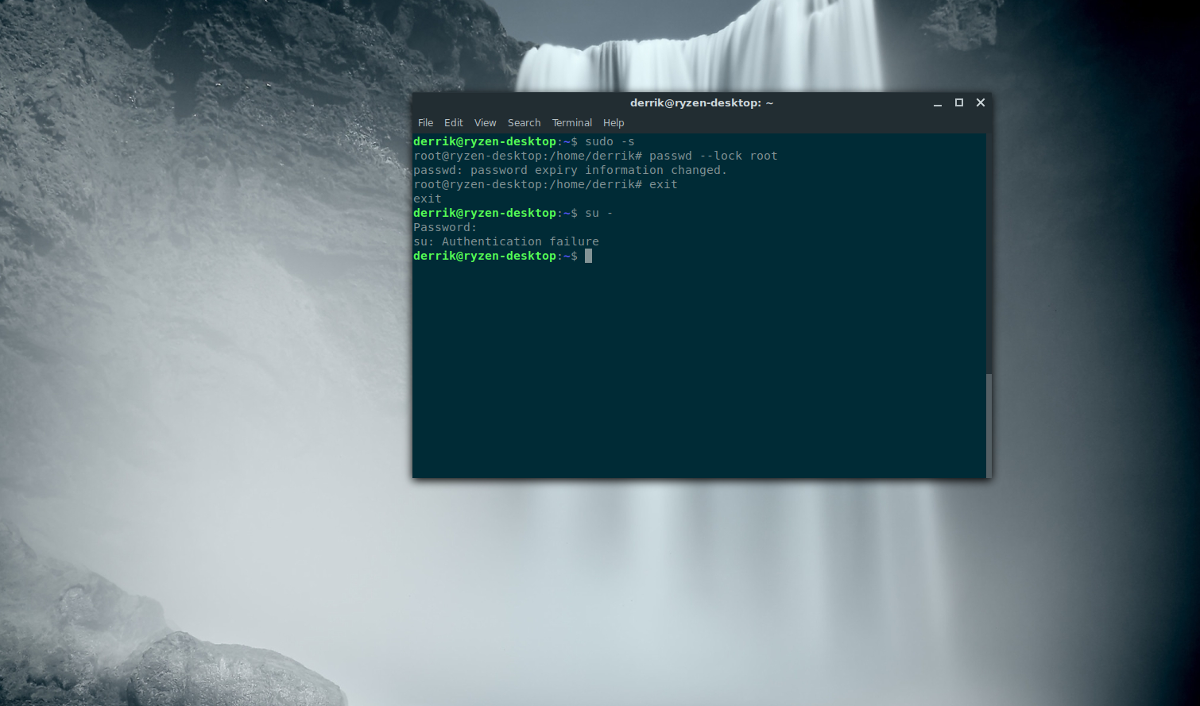

For å deaktivere Root, løft terminalen til superbrukerrettigheter:

sudo -s

Bruke sudo-er omgår behovet for å logge inn med su, og i stedet gir et rotskall via sudoers-filen. Nå som skallet har superbruker tilgang, kjør du passord kommandoer og kryptere rotkontoen med -låse.

passwd --lock root

Hvis du kjører kommandoen ovenfor, krypteres root-passordet slik at du logger på via su er umulig. Fra nå av kan brukere bare SSH inn som en lokal bruker, og deretter bytte til en rotkonto via sudo-rettigheter.

kommentarer