Bekymret for at du kan ha et rootkit på degLinux-server, stasjonær eller bærbar PC? Hvis du vil sjekke om rootkits finnes på systemet ditt eller ikke, og bli kvitt dem, må du skanne systemet ditt først. Et av de beste verktøyene for å søke etter rootkits på Linux er Tiger. Når det kjøres, gjør det en fullstendig sikkerhetsrapport for Linux-systemet ditt som skisserer hvor problemene er (inkludert rootkits).

I denne guiden skal vi undersøke hvordan du installerer Tiger-sikkerhetsverktøyet og skanne etter farlige røttesett.

Installer Tiger

Tiger kommer ikke med noen Linux-distribusjonerutenfor boksen, så før vi går over hvordan du bruker sikkerhetsverktøyet Tiger på Linux, må vi gå nærmere inn på hvordan du installerer det. Du trenger Ubuntu, Debian eller Arch Linux for å installere Tiger uten å sette sammen kildekoden.

Ubuntu

Tiger har lenge vært i Ubuntu-programvarekildene. For å installere det, åpner du et terminalvindu og kjører følgende apt kommando.

sudo apt install tiger

Debian

Debian har Tiger, og det kan installeres med Apt-get installer kommando.

sudo apt-get install tiger

Arch Linux

Tiger-sikkerhetsprogramvaren er på Arch Linux via AUR. Følg trinnene nedenfor for å installere programvaren på systemet ditt.

Trinn 1: Installer pakkene som kreves for å installere AUR-pakker for hånd. Disse pakkene er Git og Base-devel.

sudo pacman -S git base-devel

Steg 2: Klone Tiger AUR-øyeblikksbilde til din Arch PC ved hjelp av git klon kommando.

git clone https://aur.archlinux.org/tiger.git

Trinn 3: Flytt terminalsesjonen fra standardkatalogen (hjemme) til den nye tiger mappe som inneholder pkgbuild-filen.

cd tiger

Trinn 4: Generer et Arch-installasjonsprogram for Tiger. Å bygge en pakke er ferdig med Makepkg kommando, men pass på: noen ganger fungerer ikke pakkegenerering på grunn av avhengighetsproblemer. Hvis dette skjer med deg, sjekk den offisielle Tiger AUR-siden for avhengigheter. Husk også å lese kommentarene, da andre brukere kan ha innsikt.

makepkg -sri

Fedora og OpenSUSE

Dessverre både Fedora, OpenSUSE og andreRPM / RedHat-baserte Linux-distribusjoner har ikke en enkel binærpakke å installere Tiger med. For å bruke den, bør du vurdere å konvertere DEB-pakken med fremmed. Eller følg kildekodeinstruksjonene nedenfor.

Generisk Linux

For å bygge Tiger-appen fra kilden, må du klone koden. Åpne en terminal og gjør følgende:

git clone https://git.savannah.nongnu.org/git/tiger.git

Installer programmet ved å kjøre det inkluderte shell-skriptet.

sudo ./install.sh

Hvis du vil kjøre den (i stedet for å installere den), kan du alternativt gjøre følgende:

sudo ./tiger

Se etter rootkits på Linux

Tiger er en automatisk applikasjon. Den har ikke noen unike alternativer eller brytere som brukere kan bruke på kommandolinjen. Brukeren kan ikke bare "kjøre rootkit" -alternativet for å se etter et. I stedet må brukeren bruke Tiger og kjøre en full skanning.

Hver gang programmet kjøres, gjør det en skanning av mange forskjellige typer sikkerhetstrusler på systemet. Du kan se alt det skanner. Noen av tingene som Tiger skanner er:

- Linux-passordfiler.

- .rhost-filer.

- .netrc-filer.

- konfigurasjonsfiler for ttytab, securetty og pålogging.

- Gruppefiler.

- Innstillinger for bash-banen.

- Rootkit sjekker.

- Oppstartoppføringer fra Cron.

- “Innbrudd” -deteksjon.

- SSH-konfigurasjonsfiler.

- Lytteprosesser.

- FTP-konfigurasjonsfiler.

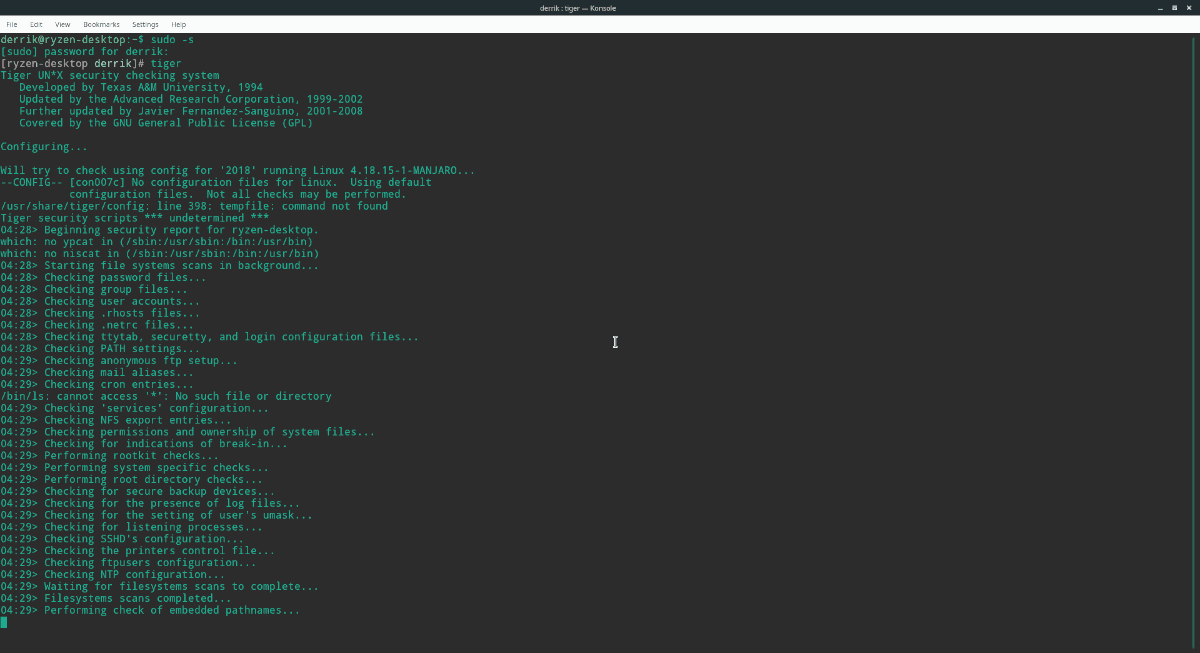

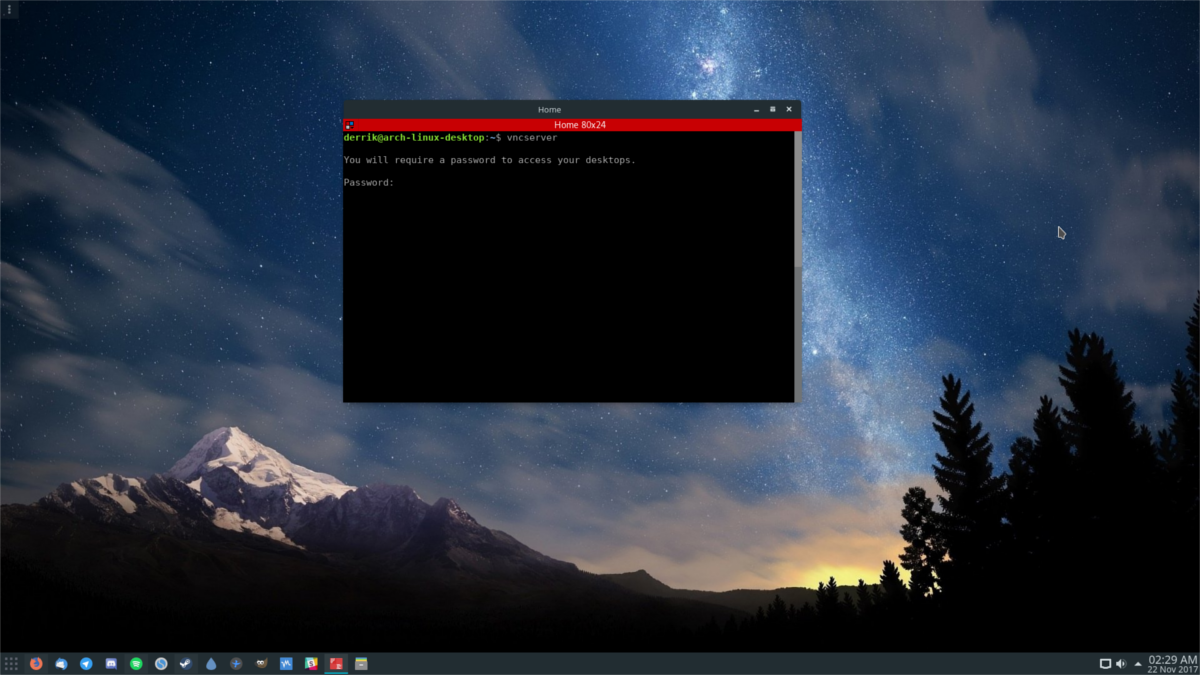

Hvis du vil kjøre en Tiger-sikkerhetsskanning på Linux, må du få et rotskall ved å bruke su eller sudo -er kommando.

su -

eller

sudo -s

Bruk root-rettigheter, kjør tiger kommandoen for å starte sikkerhetsrevisjonen.

tiger

La tiger kommandokjøring og gå gjennom revisjonsprosessen. Den vil skrive ut hva den skanner, og hvordan den samhandler med Linux-systemet ditt. La Tiger-tilsynsprosessen gå sin gang; det vil skrive ut plasseringen til sikkerhetsrapporten i terminalen.

Vis Tiger Logs

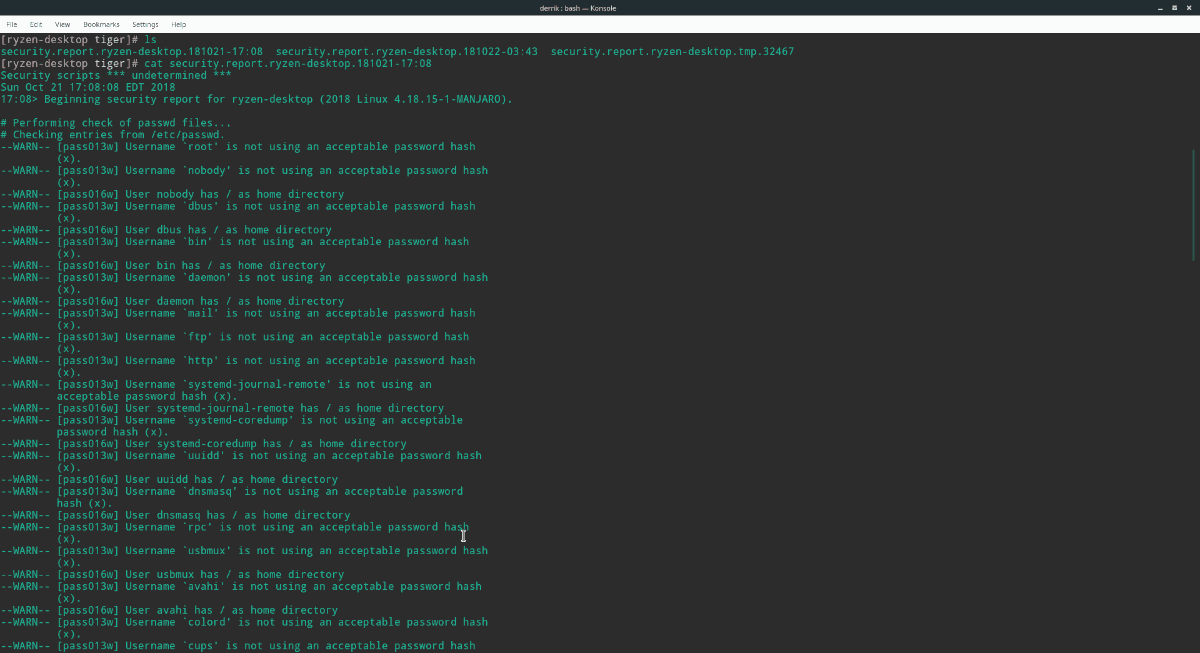

For å finne ut om du har et rootkit på Linux-systemet ditt, må du vise sikkerhetsrapporten.

Hvis du vil se på en sikkerhetsrapport fra Tiger, åpner du en terminal og bruker CD kommando for å flytte inn / Var / log / tiger.

Merk: Linux lar ikke brukere som ikke er root, logge inn / var / logg. Du må bruke su.

su -

eller

sudo -s

Deretter får du tilgang til loggmappen med:

cd /var/log/tiger

I Tiger-loggkatalogen, kjør du ls kommando. Bruk av denne kommandoen skriver ut alle filene i katalogen.

ls

Ta musen og fremhev sikkerhetsrapporten ls avslører i terminalen. Deretter kan du se det med katt kommando.

cat security.report.xxx.xxx-xx:xx

Se over rapporten og finn ut om Tiger har oppdaget et rootkit på systemet ditt.

Fjerne rootkits på Linux

Fjerne rootkits fra Linux-systemer - selv medde beste verktøyene, er hardt og ikke vellykket 100% av tiden. Selv om det er sant det er programmer der ute som kan hjelpe deg med å bli kvitt denne typen problemer; de fungerer ikke alltid.

Liker det eller ei, hvis Tiger har bestemt en farlig orm på din Linux-PC, er det best å sikkerhetskopiere de kritiske filene dine, opprette en ny live USB og installere operativsystemet på nytt.

kommentarer