Wireshark, som tidligere var kjent som Ethereal, har eksistert i 20 år. Hvis ikke det beste, er det absolutt det mest populære nettverksnifferverktøyet. Når det oppstår behov for pakkeanalyse, er dette ofte verktøyet til de fleste administratorer. Imidlertid like bra som Wireshark kan være, det er mange alternativer der ute. Noen av dere lurer kanskje på hva som er galt med Wireshark som ville rettferdiggjøre å erstatte den. For å være helt ærlig er det absolutt ingenting galt med Wireshark og hvis du allerede er en lykkelig bruker, ser jeg neigrunnen til at du trenger å endre. På den annen side, hvis du er ny på scenen, kan det være en god ide å se på hva som er tilgjengelig før du velger en løsning. For å hjelpe deg har vi satt sammen denne listen over noen av de beste Wireshark alternativer.

Vi begynner utforskningen vår med å se på Wireshark. Tross alt, hvis vi vil foreslå alternativer,vi kan like gjerne bli kjent med produktet minst litt. Vi vil deretter diskutere kort hva pakkesniffere - eller nettverksanalysatorer, som de ofte kalles - er. Siden pakkesniffere kan være relativt komplekse, vil vi bruke litt tid på å diskutere hvordan vi bruker dem. Dette er på ingen måte en fullstendig opplæring, men den skal gi deg nok bakgrunnsinformasjon til å sette mer pris på de kommende produktanmeldelsene. Når vi snakker om produktanmeldelser, er det dette vi har neste gang. Vi har identifisert flere produkter av vidt forskjellige typer som kan være et godt alternativ til Wireshark, og vi vil introdusere de beste funksjonene til hver enkelt.

Om Wireshark

Før Wireshark, markedet hadde egentlig en pakkesniffer som passende ble kalt Sniffer. Det var et utmerket produkt som led aven stor ulempe, prisen. På slutten av 90-tallet var produktet rundt $ 1500, noe som var mer enn mange hadde råd til. Dette fikk utviklingen av Ethereal som en gratis og åpen kildekode-pakkesniffer av en UMKC-utdannet som heter Gerald Combs som fremdeles er den viktigste vedlikeholderen av Wireshark tjue år senere. Snakk om alvorlig engasjement.

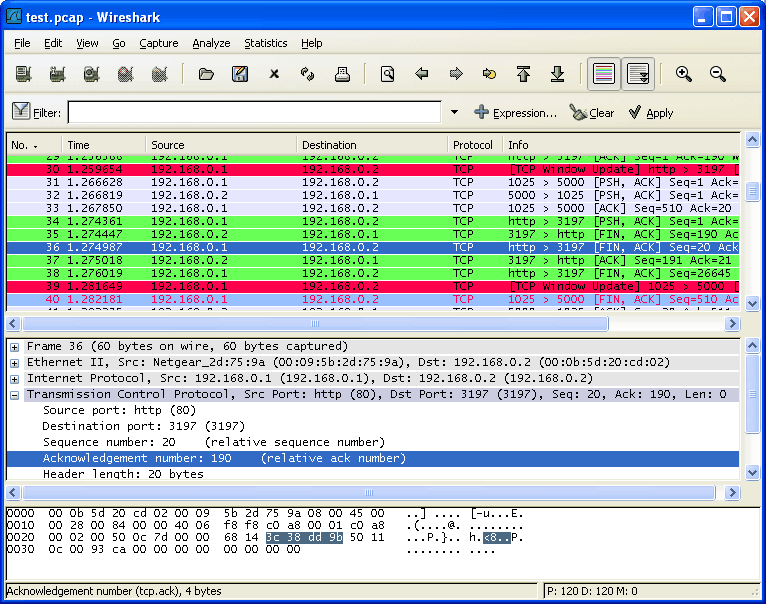

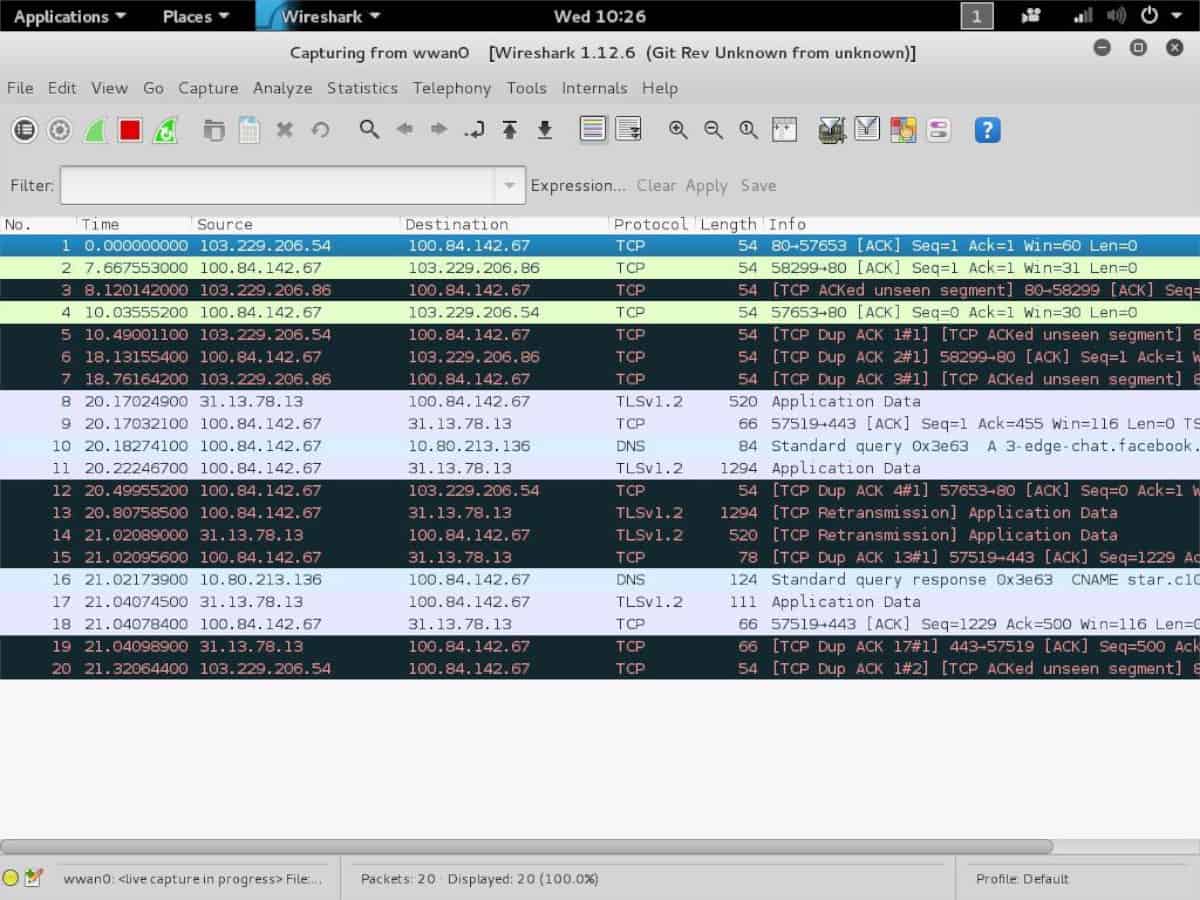

I dag, Wireshark har blitt referansen i pakkesniffere. Det er de-facto-standarden, og de fleste andre verktøy har en tendens til å etterligne den. Wireshark gjør egentlig to ting. Først fanger den all trafikk den ser på grensesnittet. Men det stopper ikke der, produktet har også ganske kraftige analysefunksjoner. Verktøyets analysefunksjoner er så gode at det ikke er uvanlig at brukere bruker andre verktøy for pakkefangst og gjør analysen ved å bruke Wireshark. Dette er en så vanlig måte å bruke på Wireshark at du ved oppstart blir bedt om å enten åpne en eksisterende fangstfil eller begynne å fange trafikk. Nok en styrke av Wireshark er alle filtrene den inneholder som lar deg nullstille nøyaktig dataene du er interessert i.

Om verktøy for nettverksanalyse

Selv om saken har vært åpen for debatt foren stund, av hensyn til denne artikkelen, antar vi at begrepene "pakkesniffer" og "nettverksanalysator" er det samme. Noen vil hevde at de er to forskjellige konsepter, og selv om de kan ha rett, vil vi se på dem sammen, om bare for enkelhetens skyld. Tross alt, selv om de kanskje fungerer annerledes - men gjør de virkelig? - tjener de et lignende formål.

Packet Sniffers gjør egentlig tre ting. Først fanger de alle datapakker når de går inn i eller går ut fra et nettverksgrensesnitt. For det andre bruker de eventuelt filtre for å ignorere noen av pakkene og lagre andre på disk. De utfører deretter en form for analyse av dataene som er fanget. Det er i den siste funksjonen at de fleste forskjellene mellom produktene er.

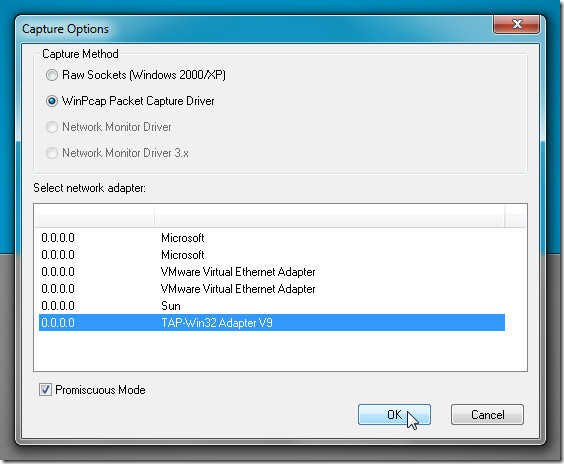

De fleste pakkesniffere er avhengige av en ekstern modulfor den faktiske fangsten av datapakkene. De vanligste er libpcap på Unix / Linux-systemer og Winpcap på Windows. Du trenger vanligvis ikke å installere disse verktøyene, ettersom de vanligvis er installert av installatøren av pakkesnifferen.

En annen viktig ting å vite er at det er like braog nyttige som de er, Packet Sniffers vil ikke gjøre alt for deg. De er bare verktøy. Du kan tenke på dem som en hammer som ganske enkelt ikke får spikeren av seg selv. Du må sørge for at du lærer hvordan du best kan bruke hvert verktøy. Pakkesniffen lar deg analysere trafikken den fanger, men det er opp til deg å sikre at den fanger inn riktig data og å bruke dem til din fordel. Det har blitt skrevet hele bøker om bruk av pakkefangstverktøy. Jeg tok en gang et tredagers kurs om emnet.

Bruke en Packet Sniffer

Som vi nettopp har sagt, vil en pakkesnifferfange opp og analysere trafikk. Derfor, hvis du prøver å feilsøke et bestemt problem - en typisk bruk for et slikt verktøy, er det første du må gjøre å sørge for at trafikken du tar er riktig trafikk. Se for deg et tilfelle der hver eneste bruker av et gitt program klager over at det går sakte. I en slik situasjon vil det beste alternativet sannsynligvis være å fange trafikk på applikasjonsserverens nettverksgrensesnitt, siden alle brukere ser ut til å bli berørt. Du vil kanskje innse at forespørsler kommer til serveren normalt, men at serveren tar lang tid å sende ut svar. Det skulle indikere en forsinkelse på serveren i stedet for et nettverksproblem.

På den annen side, hvis du ser serverenå svare på forespørsler på en riktig måte, kan det bety at problemet er et sted i nettverket mellom klienten og serveren. Du ville deretter flytte pakkesniffen ett hopp nærmere klienten og se om svarene er forsinket. Hvis ikke, ville du flyttet mer hop nærmere klienten, og så videre og så videre. Du kommer etter hvert til stedet der det oppstår forsinkelser. Og når du har identifisert plasseringen av problemet, er du et stort skritt nærmere å løse det.

La oss se hvordan vi kan klare å fange pakker klet spesifikt punkt i et nettverk. En enkel måte å oppnå det på er å dra nytte av en funksjon i de fleste nettverksbrytere kalt portspeiling eller replikering. Dette konfigurasjonsalternativet vil gjenskape all trafikk inn og ut fra en spesifikk bryterport til en annen port på den samme bryteren. For eksempel, hvis serveren din er koblet til port 15 på en bryter, og port 23 til den samme bryteren er tilgjengelig. Du kobler pakkesniffen til port 23 og konfigurerer bryteren for å gjenskape all trafikk til og fra port 15 til port 23.

De beste Wireshark-alternativene

Nå som du bedre forstår hva Wireshark og andre pakkesniffere og nettverksanalysatorerer, la oss se hvilke alternative produkter det er. Vår liste inkluderer en blanding av kommandolinje- og GUI-verktøy samt verktøy som kjører på forskjellige operativsystemer.

1. SolarWinds Deep Packet Inspection and Analysis verktøy (GRATIS PRØVEPERIODE)

Solarwinds er kjent for sine moderne verktøy for nettverksadministrasjon. Selskapet har eksistert i omtrent 20 år og har gitt oss flere gode verktøy. Dets flaggskip produkt kalt SolarWinds Network Performance Monitor er anerkjent av de fleste som et av de beste nettverksbåndbreddeovervåkingsverktøyene. Solarwinds er også kjent for å lage en håndfull utmerkede gratisverktøy, som hver adresserer et spesifikt behov hos nettverksadministratorer. To eksempler på verktøyene er SolarWinds TFTP-server og Avansert subnettkalkulator.

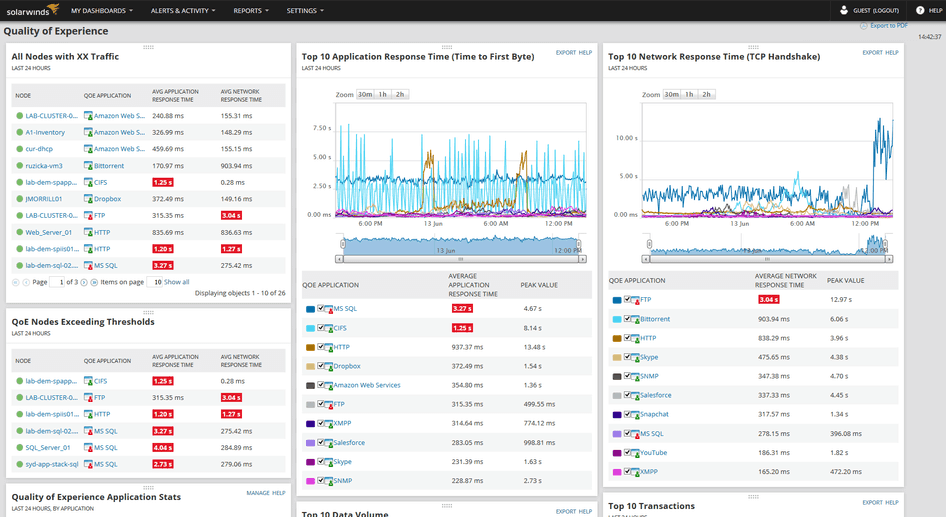

Som et potensielt alternativ til Wireshark—Og kanskje som det beste alternativet siden det er et så annet verktøy—Solarwinds foreslår Deep Packet Inspection and Analysis Tool. Det kommer som en komponent av SolarWinds Network Performance Monitor. Driften er ganske forskjellig fra mer "tradisjonelle" pakkesniffere, selv om det tjener et lignende formål.

- Gratis prøveperiode: SolarWinds Network Performance Monitor

- Offisiell nedlastingslenke: https://www.solarwinds.com/network-performance-monitor/registration

De Deep Packet Inspection and Analysis Tool er verken en pakkesniffer eller et nettverkanalysator, men det vil hjelpe deg å finne og løse årsaken til nettverksforsinkelser, identifisere påvirkede applikasjoner og bestemme om langsomhet er forårsaket av nettverket eller et program. Siden det tjener et lignende formål som Wireshark, følte vi det fortjente å være på denne listen. Verktøyet vil bruke dype pakkeinspeksjonsteknikker for å beregne responstid for over tolv hundre applikasjoner. Det vil også klassifisere nettverkstrafikk etter kategori (f.eks. Virksomhet kontra sosialt) og risikonivå. Dette kan bidra til å identifisere ikke-forretningstrafikk som kan ha fordel av å bli filtrert eller på en eller annen måte kontrollert eller eliminert.

De Deep Packet Inspection and Analysis Tool er en integrert komponent av Network Performace Monitor eller NPM som det ofte kalles, noe som i seg selv er etimponerende programvare med så mange komponenter at det kan skrives en hel artikkel om det. Det er en komplett nettverksovervåkingsløsning som kombinerer noen av de beste teknologiene som SNMP og dyp pakkeinspeksjon for å gi så mye informasjon om tilstanden til nettverket ditt som mulig.

Prisene for SolarWinds Network Performance Monitor som inkluderer Deep Packet Inspection and Analysis Tool start på $ 2 955 for opptil 100 overvåkede elementerog går opp i henhold til antall overvåkede elementer. Verktøyet har en 30-dagers gratis prøveversjon tilgjengelig, slik at du kan sørge for at det virkelig passer dine behov før du forplikter deg til å kjøpe det.

2. tcpdump

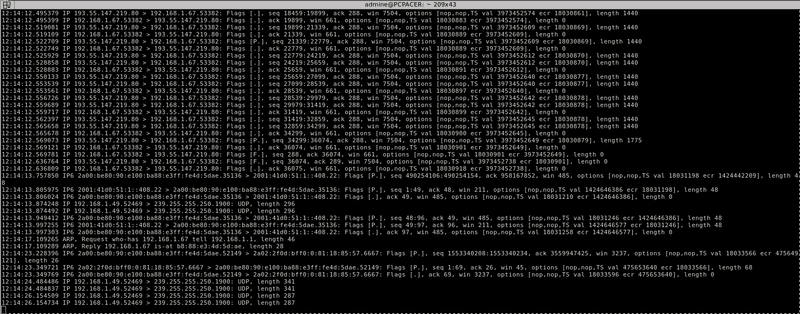

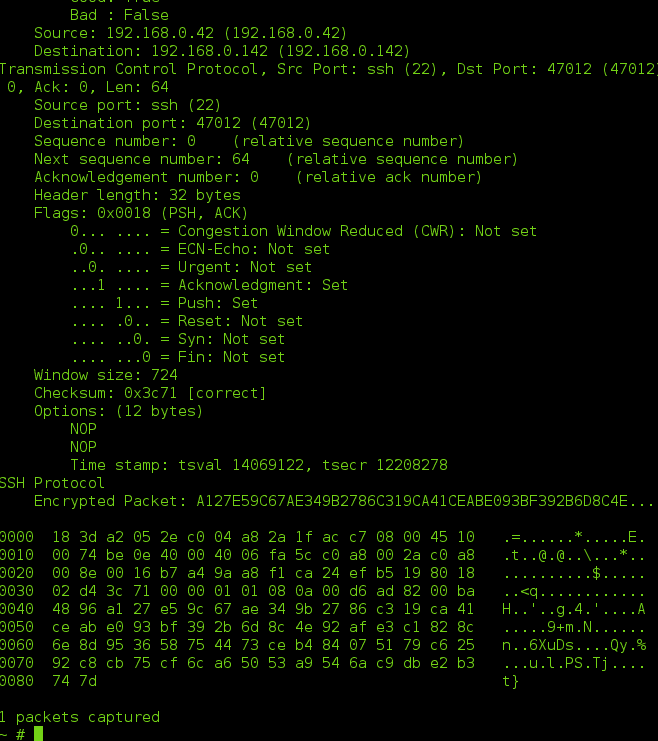

tcpdump er sannsynligvis DEN originale pakkesnifferen. Den ble opprettet i 1987. Det er over ti år før Wireshark og til og med før Sniffer. Siden den første utgivelsen har verktøyet blitt vedlikeholdt og forbedret, men det forblir i det vesentlige uendret. Måten verktøyet brukes på har ikke endret seg mye gjennom utviklingen. Det er tilgjengelig å installere på praktisk talt alle Unix-lignende operativsystemer og har blitt de-facto-standarden for et raskt verktøy for å fange pakker. Som de fleste lignende produkter på * nix-plattformer, tcpdump bruker libpcap-biblioteket for selve pakkefangst.

Standardoperasjonen av tcpdump er relativt enkel. Den fanger all trafikk på det angitte grensesnittet og "dumper" den - derav navnet - på skjermen. Å være et standard * nix-verktøy, kan du føre utdataene til en fangstfil som skal analyseres senere ved hjelp av det valgte analyseverktøyet. Det er faktisk ikke uvanlig at brukere fanger trafikk med tcpdump for senere analyse i Wireshark. En av nøklene til tcpdumpStyrke og nytteverdi er muligheten tilbruke filtre og / eller for å føre utdataene til grep - et annet vanlig * nix-kommandolinjeværktøy - for videre filtrering. Noen som mestrer tcpdump, grep og kommandoskallet kan få det til å fange opp nøyaktig riktig trafikk for enhver feilsøkingsoppgave.

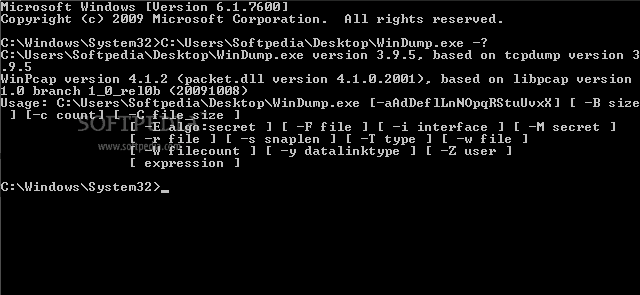

3. Windump

I et nøtteskall, Windump er en port av tcpdump til Windows-plattformen. Som sådan oppfører den seg på samme måte. Hva dette betyr er at den bringer mye av tcpdump-funksjonaliteten til Windows-baserte datamaskiner. Windump kan være et Windows-program, men forvent ikke et fancy GUI. Det er virkelig tcpdump på Windows, og som sådan er det bare et kommandolinjeverktøy.

Ved hjelp av Windump er i utgangspunktet det samme som å bruke sin * nix-motpart. Kommandolinjealternativene er omtrent de samme, og resultatene er også nesten identiske. Akkurat som tcpdump, output fra Windump kan også lagres i en fil for senere analyse med et tredjepartsverktøy. Imidlertid er grep vanligvis ikke tilgjengelig på Windows-datamaskin, og begrenser dermed filtreringsevnen til verktøyet.

En annen viktig forskjell mellom tcpdump og Windump er det som er like tilgjengelig fra operativsystemets pakkeoppbevaring. Du må laste ned programvaren fra Windump nettside. Den leveres som en kjørbar fil og krever ingen installasjon. Som sådan er det et bærbart verktøy som kan lanseres fra en USB-nøkkel. Men akkurat som tcpdump bruker libpcap-biblioteket, Windump bruker Winpcap som må lastes ned og installeres separat.

4. Tshark

Du kan tenke på Tshark som en krysning mellom tcpdump og Wireshark men i virkeligheten er det mer eller mindre kommandolinjeversjonen av Wireshark. Den er fra samme utvikler som Wireshark. Tshark ligner tcpdump ved at det bare er et kommandolinjeverktøy. Men det er også som Wireshark ved at den ikke bare fanger trafikk. Den har også de samme kraftige analysefunksjonene som Wireshark og bruker samme type filtrering. Det kan derfor raskt isolere den eksakte trafikken du trenger for å analysere.

Tshark reiser imidlertid et spørsmål. Hvorfor vil noen ønske en kommandolinjeversjon av Wireshark? Hvorfor ikke bare bruke Wireshark? De fleste administratorer - faktisk de fleste -er enig i at verktøy med grafiske brukergrensesnitt generelt sett ofte er lettere å bruke og å lære og mer intuitive og brukervennlige. Tross alt, er det ikke derfor grafiske operativsystemer ble så populære? Hovedårsaken til at noen ville velge Tshark over Wireshark er når de bare vil gjøre en rask fangstdirekte på en server for feilsøking. Og hvis du mistenker et ytelsesproblem med serveren, kan det være lurt å bruke et ikke-GUI-verktøy, da det kan være mindre skatt på ressurser.

5. Network Miner

Network Miner er mer et rettsmedisinskt verktøy enn en pakkesniffereller nettverksanalysator. Dette verktøyet vil følge en TCP-strøm og kan rekonstruere en hel samtale. Det er et veldig kraftig verktøy for en grundig analyse av trafikken, om enn et som kan være vanskelig å mestre. Verktøyet kan fungere i en frakoblet modus der man vil importere en fangstfil - kanskje laget med et av de andre verktøyene som er gjennomgått - og la Network Miner arbeide sin magi. Tatt i betraktning at programvaren bare kjører på Windows, er muligheten for å jobbe fra fangstfiler absolutt et pluss. Du kan for eksempel bruke tcpdump på Linux for å fange opp litt trafikk og Network Miner på Windows for å analysere den.

Network Miner er tilgjengelig i en gratis versjon, men for meravanserte funksjoner som IP-adressebasert geolokalisering og skripting, må du kjøpe en profesjonell lisens som vil koste deg $ 900. En annen avansert funksjon av den profesjonelle versjonen er muligheten for å avkode og spille av VoIP-anrop.

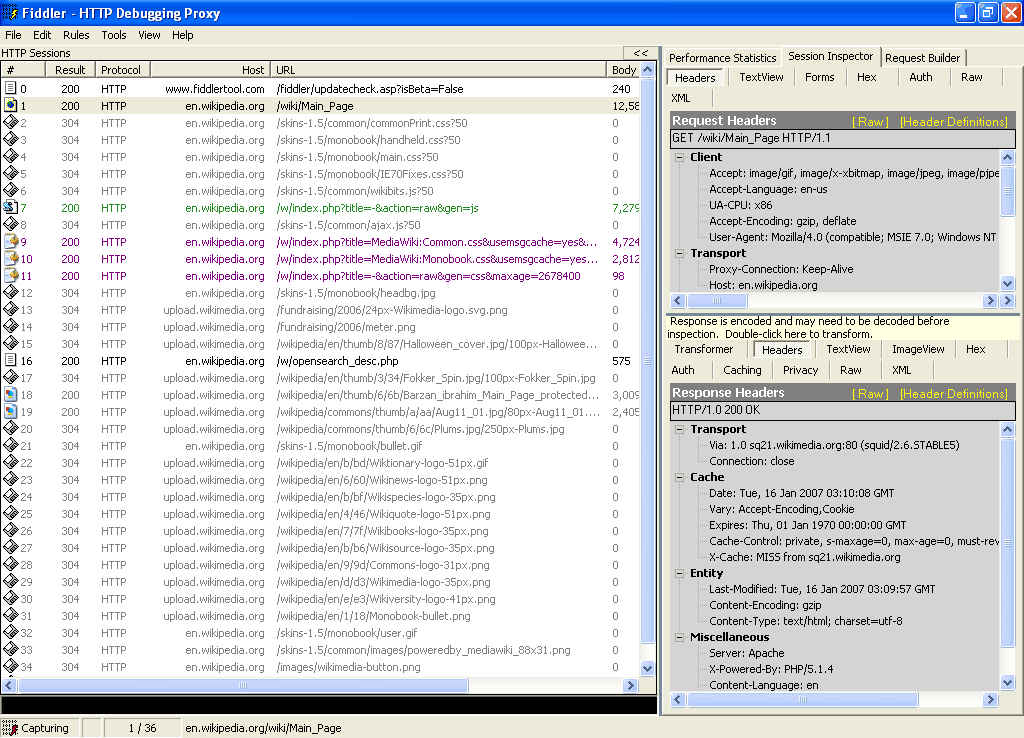

6. Fiddler

Noen av leserne våre - nærmere bestemt de mer kunnskapsrike - vil bli fristet til å argumentere for det Fiddler, vår siste oppføring, er verken en pakkesniffer elleren nettverksanalysator. For å være ærlige, kan det hende de har rett, men likevel følte vi at vi burde inkludere dette verktøyet på listen vår, da det kan være veldig nyttig i flere forskjellige situasjoner.

La oss først og fremst gjøre ting rett, Fiddler vil faktisk fange trafikk. Det vil imidlertid ikke fange bare trafikk. Det vil bare fungere med HTTP-trafikk. Til tross for denne begrensningen, når du tenker på at så mange applikasjoner i dag er nettbaserte eller bruker HTTP-protokollen i bakgrunnen, er det lett å se hvor verdifullt verktøy som kan være. Og siden verktøyet ikke bare fanger nettlesertrafikk, men omtrent hvilken som helst HTTP, kan det være veldig nyttig når du feilsøker forskjellige typer applikasjoner.

Den viktigste fordelen med et verktøy som Fiddler over en "ekte" pakkesniffer som Wiresharkat den ble bygget for å "forstå" HTTP-trafikk. Det vil for eksempel oppdage informasjonskapsler og sertifikater. Den vil også finne faktiske data som kommer fra HTTP-baserte applikasjoner. Fiddler er gratis, og det er bare tilgjengelig for Windows. Imidlertid kan beta builds for OS X og Linux (ved hjelp av Mono-rammeverket) lastes ned.

kommentarer