Sikkerhet er en stor bekymring for de fleste nettverk ogsystemadministratorer. Det er ganske forståelig med tanke på dagens trusselscene. Cyberangrep er mer og mer vanlige, og de har dårlige effekter som er så enorme at de kan være vanskelige å forstå. Cybercriminals leter stadig etter sårbarheter i systemer og programvare for å få tilgang til den viktigste eiendelen til mange organisasjoner, deres data. Forhindrer det krever bruk avsårbarhetsvurderingsverktøy som Microsoft Baseline Security Analyzer eller MBSA. Imidlertid begynner dette verktøyet å vise noen tegn på alder. For det første fungerer det ikke direkte med moderne versjoner av Windows, og det er også noe begrenset i funksjonalitet. For å være helt ærlig, hvis du fremdeles bruker MBSA, er det på tide å bytte til noe annet. I dag vurderer vi fire av de beste alternativene til Microsoft Baseline Security Analyzer.

Vi starter diskusjonen vår med å ta en tittpå MBSA. Det hjelper jo å vite hva vi prøver å erstatte. Vi vil deretter diskutere sårbarhet generelt. Deretter skal vi snakke om sårbarhetsskanningsverktøy, hva de er, hvem som trenger dem og hva deres viktige funksjoner er. Dette vil bringe oss til den store avsløringen: de fire beste alternativene til Microsoft Baseline Security Analyzer. Vi vil kort gjennomgå hvert av verktøyene for å gi deg en ide om deres funksjoner og muligheter.

Om Microsoft Baseline Security Analyzer

Microsoft Baseline Security Analyzer, ellerMBSA, er et ganske gammelt verktøy fra Microsoft. Selv om det absolutt ikke er et ideelt alternativ for store organisasjoner, kan verktøyet være til nytte for mindre bedrifter, de med bare en håndfull servere. Bortsett fra dens alder, er en av verktøyets viktigste ulemper at fra Microsoft, kan du ikke forvente at det skal skanne noe annet enn Microsoft-produkter. Det vil imidlertid skanne Windows-operativsystemet, så vel som noen tjenester som Windows Firewall, SQL server, IIS og Microsoft Office-applikasjoner.

I motsetning til de fleste andre sårbarhetsskanningverktøy, dette skanner ikke etter spesifikke sårbarheter. I stedet ser det etter ting som manglende oppdateringer, servicepakker og sikkerhetsoppdateringer, og det skanner systemer for administrative problemer. Rapporteringsmotoren kan generere en liste over manglende oppdateringer og feilkonfigurasjoner.

En annen stor ulempe med MBSA er at pgai sin alder, er den egentlig ikke kompatibel med Windows 10. Versjon 2.3 av MBSA vil fungere med den nyeste versjonen av Windows, men det vil sannsynligvis kreve noen finjusteringer for å rydde opp i falske positiver og for å fikse kontroller som ikke kan fullføres. Som et eksempel vil MBSA feilaktig rapportere at Windows Update ikke er aktivert på Windows 10, selv ikke når det er det. Følgelig kan du ikke bruke dette produktet til å sjekke om Windows Update er aktivert på Windows 10-datamaskiner eller ikke.

Dette er et enkelt verktøy å bruke, og det gjør det den gjør godt. Imidlertid gjør det ikke så mye, og det gjør faktisk ikke engang det så bra på moderne datamaskiner, noe som får mange brukere til å søke en erstatning.

Sårbarhet 101

La oss ta en pause og kort før vi går lengerdiskutere sårbarhet. Kompleksiteten i moderne datasystemer og nettverk har nådd et enestående nivå av kompleksitet. En gjennomsnittlig server kan ofte kjøre hundrevis av prosesser. Hver av disse prosessene er et dataprogram. Noen av dem er store programmer som er laget av tusenvis av linjer med kildekode. Innenfor denne koden kan det være - og det er sannsynligvis - uventede ting. En utvikler kan på et tidspunkt ha lagt til noen funksjon i bakdøren for å lette avlusingsarbeidet. Senere, da utvikleren begynte å jobbe med noe annet, kan denne farlige funksjonen feilaktig ha kommet til den endelige utgivelsen. Det kan også være noen feil i inndatvalideringskoden som kan forårsake uventede - og ofte uønskede - resultater under noen spesielle omstendigheter.

Dette er hva vi omtaler somsårbarheter og en av disse kan brukes til å prøve å få tilgang til systemer og data. Det er et stort fellesskap av nettkriminelle der ute som ikke har noe bedre å gjøre enn å finne disse hullene og utnytte dem for å trenge gjennom systemene dine og stjele dataene dine. Når ignorert eller ikke overvåkes, kan sårbarheter brukes av ondsinnede brukere for å få tilgang til systemene og dataene dine, eller, verre, kundens data eller på annen måte forårsake noen store skader som å gjøre systemene dine ubrukelige.

Sårbarheter finner du overalt. De kryper ofte inn programvare som kjører på serverne dine eller i operativsystemene. De finnes også i nettverksutstyr som brytere, rutere og til og med sikkerhetsapparater som brannmurer. For å være på den sikre siden - hvis det er slik som å være på den sikre siden - må du virkelig se etter dem overalt.

Sikkerhetsverktøy skanneverktøy

Sårbarhetsskanning eller vurderingsverktøy haren hovedfunksjon: å identifisere sårbarheter i systemene, enhetene, utstyret og programvaren din. De kalles ofte skannere fordi de vanligvis vil skanne utstyret ditt for å se etter kjente sårbarheter.

Men hvordan finner skanneverktøy for sårbarhetsårbarheter? Tross alt er de som regel ikke der i tydelig syn. Hvis de var så opplagte, ville utviklere ha adressert dem før de ga ut programvaren. Verktøyene er faktisk ikke mye forskjellig fra virusbeskyttelsesprogramvare som bruker virusdefinisjonsdatabaser for å gjenkjenne datavirusunderskrifter. Tilsvarende er de fleste sårbarhetsskannere avhengige av sårbarhetsdatabaser og skanningssystemer for spesifikke sårbarheter. Slike sårbarhetsdatabaser er ofte tilgjengelige fra kjente uavhengige sikkerhetstestinglaboratorier dedikert til å finne sårbarheter i programvare og maskinvare, eller de kan være proprietære databaser fra leverandøren av sårbarhetsskanningsverktøyet. Ettersom en kjede bare er så sterk som den svakeste lenken, er deteksjonsnivået du får bare så bra som sårbarhetsdatabasen verktøyet ditt bruker.

Hvem trenger dem?

Svaret med ett ord på det spørsmålet er pentåpenbart: Alle sammen! Akkurat som ingen i hans rette sinn tenker å kjøre en datamaskin uten noe virusbeskyttelse i disse dager, burde ingen nettverksadministrator være uten minst en form for sårbarhetsbeskyttelse. Angrep kan komme hvor som helst og slå deg hvor og når du minst venter dem. Du må være klar over risikoen for eksponering.

Selv om det muligens er skanning etter sårbarheternoe som kan gjøres manuelt, dette er en nesten umulig jobb. Bare det å finne informasjon om sårbarheter, enn si å skanne systemene etter deres tilstedeværelse, kan ta enorme ressurser. Noen organisasjoner er opptatt av å finne sårbarheter, og de ansetter ofte hundrevis om ikke tusenvis av mennesker. Hvorfor ikke dra nytte av dem?

Alle som administrerer en rekke datasystemer ellerenheter vil ha stor fordel av å bruke et sårbarhetsskanningsverktøy. Å overholde forskriftsnormer som SOX eller PCI-DSS, bare for å nevne noen, vil ofte kreve at du gjør det. Og selv om de ikke spesifikt krever det, vil samsvar ofte være lettere å demonstrere hvis du kan vise at du har skanneverktøy for sårbarhet på plass.

Viktige funksjoner i sårbarhetsskanneverktøy

Det er mange faktorer du må vurdere når du velgeret sårbarhetsskanneverktøy. Øverst på listen over ting du bør vurdere er utvalget av enheter som kan skannes. Du trenger et verktøy som kan skanne alt utstyret du trenger for å skanne. Hvis du for eksempel har mange Linux-servere, vil du velge et verktøy som kan skanne dem, ikke en som bare håndterer Windows-maskiner. Du vil også velge en skanner som er så nøyaktig som mulig i miljøet ditt. Du ønsker ikke å drukne i ubrukelige varsler og falske positiver.

Et annet skilleelement mellom produkteneer deres respektive sårbarhetsdatabase. Opprettholdes det av leverandøren eller kommer det fra en uavhengig organisasjon? Hvor regelmessig blir den oppdatert? Lagres det lokalt eller i skyen? Må du betale ekstra gebyrer for å bruke sårbarhetsdatabasen eller for å få oppdateringer? Det kan være lurt å få svar på disse spørsmålene før du velger verktøyet.

Noen sårbarhetsskannere bruker påtrengendeskannemetoder. De kan potensielt påvirke systemytelsen. Faktisk er de mest påtrengende ofte de beste skannerne. Hvis de påvirker systemytelsen, vil du imidlertid vite om det på forhånd for å planlegge skannene dine deretter. Når vi snakker om planlegging, er dette et annet viktig aspekt av skanneverktøy for nettverkssårbarhet. Noen verktøy har ikke en gang planlagte skanninger og trenger å bli lansert manuelt.

Varsling og rapportering er også viktigfunksjoner i sårbarhetsskanneverktøy. Varsling gjelder hva som skjer når en sårbarhet blir funnet. Er det en klar og lettfattelig varsling? Hvordan overføres det? Via en popup-skjerm, en e-post, en tekstmelding? Enda viktigere, gir verktøyet litt innsikt i hvordan du løser sikkerhetsproblemene det finner? Noen verktøy har til og med automatisert utbedring av visse typer sårbarheter. Andre verktøy integreres med programvare for programvarehåndtering, siden lapping ofte er den beste måten å fikse sårbarheter.

Når det gjelder rapportering, er det ofte et spørsmål ompersonlig preferanse, må du sørge for at informasjonen du forventer og trenger å finne i rapportene faktisk vil være der. Noen verktøy har bare forhåndsdefinerte rapporter, andre lar deg endre de innebygde rapportene. Når det gjelder de beste - i det minste fra rapporteringssynspunkt - vil de la deg lage tilpassede rapporter fra bunnen av.

Fire gode alternativer til MBSA

Nå som vi vet hva sårbarheter er, hvordande er skannet, og hva hovedfunksjonene i sårbarhetsskanneverktøyene er, er vi klar til å gjennomgå noen av de beste eller mest interessante pakkene vi kan finne. Vi har inkludert noen betalte og noen gratis verktøy. Noen er til og med tilgjengelige i både en gratis og en betalt versjon. Alt ville være en god passform til å erstatte MBSA. La oss se hva hovedfunksjonene er.

1. SolarWinds Network Configuration Manager (GRATIS PRØVEPERIODE)

SolarWinds er et kjent navn blant nettverk ogsystemadministratorer. Selskapet har laget noen av de beste verktøyene for nettverksadministrasjon i omtrent 20 år. SolarWinds Network Performance Monitor mottar kontinuerlig høye ros og ravevurderinger som et av de beste verktøyene for SNMP-nettverkets båndbredde. Selskapet er også ganske kjent for sine gratis verktøy. De er mindre verktøy designet for å adressere spesifikke oppgaver for nettverksadministrasjon. Blant de mest kjente av disse gratis verktøyene er Advanced Subnet Calculator og Kiwi Syslog-serveren.

Vårt første verktøy, the SolarWinds Network Configuration Manager er egentlig ikke et sårbarhetsskanningsverktøy. Men av to spesifikke grunner syntes vi det var et interessant alternativ til MBSA og valgte å ta det med på listen vår. For det første har produktet en sårbarhetsvurderingsfunksjon, og den adresserer også en bestemt type sårbarhet, en som er viktig, men som ikke så mange andre verktøy adresserer, feilkonfigurasjon av nettverksutstyr. Produktet er også fullpakket med ikke-sårbarhetsrelaterte funksjoner.

- GRATIS PRØVEPERIODE: SolarWinds Network Configuration Manager

- Offisiell nedlastingslink: https://www.solarwinds.com/network-configuration-manager/registration

De SolarWinds Network Configuration ManagerHovedbruken som et sårbarhetsskanningsverktøy eri validering av nettverkskonfigurasjoner for feil og mangler. Verktøyet kan også periodisk sjekke enhetskonfigurasjoner for endringer. Dette er nyttig ettersom noen angrep startes ved å endre konfigurasjonen av en nettverksenhet - som ofte ikke er like sikker som servere - på en måte som kan gjøre det lettere å få tilgang til andre systemer. Verktøyet kan også hjelpe med standarder eller forskriftsoverholdelse gjennom bruk av automatiserte nettverkskonfigurasjonsverktøy som kan distribuere standardiserte konfigurasjoner, oppdage endringer utenfor prosessen, revisjonskonfigurasjoner og til og med korrigere brudd.

Programvaren integreres med NationalSårbarhetsdatabase som fikk sin plass på denne listen over MBSA-alternativer. Den har også tilgang til de nyeste CVE-ene for å identifisere sårbarheter på Cisco-enhetene dine. Det vil fungere med alle Cisco-enheter som kjører ASA, IOS eller Nexus OS. Faktisk er to andre nyttige verktøy, Network Insights for ASA og Network Insights for Nexus, bygget rett inn i produktet.

Pris for SolarWinds Network Configuration Manager starter på $ 2.895 for opptil 50 administrerte noder og går opp med antall administrerte noder. Hvis du vil prøve dette verktøyet, kan en gratis 30-dagers prøveversjon lastes ned direkte fra SolarWinds.

2. OpenVAS

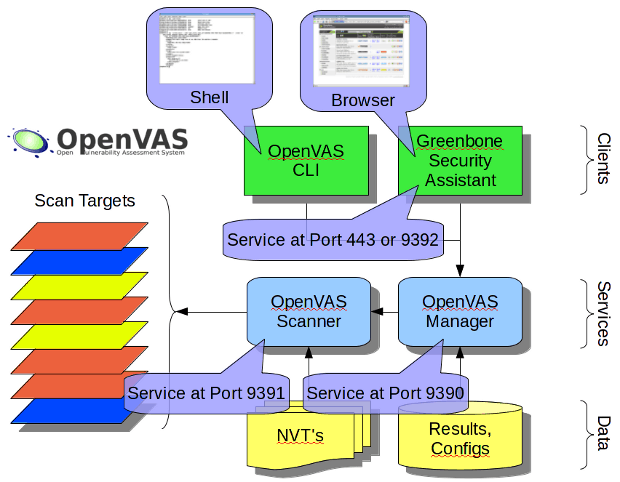

De Åpent sikkerhetsvurderingssystem, eller OpenVAS, er et rammeverk for flere tjenester og verktøy. De kombineres for å lage et omfattende, men kraftfullt skanningsverktøy for sårbarhet. Rammen bak OpenVAS er en del av Greenbone Networks 'sårbarhetstyringsløsning som elementer har blitt bidratt til samfunnet i omtrent ti år. Systemet er helt gratis, og mange av de viktigste komponentene er åpen kildekode, selv om noen ikke er det. OpenVAS-skanneren leveres med over femti tusen nettverkssårbarhetstester som oppdateres regelmessig.

OpenVAS består av to primære komponenter. Den første er OpenVAS-skanner. Dette er komponenten som er ansvarlig for faktisk skanning av måldatamaskiner. Den andre komponenten er OpenVAS-sjef som håndterer alt annet som å kontrollereskanneren, konsoliderer resultatene og lagrer dem i en sentral SQL-database. Programvaren har både nettleserbaserte og kommandolinjebrukergrensesnitt. En annen komponent i systemet er databasen Network Vulnerability Tests. Denne databasen kan få sine oppdateringer fra enten gratis Greenborne Community Feed eller det betalte Greenborne Security Feed for en mer omfattende beskyttelse.

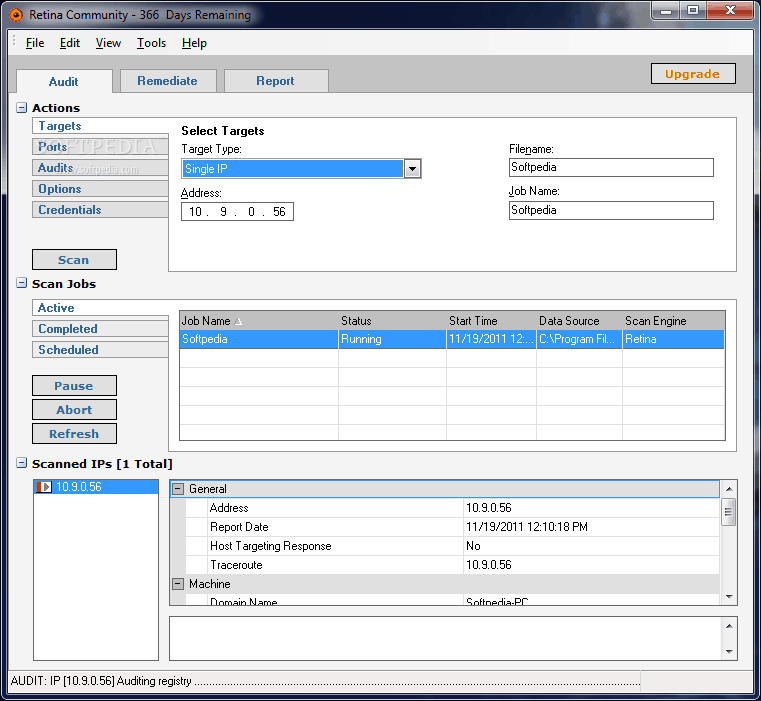

3. Retina Network Community

Retina Network Community er den gratis versjonen av Retina Network Security Scanner fra AboveTrust, som er en av de mest kjente sårbarheteneskannere. Til tross for at den er gratis, er det en omfattende sårbarhetsskanner som er fullpakket med funksjoner. Den kan utføre en grundig sårbarhetsvurdering av manglende oppdateringer, nulldagers sårbarheter og ikke-sikre konfigurasjoner. Den kan også skryte av brukerprofiler justert med jobbfunksjoner, og forenkler dermed systemdriften. Dette produktet har en intuitiv GUI med metro-stil som gir mulighet for en strømlinjeformet drift av systemet.

En flott ting med Retina Network Community er at den bruker den samme sårbarhetsdatabasensom det betalte søsken. Det er en omfattende database over nettverkssårbarheter, konfigurasjonsproblemer og manglende oppdateringer som automatisk oppdateres og dekker et bredt spekter av operativsystemer, enheter, applikasjoner og virtuelle miljøer. Når vi snakker om virtuelle miljøer, støtter produktet VMware fullt ut, og det inkluderer online og offline virtuell bildeskanning, virtuell applikasjonsskanning og integrasjon med vCenter.

Den viktigste ulempen med Retina Network Community er at det er begrenset til å skanne 256 IPadresser. Selv om dette kanskje ikke er mye hvis du administrerer et stort nettverk, kan det være mer enn nok for mange mindre organisasjoner. Hvis miljøet ditt har mer enn 256 enheter, er alt vi nettopp sa om dette produktet også sant i storebroren, the Retina Network Security Scanner som er tilgjengelig i standard- og ubegrensede utgaver. Enten utgaven har et utvidet funksjonssett sammenlignet med Retina Network Community skanner.

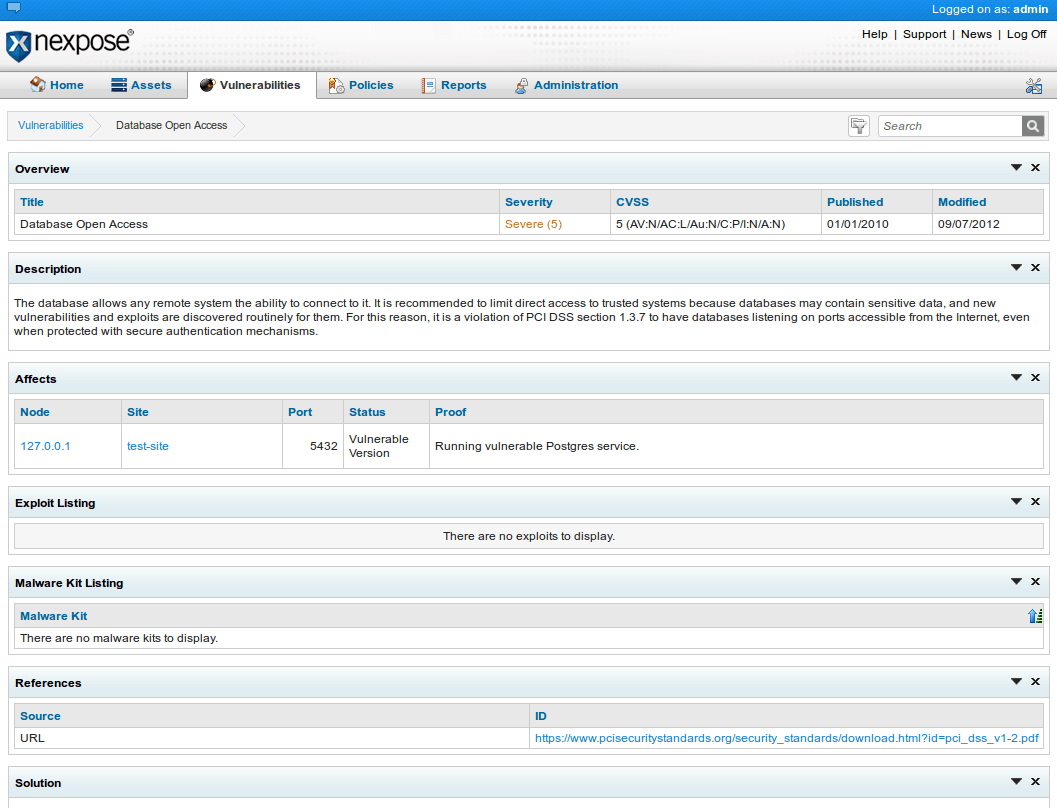

4. Nexpose Community Edition

Kanskje ikke fullt så populær som netthinne, Nexpose fra Rapid7 er en annen kjent sårbarhetsskanner. Når det gjelder Nexpose Community Edition, det er en litt nedskalert versjon av Rapid7Den omfattende sårbarhetsskanneren. Produktet har imidlertid noen viktige begrensninger. For eksempel er det begrenset til å skanne maksimalt 32 IP-adresser. Dette begrenser verktøyets nytteverdi kraftig til bare de minste nettverkene. En annen begrensning er at produktet bare kan brukes i ett år. Hvis du kan leve med disse begrensningene, er det et utmerket produkt. Hvis ikke, kan du alltid se på det betalte tilbudet fra Rapid7.

Nexpose Community Edition vil kjøre på fysiske maskiner under entenWindows eller Linux. Det er også tilgjengelig som et virtuelt apparat. Det har omfattende skannemuligheter som vil håndtere nettverk, operativsystemer, webapplikasjoner, databaser og virtuelle miljøer. Dette verktøyet bruker adaptiv sikkerhet som automatisk kan oppdage og vurdere nye enheter og nye sårbarheter i det øyeblikket de får tilgang til nettverket. Denne funksjonen fungerer sammen med dynamiske tilkoblinger til VMware og AWS. Programvaren integreres også med Sonar-forskningsprosjektet for å gi ekte liveovervåking. Nexpose Community Edition gir integrert policy skanning for å hjelpe deg medi samsvar med populære standarder som CIS og NIST. Og sist men ikke minst, verktøyets intuitive saneringsrapporter gir deg trinnvise instruksjoner om saneringshandlinger.

kommentarer