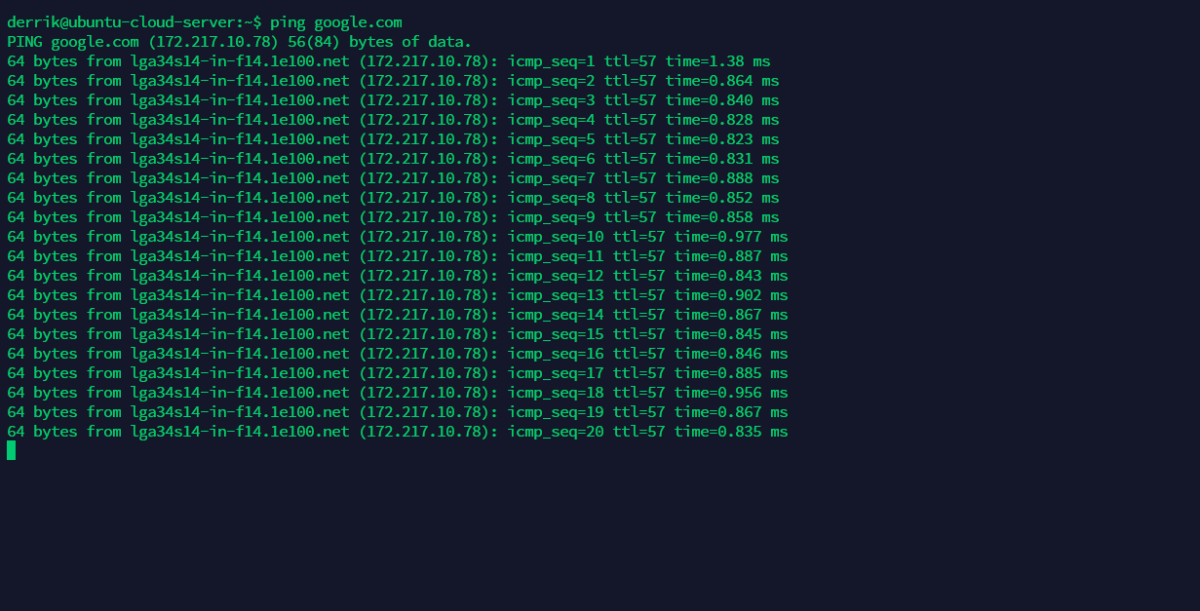

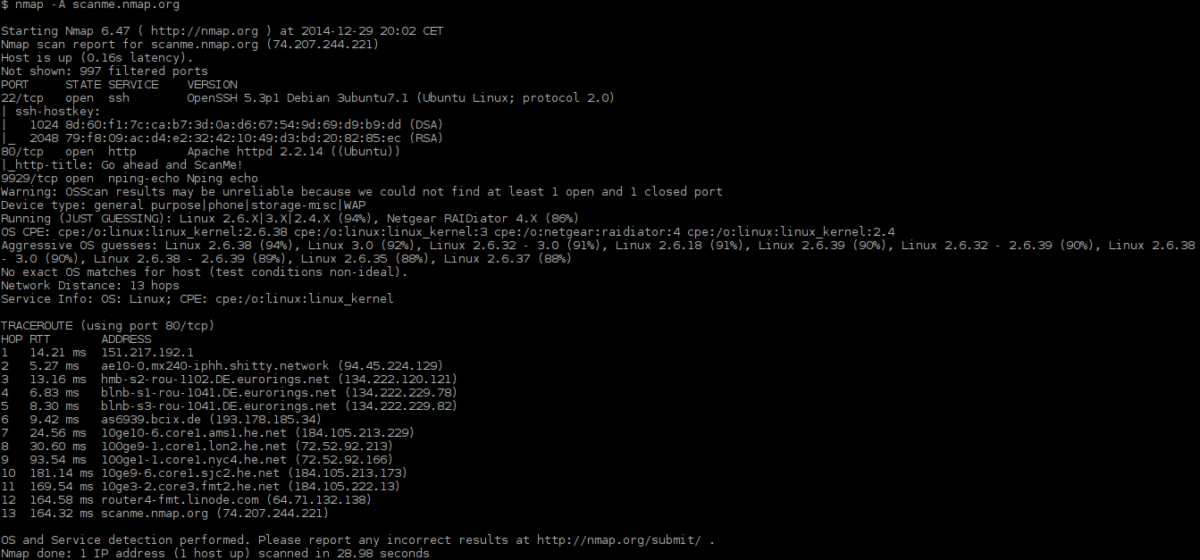

Nmap er et kraftig nettverksskannverktøy forLinux, BSD og andre operativsystemer. Den har dusinvis av utmerkede funksjoner, for eksempel skanning av IP-adresser for åpne porter, kartlegging av aktive enheter i et nettverk, identifisering av tjenester som kjører på skannemål, og så mye mer.

I denne guiden skal vi undersøke hvordan du bruker dettekraftig nettverksadministrasjonsverktøy på Linux, og dekk hvordan du bruker noen av de mest nyttige funksjonene, inkludert vertsskanning, nettverkskartlegging og mye mer!

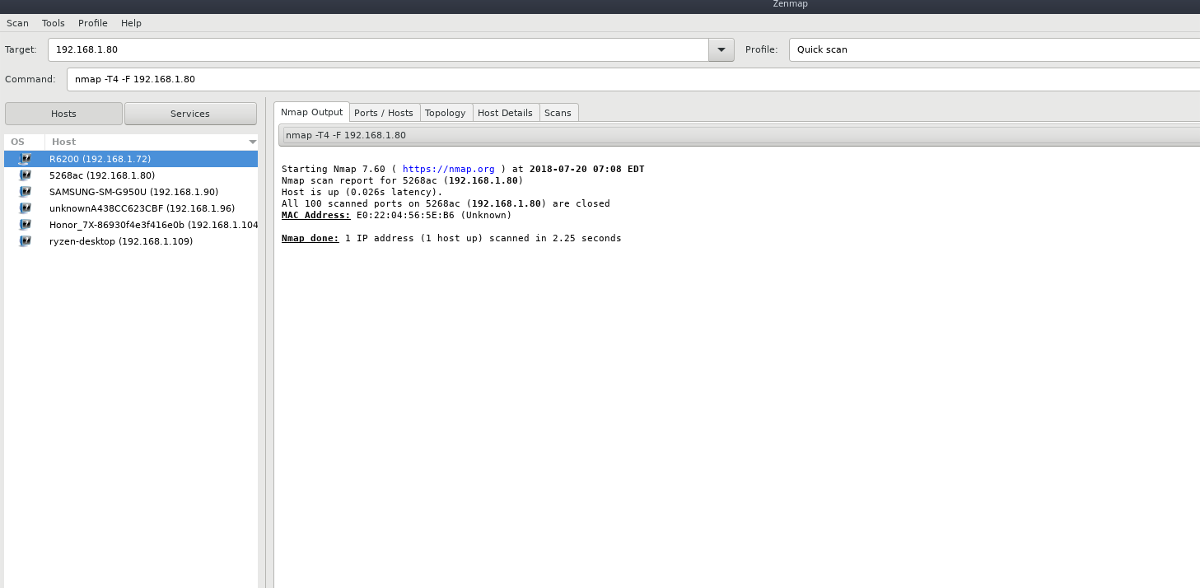

Merk: Nmap er et kommandolinjeverktøy. Hvis du trenger et godt nettverkskartleggingsverktøy, men ikke er fan av terminalen, kan du sjekke Zenmap. Det er en GUI-frontend for Nmap som har de samme funksjonene, men pakket inn i et glatt grensesnitt.

Skann en enkelt vert

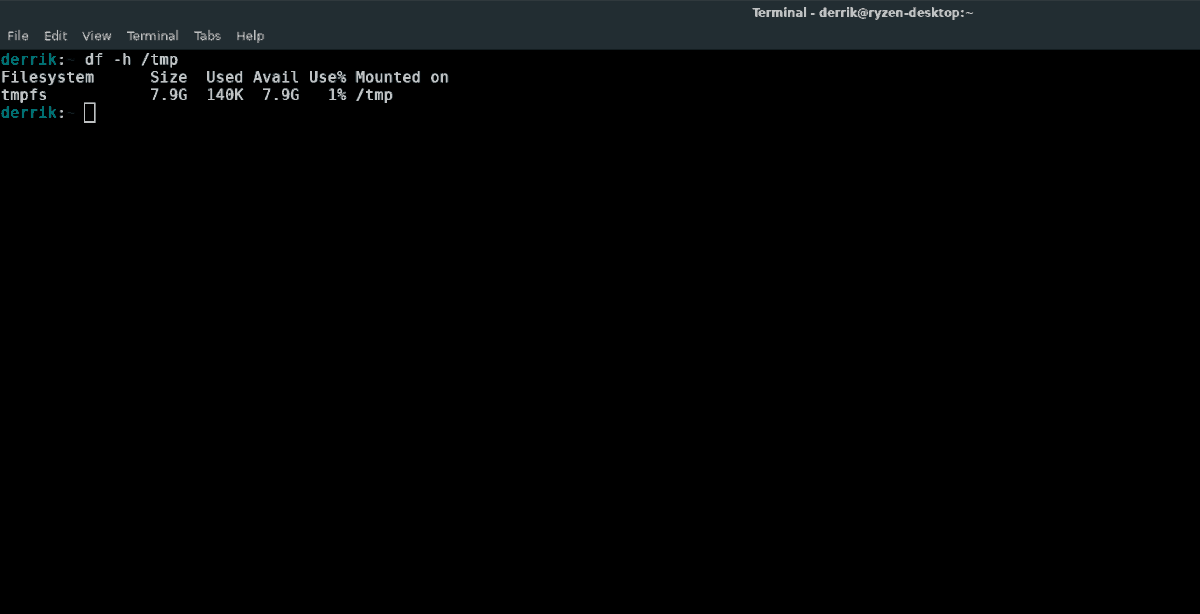

En av Nmaps mest grunnleggende funksjoner er dens evne til å skanne et mål (AKA-vert) for åpne porter, systeminformasjon osv. For å starte en skanning, start et terminalvindu på Linux ved å trykke på Ctrl + Alt + T eller Ctrl + Shift + T. Derfra løfter du terminalen til Root med su eller sudo -er.

su -

Eller

sudo -s

Etter å ha fått root-tilgang i terminalen, er det mulig å gjøre en grunnleggende skanning ved å kjøre nmap sammen med IP-adressen, vertsnavnet eller nettstedet.

Merk: Hvis Nmap kan skanne eksterne domenenavn på nettstedet, kan det hende du må legge til http: // foran adressen.

nmap target-local-or-remote-ip-address

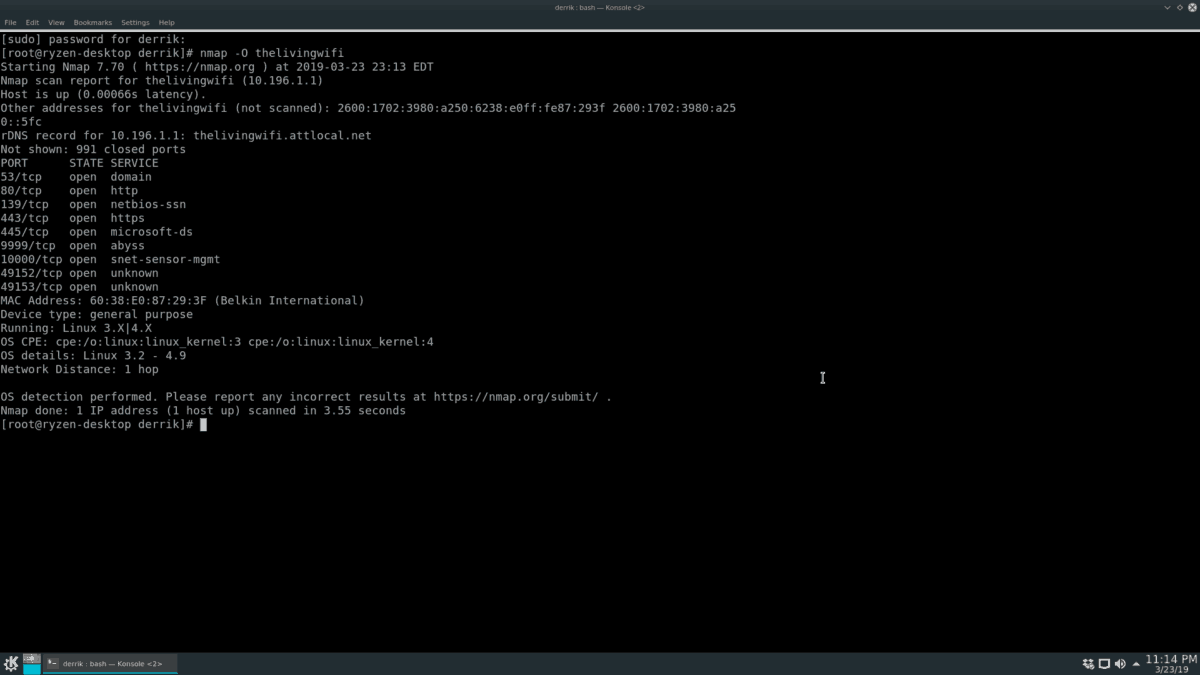

Trenger du å finne ut hvilket operativsystem målet ditt kjører? Bruke O alternativ.

nmap -O target-local-or-remote-ip-address

Kjører skanningen med O kommando avslører OS-informasjon om Nmap-målene, men for noen er dette ikke nok informasjon. Heldigvis V kommandolinjebryter kan vise enda mer informasjon (åpne porter osv.)

nmap -O -v target-local-or-remote-ip-address

For enda mer info, bruk gjerne V bytte to ganger.

nmap -O -vv target-local-or-remote-ip-address

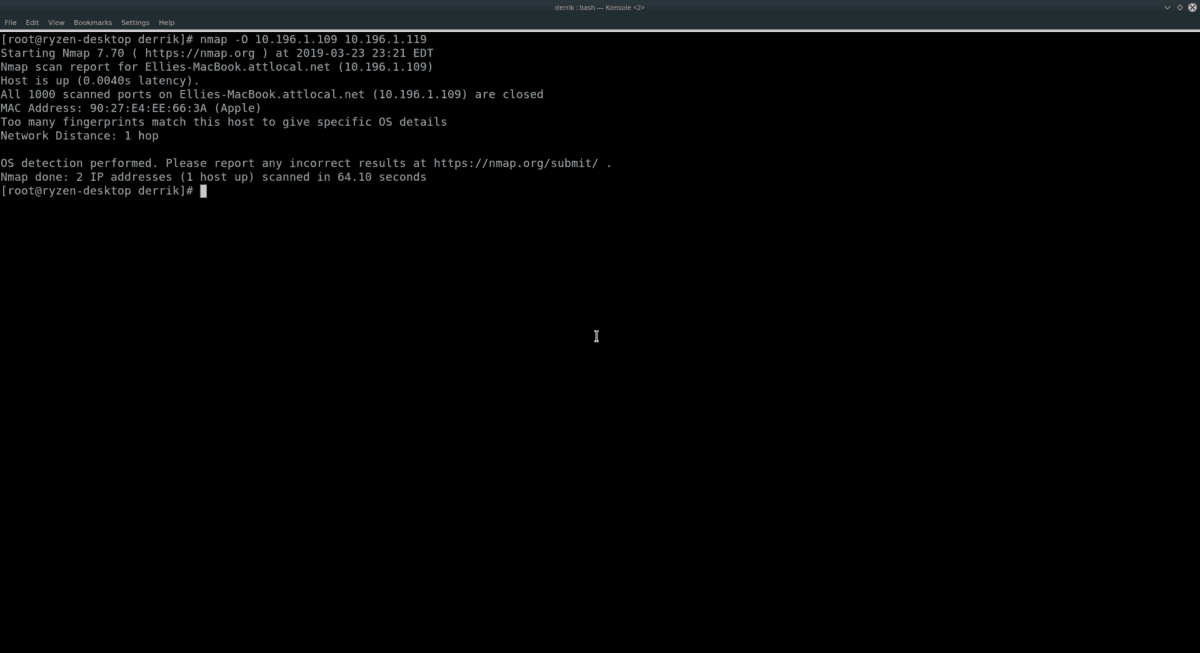

Skann flere verter

Med Nmap er det mulig å skanne flere verterav gangen. For å gjøre det, skriv ut kommandoen du vil bruke for et enkelt mål, men legg til andre adresser på slutten av kommandoen. For å sjekke hva to separate mål operativsystemer er, gjør du for eksempel:

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Hvis du vil finne mer informasjon om de to vertene som er skannet ovenfor, bruker du V bytte om.

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

eller

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap har ikke en grense for hvor mange individuelle vertsnavn eller IP-adresser du legger til på slutten av kommandoen, så legg gjerne til så mange du trenger!

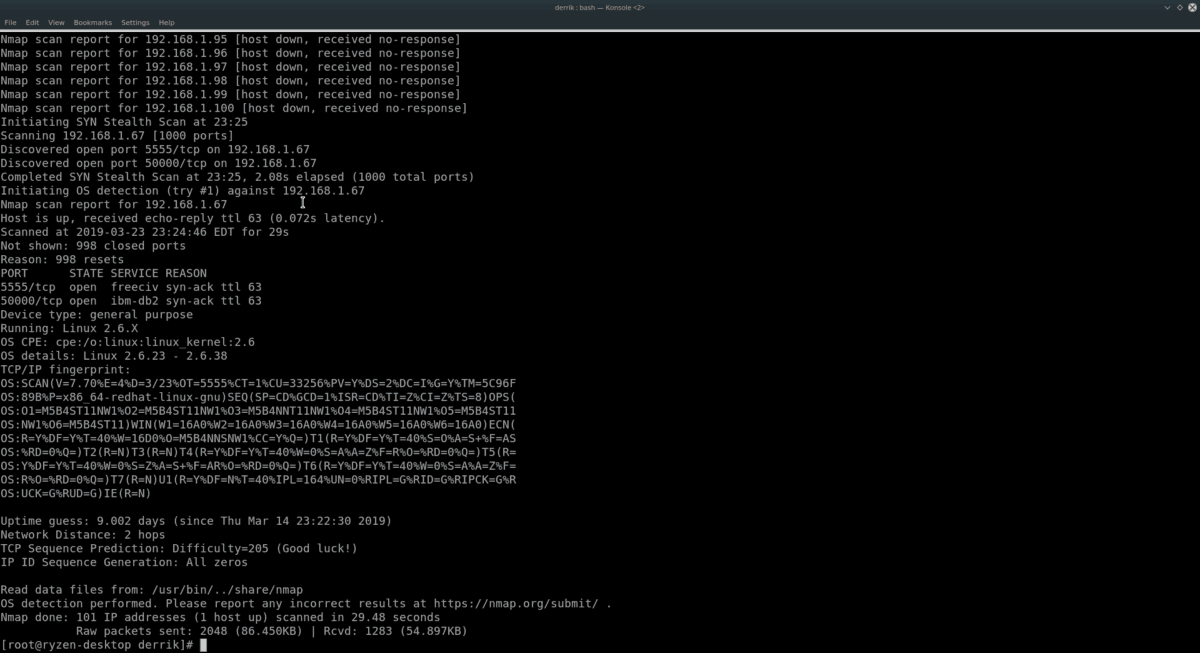

Skann IP-område

Skanne individuelle verter ved å oppgi enetter den andre er en måte å gjøre ting på. Likevel, hvis du har en hel masse datamaskiner eller nettverksenheter å se på, er det smartere å gjøre en IP-rekkevidde-skanning med Nmap.

For å skanne et IP-område, kjør Nmap mot en IP, bruk sn bytte om. For å skanne et lokalt nettverk som kjører i området 192.168.1, kan du prøve følgende eksempel.

Merk: Husk å bytte ut X og Y i kommandoen nedenfor til det maksimale IP-nummeret du vil skanne til. Slik som 0-50, 1-100 osv.

nmap -sS 192.168.1.X-Y

Ønsker du å ha mer informasjon i IP-rekkevidden, kan du vurdere å legge til i O og VV kommandolinjebrytere.

nmap -sS -O -vv 192.168.1.X-Y

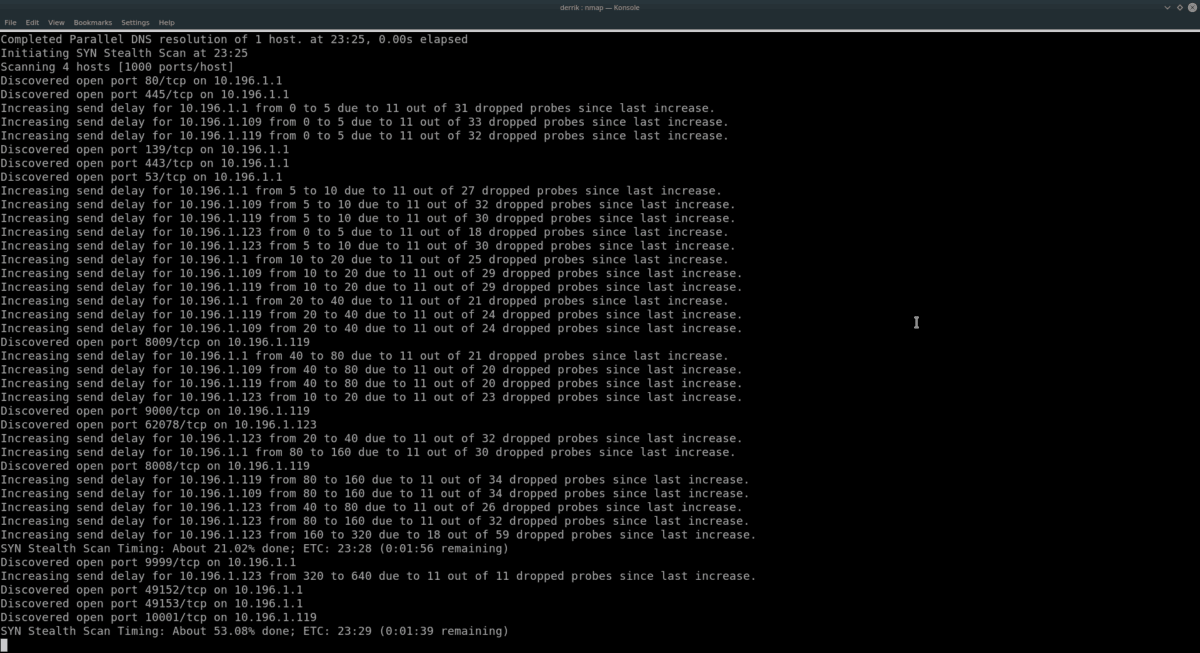

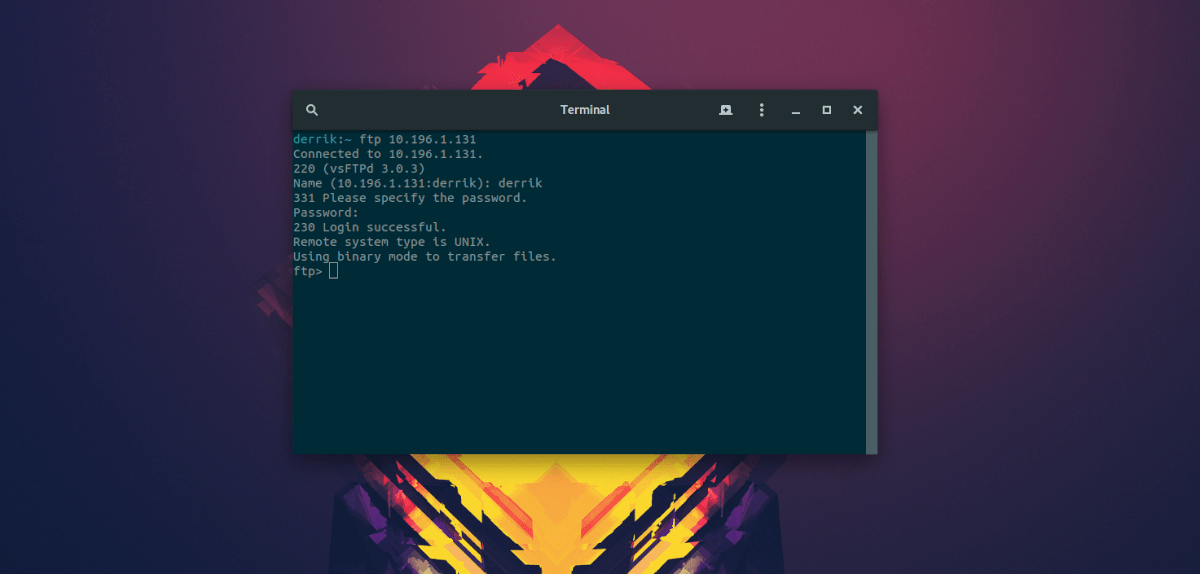

Hvis nettverket ditt opererer på 10.196.1.1, kan du prøve:

nmap -sS 10.196.1.X-Y

Eller

nmap -sS -O -vv 10.196.1.X-YBruker du ikke 10.196.1.1 eller 192.168.1.0? Finn ut rekke IP-er du vil skanne, og bruk følgende eksempel nedenfor.

Merk: Nmap kan skanne alle IP-adresser. For best resultat, konsulterer du det lokale nettverkets ruter-IP og starter derfra.

nmap -sS x.x.x.x-yy

Eller

nmap -sS -O -vv x.x.x.x-yy Skann subnett

Bruke Nmap-verktøyet for å se gjennom en rekke IPadresser er effektive. Et alternativ til å skanne et område er å skanne alle enheter i et subnett. For å gjøre dette, skriver du inn bas-IP-en for ruteren din (eller hva du enn bruker for å levere en nettverkstilkobling til hver datamaskin på nettverket) og bruker / 24 notasjon.

For å skanne hver IP-adresse på en ruter som kjører fra IP-adressen til 192.168.1.1, gjør du for eksempel:

nmap -sS 192.168.1.1/24For mer informasjon med denne skanningen, legg til O og VV.

nmap -sS -O -vv 192.168.1.1/24Eller prøv en kommando i stedet for en ruterenhet med IP-adressen 10.196 .1.1.

nmap -sS 10.196.1.1/24Eller, for mer info, gjør:

nmap -sS -O -vv 10.196.1.1/24192.168.1.1 og 10.196.1.1 eksempler skal fungere for de fleste. Disse er imidlertid ikke de eneste IP-adressene som eksisterer. Hvis du trenger å skanne enheter på et subnett og ikke bruker disse basis-IP-ene, kan du prøve følgende eksempel:

nmap -sS x.x.x.x/24

Eller

nmap -sS -O -vv x.x.x.x/24

Mer Nmap-informasjon

I denne guiden klødde vi bare på overflaten av hva Nmap kan gjøre på Linux. Hvis du er interessert i å lære enda mer om det, løp nmap med -hjelp bytte om. Den vil skrive ut alle tilgjengelige alternativer og kommandoer.

nmap --help</ P>

kommentarer