Dla każdego, kto poważnie myśli o anonimowości Internetu iprywatność, projekt Tor nie byłby nową nazwą. Jest to jedna z niewielu technik / metod, które zapewniają anonimowość w prawdziwym tego słowa znaczeniu, zapewniając bezpieczny, prawie niemożliwy do wyśledzenia dostęp do lokalizacji internetowych poprzez warstwy i warstwy routingu. Jednak wielu użytkowników jest zdezorientowanych terminologią stosowaną w takich dyskusjach lub nie jest świadomych tego, czym tak naprawdę jest projekt Tor. W tym artykule postaram się wyjaśnić tak prosto, jak to możliwe, czym jest projekt Tor, jak on działa i dlaczego powinieneś go używać.

CO TO JEST TOR?

Projekt Tor i wszystkie związane z nim oprogramowanie są oprogramowaniem typu open source, a sieć jest bezpłatna.

A więc, ROUTING CEBULI, EH?

Tak, czytasz to dobrze, nazywa się Kierowanie cebuli tak właściwie. Technologia związana z routingiem cebulowym obejmuje wiele routerów przekaźnikowych, które znają tylko lokalizację lub adres internetowy ostatniego podłączonego routera i nic za nim. Otrzymują tylko bezpośrednią lokalizację nadawcy z zaszyfrowaną wiadomością informującą router przekaźnikowy o adresie następnego węzła. Te routery przekaźnikowe są obsługiwane przez wolontariuszy w różnych lokalizacjach, a ponieważ żaden router pośredni (zwany węzłem Tor lub Onion) nic nie wie o maszynie generującej sygnał, zapewnia anonimowość w stopniu, jaki można sobie wyobrazić przez Internet. Utrzymując ukryte i zaszyfrowane punkty wejścia do sieci, Tor zapewnia, że żadna metoda nadzoru i analizy ruchu nie jest w stanie zidentyfikować dwóch komunikujących się komputerów.

Teraz pozostaje wielkie pytanie: dlaczego nazywa się to routingiem cebuli? Zasadniczo ta technika została zaprojektowana do anonimowej komunikacji przez sieć i obejmuje wiele routerów przetwarzających zaszyfrowaną wiadomość. Podobnie jak cebula jest warstwami po warstwach, zaszyfrowana wiadomość, którą przetwarzają routery Onion, jest odklejana warstwa po warstwie, a każda nowa warstwa informuje router o lokalizacji następnego odbiorcy - stąd termin. Zapobiega to rozpoznaniu przez węzły pośredniczące pochodzenia, miejsca docelowego i treści wiadomości.

Co ciekawe, Tor Project był początkowo akronimem „The Onion Routing Project”. Jednak projekt nie identyfikuje się teraz jako akronim, dlatego nie ma wielkich liter.

JAK DZIAŁA TOR?

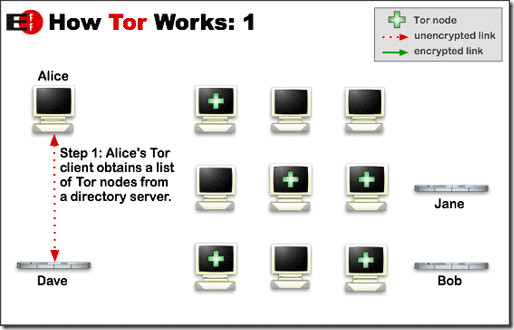

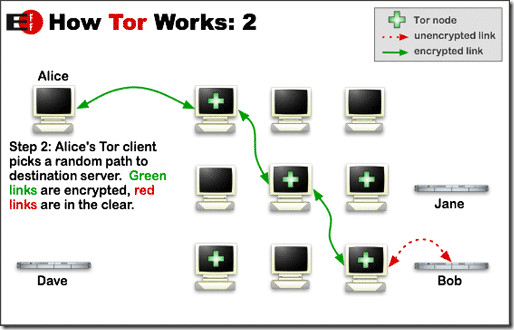

Poniższe trzy grafiki, zaczerpnięte z samej witryny Tor Project, dość łatwo wyjaśniają ten proces.

Po pierwsze, oprogramowanie klienta obsługujące Toraokreśla listę dostępnych węzłów Tora obecnych w sieci. W ten sposób zapewnia za każdym razem losowy wybór węzła, dzięki czemu nikt nie może zaobserwować żadnego wzoru, zapewniając, że pozostaniesz prywatny przez wszystkie działania. Losowy wybór ścieżki również nie pozostawia śladów, ponieważ żaden węzeł Tor nie jest świadomy pochodzenia ani przeznaczenia innego niż terminal otrzymujący od klientów. A ponieważ spośród milionów dostępnych węzłów Tora każdy może działać jako pierwszy węzeł odbiorczy, dlatego praktycznie niemożliwe jest prześledzenie źródła.

Teraz klient generuje zaszyfrowaną wiadomośćktóry jest przekazywany do pierwszego węzła Tor. Router cebuli w tym węźle oderwałby jedną warstwę szyfrowania i odczytałby informacje identyfikujące drugi węzeł. Drugi węzeł powtórzy ten sam proces i przejdzie do trzeciego. Trwałoby to do momentu, gdy ostatni węzeł odbierze lokalizację faktycznego odbiorcy, w którym przesyła niezaszyfrowaną wiadomość, aby zapewnić całkowitą anonimowość.

Wreszcie, gdy komputer kliencki chce ustanowić inną ścieżkę, załóżmy, że odwiedzasz inną stronę internetową, a nawet tę samą, sieć Tor wybierze tym razem zupełnie inną, losową ścieżkę.

DŹWIĘKI WIELKIE, W JAKI SPOSÓB MOGĘ KORZYSTAĆ?

Klienci Projektu Tor są dostępni dla prawie wszystkichplatformy, w tym Windows, Mac OS X i Linux. Jest również dostępny dla głównych smartfonów, takich jak Android, iOS i Maemo OS. Ponieważ projekt jest open source, możesz również pobrać kod źródłowy z jego strony internetowej.

Jak ujmuje to sam projekt Tor, Tor to nie tylkooprogramowanie, które możesz zainstalować i używać - to bardziej styl życia w Internecie, wymagający zmiany nawyków przeglądania, zmiany konfiguracji oprogramowania, zwrócenia większej uwagi na bezpieczeństwo itp. W końcu, jeśli naprawdę poważnie podchodzisz do prywatności i anonimowości w Internecie, to wszystko tego warte. Wypróbuj, jeśli chcesz, i daj nam znać, co myślisz o poprzednim projekcie „Routing cebuli”.

Odwiedź stronę projektu Tor

Komentarze