Od dawna Linux ma reputacjębezpieczeństwo poprzez niejasność. Użytkownicy mieli tę zaletę, że nie byli głównym celem hakerów i nie musieli się martwić. Ten fakt nie jest już aktualny, aw 2017 i 2018 r. Widzieliśmy duże obszary hakerów wykorzystujących błędy i usterki systemu Linux, znajdujących trudne sposoby instalowania złośliwego oprogramowania, wirusów, rootkitów i innych.

Z powodu niedawnego zalewu exploitów szkodliwe oprogramowaniei inne złe rzeczy, które szkodzą użytkownikom Linuksa, społeczność Open Source zareagowała rozbudowaniem funkcji bezpieczeństwa. To jednak nie wystarczy, a jeśli używasz Linuksa na serwerze, dobrze jest przejrzeć naszą listę i dowiedzieć się, w jaki sposób możesz poprawić bezpieczeństwo serwera Linux.

1. Skorzystaj z SELinux

SELinux, AKA Security Enhanced Linux tonarzędzie bezpieczeństwa wbudowane w jądro Linuksa. Po włączeniu może łatwo egzekwować wybraną politykę bezpieczeństwa, która jest niezbędna w przypadku solidnego serwera Linux.

Wiele systemów operacyjnych opartych na RedHatz włączonym SELinux i skonfigurowanym z całkiem niezłymi ustawieniami domyślnymi. To powiedziawszy, nie każdy system operacyjny domyślnie obsługuje SELinux, więc pokażemy ci, jak go włączyć.

Uwaga: Pakiety Snap wymagają AppArmor, alternatywy dla SELinux. Jeśli zdecydujesz się na użycie SELinuksa, w niektórych systemach operacyjnych Linux możesz nie być w stanie korzystać z Snapów.

CentOS / Rhel

CentOS i RedHat Enterprise Linux są dostarczane z systemem bezpieczeństwa SELinux. Jest wstępnie skonfigurowany dla dobrego bezpieczeństwa, więc nie są potrzebne dalsze instrukcje.

Serwer Ubuntu

Od czasu Karmic Koala Ubuntu bardzo łatwo włącza narzędzie bezpieczeństwa SELinux. Aby to skonfigurować, wprowadź następujące polecenia.

sudo apt install selinux

Debian

Podobnie jak w Ubuntu, Debian bardzo ułatwia konfigurację SELinux. Aby to zrobić, wprowadź następujące polecenia.

sudo apt-get install selinux-basics selinux-policy-default auditd

Po zakończeniu instalacji SELinux na Debianie sprawdź pozycję Wiki w oprogramowaniu. Obejmuje wiele niezbędnych informacji na temat używania ich w systemie operacyjnym.

Podręcznik SELinux

Po uruchomieniu SELinux zrób sobie przysługę i przeczytaj instrukcję SELinux. Dowiedz się, jak to działa. Twój serwer ci podziękuje!

Aby uzyskać dostęp do instrukcji SELinux, wpisz następującą komendę w sesji terminala.

man selinux

2. Wyłącz konto root

Jedna z najmądrzejszych rzeczy, które możesz zrobić, aby zabezpieczyćTwój serwer Linux ma wyłączyć konto root i używać tylko uprawnień Sudoer do wykonywania zadań systemowych. Wyłączając dostęp do tego konta, będziesz mieć pewność, że złe podmioty nie będą mogły uzyskać pełnego dostępu do plików systemowych, zainstalować problematycznego oprogramowania (np. Złośliwego oprogramowania) itp.

Zablokowanie konta root w systemie Linux jest łatwe i łatweFaktem jest, że w wielu systemach operacyjnych Linux (takich jak Ubuntu) jest już wyłączony jako środek ostrożności. Aby uzyskać więcej informacji na temat wyłączania dostępu do katalogu głównego, zapoznaj się z tym przewodnikiem. W nim mówimy o tym, jak zablokować konto root.

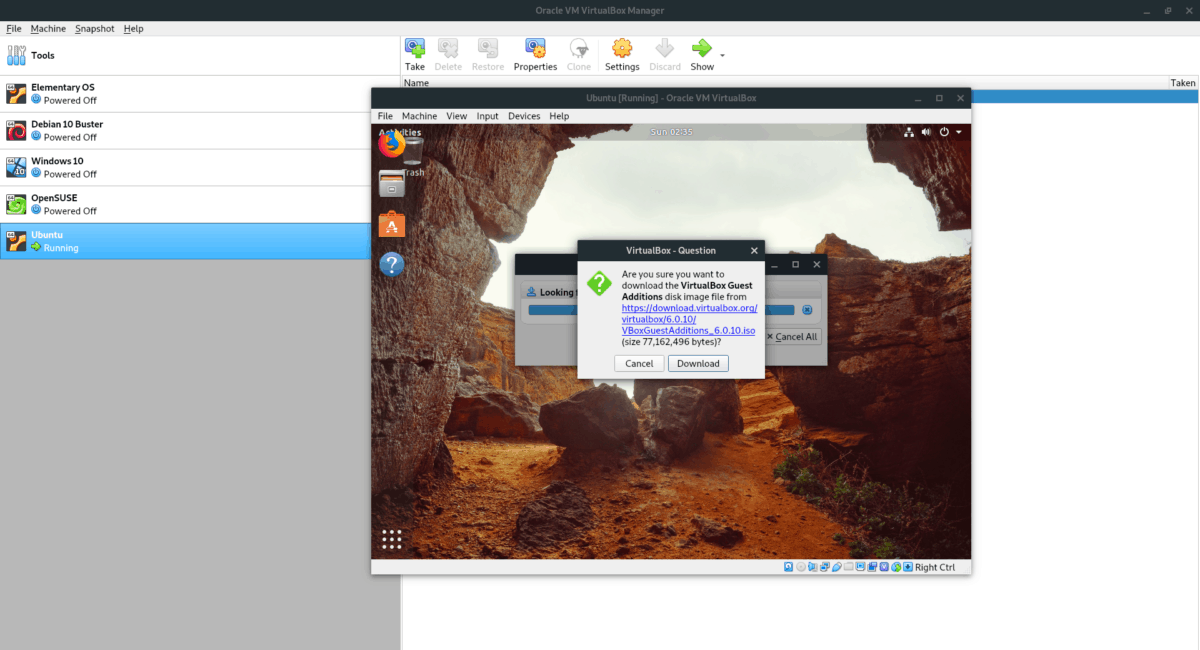

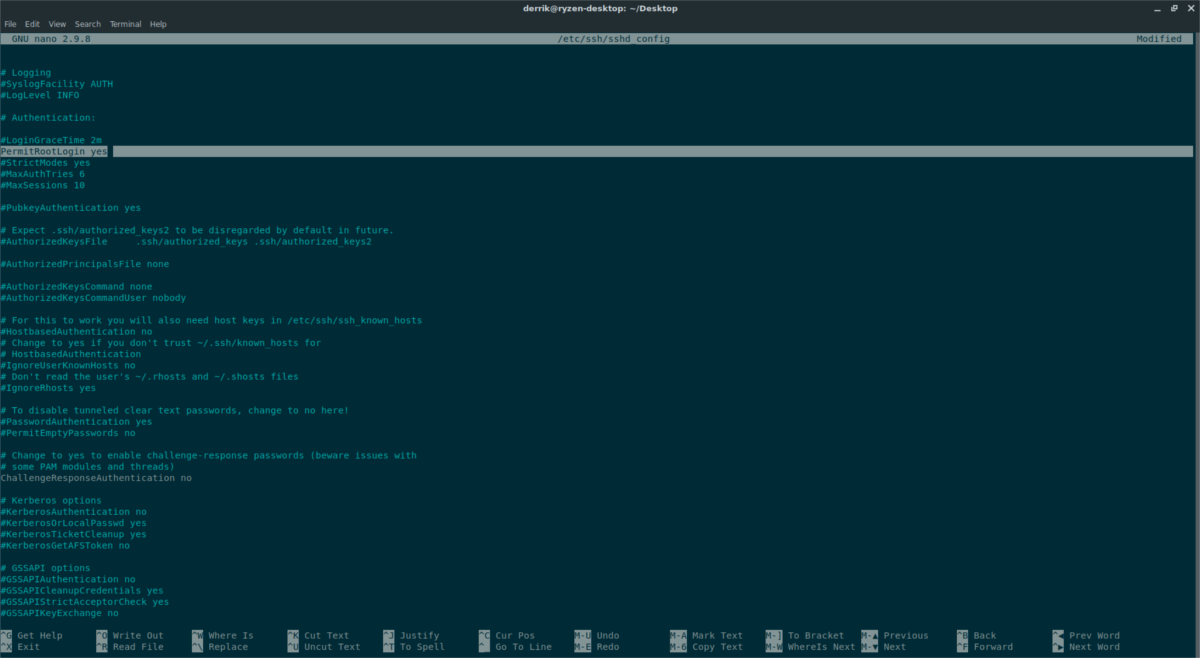

3. Zabezpiecz swój serwer SSH

SSH jest często poważnym słabym punktem wielu systemów Linuxserwery, ponieważ wielu administratorów Linuksa woli korzystać z domyślnych ustawień SSH, ponieważ łatwiej je rozkręcić, niż poświęcać czas na blokowanie wszystkiego.

Podjęcie drobnych kroków w celu zabezpieczenia serwera SSH w systemie Linux może złagodzić dużą liczbę nieautoryzowanych użytkowników, ataków złośliwego oprogramowania, kradzieży danych i wielu innych.

W przeszłości na Addictivetips napisałem pogłębiony post na temat zabezpieczenia serwera Linux SSH. Aby uzyskać więcej informacji o tym, jak zablokować serwer SSH, sprawdź post tutaj.

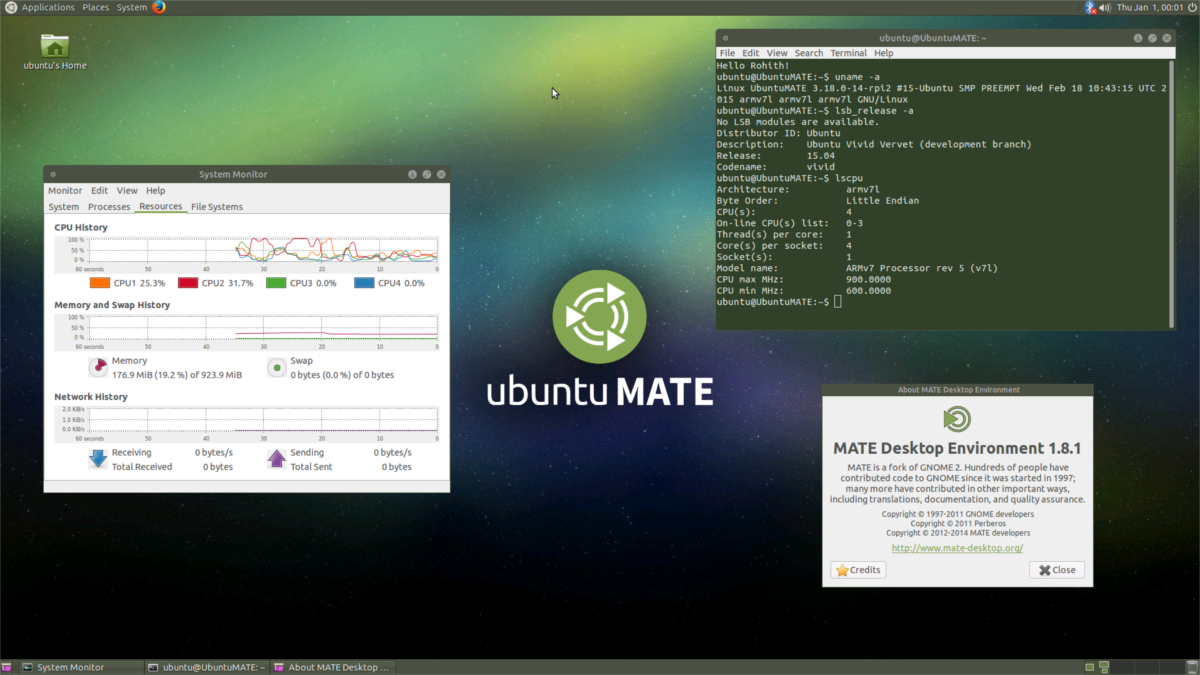

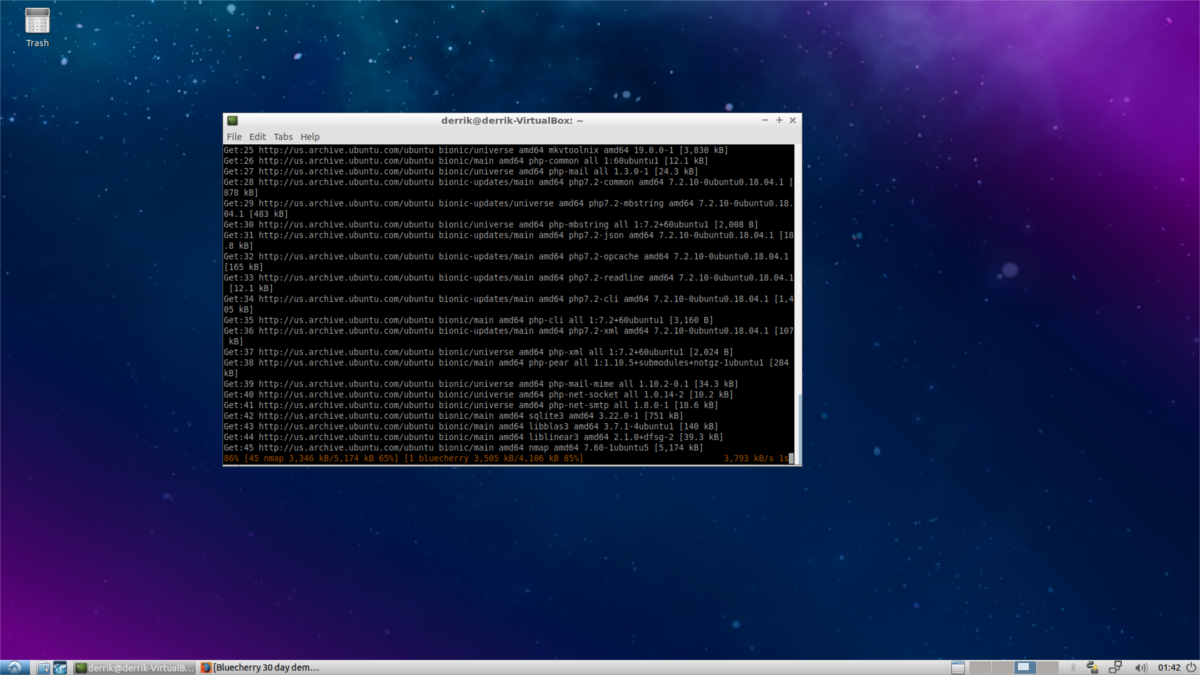

4. Zawsze instaluj aktualizacje

To wydaje się oczywiste, ale tak by byłozaskoczony, gdy dowiedział się, ilu operatorów serwerów Linux rezygnuje z aktualizacji w swoim systemie. Wybór jest zrozumiały, ponieważ każda aktualizacja może zepsuć działające aplikacje, ale wybierając unikanie aktualizacji systemu, omijasz łatki bezpieczeństwa, które naprawiają exploity i błędy, których hakerzy używają do zamykania systemów Linux.

To prawda, że aktualizacja na produkcyjnym Linuksieserwer jest o wiele bardziej irytujący, że kiedykolwiek będzie na pulpicie. Prostym faktem jest to, że nie można po prostu zatrzymać wszystkiego, aby zainstalować łatki. Aby obejść ten problem, rozważ skonfigurowanie harmonogramu aktualizacji.

Żeby było jasne, nie ma ustalonej wiedzy na temat harmonogramów aktualizacji. Mogą się różnić w zależności od przypadku użycia, ale najlepiej jest instalować łatki co tydzień lub co dwa tygodnie, aby uzyskać maksymalne bezpieczeństwo.

6. Brak repozytoriów oprogramowania innych firm

Wspaniałą rzeczą w korzystaniu z Linuksa jest to, że typotrzebujesz programu, o ile korzystasz z odpowiedniej dystrybucji, dostępne jest repozytorium oprogramowania innej firmy. Problem polega na tym, że wiele z tych repozytoriów oprogramowania może zepsuć system, a złośliwe oprogramowanie regularnie się w nich wyświetla. Faktem jest, że jeśli prowadzisz instalację Linuksa zależną od oprogramowania pochodzącego z niezweryfikowanych źródeł innych firm, problemy mogą się zdarzyć.

Jeśli musisz mieć dostęp do oprogramowania, któreSystem operacyjny Linux nie dystrybuuje domyślnie, pomiń repozytoria oprogramowania innych firm dla pakietów Snap. W sklepie są dziesiątki aplikacji klasy serwerowej. Co najlepsze, każda z aplikacji w sklepie Snap regularnie otrzymuje audyty bezpieczeństwa.

Chcesz dowiedzieć się więcej o Snapie? Sprawdź nasz post na ten temat, aby dowiedzieć się, jak to zrobić na serwerze z systemem Linux!

7. Skorzystaj z zapory ogniowej

Na serwerze z efektywnym systemem zapory ogniowejjest wszystko. Jeśli masz taką konfigurację, unikniesz wielu nieznośnych intruzów, z którymi inaczej byś się zetknął. Z drugiej strony, jeśli nie uda ci się skonfigurować skutecznego systemu Firewall, twój serwer Linux poważnie ucierpi.

Istnieje kilka różnych zapór ogniowychrozwiązania w systemie Linux. Mając to na uwadze, niektóre są łatwiejsze do zrozumienia niż inne. Zdecydowanie jedną z najprostszych (i najskuteczniejszych) zapór w Linuksie jest FirewallD

Uwaga: aby użyć FirewallD, musisz używać systemu operacyjnego serwera, który ma system inicjujący SystemD.

Aby włączyć FirewallD, musisz go najpierw zainstalować. Uruchom okno terminala i wprowadź polecenia odpowiadające systemowi Linux.

Serwer Ubuntu

sudo systemctl disable ufw sudo systemctl stop ufw sudo apt install firewalld

Debian

sudo apt-get install firewalld

CentOS / Rhel

sudo yum install firewalld

Po zainstalowaniu oprogramowania w systemie włącz je w Systemd.

sudo systemctl enable firewalld sudo systemctl start firewalld

Wniosek

Problemy bezpieczeństwa są coraz częściej spotykane w systemie Linuxserwery. Niestety, ponieważ Linux staje się coraz bardziej popularny w przestrzeni korporacyjnej, problemy te będą coraz powszechniejsze. Jeśli zastosujesz się do wskazówek bezpieczeństwa na tej liście, będziesz w stanie zapobiec większości takich ataków.

Komentarze