Bezpieczeństwo sieci stało się bardzo skomplikowaneodpowiedzialność w ostatnich latach. Wynika to z nadejścia phishingu, zaawansowanych trwałych zagrożeń, doxowania i maskarady. Dzięki tym sztuczkom pracownicy mają trudności z ustaleniem, czy instrukcje otrzymane od zdalnego kierownictwa wyższego szczebla są prawdziwe. W tego rodzaju środowisku tradycyjne granice bezpieczeństwa sieci wykraczają poza zapobieganie szpiegowaniu w Internecie i blokowaniu wirusów za pomocą zapór ogniowych. Teraz musisz także przeanalizować wzorce zachowań w ruchu drogowym i wykryć nietypowe czynności, nawet jeśli są one wykonywane przez upoważnionych użytkowników.

Tradycyjnie dział IT miałuprawnienia administratora, które dały pracownikom pomocy technicznej dostęp do każdego elementu systemu korporacyjnego. Ryzyko ujawnienia danych jest teraz wyższe. Nawet niezamierzone naruszenie poufności może spowodować kosztowne spory sądowe ze strony osób, których dane osobowe są przechowywane w twoim systemie. To nowe środowisko wymaga zaostrzenia praw dostępu i śledzenia wszystkich działań w celu zapobiegania i rejestrowania złośliwych działań i przypadkowego zniszczenia.

Na szczęście nowoczesny sprzęt sieciowy mawbudowane systemy przesyłania wiadomości. Możesz korzystać z tych źródeł informacji, instalując agenty kolekcjonerskie i oprogramowanie analityczne. Rynek bezpieczeństwa sieci oferuje kilka kategorii monitorów, które pomogą chronić Twoją firmę przed kradzieżą danych i innymi złośliwymi działaniami.

W tym przewodniku przyjrzymy się następującym kategoriom oprogramowania do zarządzania siecią:

- Analizatory ruchu

- Menedżerowie dzienników

- Skanery podatności

- Menedżerowie konfiguracji

- Monitory sieciowe

- Systemy wykrywania włamań i zapobiegania włamaniom

Oto nasza lista najlepszych programów bezpieczeństwa sieci:

- Monitor wydajności sieci SolarWinds

- WhatsUp Gold

- TrueSight Network Automation / Network Vulnerability Management

- OSSEC

- Sagan

- Paessler PRTG

Możesz przeczytać więcej szczegółów na temat każdej z tych opcji w następnej części tego przewodnika.

Opcje oprogramowania zabezpieczającego sieć

Zalecenia na tej liście obejmują liczbękompleksowych narzędzi do zarządzania siecią, które będą służyć jako ogólne monitory wydajności sieci, a także w szczególności śledzić problemy bezpieczeństwa. Trzy główne narzędzia na liście to SolarWinds Network Performance Monitor, WhatsUp Gold i Paessler PRTG. Każdy z tych pakietów można rozszerzyć o szeroki zakres dodatkowych funkcji. Architektura tych narzędzi pozwala również ograniczyć ich funkcjonalność, aby skupić się tylko na jednym zadaniu, takim jak monitorowanie bezpieczeństwa. OSSEC i Sagan są wysoko cenionymi specjalistycznymi systemami wykrywania włamań, a pakiet TrueSight zawiera niezłą kombinację funkcji ochrony sieci.

Ta lista zawiera opcje odpowiednie dla małych, średnich i dużych sieci.

1. Menedżer wydajności sieci SolarWinds (BEZPŁATNA WERSJA PRÓBNA)

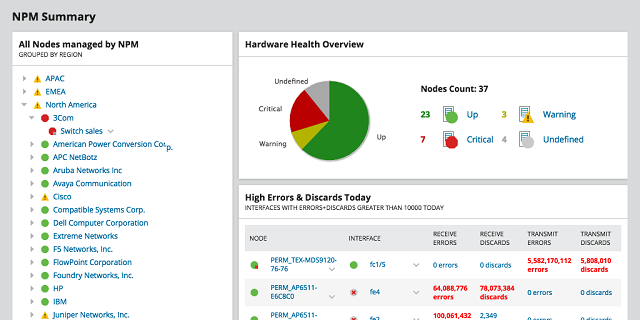

The Menedżer wydajności sieci jest kluczowym narzędziem oferowanym przez SolarWinds. Śledzi kondycję urządzeń sieciowych za pomocą komunikatów Simple Network Management Protocol. Wszystkie urządzenia sieciowe są dostarczane z funkcjami SNMP, dlatego wystarczy zainstalować menedżera SNMP, takiego jak to narzędzie SolarWinds, aby skorzystać z informacji dostarczanych przez SNMP.

Pobierz bezpłatną wersję próbną w https://www.solarwinds.com/network-performance-monitor/

Narzędzie obejmuje automatyczne wykrywanie i mapowanienarzędzie, które tworzy spis sprzętu sieciowego. Funkcja wykrywania działa w sposób ciągły i wykrywa nowe urządzenia dodane do sieci. Jest to przydatny asystent do wykrywania włamań, ponieważ inwazje sprzętowe są jedną z form włamań. Możliwości głębokiej inspekcji pakietów Monitora wydajności sieci pomogą również chronić twoją sieć poprzez podkreślanie i śledzenie anomalnych zachowań we wzorcach ruchu i aktywności użytkowników.

SolarWinds oferuje szereg innych narzędzi do zarządzania siecią, które zwiększą możliwości Monitora wydajności sieci w odniesieniu do monitorowania bezpieczeństwa. ZA NetFlow Traffic Analyzer bada ruch w sieci izawiera funkcje monitorowania bezpieczeństwa. Obejmuje to śledzenie zniekształconego i potencjalnie złośliwego ruchu do portu sieciowego 0. Oprócz tych funkcji monitorowania, wizualizacje ruchu i alarmy anomalii pomagają wykryć nietypową aktywność.

Pulpit nawigacyjny tego narzędzia zawiera kilka świetnychwizualizacja danych na żywo, a także może przechowywać dane pakietowe do analizy historycznej. Narzędzie ma szereg opcji przechwytywania pakietów, które obejmują metody próbkowania, które zmniejszają ilość danych potrzebnych do analizy. Jeśli nie masz budżetu na Monitor wydajności sieci SolarWinds i Analizator ruchu NetFlow, możesz wypróbować bezpłatny Monitor przepustowości w czasie rzeczywistym. To narzędzie nie ma jednak wielu funkcji i byłoby odpowiednie tylko dla małych sieci.

Otrzymasz lepszy wgląd w działania użytkowników, jeśli dodasz User Device Tracker. Umożliwia to śledzenie aktywności użytkownika i tegomonitoruje również zdarzenia portów przełącznika, w tym próby hakerów skanowania portów. Narzędzie może także zamykać porty i selektywnie blokować użytkowników w przypadku wykrycia wtargnięcia.

Dodatkowe funkcje stabilnej wersji SolarWinds mogą byćdodano do monitora, ponieważ firma stworzyła wspólną platformę dla wszystkich swoich głównych narzędzi, która umożliwia udostępnianie danych i interdyscyplinarne moduły. The Menedżer konfiguracji sieci byłby dobrym wyborem w kwestiach bezpieczeństwaponieważ kontroluje ustawienia twojego urządzenia sieciowego. Będzie także szukał aktualizacji oprogramowania układowego i instalował je dla Ciebie - aktualizowanie systemów operacyjnych i całego oprogramowania jest ważnym zadaniem bezpieczeństwa systemów informatycznych.

SolarWinds oferuje szereg bezpłatnych narzędzi, którepomoże ci kontrolować bezpieczeństwo twojej sieci. Należą do nich pakiet Solar-PuTTY. To nie jest tylko bezpieczny emulator terminala, który umożliwia bezpieczny dostęp do zdalnych serwerów. Zawiera także implementację SFTP, której można użyć do tworzenia kopii zapasowych i dystrybucji obrazów konfiguracji urządzenia. Byłaby to tania alternatywa dla Menedżera konfiguracji sieci, jeśli masz małą sieć i bardzo napięty budżet.

The Serwer syslog Kiwi to kolejne przydatne narzędzie bezpieczeństwa SolarWindsmałe organizacje mogą korzystać za darmo. Nie musisz płacić za to narzędzie, jeśli monitorujesz maksymalnie pięć urządzeń. Narzędzie nadaje się również do większych sieci, ale za to trzeba będzie zapłacić. Menedżer dziennika zbiera również i przechowuje wiadomości SNMP, a także można ustawić alerty dotyczące ilości typów wiadomości. Jest to bardzo przydatna funkcja, jeśli nie masz menedżera sieci opartego na protokole SNMP. Alerty podkreślą ataki woluminów i próby złamania hasła metodą brutalnej siły. To narzędzie do zarządzania logami może także wykryć nietypowe wzrosty ruchu i podejrzane działania użytkowników.

2. WhatsUp Gold

WhatsUp Gold jest wyzwaniem dla SolarWindsMonitor wydajności sieci. Jest produkowany przez Ipswitch, który oferuje również szereg dodatkowych modułów, które zwiększają możliwości monitorowania bezpieczeństwa WhatsUp Gold. Ten monitor sieci podkreśli nietypowe zachowanie poprzez monitorowanie przełączników i routerów za pomocą systemu przesyłania komunikatów SNMP. Wreszcie, konsola umożliwia skonfigurowanie własnych alertów, które będą ostrzegać o skokach ruchu i nielogicznej aktywności użytkownika.

Alerty będą wyświetlane na pulpicie nawigacyjnymsystem i możesz również wyznaczyć, aby były wysyłane jako powiadomienia e-mail lub SMS. Możliwe jest kierowanie różnych powiadomień do różnych członków zespołu w zależności od źródła i ważności wiadomości. Darmowe narzędzie towarzyszące, WhatsUp Syslog Server poprawia informacje, które można uzyskać z komunikatów systemowych, a także umożliwia tworzenie niestandardowych alertów. Wiadomości Syslog mogą być wyświetlane w konsoli, przekazywane do innych aplikacji i przechowywane w plikach. Serwer będzie zarządzał plikami syslog w logicznym drzewie katalogów, aby ułatwić pobieranie określonych wiadomości. Zarchiwizowane wiadomości można ponownie odczytać na pulpicie nawigacyjnym w celu analizy. Oprócz tego interfejs pozwala sortować i filtrować wiadomości, aby można było zidentyfikować wzorce zachowań i dodatkowo wykryć zachowania anomalne.

WhatsUp Gold towarzyszy szereg płatnychulepszenia, które poprawią moc monitorowania bezpieczeństwa. Należy rozważyć dodanie modułu zarządzania ruchem w sieci, aby uzyskać informacje o przepływie danych w sieci. Główny pakiet WhatsUp Gold koncentruje się na statusach urządzeń, a moduł zarządzania ruchem gromadzi informacje o przepływie danych. Moduł zawiera funkcje znakowania ruchu dla implementacji QoS. Może dzielić raportowanie natężenia ruchu według urządzenia źródłowego i docelowego, kraju i domeny źródłowego i docelowego, konwersacji, aplikacji, protokołu lub numeru portu. Ten szczegół pomoże ci śledzić nietypową aktywność, a nawet będziesz w stanie zablokować niektóre aplikacje, takie jak narzędzia do przesyłania plików w nagłych przypadkach.

Moduł zarządzania konfiguracją sieci będziepomagają kontrolować wszelkie zmiany ustawień urządzeń sieciowych. Nieautoryzowane zmiany ustawień urządzenia są często wstępem do włamań i zaawansowanych trwałych zagrożeń. Wynika to z faktu, że hakerzy mogą otwierać porty, a następnie blokować funkcje raportowania wskazujące na nieautoryzowane działania. Musisz utworzyć zasadę dla każdego typu urządzenia, marki i modelu oraz utworzyć profil ustawień standardowych dla każdej grupy. Dodatek WhatsUp Network Configuration Management umożliwia dystrybucję tych standardowych obrazów konfiguracji, wykonywanie kopii zapasowych zatwierdzonych konfiguracji i ostatecznie przywrócenie tych standardowych ustawień w przypadku wykrycia jakichkolwiek zmian konfiguracji.

Dostęp do płatnych narzędzi WhatsUp Gold można uzyskać bezpłatnie przez 30 dni. Całe oprogramowanie WhatsUp Gold instaluje się w środowisku Windows.

3. TrueSight Network Automation / Network Vulnerability Management

Te dwa produkty BMC Software łączą sięstworzyć naprawdę kompleksowy zestaw narzędzi bezpieczeństwa. Narzędzie do automatyzacji sieci będzie monitorować sieć po pierwszym wykryciu całego sprzętu, zarejestrowaniu go i zmapowaniu. Moduł zarządzania konfiguracją pakietu automatyzacji sieci jest naprawdę imponującą funkcją tego systemu monitorowania sieci. Integruje szablony lub „zasady”, które automatycznie wdrażają standardy bezpieczeństwa. Dla każdego ze znanych standardów obowiązują zasady: NIST, HIPAA, PCI, CIS, DISA, SOX i SCAP. Tak więc, jeśli zobowiązałeś się do przestrzegania jednego z tych systemów integralności danych, narzędzie do automatyzacji sieci wymusi je nawet za Ciebie.

Menedżer konfiguracji w sieci TrueSightAutomatyzacja dostosuje konfigurację każdego urządzenia sieciowego, tak aby było zgodne z wybranymi zasadami. Następnie utworzy kopię zapasową tej konfiguracji i monitoruje wszelkie zmiany w ustawieniach urządzenia. Jeśli zostaną wprowadzone jakiekolwiek zmiany, które spowodują, że urządzenie przestanie być zgodne z zasadami, menedżer konfiguracji ponownie załaduje kopię zapasową pliku konfiguracyjnego. Działanie to powoduje usunięcie tych nieautoryzowanych zmian. System automatyzacji sieci jest także menedżerem poprawek. Będzie utrzymywać kontakt z systemami powiadamiania producentów sprzętu o poprawkach i aktualizacjach oprogramowania układowego. Gdy łatka będzie dostępna, narzędzie powiadomi Cię, a nawet wdroży te aktualizacje na urządzeniach sieciowych.

Narzędzie do zarządzania lukami w sieciskanuje wszystkie urządzenia w poszukiwaniu luk. System polega na kontrolach z powiadomieniami dostawców i krajowej bazie danych luk w zabezpieczeniach NIST w celu rejestrowania znanych słabości obsługiwanego sprzętu sieciowego i serwerów. Wreszcie narzędzie zaktualizuje oprogramowanie, aby blokować exploity i kontrolować wydajność urządzeń i serwerów.

4. OSSEC

OSSEC oznacza Open Source HIDS Security. System HIDS to oparty na hoście system wykrywania włamań. Wykrywanie włamań stało się istotną specjalizacją w świecie bezpieczeństwa sieci i naprawdę musisz zainstalować IDS jako część pakietu bezpieczeństwa.

Dwa wielkie atrybuty OSSEC są takiewiodący dostępny HIDS i jest całkowicie darmowy. Produkt jest własnością i jest obsługiwany przez znanego producenta oprogramowania zabezpieczającego, Trend Micro. Metodologie HIDS polegają na zarządzaniu plikami dziennika. Prawidłowe przesłuchanie plików dziennika powinno ujawnić działania hakerów w celu eksploracji systemu i kradzieży danych i zasobów. Dlatego hakerzy zawsze zmieniają pliki dziennika. OSSEC utworzy sumę kontrolną dla każdego pliku dziennika, umożliwiając mu wykrycie sabotażu. Narzędzie monitoruje pliki dziennika rejestrujące transfery plików, zaporę ogniową i aktywność antywirusową, dzienniki zdarzeń oraz dzienniki poczty i serwera WWW. Musisz skonfigurować zasady, które określają działania narzędzia. Zasady te można napisać samodzielnie, a nawet można je uzyskać od społeczności OSSEC. Zasady określają warunki, które OSSEC powinien monitorować i wygeneruje alert, jeśli jeden z monitorowanych dzienników wykaże nieautoryzowaną aktywność. Te alerty mogą być wysyłane do interfejsu lub wysyłane jako powiadomienia e-mail.

Jeśli zainstalujesz system w Windows, zrobi tomonitoruj rejestr pod kątem nieautoryzowanych zmian. W systemach uniksowych będzie śledzić dostęp do konta root. OSSEC będzie działał w systemach Windows, Linux, Mac OS i Unix.

OSSEC to świetne narzędzie do gromadzenia danych, ale takie jestinterfejs jest osobnym produktem i w rzeczywistości nie jest już obsługiwany. Ponieważ ten system HIDS jest tak poważany, wielu dostawców oprogramowania stworzyło interfejsy kompatybilne z formatami danych OSSEC. Wiele z nich jest bezpłatnych. Tak więc należy zainstalować OSSEC oraz interfejs użytkownika z innego źródła do przeglądania i analizy danych. Sprawdź Kibana lub Splunk dla tej funkcji.

5. Sagan

Sagan to darmowy menedżer plików dziennika. Ma wiele funkcji, dzięki czemu jest to dobry system wykrywania włamań oparty na hoście. Sagan jest także w stanie analizować dane gromadzone przez sieciowe systemy wykrywania włamań. NIDS zbiera dane o ruchu za pośrednictwem sniffera pakietów. Sagan nie ma sniffera pakietów, ale może odczytywać dane o ruchu gromadzone przez Snorta, Bro i Suricatę - z których wszystkie są bezpłatne. Dzięki temu Sagan oferuje połączenie działań związanych z bezpieczeństwem HIDS i NIDS.

Możesz zainstalować Sagan na Unix, Linux i Mac OS. Niestety nie ma wersji dla systemu Windows. Chociaż nie ma dostępu do komputerów z systemem operacyjnym Windows, może przetwarzać komunikaty dziennika zdarzeń Windows. Metody przetwarzania Sagana rozkładają obciążenie na kilka serwerów lub dowolny inny element sieci, który ma procesor. Zmniejsza to obciążenie związane z przetwarzaniem każdego urządzenia.

Narzędzie zawiera funkcje, dzięki którym jest to ansystem zapobiegania włamaniom (IPS). Gdy Sagan wykryje nietypowe zachowanie, może napisać do tabel zapory sieciowej, aby zablokować określone adresy IP z sieci na stałe lub tymczasowo. Jest to świetny asystent bezpieczeństwa sieci, ponieważ automatycznie wprowadza bany IP i zapewnia dostępność systemu dla prawdziwych użytkowników. Sagan jednocześnie wygeneruje alert informujący o wtargnięciu. Działania zapobiegawcze nie muszą być wdrażane, jeśli chcesz użyć Sagana jako IDS.

Do celów sprawozdawczych Sagan ma fajną funkcję,który śledzi podejrzane adresy IP do ich lokalizacji. Może to być bardzo przydatne narzędzie do śledzenia hakerów, którzy przeprowadzają cykl ataków przez kilka różnych adresów, aby uniknąć wykrycia. Sagan pozwala agregować aktywność sieciową według lokalizacji źródłowego adresu IP, ujednolicając w ten sposób wszystkie działania jednego przestępcy używającego kilku adresów.

6. Paessler PRTG

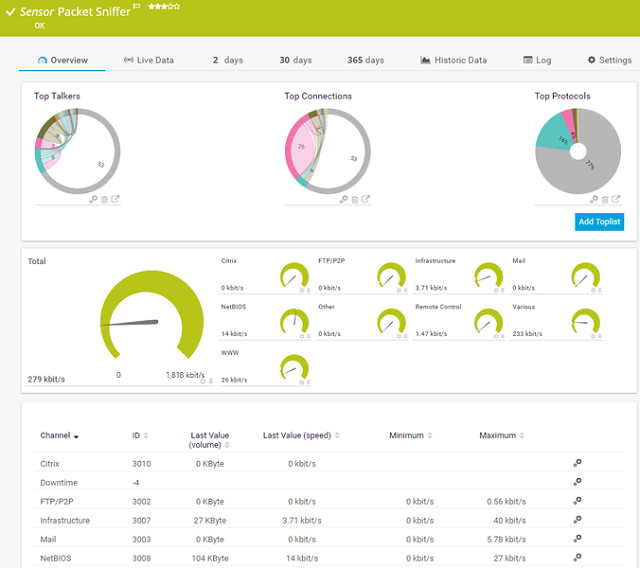

Paessler PRTG to bardzo duży system monitorowaniaktóry jest realizowany przez szereg czujników. Każdy czujnik monitoruje jeden atrybut sieci. Możesz ograniczyć zakres narzędzia do monitorowania, aby skupić się na jednym aspekcie infrastruktury za pomocą czujników, które zdecydujesz się aktywować. Cały system będzie monitorował urządzenia sieciowe, ruch sieciowy, aplikacje i serwery. Paessler uczynił to narzędzie czystego monitorowania, więc nie ma żadnych funkcji zarządzania, takich jak zarządzanie konfiguracją.

Jednym z czujników w PRTG jest odbiornik Syslog. To zbiera wiadomości syslog i wstawia je do bazy danych. Po zapisaniu wiadomości można je sortować, zapisywać do plików, a nawet oceniać jako zdarzenia wyzwalające, z którymi mogą być powiązane zautomatyzowane akcje.

Funkcje monitorowania bezpieczeństwa PRTG obejmująnarzędzie do głębokiej inspekcji pakietów, które nazywa się „czujnikiem sniffera pakietów”. Spowoduje to próbkowanie pakietów ruchu sieciowego i przechowywanie ich w pliku. Po zebraniu wystarczającej ilości danych można analizować ruch na pulpicie nawigacyjnym PRTG. Ta funkcja umożliwia ukierunkowanie ruchu sieciowego, pocztowego i przesyłania plików za pomocą tego narzędzia, dzięki czemu jest dobrym narzędziem do monitorowania aktywności użytkowników, a także do ochrony serwera WWW przed atakiem. Monitor zapory śledzi zdarzenia ataku i powiadamia o nich za pomocą alertów. Narzędzie będzie również regularnie sprawdzać u dostawcy zapory ogniowej aktualizacje i łatki oprogramowania, pobierać je i instalować za Ciebie. Gwarantuje to, że masz najnowsze środki zaradcze na nowo odkryte słabości bezpieczeństwa.

System PRTG instaluje się w systemie Windows. Alternatywnie możesz wybrać dostęp do usługi online. Tak czy inaczej, możesz użyć go za darmo, jeśli aktywujesz tylko do 100 czujników. Możesz także uzyskać 30-darmową wersję próbną Paessler PRTG z nieograniczoną liczbą czujników.

Narzędzia bezpieczeństwa sieci

Istnieje wiele różnych rodzajów specjalistycznychdostępne są narzędzia bezpieczeństwa sieci, a będziesz musiał zainstalować kilka, aby chronić dane i zasoby swojej firmy przed kradzieżą, uszkodzeniem i wykorzystaniem.

Zauważysz z wyjaśnień oprogramowaniana naszej liście polecanych narzędzi wiele z nich jest bezpłatnych. Płatne narzędzia często mają bezpłatną wersję lub okresy próbne, więc nie tracisz nic, wypróbowując każde z nich.

Niektóre z tych narzędzi działają w systemie Windows, a niektóre działająw systemie Linux i Unix. Więc jeśli masz tylko jeden system operacyjny na hostach w swojej firmie, wybór narzędzia bezpieczeństwa zostanie zawężony. Rozmiar Twojej sieci jest kolejnym czynnikiem wpływającym na wybór konkretnego narzędzia.

Czy masz ulubione narzędzie do zabezpieczania sieci? Czy wypróbowałeś jakiekolwiek oprogramowanie z naszej listy? Pozostaw wiadomość w sekcji Komentarze poniżej, aby podzielić się swoimi doświadczeniami ze społecznością.

Komentarze