Bezpieczeństwo IT to gorący temat. To przynajmniej możemy powiedzieć. Zagrożenia są wszędzie, a ochrona przed nimi to niekończąca się bitwa. Dawno minęły czasy, kiedy wszystko, czego potrzebowałem, to oprogramowanie antywirusowe. Złożoność dzisiejszej sceny zagrożeń IT jest równa - jeśli nie lepsza - od systemów, które staramy się chronić. Ataki mają różne kształty i formy i codziennie narażają nasze firmy na ryzyko. Aby się przed nimi chronić, potrzebujemy najwyższej jakości systemu monitorowania zagrożeń. Na szczęście ciężko pracowaliśmy nad ich znalezieniem iz przyjemnością przedstawiamy najlepsze systemy monitorowania zagrożeń informatycznych.

Rozpoczniemy naszą eksplorację od próby zdefiniowaniaczym jest monitorowanie zagrożeń informatycznych. Różni ludzie mogą mieć różne definicje - i wszyscy są jednakowo dobrzy - ale ze względu na naszą dyskusję ważne jest, abyśmy wszyscy byli na tej samej stronie i byli zgodni. Następnie postaramy się wyeliminować pewne nieporozumienia dotyczące tego, czym jest monitorowanie zagrożeń IT, a co ważniejsze, czym nie jest. Następnie wyjaśnimy, jak działa monitorowanie zagrożenia IT, jakie są jego zalety i dlaczego go potrzebujesz. Wreszcie będziemy gotowi ujawnić wyniki naszych poszukiwań najlepszych systemów monitorowania zagrożeń IT i przejrzymy każdy z najlepszych systemów, które znaleźliśmy.

Co to jest monitorowanie zagrożeń IT - definicja

Monitorowanie zagrożeń IT zazwyczaj odnosi się doproces ciągłego monitorowania sieci i ich komponentów (w tym serwerów, stacji roboczych i innego sprzętu) pod kątem wszelkich oznak zagrożenia bezpieczeństwa. Mogą to być na przykład próby włamania lub kradzieży danych. Jest to wszechogarniające określenie na nadzór lub sieć przeciwko wszelkim rodzajom złośliwych działań.

Specjaliści IT polegają na monitorowaniu zagrożeń ITuzyskać wgląd w swoje sieci i użytkowników uzyskujących do nich dostęp. Chodzi tutaj o to, aby umożliwić lepszą ochronę danych i zapobiec - a przynajmniej zmniejszyć - potencjalne szkody, które mogą być spowodowane naruszeniami.

W dzisiejszym świecie nie jest to wcale rzadkieaby zobaczyć organizacje zatrudniające niezależnych wykonawców, pracowników zdalnych, a nawet personel wewnętrzny korzystający z własnych urządzeń w pracy, istnieje dodatkowe ryzyko dla poufnych danych organizacji. Bez bezpośredniej kontroli nad urządzeniami innych firm jedyną opcją jest skuteczne monitorowanie wszystkich działań.

Monitorowanie zagrożeń IT jest dość złożoną sprawągłównie dlatego, że szkodliwi użytkownicy i grupy używają technik, które ewoluują tak szybko, jak - jeśli nie szybciej niż - pozostałe technologie informacyjne w celu naruszenia sieci i kradzieży danych. Z tego powodu systemy monitorowania zagrożeń IT również muszą stale ewoluować, aby być na bieżąco ze sceną zagrożenia.

Co to nie jest - unikanie zamieszania

Bezpieczeństwo IT to rozległa i złożona domenałatwo się pomylić. I łatwo można pomylić, co to jest monitorowanie zagrożeń IT, a co nie. Na przykład systemy wykrywania włamań (IDS) są oczywiście wykorzystywane do monitorowania sieci pod kątem zagrożeń. To spowodowałoby, że systemy te będą monitorować zagrożenia IT. Ale nie o tym zwykle mówimy wtedy o monitorowaniu zagrożeń IT.

Podobnie informacje dotyczące bezpieczeństwa i zdarzeniaZarządzanie (SIEM) jest często uważane za formę rozwiązania do monitorowania zagrożeń IT. Zrozumiałe jest, że systemy te można również wykorzystać do ochrony naszej infrastruktury przed złośliwym wykorzystaniem.

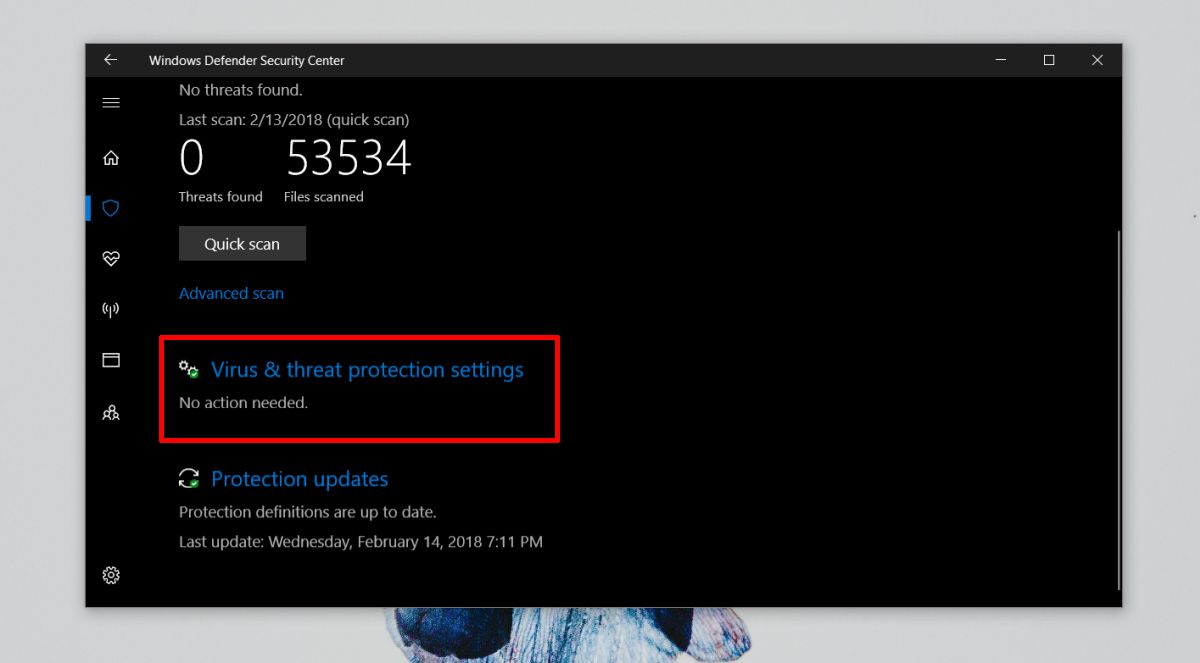

Oprogramowanie antywirusowe można również uznać za systemy monitorowania zagrożeń informatycznych. W końcu one również służą do ochrony przed tego samego rodzaju zagrożeniami, choć przy użyciu innego podejścia.

Ale indywidualnie, technologie te zwykle nie są tym, o czym mówimy, mówiąc o monitorowaniu zagrożeń IT.

Jak widać koncepcja zagrożenia ITmonitorowanie nie jest do końca jasne. Na potrzeby tego artykułu oparliśmy się na samych dostawcach i tym, co postrzegają jako oprogramowanie do monitorowania zagrożeń IT. Ma to sens, ponieważ w końcu monitorowanie zagrożeń IT jest niejasnym terminem, który może odnosić się do wielu rzeczy.

Jak działa monitorowanie zagrożeń IT

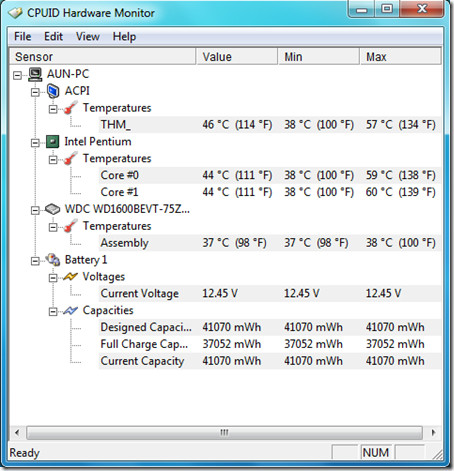

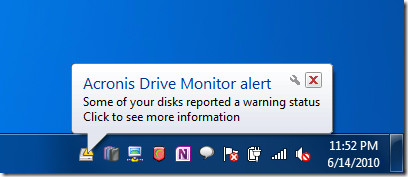

W skrócie, monitorowanie zagrożeń IT składa się zciągłe monitorowanie, a następnie ocena danych bezpieczeństwa w celu wykrycia cyberataków i naruszeń danych. Systemy monitorowania zagrożeń IT zbierają różne informacje o środowisku. Pozyskują te informacje przy użyciu różnych metod. Mogą używać czujników i agentów działających na serwerach. Niektórzy polegają również na analizie wzorców ruchu lub analizie dzienników systemowych i dzienników. Chodzi o to, aby szybko zidentyfikować określone wzorce, które wskazują na potencjalne zagrożenie lub faktyczne zdarzenie bezpieczeństwa. Najlepiej byłoby, gdyby systemy monitorujące zagrożenia IT próbowały identyfikować zagrożenia, zanim będą miały negatywne konsekwencje.

Po zidentyfikowaniu zagrożenia niektóre systemy mająproces sprawdzania poprawności, który zapewnia, że zagrożenie jest realne i że nie jest fałszywie pozytywne. Aby to osiągnąć, można zastosować różne metody, w tym analizę ręczną. Po potwierdzeniu zidentyfikowanego zagrożenia wysyłany jest alert informujący odpowiedni personel o konieczności podjęcia działań naprawczych. Alternatywnie, niektóre systemy monitorowania zagrożeń informatycznych uruchomią również jakąś formę środków zaradczych lub działań naprawczych. Może to być albo niestandardowa akcja lub skrypt, albo - jak to często bywa w przypadku najlepszych systemów - całkowicie zautomatyzowana reakcja na podstawie wykrytego zagrożenia. Niektóre systemy pozwalają również na połączenie automatycznych, predefiniowanych działań i niestandardowych działań w celu uzyskania najlepszej możliwej reakcji.

Korzyści z monitorowania zagrożeń IT

Identyfikowanie w inny sposób niewykrytych zagrożeń polega na:Oczywiście główne korzyści organizacji czerpią korzyści z korzystania z systemów monitorowania zagrożeń IT. Systemy monitorowania zagrożeń IT wykrywają osoby z zewnątrz łączące się z siecią lub przeglądające ją, a także wykrywają zainfekowane i / lub nieautoryzowane konta wewnętrzne.

Chociaż mogą być trudne do wykrycia, ITsystemy monitorowania zagrożeń korelują różne źródła informacji o aktywności punktów końcowych z danymi kontekstowymi, takimi jak adresy IP, adresy URL, a także szczegóły plików i aplikacji. Razem stanowią one dokładniejszy sposób identyfikowania anomalii, które mogą wskazywać na złośliwe działania.

Największa zaleta monitorowania zagrożeń ITSystemy to zmniejszenie ryzyka i maksymalizacja możliwości ochrony danych. Sprawią, że każda organizacja będzie lepiej przygotowana do obrony przed zagrożeniami zarówno z zewnątrz, jak i od wewnątrz, dzięki zapewnianej przez nie widoczności. Systemy monitorowania zagrożeń informatycznych analizują dostęp do danych i ich wykorzystanie oraz egzekwują zasady ochrony danych, zapobiegając utracie poufnych danych.

W szczególności systemy monitorowania zagrożeń IT:

- Pokaż, co dzieje się w Twoich sieciach, kim są użytkownicy i czy są zagrożeni,

- Pozwalają zrozumieć, w jaki sposób wykorzystanie sieci jest zgodne z zasadami,

- Pomóż osiągnąć zgodność z przepisami, która wymaga monitorowania wrażliwych typów danych,

- Znajdź luki w sieciach, aplikacjach i architekturze bezpieczeństwa.

Potrzeba monitorowania zagrożeń IT

Faktem jest, że dziś administratorzy IT i ITspecjaliści ds. bezpieczeństwa znajdują się pod ogromną presją w świecie, w którym cyberprzestępcy zawsze wydają się być o krok przed nimi. Ich taktyka ewoluuje szybko i działają naprawdę, zawsze wyprzedzając tradycyjne metody wykrywania. Ale największe zagrożenia nie zawsze pochodzą z zewnątrz. Zagrożenia wewnętrzne są prawdopodobnie równie ważne. Incydenty związane z kradzieżą własności intelektualnej są częstsze, niż większość z nich chciałaby przyznać. To samo dotyczy nieautoryzowanego dostępu lub wykorzystania informacji lub systemów. Właśnie dlatego większość zespołów ds. Bezpieczeństwa IT polega obecnie w dużej mierze na rozwiązaniach do monitorowania zagrożeń IT, które są głównym sposobem na uniknięcie zagrożeń - zarówno wewnętrznych, jak i zewnętrznych - przed którymi stoją ich systemy.

Istnieją różne opcje monitorowania zagrożeń. Istnieją dedykowane rozwiązania do monitorowania zagrożeń IT, ale także pełne narzędzia do ochrony danych, które obejmują funkcje monitorowania zagrożeń. Kilka rozwiązań zaoferuje możliwości monitorowania zagrożeń i zintegruje je z kontrolami opartymi na zasadach, które mogą zautomatyzować reakcję na wykryte zagrożenia.

Bez względu na sposób organizacjiMonitorowanie zagrożeń IT jest najprawdopodobniej jednym z najważniejszych kroków w obronie przed cyberprzestępcami, szczególnie biorąc pod uwagę, w jaki sposób zagrożenia stają się coraz bardziej wyrafinowane i niszczą.

Najlepsze systemy monitorowania zagrożeń IT

Teraz, gdy wszyscy jesteśmy na tej samej stronie i mymasz pojęcie o tym, czym jest monitorowanie zagrożeń IT, jak działa i dlaczego go potrzebujemy, spójrzmy na jedne z najlepszych systemów monitorowania zagrożeń IT, jakie można znaleźć. Nasza lista zawiera różne produkty, które są bardzo różne. Ale bez względu na to, jak są różni, wszystkie mają jeden wspólny cel, wykrywają zagrożenia i ostrzegają o ich istnieniu. Takie były nasze minimalne kryteria włączenia do naszej listy.

1. Monitor zagrożeń SolarWinds - edycja IT Ops (Demo dostępne)

SolarWinds to popularna nazwa wielu sieci iadministratorzy systemu. Słynie z tworzenia jednego z najlepszych narzędzi do monitorowania SNMP, a także jednego z najlepszych kolektorów i analizatorów NetFlow. W rzeczywistości SolarWinds wytwarza ponad trzydzieści różnych produktów obejmujących kilka obszarów zarządzania siecią i systemem. I to nie koniec. Jest również dobrze znany z wielu bezpłatnych narzędzi, które odpowiadają specyficznym potrzebom administratorów sieci, takim jak kalkulator podsieci lub serwer TFTP.

Jeśli chodzi o monitorowanie zagrożeń IT, firma oferuje Monitor zagrożeń SolarWinds - edycja IT Ops. „Edycja IT Ops”Część nazwy produktu polega na odróżnieniu go od edycji narzędzia zarządzanego dostawcy usług, nieco innego oprogramowania skierowanego konkretnie do dostawców usług zarządzanych (MSP).

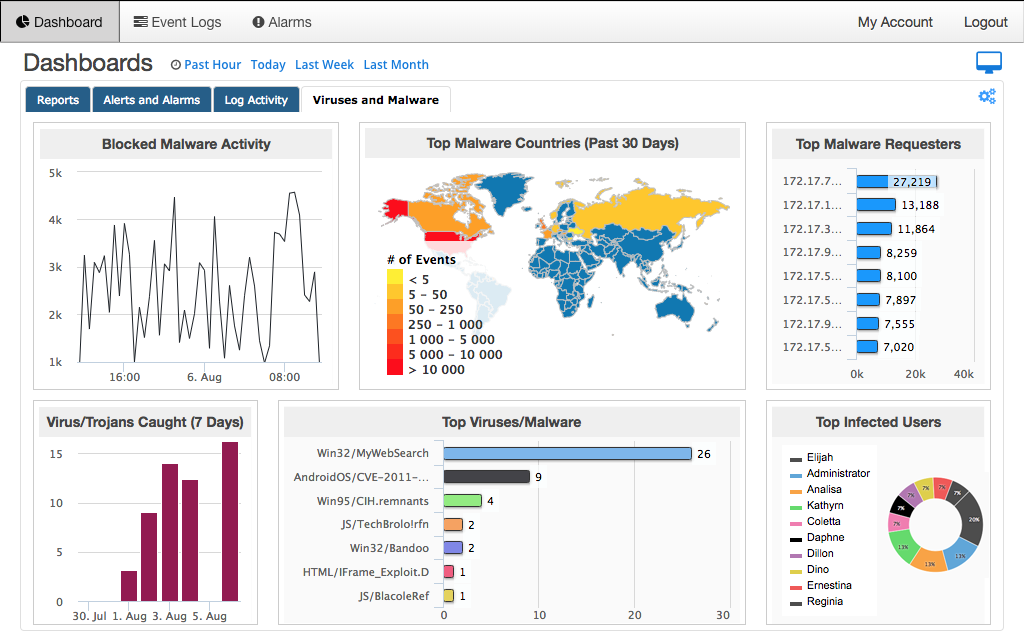

To narzędzie różni się od większości innych SolarWindsnarzędzia, ponieważ jest oparty na chmurze. Po prostu subskrybujesz usługę, skonfigurujesz ją, a ona zacznie monitorować twoje środowisko pod kątem różnych rodzajów zagrożeń. W rzeczywistości Monitor zagrożeń SolarWinds - edycja IT Ops łączy kilka narzędzi. Posiada centralizację i korelację logów, informacje o bezpieczeństwie i zarządzanie zdarzeniami (SIEM) oraz wykrywanie włamań do sieci i hostów (IDS). To sprawia, że jest to bardzo dokładny pakiet do monitorowania zagrożeń.

The Monitor zagrożeń SolarWinds - edycja IT Ops jest zawsze aktualne. Stale aktualizuje informacje o zagrożeniach z wielu źródeł, w tym z baz danych IP i baz danych Reputacji domen, umożliwiając monitorowanie zarówno znanych, jak i nieznanych zagrożeń. Narzędzie oferuje zautomatyzowane inteligentne reakcje w celu szybkiego naprawienia incydentów bezpieczeństwa. Dzięki tej funkcji stała potrzeba ręcznej oceny zagrożeń i interakcji jest znacznie zmniejszona.

Produkt ma również bardzo silne alarmowaniesystem. Są to wielowarunkowe, skorelowane alarmy, które działają w tandemie z silnikiem Active Response narzędzia, aby pomóc w identyfikacji i podsumowaniu ważnych zdarzeń. System raportowania jest również jednym z mocnych stron produktu i można go wykorzystać do wykazania zgodności audytu przy użyciu istniejących gotowych szablonów raportów. Alternatywnie możesz tworzyć niestandardowe raporty dopasowane do potrzeb Twojej firmy.

Ceny za Monitor zagrożeń SolarWinds - edycja IT Ops zaczyna się od 4 500 $ za maksymalnie 25 węzłów z 10 dniamiindeksu. Możesz skontaktować się z SolarWinds, aby uzyskać szczegółową wycenę dostosowaną do twoich konkretnych potrzeb. A jeśli wolisz oglądać produkt w akcji, możesz poprosić o darmowe demo od SolarWinds.

2. Identyfikacja TC ThreatConnect

Następny na naszej liście jest produkt o nazwie TreathConnect o nazwie TC Identify. Jest to pierwszy element warstwySeria narzędzi ThreatConnect. Jak sama nazwa wskazuje, ten komponent ma związek z wykrywaniem różnych zagrożeń IT, na czym dokładnie polegają systemy monitorowania zagrożeń IT.

TC Identify oferuje inteligencję zagrożeń zebraną z większej liczbyponad 100 kanałów open source, informacje crowdsourcingowe z kilkudziesięciu społeczności oraz własny zespół badawczy ThreatConnect. Ponadto. Daje ci możliwość dodania danych wywiadowczych od dowolnego partnera TC Exchange. Ta inteligencja pochodząca z wielu źródeł wykorzystuje pełną moc modelu danych ThreatConnect. Ponadto narzędzie oferuje zautomatyzowane wzbogacanie zapewniające solidne i pełne wrażenia. Inteligencja platformy ThreatConnect rozpoznaje, co kryje się za działaniem, i pokazuje, w jaki sposób jest ona powiązana z innymi wydarzeniami. Daje to pełny obraz, dzięki czemu możesz podjąć najlepszą decyzję, jak zareagować.

ThreatConnect oferuje szereg coraz bogatszych narzędzi. Najbardziej podstawowym narzędziem jest Identyfikacja TC opisane tutaj. Inne narzędzia to TC Manage, TC Analyze i TC complete, z których każde dodaje garść funkcji do poprzedniego poziomu. Informacje o cenach są dostępne tylko poprzez kontakt z ThreatConnect.

3. Światło wyszukiwania cieni cyfrowych

Digital Shadows jest liderem nowej fali Forrester w dziedzinie cyfrowej ochrony przed ryzykiem. Jego Reflektor platforma monitoruje, zarządza i rozwiązuje problemyryzyko cyfrowe w szerokim zakresie źródeł danych w otwartej, głębokiej i ciemnej sieci. Skutecznie chroni biznes i reputację Twojej firmy.

Cyfrowe cienie Szukaj światła może być stosowany do ochrony przed siedmioma zagrożeniamikategorie. Pierwsza ochrona przed cyberatakami, które są planowanymi, ukierunkowanymi atakami na twoją organizację. Narzędzie chroni również przed utratą danych, taką jak wyciek poufnych danych. Ujawnienie marki, gdy strona phishingowa podszywa się pod Ciebie, to kolejne ryzyko, przed którym chroni cię narzędzie. Następnym ryzykiem, przed którym chroni ten produkt, jest to, co Digital Shadow nazywa ryzykiem strony trzeciej, w którym pracownicy i dostawcy mogą nieświadomie narazić Cię na ryzyko. Szukaj światła może również chronić twoich VIP-ów przed zastraszaniem lub zagrożeniem online, podobnie jak może być używany do przeciwdziałania zagrożeniom fizycznym i ochrony przed złośliwymi zmianami infrastruktury.

Narzędzie wykorzystuje szeroką gamę automatycznych i ludzkich metod analizy w celu zawężenia wykrytych anomalii i odfiltrowania prawdziwych zagrożeń, unikając w ten sposób szybkich pozytywnych wyników w jak największym stopniu. Nabywczy Szukaj światła wymaga, aby najpierw zarejestrować się w bezpłatnej wersji demonstracyjnej produktu, a następnie podać szczegółowe informacje o cenach w zależności od konkretnych potrzeb.

4. Platforma analizy zagrożeń CyberInt Argos

The Argos Threat Intelligence Platform od CyberInt to oprogramowanie jako usługa (SaaS),oparty na chmurze system, który zapewnia organizacjom wyrafinowane rozwiązanie pojawiającego się trendu cyberzagrożeń, przed którymi często stają organizacje. Główne cechy platformy Argos to ukierunkowana, wysoce zautomatyzowana zarządzana technologia wykrywania i reagowania.

Konkretnie, rozwiązanie oferuje ukierunkowane ipraktyczna inteligencja uzyskana poprzez połączenie zasobów technologicznych i ludzkich. Dzięki temu Argos może generować w czasie rzeczywistym incydenty ukierunkowanych ataków, wycieku danych i skradzionych danych uwierzytelniających, które mogłyby zagrozić Twojej organizacji. Korzysta z silnej bazy danych zawierającej 10 000 aktorów zagrożeń i narzędzi do maksymalizacji kontekstu. Będzie także identyfikować podmioty zagrażające w czasie rzeczywistym i zapewnia dane kontekstowe na ich temat.

Platforma ma dostęp do setek różnychźródła takie jak kanały, IRC, Darkweb, blogi, media społecznościowe, fora i wklej strony w celu zbierania ukierunkowanych danych i automatyzacji sprawdzonego procesu wywiadowczego. Wyniki są analizowane i zawierają praktyczne rekomendacje.

Informacje o cenach dla Platforma analizy zagrożeń CyberInt Argos można uzyskać, kontaktując się z CyberInt. O ile mogliśmy się dowiedzieć, wydaje się, że firma nie oferuje bezpłatnego okresu próbnego.

5. IntSights

Nasz ostatni wpis to produkt o nazwie IntSights, w pełni funkcjonalna platforma analizy zagrożeń. Zapewnia szeroki zakres ochrony przed zagrożeniami, takimi jak oszustwa i phishing. Oferuje również ochronę marki i monitorowanie ciemnej sieci.

IntSights twierdzi, że stanowi jedyne w swoim rodzaju zagrożenie dla przedsiębiorstwplatforma wywiadowcza i łagodząca, która napędza proaktywną obronę poprzez przekształcenie dostosowanej analizy zagrożeń w zautomatyzowane działania bezpieczeństwa. Konkretnie, produkt zapewnia aktywne monitorowanie i rozpoznawanie tysięcy źródeł zagrożeń na powierzchni, głębokiej i ciemnej sieci, oferując w czasie rzeczywistym wgląd w zagrożenia dla Twojej sieci, marki, zasobów i ludzi.

Badania i analizy zagrożeń to kolejna z IntSightMocna strona, przy użyciu wielowarstwowej bazy danychdo badania zagrożeń głębokiej i ciemnej sieci w celu zidentyfikowania trendów, dostarczenia wywiadu kontekstowego i przeprowadzenia ankiety na temat zagrożeń. System można zintegrować z istniejącą infrastrukturą bezpieczeństwa, a także rejestratorami, wyszukiwarkami, sklepami z aplikacjami i wiodącymi systemami poczty e-mail, aby umożliwić automatyczne ograniczanie zagrożeń zewnętrznych i wewnętrznych.

Podobnie jak wiele innych produktów na naszej liście, informacje o cenach IntSight jest dostępna tylko poprzez skontaktowanie się ze sprzedawcą. I chociaż wydaje się, że bezpłatny okres próbny nie jest dostępny, można zorganizować bezpłatne demo.

Komentarze