Nikt nie chce sieci, którą udało się staćcelem szkodliwych użytkowników próbujących ukraść dane firmowe lub spowodować szkody w organizacji. Aby temu zapobiec, musisz znaleźć sposoby, aby zapewnić, że jest jak najmniej sposobów na ich wejście. Osiąga się to częściowo poprzez upewnienie się, że każda luka w sieci jest znana, usuwana i usuwana. A w przypadku luk, których nie można naprawić, istnieje coś, co można je złagodzić. Pierwszy krok jest oczywisty; polega na przeskanowaniu sieci w poszukiwaniu tych luk. Jest to zadanie określonego rodzaju oprogramowania zwanego narzędziami do skanowania w poszukiwaniu luk. Dzisiaj sprawdzamy 6 najlepszych narzędzi i oprogramowania do skanowania w poszukiwaniu luk.

Zacznijmy od rozmowy o siecipodatność - lub powinniśmy powiedzieć, podatności - i spróbuj wyjaśnić, czym one są. Następnie omówimy narzędzia do skanowania w poszukiwaniu luk. Opiszemy, kto ich potrzebuje i dlaczego. A ponieważ skaner podatności na zagrożenia jest tylko jednym z elementów procesu zarządzania podatnością - choć ważnym - o tym powiemy w dalszej części. Następnie zobaczymy, jak zwykle działają skanery podatności. Wszystkie są nieco inne, ale u ich podstaw często występują więcej podobieństw niż różnic. A zanim przejrzymy najlepsze narzędzia i oprogramowanie do skanowania w poszukiwaniu luk, omówimy ich główne funkcje.

Wprowadzenie do luki w zabezpieczeniach

Systemy i sieci komputerowe osiągnęływyższy poziom złożoności niż kiedykolwiek. Dzisiejszy przeciętny serwer może zwykle obsługiwać setki procesów. Każdy z tych procesów jest programem komputerowym, niektóre z nich są dużymi programami złożonymi z tysięcy wierszy kodu źródłowego. W ramach tego kodu mogą znajdować się - prawdopodobnie są - wszelkiego rodzaju nieoczekiwane rzeczy. Deweloper mógł w pewnym momencie dodać funkcję backdoora, aby ułatwić debugowanie. Później ta funkcja mogła omyłkowo dotrzeć do ostatecznej wersji. Mogą występować również błędy w sprawdzaniu poprawności danych wejściowych, które spowodują nieoczekiwane i niepożądane wyniki w określonych okolicznościach.

Każde z nich może zostać użyte do próby uzyskania dostępusystemy i dane. Istnieje ogromna społeczność ludzi, którzy nie mają nic lepszego do roboty niż znaleźć te dziury i wykorzystać je do ataku na twoje systemy. Luki nazywamy lukami. Jeśli pozostaną bez nadzoru, złośliwi użytkownicy mogą wykorzystać luki w zabezpieczeniach, aby uzyskać dostęp do systemów i danych - lub, co gorsza, danych klienta - lub w inny sposób spowodować szkody, takie jak uniemożliwienie korzystania z systemu.

Luki mogą występować wszędzie. Często można je znaleźć w oprogramowaniu działającym na serwerach lub w ich systemach operacyjnych, ale istnieją one również w sprzęcie sieciowym, takim jak przełączniki, routery, a nawet w urządzeniach zabezpieczających, takich jak zapory ogniowe. Naprawdę trzeba ich szukać wszędzie.

Narzędzia do skanowania - jakie są i jak działają

Narzędzia do skanowania w poszukiwaniu luk lub ocenyjedna podstawowa funkcja: identyfikacja luk w systemach, urządzeniach, sprzęcie i oprogramowaniu. Nazywa się je skanerami, ponieważ zwykle skanują twój sprzęt w poszukiwaniu znanych luk.

Ale w jaki sposób znajdują się narzędzia do skanowania podatnościpodatności, których zwykle nie ma na widoku? Gdyby były tak oczywiste, programiści rozwiązaliby je przed wydaniem oprogramowania. Jak w przypadku oprogramowania antywirusowego, które wykorzystuje bazy danych definicji wirusów do rozpoznawania sygnatur wirusów komputerowych, większość skanerów podatności na zagrożenia wykorzystuje bazy danych podatności i systemy skanowania w poszukiwaniu określonych luk. Te bazy danych podatności na zagrożenia można uzyskać ze znanych niezależnych laboratoriów testujących bezpieczeństwo poświęconych wykrywaniu luk w oprogramowaniu i sprzęcie lub mogą to być zastrzeżone bazy danych od dostawcy narzędzia. Jak można się spodziewać, poziom wykrywalności jest tak dobry, jak baza danych podatności wykorzystywana przez twoje narzędzie.

Narzędzia do skanowania - kto ich potrzebuje?

Jednoczęściowa odpowiedź na to pytanie jest ładnaoczywiste: każdy! W dzisiejszych czasach nikt przy zdrowych zmysłach nie pomyślałby o uruchomieniu komputera bez ochrony przed wirusami. Podobnie żaden administrator sieci nie powinien być pozbawiony przynajmniej jakiejś formy wykrywania luk w zabezpieczeniach. Ataki mogą nadejść z dowolnego miejsca i trafić cię tam, gdzie najmniej się ich spodziewasz. Musisz zdawać sobie sprawę z ryzyka narażenia.

To może być coś, co mogłoby byćteoretycznie wykonane ręcznie. W praktyce jest to jednak prawie niemożliwe. Samo znalezienie informacji o lukach, nie mówiąc już o skanowaniu systemów w poszukiwaniu ich obecności, może zająć ogromną ilość zasobów. Niektóre organizacje zajmują się wyszukiwaniem luk w zabezpieczeniach i często zatrudniają setki, jeśli nie tysiące osób.

Każdy, kto zarządza wieloma systemami komputerowymi luburządzenia skorzystałyby znacznie na korzystaniu z narzędzia do skanowania w poszukiwaniu luk. Co więcej, przestrzeganie norm prawnych, takich jak SOX lub PCI-DSS, często będzie tego wymagać. Nawet jeśli nie będą tego wymagać, często łatwiej będzie wykazać zgodność, jeśli możesz wykazać, że skanujesz sieć w poszukiwaniu luk.

Zarządzanie podatnościami w pigułce

Wykryj luki w zabezpieczeniach za pomocą pewnego rodzajuniezbędne jest oprogramowanie. To pierwszy krok w ochronie przed atakami. Ale jest to trochę bezużyteczne, jeśli nie jest częścią kompletnego procesu zarządzania podatnością. Systemy wykrywania włamań nie są systemami zapobiegania włamaniom i podobnie narzędzia do skanowania w poszukiwaniu słabych punktów w sieci - lub przynajmniej większość z nich - wykrywają tylko luki w zabezpieczeniach i ostrzegają o ich obecności.

To od Ciebie, administratora, zależywprowadzono pewien proces w celu usunięcia wykrytych luk. Pierwszą rzeczą, którą należy zrobić po ich wykryciu, jest ocena podatności. Chcesz się upewnić, że wykryte luki są prawdziwe. Narzędzia do skanowania w poszukiwaniu luk zwykle wolą się zachowywać ostrożnie, a wielu zgłasza pewną liczbę fałszywych trafień. A jeśli z prawdziwymi słabościami, mogą nie być prawdziwym problemem. Na przykład nieużywany otwarty port IP na serwerze może nie stanowić problemu, jeśli znajduje się tuż za zaporą blokującą ten port.

Po ocenie podatności nadszedł czas nazdecyduj, jak je rozwiązać i naprawić. Jeśli zostaną znalezione w oprogramowaniu, którego organizacja prawie nie używa - lub w ogóle go nie używa - najlepszym rozwiązaniem może być usunięcie podatnego oprogramowania i zastąpienie go innym, oferującym podobną funkcjonalność. W innych przypadkach usuwanie luk jest tak proste, jak zastosowanie poprawki od wydawcy oprogramowania lub uaktualnienie do najnowszej wersji. Wiele narzędzi do skanowania w poszukiwaniu luk zidentyfikuje dostępne poprawki dla znalezionych luk. Inne luki można naprawić, modyfikując niektóre ustawienia konfiguracji. Dotyczy to szczególnie sprzętu sieciowego, ale dzieje się tak również w przypadku oprogramowania działającego na komputerach.

Główne cechy narzędzi do skanowania w poszukiwaniu luk

Jest wiele rzeczy, które należy rozważyć, kiedywybranie narzędzia do skanowania podatności. Jednym z najważniejszych aspektów tych narzędzi jest zakres urządzeń, które mogą skanować. Potrzebujesz narzędzia, które będzie w stanie przeskanować cały posiadany sprzęt. Jeśli masz na przykład wiele serwerów Linus, musisz wybrać narzędzie, które może je przeskanować, a nie narzędzie, które obsługuje tylko urządzenia z systemem Windows. Chcesz także wybrać skaner, który jest możliwie najdokładniejszy w twoim środowisku. Nie chcesz zagłuszyć niepotrzebnych powiadomień i fałszywych trafień.

Innym ważnym czynnikiem różnicującym jestbaza danych podatności narzędzia. Czy jest utrzymywany przez dostawcę, czy pochodzi z niezależnej organizacji? Jak regularnie jest aktualizowany? Czy jest przechowywany lokalnie czy w chmurze? Czy musisz uiścić dodatkowe opłaty, aby korzystać z bazy danych luk w zabezpieczeniach lub otrzymywać aktualizacje? To wszystko, co musisz wiedzieć, zanim wybierzesz swoje narzędzie.

Niektóre skanery podatności wykorzystają więcejnatrętna metoda skanowania, która może potencjalnie wpłynąć na wydajność systemu. Nie musi to być złą rzeczą, ponieważ najbardziej uciążliwe są często najlepsze skanery, ale jeśli wpływają one na wydajność systemu, musisz o tym wiedzieć i odpowiednio zaplanować skanowanie. Nawiasem mówiąc, planowanie jest kolejnym ważnym aspektem narzędzi do skanowania w poszukiwaniu luk w sieci. Niektóre narzędzia nawet nie mają zaplanowanych skanów i trzeba je uruchomić ręcznie.

Istnieją co najmniej dwie inne ważne funkcjenarzędzi do skanowania w poszukiwaniu luk: alarmowanie i raportowanie. Co się stanie, gdy zostanie odkryta podatność? Czy powiadomienie jest jasne i łatwe do zrozumienia? Jak to jest renderowane? Czy to wyskakujące okienko, wiadomość e-mail, wiadomość tekstowa? A co ważniejsze, czy narzędzie zapewnia pewien wgląd w sposób naprawienia zidentyfikowanych luk? Niektóre narzędzia działają, a niektóre nie. Niektóre mają nawet automatyczne usuwanie niektórych luk. Inne narzędzia zostaną zintegrowane z oprogramowaniem do zarządzania poprawkami, ponieważ łatanie jest często najlepszym sposobem na usunięcie luk.

Jeśli chodzi o raportowanie, często jest to kwestiaosobiste preferencje. Musisz jednak upewnić się, że informacje, których oczekujesz i które musisz znaleźć w raportach, rzeczywiście tam będą. Niektóre narzędzia mają tylko predefiniowane raporty, inne pozwalają modyfikować raporty wbudowane. A najlepsze - przynajmniej z punktu widzenia raportowania - pozwolą Ci tworzyć niestandardowe raporty od zera.

Nasze 6 najlepszych narzędzi do skanowania w poszukiwaniu luk

Teraz, kiedy dowiedzieliśmy się nieco więcejnarzędzia do skanowania w poszukiwaniu luk, przejrzyjmy jedne z najlepszych lub najciekawszych pakietów, jakie mogliśmy znaleźć. Staraliśmy się zawrzeć zestaw płatnych i bezpłatnych narzędzi. Istnieją również narzędzia dostępne w wersji bezpłatnej i płatnej.

1. Menedżer konfiguracji sieci SolarWinds (DARMOWA WERSJA PRÓBNA)

Jeśli jeszcze nie znasz SolarWinds, wybierzFirma produkuje jedne z najlepszych narzędzi do zarządzania siecią od około 20 lat. Spośród swoich najlepszych narzędzi Monitor wydajności sieci SolarWinds konsekwentnie otrzymuje pochwały i entuzjastyczne recenzje jako jedno z najlepszych narzędzi do monitorowania przepustowości sieci SNMP. Firma słynie również z bezpłatnych narzędzi. Są to mniejsze narzędzia zaprojektowane do realizacji określonego zadania zarządzania siecią. Do najbardziej znanych z tych bezpłatnych narzędzi należą kalkulator podsieci i serwer TFTP.

Narzędzie, które chcemy tu przedstawić, to narzędzie o nazwie Menedżer konfiguracji sieci SolarWinds. Nie jest to jednak tak naprawdę lukanarzędzie skanujące. Są jednak dwa konkretne powody, dla których zdecydowaliśmy się umieścić to narzędzie na naszej liście. Produkt ma funkcję oceny podatności i zajmuje się określonym rodzajem podatności, która jest ważna, ale niewiele innych narzędzi rozwiązuje problem niewłaściwej konfiguracji sprzętu sieciowego.

Menedżer konfiguracji sieci SolarWindspodstawowym narzędziem służącym do skanowania w poszukiwaniu luk jest sprawdzanie poprawności konfiguracji urządzeń sieciowych pod kątem błędów i pominięć. Narzędzie może także okresowo sprawdzać zmiany konfiguracji urządzeń. Jest to również przydatne, ponieważ niektóre ataki są uruchamiane przez modyfikację konfiguracji sieci urządzeń - które często nie są tak bezpieczne jak serwery - w sposób, który może ułatwić dostęp do innych systemów. Narzędzie może również pomóc w zapewnieniu zgodności ze standardami lub przepisami dzięki zautomatyzowanym narzędziom do konfiguracji sieci, które mogą wdrażać standardowe konfiguracje, wykrywać zmiany poza procesem, konfigurować audyty, a nawet korygować naruszenia.

Oprogramowanie integruje się z NationalBaza danych luk w zabezpieczeniach, która sprawia, że zasługuje na jeszcze więcej na naszej liście. Ma dostęp do najnowszych CVE w celu identyfikacji luk w urządzeniach Cisco. Będzie działać z dowolnym urządzeniem Cisco z systemem ASA, IOS lub Nexus. W rzeczywistości dwa inne przydatne narzędzia, Network Insights dla ASA i Network Insights dla Nexus są wbudowane bezpośrednio w produkt.

Ceny za konfigurację sieci SolarWindsMenedżer zaczyna od 2895 USD za maksymalnie 50 zarządzanych węzłów i zmienia się w zależności od liczby węzłów. Jeśli chcesz wypróbować to narzędzie, bezpłatną 30-dniową wersję próbną można pobrać z SolarWinds.

- BEZPŁATNA WERSJA PRÓBNA: Menedżer konfiguracji sieci SolarWinds

- Oficjalne pobieranie: https://www.solarwinds.com/network-configuration-manager

2. Microsoft Baseline Security Analyzer (MBSA)

Microsoft Baseline Security Analyzer lubMBSA jest nieco starszym narzędziem firmy Microsoft. Mimo że narzędzie to nie jest idealną opcją dla dużych organizacji, może ono być odpowiednie dla mniejszych firm, które mają tylko kilka serwerów. To narzędzie Microsoft, więc lepiej nie oczekiwać, że będzie wyglądać skan, ale produkty Microsoft, inaczej będziesz rozczarowany. Będzie jednak skanować system operacyjny Windows, a także niektóre usługi, takie jak Zapora systemu Windows, serwer SQL, IIS i aplikacje Microsoft Office.

Ale to narzędzie nie skanuje w poszukiwaniu określonychpodatności, podobnie jak inne skanery podatności. Poszukuje brakujących poprawek, dodatków Service Pack i aktualizacji zabezpieczeń, a także skanuje systemy pod kątem problemów administracyjnych. Mechanizm raportowania MBSA pozwoli Ci uzyskać listę brakujących aktualizacji i błędnych konfiguracji.

Będąc starym narzędziem firmy Microsoft, MBSA nie jestcałkowicie kompatybilny z systemem Windows 10. Wersja 2.3 będzie działać z najnowszą wersją systemu Windows, ale może wymagać drobnych poprawek w celu wyczyszczenia fałszywych alarmów i naprawienia kontroli, których nie można ukończyć. Na przykład to narzędzie fałszywie zgłosi, że usługa Windows Update nie jest włączona w systemie Windows 10. Kolejną wadą tego produktu jest to, że nie wykrywa on luk w zabezpieczeniach innych niż Microsoft ani złożonych. To narzędzie jest proste w obsłudze i dobrze działa. Może to być idealne narzędzie dla mniejszej organizacji posiadającej tylko kilka komputerów z systemem Windows.

3. Otwarty system oceny podatności (OpenVAS)

Nasze następne narzędzie nazywa się Luka w zabezpieczeniachSystem oceny lub OpenVAS. Jest to struktura kilku usług i narzędzi. Wszystkie one razem tworzą wszechstronne i potężne narzędzie do skanowania w poszukiwaniu luk. Struktura OpenVAS jest częścią rozwiązania do zarządzania podatnościami Greenbone Networks, od którego elementy pochodzą od społeczności od około dziesięciu lat. System jest całkowicie darmowy, a większość jego komponentów jest typu open source, choć niektóre nie. Skaner OpenVAS jest dostarczany z ponad pięćdziesięcioma tysiącami testów podatności na awarie sieci, które są regularnie aktualizowane.

Istnieją dwa podstawowe elementy OpenVAS. Pierwszym składnikiem jest skaner OpenVAS. Jak sama nazwa wskazuje, odpowiada za faktyczne skanowanie komputerów docelowych. Drugim komponentem jest menedżer OpenVAS, który obsługuje wszystkie inne czynności, takie jak kontrolowanie skanera, konsolidacja wyników i przechowywanie ich w centralnej bazie danych SQL. System obejmuje interfejsy użytkownika oparte na przeglądarce i wierszu poleceń. Kolejnym składnikiem systemu jest baza danych Network Vulnerability Tests. Ta baza danych może pobierać aktualizacje z bezpłatnego kanału społeczności Greenborne lub płatnego kanału zabezpieczeń Greenborne.

4. Społeczność sieci Retina

Społeczność Retina Network to darmowa wersjaRetina Network Security Scanner od AboveTrust, który jest jednym z najbardziej znanych skanerów podatności na zagrożenia. Ten wszechstronny skaner podatności na zagrożenia zawiera wiele funkcji. Narzędzie może przeprowadzić dokładną ocenę podatności na brakujące łaty, luki w systemie zero-day i niezabezpieczone konfiguracje. Oferuje również profile użytkowników dostosowane do funkcji zadań, co upraszcza obsługę systemu. Ten produkt posiada intuicyjny interfejs GUI w stylu metra, który pozwala na usprawnioną obsługę systemu.

Społeczność sieci Retina używa tego samegobaza danych podatności jako płatne rodzeństwo. Jest to obszerna baza danych słabych punktów sieci, problemów z konfiguracją i brakujących poprawek, która jest automatycznie aktualizowana i obejmuje szeroki zakres systemów operacyjnych, urządzeń, aplikacji i środowisk wirtualnych. Na ten temat ten produkt w pełni obsługuje środowiska VMware i obejmuje skanowanie wirtualnego obrazu online i offline, skanowanie aplikacji wirtualnej oraz integrację z vCenter.

Istnieje jednak poważna wada siatkówkiSpołeczność sieci. Narzędzie ogranicza się do skanowania 256 adresów IP. Może to nie wyglądać dużo, jeśli zarządzasz dużą siecią, ale może to wystarczyć dla wielu mniejszych organizacji. Jeśli twoje środowisko jest większe, wszystko, co powiedzieliśmy o tym produkcie, odnosi się również do jego starszego brata, Retina Network Security Scanner, który jest dostępny w wersjach Standard i Unlimited. Każde wydanie ma ten sam zestaw funkcji rozszerzonych, co skaner społeczności Retina Network.

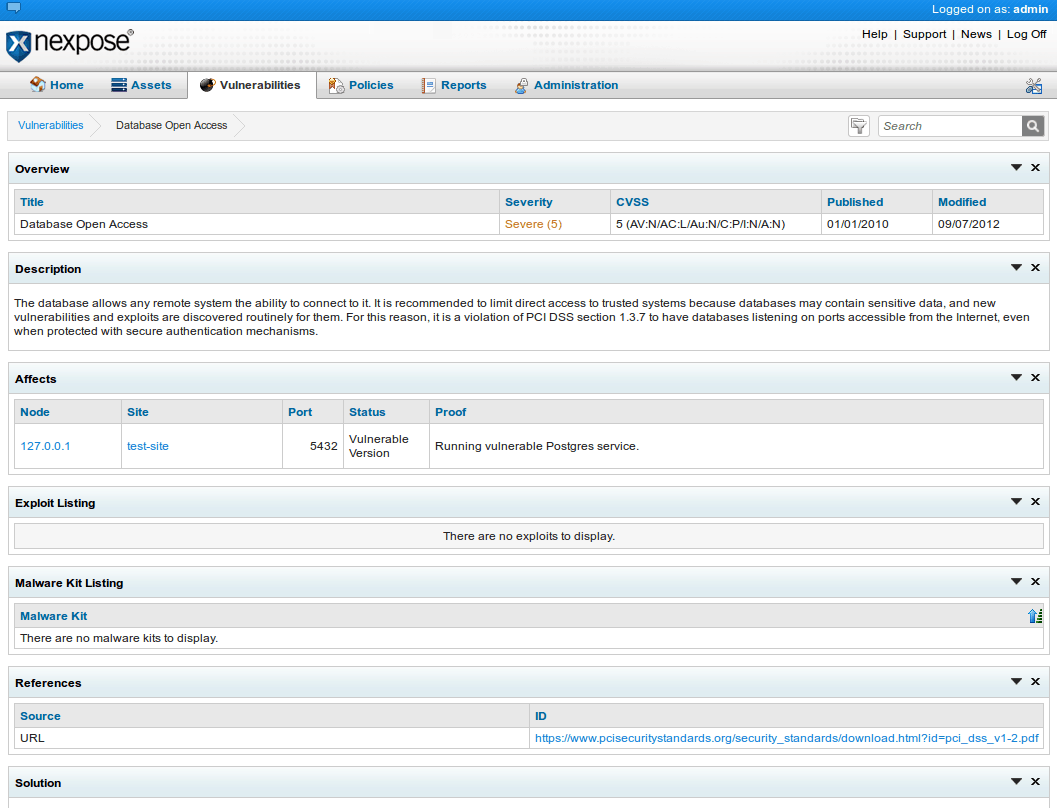

5. Nexpose Community Edition

To może nie być tak popularne jak Retina, aleNexpose od Rapid7 to kolejny dobrze znany skaner podatności. A Nexpose Community Edition to nieco zmniejszona wersja wszechstronnego skanera podatności Rapid7. Ważne są jednak ograniczenia produktu. Na przykład, możesz używać produktu do skanowania maksymalnie 32 adresów IP. To sprawia, że jest to dobra opcja tylko dla najmniejszych sieci. Ponadto produkt może być używany tylko przez jeden rok. Jeśli możesz żyć z produktem, jest on doskonały.

Nexpose Community Edition będzie działać na urządzeniach fizycznychmaszyny z systemem Windows lub Linux. Jest również dostępny jako urządzenie wirtualne. Rozbudowane funkcje skanowania obsługują sieci, systemy operacyjne, aplikacje internetowe, bazy danych i środowiska wirtualne. Nexpose Community Edition wykorzystuje zabezpieczenia adaptacyjne, które mogą automatycznie wykrywać i oceniać nowe urządzenia i nowe podatności w momencie, gdy uzyskają one dostęp do sieci. Ta funkcja działa w połączeniu z dynamicznymi połączeniami z VMware i AWS. To narzędzie integruje się również z projektem badawczym Sonar, aby zapewnić prawdziwy monitoring na żywo. Nexpose Community Edition zapewnia zintegrowane skanowanie zasad, aby pomóc w przestrzeganiu popularnych standardów, takich jak CIS i NIST. I na koniec, intuicyjne raporty dotyczące tego narzędzia zawierają instrukcje krok po kroku dotyczące działań naprawczych.

Komentarze