Zarządzanie prawami dostępu użytkowników jest istotną częściądowolnego zadania administratora sieci. Zapewnienie, że każdy użytkownik ma dostęp tylko do potrzebnych mu zasobów, jest najbardziej podstawowym krokiem w zabezpieczaniu każdej sieci. Kiedyś zagrożenia komputerowe powstawały w Internecie i docierały do sieci za pośrednictwem poczty elektronicznej lub złośliwych stron internetowych. Choć nadal tak jest, wciąż rosnące ryzyko dla cennych danych firmowych pochodzi z wewnątrz. Z powodu złośliwych zamiarów lub głupiej ignorancji użytkownicy mogą być źródłem wycieków danych. Narzędzia do zarządzania prawami dostępu pomagają zapewnić, że użytkownicy mogą uzyskać dostęp tylko do tego, czego naprawdę potrzebują, a dostęp do każdego zasobu mogą uzyskać tylko użytkownicy, którzy naprawdę tego potrzebują. Czytaj dalej, gdy przeglądamy niektóre najlepsze dostępne dziś narzędzia do zarządzania prawami dostępu.

Ale zanim przyjrzymy się dokładniej najlepszymdostępne narzędzia, najpierw zbadajmy zarządzanie prawami dostępu. Wyjaśnimy, dlaczego jest to tak ważny aspekt zabezpieczenia danych i jakie wyzwania stoją przed administratorami sieci. Zbadamy również zarządzanie prawami dostępu z perspektywy ITIL. W końcu Zarządzanie dostępem jest jednym z podstawowych procesów frameworku ITIL. Na koniec omówimy zarządzanie prawami dostępu z punktu widzenia bezpieczeństwa. Na koniec przejrzymy kilka najlepszych narzędzi do zarządzania prawami dostępu, jakie mogliśmy znaleźć.

Zarządzanie prawami dostępu

Wszyscy w społeczności informatycznejwie, że naruszenia danych stały się powszechnym - i prawie nieuniknionym - zjawiskiem. I choć możemy mieć pokusę, aby sądzić, że robią to tylko złośliwi hakerzy i przestępcy lub agencje wywiadowcze krajów podejrzanych, które mają dostęp do wyrafinowanej technologii opracowanej w celu włamania się do nawet najbardziej bezpiecznych sieci, niestety nie jest to dalekie od prawdy. Podczas gdy te ataki zewnętrzne istnieją, część ryzyka pochodzi z wewnątrz. Ryzyko wewnętrzne może być tak samo wysokie jak ryzyko zewnętrzne.

To ryzyko wewnętrzne może przybierać różne formy. Z jednej strony pozbawieni skrupułów pracownicy mogą szukać sposobu na szybkie zarabianie, sprzedając poufne dane konkurentom. Ale oprócz tego, że są to działania osób o złych intencjach w firmie, naruszenia danych mogą również zdarzyć się przypadkowo. Na przykład niektórzy pracownicy mogą nie znać zasad bezpieczeństwa. Co gorsza, mogą mieć zbyt duży dostęp do danych firmowych i innych zasobów.

CA Technologies stwierdza w swoim Raport o zagrożeniach wewnętrznych z 2018 r (!pdf link), że 90% organizacji czuje się podatnych na ataki z wykorzystaniem informacji poufnych. Ponadto raport wskazuje również, że głównymi przyczynami ataków z wykorzystaniem informacji poufnych są nadmierne uprawnienia dostępu, rosnąca liczba urządzeń z dostępem do poufnych danych oraz ogólna rosnąca złożoność systemów informatycznych jako całości. Pokazuje to znaczenie zarządzania prawami dostępu. Zapewnienie użytkownikom ograniczonego dostępu do udziałów plików, usługi Active Directory i innych zasobów w organizacji w oparciu o rzeczywistą potrzebę jest jednym z najlepszych sposobów ograniczenia możliwości zarówno złośliwych, jak i przypadkowych ataków oraz naruszeń i strat danych.

Niestety łatwiej to powiedzieć niż zrobić. Dzisiejsze sieci często rozciągają się na duże obszary geograficzne i składają się z tysięcy urządzeń. Zarządzanie prawami dostępu może szybko przerodzić się w ogromne zadanie, pełne wszelkiego rodzaju ryzyka i pułapek. Tutaj mogą się przydać narzędzia do zarządzania prawami dostępu.

Zarządzanie prawami dostępu i ITIL

Biblioteka infrastruktury IT lub ITIL to zestawwytycznych i zalecanych procesów dla zespołów informatycznych. Konkretnie, celem ITIL jest opracowanie skutecznych i wydajnych metod świadczenia usług IT lub, innymi słowy, katalogu najlepszych praktyk dla organizacji IT. Zarządzanie dostępem jest jednym z tych procesów ITIL. Cel tego procesu jest bardzo prosto opisany jako „przyznanie uprawnionym użytkownikom prawa do korzystania z usługi, a jednocześnie uniemożliwienie dostępu nieautoryzowanym użytkownikom”.

Zarządzanie prawami dostępu jako środek bezpieczeństwa

Podczas gdy niektórzy będą argumentować, że prawa dostępuzarządzanie jest składnikiem administracji sieci, inni powiedzą, że zamiast tego jest częścią bezpieczeństwa IT. W rzeczywistości to chyba trochę jedno i drugie. Ale w rzeczywistości ma to znaczenie tylko w większych firmach, które mają oddzielne zespoły administracji sieci i bezpieczeństwa IT. W mniejszych organizacjach te same zespoły często zajmują się zarówno administracją, jak i bezpieczeństwem, skutecznie zastanawiając się nad pytaniem.

Najlepsze narzędzia do zarządzania prawami dostępu

Znalezienie dedykowanych narzędzi do zarządzania prawami dostępuokazało się trudniejsze niż się spodziewano. Wynika to prawdopodobnie z faktu, że wiele narzędzi jest sprzedawanych jako narzędzia bezpieczeństwa lub narzędzia do inspekcji AD. To, co postanowiliśmy umieścić na naszej liście, to narzędzia, które mogą pomóc administratorom w zapewnieniu użytkownikom dostępu do tego, czego potrzebują i nic więcej. Niektóre są narzędziami, które pomagają w przypisywaniu uprawnień i zarządzaniu nimi, podczas gdy inne kontrolują narzędzia, które mogą skanować sieć i informować, kto ma do czego dostęp.

1. Menedżer praw dostępu SolarWinds (BEZPŁATNA wersja próbna)

SolarWinds nie wymaga wprowadzenia do sieciadministratorzy. Firma, która istnieje od lat, słynie z publikowania najlepszych narzędzi do administrowania siecią. Jego sztandarowy produkt o nazwie Monitor wydajności sieci SolarWinds, konsekwentnie zalicza się do najlepszych siecinarzędzia do monitorowania. SolarWinds słynie również z tworzenia doskonałych bezpłatnych narzędzi, które odpowiadają konkretnym potrzebom administratorów sieci. Wśród tych narzędzi najbardziej znany jest darmowy kalkulator podsieci i prosty, ale przydatny serwer TFTP.

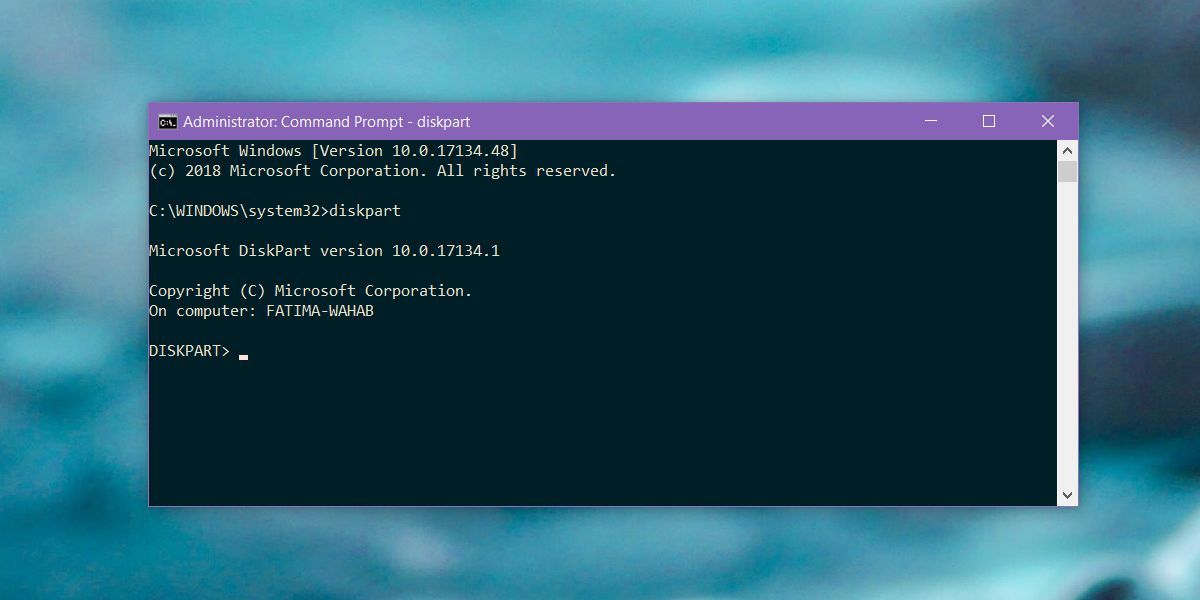

The Menedżer praw dostępu SolarWinds (który jest często określany jako RAMIĘ) utworzono w celu pomocy sieciadministratorzy śledzą autoryzacje użytkowników i uprawnienia dostępu. To narzędzie obsługuje sieci oparte na usłudze Active Directory, a jego celem jest ułatwienie udostępniania i odblokowywania użytkowników, śledzenia i monitorowania. I może oczywiście pomóc zminimalizować szanse na ataki z wykorzystaniem informacji poufnych, oferując łatwy sposób zarządzania i monitorowania uprawnień użytkowników oraz zapewnienia, że nie zostaną przyznane niepotrzebne uprawnienia.

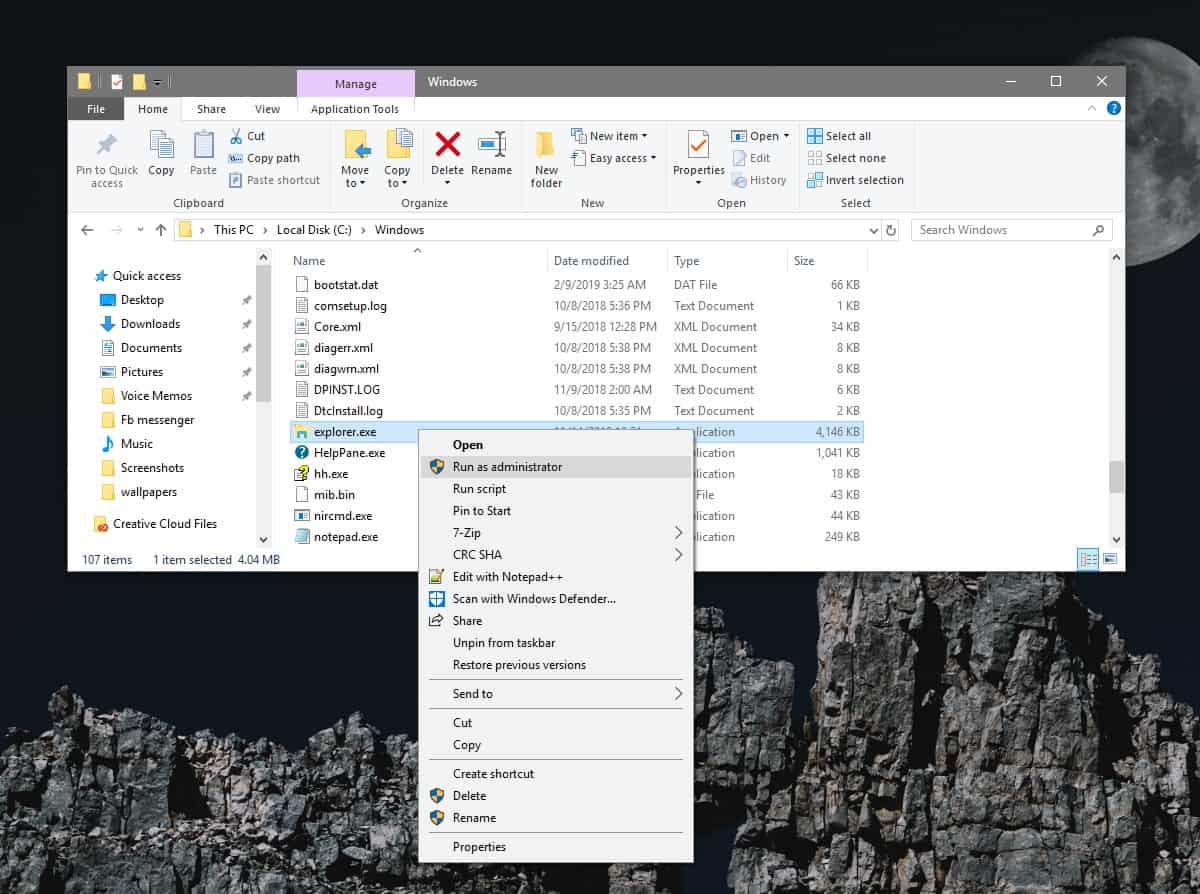

Jedna rzecz, która prawdopodobnie Cię uderzy podczas korzystania z Menedżer praw dostępu SolarWinds jest intuicyjny pulpit nawigacyjny do zarządzania użytkownikamimożesz tworzyć, modyfikować, usuwać, aktywować i dezaktywować dostęp użytkowników do różnych plików i folderów. To narzędzie zawiera również szablony specyficzne dla roli, które mogą łatwo zapewnić użytkownikom dostęp do określonych zasobów w sieci. Narzędzie pozwala łatwo tworzyć i usuwać użytkowników za pomocą kilku kliknięć. A to dopiero początek Menedżer praw dostępu SolarWinds nie pozostawia wielu funkcji za sobą. Oto podsumowanie niektórych z najciekawszych funkcji tego narzędzia.

Tego narzędzia można użyć do monitorowania i audytuzmiany zarówno w usłudze Active Directory, jak i zasadach grupy. Administratorzy sieci mogą z niego korzystać, aby łatwo sprawdzić, kto wprowadził zmiany w zasadach grupy lub ustawieniach usługi Active Directory, a także datę i znacznik czasu tych zmian. Informacje te z pewnością ułatwiają wykrycie nieautoryzowanych użytkowników oraz złośliwych lub nieświadomych działań popełnianych przez kogokolwiek. Jest to jeden z pierwszych kroków zapewniających utrzymanie pewnej kontroli nad prawami dostępu i uświadomienie sobie wszelkich potencjalnych problemów, zanim wywrą one niekorzystny wpływ.

- BEZPŁATNA WERSJA PRÓBNA: KIEROWNIK PRAW DOSTĘPU SOLARWINDS

- Oficjalna strona pobierania: https://www.solarwinds.com/access-rights-manager

Ataki często mają miejsce, gdy foldery i / lubdo ich treści mają dostęp użytkownicy, którzy nie są - lub nie powinni - być uprawnieni do dostępu do nich. Tego rodzaju sytuacja występuje często, gdy użytkownikom zapewnia się szeroki dostęp do folderów lub plików. Menedżer praw dostępu SolarWinds może pomóc w zapobieganiu tego typu wyciekom i nieautoryzowanym zmianom w poufnych danych i plikach, zapewniając administratorom wizualne przedstawienie uprawnień dla wielu serwerów plików. Podsumowując, narzędzie pozwala zobaczyć, kto ma uprawnienia do jakiego pliku.

Monitorowanie AD, GPO, plików i folderów to jedno - i ważne - ale Menedżer praw dostępu SolarWinds idzie znacznie dalej. Nie tylko możesz go używać do zarządzania użytkownikami, ale możesz także analizować, którzy użytkownicy uzyskali dostęp do których usług i zasobów. Produkt zapewnia bezprecedensowy wgląd w członkostwo w grupach w Active Directory i na serwerach plików. To stawia Cię, administratora, w jednej z najlepszych pozycji, aby zapobiec atakom osób z zewnątrz.

Żadne narzędzie nie jest kompletne, jeśli nie może raportować na jego tematrobi i co znajduje. Jeśli potrzebujesz narzędzia, które może generować dowody, które można wykorzystać w przypadku przyszłych sporów lub ewentualnych sporów, to narzędzie jest dla Ciebie. A jeśli potrzebujesz szczegółowych raportów do celów audytu i zgodności ze specyfikacjami określonymi przez standardy regulacyjne, które mają zastosowanie do Twojej firmy, również je znajdziesz.

The Menedżer praw dostępu SolarWinds z łatwością pozwoli Ci wygenerować świetne raportybezpośrednio dotyczą problemów audytorów i zgodności z normami regulacyjnymi. Można je szybko i łatwo utworzyć za pomocą kilku kliknięć. Raporty mogą zawierać dowolne informacje, które możesz wymyślić. Na przykład w raporcie można uwzględnić działania dziennika w usłudze Active Directory i dostęp do serwera plików. Od Ciebie zależy, czy będą tak podsumowane lub tak szczegółowe, jak potrzebujesz.

The SolarWinds Active Rights Manager oferuje administratorom sieci możliwośćpozostaw zarządzanie prawami dostępu do danego obiektu w rękach osoby, która go utworzyła. Na przykład użytkownik, który utworzył plik, może ustalić, kto może uzyskać do niego dostęp. Taki system samowyzwalania ma zasadnicze znaczenie dla zapobiegania nieautoryzowanemu dostępowi do informacji. W końcu kto wie, kto powinien uzyskać dostęp do zasobu lepiej niż ten, który go tworzy? Proces ten odbywa się za pośrednictwem internetowego portalu do udzielania zezwoleń, który ułatwia właścicielom zasobów obsługę żądań dostępu i ustawianie uprawnień.

The Menedżer praw dostępu SolarWinds może być również użyty do oszacowania, w czasie rzeczywistym i o godzw dowolnym momencie poziom ryzyka dla Twojej organizacji. Ta wartość procentowa ryzyka jest obliczana dla każdego użytkownika na podstawie jego poziomu dostępu i uprawnień. Ta funkcja ułatwia administratorom sieci i członkom zespołu ds. Bezpieczeństwa IT pełną kontrolę nad działaniami użytkowników i poziomem ryzyka każdego pracownika. Wiedza, którzy użytkownicy mają najwyższy poziom ryzyka, pozwoli ci uważniej się nad nimi obserwować.

To narzędzie nie obejmuje tylko usługi Active Directoryzarządzanie prawami, będzie również obsługiwać prawa Microsoft Exchange. Produkt może znacznie pomóc w uproszczeniu monitorowania i kontroli Exchange, a także w zapobieganiu naruszeniom danych. Może śledzić zmiany w skrzynkach pocztowych, folderach skrzynek pocztowych, kalendarzach i folderach publicznych.

I tak jak możesz używać go z Exchange, możesz także użyć tego Menedżer praw dostępu SolarWinds wraz z SharePoint. The RAMIĘ system zarządzania użytkownikami wyświetli uprawnienia SharePoint w strukturze drzewa i pozwoli administratorom szybko sprawdzić, kto jest upoważniony do dostępu do danego zasobu SharePoint.

O ile świetnie jest mieć zautomatyzowany systemktóry monitoruje twoje środowisko, jest jeszcze lepiej, jeśli ma możliwość powiadamiania cię za każdym razem, gdy zostanie wykryte coś dziwnego. I to jest właśnie cel, któremu służy Menedżer praw dostępu SolarWindsSystem alarmowy. Podsystem będzie na bieżąco informować personel pomocniczy o tym, co dzieje się w sieci, wysyłając alerty dotyczące wcześniej zdefiniowanych zdarzeń. Wśród rodzajów zdarzeń, które mogą wyzwalać alerty, są zmiany plików i zmiany uprawnień. Te alerty mogą pomóc złagodzić i zapobiec wyciekom danych.

The Menedżer praw dostępu SolarWinds jest licencjonowany na podstawie liczby aktywowanychużytkownicy w Active Directory. Aktywowany użytkownik to konto aktywnego użytkownika lub konto usługi. Ceny produktu zaczynają się od 2 995 USD dla maksymalnie 100 aktywnych użytkowników. W przypadku większej liczby użytkowników (do 10 000) szczegółowe ceny można uzyskać, kontaktując się ze sprzedażą SolarWinds, ale spodziewają się zapłacić ponad 130 000 USD za tak wielu użytkowników. A jeśli wolisz wypróbować to narzędzie przed zakupem, możesz uzyskać bezpłatną 30-dniową wersję próbną bez ograniczeń dla użytkowników.

- BEZPŁATNA WERSJA PRÓBNA: KIEROWNIK PRAW DOSTĘPU SOLARWINDS

- Oficjalna strona pobierania: https://www.solarwinds.com/access-rights-manager

2. Netwrix

Netwrix tak naprawdę nie jest tak naprawdę prawami dostępuNarzędzie zarządzania. Według słów wydawcy jest to „platforma widoczności do analizy zachowań użytkowników i ograniczania ryzyka”. Łał! To wymyślne imię, ale w rzeczywistości Netwrix to rodzaj narzędzia, którego możesz użyć, aby osiągnąć te same cele, co podczas korzystania.

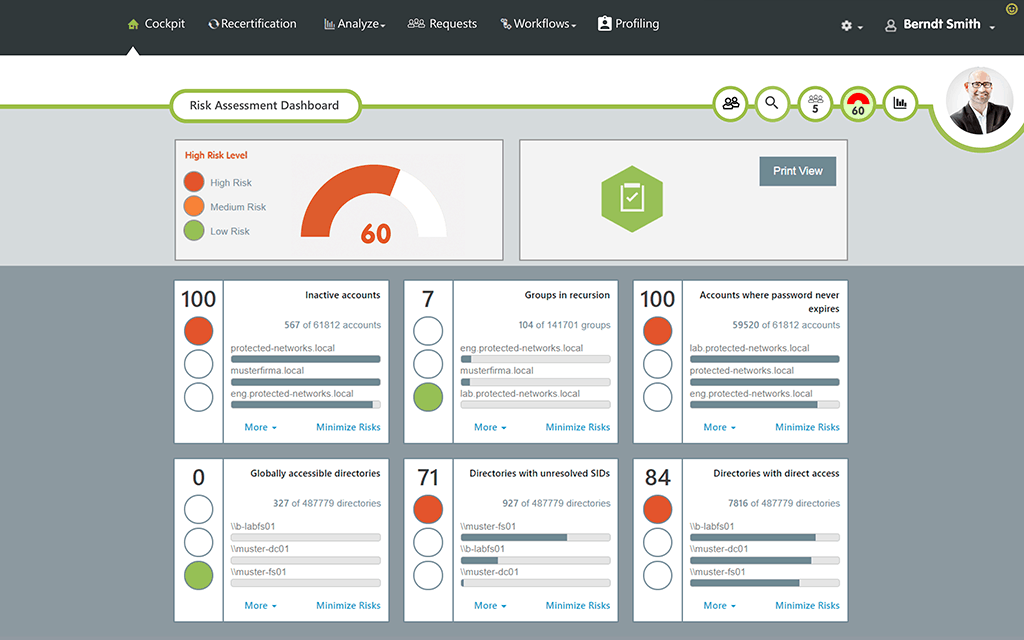

Konkretnie możesz użyć Netwrix w celu wykrycia zagrożeń bezpieczeństwa danych i nieprawidłowego użytkownikazachowanie, zanim spowodują naruszenie danych. To narzędzie daje widok z lotu ptaka na twoją pozycję bezpieczeństwa dzięki interaktywnym pulpitom kontrolnym oceny ryzyka. Może pomóc szybko zidentyfikować największe luki w zabezpieczeniach i wykorzystać wbudowaną inteligencję, aby ograniczyć zdolność intruzów i osób wewnętrznych do powodowania szkód.

Produkt zawiera również alerty, których można użyćaby otrzymywać powiadomienia o wszelkich nieautoryzowanych działaniach, co ma miejsce, co daje lepszą szansę zapobiegania naruszeniom bezpieczeństwa. Możesz na przykład powiadomić Cię, gdy ktoś zostanie dodany do grupy Enterprise Admins lub gdy użytkownik zmodyfikuje wiele plików w krótkim czasie, co może być oznaką ataku ransomware.

Informacje o cenach dla Netwrix można uzyskać, kontaktując się bezpośrednio ze sprzedawcą. A jeśli chcesz posmakować produktu, dostępna jest bezpłatna wersja próbna, chociaż trwa ona tylko 20 dni, podczas gdy większość prób trwa 30 dni.

3. Varonis

Varonis to firma zajmująca się cyberbezpieczeństwem, której podstawową misją jestchroni twoje dane przed utratą. Pomimo tego, że nie mają dostępnego narzędzia do bezpośredniego zarządzania dostępem użytkowników, uważamy, że zasługuje na to, aby znaleźć się na naszej liście. W końcu czyż nie jest to głównym celem jakiegokolwiek systemu zarządzania prawami dostępu?

VaronisWiodąca w branży platforma została stworzona do ochronytwoje najcenniejsze i najbardziej wrażliwe dane. Aby to osiągnąć, zaczyna się w centrum: same dane. Korzystając z platformy, użytkownicy mogą bronić swoich danych przed atakami zarówno z wewnątrz, jak i z zewnątrz. System eliminuje powtarzalne, ręczne procesy czyszczenia i automatyzuje ręczne procedury ochrony danych. Ta koncepcja jest wyjątkowa, ponieważ łączy w sobie bezpieczeństwo i oszczędność kosztów, co nie jest zbyt powszechne.

The Varonis platforma wykrywa zagrożenia wewnętrzne i cyberataki poprzez analizę danych, aktywności na koncie i zachowań użytkowników. Zapobiega i ogranicza katastrofę poprzez blokowanie wrażliwych i nieaktualnych danych oraz skutecznie i automatycznie utrzymuje twoje dane w bezpiecznym stanie.

4. STEALTHbits

STEALTHbits oferuje pakiet Active Directoryrozwiązania do zarządzania i bezpieczeństwa, które umożliwiają organizacjom inwentaryzację i czyszczenie usługi Active Directory, kontrolę uprawnień i zarządzanie dostępem, wycofaniem i odzyskiwaniem po niechcianych lub złośliwych zmianach oraz monitorowanie i wykrywanie zagrożeń w czasie rzeczywistym. Zapewnia kompleksową ochronę danych firmowych. Proces czyszczenia i zarządzania dostępem może skutecznie zahartować Active Directory przed atakami, zarówno z wewnętrznych, jak i zewnętrznych zagrożeń.

Główną funkcją narzędzia jest audyt AD. Inwentaryzuje, analizuje i raportuje w usłudze Active Directory, aby ją zabezpieczyć i zoptymalizować. STEALTHbits może również przeprowadzać kontrolę zmian w Active Directory, osiągać bezpieczeństwo i zgodność poprzez raportowanie w czasie rzeczywistym, alarmowanie i blokowanie zmian. Inną przydatną funkcją tego narzędzia jest funkcja czyszczenia Active Directory, której można użyć do czyszczenia starych obiektów AD, warunków toksycznych i właścicieli grup.

Kontrola uprawnień usługi Active Directory w narzędziua raportowanie może służyć do raportowania na temat domeny AD, jednostki organizacyjnej i uprawnień do obiektów. Dostępna jest także funkcja przywracania i odzyskiwania usługi Active Directory w celu łatwego naprawienia niepożądanych zmian w usłudze Active Directory i konsolidacji domen, co pozwoli ci odzyskać kontrolę nad usługą Active Directory poprzez łatwy przepływ pracy.

Komentarze