Bezpieczeństwo jest często jednym z głównych problemówadministratorzy sieci. I podobnie jak istnieją narzędzia, które pomogą nam w prawie wszystkich naszych codziennych zadaniach, istnieją narzędzia, które pomogą nam zabezpieczyć nasze sieci i sprzęt, z którego są wykonane. A dzisiaj przedstawiamy jedne z najlepszych narzędzi bezpieczeństwa sieci, jakie możemy wymyślić.

Nasza lista w żadnym wypadku nie jest kompletnasetki narzędzi, które mogą pomóc w zabezpieczeniu sieci. Wyklucza to również oprogramowanie antywirusowe, które pomimo tego, że jest związane z bezpieczeństwem, należy do zupełnie innej kategorii narzędzi. Wyłączyliśmy również zapory ogniowe z naszej listy. Są również w innej kategorii. Uwzględniliśmy narzędzia do oceny podatności i skanery, narzędzia szyfrujące, skanery portów itp. W rzeczywistości mieliśmy tylko jedno kryterium włączenia na naszą listę, musiały to być narzędzia związane z bezpieczeństwem. Są to narzędzia, które mogą pomóc zwiększyć bezpieczeństwo lub przetestować i zweryfikować.

Mamy tak wiele narzędzi do sprawdzenia, że nie będziemyspędzać dużo czasu na teorii. Po prostu zaczniemy od kilku dodatkowych szczegółów na temat różnych kategorii narzędzi, a następnie przejrzymy same narzędzia.

Różne kategorie narzędzi

Istnieją dosłownie setki różnych narzędzidotyczące bezpieczeństwa sieci. Aby ułatwić porównywanie różnych narzędzi, warto je kategoryzować. Jednym z rodzajów narzędzi, które mamy na naszej liście, są menedżery wydarzeń. Są to narzędzia, które będą reagować na różne wydarzenia w Twojej sieci. Często wykrywają te zdarzenia, analizując dzienniki z twojego sprzętu.

Przydatne są również sniffery pakietów, które pozwalają kopać w ruchu i dekodować pakiety, aby zobaczyć ładunek, który zawierają. Będą często wykorzystywane do dalszego badania zdarzeń związanych z bezpieczeństwem.

Inną ważną kategorią narzędzi jest wtargnięciesystemy wykrywania i zapobiegania. Różnią się one od oprogramowania antywirusowego lub zapory ogniowej. Działają na obwodzie sieci, wykrywając wszelkie próby nieautoryzowanego dostępu i / lub wszelkie złośliwe działania.

Nasza lista zawiera również niektóre narzędzia do dziwaków, które tak naprawdę nie pasują do określonej kategorii, ale naszym zdaniem powinny zostać uwzględnione, ponieważ są naprawdę przydatne.

Najlepsze narzędzia bezpieczeństwa sieci

Prezentując tak obszerną listę narzędziktóre służą do bardzo różnych celów, trudno je wymienić w dowolnej kolejności. Wszystkie narzędzia tu opisane są bardzo różne i jedno nie jest obiektywnie lepsze od innych. Zdecydowaliśmy się po prostu wymienić je w losowej kolejności.

1. SolarWinds Log i menedżer zdarzeń (DARMOWA WERSJA PRÓBNA)

Jeśli jeszcze nie znasz SolarWinds, firmaod lat tworzy jedne z najlepszych narzędzi do administrowania siecią. Monitor wydajności sieci lub NetFlow Traffic Analyzer to jedne z najlepszych pakietów monitorowania sieci SNMP oraz pakietów kolektora i analizatora NetFlow, jakie można znaleźć. SolarWinds oferuje również doskonałe bezpłatne narzędzia, które spełniają specyficzne potrzeby administratorów sieci i systemów, takie jak doskonały kalkulator podsieci i bardzo dobry serwer TFTP.

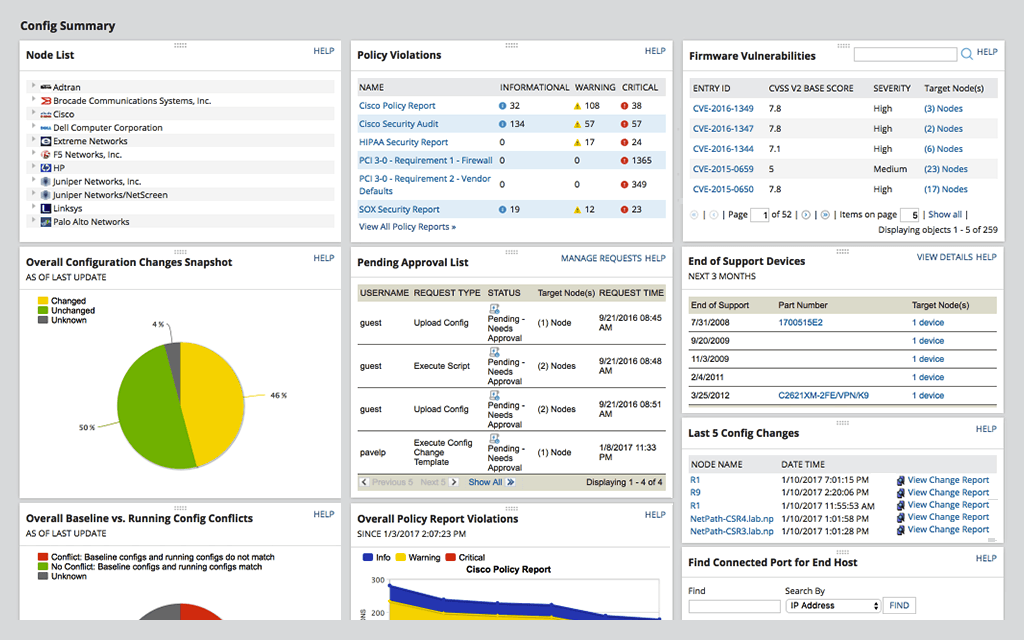

Jeśli chodzi o narzędzia bezpieczeństwa sieci, SolarWinds ma dla Ciebie kilka dobrych produktów. Przede wszystkim jest to Menedżer dzienników i zdarzeń (LEM). To narzędzie najlepiej opisać jako poziom podstawowySystem informacji o bezpieczeństwie i zarządzania zdarzeniami (SIEM). Jest to prawdopodobnie jeden z najbardziej konkurencyjnych podstawowych systemów SIEM na rynku. Produkt SolarWinds ma większość wszystkiego, czego można oczekiwać od podstawowego systemu. Narzędzie ma doskonałe funkcje zarządzania dziennikami i korelacji oraz imponujący silnik raportowania.

Może się też pochwalić Menedżer dzienników i zdarzeń SolarWindsniektóre doskonałe funkcje reakcji na zdarzenie. System czasu rzeczywistego zareaguje na każde wykryte zagrożenie. Narzędzie opiera się raczej na zachowaniu niż sygnaturze, dzięki czemu doskonale chroni przed exploitami zero-day i nieznanymi przyszłymi zagrożeniami bez konieczności ciągłej aktualizacji narzędzia. SolarWinds LEM i posiada imponujący pulpit nawigacyjny, który jest prawdopodobnie jego najlepszym atutem. Jego prosta konstrukcja oznacza, że nie będziesz mieć problemu z szybkim wykryciem anomalii.

Ceny dzienników i menedżerów zdarzeń SolarWinds zaczynają się od 4 585 USD. A jeśli chcesz spróbować przed zakupem, dostępna jest bezpłatna, w pełni funkcjonalna 30-dniowa wersja próbna.

2. Menedżer konfiguracji sieci SolarWinds (BEZPŁATNA WERSJA PRÓBNA)

SolarWinds tworzy także kilka innych narzędzi związanych z bezpieczeństwem sieci. Na przykład Menedżer konfiguracji sieci SolarWinds pozwoli ci upewnić się, że cały sprzętkonfiguracje są znormalizowane. Pozwoli to przesuwać masowe zmiany konfiguracji na tysiące urządzeń sieciowych. Z punktu widzenia bezpieczeństwa wykryje nieautoryzowane zmiany, które mogą być oznaką manipulacji złośliwą konfiguracją.

Narzędzie może pomóc szybko odzyskaćawarie poprzez przywrócenie poprzednich konfiguracji. Możesz także użyć funkcji zarządzania zmianami, aby szybko zidentyfikować zmiany w pliku konfiguracyjnym i zaznaczyć zmiany. Co więcej, to narzędzie pozwoli Ci wykazać zgodność i przejść audyty regulacyjne dzięki wbudowanym, standardowym raportom branżowym.

Ceny za Menedżer konfiguracji sieci SolarWinds zaczyna się od 2 895 USD i różni się w zależności od liczby zarządzanych węzłów. Dostępna jest bezpłatna, w pełni funkcjonalna 30-dniowa wersja próbna.

3. SolarWinds User Tracker urządzeń (BEZPŁATNA WERSJA PRÓBNA)

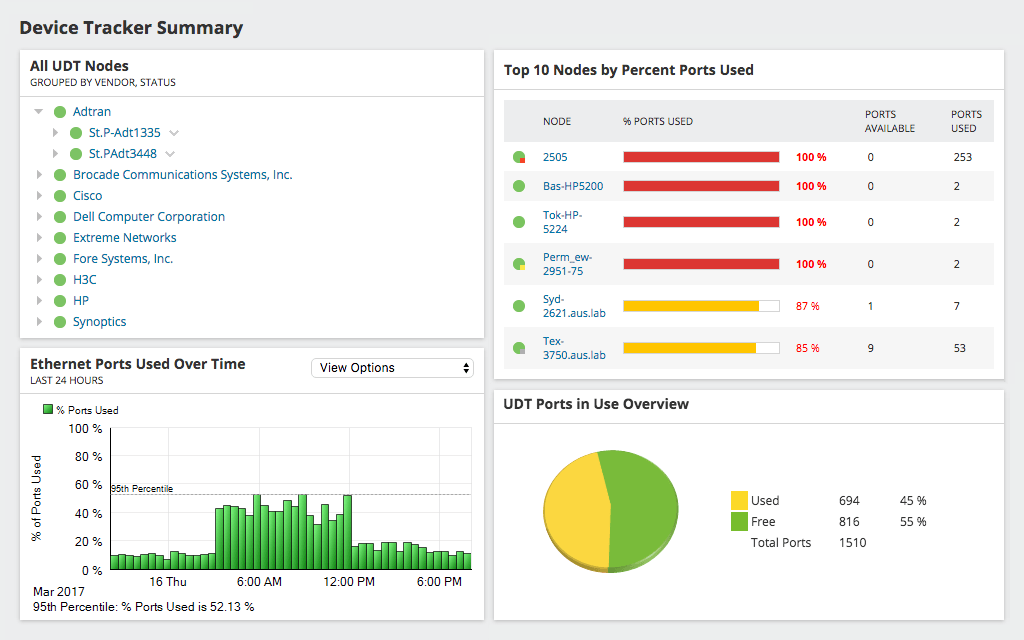

The SolarWinds User Tracker urządzeń to kolejne niezbędne narzędzie bezpieczeństwa sieci. Może poprawić bezpieczeństwo IT poprzez wykrywanie i śledzenie użytkowników i urządzeń końcowych. Zidentyfikuje używane porty przełącznika i określi, które porty są dostępne w wielu sieciach VLAN.

Gdy podejrzewa się złośliwe działanie za pomocąkonkretnego urządzenia końcowego lub danego użytkownika, narzędzie pozwoli Ci szybko wskazać lokalizację urządzenia lub użytkownika. Wyszukiwanie może opierać się na nazwach hostów, adresach IP / MAC lub nazwach użytkowników. Wyszukiwanie można nawet rozszerzyć, sprawdzając wcześniejsze połączenia podejrzanego urządzenia lub użytkownika.

The SolarWinds User Tracker urządzeń kosztuje od 1 895 USD i różni się w zależności od liczby portów do śledzenia. Podobnie jak w przypadku większości produktów SolarWinds, dostępna jest bezpłatna 30-dniowa wersja próbna z pełną funkcjonalnością.

4. Wireshark

Aby tak powiedzieć Wireshark to tylko narzędzie bezpieczeństwa sieci jest obrzydliweniedomówienie. Jest to zdecydowanie najlepszy pakiet do przechwytywania i analizy pakietów, jaki możemy obecnie znaleźć. Jest to narzędzie, którego można użyć do przeprowadzenia dogłębnej analizy ruchu sieciowego. Umożliwi przechwytywanie ruchu i dekodowanie każdego pakietu, pokazując dokładnie, co zawiera.

Wireshark stał się de facto standardem i większość innych narzędzi go naśladuje. Możliwości analizy tego narzędzia są tak potężne, że skorzysta z nich wielu administratorów Wireshark analizować przechwycenia wykonane przy użyciu innych narzędzi. W rzeczywistości jest to tak częste, że po uruchomieniu monituje o otwarcie istniejącego pliku przechwytywania lub rozpoczęcie przechwytywania ruchu. Ale największą siłą tego narzędzia są jego filtry. Z łatwością pozwolą ci dokładnie odczytać odpowiednie dane.

Pomimo intensywnej krzywej uczenia się (kiedyś uczęszczałem na trzydniowe zajęcia po prostu jak z niego korzystać) Wireshark warto się uczyć. Niezliczona ilość razy okaże się bezcenna. Jest to bezpłatne i otwarte narzędzie, które zostało przeniesione do prawie każdego systemu operacyjnego. Można go pobrać bezpośrednio ze strony Wireshark.

5. Nessus Professional

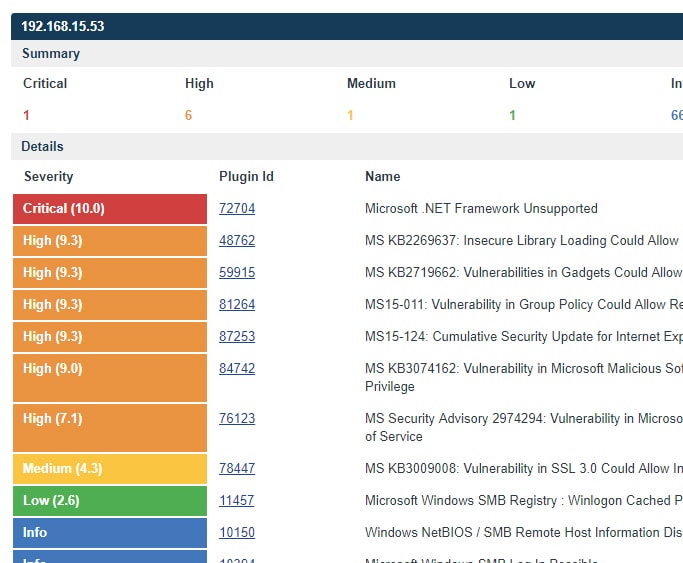

Nessus Profesjonalny jest jednym z najczęściej wdrażanych w branżyrozwiązanie oceny w celu zidentyfikowania podatności, problemów z konfiguracją i złośliwego oprogramowania, które atakujący wykorzystują do uzyskania nieautoryzowanego dostępu do sieci. Jest używany przez miliony specjalistów ds. Bezpieczeństwa cybernetycznego, dając im z zewnątrz pogląd na ich bezpieczeństwo sieci. Nessus Profesjonalny zawiera także ważne wskazówki dotyczące poprawy bezpieczeństwa sieci.

Nessus Profesjonalny ma jeden z najszerszych zasięgów sceny zagrożeń. Posiada najnowszą inteligencję i łatwy w obsłudze interfejs. Szybkie aktualizacje to także jedna z doskonałych funkcji tego narzędzia. Nessus Profesjonalny zapewnia skuteczny i kompleksowy pakiet skanowania w poszukiwaniu luk.

Nessus Profesjonalny jest oparty na subskrypcji i kosztuje 2190 USD rocznie. Jeśli wolisz wypróbować produkt przed zakupem subskrypcji, możesz uzyskać bezpłatną wersję próbną, chociaż trwa ona tylko 7 dni.

6. Snort

Parsknięcie jest jednym z najbardziej znanych systemów wykrywania włamań typu open source (IDS). Został utworzony w 1998 r., A od 2013 r. Jest własnością Cisco System. W 2009 r. Snort wszedł Galeria sławy InfoWorld jako jeden z „najlepsze oprogramowanie open source wszechczasów„. Tak to jest dobre.

Parsknięcie ma trzy tryby działania: sniffer, rejestrator pakietów i wykrywanie włamań do sieci. Tryb sniffera służy do odczytywania pakietów sieciowych i wyświetlania ich na ekranie. Tryb rejestratora pakietów jest podobny, ale pakiety są logowane na dysk. Tryb wykrywania wtargnięcia jest najciekawszy. Narzędzie monitoruje ruch sieciowy i analizuje go pod kątem zestawu reguł zdefiniowanych przez użytkownika. Następnie można wykonać różne działania w zależności od zidentyfikowanego zagrożenia.

Parsknięcie może być używany do wykrywania różnych rodzajów sondlub ataki, w tym próby pobrania odcisków palców systemu operacyjnego, ataki semantycznego adresu URL, przepełnienie bufora, sondy blokowania komunikatów serwera i skany portów ukrytych. Parsknięcie można pobrać z własnej strony internetowej.

7. Zrzut TCP

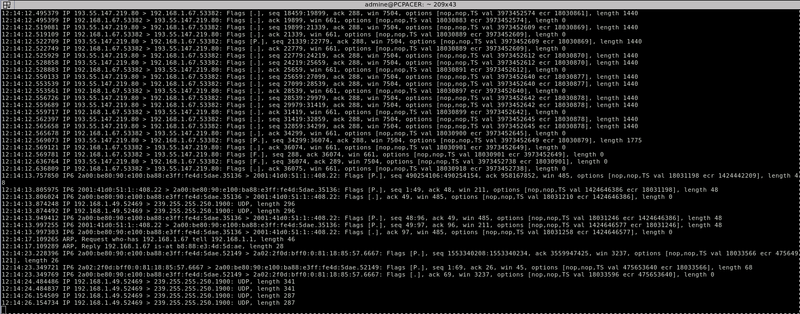

Tcpdump to oryginalny sniffer pakietów. Po raz pierwszy wydany w 1987 roku, został utrzymany i zaktualizowany, ale pozostaje zasadniczo niezmieniony, przynajmniej tak, jak jest używany. To narzędzie typu open source jest fabrycznie zainstalowane w prawie każdym systemie operacyjnym * nix i stało się standardowym narzędziem do szybkiego przechwytywania pakietów. Wykorzystuje bibliotekę libpcap - również open-source - do faktycznego przechwytywania pakietów.

Domyślnie. tcpdump przechwytuje cały ruch na określonym interfejsiei „zrzuca” je - stąd nazwa - na ekran. Jest to podobne do trybu sniffera Snorta. Zrzut można również przesłać do pliku przechwytującego - zachowując się jak tryb rejestratora pakietów Snorta - i przeanalizować później za pomocą dowolnego dostępnego narzędzia. Wireshark jest często używany do tego celu.

T.cpdumpKluczową siłą jest możliwość zastosowania filtrów przechwytywania i przesłania danych wyjściowych do grep - innego popularnego narzędzia wiersza poleceń systemu Unix - w celu jeszcze większego filtrowania. Ktoś z dobrą znajomością tcpdump, grep, a powłoka poleceń może z łatwością uchwycić właściwy ruch dla każdego zadania debugowania.

8. Kismet

przeznaczenie to wykrywacz sieci, sniffer pakietów isystem wykrywania włamań do bezprzewodowych sieci LAN. Będzie działał z dowolną kartą bezprzewodową, która obsługuje tryb nieprzetworzonego monitorowania i może wąchać ruch 802.11a, 802.11b, 802.11g i 802.11n. Narzędzie może działać w systemach Linux, FreeBSD, NetBSD, OpenBSD i OS X. Niestety, system Windows jest bardzo ograniczony, głównie dlatego, że tylko jedna karta sieci bezprzewodowej dla systemu Windows obsługuje tryb monitorowania.

To bezpłatne oprogramowanie jest wydane na licencji Gnu GPLLicencja. Różni się od innych detektorów sieci bezprzewodowej tym, że działa pasywnie. Oprogramowanie może wykryć obecność zarówno bezprzewodowych punktów dostępowych, jak i klientów bez wysyłania żadnego logowalnego pakietu. I to też je ze sobą skojarzy. Ponadto, przeznaczenie jest najczęściej stosowanym narzędziem do monitorowania sieci bezprzewodowej typu open source.

przeznaczenie zawiera również podstawowe funkcje wykrywania włamań bezprzewodowych i może wykrywać aktywne programy podsłuchujące połączenia bezprzewodowe, a także szereg ataków sieci bezprzewodowej.

9 Nikto

Nikto to skaner serwera WWW typu open source. Przeprowadzi kompleksową gamę testów na serwerach WWW, testując wiele elementów, w tym ponad 6700 potencjalnie niebezpiecznych plików i programów. Narzędzie sprawdzi, czy istnieją nieaktualne wersje ponad 1250 serwerów i zidentyfikuje problemy specyficzne dla wersji na ponad 270 serwerach. Może także sprawdzać elementy konfiguracji serwera, takie jak obecność wielu plików indeksu, opcje serwera HTTP, i będzie próbował zidentyfikować zainstalowane serwery sieciowe i oprogramowanie.

Nikto jest przeznaczony raczej do prędkości niż do skradania się. Serwer serwera przetestuje się w jak najkrótszym czasie, ale jego przejście pojawi się w plikach dziennika i zostanie wykryte przez systemy wykrywania włamań i zapobiegania.

Nikto jest wydany na licencji GNU GPL i można go bezpłatnie pobrać ze strony domowej GitHub.

10. OpenVAS

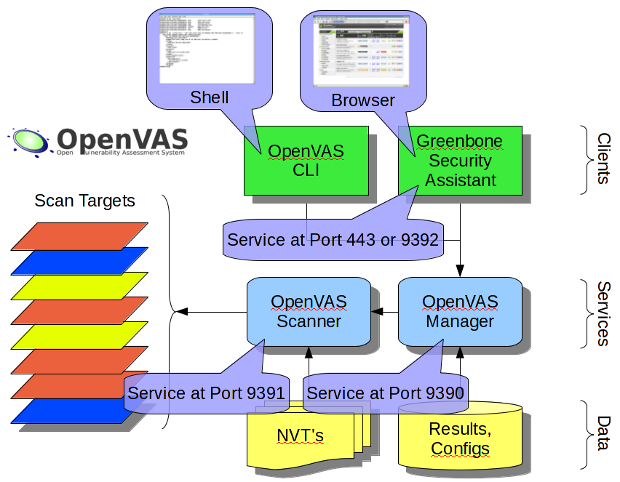

Otwarty system oceny podatności lub OpenVAS, to zestaw narzędzi, który oferuje kompleksoweskanowanie podatności. Jego podstawowa struktura jest częścią rozwiązania do zarządzania podatnością Greenbone Networks. Jest całkowicie darmowy, a większość jego składników jest typu open source, chociaż niektóre są zastrzeżone. Produkt posiada ponad pięćdziesiąt tysięcy testów słabości sieci, które są regularnie aktualizowane.

Istnieją dwa podstawowe elementy OpenVAS. Najpierw jest skaner, który obsługuje faktyczne skanowanie komputerów docelowych. Drugim elementem jest menedżer. Kontroluje skaner, konsoliduje wyniki i przechowuje je w centralnej bazie danych SQL. Parametry konfiguracyjne narzędzia są również przechowywane w tej bazie danych. Dodatkowy składnik nazywa się bazą danych testów słabych punktów sieci. Może być aktualizowany z płatnego pliku danych Greenborne Community Feed lub Greenborne Security Feed. Ten ostatni jest płatnym serwerem subskrypcyjnym, a kanał społecznościowy jest bezpłatny.

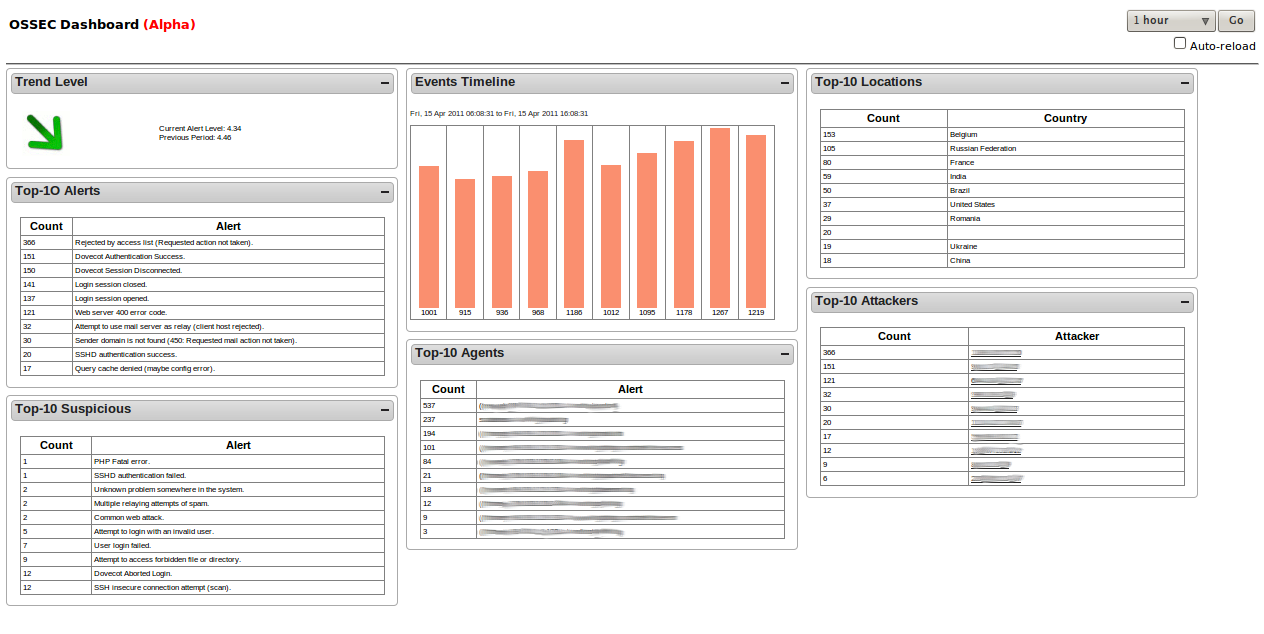

11. OSSEC

OSSEC, co oznacza Open Source SECurity, tooparty na hoście system wykrywania włamań. W przeciwieństwie do IDS opartych na sieci, ten działa bezpośrednio na hostach, które chroni. Produkt jest własnością Trend Micro, godnej zaufania nazwy w dziedzinie bezpieczeństwa IT.

Narzędzie koncentruje się przede wszystkim na logowaniu i konfiguracjipliki na hostach * nix. W systemie Windows monitoruje rejestr pod kątem nieautoryzowanych modyfikacji i podejrzanych działań. Za każdym razem, gdy zostanie wykryte coś dziwnego, zostaniesz szybko powiadomiony za pomocą konsoli narzędzia lub e-maila.

Główną wadą OSSEC–Lub dowolny system IDS oparty na hoście - to musi byćzainstalowany na każdym komputerze, który chcesz chronić. Na szczęście oprogramowanie to skonsoliduje informacje z każdego chronionego komputera w scentralizowanej konsoli, co znacznie ułatwi zarządzanie. OSSEC działa tylko na * nix. Dostępny jest jednak agent do ochrony hostów Windows.

OSSEC jest również dystrybuowany na licencji GNU GPL i można go pobrać z własnej strony internetowej.

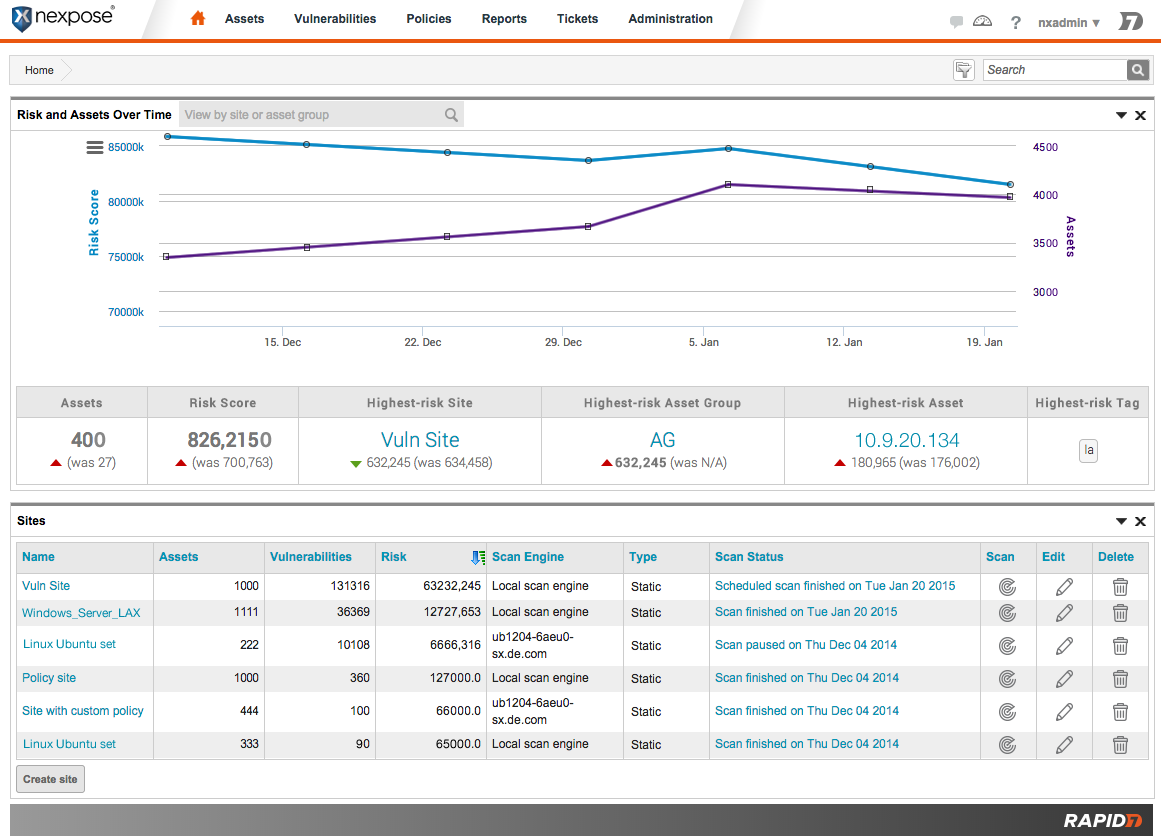

12. Nexpose

Nexpose od Rapid7 jest kolejnym najwyżej ocenianymnarzędzie do zarządzania podatnością. Jest to skaner podatności, który obsługuje cały cykl zarządzania podatnością. Zajmie się wykrywaniem, wykrywaniem, weryfikacją, klasyfikacją ryzyka, analizą wpływu, raportowaniem i ograniczaniem ryzyka. Interakcja użytkownika odbywa się za pośrednictwem interfejsu internetowego.

Pod względem funkcji jest to bardzo kompletny produkt. Niektóre z najciekawszych funkcji obejmują wirtualne skanowanie w poszukiwaniu VMware NSX i dynamiczne wykrywanie w Amazon AWS. Produkt skanuje większość środowisk i może być skalowany do nieograniczonej liczby adresów IP. Dodaj do tego opcje szybkiego wdrażania, a otrzymasz zwycięski produkt.

Produkt jest dostępny w bezpłatnej społecznościedycja ze zmniejszonym zestawem funkcji. Istnieją również wersje komercyjne, których cena zaczyna się od 2000 USD na użytkownika rocznie. Aby pobrać pliki i uzyskać więcej informacji, odwiedź stronę główną Nexpose.

13. GFI LanGuard

GFI Languard twierdzi, że jest „najlepszym rozwiązaniem bezpieczeństwa ITdla biznesu". Jest to narzędzie, które może pomóc w skanowaniu sieci w poszukiwaniu luk, zautomatyzowaniu łatania i osiągnięciu zgodności. Oprogramowanie obsługuje nie tylko systemy operacyjne typu desktop i serwer, ale także system Android lub iOS. GFI Languard przeprowadza sześćdziesiąt tysięcy testów podatności i zapewnia aktualizację urządzeń o najnowsze poprawki i aktualizacje.

GFI LanguardIntuicyjny pulpit raportowania bardzo dobrze wykonanypodobnie jest z zarządzaniem aktualizacjami definicji wirusów, które działają ze wszystkimi głównymi dostawcami programów antywirusowych. To narzędzie nie tylko łata systemy operacyjne, ale także przeglądarki internetowe i kilka innych aplikacji innych firm. Ma również bardzo wydajny silnik raportowania internetowego i doskonałą skalowalność. GFI Languard ocenia luki w zabezpieczeniach komputerów, ale także szerokiej gamy urządzeń sieciowych, takich jak przełączniki, routery, punkty dostępu i drukarki.

Struktura cenowa dla GFI Languard jest dość złożony. Oprogramowanie jest oparte na subskrypcji i musi być odnawiane co roku. Dla użytkowników, którzy wolą wypróbować narzędzie przed zakupem, dostępna jest bezpłatna wersja próbna.

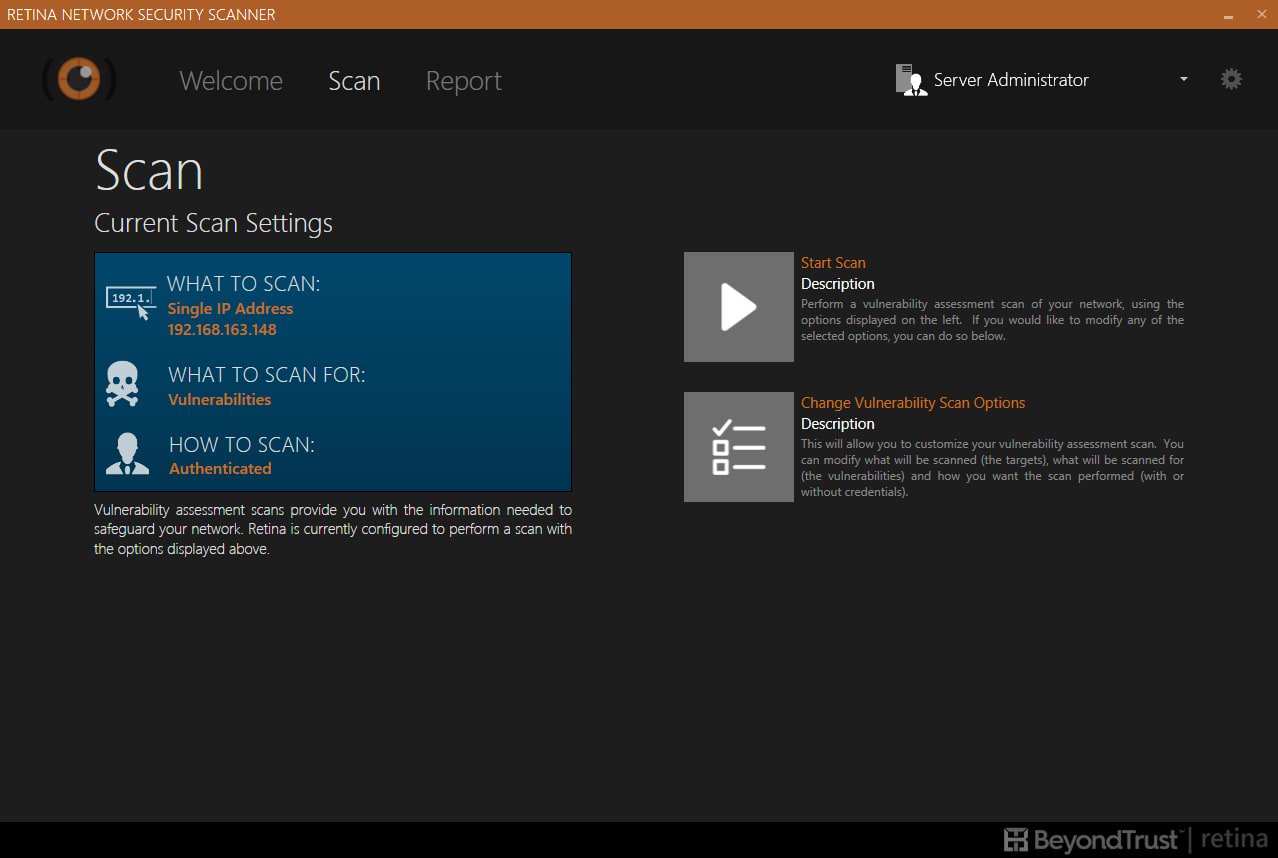

14. Siatkówka

The Skaner bezpieczeństwa sieci Retina od AboveTrust to kolejny z najbardziej znanychskanery podatności. Jest to w pełni funkcjonalny produkt, którego można użyć do oceny brakujących łat, luk zerowych, niezabezpieczonej konfiguracji i innych luk. Narzędzie oferuje intuicyjny interfejs użytkownika. Ponadto. profile użytkowników pasujące do różnych funkcji zadań upraszczają obsługę systemu.

The Siatkówka oka skaner korzysta z obszernej bazy danych siecipodatności, problemy z konfiguracją i brakujące łaty. Baza danych jest automatycznie aktualizowana i obejmuje szeroki zakres systemów operacyjnych, urządzeń, aplikacji i środowisk wirtualnych. Pełny produkt środowiska VMware obejmuje skanowanie wirtualnego obrazu online i offline, skanowanie aplikacji wirtualnej oraz integrację z vCenter.

The Siatkówka oka skaner jest dostępny tylko w ramach subskrypcji o wartości 1 870 USD rocznie za nieograniczoną liczbę adresów IP. Można również uzyskać bezpłatną 30-dniową wersję próbną.

Komentarze