Router z cebulą, lub Tor, jest popularnym sposobemzapewnienie anonimowości użytkownikom Internetu. Hermetyzuje dane w kilka warstw szyfrowania - stąd „cebulowa” część nazwy - i kieruje ruchem przez złożoną tablicę peerów, z których każdy zdaje sobie sprawę tylko z tego, czego potrzebuje, aby utrzymać przepływ danych. Niektórzy użytkownicy Tora zadają sobie pytanie: Czy mój dostawca usług internetowych wie, że używam Tora? To bardzo dobre pytanie, ponieważ wszyscy wolelibyśmy, aby nasz IPS nie wiedział, że używamy Tora. Jak zobaczymy, jest kilka powodów, ale najbardziej podstawowe można streścić za pomocą tej analogii: Jeśli przebieram się za kogoś innego, wolałbym, żeby ludzie postrzegali mnie jako osobę, którą się przebrałam, niż jako osobę, która się przebrała.

Dzisiaj naszą dyskusję rozpoczynamy od wyjaśnieniaTor jest do czego służy i jak działa. Chociaż Tor jest dość złożonym systemem, postaramy się wyjaśnić go w sposób zrozumiały dla każdego. Dołożymy wszelkich starań, aby być szczegółowym, ale niezbyt technicznym.

Następnie omówimy powody, dla których Twój dostawca usług internetowychmoże chcieć wiedzieć, czy korzystasz z TOR i czy faktycznie mogą. Następnie porozmawiamy o niektórych alternatywach, które są dostępne, aby ukryć Twoją aktywność przed usługodawcą internetowym lub innymi osobami, które mogłyby przechwycić i przeanalizować Twój ruch. Przekonamy się, że wirtualne sieci prywatne są świetnymi narzędziami do zapewniania anonimowości i zapoznania Cię z trzema najlepszymi dostawcami VPN, o których wiemy.

Co to jest Tor?

Tor to system umożliwiający anonimowośćkomunikacja w Internecie. Korzystanie z niego utrudnia śledzenie aktywności użytkownika dla konkretnego użytkownika. Może ukrywać wizyty na stronach internetowych, posty online, wiadomości błyskawiczne i inne formy komunikacji online. Celem korzystania z Tora jest „ochrona prywatnej prywatności użytkowników, a także ich wolności i zdolności do prowadzenia poufnej komunikacji poprzez zapobieganie monitorowaniu ich działań w Internecie”.

Krótko mówiąc, Tor kieruje ruchem internetowymza pośrednictwem bezpłatnej ogólnoświatowej sieci nakładek ochotników składającej się z tysięcy przekaźników i ukrywającej lokalizację użytkownika i jego użycie przed wszystkimi osobami prowadzącymi nadzór sieci lub analizę ruchu. Tor nie ma na celu całkowitego rozwiązania problemu anonimowości w sieci ani nie ma na celu całkowitego usunięcia niczyich śladów. Zamiast tego ma na celu zmniejszenie prawdopodobieństwa, że witryny śledzą działania i dane z powrotem do użytkownika.

Jak działa Tor? (W kategoriach każdy może zrozumieć)

Chociaż Tor jest stosunkowo złożonym systemem,postaramy się wyjaśnić jego działanie w prosty sposób. Dzięki lepszemu zrozumieniu zasad działania Tora lepiej jest ocenić, jaki stopień anonimowości może zapewnić i jakie ma ograniczenia.

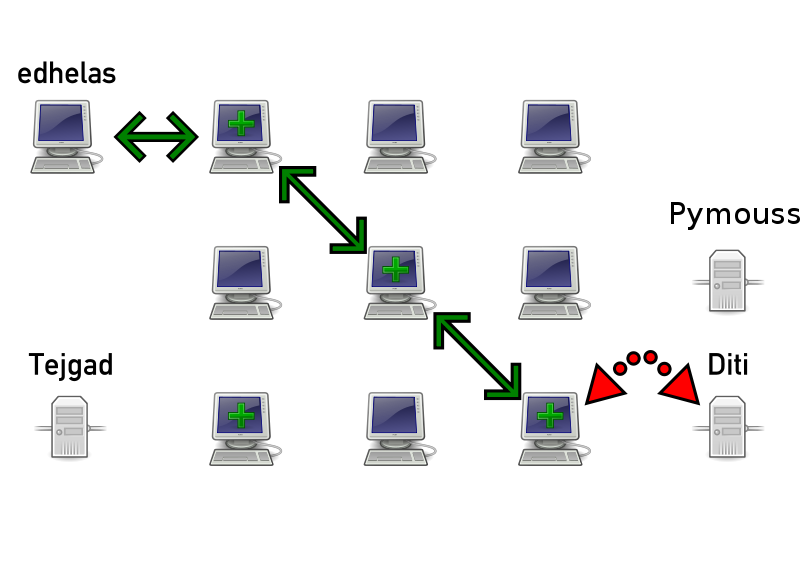

Gdy użytkownik Tora chce otworzyć komunikacjękanał do zdalnego zasobu - na przykład strony internetowej - pierwszym krokiem jest zbudowanie wirtualnej trasy między źródłem a miejscem docelowym. Klient Tor (oprogramowanie działające na komputerze użytkownika) ma dostęp do listy węzłów Tora i używa go do budowy losowego obwodu przez kilka węzłów. Ich liczba i lokalizacja zależą od lokalizacji źródła i celu podróży.

Każdy węzeł w obwodzie wirtualnym wie tylko opoprzednie i następne węzły. Dlatego tylko pierwszy węzeł wie o źródle, a tylko ostatni wie o miejscu docelowym. Jeśli jakikolwiek węzeł został naruszony, odtworzenie obwodu byłoby niemożliwe.

Po zbudowaniu obwodu klienthermetyzuje dane i szyfruje je raz dla każdego węzła obwodu wirtualnego. Na przykład, jeśli obwód wirtualny ma 3 węzły - zwykle ma znacznie więcej - dane zostaną zaszyfrowane 3 razy, najpierw przy użyciu klucza ostatniego węzła, następnie przy użyciu węzła środkowego, a na końcu pierwszego. Jest to system szyfrujący tej warstwy, który nadał routerowi Onion jego nazwę, co zostało po raz pierwszy opracowane.

Dlaczego mój dostawca usług internetowych miałby się przejmować, jeśli używam Tora?

Po prostu dlatego, że twój dostawca usług internetowychdba o wszystkie Twoje działania online. Jest tego kilka przyczyn. Przede wszystkim chcą się upewnić, że nikt nie narusza ich warunków. Muszą także oferować przyzwoity poziom usług wszystkim swoim użytkownikom, więc muszą zapewnić wystarczającą alokację zasobów tam, gdzie są potrzebne. Wreszcie, mogą też chcieć chronić się przed działaniami prawnymi, gdy tylko jeden z ich użytkowników złamie prawo.

Szczególnym problemem związanym z Torem jest to, że jest on znanybyć wykorzystywany do wszelkiego rodzaju nielegalnych działań, takich jak piractwo komputerowe i oprogramowanie oraz mnóstwo różnych działań przestępczych. To sprawia, że dostawcy usług internetowych bardzo ostrożnie podchodzą do jego używania.

A gdy Twój dostawca usług internetowych podejrzewa, że użytkownik może naruszać zasadyich warunki lub łamanie lokalnego prawa, mogą reagować na różne sposoby. Niektóre z nich wysyłały powiadomienia o naruszeniu praw. Inni zmniejszą przepustowość podejrzanego użytkownika. Co gorsza, niektórzy bez ogródek przerywają obsługę.

Czy mój ISP wie, że używam Tora?

Krótko mówiąc, twój dostawca usług internetowychwie o wszystkim, co robisz. A to obejmuje używanie Tora. Oczywiście, biorąc pod uwagę anonimowość Tora i silne szyfrowanie, nie będą wiedzieć, do czego używasz Tora, ale na pewno będą wiedzieć, że go używasz.

Biorąc pod uwagę reputację Tora jako często wykorzystywaną do prowadzenia nielegalnych działań online, wielu dostawców usług internetowych zablokuje ją całkowicie, ograniczając do tego stopnia, że stanie się bezużyteczna.

Jakie są moje opcje?

Najlepszą radą, jaką możemy ci dać, jestpowstrzymać się od prowadzenia nielegalnej działalności online. To powiedziawszy, nie wszyscy użytkownicy Tora są przestępcami, a twoje powody, dla których szukasz anonimowości, mogą być całkowicie uzasadnione i uzasadnione. Ale jeśli twój dostawca usług internetowych ma coś przeciwko używaniu Tora, musisz skorzystać z innego sposobu na osiągnięcie pożądanej prywatności.

Wirtualna sieć prywatna jest prawdopodobnie najlepszaopcje, gdy Tor nie będzie współpracował z twoim dostawcą usług internetowych. Zapewniają one podobną - choć bardzo odmienną - prywatność i anonimowość. Mogą nie być tak solidne i trudne do złamania jak Tor, ale sieci VPN zapewniają wystarczającą ochronę w większości sytuacji.

A najlepszą rzeczą w sieciach VPN jest to, że prawie nigdy nie są one blokowane przez dostawców usług internetowych (chociaż istnieją wyjątkowe przypadki). Nie mogą być, ponieważ często są podstawowym środkiem, z którego korzystają pracownicy zdalni, aby połączyć się z sieciami pracodawców z domu.

Jak działają sieci VPN?

Wirtualna sieć prywatna - lub VPN - ustanawiawirtualny tunel między chronionym urządzeniem z uruchomioną aplikacją kliencką VPN a zdalnym serwerem VPN. Wszystkie dane wchodzące lub wychodzące z chronionego urządzenia są szyfrowane przez aplikację kliencką przy użyciu silnych algorytmów przed wysłaniem przez tunel do serwera VPN. Po stronie serwera dane są odszyfrowywane i wysyłane do miejsca docelowego w Internecie. Nawet jeśli dane są odszyfrowane, a następnie wysłane w Internecie na drugim końcu tunelu, nadal nie można ich wyśledzić ani dla ciebie, ani dla twojego sprzętu. Gdy dane dotrą do miejsca docelowego, są postrzegane jako pochodzące z serwera VPN zamiast z urządzenia źródłowego.

Co ważniejsze, jeśli masz na myśliprywatność i anonimowość, ktoś (twój dostawca usług internetowych, agencje rządowe lub złośliwi użytkownicy), próbujący przechwycić ruch i szpiegować cię, zawsze zrobi to od ciebie. Jest to segment, który jest szyfrowany podczas korzystania z VPN. Każdy, kto przechwytuje i bada Twój ruch, widzi tylko nierozszyfrowane dane między Tobą a serwerem VPN. Nie wiedzieliby, dokąd się wybierasz ani co robisz.

Zalety korzystania z VPN

Korzystanie z VPN ma kilka zalet oprócz oczywistych czynników związanych z prywatnością i anonimowością. Dwa z bardziej znanych są omijając ograniczenia dostępu nałożone przez usługodawcę i omijanie ograniczeń dostępu geograficznego.

Omijanie ograniczeń dostępu

Istnieje wiele miejsc, które zapewniając dostęp do Internetu, ograniczają go w jakiś sposób. To jest powszechne w instytucje akademickie, środowiska biurowe i wiele innych publiczne hotspoty WiFi. Ograniczenia te mogą być sposobem ograniczenia wykorzystania przepustowości, skrócenia czasu traconego przez pracowników i studentów, ochrony właścicieli praw autorskich lub po prostu egzekwowania etyki lub moralności.

Te ograniczenia są zwykle wdrażane przy użyciusystemy, które VPN może łatwo ominąć. Jednak nie zawsze działa. Ponieważ korzystanie z VPN stało się w ostatnich latach coraz bardziej popularne, wiele organizacji korzysta z systemów, które będą blokować ruch VPN. Na szczęście oprogramowanie klienckie VPN uległo poprawie, a oprogramowanie klienckie wielu dostawców VPN ma tryb niewidzialności, który sprawi, że ruch będzie wyglądał jak „normalny”, z pominięciem jakiegokolwiek blokowania VPN. Najlepsi robią to nawet bez interwencji użytkownika.

Obejście ograniczeń geograficznych

Kolejną ważną zaletą korzystania z VPN - i być może jest to główny powód, dla którego ludzie z nich korzystają obecnie - jest obchodzenie ograniczeń geograficznych.

Kilku stron internetowych lub dostawców treści w InternecieInternet ogranicza dostęp do użytkowników znajdujących się w określonej strefie geograficznej. Niektóre robią to, ponieważ mają różne oferty lokalne w różnych regionach. Inni to robią, ponieważ są upoważnieni przez właścicieli praw autorskich do rozpowszechniania treści w określonych regionach.

Te ograniczenia geograficzne są egzekwowane, aleodmawianie lub zezwalanie na połączenia na podstawie ich źródłowego adresu IP. Adres IP to liczba, która jednoznacznie identyfikuje komputer w Internecie. Jako efekt uboczny twój adres IP może również ujawnić przybliżoną lokalizację.

Jak wskazaliśmy, podczas korzystania z VPN,zasób docelowy widzi ruch przychodzący z serwera VPN, a nie z urządzenia, dlatego też widzi adres IP serwera. Obejście ograniczeń geograficznych jest więc prostą sprawą, aby połączyć się z serwerem VPN w odpowiednim miejscu. Większość dostawców pozwala to zrobić.

Wybór VPN

Istnieje kilka czynników, które należy wziąć pod uwagę, wybierając najlepszego dostawcę VPN dla ich potrzeb. Zebraliśmy listę tych, które naszym zdaniem są najważniejsze.

- Wydajność i stabilność: VPN dodaje pewne obciążenie sieci, które może spowolnićw dół komunikacji. Nie można tego obejść. Aby to zminimalizować, potrzebujesz szybkich serwerów VPN. Chcesz również, aby usługa była dostępna, gdy jej potrzebujesz. Do tego potrzebny jest niezawodny dostawca, który ma znakomity czas sprawności.

- Silne parametry szyfrowania: To jest najważniejszy czynnik prywatności. Szyfrowanie sprawia, że twoje dane są prawie niemożliwe do złamania i powstrzyma twojego ISP przed szpiegowaniem ciebie. Im wyższe szyfrowanie, tym lepsza ochrona danych. Nie zadowalaj się niczym poniżej 128 bitów, ale celuj na 256 bitów lub więcej. Wszyscy nasi najlepsi dostawcy oferują 256-bitowe szyfrowanie.

- Ścisłe zasady braku logowania: Jedna z najważniejszych cech, kiedychodzi o ochronę Twojej prywatności. Jeśli Twój dostawca VPN został zhakowany lub zmuszony do ujawnienia informacji o tobie lub twoich działaniach online, będziesz chroniony, jeśli ich nie ma.

- Lokalizacja i liczba serwerów: Aby móc ominąć jak najwięcej geograficznychograniczenia, jak to możliwe, potrzebujesz dostawcy z serwerami w jak największej liczbie lokalizacji. Potrzebujesz także dostawcy z wieloma serwerami w każdej lokalizacji. Serwery nie mają nieograniczonej pojemności, a gdy stają się zbyt zajęte, mogą zwolnić. Więcej serwerów oznacza mniejsze obciążenie każdego z nich, a tym samym lepszą wydajność

- Dostępne oprogramowanie dla Twojej platformy: Niekoniecznie używasz komputera z systemem Windows. Obecnie coraz więcej użytkowników korzysta z urządzeń mobilnych, takich jak tablety, smartfony lub telewizory. Musisz wybrać dostawcę VPN, który ma oprogramowanie klienckie dla dowolnej platformy, z której korzystasz.

Nasi 3 najlepsi dostawcy VPN

1. ExpressVPN

ExpressVPN jest najbardziej znany z silnego szyfrowaniaprotokoły, szybkość swoich serwerów i ogólnoświatową sieć ponad 1500 serwerów w 94 krajach. Bez względu na to, co chcesz oglądać i jakie są ograniczenia geograficzne, istnieje szansa, że jest serwer we właściwym kraju.

Usługa ExpressVPN korzysta z protokołu OpenVPNz 256-bitowym szyfrowaniem AES i domyślną idealną tajemnicą przekazywania. Ponadto wykorzystuje 4096 bitów kluczy DHE-RSA, które są chronione przez algorytm SHA-512.

Niestety dostawca ma tylko częściowezasady braku logowania. Jednak co prawda przechowują tylko dane o serwerach, z którymi użytkownicy się łączą, oraz o datach, które robią. Twoja prywatność wydaje się być nadal odpowiednio chroniona. Funkcja blokady sieci w ExoressVPN blokuje cały ruch internetowy w rzadkich przypadkach, gdy połączenie powinno zostać zerwane, dzięki czemu Twoje dane nie są zagrożone.

Subskrypcja ExpressVPN umożliwia połączenie ztrzy urządzenia jednocześnie. Istnieją klienci komputerów stacjonarnych dla systemów Windows, MacOS i Linux oraz aplikacja na Androida. Aby chronić cały dom przed jednym punktem, możesz również zainstalować oprogramowanie VPN na routerze. Pomimo faktu, że dostawca nie oferuje wstępnie skonfigurowanych routerów, szczegółowe instrukcje dotyczące konfiguracji w kilkunastu modelach routerów różnych producentów znajdują się na stronie ExpressVPN.

- Odblokowuje American Netflix, iPlayer, Hulu

- 94 kraje, ponad 3000 serwerów

- Szyfrowanie AES-256 na poziomie rządowym

- Żadne zasady rejestrowania nie są dobrze egzekwowane

- Obsługa czatu na żywo.

- Nieco droższy niż niektóre inne opcje.

2. IPVanish

IPVanish's główną cechą jest jego szybka obsługapodkreśla zarówno bezpieczeństwo, jak i prywatność. Dzięki pełnej polityce braku logowania dostawca nie przechowuje danych na temat działań użytkowników. Nawet jego pracownicy nie widzą, co robisz ani dokąd idziesz online.

Domyślnie IPVanish używa protokołu OpenVPNz 256-bitowym szyfrowaniem, standardową funkcją większości dostawców. Usługa może się pochwalić uwierzytelnianiem SHA512 i wymianą kluczy DHE-RSA 2.048-bit z doskonałą poufnością przekazywania. IPVanish oferuje również funkcję „wyłącznika awaryjnego”, który rozłączy sieć w przypadku nieoczekiwanego rozłączenia VPN.

Z ponad 950 serwerami na około 60kraje, szansa, że zostaniesz objęty ubezpieczeniem bez względu na zasób blokowany geograficznie, do którego próbujesz uzyskać dostęp. Subskrypcja IPVanish umożliwia jednoczesne połączenie nawet pięciu urządzeń. IPVanish ma oprogramowanie klienckie dla komputerów z systemami Windows i Macintosh, a dostawca ma również szczegółowe instrukcje dotyczące konfigurowania usługi w systemie Linux za pomocą oprogramowania OpenVPN. Istnieją bardzo dobre aplikacje klienckie na Androida i iOS. IPVanish zapewnia szczegółowe instrukcje konfiguracji dla najbardziej znanych marek routerów, a firma współpracuje z trzema dostawcami oferującymi routery z preinstalowanym oprogramowaniem IPVanish VPN.

3. CyberGhost

Z 1300 serwerami w około 30 różnych krajach CyberGhost robi wrażenie. Ich reputacja jako dostawcy VPN wysokiej jakości jest doskonała.

Podobnie jak większość konkurentów, CyberGhost korzysta zProtokół OpenVPN z 256-bitowym szyfrowaniem AES, 2048-bitowymi kluczami i idealną tajemnicą. CyberGhost jako ścisła polityka zerowego logowania (w rzeczywistości jedna z najlepszych w branży). Dostawca nie zachowa nawet adresów e-mail użytkownika. CyberGhost postanowił, że wszystkie zakupy subskrypcji będą przetwarzane przez sprzedawców, więc jedynymi informacjami osobistymi, które CyberGhost przechowuje na temat użytkowników, są ich nazwy użytkowników. Inne ważne funkcje CyberGhost obejmują przełącznik „zabicia Internetu”, który automatycznie rozłączy sieć w przypadku awarii połączenia VPN oraz ochronę przed wyciekiem DNS i IP. Po stronie klienta aplikacje są dostępne dla systemów Windows, MacOS, iOS i Android.

- NISKA CENA: 6 DODATKOWYCH miesięcy bezpłatnie (79% zniżki - link poniżej)

- Torrentowanie dozwolone

- Jurysdykcja w Rumunii

- Surowe zasady braku dzienników

- 45-dniowy bezproblemowy zwrot pieniędzy gwarantuje.

- Nie można odblokować niektórych popularnych witryn do przesyłania strumieniowego.

Podsumowując

Tor to świetny sposób na zapewnienie anonimowości online. Niestety, jego powszechne użycie do prowadzenia wszelkiego rodzaju wątpliwych - jeśli nie nielegalnych - działań sprawiło, że dostawcy usług internetowych obawiali się jego użycia. Niektóre z nich zablokują go lub podejmą inne, bardziej drastyczne środki, gdy go wykryją, co mogą z łatwością zrobić.

VPN, chociaż może nie zapewniać tego samego poziomuDostawcy usług internetowych mniej obawiają się, że zaciemnianie tożsamości i sposobu użytkowania jest w mniejszym stopniu lekceważone, ale w większości przypadków zapewnia ono więcej niż odpowiednią ochronę prywatności. Z wieloma dostawcami VPN do wyboru, nasza lista ważnych czynników i nasza lista 3 najlepszych dostawców powinni pomóc ci wybrać takiego, który będzie dobrze pasował do twoich potrzeb.

Czy kiedykolwiek korzystałeś z sieci Tor? Gdybyś musiał wybrać jeden, wolałbyś wybrać Tora lub VPN? A jeśli jesteś użytkownikiem VPN, kto jest twoim ulubionym dostawcą i dlaczego? Skorzystaj z poniższych komentarzy, aby podzielić się swoimi doświadczeniami.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Komentarze