Jeśli nie jesteś w 100% zaznajomiony z obsługąTor z VPN, jesteś w dobrym towarzystwie. Obie technologie oferują wyrafinowane metody blokowania prywatności w Internecie, ale korzystanie z nich w tandemie jest zaskakująco łatwe. Dzisiaj wyjaśnimy, jak zacząć korzystać z VPN i Tora razem, krok po kroku.

Tor to sieć anonimowości obejmująca cały świati dokłada starań, aby zapewnić użytkownikom ochronę przed cenzurą, wykrywaniem i naruszaniem prywatności. Jego obecna nazwa pochodzi od „The Onion Router”, czyli oryginalnej nazwy projektu. Sama routing cebuli jest tym, czego używa sieć Tor, szyfrując i przekierowując informacje w całej sieci wiele razy, zanim dotrze do miejsca docelowego. Dodaje to „warstwy” szyfrowania, a zatem „cebulę” w routingu cebuli.

Historia Tora jest fascynująca: To, co stanie się Tor, zostało pierwotnie opracowane przez US Navy i DARPA. Szczególnie ważny jest wkład DARPA, ponieważ ich ARPANET jest przodkiem naszego współczesnego Internetu. Cel Tora był wtedy zasadniczo taki sam, jak teraz: umożliwić prywatną, zaszyfrowaną komunikację między użytkownikami.

Od momentu powstania Tor ewoluował, by stać sięnarzędzie używane przez wiele rodzajów ludzi na całym świecie. Tego narzędzia można użyć do wyciekania i nadmuchiwania gwizdów w sprawie pozbawionych skrupułów działań rządowych lub korporacyjnych, do bezpiecznej komunikacji z dziennikarzami bez obawy, że zostaną wyśledzeni, do przeglądania mniej bezpiecznych części podbrzusza Internetu i wiele więcej. Używanie Tora może być legalne lub nielegalne, ale w obu przypadkach jego użytkownicy cieszą się wielką anonimowością i prywatnością przed szpiegowaniem stron trzecich lub rządowych.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Dzisiaj omówimy dwa z największychnazwy w prywatności: Tor i VPN. Mówiąc dokładniej, zajmiemy się tym, w jaki sposób te technologie mogą być używane razem i dlaczego warto. Dodatkowo omówimy, jak korzystać z IPVanish z Torem, który jest jedną z naszych najbardziej rekomendowanych usług VPN. Najpierw zaczniemy od podstaw.

Co to jest VPN?

VPN to wirtualna sieć prywatna. Ta technologia istnieje od jakiegoś czasu i istnieje prawdopodobieństwo, że już ją spotkałeś, nie wiedząc o tym. Wiele sieci szkolnych i biznesowych korzysta z VPN w celu zwiększenia bezpieczeństwa i umożliwienia bezpiecznego zdalnego dostępu do sieci dla swoich pracowników i wykładowców. Ta implementacja technologii VPN zasadniczo nie koncentruje się na anonimowości lub wysokim poziomie szyfrowania, ale może się to różnić w zależności od przypadku.

Bardziej powszechna i widoczna implementacja VPNTechnologia jest znana jako Commercial VPN. Komercyjne sieci VPN, jak sama nazwa wskazuje, to sieci VPN, które umożliwiają płacącym konsumentom dostęp do ich sieci. Te sieci VPN kładą duży nacisk na prywatność, często szyfrując dane do tego stopnia, że ani dostawca Internetu, ani rząd nie mogą ich odszyfrować. Wiele z nich jest wyposażonych w szereg dodatkowych funkcji, ale głównym celem dostawcy VPN jest zapewnienie prywatności i bezpieczeństwa użytkownikom, od czasu do czasu polegającego na fałszowaniu geograficznym i specjalizowanych aplikacjach do szyfrowania wiadomości.

Podczas gdy Tor działa przez „warstwy” szyfrowaniaoraz przekierowania, VPN używają różnych protokołów VPN do ochrony i anonimizacji swoich danych. Te protokoły, takie jak L2TP i OpenVPN, oferują doskonałą wydajność i znacznie mniejsze opóźnienia w porównaniu z siecią Tor, umożliwiając użytkownikom łatwiejsze udostępnianie plików i strumieniowe przesyłanie wideo, niż byłoby to możliwe w przypadku typowego połączenia Tor.

Obie te technologie są widoczne. Oba służą podobnym celom. Być może zadajesz sobie następujące pytanie:

Dlaczego warto używać Tora z VPN?

Łatwo jest zobaczyć, co łączy Tora i VPN: Oba zostały stworzone w celu ochrony prywatności użytkownika i bezpieczeństwa jego danych. Obaj są w stanie ominąć rządową cenzurę i umożliwić bezpieczną, szyfrowaną komunikację między użytkownikami. Istnieje jednak kilka kluczowych czynników różnicujących i omówimy je teraz.

VPN to:

- Znacznie szybciej, dzięki protokołom VPN zaprojektowanym w celu maksymalizacji prędkości przy jednoczesnym bezpiecznym szyfrowaniu.

- Ogólnie rzecz biorąc, opcja premium, ponieważ bezpłatne VPN albo oferują słabe wrażenia, albo są po prostu niebezpieczne w użyciu.

- Zdecydowanie lepiej nadaje się do udostępniania plików.

Tor jest:

- Znacznie wolniej niż VPN, ze względu na charakter routingu cebuli i jego szyfrowanie. Teoretycznie może to uczynić Tora bardziej bezpiecznym, ale najnowsze protokoły VPN jeszcze się nie złamały.

- Całkowicie darmowa aplikacja typu open source za pośrednictwem przeglądarki Tor. Nie musisz płacić ani grosza za wielkie bezpieczeństwo Tora.

- Słabo nadaje się do udostępniania plików i powiązanych aplikacji z powodu niskiej prędkości sieci.

- Umożliwia dostęp do domen .onion. Domeny te są dostępne tylko za pośrednictwem Tora i zapewniają dostęp do bezpiecznych, ukrytych usług.

Różnią się także ich zalety bezpieczeństwa. Sieci VPN są zaprojektowane w celu ukrycia twojego ruchu przed twoim dostawcą usług internetowych poprzez ich szyfrowanie, podczas gdy Tor jest stworzony do ukrywania ty podczas gdy korzystasz z sieci Tor. Dostawcy usług internetowych mogą wykryć oba rodzaje ruchu, nawet jeśli nie mają do niego dostępu.

Większość kompromisów bezpieczeństwa w obu sieciachrozwiązanie jest spowodowane błędem użytkownika, ale jest kilka wartych odnotowania. Sieci VPN są wyjątkowo bezpieczne, chyba że dostawca prowadzi szczegółowe dzienniki Twojej działalności, co może umożliwić organom śledzenie korzystania z VPN z powrotem do Ciebie. Tymczasem Tor jest zaprojektowany w taki sposób, że wiele węzłów w jego routingu cebulowym musiałoby zostać zagrożonych (lub komputery PC jego użytkowników musiałyby zostać zagrożone pomimo ustawień bezpieczeństwa Tora), aby stanowić zagrożenie dla jego użytkowników.

Pierwszy jest całkiem możliwy i opiera się całkowiciena swoim dostawcy VPN. Drugi jest znacznie mniej prawdopodobny, ale jeśli jesteś wrogiem rządu lub aktywnie cię nęka, na przykład, nadal jest to możliwość, której prawdopodobnie wolisz uniknąć.

Dlaczego więc używać Tora z VPN? Prostą odpowiedzią jest usunięcie całego ryzyka komunikowania się przez Internet. Można to zrobić na dwa sposoby:

- Uczyni to kierowanie ruchem Tora przez VPNjesteś praktycznie niewidoczny. Nawet jeśli komuś uda się skompromitować cię po stronie Tora, dostaną tylko fałszywe IP z twojej sieci VPN, które nigdzie ich nie zaprowadzą. (Tylko upewnij się, że twój dostawca nie prowadzi dzienników!)

- Skutecznie kieruj ruchem VPN przez Toraoznacza, że nawet Twój dostawca VPN nie ma pojęcia, kim jesteś ani gdzie jesteś, nawet jeśli prowadzi dzienniki. Jest to skuteczny środek dla osób, które nie ufają swoim dostawcom, że nie prowadzą rejestrów.

Jak mogę używać Tora z VPN?

Metoda 1 jest dość prosta. Wszystko, co musisz zrobić, to włączyć usługę VPN i zacząć korzystać z Tora. Ta metoda to VPN-to-Tor, który ochroni cię przed wszelkimi kompromisami po stronie Tora, ale nie ochroni cię przed błędem użytkownika ani logowaniem VPN.

Metoda 2 jest nieco trudniejsza do skonfigurowania i nie wszystkiedostawcy będą go wspierać. Tor-to-VPN wymaga obsługiwanego dostawcy lub użycia specjalistycznego sprzętu sieciowego, takiego jak PORTAL, lub maszyny wirtualnej, takiej jak Whonix.

Poniżej nauczymy Cię metody 1 z IPVanish. Ponieważ jest to stosunkowo łatwa konfiguracja, nie powinieneś mieć wielu problemów - większość dostawców VPN powinna działać podobnie.

IPVanish + Tor

Przeczytaj naszą pełną recenzję IPVanish.

Metoda 1: VPN-To-Tor (zalecany dla IPVanish i innych dostawców bez logów)

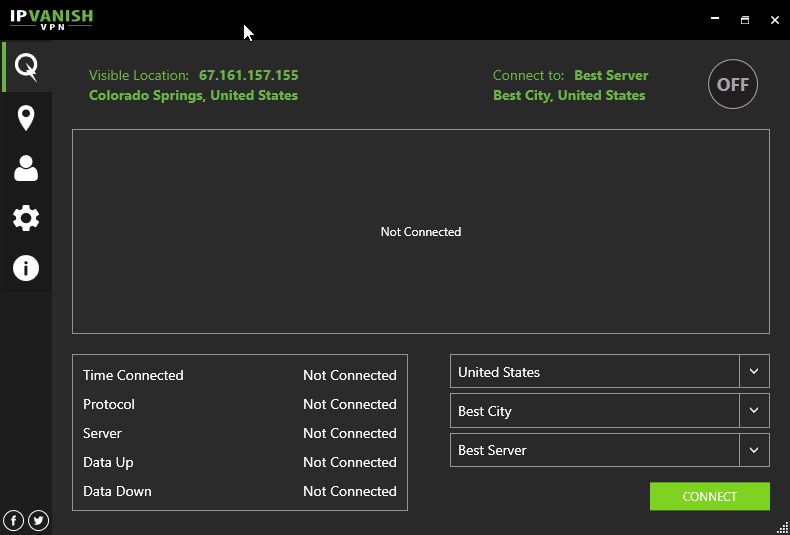

Najpierw otwórz IPVanish. Twój ekran powinien wyglądać mniej więcej tak:

Przed podłączeniem w prawym dolnym rogu kliknij ikonę koła zębatego po lewej stronie, a następnie kartę Połączenie.

Po sprawdzeniu, czy Twoje ustawienia są zgodne z naszymi,powróć do ekranu głównego, a następnie kliknij „Połącz”. (Pamiętaj, że włączenie Kill Switch spowoduje wyłączenie całego ruchu internetowego innego niż VPN na twoim urządzeniu, zwiększając twoje bezpieczeństwo).

Teraz otwórz wybraną przeglądarkę i narzędzie IPVanish, aby sprawdzić, czy połączenie VPN działa poprawnie. Jeśli tak, możesz teraz uzyskać dostęp do Tora.

Najpierw idź dalej i pobierz Tor BrowserPakiet, jeśli jeszcze go nie masz. Po pobraniu umieść go gdzieś na komputerze, gdzie jest łatwo dostępny (wolę komputer lub dokumenty), a następnie otwórz folder przeglądarki Tor.

Kliknij skrót „Uruchom przeglądarkę Tor”, aby otworzyć Tora.

Gratulacje! Teraz używasz Tora przez VPN. Pamiętaj, aby wykonać wszystkie najważniejsze przeglądanie w przeglądarce Tor - zapisz przesyłanie treści lub pobieranie surowego połączenia VPN (jeśli to możliwe), aby zmaksymalizować wydajność.

IPVanish oferuje 7-dniową gwarancję zwrotu pieniędzy, co oznacza, że masz tydzień na przetestowanie go bez ryzyka. Proszę to zanotować Wciągające porady Czytelnicy mogą zaoszczędzić tutaj aż 60% rocznego planu IPVanish, obniżając cenę miesięczną do zaledwie 4,87 USD / mc.

Komentarze