Jeśli nigdy wcześniej nie wyjaśniano Ci certyfikatów głównych, temat może wydawać się zniechęcający na pierwszy rzut oka. W dzisiejszym przewodniku omówimy wszystkie kluczowe punktyprocesu szyfrowania, który musisz znać, aby podejmować bezpieczniejsze decyzje online. Ponadto omówimy trzy najlepsze sieci VPN, aby zwiększyć Twoje bezpieczeństwo w Internecie.

Szyfrowanie ma prostą rolę w cyfrowym świecie: zawiń dane w płaszcz bezpieczeństwa, aby tylko zamierzony odbiorca mógł je odczytać. Proces ten przypomina tworzenie klucza i skrytki dla każdej informacji opuszczającej komputer. Kryptografia tego procesu jest niezwykle złożona, podobnie jak proces używany do inicjowania wymiany i weryfikacji kluczy. W końcu utworzenie niezniszczalnego zamka nie przyniesie wiele korzyści, jeśli ktokolwiek będzie w stanie uzyskać klucz.

To tutaj wchodzą w grę certyfikaty. Te małe pliki są podstawową częścią kryptografii klucza publicznego używanej przez przeglądarki i witryny HTTPS do sprawdzania poprawności niektórych rodzajów szyfrowania. Innymi słowy, certyfikaty gwarantują, że każdy jest tym, za kogo się podaje, co zapobiega złośliwym hakerom i inwazyjnym stronom trzecim przed wkroczeniem i szpiegowaniem twojej działalności.

Certyfikaty root znajdują się w centrum całegosystem certyfikatów, aby upewnić się, że działają zgodnie z przeznaczeniem. To skomplikowany świat, w którym można przebrnąć przez wiele żargonu, ale wiedza o tym, jak działają certyfikaty, pozwala lepiej zrozumieć, w jaki sposób Internet działa na co dzień. Czytaj dalej, aby zapoznać się z przewodnikiem na temat certyfikatów głównych i ich roli w prywatności i bezpieczeństwie online.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Kryptografia klucza publicznego i prywatnego

Zanim przejdziemy do certyfikatów głównych, tam jestto kilka ogólnych warunków kryptografii, z którymi powinieneś się zapoznać. Szyfrowanie symetryczne i asymetryczne to dwie metody zabezpieczania danych polegające na generowaniu kluczy odblokowujących bardzo specyficzny kod szyfrujący. Każda metoda działa nieco inaczej. Dla naszych celów najważniejsze jest szyfrowanie kluczem publicznym.

Szyfrowanie klucza publicznego (asymetryczne) - Generowane są dwa matematycznie dopasowane klucze: klucz publiczny i klucz prywatny. Wszystko zaszyfrowane przy użyciu jednego klucza może być odszyfrowane tylko przez drugi. Ten sam klucz nie może nawet odszyfrować wcześniej zaszyfrowanych danych.

Szyfrowanie klucza prywatnego (symetryczne) - Dwa identyczne klucze prywatne są generowane w momencie szyfrowania danych. Każdy z jednym z tych kluczy może szyfrować i deszyfrować dane zabezpieczone drugim kluczem.

Szyfrowanie asymetryczne jest niezwykle przydatneweryfikacja pochodzenia zaszyfrowanych danych. Jeśli masz klucz publiczny, a znajomy ma pasujący klucz prywatny, możesz go użyć do bezpiecznej wymiany wiadomości. Napisz notatkę i zaszyfruj ją za pomocą klucza, wiedząc, że nikt nie może jej przeczytać, nawet sam! Gdy znajomy otrzyma wiadomość, będzie wiedział, że pochodzi ona od ciebie, ponieważ jego klucz może ją odszyfrować. Jest to prosta forma weryfikacji tożsamości, ale tworzy podstawę niezwykle przydatnego systemu bezpieczeństwa, który napędza cyfrowy świat.

Szyfrowanie i HTTPS

Dwa typy szyfrowania są na uboczu,przejdźmy do internetowej wersji prywatnej komunikacji HTTPS. „S” dodane na końcu HTTP oznacza „bezpieczne”, prawdopodobnie rozpoznajesz je po małej ikonie kłódki, która często pojawia się w polu adresu URL przeglądarki. W praktyce HTTPS jest po prostu standardowym protokołem HTTP (Hyper Text Transfer Protocol) z niewielkim dodatkiem szyfrowania SSL (Secure Socket Layer). Zasadniczo zapewnia, że strony trzecie nie mogą odczytać standardowego ruchu internetowego, i wykorzystuje do tego szyfrowanie i certyfikaty.

Podczas odwiedzania strony internetowej korzystającej z HTTPS:rozmowa odbywa się między przeglądarką a witryną, do której próbujesz uzyskać dostęp. Twoja przeglądarka rozpoczyna proces i żąda bezpiecznych danych. Witryna odpowiada i wysyła swój klucz publiczny. Twoja przeglądarka używa klucza publicznego do szyfrowania danych, które tylko strona internetowa może odszyfrować (używając odpowiadającego mu klucza prywatnego). Gdy witryna wysyła coś z powrotem, przeglądarka używa klucza publicznego do odszyfrowywania danych zaszyfrowanych kluczem prywatnym serwera i tak dalej.

Jedyny problem z tą częścią procesujest to, że nie ma sposobu, aby stwierdzić, czy właściciele kluczy są tymi, za których się podają. Każdy może teoretycznie przejąć kontrolę nad kluczem publicznym lub prywatnym i udawać ulubioną witrynę HTTPS, co wcale nie jest bezpieczne. Tutaj mają zastosowanie certyfikaty i urzędy certyfikacji.

POWIĄZANE CZYTANIE: Co to jest porwanie DNS, wyjaśniono: Jak zatrzymać przejmowanie DNS?

Informacje o certyfikatach i urzędach certyfikacji

Certyfikaty są trochę jak paszporty lubprawo jazdy na zaszyfrowane dane. Każdy z nich jest wydawany przez zaufany urząd certyfikacji (CA), który umożliwia ich weryfikację i wydawanie tylko uprawnionym podmiotom. Proces uzyskiwania i korzystania z certyfikatu dla witryny HTTPS wygląda mniej więcej tak:

- Aby zabezpieczyć witrynę za pomocą HTTPS, administrator musi poprosić o certyfikat od urzędu certyfikacji.

- Po sprawdzeniu autentyczności administratora, urząd certyfikacji generuje klucz publiczny i prywatny dla witryny.

- Klucz publiczny jest podpisany przez urząd certyfikacji, który szyfruje go własnym kluczem prywatnym.

- Właściciel witryny otrzymuje zaszyfrowaną i nieszyfrowaną wersję klucza publicznego.

- Witryna jest zabezpieczona za pomocą HTTPS i wyśle klucz publiczny do przeglądarek wysyłających żądania danych.

Z certyfikatami w grze, procesłączenie się z witryną HTTPS ma teraz dodatkowy krok. Twoja przeglądarka żąda danych z witryny HTTPS. Witryna odpowiada i wysyła swój klucz publiczny. Twoja przeglądarka odszyfrowuje klucz i sprawdza podpis, aby upewnić się, że został wygenerowany przez urząd certyfikacji i jest prawidłowy. Jeśli tak, transakcja jest kontynuowana normalnie, a wszystkie dane są szyfrowane w obie strony.

Certyfikaty główne

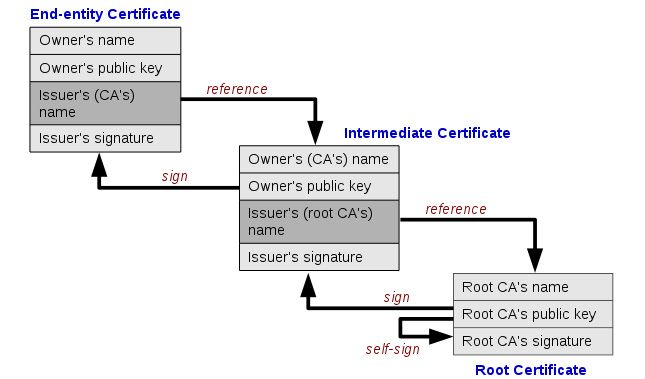

Certyfikaty są przyznawane stronom HTTPSpoprzez urzędy certyfikacji w formie drzewa. Każda weryfikacja rozciąga się na tworzenie nowych certyfikatów, ale także odwołuje się do certyfikatu, który był przed nią. Wszystkie z nich można przypisać do certyfikatu podstawowego, który zapoczątkował proces podpisywania. Nazywa się to certyfikatem głównym i tworzą one katalog główny, który zapewnia, że można zaufać całemu łańcuchowi sprawdzania poprawności.

Przykład jest prawdopodobnie w porządku. Załóżmy, że chcesz założyć własną stronę internetową korzystającą z HTTPS. Kontaktujesz się z urzędem certyfikacji i żądasz certyfikatu. Potwierdzają, że jesteś tym, za kogo się podajesz, odbierają niewielką płatność i wydają klucze. Ten urząd certyfikacji nie jest jednak głównym urzędem certyfikacji. Otrzymany certyfikat został wydany przez inny urząd certyfikacji. Ten certyfikat CA został z kolei wydany przez inny CA i tak dalej. Ostatecznie strona wystawiająca może zostać przypisana do certyfikatu głównego, dzięki czemu pozostałe certyfikaty pośrednie tworzą łańcuch weryfikacyjny.

Istnieją setki urzędów certyfikacji wdziała na całym świecie, dystrybuując certyfikaty do różnych firm. Certyfikaty główne są jednak niezwykle ważne, dlatego zwykle są wydawane tylko przez programistów systemów operacyjnych, takich jak Microsoft i Apple oraz kilku programistów przeglądarek, takich jak Mozilla i Opera.

Jak wygląda certyfikat?

Certyfikaty są plikami tak jak wszystkie inne. Są niewiarygodnie małe, nie przekraczają kilku KB, co sprawia, że można je łatwo i szybko przenosić między serwerami a dowolnym podłączonym urządzeniem. Kilka znajdziesz w lokalnym systemie operacyjnym, szukając rozszerzenia .crt. Tylko nie usuwaj ani nie zmieniaj żadnego z nich, ponieważ może to spowodować poważne problemy.

Otwarcie certyfikatu w edytorze tekstu pokazujeblok losowych liczb i liter generowanych przez złożony algorytm kryptograficzny. Jest to klucz szyfrujący, który odblokowuje pasujące szyfrowanie utworzone za pomocą sparowanego klucza prywatnego. Plik nie ma większego sensu dla ludzkich oczu, ale kiedy certyfikat zaczyna działać, osiąga wiele.

ZWIĄZANE Z: Wyjaśnienie Vishing: Co to jest phishing połączeń głosowych i jak się chronić

Fałszywe certyfikaty i fałszywe urzędy certyfikacji

Celem systemu certyfikatów jest dodawaniewarstwa zaufania do procesu zamiany kluczy. Jeśli można udowodnić tożsamość strony internetowej lub programisty, transakcja jest bezpieczna. W systemie weryfikacji pojawiają się jednak problemy. Wiadomo, że istnieją fałszywe certyfikaty i wykryto co najmniej jeden urząd certyfikacji wystawiający fałszywe certyfikaty. Większość z nich jest generowana z tajnych manewrów na szczeblu rządowym, chociaż indywidualni hakerzy są również w stanie naruszyć system.

Z punktu widzenia użytkownika końcowego jest bardzoniewiele możemy zrobić, aby fałszywe certyfikaty nie wyrządziły szkody. Najlepszą ochroną jest oglądanie witryn, z których korzystamy, i unikanie ich, jeśli wydają się nieco podejrzane. Wykrywanie i usuwanie fałszywych źródeł, gdy tylko się pojawią, zależy wyłącznie od urzędów certyfikacji. Istnieją sposoby na usunięcie certyfikatów głównych z własnego systemu operacyjnego, ale ogólnie uważa się to za bezowocne działanie, które powoduje więcej szkody niż pożytku.

Bezpieczeństwo w sieci VPN

Chociaż ciężar bezpieczeństwa z certyfikatamizależy w dużej mierze od urzędów certyfikacji, użytkownicy dysponują kilkoma narzędziami, które mogą pomóc ustabilizować inne części Internetu. Wirtualne sieci prywatne są jedną z częściej stosowanych metod szyfrowania i anonimizacji ruchu online. Dzięki VPN będziesz odpierać ataki typu man-in-the-middle, które atakują lokalnych dostawców usług internetowych, a także użytkowników, których dane nie są szyfrowane. To podstawowa forma prywatności, ale jest niezwykle skuteczna.

Sieci VPN są łatwe w użyciu i oferują szeroką gamęfunkcje wykraczające daleko poza anonimowość i bezpieczeństwo online. Na początek będziesz mógł zmienić swoją wirtualną lokalizację, aby uzyskać dostęp do filmów z ograniczeniami geograficznymi z innych krajów, chronić swoje urządzenia mobilne przed szkodliwymi publicznymi połączeniami Wi-Fi, ominąć bloki cenzury, pokonać dławienie usługodawcy internetowego, a nawet ukryć ruch przed dostawcami usług internetowych i masowa inwigilacja. Wszystko, co musisz zrobić, to wybrać niezawodną sieć VPN, uruchomić oprogramowanie i gotowe.

Poniżej znajduje się kilka polecanych usług VPN, które kładą duży nacisk na prywatność i bezpieczeństwo. Wypróbuj dowolną z nich, a zobaczysz, jak prosta i mocna może być dobra sieć VPN.

1. ExpressVPN

ExpressVPN to szybkość. Firma prowadzi dużą sieć ponad 3000 serwerów w 94 różnych krajach, zapewniając użytkownikom wygodny dostęp do połączeń bez opóźnień bez względu na to, gdzie się znajdują. Każdy z tych serwerów zapewnia niesamowitą prędkość przez cały dzień, nawet w okresach szczytowego użytkowania lub dużego obciążenia użytkowników. Co najlepsze, możesz sprawdzić opóźnienie i szybkość serwera z poziomu oprogramowania ExpressVPN i błyskawicznie zmieniać lokalizacje, zapewniając zawsze najszybsze możliwe połączenie.

Inne funkcje, które kochamy w ExpressVPN:

- Łatwe w użyciu niestandardowe aplikacje dla systemów Windows, Mac, Linux, iOS i innych.

- Niezawodny dostęp do Netflix, nawet gdy inne VPN są zablokowane.

- Nieograniczona przepustowość, brak ograniczeń prędkości i brak dławienia.

- Ochrona przed wyciekiem DNS i automatyczny przełącznik zabijania.

- Idealne do ominięcia cenzury w krajach takich jak Chiny.

Przeczytaj naszą pełną recenzję ExpressVPN.

- OFERTA SPECJALNA: 3 miesiące za darmo (49% zniżki - link poniżej)

- Fast służy z minimalną utratą prędkości

- Szyfrowanie AES-256 na poziomie rządowym

- Ścisłe zasady braku logowania

- Obsługa czatu na żywo.

- Nieco droższy niż niektóre inne opcje.

2. NordVPN

NordVPN to dobrze znana i ceniona sieć VPN. Firma ma absolutnie ogromną sieć serwerów, ponad 5200 w 60 różnych krajach, które mogą być największe na całym rynku VPN. Daje to imponującą różnorodność opcji, gdy trzeba wybrać połączenie poza krajem do strumieniowego przesyłania wideo lub ominięcia bloków cenzury. Cała sieć serwerów NordVPN jest również niezwykle szybka, a Ty zyskujesz dostęp do tej prędkości bez poświęcania choćby odrobiny prywatności i bezpieczeństwa.

Kilka najlepszych funkcji NordVPN:

- Silne funkcje prywatności umożliwiają otwarty dostęp do Internetu nawet w krajach o dużej cenzurze, takich jak Chiny.

- Polityka zerowego logowania obejmująca wszystko, od ruchu po przepustowość, adresy IP i znaczniki czasu.

- Unikalne podwójne serwery szyfrujące, które owijają dane w 2048-bitowe szyfrowanie SSL.

- Doskonały VPN z niezawodnym i szybkim dostępem do Netflix.

Przeczytaj naszą pełną recenzję NordVPN.

- OFERTA SPECJALNA: plan 3-letni (75% zniżki - link poniżej)

- Brak ograniczeń przepustowości

- Umożliwia wiele połączeń (6 urządzeń)

- Wyjątkowo bezpieczne podwójne VPN do szyfrowania danych

- Obsługa klienta 24/7.

- Bardzo mało

- Przetwarzanie zwrotu środków może potrwać do 30 dni.

3. IPVanish

IPVanish to świetna sieć VPN dla każdego, kto chcepozostań niewidoczny w Internecie. Zaczyna się od silnego 256-bitowego szyfrowania AES dla wszystkich twoich danych, zawijając wszystko w niezniszczalną powłokę, która ukrywa je podczas przechodzenia przez twojego ISP. To szyfrowanie jest wspierane przez niesamowitą zasadę zerowego rejestrowania całego ruchu, który przechodzi przez serwery IPVanish. Sama sieć ma ponad 850 węzłów, obejmując 60 różnych krajów z ponad 40 000 adresów IP do wykorzystania. Za każdym razem, gdy łączysz się z IPVanish, zostawiasz swoją tożsamość osobistą, czyniąc cały internet tak otwartym i bezpiecznym, jak to możliwe.

IPVanish ma również następujące funkcje:

- Szybkie i łatwe w użyciu oprogramowanie na komputery PC, laptopy, smartfony, Chromebooki i tablety.

- Nieograniczona przepustowość, brak ograniczeń prędkości i brak ograniczeń w ruchu P2P lub torrent.

- Bezpieczne, szybkie i anonimowe pobieranie idealne dla użytkowników torrentów i użytkowników Kodi.

- Idealny do omijania filtrów cenzury i uzyskiwania dostępu do zablokowanych treści.

Przeczytaj naszą pełną recenzję IPVanish.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Komentarze