Nasz przewodnik wyjaśnia, jak samodzielnie skonfigurować prywatny dom VPN. Postępuj zgodnie z poniższymi wskazówkami, aby poznać kilka różnych sposobów tworzenia własnej sieci VPN dla domu, abyś mógł odzyskać prywatność online.

Jeśli chodzi o bezpieczeństwo w Internecie, to naprawdęnie może być zbyt ostrożny. Gdziekolwiek się zwrócisz, pojawiają się hakerzy i boty, żądni danych dostawcy usług internetowych i programy masowej inwigilacji uruchomione przez agencje rządowe. Może się wydawać, że wszyscy próbują uzyskać dostęp do Twoich danych, aby móc z nich skorzystać. Na szczęście, jeśli chcesz walczyć, masz do wyboru kilka opcji.

Zdecydowanie najłatwiejszy w użyciu i najmocniejszy sposóbaby zabezpieczyć się online, należy użyć wirtualnej sieci prywatnej. Sieci VPN szyfrują ruch, który opuszcza Twój komputer lub smartfon, owijając wszystko złożoną kryptografią, która trzyma oczy na dystans. Po uruchomieniu VPN Twoje informacje nagle stają się nieczytelne dla osób trzecich, co pozwala surfować, przesyłać strumieniowo i robić zakupy w spokoju.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Same sieci VPN są dostępne w wielu różnych wersjach. Możesz zarejestrować się w usłudze, możesz zbudować własną od podstaw, możesz nawet wdrożyć środki pośrednie, które zapewniają funkcjonalność podobną do VPN bez konieczności spędzania godzin na edytowaniu plików konfiguracyjnych. Niezależnie od wybranej metody, ważne jest, aby twoja sieć VPN była bezpieczna.

Szybka i łatwa metoda: skorzystaj z usługi VPN

Budowanie własnej sieci VPN może być uciążliwe. Musisz mieć dostęp do zewnętrznego VPS, wygodnie korzystać z wiersza poleceń i mieć godzinę lub dwie wolne, aby usiąść i rozwiązać cały proces. Jeśli nie interesuje Cię coś tak złożonego, istnieje wiele silnych, niezawodnych usług VPN, które są równie przystępne cenowo, jak łatwe w użyciu.

Przez lata rozwinęliśmy dobre wyczucieco czyni jedną VPN lepszą od drugiej. Jest to unikalne połączenie szybkości, siły szyfrowania, świadomości prywatności, a nawet reputacji publicznej. Kryteria, które zastosowaliśmy, aby wybrać nasze zalecane VPN są wymienione poniżej. Wybierając własną sieć VPN, miej to na uwadze, a na pewno uzyskasz świetną usługę.

- Polityka zerowego logowania - Dane przesyłane przez serwery VPN mogązostaw ślad za sobą. Nawet jeśli jest zaszyfrowany, możliwe, że agencja rządowa lub osoba trzecia może zmusić VPN do przekazania informacji. Aby mieć pewność, że tak się nigdy nie stanie, dobra usługa VPN będzie miała co najmniej ścisłe zasady rejestrowania zerowego ruchu.

- Prędkość - Szyfrowanie może spowolnić VPN. Lokalizacje serwerów na całym świecie mogą również powodować spore opóźnienia. Aby mieć pewność, że Twój internet się nie zatrzyma, nasze polecane usługi VPN zapewniają najszybsze prędkości w branży, proste i proste.

- Wsparcie oprogramowania - Aby skorzystać z VPN, potrzebujeszaby uruchomić niestandardowe oprogramowanie na wszystkich podłączonych urządzeniach. Jeśli na przykład VPN nie ma aplikacji na Twój telefon, nie będziesz mógł jej używać. Poniżej wybieramy oprogramowanie dla wszystkich nowoczesnych urządzeń, w tym przynajmniej Windows, Mac, Linux, Android i iOS.

- Przepustowość i ruch - Niektóre sieci VPN, szczególnie szkicowe bezpłatne sieci VPN,ograniczy przepustowość, ograniczy połączenie, a nawet zablokuje takie rzeczy, jak sieci P2P i pobieranie torrentów. Chcesz nieograniczonego i nieograniczonego dostępu do Internetu, a Twoja sieć VPN powinna to obsługiwać.

- Rozmiar sieci serwera - Jedną z największych zalet usługi VPN jest uzyskanie dostępu do serwerów zlokalizowanych na całym świecie. Im większa sieć, tym więcej dostępnych opcji. Wybór nigdy nie jest złą rzeczą!

1. ExpressVPN

ExpressVPN jest jednym z najszybszych i najłatwiejszych w obsłudzekorzystać z VPN w pobliżu. Usługa oferuje niesamowite niestandardowe oprogramowanie dla szerokiej gamy urządzeń, w tym systemów operacyjnych Windows, Mac, Linux, iOS i Android.

Są one zasilane przez sieć ponad 3100serwery w 94 różnych krajach, z których każdy zapewnia niesamowite wyniki testu prędkości użytkownikom na całym świecie. Jest to wspierane przez zasady rejestrowania zerowego ruchu ExpressVPN, dzięki czemu Twoje działania online pozostają anonimowe i prywatne bez względu na wszystko.

Więcej funkcji ExpressVPN:

- Silne 256-bitowe szyfrowanie AES, automatyczny przełącznik zabijania i ochrona przed wyciekiem DNS.

- Wbudowany test prędkości zapewniający najszybsze możliwe połączenie.

- Niezawodny dostęp do Netflix za pośrednictwem strony internetowej, a także aplikacji Netflix.

- Nieograniczona przepustowość i brak ograniczeń w ruchu P2P lub torrent.

Przeczytaj naszą pełną recenzję ExpressVPN.

- OFERTA SPECJALNA: 3 miesiące za darmo (49% zniżki - link poniżej)

- 94 kraje, ponad 3000 serwerów

- Bardzo prosty i łatwy w użyciu

- Surowe zasady braku dzienników dotyczące danych osobowych

- Obsługa klienta 24/7.

- Nieco droższe niż konkurencja.

2. IPVanish

Szybkość i bezpieczeństwo to dwa z IPVanishnajsilniejsze cechy. Usługa oferuje niewiarygodne 256-bitowe szyfrowanie AES dla wszystkich transferów, z zerowymi dziennikami ruchu, aby zapewnić całkowicie bezpieczne działanie. Ochrona przed wyciekiem DNS i automatyczny przełącznik zabijania zapewniają, że twoja tożsamość nigdy nie zostanie ujawniona w Internecie. Możesz skorzystać z tych funkcji, uzyskując dostęp do ponad 1200 serwerów w 60 różnych krajach, z których wszystkie są błyskawiczne i niezwykle niezawodne.

IPVanish obejmuje również następujące funkcje:

- Łatwe w użyciu niestandardowe oprogramowanie i aplikacje dla wszystkich głównych systemów operacyjnych i urządzeń.

- Szybkie i bezpieczne serwery pozwalają na uzyskanie niesamowitych strumieni wideo przez Kodi.

- Pobierz torrenty z pełną prywatnością i anonimowością za każdym razem.

Przeczytaj naszą pełną recenzję IPVanish.

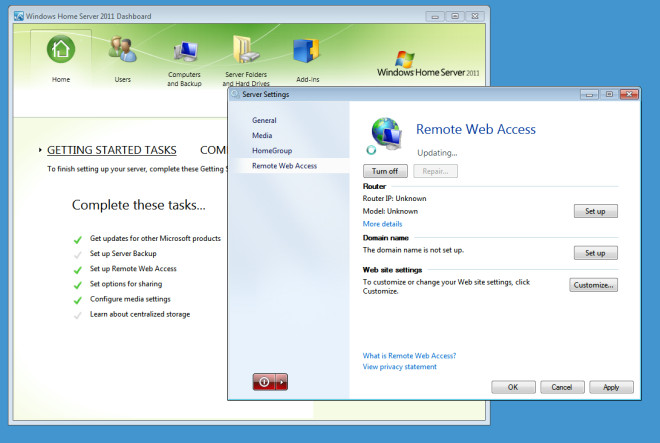

Niski pobór mocy, ale konfigurowalny: Raspberry Pi VPN

PiVPN sprawia, że konfiguracja i uruchomienie jest niezwykle łatwewłasną sieć VPN z Raspberry Pi. W rzeczywistości wszystko, co musisz zrobić, to wpisać jedno polecenie do terminala i uruchomić je, a potem jesteś technicznie gotowy! Oczywiście, po skonfigurowaniu instalacji będziesz chciał skonfigurować różne elementy, a następnie dostosuj i to wszystko. Mimo to urządzenie Raspberry Pi jest wyjątkowo niedrogie (około 35 USD) i może sprawić, że będzie w stanie samodzielnie hostować VPN.

Aby rozpocząć, SSH do swojego Pi lub uruchom tę komendę bezpośrednio z terminala Pi:

$ curl -L https://install.pivpn.io | bash

Spowoduje to uruchomienie automatycznego instalatora PiVPN,który zajmuje się większością technicznych rzeczy, w tym generowaniem kluczy szyfrowych. Pojawi się seria ekranów, każdy z odrobiną tekstu do przeczytania lub szybką opcją, którą musisz przełączyć. Większość zależy od konfiguracji sieci, w tym wyboru Wi-Fi przez Ethernet i potwierdzenia adresu IP. Domyślne ustawienia większości podpowiedzi są idealne dla większości użytkowników, ale jeśli chcesz uzyskać więcej szczegółowych informacji na temat każdego z nich, zapoznaj się z tym przewodnikiem krok po kroku.

Po zakończeniu instalacji PiVPN możeszpoklep się po plecach, ponieważ masz teraz swój własny Raspberry Pi VPN oparty na OpenVPN! Wystarczy teraz skonfigurować urządzenia, aby uzyskać dostęp do sieci VPN. Zacznij od uzyskania dostępu do Pi i uruchom następujące polecenie terminalu:

$ pivpn add

Po uruchomieniu tego polecenia zostaniesz poproszony o podanie nazwy. Wprowadź coś prostego jak klient1. To wygeneruje.plik ovpn, którego będziesz używać, aby powiedzieć innym urządzeniom, jak połączyć się z VPN. Najpierw musisz pobrać jego kopię na komputer, tablet, smartfon itp. Najszybszym sposobem na to jest skorzystanie z programu FTP i skopiowanie pliku z następującego katalogu:

/home/pi/ovpns

Teraz wystarczy zainstalować OpenVPN na swoim komputerzewybrane urządzenia, skopiuj plik client1.ovpn na to samo urządzenie, dodaj profil i jesteś online! Jeśli nie masz pewności, jak to zrobić, postępuj zgodnie z poniższymi sekcjami, aby skonfigurować ustawienia.

Windows:

- Pobierz OpenVPN i zainstaluj go.

- Skopiuj plik client1.ovpn do katalogu instalacyjnego OpenVPN i umieść go w katalogu „config”.

- Kliknij prawym przyciskiem myszy skrót na pulpicie OpenVPN i przejdź do „Właściwości”.

- Kliknij „Zgodność”, a następnie „Zmień ustawienia dla wszystkich użytkowników”.

- W następnym oknie zaznacz „Uruchom ten program jako administrator”.

- Uruchom OpenVPN jako administrator. Jeśli pojawi się komunikat ostrzegawczy, zaakceptuj go.

Prochowiec:

- Pobierz i zainstaluj Tunnelblick, darmowy i open-source klient OpenVPN dla komputerów Mac.

- Gdy instalacja zapyta, czy masz jakieś pliki konfiguracyjne, po prostu powiedz „Nie”.

- Następnie otwórz okno wyszukiwarki i kliknij dwukrotnie „client1.ovpn”.

- Uruchom Tunnelblick.

- Kliknij ikonę w górnym rogu ekranu i wybierz „Połącz”.

- Wybierz połączenie „klient1”.

Linux:

Zainstaluj OpenVPN, używając następujących wierszy polecenia:

$ sudo apt-get update $ sudo apt-get install openvpn

Teraz edytuj plik konfiguracyjny pobrany w powyższym kroku:

$ nano client1.ovpn

Usuń komentarz z następujących trzech wierszy, usuwając pierwszy znak:

script-security 2 up /etc/openvpn/update-resolv-conf down /etc/openvpn/update-resolv-conf

Zapisz i zamknij plik. Możesz teraz połączyć się z siecią VPN za pomocą następującego polecenia:

$ sudo openvpn --config client1.ovpn

Android:

- Zainstaluj klienta OpenVPN dla Androida.

- Przenieś plik client1.ovpn na swoje urządzenie albo przez połączenie USB, albo przez pamięć w chmurze.

- Uruchom aplikację OpenVPN i dotknij przycisku menu w prawym górnym rogu.

- Wybierz „Importuj”, a następnie przejdź do lokalizacji pliku ovpn i zaimportuj plik.

- Naciśnij przycisk „Połącz” z głównego menu OpenVPN.

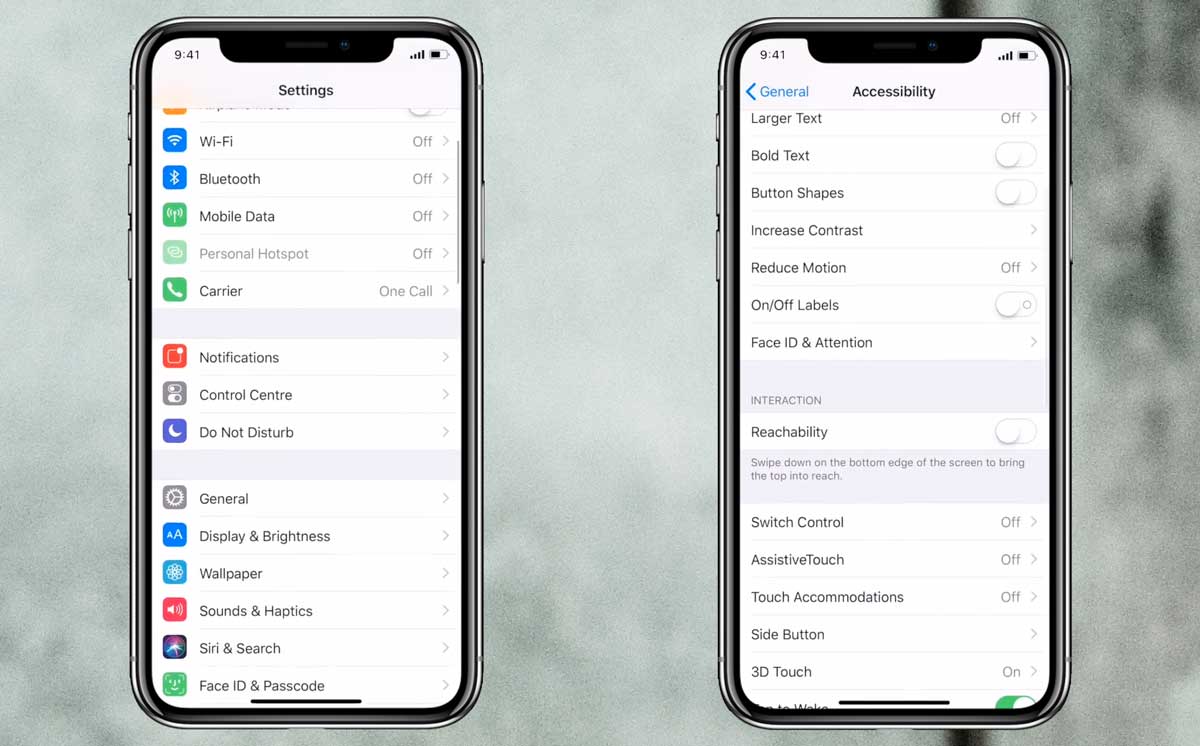

iOS:

- Zainstaluj OpenVPN na iOS.

- Podłącz urządzenie iOS do komputera i skopiuj plik client1.ovpn do OpenVPN przez iTunes.

- Odłącz i uruchom OpenVPN. Pojawi się powiadomienie z informacją, że nowy profil jest dostępny.

- Naciśnij zielony znak plus, aby zaimportować ustawienia.

- Przesuń przycisk połączenia na „włączony”, aby korzystać z VPN.

Wysoce konfigurowalna metoda: stwórz własną zewnętrzną sieć VPN

Komercyjne usługi VPN oferują mnóstwo funkcji,ale jedyną rzeczą, której nie mogą dostarczyć, jest pełna możliwość dostosowania. Skonfigurowanie własnej sieci VPN na zewnętrznym serwerze daje niesamowitą kontrolę nad każdym aspektem wirtualnej sieci prywatnej. Chcesz silniejszego szyfrowania? Edytuj plik konfiguracyjny i gotowe. Chcesz zablokować wszystkie urządzenia oprócz własnego? Żaden problem!

Minusem jest prowadzenie własnej sieci VPNtrochę czasu na skonfigurowanie. Potrzebujesz wirtualnego prywatnego konta serwera, które jest niedrogie, ale nie darmowe, i musisz wygodnie edytować pliki konfiguracyjne i nawigować z wiersza poleceń. Rozwiązywanie problemów może również stanowić problem, ponieważ nawet najprostsze problemy mogą zaskoczyć zarówno ekspertów, jak i amatorów. Pokonaj tę przeszkodę, a przekonasz się, że hosting własnej sieci VPN jest niezwykle użyteczny i równie satysfakcjonujący.

Krótki zarys konfiguracji zewnętrznej sieci VPN znajduje się poniżej. Mamy też przewodnik, jak hostować własną sieć VPN jeśli chcesz więcej szczegółów lub wolisz używać Ubuntu zamiast CentOS na swoim serwerze.

Jak skonfigurować własną sieć VPN:

- Załóż konto w Digital Ocean.

- Na pulpicie nawigacyjnym Digital Ocean kliknij „Utwórz”, aby utworzyć kroplę.

- Wybierz nazwę hosta dla swojej kropli. Cokolwiek zrobi, na przykład serwer lub twoja nazwa VPN.

- Wybierz rozmiar kropli. Najmniejszy pakiet wystarczy.

- Wybierz lokalizację serwera, a następnie CentOS 7 jako swoją dystrybucję.

- Utwórz kroplę.

- Postępuj zgodnie z instrukcjami Digital Ocean, aby skonfigurować serwer OpenVPN. Nie spiesz się, jest to najdłuższa i najbardziej skomplikowana część procedury.

POWIĄZANE CZYTANIE: Jak przetestować VPN pod kątem wycieków bezpieczeństwa

Szybki i potężny: Shadowsocks (SOCKS5 Proxy)

Shadowsocks został zaprojektowany, aby przywrócić darmowe iotwarty internet dla użytkowników w mocno ograniczonych krajach, takich jak Chiny, Rosja i na całym Bliskim Wschodzie. Shadowsocks działa przy użyciu protokołu Socket Secure 5 (SOCKS5), który po prostu przesyła pakiety danych między hostem a serwerem za pośrednictwem własnego serwera proxy. Istnieje nawet warstwa uwierzytelniania wbudowana w protokół SOCKS5, który zapewnia, że osoby trzecie (dostawcy usług internetowych, rządy, hakerzy itp.) Nie będą w stanie przechwycić twoich danych.

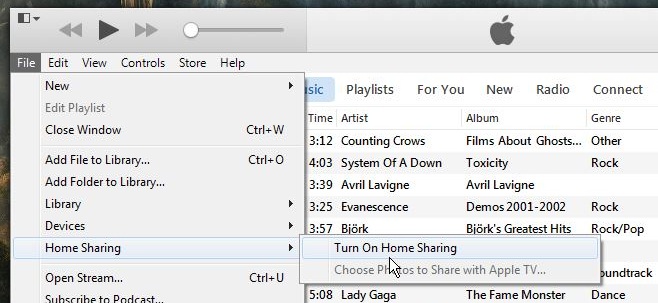

Korzystanie z proxy SOCKS5 może być znacznie szybszeniż inne metody VPN, ponieważ proces ten nie wymaga szyfrowania. Musisz mieć dostęp do serwera Shadowsocks, aby działał, co wymaga uruchomienia własnego lub wynajmu usługi zewnętrznej, która może kosztować pięć razy więcej niż VPN. Działa jednak wyjątkowo dobrze, jeśli chodzi o pomijanie bloków witryn i zachowanie anonimowości, a także łatwe w obsłudze oprogramowanie dla systemów operacyjnych dla komputerów stacjonarnych, urządzeń z Androidem i iOS.

Jeśli naprawdę martwisz się o prywatność ianonimowość, możesz także uruchomić Shadowsocks wraz z VPN. Kilka usług VPN oferuje wsparcie proxy SOCKS5 od razu po wyjęciu z pudełka, ale jeśli stworzysz własną VPN od zera, będziesz mógł korzystać z Shadowsocks bez żadnych problemów.

Powolny, ale silny: tunel SSH

Starszy protokół używany w VPNfunkcjonalność to tunele Secure Shell, zwane w skrócie tunelami SSH. Ta metoda otacza dane dodatkową warstwą szyfrowania SSH, która sama w sobie jest praktycznie niezniszczalna. SSH jest zwykle używany do bezpiecznego przesyłania plików między hostem a serwerem zdalnym, ale jeśli połączysz go z VPN lub po prostu wykorzystasz do całego ruchu online, odkryjesz, że ma niesamowitą zdolność do zachowania prywatności danych, anonimowy i bezpieczny.

Największym minusem tuneli SSH jest prędkość. SSH nie został zaprojektowany z myślą o dużym natężeniu ruchu, zwłaszcza nie wideo HD ani plików torrent. Jeśli pobierasz coś bardziej złożonego niż strona internetowa, musisz się sfrustrować. Zaletą jest to, że łatwo jest stworzyć tunel SSH w systemach Linux i Mac (użytkownicy Windows będą musieli wykonać dodatkową pracę) i można go sparować z VPN, aby uzyskać jak najsilniejszą ochronę danych.

Trudne w użyciu: tunel SSL / TLS

Chociaż nie jest to idealna metoda dostępu dointernet lub w celu zastąpienia VPN, można użyć tunelu SSL (Secure Socket Layer), aby chronić się w Internecie. Ta metoda zasadniczo zajmuje standardowy protokół HTTP i otacza trochę szyfrowania wokół każdego pakietu danych. Strony internetowe korzystające z HTTPS (te, które wyświetlają małą ikonę blokady w przeglądarce) wdrażają ten sam zestaw technologii i działa również dobrze od końca.

Zaletą korzystania z szyfrowania SSL jestumiejętność przełamywania nawet najbardziej surowych zapór ogniowych. Jeśli wybierasz się do kraju znanego z cenzury internetowej, takiego jak Chiny, Turcja lub Rosja, tunele SSL mogą pomóc chronić Twoją tożsamość bez wywoływania żadnych czerwonych flag. W końcu szyfrowany ruch SSL jest niezwykle powszechny w sieci, dlaczego twoje żądania wyróżniają się na tle innych?

Minusem protokołu SSL jest to, że jest trochę wolniejszyniż dobry VPN, a instalacja i zarządzanie może być kłopotliwe. Najlepszym sposobem na to jest pobranie oprogramowania stunnel i rozpoczęcie długiego procesu konfiguracji. Nie jest to łatwe ani szybkie, a będziesz potrzebować sporej wiedzy technicznej, aby je zdobyć. Alternatywą jest skorzystanie z usługi VPN, która oferuje tunelowanie SSL za pośrednictwem swojego oprogramowania. NordVPN jest jedną z najlepszych sieci VPN głównego nurtu, która zapewnia tę funkcję.

EKSKLUZYWNY CZYTNIK: Uzyskaj specjalną zniżkę w wysokości 75% na abonament 3-letni, tylko 2,99 USD miesięcznie. 30-dniowa gwarancja zwrotu pieniędzy uwzględniona we wszystkich planach.

Blisko VPN, ale nie do końca: Web Proxy i Tor

Badając VPN, często się spotykaszrozmowy o serwerach proxy i sieci Tor. Oba są świetnymi narzędziami, które pomogą Ci zachować bezpieczeństwo w Internecie, ale nie są też dobrym zamiennikiem żadnej z wyżej wymienionych sieci VPN ani metod szyfrowania.

Po pierwsze, serwery proxy nie oferują żadnych dodanychbezpieczeństwo lub prywatność. Po prostu biorą nieprzetworzone dane o ruchu i odbijają je przez nowy zestaw serwerów, nadając mu inny adres IP, który pozwala oszukiwać strony internetowe, by pomyślały, że jesteś w innej lokalizacji. Serwery proxy służą głównie do uzyskiwania dostępu do strumieniowych filmów z innych krajów. Często są kojarzeni ze szkicowymi dostawcami, którzy również zbierają i sprzedają informacje o użytkownikach, co oznacza, że możesz ich uniknąć i nie przegapić niczego przydatnego.

Sieć Tor to zbiór węzłów, którefunkcjonować jako system przekazywania dla ruchu online. Używając czegoś takiego jak Tor Browser, możesz zaszyfrować cały ruch w przeglądarce, a następnie wysłać go przez sieć, aby był anonimowy i niewykrywalny. To głęboka technologia, która jest niezwykle przydatna dla każdego, kto chce ukryć swoją lokalizację. Niestety sieć Tor jest bardzo wolna i nie obsługuje takich rzeczy jak filmy online, Netflix, YouTube czy torrenty. Aby zapoznać się z pełnym podsumowaniem Tora, zapoznaj się z naszym artykułem ze wskazówkami Jak korzystać z Tora: Przewodnik po rozpoczęciu.

Zagrożenia zewnętrzne, przed którymi VPN powinien Cię chronić

Do czego służą sieci VPN? Szeroka gama rzeczy! Szyfrowanie sieci VPN i protokołów podobnych do sieci VPN może zmienić sposób interakcji danych z siecią. Zamiast wysyłania otwartych, łatwych do przechwycenia i łatwych do kradzieży informacji w Internecie, sieci VPN zamykają wszystko w niezniszczalnej, zaszyfrowanej kopercie, uniemożliwiając dostęp wszystkim osobom poza upoważnionymi stronami. Jest to niezwykle przydatna funkcja, która chroni przed wieloma zagrożeniami online, zarówno dużymi, jak i małymi, w tym tymi wymienionymi poniżej:

Dostawcy usług internetowych (ISP) - Płacisz im pieniądze; dają ci dostęp doInternet. Relacja powinna być tak prosta, ale zdecydowanie zbyt wielu dostawców usług internetowych zwróciło się w kierunku podstępnych metod wykorzystywania swoich użytkowników. Na przykład prędkości są rutynowo ograniczane, a duża liczba dostawców usług internetowych rejestruje, a nawet sprzedaje informacje o użytkownikach stronom trzecim, wszystko bez niczyjej zgody. Każde wdrożone rozwiązanie VPN powinno chronić przed tymi zagrożeniami.

Masowa obserwacja - Rządy angażują się w masową inwigilację w ramachprzebranie ochrony obywateli przed zagrożeniami. Wycieki danych w ostatnich latach pokazały jednak, że wiele rządów zbyt daleko posuwa się do tego przywileju i aktywnie śledzi niewinnych ludzi, rejestruje ich działania i dzieli się informacjami z innymi rządami.

Hakerzy i boty - Klasyczny obraz kradzieży hakerówinformacje od niczego niepodejrzewających użytkowników nie są zbyt dalekie od prawdy. Zarówno ludzcy hakerzy, jak i zautomatyzowane boty mogą monitorować połączenia i wykrywać cenne dane, takie jak hasła do kont bankowych i numery kart kredytowych. Bez mocy szyfrowania VPN wszystko, co muszą zrobić, to znaleźć kod, a informacje są równie dobre, jak skradzione.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Komentarze