Internet, który znamy, to tylkoułamek tego, co naprawdę tam jest. Tuż pod powierzchnią znajduje się głęboka i ciemna sieć, obszary zawierające niezliczoną liczbę trudnych do znalezienia stron internetowych, rynków, blogów, serwisów społecznościowych i innych.

Ogromna ilość treści pozostaje niezauważona przez większość, ale przy odrobinie wysiłku i dużej świadomości prywatności łatwo jest otworzyć ciemną sieć, aby zobaczyć, jakie ukryte cuda czekają w środku.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Co to jest Deep Web i Dark Web?

Pomyśl o Internecie jak o oceanie. Większość ludzi chętnie surfuje po powierzchni i łapie duże fale, które unoszą się na ich powierzchni. Transmisje wideo, sprawdzanie poczty e-mail, zakupy, przeglądanie Facebooka i inne działania online odbywają się tutaj, na zewnątrz. Jeśli możesz go znaleźć za pomocą wyszukiwarki, takiej jak Google lub Bing, jest to część sieci powierzchniowej.

Zanurz się pod falami, a dotrzesz do mrocznych wód głębokiej sieci. Treść w głęboka sieć nie jest indeksowany przez wyszukiwarki, co czyni go bardziejtrudne lub nawet niemożliwe do znalezienia przypadkowo. Większość tych treści nie jest jednak złośliwa ani nielegalna. Rzeczy takie jak strony członkowskie zabezpieczone ekranami logowania, prywatnie hostowane serwery lub wewnętrzne witryny firmowe są częścią głębokiej sieci. Istnieją online, ale wyszukiwarki nie mogą ich znaleźć, co czyni ich krok pod powierzchnią do głębokiej sieci.

The ciemna sieć jest tam, gdzie robi się ciekawie. Podobnie jak w przypadku głębokiej sieci, ciemna treść jest niewidoczna dla wyszukiwarek i nie można jej znaleźć w tradycyjny sposób. Kluczową różnicą jest to, że witryny w ciemnej sieci są celowo trudne do znalezienia, co pozwala im ukrywać informacje lub działać jako centra nielegalnej działalności. Czarne rynki, podrabiane towary, sprzedawcy narkotyków i broni oraz wiele innych rzeczy można znaleźć w ciemnej sieci, ale tylko wtedy, gdy dokładnie wiesz, gdzie szukać. Ciemna sieć jest zwykle tym, o czym myślą ludzie, gdy rozmawiają o działalności podziemnego Internetu. To tylko jedna część głębokiej sieci, ale budzi wiele kontrowersji.

Bezpieczeństwo w ciemnej sieci

Ciemna sieć ma wiele praktycznych zastosowań, a niez których wszystkie są pobieżne. Ludzie żyjący pod rządami, które mocno monitorują lub cenzurują ruch internetowy, korzystają z ciemnego dostępu do sieci, ponieważ pozwala im przeglądać wiadomości z reszty świata, a nawet zamawiać materiały, których nie mogą uzyskać w swoim kraju. Informatorzy i dziennikarze również wykorzystują ciemną sieć do komunikowania się, nie rezygnując ze swojej lokalizacji ani prywatnych danych.

Bez względu na cel ciemna sieć nie jest bezpiecznamiejsce. Anonimowość ma swoje wady, a w połączeniu z niemonitorowaną naturą ciemnej sieci jest rajem dla hakerów chcących ukraść informacje i skorzystać z niczego niepodejrzewających gości. Sam dostęp do ciemnej sieci może być podejrzanym działaniem, nie mówiąc już o pobieraniu lub przeglądaniu nielegalnych treści. Jeśli planujesz korzystać z ciemnej sieci, musisz podjąć wszelkie środki ostrożności, aby chronić swoją tożsamość. Nie ma czegoś takiego jak zbyt ostrożne.

Korzystanie z ciemnej sieci nie jest tak proste jak otwarcieprzeglądarka i wpisywanie adresu. Przed zanurzeniem się musisz pobrać i skonfigurować kilka programów, które pomogą szyfrować i anonimizować dane.

Użyj VPN do anonimowości

Zawsze korzystaj z VPN podczas uzyskiwania dostępu do ciemnej sieci,bez wyjątku. Sieci VPN szyfrują cały ruch internetowy wychodzący z komputera, szyfrując dane, aby nie można było rozpoznać żadnych szczegółów identyfikujących. Sieci VPN również kierują ruchem przez nielokalne serwery, aby zapewnić dodatkową warstwę anonimowości. Jeśli nie używasz VPN w ciemnej sieci, transmitujesz swoje imię i lokalizację na cały świat. To ryzyko, którego nigdy nie powinieneś podejmować.

Jednak nie wszystkie usługi VPN zapewniają ten sam poziom bezpieczeństwa. Wykorzystaliśmy poniższe kluczowe kryteria, aby znaleźć sieci VPN, które zapewniają wyższy poziom prywatności użytkownikom ciekawym ciemnej sieci.

- Funkcja Kill Switch - Zainstalowanie przełącznika zabójstwa może oznaczaćróżnica między ochroną tożsamości a ujawnieniem informacji. Po wprowadzeniu przełącznika zabijania oprogramowanie dostawcy automatycznie wyłączy cały ruch internetowy, jeśli utracisz połączenie z VPN. Nawet chwilowe wygaśnięcie może dać hakerom wiele informacji, więc posiadanie przełącznika zabijania jest koniecznością w ciemnej sieci.

- Polityka rejestrowania - Dobrzy dostawcy VPN mają zerowy dziennikobowiązujące zasady zapewniające, że dane nigdy nie będą przechowywane na ich serwerach. Jeśli dane są przechowywane przez dowolny czas, nawet jeśli są zaszyfrowane, istnieje ryzyko kradzieży lub przekazania osobom trzecim. Brak dzienników oznacza, że nie ma danych, jasne i proste.

- Prędkość - Sieci VPN mogą spowolnić twoje połączenie internetowe oaż 10–25% z powodu narzutu szyfrowania i przekierowywania ruchu. Jest to w dużej mierze nieunikniona wada, ale niektórzy dostawcy dokładają wszelkich starań, aby zminimalizować ją w jak największym stopniu. Poniższe usługi VPN wykazały jedne z najszybszych prędkości połączeń na rynku.

- Ograniczenia przepustowości - Powszechną praktyką dla sieci VPN jest ograniczenieprędkość lub ilość danych, które użytkownicy mogą wykorzystać w każdym okresie rozliczeniowym. Gdy to się spełni, nie będzie już dostępu do ciemnej sieci. Wszyscy dostawcy poniżej oferują nieograniczone plany bez ograniczeń i ograniczeń.

1. IPVanish

IPVanish zapewnia silną anonimowość za pomocą over40 000 współdzielonych adresów IP rozproszonych na ponad 1200 anonimowych serwerach w 74 różnych lokalizacjach. Ta duża sieć ułatwia przełączanie wirtualnych lokalizacji, a także zaciemnianie Twojej tożsamości, obie przydatne funkcje sprawdzania ciemnej sieci. IPVanish ma również ścisłe zasady zerowego logowania, używa 256-bitowego szyfrowania AES dla całego swojego ruchu i zawiera przełącznik zabijania dla klientów Windows i Mac.

Oprócz silnych funkcji bezpieczeństwa, IPVanish zapewnia nieograniczoną przepustowość, anonimowe torrenty, nieograniczony ruch P2P i jedne z najszybszych serwerów na rynku VPN.

2. NordVPN

NordVPN ma jedno z najbardziej unikalnych zabezpieczeńfunkcje dowolnego dostawcy VPN. Zamiast prostego pojedynczego szyfrowania wszystkie dane, które przechodzą przez sieć NordVPN, są dwukrotnie szyfrowane, tworząc 2048-bitowe szyfrowanie SSL, którego nawet superkomputer nie może złamać. Fantastyczna polityka zerowego logowania, płatności bitcoinami oraz automatyczny przełącznik zabijania dla wersji oprogramowania Windows, Mac, iOS i Android sprawiają, że NordVPN jest doskonałym wyborem dla bezpiecznego towarzysza w ciemnej sieci.

NordVPN ma stale rosnącą sieć ponad 5400 serwerów w 61 różnych krajach.

- Najlepszy wybór budżetu

- Różne adresy IP aervers

- 256-bitowe szyfrowanie AES z doskonałą poufnością przekazywania

- „Podwójna” ochrona danych

- Polityka gwarancji zwrotu pieniędzy (30 dni).

- Nie można określić miasta ani prowincji w aplikacji.

3. VyprVPN

VyprVPN ma wyjątkową przewagę bezpieczeństwainni dostawcy VPN. Firma jest właścicielem i operatorem całej sieci 200 000 adresów IP rozproszonych na 700 serwerach w 70 różnych lokalizacjach, co oznacza, że żadne osoby trzecie nie mają dostępu do ich komputerów. Ta dodatkowa prywatność jest wspierana przez zasadę zerowego dziennika oraz konfigurowalny przełącznik „zabicia” dla wersji oprogramowania Windows i Mac.

VyprVPN oferuje bezpłatny trzydniowy okres próbny dla każdego, kto jest zainteresowany wypróbowaniem go bez poświęcenia pełnego miesiąca. Wejdź na stronę VyprVPN, aby dowiedzieć się więcej i zacząć.

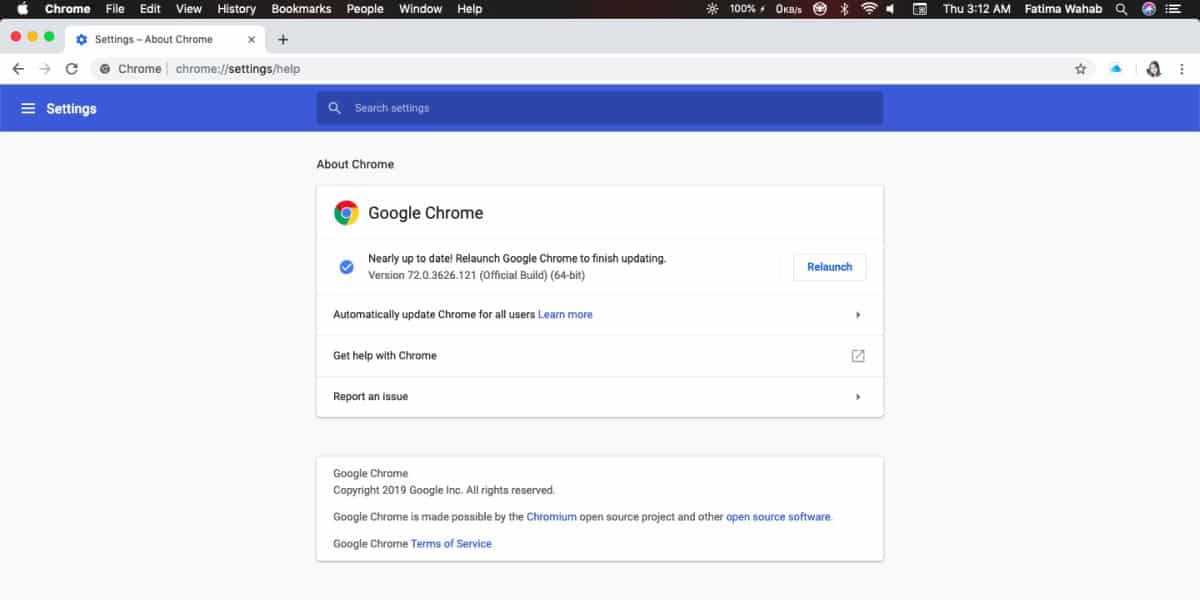

Korzystanie z przeglądarki Tor

Po VPN, druga konieczność dostępuciemna sieć to przeglądarka Tor. Tor wdraża własną sieć, aby chronić twoje informacje, przekazując je przez wiele lokalizacji i zabezpieczając 128-bitowym szyfrowaniem AES. Innymi słowy, Tor bierze adres IP przydzielony ci przez lokalnego usługodawcę i przełącza go losowym, anonimowym z własnej sieci. Tor jest także jedynym sposobem na uzyskanie dostępu do linków .onion, w których ukryta jest prawie cała głęboka zawartość sieci.

Używanie Tora z VPN ma wiele zalet, ale prawidłowe ustawienie zajmuje trochę pracy.

Najprostszą metodą jest połączenie się z siecią VPN,otwórz przeglądarkę Tor, a następnie normalnie używaj Internetu. To wysyła ruch najpierw przez serwery Tor, a następnie przez VPN do szyfrowania. Zaletą jest to, że możesz maskować użycie Tora od swojego dostawcy usług internetowych, powstrzymując ich przed śledzeniem aktywności z powrotem do ciebie. Wadą jest to, że tak naprawdę nie wykorzystujesz anonimowej mocy sieci Tor, co czyni to rozwiązanie nieco mniej pożądanym niż to poniżej.

POWIĄZANE CZYTANIE: Jak korzystać z Tora z VPN (IPVanish)

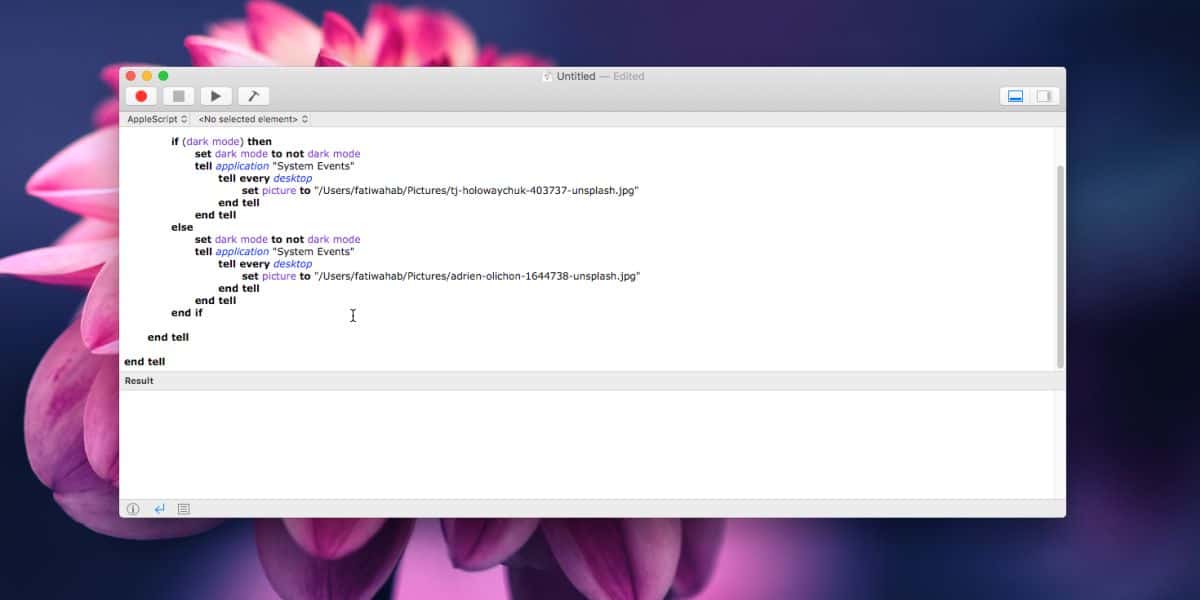

Aby maksymalnie wykorzystać zarówno Tor, jak i VPN,najpierw musisz zaszyfrować za pomocą VPN, wysłać dane przez Tor, a następnie odszyfrować za pomocą tego samego VPN. To rozwiązanie zapewnia jeszcze większy poziom anonimowości i bezpieczeństwa, ale wymaga dodatkowego czasu konfiguracji. Instalacja oprogramowania wewnętrznego routera PORTAL jest najłatwiejszym sposobem na zrobienie tego. PORTAL (skrót od „Personal Onion Router To Assure Liberty”) automatycznie wymusza ruch internetowy przez sieć Tor, wystarczy, że sflashujesz router, a PORTAL zajmie się resztą. Alternatywą jest system operacyjny Whonix, który można uruchomić z poziomu obecnego systemu operacyjnego, który osiąga podobne osiągnięcie jak PORTAL.

Ponieważ używasz dwóch oddzielnych sieci doszyfruj i anonimizuj ruch, użycie Tora z VPN może spowodować zauważalne spowolnienie prędkości połączenia. Nie będziesz również mieć dostępu do witryn korzystających z Flasha lub Quicktime przez Tora, ponieważ technologie te są niepewne i domyślnie zablokowane. Ponadto niektóre sieci VPN nie zezwalają na ruch Tor, chociaż powyższe zalecenia są godnymi uwagi wyjątkami. Przeglądanie ciemnej sieci może być powolna, ale jeśli chcesz w ogóle przeglądać, musisz to zrobić bezpiecznie.

CIEKAWE CZYTANIE: Obierz cebulę: Rozpoznawanie aplikacji na Androida za siecią Tor (pdf)

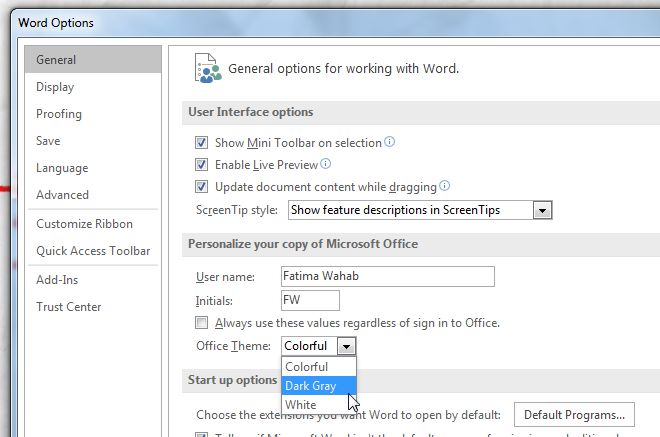

Uruchamianie systemu operacyjnego Tails

Używanie Tora z VPN nie jest doskonałym zabezpieczeniemrozwiązanie. Aby pójść o krok dalej, pobierz i korzystaj z systemu operacyjnego Tails. Ten lekki system operacyjny został zaprojektowany tak, aby prywatne dane pozostały prywatne i nie pozostawił po sobie żadnych informacji. Korzystasz z niego, odchodzisz, czysty i prosty. Wdraża nawet narzędzia kryptograficzne do szyfrowania wiadomości e-mail i wiadomości błyskawicznych.

Aby zainstalować Tails OS, potrzebujesz dwóch pamięci USB i osobnego urządzenia internetowego, aby przeczytać instrukcje podczas instalacji. Witryna przeprowadzi Cię krok po kroku przez proces.

- Użyj przeglądarki internetowej, aby pobrać Tails OS dla swojego systemu operacyjnego.

- Uruchom instalatora Tails i postępuj zgodnie z instrukcjami wyświetlanymi na ekranie.

- Uruchom ponownie komputer i uruchom bezpośrednio w systemie operacyjnym Tails.

- Wprowadź dane Wi-Fi lub połączenia, aby uzyskać dostęp do Internetu.

- Otwórz Tor (dołączony do pobrania Tails OS) i przeglądaj ciemną sieć w swoim czasie wolnym.

Co jest w Dark Web?

Ciemna sieć ma wiele zastosowań, odkomunikowanie się w tajemnicy w celu obchodzenia przepisów dotyczących cenzury, uzyskiwania w inny sposób nieosiągalnych towarów lub przeprowadzanie nielegalnej sprzedaży i handlu. Wszystko dzieje się w cyfrowym świecie, w którym nic nie jest regulowane ani monitorowane, nawet głupie i przyziemne.

Rynki Darknet - Cyfrowa wersja zaułkatransakcje, rynki Darknet sprzedają wszystko, od podrobionych towarów po narkotyki, broń, exploity oprogramowania, skradzione numery kart kredytowych i inne nielegalne usługi. Niektóre są peer to peer i działają całkowicie w systemie honoru, podczas gdy inne mają podstawową infrastrukturę, aby zapewnić równomierną wymianę płatności i towarów. Wszystkie wiążą się z większym ryzykiem bezpieczeństwa niż złożenie zamówienia w Amazon.

Szklanki do kryptowaluty - Cyfrowe waluty są preferowane w ciemnej siecijako sposób anonimowego przesyłania pieniędzy na różne transakcje. W wersji online do prania pieniędzy i zagranicznych kont bankowych bębny kryptowalutowe łączą skażone lub możliwe do wyśledzenia cyfrowe transakcje monetowe z anonimowymi, dodając dodatkową warstwę prywatności do transakcji finansowych.

Grupy hakerskie - Hakerzy często używają ciemnej sieci do komunikowania się, kupowania lub sprzedawania swoich usług.

Oszustwa - Sklonowane strony internetowe i fałszywe rynki darknet są powszechne w głębokiej sieci. Nawet przy aktywnych VPNach i Tor, nadal można z nich skorzystać.

Bezcelowe towary - Czy chcesz kupić marchewkę od anonimowegonieznajomy? Co powiesz na świeżo upieczone precle? Wszelkiego rodzaju dziwni i nietypowi sprzedawcy założyli sklep w ciemnej sieci. Jeśli chcesz zaryzykować, możesz skończyć z czymś wyjątkowym.

Puzzle i ARG - Zaskakująca liczba alternatywnych gier rzeczywistościumieść fragmenty swoich łamigłówek w ciemnej sieci, aby przypadkowi internauci nie natknęli się na odpowiedzi. Dodaje także poziom tajemnicy i tajemnicy do gry.

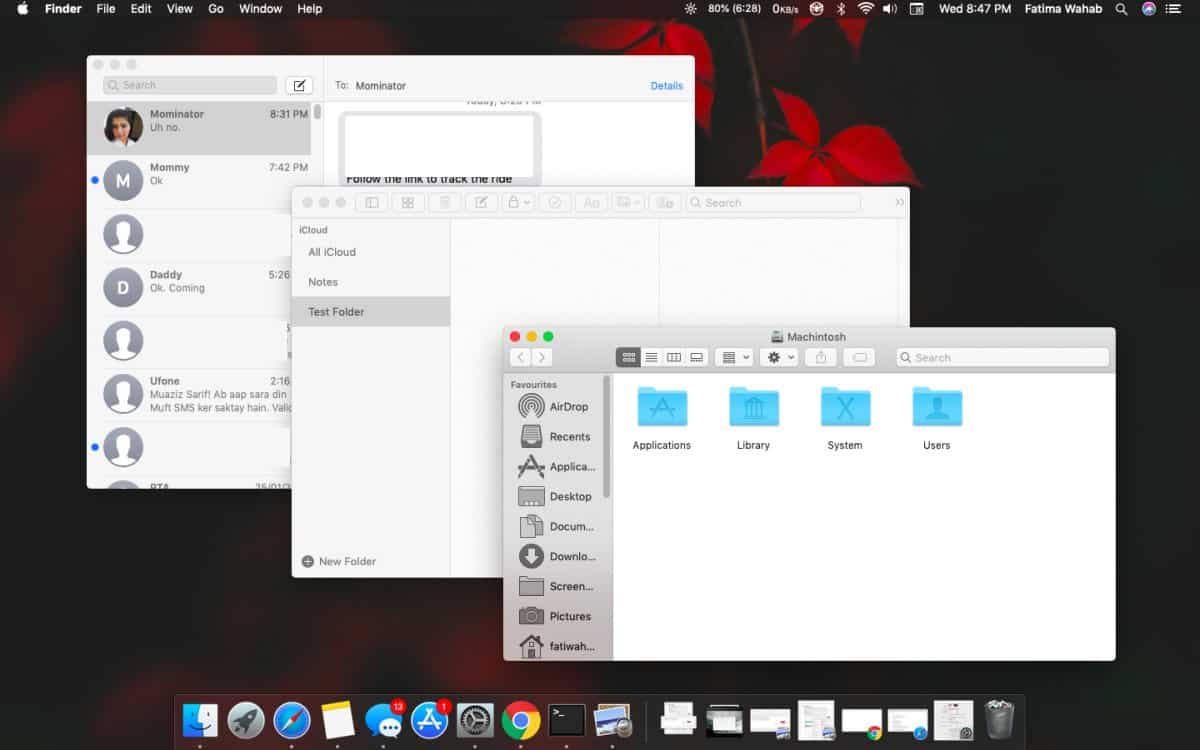

Społeczności społeczne - Ludzie spotykają się również po to, aby rozmawiać w ciemnej sieci. Wyraźną zaletą jest tutaj omijanie problemów związanych z prywatnością i gromadzeniem danych z sieci takich jak Facebook i Twitter.

Jak znaleźć ciemne treści internetowe

Witryny w ciemnej sieci zostały zaprojektowane tak, aby pozostały niedostępneoka publicznego. Zamiast korzystać z możliwych do zidentyfikowania tytułów adresów URL, większość witryn używa ciągu losowych znaków w domenie .onion, co prawie uniemożliwia odgadnięcie lokalizacji witryny. Jak znaleźć coś, czego nie chce się znaleźć? Korzystając ze społeczności ciemnych użytkowników sieci.

Najlepszym sposobem na uzyskanie dostępu do ciemnych treści internetowych jestszukać stron zagregowanych. Często pojawiają się one w postaci stron wiki lub prostych list HTML dostępnych w sieci powierzchniowej. Zacznij od wyszukiwarki, która nie śledzi zapytań ani szczegółów konta, takich jak DuckDuckGo. Ukryta Wiki jest dobrym źródłem ogromnej liczby ciemnych linków, choć wiadomo, że jej URL się zmienia i strona nie zawsze jest dostępna.

Jak uzyskać dostęp do stron .onion

Jeśli w przeszłości badałeś ciemne treści internetowedekada, bez wątpienia wielokrotnie pojawiał się dziwny sufiks domeny. Domena .onion oznacza anonimowe, ukryte witryny, do których można uzyskać dostęp tylko przez sieć Tor. Jeśli wpiszesz adres używający .onion w przeglądarce, nie uzyskasz żadnych wyników. Jednak jeśli wpiszesz go w pasku adresu przeglądarki Tor, zobaczysz, co witryna ma do zaoferowania.

Jeśli jesteś trochę ciekawy.domen cebulowych i chcesz rzucić okiem na znaleziony adres URL, istnieją bezpłatne rozszerzenia zarówno dla przeglądarki Firefox, jak i Chrome, które wykorzystują sieć Tor bez konieczności posiadania pełnej przeglądarki Tor. Ostrzegając, nie zyskasz korzyści anonimowości Tora podczas korzystania z tych rozszerzeń, więc skorzystaj z nich tylko w ostateczności.

Co to jest Silk Road?

W 2011 r. Otwarto witrynę o nazwie Silk Roadciemna sieć. Ten anonimowy rynek był w dużej mierze wykorzystywany do kupowania i sprzedawania nielegalnych narkotyków bez ryzyka dostarczenia tożsamości lub poświadczeń. Konta sprzedawcy można było otwierać za niewielką opłatą, a transakcje były przeprowadzane w bitcoinach przy użyciu automatycznego konta depozytowego do weryfikacji.

Znaczna ilość szumu została wygenerowana w2013, kiedy FBI zamknęło Silk Road i zdobyło bitcoiny o wartości prawie 30 milionów dolarów. Założyciel witryny został również zidentyfikowany i formalnie obciążony. Kilka miesięcy później w ciemnej sieci pojawiła się nowa wersja Silk Road, ta prowadzona przez nowy zestaw administratorów. W 2014 r. Silk Road 2.0 został również zajęty i zamknięty. Trzecia wersja Silk Road istnieje dzisiaj, a użytkownicy ciemnej sieci zgadzają się, że jeśli zostanie ona zamknięta, czwarta wersja pojawi się na jej miejscu.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Komentarze