Oprócz VPN, TOR jest prawdopodobnie najbardziejnatychmiast rozpoznawalne i najczęściej używane narzędzie do ochrony i prywatności online. W ostatnich latach liczba użytkowników TOR znacznie wzrosła i mówi to, że coraz większa liczba tych użytkowników to zwykli ludzie, a nie eksperci techniczni. Wynika to z faktu, że rośnie świadomość ryzyka związanego z dostępem do Internetu, a TOR jest uznawany za jedno z najlepszych narzędzi do przeciwdziałania tym zagrożeniom.

Ale jak bezpieczny jest TOR? W ostatnich czasach pojawiła się jedna lub dwie historie, które sugerują, że korzystanie z TOR może nie być tak bezpieczne, jak się czasem wydaje. Jak dokładne są te historie i czy są jakieś kroki, które użytkownicy TOR powinni podjąć w celu zapewnienia prywatności i bezpieczeństwa w Internecie? W tym artykule dowiemy się, jak bardzo jesteś narażony na ryzyko podczas korzystania z TOR i przedstawimy kilka sugestii, jak rozwiązać te zagrożenia.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Co to jest TOR?

TOR to darmowy program, który pomagainternauci zachowują prywatność podczas korzystania z Internetu. Skrót TOR oznacza „The Onion Router”. Słowo „cebula” może tutaj brzmieć nieco dziwnie, ale jak się okaże, jest to odpowiednie porównanie do działania TOR. Gdy pobierasz TOR, faktycznie pobierasz przeglądarkę internetową, taką jak Google Chrome lub Microsoft Edge. Ale podczas gdy te przeglądarki stale zbierają dane o twoich nawykach online, przeglądarka TOR robi dokładnie odwrotnie. Prowadzi całą Twoją aktywność online za pośrednictwem bezpiecznego kanału, który gwarantuje, że wszystko, co przeglądasz w Internecie, jest anonimowe. Uniemożliwia to również dostawcy usług internetowych (ISP) dostęp do informacji o tym, co robisz online, co oznacza, że nie mogą przechowywać danych o twoich nawykach internetowych i sprzedawać ich stronom trzecim.

Robi to, wysyłając wszystkie swoje dane onlinenajpierw przez własną sieć. Sieć TOR składa się z sieci wielu setek tysięcy różnych serwerów zlokalizowanych na całym świecie. Ponieważ dane są przekazywane do tej sieci przed dotarciem do miejsca docelowego, a każde połączenie nie ma widocznego łącza do poprzedniego, śledzenie Twojej aktywności z powrotem jest prawie niemożliwe. Ten proces sprawia, że jesteś anonimowy w Internecie. Jeśli chodzi o prywatność, TOR wydaje się idealny, ale ma też kilka wad. Przeglądarka TOR sama w sobie nie jest w 100% bezpieczna i wiadomo, że w przeszłości instalowała złośliwe oprogramowanie na urządzeniach użytkowników. TOR nie zabezpiecza również Twoich danych, a także innych internetowych narzędzi do ochrony prywatności i bezpieczeństwa, takich jak VPN. Dzięki TOR połączenia internetowe mogą być bardzo wolne. Niektóre z tych problemów omówimy bardziej szczegółowo poniżej.

Jak działa TOR?

Jak wyjaśniliśmy powyżej, TOR działa jaksieć. Ta sieć TOR składa się z ogromnej liczby różnych serwerów, które są powszechnie nazywane węzłami lub przekaźnikami. Podczas korzystania z przeglądarki TOR wszystkie używane dane internetowe są szyfrowane, a następnie wysyłane przez sieć TOR przed udaniem się na stronę, z której próbujesz skorzystać. Dane są za każdym razem odbijane między nieokreśloną liczbą różnych przekaźników. Stąd pochodzi nazwa „cebula”, ponieważ sieć TOR jest wielowarstwowa (jak cebula).

Każdy przekaźnik jest w stanie odszyfrować pojedynczą warstwęzaszyfrowane dane, które wysyłasz przed przekazaniem ich do następnego przekaźnika. Ostatecznym przekaźnikiem, do którego dociera, jest zamierzony cel twoich danych (tj. Strona internetowa, którą próbujesz odwiedzić). Gdy Twoje dane przechodzą przez sieć TOR, teoretycznie staje się prawie niemożliwe, aby ktokolwiek próbował je śledzić i monitorować Twoją aktywność online. Dzięki TOR idealna anonimowość online powinna być możliwa.

Jak zainstalować TOR

Jeśli nie jesteś jeszcze użytkownikiem TOR i chcesz spróbowaćpoza siecią, wszystko, co naprawdę musisz zrobić, to pobrać przeglądarkę TOR na wybrane urządzenie. Jest to dość prosty proces, ale aby ci w tym pomóc, przygotowaliśmy dla Ciebie ten łatwy do naśladowania przewodnik krok po kroku:

- Odwiedź https://www.torproject.org/projects/torbrowser.html, aby pobrać i zapisać przeglądarkę TOR. Jest dostępny dla urządzeń z systemem Windows, Mac OS i GNU / Linux oraz w 16 różnych językach.

- Po pobraniu pliku kliknij Biegać skonfigurować przeglądarkę Tor

- Wybierz folder docelowy, w którym chcesz zapisać pliki TOR. Upewnij się, że jest co najmniej 80 MB wolnego miejsca na dysku.

- Teraz kliknij zainstalować i przeglądarka TOR zostanie pobrana. Postępuj zgodnie z prostymi instrukcjami wyświetlanymi na ekranie, a po zakończeniu przeglądarka TOR powinna zostać zainstalowana i gotowa do użycia.

Jakie ryzyko wiąże się ze stosowaniem TOR?

Chociaż anonimowość online powinna być możliwaTOR, jak każde oprogramowanie, napotkał kilka problemów na przestrzeni lat. Doprowadziło to do tego, że niektórzy zastanawiają się, jak bezpieczna jest sieć TOR. Odpowiedź na to pytanie nie jest prosta. Ale istnieje kilka kluczowych obszarów bezpieczeństwa TOR, w których istnieje prawdziwy powód do niepokoju.

Luki w oprogramowaniu

Pierwszą rzeczą do zapamiętania jest to, że TORprzeglądarka to tylko część wolnego oprogramowania i jak każde oprogramowanie, będzie zawierać pewne luki w zabezpieczeniach. Gdy programiści TOR zidentyfikują je, są one łatane poprzez regularne aktualizacje. Oznacza to, że jeśli nie aktualizujesz regularnie przeglądarki TOR, prawdopodobnie pozostawisz ją ze znanymi lukami, które hakerzy mogą wykorzystać.

Często te słabe punkty są drobnymi problemaminiosące minimalne ryzyko. Ale były też takie, które bardziej dotyczą użytkowników. Ostatni z nich miał miejsce w zeszłym roku, kiedy badacze bezpieczeństwa zidentyfikowali krytyczną lukę w przeglądarce TOR. Luka ta bezpośrednio wpłynęła na sposób, w jaki TOR anonimizuje jej użytkowników i oznaczała, że istnieje znaczne ryzyko, że TOR może wyciec prawdziwy adres IP użytkowników. Ta szczególna luka dotyczyła użytkowników komputerów Mac i urządzeń z systemem Linux, ale nie użytkowników systemu Windows. Szczegóły luki nie zostały ujawnione, a od tego czasu programiści TOR załatali ją. Ale odkrycie wykazało, że przeglądarka TOR nie jest całkowicie bezpiecznym oprogramowaniem i może zawierać inne, jeszcze niezidentyfikowane luki, które hakerzy mogą już wykorzystywać.

Słabe strony szyfrowania

Istnieją również potencjalne luki w zabezpieczeniachsposób, w jaki TOR szyfruje dane użytkowników, co może potencjalnie narazić to na niebezpieczeństwo. Po pierwsze, TOR nie szyfruje nazw użytkowników i haseł do każdego serwera zaangażowanego w przekazywanie danych. Oznacza to, że niektóre komputery działające jako przekaźniki w sieci mogą mieć dostęp do twoich danych osobowych. TOR nie stosuje również szyfrowania typu end-to-end dla użytkowników. Oznacza to, że jeśli odwiedzasz witrynę, która nie jest zaszyfrowana przez HTTPS, żadne przesyłane dane nie są szyfrowane, gdy przemieszczają się między ostatecznym przekaźnikiem TOR a samą witryną.

Dostęp organów ścigania

Drugie duże pytanie zadane w sprawie TOR jest opartebardziej na temat plotek i przypuszczeń niż zimnych, twardych faktów, ale mimo to warto o nich wspomnieć. Odnosi się do szeregu głośnych dochodzeń w sprawie nielegalnej działalności w Dark Web. Ciemna sieć jest częścią Internetu, która nie jest indeksowana przez wyszukiwarki i wykorzystuje TOR do ochrony użytkowników, którzy często są zaangażowani w nielegalne działania. Działania Dark Net powinny być prawie niemożliwe do złamania przez organy ścigania, ale było wiele głośnych spraw, takich jak FBI zamykające niesławny rynek Dark Web Dark Road i Operacja Onymous, w której Europol przejął wiele Dark Web domeny. Zawsze zadawane są pytania dotyczące tego, czy organy ścigania wykorzystały luki w sieci TOR w celu złamania tych spraw, ale nigdy tak naprawdę nie są odpowiednio udzielane odpowiedzi.

Jak zapewnić sobie bezpieczeństwo podczas korzystania z TOR

Mimo wszystkich tych obaw TOR nadal pozostajedoskonały zakład za utrzymanie anonimowości w Internecie. Ale nie jest to idealne rozwiązanie, które niektórzy użytkownicy prawdopodobnie tak myśleli. Z tego powodu dobrym pomysłem jest rozważenie korzystania z TOR wraz z innym internetowym urządzeniem bezpieczeństwa i prywatności, które może pomóc w rozwiązaniu niektórych potencjalnych luk w sieci TOR. Dlatego zalecamy, aby użytkownicy rozważyli użycie VPN obok TOR.

Istnieje wiele różnych powodów. Po pierwsze, niezawodna sieć VPN zastosuje szyfrowanie typu end-to-end, co oznacza, że masz pewność, że Twoje dane online są zawsze szyfrowane. Korzystanie z VPN oznacza również, że przez większość czasu Twoje dane będą podwójnie szyfrowane przy użyciu różnych protokołów. Wynika to z faktu, że większość sieci VPN korzysta z protokołu OpenVPN w standardzie, który różni się od tego stosowanego przez TOR. Jest to dodatkowy poziom bezpieczeństwa, który docenią niektórzy użytkownicy.

Wiele najlepszych sieci VPN znajduje się na morzu ioznacza to, że mogą zapewnić poziom bezpieczeństwa i prywatności, który nie byłby możliwy w innym miejscu. Najlepsze sieci VPN całkowicie nie przechowują dzienników użytkowników, a ich wysoki poziom szyfrowania sprawia, że prawdopodobieństwo uzyskania dostępu do danych przez hakerów lub przedstawicieli organów ścigania jest znikome.

Użytkownicy TOR potrzebują VPN

Tak więc, jeśli chcesz korzystać z VPN obok TOR dorozwiązać niektóre z jego luk, następne pytanie brzmi, z której sieci VPN należy korzystać? Istnieją dosłownie setki różnych dostawców, którzy twierdzą, że są najlepsi na rynku. Aby zawęzić pole, w naszych zaleceniach zastosowaliśmy następujące kryteria:

- Szybkie prędkości połączenia - TOR może spowalniać połączenia internetowe, podobnie jak niektóre VPN, więc użytkownicy TOR muszą wybrać VPN z najszybszymi możliwymi prędkościami połączeń.

- Siła i bezpieczeństwo szyfrowania - Aby podwoić wbudowane szyfrowanie TOR, idealna sieć VPN potrzebuje również najsilniejszego możliwego szyfrowania.

- Skuteczność polityki prywatności - Ludzie używają TOR do prywatności i oczekują tego samego od VPN, więc każdy dostawca musi mieć możliwie najsilniejszą ochronę prywatności.

- Brak ograniczeń przepustowości - TOR nie ogranicza korzystania z Internetu, więc żadna VPN używana z nim nie powinna.

- Rozmiar sieci serwerów - TOR nie jest idealny do obejścia ograniczeń geograficznych lub cenzury online, ale VPN może dodać tę przydatną funkcję do twoich możliwości.

Istnieje kilka innych czynników, które możesz chciećpamiętaj, na przykład o liczbie jednoczesnych połączeń, na jaką zezwala dostawca VPN, jeśli korzystasz z TOR na więcej niż jednym urządzeniu, oraz o wszelkich dodatkowych funkcjach bezpieczeństwa, które mogą być dostępne. Ale dla większości użytkowników TOR te pięć kryteriów ma znaczenie. Na podstawie tych, którzy dostawcy VPN wspięli się na szczyt?

1. ExpressVPN

ExpressVPN jest idealnym towarzyszem dla użytkownikówprzeglądarka TOR. Jak sama nazwa wskazuje, ExpressVPN specjalizuje się w superszybkich prędkościach połączeń, które powinny pomóc zminimalizować spowolnienie, które może być spowodowane przy jednoczesnym korzystaniu z VPN i TOR. Co równie ważne, prędkości ExpressVPN są również spójne i niezawodne i są dostępne w całej sieci serwerów. Obecnie jest to ponad 1500 serwerów w 94 krajach na całym świecie, co należy do największych spośród wszystkich największych dostawców VPN.

- Odblokowuje American Netflix, iPlayer, Hulu

- Ponad 3000 super szybkich serwerów

- Bardzo prosty i łatwy w użyciu

- Surowe zasady braku dzienników

- Obsługa klienta 24/7.

- Ograniczone opcje konfiguracji

- Plan miesięczny ma wysoki koszt.

ExpressVPN oferuje 256-bitowy AES zgodny ze standardami branżowymiszyfrowanie wraz z godną zaufania polityką braku aktywności lub dziennika połączeń. Ponieważ mają siedzibę na Brytyjskich Wyspach Dziewiczych, mogą oferować żeliwne gwarancje prywatności wolne od przesadnego rządu. Nie mają żadnych ograniczeń przepustowości, co oznacza, że możesz korzystać z ExpressVPN 24/7, jeśli chcesz.

2. NordVPN

Dawno, dawno temu NordVPN miał reputacjęjest trochę powolny i prawie na pewno nie sugerowalibyśmy, aby używać ich razem z siecią TOR. Ale czasy się zmieniły, a ich ostatnie inwestycje w modernizację dużej części infrastruktury do superszybkich serwerów oznaczają, że ich prędkości są teraz tak samo szybkie i spójne, jak w przypadku innych wiodących sieci VPN.

- Bardzo przystępne plany

- Ocena użytkowników GooglePlay: 4,3 / 5,0

- 256-bitowe szyfrowanie AES z doskonałą poufnością przekazywania

- Wyjątkowo bezpieczne podwójne VPN do szyfrowania danych

- Obsługa klienta (czat 24/7).

- Nie można określić miasta ani prowincji w aplikacji.

Ich sieć serwerów nie jest tak ekspansywna jakExpressVPN, ale z 1779 serwerami dostępnymi w 61 krajach na całym świecie, ogólnie dostępnych jest więcej serwerów. Nie trzeba też iść na kompromis w zakresie bezpieczeństwa, z 256-bitowym szyfrowaniem używanym standardowo we wszystkich połączeniach OpenVPN. NordVPN oferuje również pewne specjalne dodatkowe funkcje bezpieczeństwa, w tym opcję podwójnego serwera VPN, która przekierowuje twoje dane internetowe przez dwa serwery dla dodatkowej ochrony i serwery Onion przez VPN, które automatycznie przepychają twój ruch przez sieć TOR, a także VPN dla dodatkowych bezpieczeństwo oznacza, że nie musisz nawet używać przeglądarki TOR, jeśli nie chcesz. Nie ma również ograniczeń przepustowości, co oznacza, że NordVPN to kolejny idealny VPN dla użytkowników TOR.

Jak działają VPNy?

Jeśli nie znasz jeszcze sieci VPN, wybierzich działanie różni się nieco od sieci TOR. Po zarejestrowaniu się w VPN, twój dostawca pozwoli ci pobrać oprogramowanie, które pozwoli ci uzyskać dostęp do własnej sieci serwerów. Każdy dostawca VPN obsługuje sieć bezpiecznych serwerów zlokalizowanych w różnych miastach na całym świecie. Gdy użytkownik VPN łączy się z jednym z tych serwerów (proces, który zwykle można wykonać jednym kliknięciem myszy), wszystkie dane online są przekierowywane w zaszyfrowanym tunelu i za pośrednictwem wybranego serwera przed przejściem na stronę internetową lub usługa, którą próbujesz odwiedzić.

Wszystko, co dzieje się między Twoim urządzeniem aserwer VPN jest szyfrowany, a następnie wszystkie dane są oznaczane innym adresem IP, co praktycznie uniemożliwia ich odnalezienie. Pomaga to uczynić użytkowników VPN anonimowymi online i chociaż nie jest tak prywatny jak TOR, który odbija twoje dane wokół kilku serwerów, jest znacznie szybszy, a zatem przyjazny dla użytkownika.

Jeśli chcesz korzystać z VPN, aby unikać siecicenzury lub dostępu do stron z ograniczeniami geograficznymi, wszystko, co musisz zrobić, to połączyć się z serwerem w innym kraju, w którym te ograniczenia nie obowiązują. Ponieważ twój dostawca usług internetowych i odwiedzane strony internetowe widzą tylko lokalizację serwera i nie są w stanie zobaczyć, gdzie faktycznie się znajdujesz, powinni umożliwić ci normalny dostęp do swoich usług, jeśli serwer znajduje się we właściwym miejscu. Sieć TOR nie oferuje tej funkcji, ani nie obsługuje przesyłania strumieniowego online ani pobierania, którym większość sieci VPN może również dobrze zarządzać.

Jak zainstalować VPN

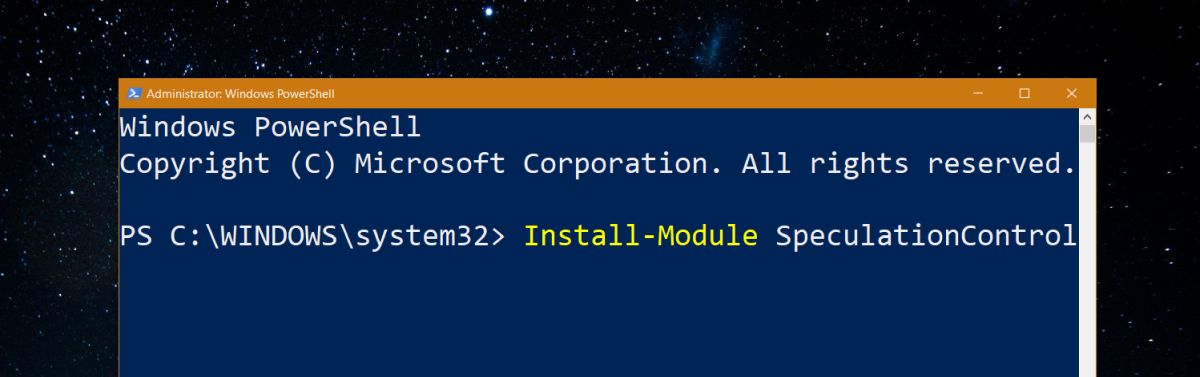

Proces instalacji VPN będzie się różnićnieco w zależności od tego, którego dostawcę zdecydujesz się subskrybować, ale ogólnie rzecz biorąc, wszyscy oni stosują ten sam wzór. Nie jest to skomplikowany proces, ale jest kilka różnych kroków, które musisz wykonać, zanim zaczniesz działać. Tak więc, chociaż zawsze powinieneś skonsultować się z dostawcą i postępować zgodnie z ich szczegółowymi instrukcjami, oto krótki przewodnik po ogólnym procesie instalacji VPN, który z pewnością będzie działał z oboma dostawcami, których zalecamy w tym artykule dla użytkowników TOR:

- Wybierz wybranego dostawcę VPN i odwiedź jego stronę internetową. Sugerujemy wybranie jednego z dwóch z naszej rekomendowanej listy VPN powyżej, a następnie po prostu kliknij link, aby odwiedzić ich stronę.

- W witrynie wybierz pakiet subskrypcji, a następnie postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby zarejestrować się w celu skorzystania z usługi. Nie martw się, większość sieci VPN kosztuje nie więcej niż kilka dolarów miesięcznie.

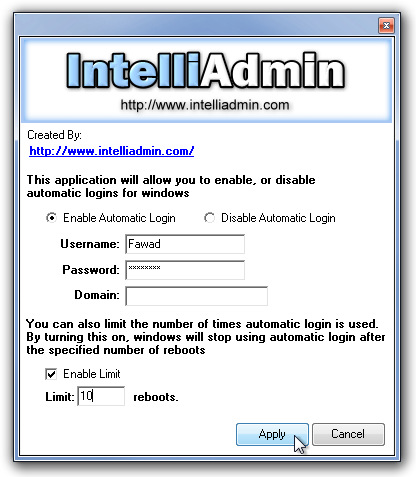

- Po dokonaniu subskrypcji musisz to zrobićpobierz oprogramowanie VPN na swoje urządzenie. Większość dostawców, w tym tych, których tutaj zalecamy, oferuje dedykowane aplikacje na komputery z systemem Windows i Mac, a także urządzenia z Androidem i iOS. Dostępne są również aplikacje dla niektórych innych urządzeń. Wybierz odpowiednie oprogramowanie dla swojego urządzenia, a następnie postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby pobrać je na urządzenie.

- Po zainstalowaniu aplikacji otwórz ją, a gdy zostaniesz o to poproszony, wprowadź dane logowania, które otrzymałeś po ukończeniu kroku 2 tego procesu.

Spowoduje to otwarcie aplikacji i jesteś gotowypołączyć się z siecią VPN. W przypadku większości sieci VPN, w tym zarówno ExpressVPN, jak i NordVPN, będziesz mógł połączyć się z ich siecią za pomocą jednego kliknięcia. Alternatywnie możesz wybrać, z którego serwera chcesz się połączyć, lub w inny sposób dostosować jego usługę do swoich potrzeb, korzystając z dostępnych ustawień i opcji.

Wniosek

TOR jest popularnym narzędziem ochrony prywatności online i słuszniewięc. Jest to świetna i bezpłatna usługa, która oferuje niezawodną usługę ochrony prywatności. Jednak nie jest to usługa bez wad i istnieje kilka słabych punktów, o których użytkownicy powinni wiedzieć. Jak podkreśliliśmy w tym artykule, obejmują one wady oprogramowania, ograniczenia szyfrowania oraz sugestię, że niektóre organy ścigania mogły narazić sieć TOR bardziej, niż na to pozwalają. Dlatego sugerujemy, że jeśli naprawdę cenisz swoją prywatność w Internecie, rozsądnie jest używać TOR wraz z VPN, aby naprawdę poprawić zarówno prywatność w Internecie, jak i bezpieczeństwo w Internecie.

Czy jesteś użytkownikiem TOR? Czy miałeś osobiste doświadczenia w zakresie luk w zabezpieczeniach lub problemach z TOR, które podkreśliliśmy w tym artykule? Czy próbowałeś używać VPN wraz z TOR, aby rozwiązać te problemy? Jak oceniasz to doświadczenie? Czy porady w tym artykule były pomocne? Zawsze witamy opinie i opinie wszystkich naszych czytelników, więc dlaczego nie podzielić się nimi z nami za pomocą pola komentarza poniżej?

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Komentarze