Z neutralnością sieci oficjalnie uchyloną wStany Zjednoczone, przyszłość bezpłatnego i otwartego internetu zależy od równowagi. Podczas gdy są jeszcze okna na obalenie ruchu, nikt nie czeka na najgorsze.

Rozumiejący użytkownicy Internetu ładują sięwiedza na temat metod szyfrowania i innych sposobów ochrony własnych swobód online. VPN to świetne miejsce na rozpoczęcie, ale prawdopodobnie będą pierwszą rzeczą, którą dostawcy usług internetowych zaczynają blokować. Dobrze, że istnieje kilka innych popularnych, wykonalnych i prawie niemożliwych do zablokowania alternatywnych metod szyfrowania, których można użyć do oszczędzania neutralności sieci na własnych urządzeniach.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Szyfrowanie - jak to działa, dlaczego to działa

Szyfrowanie jest proste, ale złożonewykonanie. Na szczęście nie potrzebujesz podwójnego doktoratu z wyższej matematyki i informatyki, aby go użyć. U podstaw szyfrowania leżą złożone wzorce kryptograficzne, które tworzą matematyczne łamigłówki, które są praktycznie nierozwiązywalne bez odpowiedniego zestawu kluczy. Żaden człowiek nigdy nie mógł złamać zaszyfrowanych danych, a zaawansowany komputer potrzebowałby milionów lat na złamanie ich siłą. Z tego powodu szyfrowanie jest idealne do ukrywania informacji przed oczami zewnętrznymi. To bezpieczeństwo sprawia, że idealnie nadaje się również do oszczędzania neutralności sieci.

Proces szyfrowania

Szyfrowanie przypomina wysyłanie pocztówkiza pośrednictwem poczty. Zaczyna się w domu, na komputerze, smartfonie lub innym urządzeniu podłączonym do Internetu. Chcesz wysłać pakiet danych do sieci WWW. Powiedzmy, że jest to prosta prośba o załadowanie strony internetowej lub pobranie e-maila. Normalną metodą jest wysłanie pakietu przez router z naznaczonym lokalnym adresem IP urządzenia, mniej więcej takim samym jak zwrotny adres pocztowy. Twój dostawca usług internetowych pobiera ten pakiet, widzi adresat na zewnątrz, a następnie wysyła go do Internetu. Po pobraniu danych dostawca usług internetowych sprawdza adres IP i zwraca informacje do urządzenia w ułamku sekundy.

Minusem tego procesu jest to, że każdy możeprzeczytaj, co znajduje się na twojej pocztówce, ponieważ nie ma tam nic, co mogłoby ukryć informacje zapisane na zewnątrz. W tym miejscu zaczyna się szyfrowanie. Po włączeniu odpowiedniego oprogramowania każdy wysłany pakiet danych zostanie owinięty w kopertę kodu kryptograficznego przed opuszczeniem urządzenia. Kartka pocztowa otrzymuje kopertę, ale nie tylko kopertę, której nie można otworzyć bez odpowiedniego kodu klucza. Każda metoda szyfrowania traktuje specyfikę inaczej, ale efekt końcowy jest taki sam: twoja tajna pocztówka jest wysyłana bez nikogo oprócz planowanego odbiorcy, który wie, co jest w środku.

Szyfrowanie tworzy prywatność

Szyfrowanie jest idealne do codziennego użytku i powinnobyć wezwanym, gdy tylko jest to możliwe. Jeśli jednak chodzi o neutralność sieci, jest to praktycznie warunek konieczny. Jednym z największych problemów związanych z utratą neutralności sieci jest to, że dostawcy usług internetowych mogą dławić twoje połączenie, a nawet blokować strony internetowe na podstawie zakupionych pakietów subskrypcyjnych. Robią to, badając pakiety danych wysyłane z twojego urządzenia. Czy poprosiłeś o coś z Facebooka? Cóż, nie zapłaciłeś za abonament społecznościowy, więc nie masz do niego dostępu.

Co jeśli dostawca usług internetowych nie może odczytać twoich pakietów? Co się wtedy stanie? Najprawdopodobniej po prostu przekazują dane do miejsca docelowego. Jeśli Twoje żądanie na Facebooku jest zaszyfrowane, Twój dostawca usług internetowych nie wie, do czego próbujesz uzyskać dostęp, i nie może Cię powstrzymać. Istnieją oczywiście sposoby obejścia tego problemu przez dostawców usług internetowych, ale z drugiej strony istnieją również obejścia tych obejść. Chodzi o to, że szyfrowanie stanowi doskonałą podstawę do prywatnego dostępu do Internetu, nawet przy całkowitym braku neutralności sieci.

Metoda 1 - tunelowanie SSH

Tunelowanie SSH lub bezpieczne tunelowanie powłoki jestniezwykle popularna metoda szyfrowania, która istnieje od połowy lat 90. Szacuje się, że korzysta z niego codziennie około 2 milionów osób, a liczba ta gwałtownie rośnie, jeśli uwzględni się automatyczne skrypty i podobne transfery plików. Tunelowanie SSH jest zwykle używane do wysyłania małych plików do hosta internetowego za pomocą poleceń terminala. Można jednak zmienić przeznaczenie, aby zrobić więcej, dlatego jest to realna metoda pomagająca zachować neutralność sieci.

Korzyści z tuneli SSH

Największą zaletą tunelowania SSH jest to, że najbardziejDostawcy usług internetowych nigdy nie zablokowaliby tego rodzaju transferów. SSH jest wykorzystywany do wielu legalnych prac online, szczególnie przez firmy. Zablokowanie go zamknęłoby niezawodną i bezpieczną formę komunikacji. Możemy skorzystać z tego faktu, używając tuneli SSH do więcej niż tylko transferów serwer-klient. Wysyłając dane z szyfrowaniem SSH, możesz przesuwać w prawo przez blokady antyneutralne i zapory cenzurujące, aby uzyskać dostęp do bezpłatnej i otwartej sieci.

Wady tunelowania SSH

SSH to stary protokół zbudowany w Interneciebył znacznie mniejszy niż obecnie. Prędkości transferu nie są jego mocną stroną, co oznacza, że pobieranie filmów gigabajtowych lub przesyłanie strumieniowe filmów HD naprawdę nie działa. To odcina szeroki wachlarz treści online i zapobiega, aby tunelowanie SSH stało się prawdziwym konkurentem dla takich rzeczy jak VPN.

Jak stworzyć tunel SSH

Jeśli wiesz, co robisz, utwórz SSHtunel jest dość łatwy. Jest jednak kilka kroków konfiguracji, które musisz wykonać, wraz z pewnymi warunkami wstępnymi. Napisaliśmy kompletny przewodnik po tunelowaniu SSH, więc sprawdź to i ciesz się nowym szyfrowanym połączeniem.

Metoda 2 - Shadowsocks (SOCKS5 Proxy)

Protokół Socket Secure jest metodąwymiana pakietów między serwerem a klientem za pomocą serwera proxy. Podczas korzystania z najnowszej wersji protokołu SOCKS5 dane są również szyfrowane i uwierzytelniane, co zapewnia dostęp do serwera proxy tylko zamierzonym stronom. SOCKS to protokół na wysokim poziomie, który był używany od wczesnych lat 90-tych. W nowoczesnym środowisku komputerowym jest najczęściej wykorzystywany jako narzędzie do obchodzenia zabezpieczeń, aby ominąć filtrowanie Internetu, szczególnie w takich obszarach jak Chiny, gdzie cenzura jest poważnym problemem.

Korzyści ze stosowania SOCKS5

Protokół SOCKS praktycznie istnieje tylko jakonarzędzie do hakowania i przywracania wolności w Internecie. Jest szybki w przypadku metody szyfrowania, oferuje szeroki zakres opcji konfiguracji i działa na większości urządzeń, w tym smartfonów i tabletów. Jest to również jedna z niewielu alternatywnych metod szyfrowania odpowiednich do torrentowania, ponieważ sposób, w jaki protokół przesyła ruch przez porty, nie zakłóca pobierania roju.

Wady SOCKS5

Jedyną prawdziwą wadą korzystania z SOCKS5 jestmetoda zatrudnienia. Jeśli twoja sieć VPN obsługuje ją natywnie, możesz ją włączyć i nie zauważyć nic innego, tylko lepszą prywatność i mniej cenzury online. Jeśli używasz cieni, jest to praktycznie taka sama sytuacja. Shadowsocks wymaga jednak dedykowanego serwera do pracy, co jest trudne do skonfigurowania we własnym zakresie.

Korzystanie z SOCKS5

Chyba że masz VPN, który obsługuje SOCKS5, większośćludzie zwrócą się do cieni, gdy przyjdzie czas na użycie szyfrowanego serwera proxy. To oprogramowanie zostało specjalnie zaprojektowane, aby wykorzystać stary protokół jako narzędzie do przywracania wolności online i pokonania cenzury. Hasło „Jeśli chcesz zachować tajemnicę, musisz również ukryć ją przed sobą” wskazuje, jak skuteczne mogą być cienie. Twoje dane będą tak bezpieczne, że nawet nie będziesz mógł się włamać.

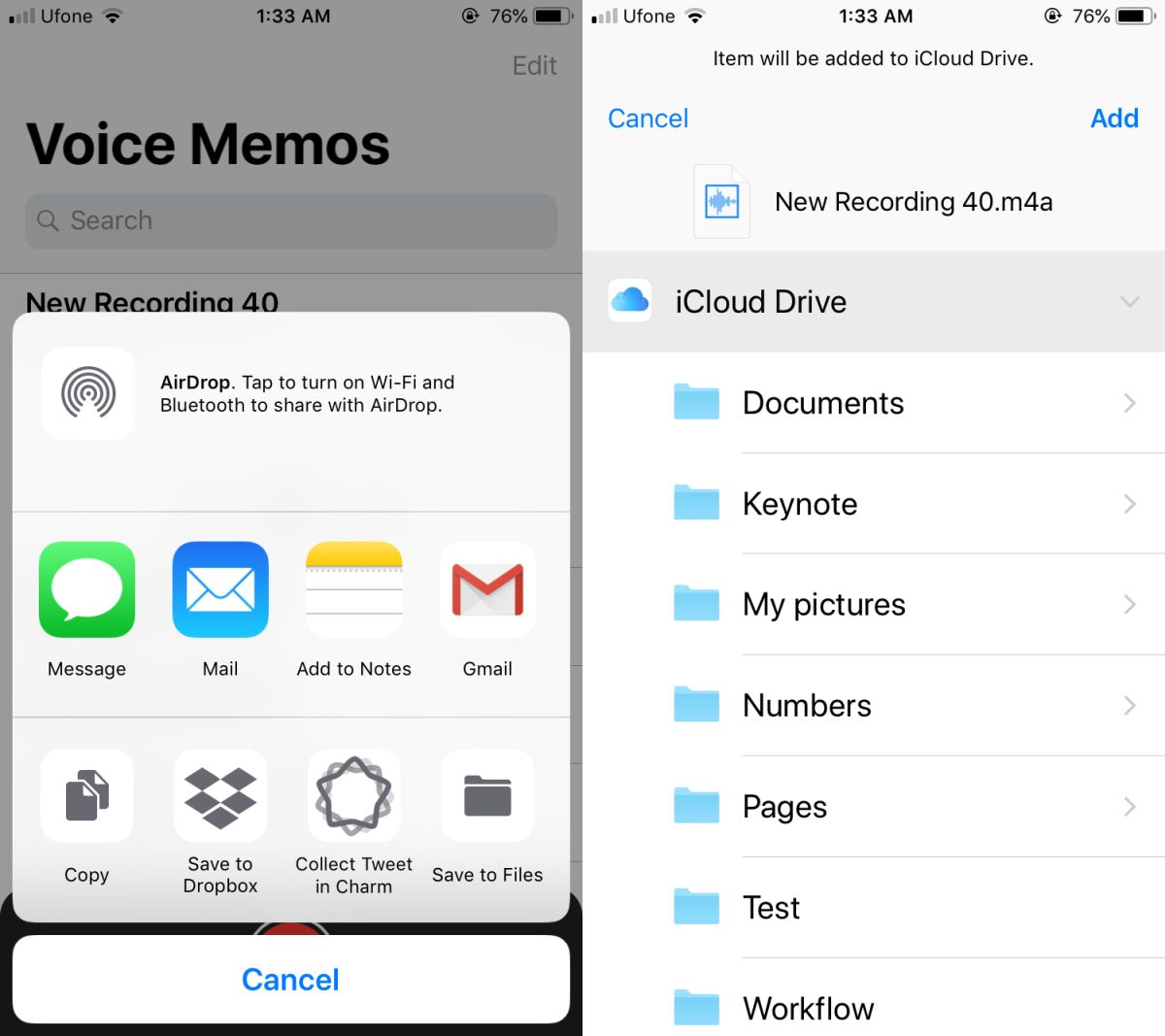

Potrzebujesz dwóch rzeczy, aby użyć shadowsocks: serwer i klient. Oprogramowanie serwera jest wdrażane zdalnie i służy jako rzeczywisty serwer proxy, który przekazuje dane. Oprogramowanie klienckie działa na Twoim aktywnym urządzeniu i obsługuje szyfrowanie i routing ruchu. Wszystkie potrzebne instrukcje znajdują się na stronie shadowsocks. Wykonaj poniższe czynności, a za kilka minut będziesz mieć niesamowitą metodę prywatności online.

- Wejdź na stronę shadowsocks.

- Iść do Pobierz> Serwery i postępuj zgodnie z instrukcjami, aby zainstalować na zdalnym hoście.

- Wróć na stronę Shadowsocks, przejdź do Pobierz> Klienci aby uzyskać odpowiednie oprogramowanie dla swojego urządzenia.

- Wprowadź swój dane serwera do oprogramowania klienckiego.

- Połącz się z shadowsocks i przeglądaj sieć z pełną prywatnością.

Metoda 3 - tunel SSL / TLS

Czy widziałeś kiedyś tę małą zieloną ikonę kłódki?w oknie przeglądarki, który pojawia się, gdy odwiedzasz pocztę internetową lub witrynę zakupów online? To szyfrowanie SSL (Secure Socket Layer) w pracy. SSL jest poprzednikiem Transport Layer Security (TLS), które są metodami szyfrowania służącymi do zabezpieczania danych w Internecie. Technologię można łatwo zmienić, aby zrobić więcej niż zablokować pojedyncze połączenie z jedną witryną. Tworząc tunel SSL, możesz zaszyfrować cały ruch online, aby przedrzeć się przez ściany cenzury i z łatwością omijać filtry antyneutralne.

Korzyści z tuneli SSL / TLS

Istnieją dwie ogromne zalety korzystania z tuneli TLSpołączyć się z Internetem: powszechny charakter protokołu i niskie szanse, że dostawca usług internetowych zablokuje ruch. Jak wspomniano powyżej, protokół SSL / TLS jest dziś używany przez dużą część sieci do wysyłania i odbierania zwykłego ruchu. Gdy kupujesz coś online, istnieje szansa, że strona jest zabezpieczona przez SSL. Oznacza to, że dostawcy usług internetowych są bardzo, bardzo mało prawdopodobne, aby blokować ten rodzaj ruchu, ponieważ spowodowałoby to zamknięcie milionów legalnych połączeń. Jeśli użyjesz tunelu SSL, aby przełamać bariery cenzury, prawdopodobnie przejdziesz przez to bez żadnych problemów.

Wady tuneli SSL

Prędkość zawsze stanowi problem podczas korzystania zalternatywna metoda szyfrowania, ponieważ tak naprawdę nic nie jest w stanie zapewnić równowagi zapewnianej przez dobre połączenie OpenVPN. Tunele SSL mogą cierpieć z powodu tego samego efektu spowolnienia, zwłaszcza jeśli pobierasz duże pliki lub przesyłasz strumieniowo filmy HD. Tunele SSL nie są również obsługiwane przez większość sieci VPN, co oznacza, że musisz skonfigurować i skonfigurować własne przy użyciu osobnego oprogramowania, co może być skomplikowane i czasochłonne.

Jak korzystać z tuneli SSL

Aby użyć tunelu SSL, musisz go pobraćoprogramowanie stunnel, które, szczerze mówiąc, najlepiej pozostawić doświadczonym dłoniom. Na stronie znajdują się samouczki i poradniki dotyczące całego procesu, ale musisz bardzo dobrze znać polecenia terminala, aby wszystko działało poprawnie.

Metoda 4 - Sieci Tor i Cebula

Sieci Tor działają przy użyciu routingu cebuli, aproces owijania danych w wiele warstw szyfrowania i przekazywania ich przez sieć anonimizacji w celu usunięcia śladów tożsamości hosta. Tor najlepiej jest używać w przeglądarce Tor, która działa zamiast bieżącej instalacji przeglądarki Firefox, Chrome lub Safari. Dzięki Torowi często możesz przebić się przez cenzurę i łatwo uzyskać dostęp do bezpłatnego internetu. Najlepsze jest to, że nie musisz robić nic niezwykłego, aby skorzystać z tej metody, wystarczy pobrać przeglądarkę i rozpocząć surfowanie.

Korzyści z Tora

Prostota Tora jest prawdopodobnie jego numerem jedencecha. Z protokołu może korzystać wiele różnych programów, zwłaszcza przeglądarka Tor. Wszystko, co musisz zrobić, to pobrać plik i uruchomić Tora, a następnie gotowe. Jest to również niesamowity anonimizator, dzięki czemu jest doskonałym wyborem dla osób w ograniczonych obszarach, w których dostęp do otwartej sieci może być niebezpieczny dla ich źródła utrzymania.

Wady Tora

Prędkość jest ogromnym problemem w przypadku Tora. Korzystanie z sieci oznacza brak filmów, brak torrentów i brak jakiegokolwiek przesyłania strumieniowego. Domyślnie wiele nowoczesnych technologii internetowych jest wyłączonych w przeglądarce, w tym wszelkiego rodzaju apletów lub Java. Tor najlepiej nadaje się do prostego przeglądania stron internetowych i komunikacji e-mail. Korzystanie z samej przeglądarki oznacza również, że pamięć w chmurze lub inne połączenia zewnętrzne nie będą szyfrowane ani anonimowe. Sieć Tor jest również często blokowana w najbardziej restrykcyjnych krajach, co czyni ją bezużyteczną w miejscach takich jak Chiny czy Syria.

Jak korzystać z Tora

To jest łatwa część. Aby użyć Tora, po prostu pobierz przeglądarkę i uruchom ją tak, jak każde oprogramowanie przeglądarki. Jest to oprogramowanie typu open source i działa na różnych platformach, w tym na Androidzie i iOS. Zauważysz natychmiastowy spadek prędkości, ale możesz bezpiecznie surfować, wiedząc, że twoja tożsamość i lokalizacja są bezpieczne. Aby uzyskać więcej informacji o korzystaniu z przeglądarki, zapoznaj się z naszą funkcją Jak korzystać z Tora: Przewodnik po rozpoczęciu.

Metoda 5 - Obfsproxy

Obfsproxy, skrót od „obfuscation proxy”, tonarzędzie, które omija cenzurę, przekształcając zaszyfrowany ruch, aby uniemożliwić rozpoznanie go przez dostawców usług internetowych lub inne osoby trzecie. Jest to niezwykle przydatne w scenariuszach, w których wychodzące pakiety są skanowane w poszukiwaniu oznak szyfrowania Tora lub użycia VPN i blokowane w wyniku. Obfsproxy praktycznie uniemożliwia odróżnienie pakietów Tor / VPN od innych pakietów, dając użytkownikom kolejne narzędzie do omijania zapór cenzurujących i uzyskiwania dostępu do otwartego Internetu.

Korzyści z Obfsproxy

Obfsproxy jest najlepiej stosowany w obszarach, w których nettoneutralność już dawno minęła, a dostawcy usług internetowych blokują takie rzeczy, jak Tor i VPN. Te ekstremalne scenariusze przypadków są już stosowane w takich miejscach jak Chiny, Etiopia, Iran i Syria i mogą się rozprzestrzeniać, gdy neutralność sieci umiera powolną śmiercią. To naprawdę nie spowalnia ruchu, ale może mieć wpływ na takie rzeczy, jak torrenty lub strumienie filmów HD ze względu na sposób obsługi tych transferów.

Wady Obfsproxy

Obfsproxy jest powolny i trudny do skonfigurowaniaposiadać. Jeśli twoja obecna sieć VPN nie obsługuje jej domyślnie, musisz zbudować własny serwer VPN i sam wszystko skonfigurować. Może to zająć trochę czasu, wymaga kilku zewnętrznych programów, a także nie jest bezpłatne.

Jak korzystać z Obfsproxy

Jeśli potrzebujesz użyć obfsproxy, najlepszym rozwiązaniem jestzarejestruj się w usłudze VPN, która oferuje ją domyślnie. Niektóre z bardziej popularnych opcji to Mullvad i IVPN. NordVPN oferuje również ustawienie domyślne, a także wiele innych opcji prywatności i bezpieczeństwa, które mogą Ci się przydać. Po zainstalowaniu jednego z nich wystarczy uruchomić oprogramowanie i wybrać opcję obfsproxy z menu konfiguracji.

Metoda 6 - Szyfrowanie VPN

Wirtualne sieci prywatne (VPN) są niesamowitenarzędzia do oszczędzania neutralności sieci. Są szybkie, łatwe w użyciu i zaskakująco skuteczne. Większość sieci VPN korzysta z protokołu OpenVPN do szyfrowania. Ta metoda jest postrzegana jako „prawie idealna” forma szyfrowania, która zapewnia bezpieczeństwo danych bez nadmiernego obciążenia zasobów. Sieci VPN mogą korzystać z tego i innych protokołów w celu maskowania Twojej tożsamości i zapewnienia bezpiecznego, otwartego połączenia z Internetem. Wybierz odpowiedni, a zostaniesz ustawiony, bez względu na to, jak surowe są przepisy w Twojej okolicy!

Najlepsze sieci VPN do oszczędzania neutralności sieci

Alternatywne metody szyfrowania powyżejcuda przywracania bezpłatnego i otwartego dostępu do Internetu. Najlepiej jednak stosują je doświadczone ręce, które mogą stanowić silną barierę dla wejścia. Sieci VPN dla porównania są szybkie, łatwe w użyciu, a nawet łatwiejsze w instalacji. Niektóre z nich dokładają nawet wszelkich starań, aby zapewnić dostęp do niektórych powyższych protokołów szyfrowania, dzięki czemu są lepszym wyborem, aby zachować bezpieczeństwo w Internecie. Poniżej znajdują się dwie zalecane sieci VPN, które pomagają upewnić się, że Twoje działania online są tak prywatne, jak to możliwe.

1. NordVPN

NordVPN to świetny dostawca VPN bez względu na to, jak na to patrzyszto. Usługa obsługuje ogromną sieć ponad 2200 serwerów w 56 różnych krajach, oferując szybkie połączenia z sześcioma kontynentami i miastami na całym świecie. Niektóre z tych serwerów są również przypisane do unikalnych zadań, w tym ochrony DDoS, podwójnego szyfrowania i naprawdę rzadkiej funkcji cebulowej przez VPN. Oprócz tych dodatków wszyscy użytkownicy NordVPN mogą skorzystać z zasady zerowego logowania, która obejmuje wszystko, od ruchu po przepustowość, adresy IP i znaczniki czasu, ochronę przed wyciekiem DNS, automatyczny przełącznik zabijania i 256-bitowe szyfrowanie AES na wszystkich połączeniach na każdym urządzeniu.

Oprócz podwójnego VPN i cebulowego przez VPNfunkcje wymienione powyżej, NordVPN oferuje również tunele obfsproxy i SSL za pośrednictwem swoich aplikacji. Wszystko, co musisz zrobić, to zanurzyć się w ustawieniach konfiguracji i włączyć je, a następnie surfujesz po Internecie z bezpłatnym, otwartym i prywatnym połączeniem.

- Odblokowuje US Netflix, iPlayer, Amazon Prime i inne usługi przesyłania strumieniowego

- Większość serwerów VPN z różnymi adresami IP

- Silne szyfrowanie jest stosowane na wszystkich połączeniach

- „Podwójna” ochrona danych

- Obsługa klienta (czat 24/7).

- Niektóre serwery mogą być powolne i zawodne

- Czasami powolne przetwarzanie zwrotów (ale zawsze tak jest).

2. ExpressVPN

ExpressVPN jest jedną z najszybszych sieci VPN na rynku. Osiągają to poprzez sieć ponad 1700 serwerów rozproszonych na całym świecie, każdy domyślnie dostosowany do małych opóźnień i szybkich strumieni wideo. Połączenia są zawsze zabezpieczone 256-bitowym AES, aby zablokować twoje dane, a także będziesz chroniony przez zasady zerowego logowania ruchu, ochronę przed wyciekiem DNS i automatyczny przełącznik zabijania. Co najważniejsze, ExpressVPN jest niezwykle łatwy w użyciu. Wystarczy zarejestrować się, uruchomić oprogramowanie, a następnie połączyć się z najszybszym serwerem za pomocą jednego kliknięcia.

ExpressVPN pozwala na tunele SSL na swoim głównymaplikacje, które zapewniają podobne zaciemnianie jak inne metody wymienione powyżej. To świetny dodatek, który pomaga pokonać bloki cenzury i przywrócić otwarte połączenie internetowe bez względu na to, gdzie mieszkasz.

- Współpracuje z US Netflix, iPlayer, Hulu i innymi usługami

- Super szybkie, niezawodne połączenie

- Obsługuje WSZYSTKIE urządzenia

- Surowe zasady braku dzienników

- Obsługa klienta (czat 24/7).

- Nieco droższy niż niektóre inne opcje.

Wniosek

Oszczędzanie neutralności sieci dla świata jest długie izaangażowany proces, który wymaga ciągłej walki z samorządami i potężnymi korporacjami. Podczas trwania tej bitwy prowadzenie VPN lub korzystanie z alternatywnych metod szyfrowania może zapewnić bezpieczne i anonimowe połączenie w celu uzyskania pełnego dostępu do otwartej sieci. Czy znasz inne usługi pomagające przywrócić neutralność sieci? Daj nam znać w komentarzach poniżej!

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Komentarze