Jeśli chodzi o wdrażanie wysoce zabezpieczonego iniezawodny system transmisji danych w celu zaspokojenia potrzeb w zakresie komunikacji między organizacjami i wewnątrz organizacji, większość organizacji wybiera jeden z 3 rodzajów technik sieci; Sieć prywatna, sieć hybrydowa i wirtualna sieć prywatna. W tym poście przyjrzymy się każdemu typowi sieci i omówimy wirtualną sieć prywatną, tunelowanie VPN, techniki i typy VPN oraz sposoby tworzenia i konfigurowania sieci VPN.

Zanim przejdziemy do VPN, przyjrzyjmy się bliżej sieci prywatnej i hybrydowej.

Prywatna sieć

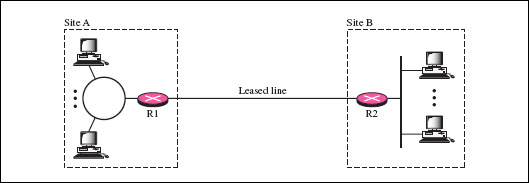

Sieć prywatna to właściwie izolowana sieć LAN, która korzysta z prywatnego adresu IP przestrzeń adresowa do udostępniania danych między połączonymi węzłami. W sieci prywatnej aplikacje i portale danych (służące do zarządzania komunikacją) mają na celu zabezpieczenie całego procesu wymiany danych przed osobami z zewnątrz. Sieć prywatna jest odpowiednia dla organizacji, w których wszystkie węzły są obecne w jednym miejscu. Jeśli sieć prywatna ma zostać wdrożona dla wielu lokalizacji w różnych lokalizacjach, organizacja może potrzebować zakupu dedykowanej linii do komunikacji, a następnie systemu zarządzania siecią prywatną w celu rozwiązania problemów z łącznością, wymianą danych i szybkością przesyłania danych.

Sieć hybrydowa

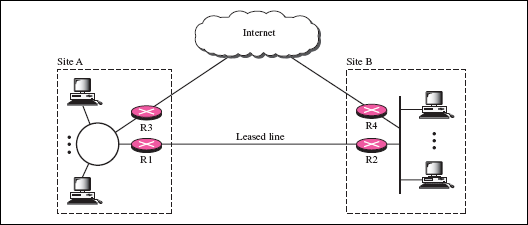

Architektura sieci hybrydowej jest szczególniewdrożony w celu komunikowania się z biurami organizacji i uzyskiwania dostępu do globalnej sieci WAN w celu wymiany danych i komunikacji z publicznością. Jak sama nazwa wskazuje, łączy w sobie zarówno techniki sieci prywatnej, jak i publicznej, aby komunikować się z publiczną, a także bezpieczną komunikację wewnątrz organizacji ze źródeł zewnętrznych. Sieć hybrydowa kieruje całą komunikację wewnątrz organizacji i wymianę danych za pośrednictwem sieci prywatnej, podczas gdy reszta komunikacji, a żądania wysyłania i odbierania danych są kierowane przez łącza sieci publicznej. Podobnie jak Private Network, wdrożenie sieci hybrydowej dla wielu lokalizacji wymaga wynajmu dedykowanej linii do prywatnej komunikacji i zaprojektowania systemu zarządzania wymianą danych.

Dlaczego organizacje wolą VPN?

Sieć prywatna zapewnia bezpieczeństwo danychktóry ma być wysyłany i odbierany, a także szybki transfer danych. Ta prosta architektura sieci wymaga użycia jednej dedykowanej linii do wysyłania i odbierania informacji niejawnych, ale po wdrożeniu sieci prywatnej wymagana jest sieć publiczna do komunikacji między organizacjami. Z tego wynika potrzeba sieci hybrydowej, która jest połączeniem sieci prywatnej i publicznej. Sieć hybrydowa wykorzystuje dwie dedykowane linie do komunikacji publicznej i prywatnej. Na przykład, jeśli organizacja ma 4 lokalizacje, musi kupić wysoce zabezpieczoną linię transmisji danych, aby połączyć wszystkie witryny i zaprojektować centralne repozytorium danych w celu wygodnego zarządzania komunikacją, podczas gdy łącze publiczne służy do uzyskiwania dostępu do publicznej sieci WAN (Internet) w celu transmisja danych między organizacjami. Ponieważ sieci hybrydowe potrzebują dwóch oddzielnych kanałów do publicznej i prywatnej wymiany danych, wiele organizacji decyduje się na to Wirtualnej sieci prywatnej.

VPN (wirtualna sieć prywatna)

Jak wspomniano wcześniej, sieci prywatne i hybrydowesą drogie i wymagają zakupu oddzielnych linii do korzystania z prywatnej przestrzeni adresowej IP w celu komunikacji z połączonymi węzłami. Technologia VPN znacznie obniża koszty wdrażania sieci publicznej i prywatnej, ponieważ umożliwia organizacjom korzystanie z globalnej sieci WAN do komunikacji publicznej i prywatnej. Powodem, dla którego jest nazywany wirtualnym, jest to, że nie wymaga fizycznej sieci prywatnej do zabezpieczenia transmisji danych. Sieć jest fizycznie publiczna, ale praktycznie prywatna. Technologia VPN wykorzystuje rygorystyczne szyfrowanie w celu ochrony kanałów transmisji danych przed kradzieżą danych zewnętrznych i podobnymi atakami; wykorzystuje techniki tunelowania IPsec, L2TP, PPP, PPTP itp., aby zapewnić nie tylko prywatność danych, ale także uwierzytelnianie i integralność.

Jak działa VPN

Sieć VPN jest podobna do prostejarchitektura serwer / klient, w której serwer jest odpowiedzialny za przechowywanie i udostępnianie zaszyfrowanych danych, zapewniając bramę do inicjowania komunikacji wewnątrz organizacji i autoryzacji klientów połączonych z siecią, podczas gdy klienci VPN, podobnie jak klienci w izolowanej sieci LAN, wysyłają żądania do serwera w celu ich odzyskania udostępniane informacje, nawiąż połączenie z innymi klientami w sieci VPN i przetwarzaj zabezpieczone informacje za pomocą dostarczonej aplikacji.

Tunelowanie VPN

Tym, co odróżnia kompleksową komunikację VPN od prostego środowiska LAN jest Tunelowanie. Możesz myśleć o tym jak o tunelu w chmurze internetowej, przez który przemieszczają się wysyłane i odbierane żądania danych.

Tunel jest właściwie tylko koncepcją, która pomagalepiej rozumiemy dynamikę sieci VPN. Podczas inicjowania komunikacji lub wysyłania danych przez sieć VPN protokół (-y) tunelowania (-y) używany przez sieć VPN (np. PPTP, L2TP, IPSec itp.) Otacza pakiety danych w inny pakiet danych i szyfruje pakiet, który ma zostać wysłany przez tunel. Na końcu odbiornika urządzenie tunelujące / protokół odszyfrowuje pakiet, a następnie usuwa zawinięty pakiet danych w celu odczytania i uzyskania dostępu do oryginalnej wiadomości oraz ujawnienia źródła pakietu i innych informacji niejawnych.

Tunelowanie obowiązkowe i dobrowolne

Klasyfikacja tunelowania oparta jest naźródło inicjujące połączenie. W zależności od źródła istnieją przede wszystkim dwa rodzaje tunelowania - tunelowanie obowiązkowe i tunelowanie dobrowolne. Obowiązkowe tunelowanie jest inicjowane przez serwer dostępu do sieci bez potrzeby wprowadzania danych przez użytkownika. Ponadto klienci VPN nie mają dostępu do informacji na serwerze VPN, ponieważ nie są ani odpowiedzialni, ani nie kontrolują inicjowania połączenia. Obowiązkowe tunelowanie działa jako pośrednik między serwerem VPN a klientami i jest odpowiedzialny za uwierzytelnianie klienta i konfigurowanie go z serwerem VPN.

Dobrowolne tunelowanie jest inicjowane, kontrolowanei zarządzany przez użytkownika. W przeciwieństwie do obowiązkowego tunelowania zarządzanego z sieci operatora, wymaga on od użytkowników ustanowienia połączenia z lokalnym usługodawcą internetowym, a następnie uruchomienia aplikacji klienckiej VPN. Być może korzystałeś z wielu programów klienckich VPN, które tworzą bezpieczne tunele dla określonego serwera VPN. Gdy oprogramowanie klienckie VPN próbuje zainicjować połączenie, jest kierowane na określony lub zdefiniowany przez użytkownika serwer VPN. Dobrowolne tunelowanie nie wymaga niczego więcej niż zainstalowanie dodatkowego protokołu tunelowania w systemie użytkownika, aby można go było wykorzystać jako jeden punkt końcowy tunelu.

Typy i technologie VPN

PPTP (Point-to-Point Tunneling Protocol) VPN jest jednym znajprostsze technologie VPN, które wykorzystują połączenie internetowe dostarczone przez ISP do stworzenia bezpiecznego tunelu między klientem a serwerem, a także systemami klienta i klienta. PPTP to oparty na oprogramowaniu system VPN; możesz wiedzieć, że system operacyjny Windows ma wbudowany PPTP, a wszystko, czego potrzebuje, aby połączyć się z siecią VPN, to oprogramowanie klienckie VPN. Chociaż PPTP nie zapewnia szyfrowania i innych funkcji bezpieczeństwa niezbędnych do zachowania poufności procesów wymiany danych (protokół Point to Point robi to w przypadku PPTP), Windows natywnie implementuje uwierzytelnianie i szyfrowanie za pomocą PPTP w celu zabezpieczenia pakietów danych. Zaletą jest to, że nie wymaga zakupu dodatkowego sprzętu do wdrożenia, a klient może zastosować dostarczone oprogramowanie do połączenia z VPN. Wadą jest jednak to, że polega on na protokole Point-to-Point w celu zwiększenia bezpieczeństwa pakietów danych, więc zanim pakiety danych zaczną podróżować przez tunel, mogą zostać odszyfrowane przez źródła zewnętrzne.

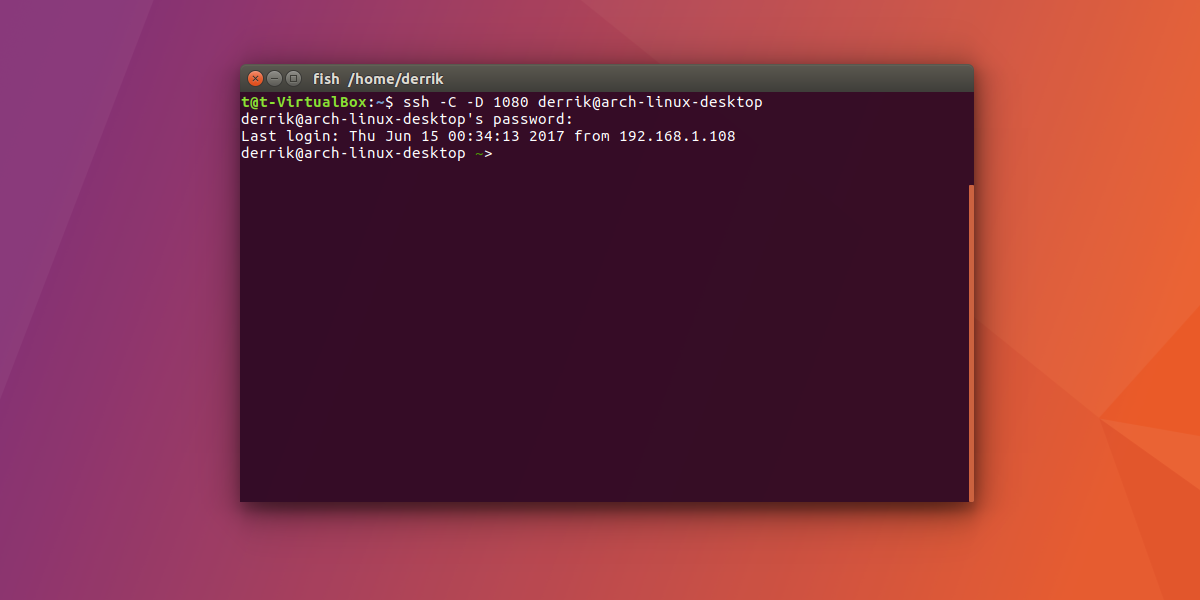

SSH Tunelowanie (Secure Shell Tunneling), jak sama nazwa wskazuje,używa bezpiecznego protokołu powłoki do utworzenia tunelu do przesyłania danych z jednego końca na drugi. Największą zaletą tunelowania opartego na SSH jest to, że omija on zapory internetowe. Organizacje (które chcą zmusić swoich pracowników do korzystania z dedykowanych serwerów proxy do uzyskiwania dostępu do publicznych stron internetowych i portali danych) używają protokołów SSH do kierowania całego ruchu z serwerów dedykowanych. Różni się od techniki VPN opartej na SSL, w której protokół HTTPS jest wymuszany w aplikacjach, systemie zarządzania komunikacją, przeglądarkach internetowych itp., Aby zabezpieczyć transmisję przed wścibskimi oczami. Tworzy bezpieczną sesję do łączenia serwerów z przeglądarki internetowej i nie wymaga dodatkowych urządzeń do konfiguracji sieci VPN, ponieważ do zainicjowania komunikacji między dwoma końcami wymagany jest tylko protokół HTTPS.

Opracowany przez IETF, IPSecOdpowiedzialność obejmuje głównie zabezpieczenie(IP) Komunikacja za pomocą protokołu internetowego między punktami końcowymi tunelu VPN. Pakiety danych przechodzące przez IPSec są szyfrowane za pomocą AES, DES lub 3DES. Ponadto zapewnia zarówno kompresję, jak i uwierzytelnianie na poziomie sieci. Używa techniki IPsec VPN tunel zamiast transport tryb. Przed wysłaniem danych kapsułkuje pakiet IP w nowy pakiet IPSec, zapewniając poufność pakietu danych. Dodaje dodatkowy nagłówek IP wraz z nagłówkiem ESP (Encapsulated Security Payload), aby dodać politykę bezpieczeństwa i zapewnić szyfrowanie oryginalnego pakietu danych. Oprócz ESP wykorzystuje AH (Authentication Header) jako pod-protokół do zastosowania dodatkowej warstwy bezpieczeństwa do oryginalnego pakietu danych; zapobiega to ingerencjom stron trzecich i fałszowaniu adresów IP.

Microsoft we współpracy z Cisco opracował alternatywę dla PPTP, znaną jako L2TP (Layer to Tunneling Protocol) w celu dostarczenia danychintegralność. Należy zauważyć, że L2TP, podobnie jak PPTP, nie zapewnia szyfrowania i polega na protokole PPP (Point-to-Point Protocol) do szyfrowania pakietów danych. Tunelowanie L2TP dodaje nagłówek danych L2TP do pierwotnego ładunku i przenosi go do punktu końcowego w datagramie UDP. Oprócz protokołu Point-to-Point, poufność, uwierzytelnianie i szyfrowanie można osiągnąć za pomocą IPSec w warstwie sieci.

Jak utworzyć i skonfigurować VPN

Istnieją prawdopodobnie nieskończone sposoby, w jakieorganizacja może stworzyć sieć VPN dla swoich klientów, klientów i firm sponsoringowych, aby nieustannie udostępniać prywatne informacje i zapewnić bramę do ich wewnętrznych sieci. Pomijając tę architekturę sieci VPN na dużą skalę, jeśli chcesz stworzyć sieć VPN na małą skalę do łączenia komputerów z siecią domową znajomego, możesz użyć wcześniej opisanej Gbridge. Jest to bezpłatne rozwiązanie VPN, które pozwala skonfigurować własną wirtualną sieć prywatną, dzięki czemu można zdalnie łączyć się z sieciami prywatnymi innych osób.

Połącz się ze zdalną siecią VPN (Office VPN)

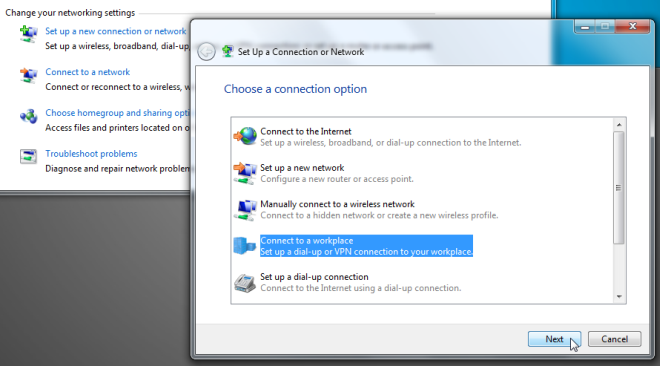

Podobnie jak poprzednie wersje Windows, Windows 7 równieżzapewnia prosty sposób połączenia z serwerem VPN. Jeśli planujesz połączyć się z siecią Office, PPTP / L2TP VPN, do nawiązania połączenia możesz użyć klienta Windows VPN. Oto jak to zrobić.

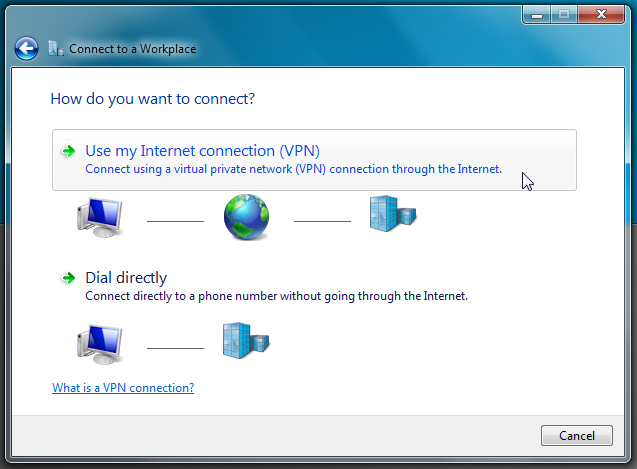

Przed rozpoczęciem upewnij się, że skonfigurowałeś dodatkowe urządzenia zgodnie z instrukcjami administratora sieci. Teraz otwórz Centrum sieci i udostępniania i kliknij Skonfiguruj nowe połączenie lub sieć. Otworzy się kreator połączeń. Teraz wybierz Połącz z miejscem pracy opcję, a następnie naciśnij Dalej.

W następnym kroku wybierz połączenie, którego chcesz użyć do połączenia z biurową siecią VPN. Umożliwia połączenie z siecią VPN przy użyciu bieżącego połączenia lub numeru telefonu miejsca docelowego.

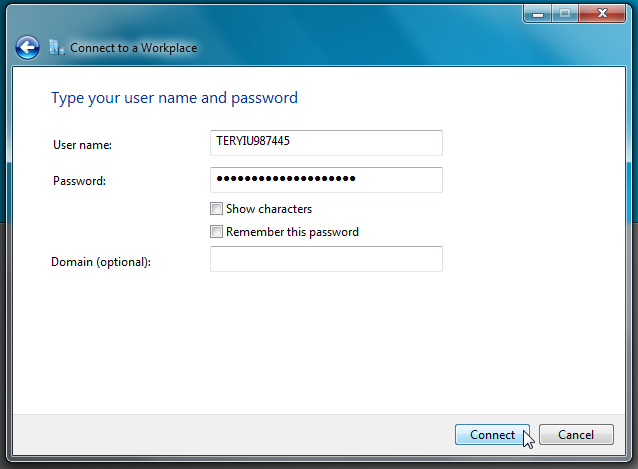

Następny krok wymaga wprowadzenia informacjidostarczone przez administratora. Tutaj musisz wprowadzić adres IP lub domenę wraz z nazwą miejsca docelowego. Windows 7 pozwala także włączyć połączenie VPN dla innych użytkowników i użyć karty inteligentnej do autoryzacji.

Kliknięcie Dalej otworzy ostatni krok kreatora. Wymaga nazwy użytkownika i hasła przypisanych przez administratora sieci biurowej.

Po zakończeniu kliknij Połącz, aby rozpocząć nawiązywanie połączenia z siecią VPN. Po nawiązaniu połączenia z siecią VPN możesz sprawdzić szczegóły adresu IP w Centrum sieci i udostępniania lub użyć ipconfig polecenie w CMD, aby sprawdzić, czy masz połączenie z siecią VPN i internetem.

Virtual Private Network naprawdę zrewolucjonizowałsposób zabezpieczenia transmisji danych między wieloma zdalnymi lokalizacjami. Stanowi najlepsze rozwiązanie dla stale rozwijających się organizacji i firm, które muszą wdrożyć zarówno zabezpieczoną sieć do udostępniania prywatnych informacji, jak i sieć publiczną do komunikacji z klientami, klientami i konkurentami. Oprócz tego, że jest opłacalnym rozwiązaniem, technologia VPN eliminuje potrzebę tworzenia wielu centrów zarządzania danymi do zarządzania komunikacją. Z tego właśnie powodu VPN jest metodą wybieraną na całym świecie zarówno dla małych firm, jak i dużych korporacji.

Komentarze