Bezpieczeństwo w Internecie to ciągła misja, którawymaga poznania nowych cyberzagrożeń i znalezienia sposobów na zapewnienie sobie bezpieczeństwa. Od nieautoryzowanego wydobywania kryptowalut po hakowanie luk w publicznych sieciach Wi-Fi, istnieje wiele zagrożeń bezpieczeństwa, o których należy pamiętać. Jednym z rodzajów zagrożeń cybernetycznych, które ostatnio zyskały świadomość, jest istnienie botnetów. Botnet, z sieci robotów, oznacza grupę komputerów połączonych ze sobą i zdalnie sterowanych przez nieupoważnioną osobę. Jest to sposób, w jaki twój komputer może być dostępny i kontrolowany przez kogoś innego w niecnych celach.

Botnety są szczególnie szkodliwą formązagrożenie bezpieczeństwa, ponieważ możesz stać się częścią jednego, wybierając niebezpieczną sieć VPN - oprogramowanie, które ma zapewnić Ci bezpieczeństwo, może w rzeczywistości narazić Cię na większe niebezpieczeństwa! Poniżej wyjaśnimy, czym jest botnet i udzielimy wskazówek, jak unikać podejrzanych sieci VPN, które mogłyby uczynić cię częścią jednego z nich, a następnie zalecamy kilka wiarygodnych sieci VPN, które mogą zapewnić bezpieczeństwo przed botnetami. Czytaj dalej, aby dowiedzieć się czym jest botnet i jak się przed nim chronić.

Jak działa botnet?

Aby zrozumieć, dlaczego botnety są zagrożeniem, to jest towarto wiedzieć, że są tworzone z sieci maszyn, które są nielegalnie kontrolowane przez osobę lub organizację. Maszyny wchodzące w skład botnetu mogą obejmować telefony i komputery, takie jak urządzenia, z których osobiście korzystasz, ale mogą także obejmować serwery, routery, a nawet inne skomputeryzowane urządzenia, takie jak kasy sklepowe i kamery CCTV. Botnet łączy wszystkie te urządzenia razem, dzięki czemu ich łączna moc obliczeniowa może być wykorzystana do celów kontrolera botnetu.

Jednym z nich został utworzony botnet, uzyskując do nich dostępurządzeń, ich połączoną moc obliczeniową można wykorzystać do wielu wątpliwych celów. Niektóre z typowych zastosowań botnetów obejmują linowanie maszyn w rozproszone ataki typu „odmowa usługi”, w których strona internetowa jest atakowana przez setki, a nawet tysiące komputerów, które wielokrotnie próbują uzyskać dostęp do witryny w tym samym czasie, co powoduje awarię serwera, lub spamowanie, w którym urządzenia są używane do wysyłania tysięcy niechcianych e-maili reklamowych przez skrobanie witryn w poszukiwaniu adresów e-mail. Niektóre inne zastosowania botnetów obejmują oszustwa związane z kliknięciami, w których strona internetowa, którą utworzył z reklamą, a następnie urządzenia botów są używane do wielokrotnego klikania tej reklamy w celu oszukania pieniędzy od reklamodawcy lub wydobywania kryptowalut, w których cykle obliczeniowe są używane do wydobywania bitcoinów lub innych walut bez zgody właściciela urządzenia.

Podczas gdy botnety są najczęściej konfigurowane i używaneprzez organizacje przestępcze warto zauważyć, że istnieje również kilka legalnych botnetów, w których użytkownicy zezwalają na wykorzystanie części swojej mocy obliczeniowej do celów filantropijnych. Na przykład użytkownicy mogą zdecydować się na projekt Folding @ Home, który wykorzystuje cykle przetwarzania z urządzeń ochotników do analizy wzorców fałdowania białek w nadziei znalezienia nowych opcji leczenia chorób takich jak nowotwory czy choroba Alzheimera. Te botnety są dobrowolne, co oznacza, że ludzie wybrali i zgodzili się dobrowolnie dołączyć do nich. W tym artykule będziemy mówić o przestępczym typie botnetów, w których użytkownicy nie zgadzają się i mają swoje maszyny dokooptowane bez ich zgody.

Problem darmowych VPN i botnetów

Teraz, kiedy już wiesz, jak działa botnet, tyZastanawiasz się, jak Twoje urządzenie może stać się częścią jednego i jak możesz tego uniknąć. Botnety stanowiły mniejszy problem dla prywatnych użytkowników, ponieważ zwykle atakowali urządzenia, które były online, ale nie były często używane, aby uniknąć wykrycia. Wiele komputerów, które zostały przejęte, to serwery lub starsze komputery, które pozostawiono włączone i podłączone do Internetu, ale rzadko używane przez prawdziwą osobę. Oznaczało to, że botnety stanowiły problem dla specjalistów IT, ale nie tyle dla przeciętnego użytkownika. Jednak w ciągu ostatnich kilku lat botnety stały się bardziej rozpowszechnione na urządzeniach użytkowników ze względu na ich integrację z podejrzanymi bezpłatnymi usługami VPN.

Jeden z najbardziej znanych przykładów tego botnetudotkniętych codziennymi użytkownikami była darmowa VPN Hola. Hola była bardzo popularną bezpłatną usługą VPN, która była często polecana użytkownikom, którzy chcieli zachować bezpieczeństwo i anonimowość podczas przeglądania, ale nie chcieli płacić za usługę. Oznaczało to jednak, że firma Hola nie pobierała płatności z subskrypcji, więc musieli zarabiać gdzie indziej - i postanowili to zrobić, logując swoich użytkowników do botnetu bez ich wiedzy, a następnie sprzedając dostęp do tego botnetu do każdej firmy, która tego chciała. Kiedy odkryto to w 2015 r., Odkryto, że urządzenia użytkowników Holi były wykorzystywane do rozproszonych ataków typu „odmowa usługi”, oszustw związanych z kliknięciami i innych podejrzanych celów. Ludzie byli zszokowani, że firma taka jak Hola, która twierdziła, że oferuje oprogramowanie zabezpieczające, była tak nonszalancka, dając dostęp do urządzeń użytkowników.

Tak zwykle stają się niepodejrzewający niczego użytkownicyczęść botnetu. Rejestrują się w celu uzyskania bezpłatnej usługi lub produktu i zapewniają oprogramowaniu dostęp do swoich urządzeń, a następnie oprogramowanie to jest wykorzystywane w niesmacznych celach przez firmy produkujące oprogramowanie. Najlepszym sposobem na zachowanie bezpieczeństwa przed botnetami i zapobieganie używaniu urządzeń jako części jednego z nich jest ostrożność podczas instalacji na urządzeniu. Upewnij się, że zbadasz zainstalowane oprogramowanie i sprawdzisz, czy firma produkująca oprogramowanie jest legalna i godna zaufania. Co najważniejsze, jeśli chodzi o usługi bezpieczeństwa, takie jak VPN, pamiętaj, że te rzeczy kosztują pieniądze, aby zarabiać i aktualizować, więc jeśli firma nie pobiera opłat abonamentowych od swoich użytkowników, muszą otrzymywać pieniądze z innego miejsca. Jest to jeden z powodów, dla których nie zalecamy nikomu korzystania z bezpłatnej sieci VPN i uważamy, że warto płacić kilka dolców miesięcznie za godną zaufania i bezpieczną płatną sieć VPN.

Nasze zalecane Bezpieczne VPN

Jeśli szukasz VPN i chcesz to zrobićupewnij się, że wybierasz dobry i nie kończysz jako część botnetu, to mamy kilka wskazówek. Istnieje kilka kluczowych funkcji, których szukamy w sieci VPN, które wskazują, że jest ona godna zaufania, bezpieczna i zapewni bezpieczeństwo danych:

- Dobra polityka bezpieczeństwa. Szukamy sieci VPN z najlepszymi funkcjami bezpieczeństwa, takimi jak szyfrowanie 256-bitowe w celu zapewnienia bezpieczeństwa danych oraz polityka braku rejestrowania w celu zagwarantowania prywatności.

- Szybkie prędkości połączenia. Nie chcesz, aby połączenia były wolne, ponieważ dzięki temu przeglądanie będzie o wiele mniej przyjemne.

- Duża sieć serwerów. Aby uzyskać maksymalne wykorzystanie VPN, potrzebujesz takiego, który oferuje dużą liczbę serwerów w wielu różnych krajach, dzięki czemu zawsze możesz znaleźć serwer spełniający Twoje potrzeby.

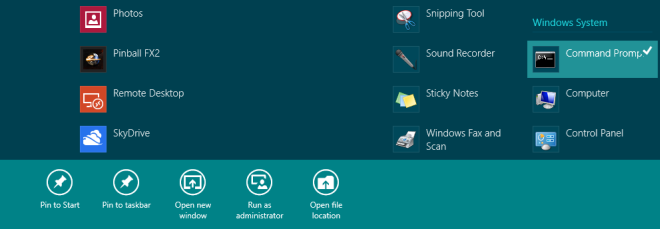

- Obsługa różnych systemów operacyjnych. Dzięki jednej płatnej subskrypcji VPN możesz chronić wszystkie swoje urządzenia jednocześnie, dlatego szukamy sieci VPN, które oferują wsparcie oprogramowania dla szerokiej gamy platform.

Biorąc pod uwagę te czynniki, oto nasze zalecenia dotyczące sieci VPN, które zapewnią bezpieczeństwo i nigdy nie spowodują, że urządzenie stanie się częścią botnetu:

1. ExpressVPN

Jedna z najbardziej znanych i najbardziej zaufanych sieci VPNusługami wśród poważnych użytkowników Internetu jest ExpressVPN. Ta usługa oferuje nie tylko błyskawiczne połączenia, ale także wyjątkowe bezpieczeństwo, z wykorzystaniem 256-bitowego szyfrowania i zasady braku rejestrowania. W oprogramowaniu dostępne są również dodatkowe funkcje bezpieczeństwa, takie jak przełącznik „zabicia”, który zapobiega przypadkowemu wysyłaniu danych przez niezaszyfrowane połączenie, sprawdzanie adresu IP, aby upewnić się, że adres IP jest ukryty przed przeglądaniem sieci, oraz ochrona przed wyciekiem IPv6 aby zapewnić ci bezpieczeństwo.

Sieć serwerów dostępna dla ExpressVPNklienci są bardzo duzi, mają ponad 1000 serwerów w 145 różnych lokalizacjach w 94 krajach, a funkcja szybkiego testu pomaga znaleźć najszybszy możliwy serwer. Oprogramowanie można zainstalować na urządzeniach z systemem Windows, Mac OS, Android, iOS i Linux.

- Odblokowuje American Netflix, iPlayer, Hulu

- Ponad 3000 super szybkich serwerów

- Dozwolone torrentowanie / P2P

- Surowe zasady braku dzienników dotyczące danych osobowych

- Obsługa klienta (czat 24/7).

- Opcje konfiguracji dla zaawansowanych użytkowników.

2. IPVanish

Jeśli Twoim największym zmartwieniem jest prędkość i chceszVPN, który cię nie spowolni, ale także nie będzie kompromisowy w zakresie bezpieczeństwa, zalecamy IPVanish. Ta usługa ma jedne z najszybszych połączeń, jakie napotkaliśmy, dzięki czemu możesz przeglądać bez opóźnień i szybko pobierać duże pliki lub łatwo przesyłać strumieniowo treści wideo w wysokiej rozdzielczości bez buforowania i opóźnień. Oprócz prędkości, IPVanish ma silne zabezpieczenia z twardym 256-bitowym szyfrowaniem i polityką braku rejestrowania, dzięki czemu masz pewność, że Twoje działania online nie zostaną zarejestrowane.

Sieć serwerów IPVanish obejmuje więcej niż1000 serwerów w 60 różnych krajach. Oprogramowanie ma wiele zaawansowanych funkcji, które czynią go idealnym dla poważnych użytkowników VPN, takich jak wyłącznik awaryjny, automatyczne ponowne łączenie, ochrona przed wyciekiem dla IPv6 i DNS, okresowa zmiana adresu IP i ręcznie konfigurowany DNS. Możesz zainstalować oprogramowanie na urządzeniach z systemem Windows, Mac OS, Android, Linux, Windows Phone lub iOS.

3. CyberGhost

Jeśli wolisz VPN z łatwą w użyciu grafikąinterfejs, zalecamy CyberGhost. Po otwarciu oprogramowania zobaczysz kolorowe pola z symbolami, które pozwalają wybrać odpowiedni serwer do swoich potrzeb. Jeśli dotyczy to botnetów lub innych zagrożeń bezpieczeństwa, kliknij Chroń sieć opcja w środkowym prawym rogu, a będzieszpodłączony do serwera, który pomoże Ci zabezpieczyć się przed zagrożeniami cybernetycznymi. Połączenia używają silnego 256-bitowego szyfrowania, a firma nie stosuje żadnych zasad logowania, aby zachować swoją anonimowość.

Sieć serwerów jest ogromna i obejmuje więcej niż1300 obsługuje w 30 różnych krajach i obejmuje serwery i opcje anonimowego surfowania, odblokowywania streamingu, anonimowego torrentowania, odblokowywania podstawowych stron internetowych oraz opcję wyboru własnego serwera dla określonych potrzeb. Oprogramowanie przeprowadzi Cię przez wszystkie etapy łączenia się z siecią i bezpiecznego przeglądania, więc jest idealne dla nowych użytkowników. Oprogramowanie można zainstalować na urządzeniach z systemem Windows, MacOS, iOS i Android.

- Odblokowanie Netflix USA, iPlayer, Amazon Prime, YouTube

- Szybkie, stałe prędkości

- Solidne standardy szyfrowania

- Brak zasad logów

- Całodobowe wsparcie.

- Niektórych witryn streamingowych nie można odblokować.

4. NordVPN

Ci użytkownicy, którzy chcą jak najlepszego bezpieczeństwaz ich VPN powinien zajrzeć do NordVPN. Funkcje bezpieczeństwa tej usługi obejmują typowe użycie silnego szyfrowania 256-bitowego i brak zasad rejestrowania, ale gwiazdą programu jest funkcja podwójnego szyfrowania. Oznacza to, że Twoje dane są dwukrotnie szyfrowane i przesyłane na dwa osobne serwery. Dwie warstwy szyfrowania są praktycznie niemożliwe do złamania, więc wiesz, że Twoje dane będą bezpieczne. Istnieje również więcej funkcji bezpieczeństwa wbudowanych w oprogramowanie, takich jak anti DDoS, dedykowany adres IP, pakiet oprogramowania CyberSec do ochrony przed złośliwym oprogramowaniem, przełącznik zabijania i niestandardowy DNS.

Sieć serwerów obejmuje ponad 1000 serweróww ponad 60 różnych krajach, a oprogramowanie można zainstalować w systemach Windows, Mac OS, Linux, iOS, Chrome OS, Android, iOS i Windows Phone, a także w rozszerzeniach przeglądarki Firefox i Chrome.

- Plany po bardzo przystępnych cenach

- Szybkie i stabilne połączenia

- Silne funkcje bezpieczeństwa

- „Podwójna” ochrona danych

- Obsługa czatu na żywo jest dostępna.

- Przetwarzanie zwrotu środków może potrwać do 30 dni.

5. VyprVPN

Jeśli chcesz VPN, z którego możesz korzystać nawet nasieci z blokowaniem VPN, takie jak te, które można znaleźć w Chinach lub innych krajach o bardzo ograniczonym dostępie, zalecamy VyprVPN. Z tej usługi można korzystać nawet w sieciach z wykrywaniem VPN dzięki funkcji zwanej protokołem Chameleon. Działa to poprzez szyfrowanie nie tylko danych, ale także metadanych - czyli informacji o pochodzeniu i miejscu docelowym pakietów danych. Wykrywanie VPN często działa poprzez porównanie źródła podanego w metadanych z pozornym pochodzeniem danych i odrzucenie jakiegokolwiek połączenia, w którym te dwa elementy nie pasują. Szyfrując również metadane, możesz obejść to wykrywanie i korzystać z usługi nawet w ograniczonych sieciach.

Istnieje również silne szyfrowanie 256-bitowe i niezasady rejestrowania w celu uzupełnienia tej funkcji bezpieczeństwa, a sieć serwerów obejmuje ponad 700 serwerów w 70 różnych krajach. Oprogramowanie jest dostępne dla systemów Windows, Mac, Android i iOS.

Wniosek

Botnet to sieć komputerów, które już istniałypołączone ze sobą i są wykorzystywane do ich mocy obliczeniowej bez wiedzy właścicieli urządzeń. Chociaż kiedyś był to problem, który dotyczył głównie serwerów i innego sprzętu niebędącego konsumentem, ostatnio botnety obejmowały również telefony komórkowe, tablety, laptopy i inne urządzenia konsumenckie. Wynika to z niejasnych bezpłatnych usług VPN, które zagrażają bezpieczeństwu urządzeń, na których są zainstalowane, i sprzedają dostęp do tych maszyn wątpliwym firmom, takim jak te przeprowadzające ataki DDoS lub oszustwa z kliknięciami. Niepokojące jest to, że użytkownicy często nawet nie wiedzą, że ich urządzenie zostało naruszone, i nadal wierzą, że zainstalowane oprogramowanie zapewnia im bezpieczeństwo.

Aby uchronić się przed nieumyślniestając się częścią botnetu, powinieneś uważać, jakie oprogramowanie instalujesz na swoim urządzeniu. Zwłaszcza jeśli chodzi o oprogramowanie zabezpieczające, takie jak VPN, zawsze powinieneś upewnić się, że instalujesz oprogramowanie od zaufanych i niezależnych firm. Zalecamy pięć renomowanych płatnych usług VPN, które zapewnią Ci bezpieczeństwo i nigdy nie pozwolą, aby Twoje urządzenie stało się częścią botnetu.

Czy masz doświadczenie z używaniem urządzenia w botnecie? Jakie kroki bezpieczeństwa podejmujesz w celu ochrony swoich urządzeń? Daj nam znać w komentarzach poniżej.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Komentarze