SSH é uma ótima tecnologia; você pode usá-lo para esconderO tráfego da VPN com ele, protege sua conexão com sites e muito mais. O único problema é que toda vez que você tenta fazer login em uma máquina remota, é necessário digitar sua senha e isso pode ser entediante. Se você é um desenvolvedor que deseja se conectar a várias máquinas pelo SSH de uma só vez com um script Bash ou apenas alguém que usa o Secure Shell e está cansado de inserir senhas, existe uma solução: SSH sem senha. Esse processo envolve gerar uma chave SSH segura na máquina host e compartilhá-la como uma maneira de acessar o PC. Isso permitirá que qualquer pessoa com a chave faça login, mesmo que não saiba a senha. Veja como fazê-lo.

O que são chaves SSH?

Uma chave SSH é um arquivo de identificação exclusivo queé usado com o Secure Shell. O objetivo dessas chaves é fornecer uma identidade exclusiva ao usuário e marcá-las como "confiáveis" ao efetuar login. Essas próprias chaves são mais do que arquivos que provam a identidade de alguém. De fato, o SSH permite que os usuários efetuem login com uma chave e não com uma senha. O que significa que, em vez de ser forçado a digitar uma senha toda vez que você fizer logon no SSH, use a chave SSH.

A chave SSH é colocada em algum lugar seguro na instalação do Linux e, a partir daí, você pode efetuar login na máquina remota quantas vezes quiser, sem uma senha.

Gerando chaves SSH seguras

A geração de uma chave SSH segura primeiro requer queO SSH está em funcionamento. Entenda que isso não significa necessariamente que você precisa ter um servidor SSH. Só que as ferramentas e tecnologias básicas de SSH estão sendo executadas no seu PC Linux. Não sabe como configurar o SSH? Siga nosso guia aqui.

Sempre gere as chaves SSH no sistema que hospeda o servidor SSH. Não tente gerá-los no servidor que não hospeda uma sessão SSH e copie-a na máquina host SSH. Não vai funcionar

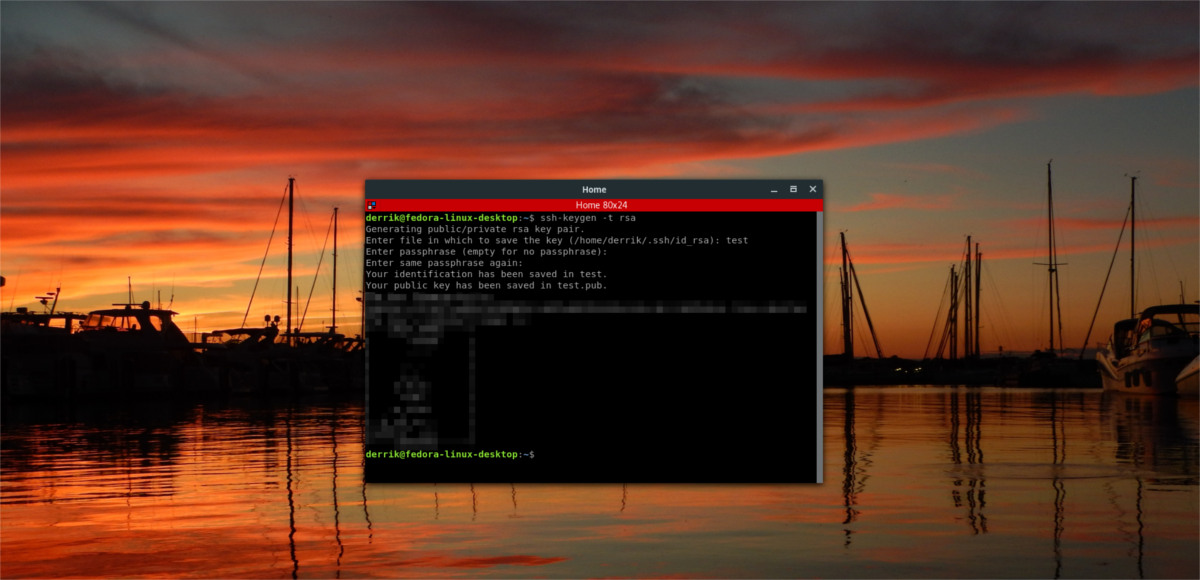

Para iniciar o processo de geração de chaves, abra um terminal. Dentro da janela do terminal, execute:

ssh-keygen -t rsa

Corrida ssh-keygen irá imprimir “Gerando chave pública / privada rsapar". Isso significa que o sistema está gerando uma chave pública e uma chave privada para você usar. As chaves públicas são aquelas que qualquer pessoa pode usar, e você deve se dar bem. Uma chave privada, por outro lado, é algo que você nunca deve compartilhar com ninguém. Daí o nome "particular".

As chaves se salvarão em /home / nome de usuário / .ssh / id_rsa.

Nota: NÃO APAGUE a ~ / .ssh pasta, pois contém suas chaves. Se você violar esta pasta de alguma forma e tentar fazer logon nesta máquina remotamente, o prompt do SSH falhará. Ele também imprimirá um aviso e bloqueará você.

Chaves SSH na máquina remota

Agora que as chaves SSH (públicas e privadas)criados) e prontos para uso, você precisará copiá-los para o sistema em que deseja fazer login. É importante que você repita esse processo em todas as máquinas que planeja efetuar login através do SSH. Caso contrário, aqueles que não tiverem a chave precisarão fazer login usando o método de senha.

Para adicionar as chaves ao sistema remoto, siga este exemplo. Certifique-se de fazer isso na máquina host por SSH.

ssh username@remote-host-name mkdir -p .ssh

A execução deste comando ssh criará um arquivo oculto ~ / .ssh pasta no diretório inicial da máquina remota (com o usuário usado para fazer login). Esta pasta é importante, pois é aqui que copiaremos os arquivos de chave SSH recém-gerados.

Para copiar os arquivos-chave SSH, execute outro comando da máquina host SSH para a máquina remota que precisa das chaves:

cat .ssh/id_rsa.pub | ssh username@remote-host-name "cat >> .ssh/authorized_keys"

A cópia levará alguns segundos, dependendo da velocidade da rede. Quando terminar, o PC remoto terá as chaves geradas e poderá efetuar login no PC host SSH sem uma senha.

Fazendo backup de chaves SSH

As chaves SSH são coisas úteis, e cada uma éúnico. É por isso, fazer o backup deles é o melhor curso de ação. O problema é que, se você a salvar em outro local, alguém poderá encontrar sua chave SSH, mantenha-a e use-a para si. Portanto, a pergunta é: qual é uma boa maneira de fazer backup seguro de uma chave SSH? Criptografia.

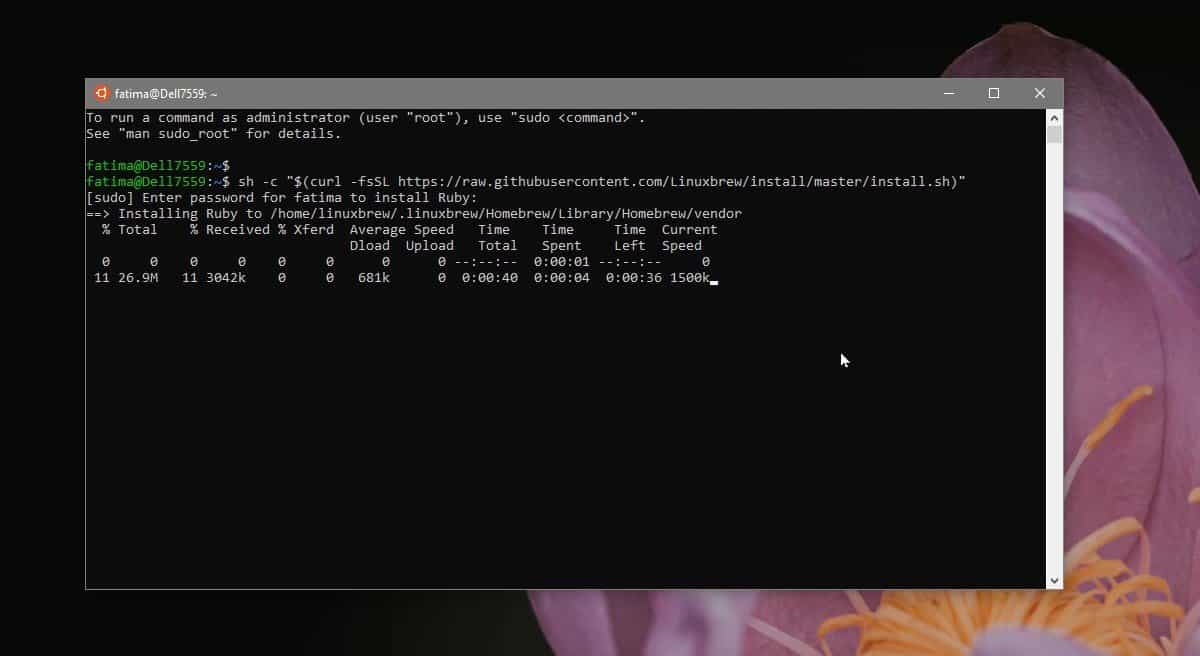

A maneira mais rápida, mais eficiente (e mais fácil) decriptografar é usar o GnuPG. A ferramenta em si é incorporada à maioria das ferramentas de criptografia já existentes no Linux e é o principal item quando a criptografia de arquivos é exibida. Para instalar o GnuPG, abra um terminal e procure por "gpg" no seu gerenciador de pacotes. O programa deve ser fácil de encontrar, mesmo em distribuições Linux muito obscuras.

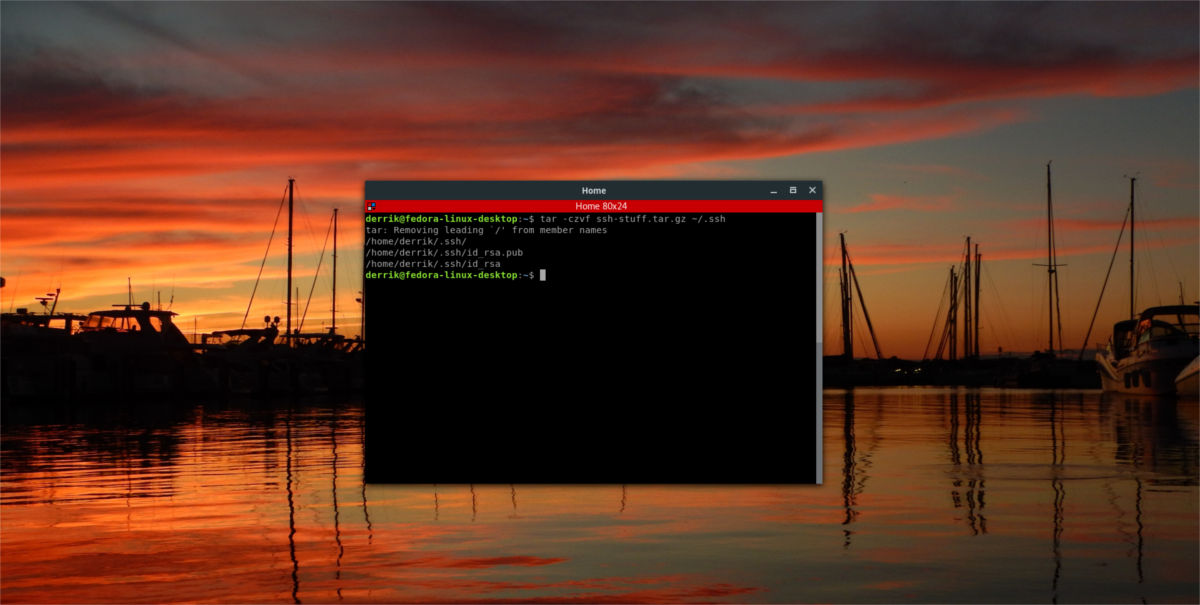

Quando o GPG estiver em funcionamento, inicie o processo de criptografia compactando seu ~ / .ssh diretório no arquivo tar. Isso fará com que não seja necessário criptografar individualmente cada arquivo no diretório ~ / .ssh pasta.

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

Quando a compactação terminar, inicie o processo de criptografia.

Nota: antes de criptografar, execute gpg no terminal para gerar um novo chaveiro.

gpg -c ssh-stuff.tar.gz

Quando o processo de criptografia terminar, o GnuPG lançará um arquivo com o rótulo "ssh-stuff.tar.gz.gpg". Sinta-se à vontade para excluir a versão original e desbloqueada do arquivo. Para descriptografar seu arquivo de backup, faça o seguinte:

gpg ssh-stuff.tar.gz.gpg</p>

Comentários