Há muito tempo, o Linux tem uma reputação desegurança através da obscuridade. Os usuários tinham a vantagem de não serem o principal alvo dos hackers e não precisavam se preocupar. Esse fato não é mais válido e, em 2017 e 2018, vimos grandes quantidades de hackers explorando bugs e falhas do Linux, encontrando maneiras complicadas de instalar malware, vírus, rootkits e muito mais.

Devido à recente inundação de explorações, malwaree outras coisas ruins que prejudicam os usuários do Linux, a comunidade de código aberto respondeu reforçando os recursos de segurança. Ainda assim, isso não é suficiente, e se você estiver usando o Linux em um servidor, é uma boa ideia olhar para a nossa lista e aprender maneiras de melhorar a segurança de um servidor Linux.

1. Faça uso do SELinux

SELinux, AKA Linux com segurança aprimorada é umferramenta de segurança incorporada ao kernel do Linux. Uma vez ativado, ele pode facilmente aplicar uma política de segurança de sua escolha, que é essencial para um servidor Linux sólido.

Muitos sistemas operacionais de servidor baseados em RedHat vêmcom o SELinux ativado e configurado com padrões muito bons. Dito isto, nem todos os sistemas operacionais compatíveis com o SELinux por padrão, por isso, mostraremos como ativá-lo.

Nota: Os pacotes de snap requerem o AppArmor, uma alternativa ao SELinux. Se você optar por usar o SELinux, em certos sistemas operacionais Linux, talvez não seja possível usar o Snaps.

CentOS / Rhel

O CentOS e o RedHat Enterprise Linux são fornecidos com o sistema de segurança SELinux. Ele é pré-configurado para uma boa segurança, portanto, não são necessárias instruções adicionais.

Servidor Ubuntu

Desde o Karmic Koala, o Ubuntu tornou muito fácil ativar a ferramenta de segurança SELinux. Para configurá-lo, digite os seguintes comandos.

sudo apt install selinux

Debian

Assim como no Ubuntu, o Debian facilita muito a instalação do SELinux. Para fazer isso, digite os seguintes comandos.

sudo apt-get install selinux-basics selinux-policy-default auditd

Depois de concluir a instalação do SELinux no Debian, confira a entrada Wiki no software. Ele abrange muitas informações necessárias para usá-las no sistema operacional.

Manual do SELinux

Depois que o SELinux estiver funcionando, faça um favor a si mesmo e leia o manual do SELinux. Aprenda como funciona. Seu servidor agradecerá!

Para acessar o manual do SELinux, digite o seguinte comando em uma sessão do terminal.

man selinux

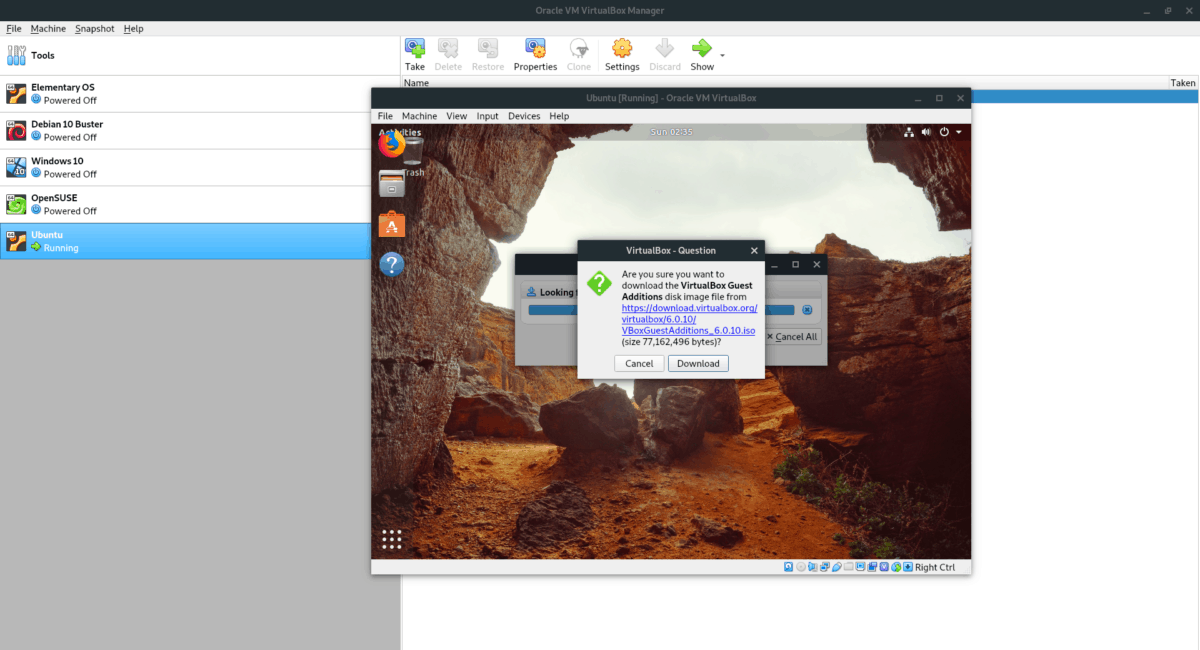

2. Desative a conta raiz

Uma das coisas mais inteligentes que você pode fazer para protegerseu servidor Linux é desligar a conta raiz e usar apenas os privilégios do Sudoer para realizar tarefas do sistema. Ao desativar o acesso a esta conta, você poderá garantir que maus atores não possam ter acesso total aos arquivos do sistema, instalar software problemático (como malware) etc.

O bloqueio da conta Root no Linux é fácil e, emDe fato, em muitos sistemas operacionais de servidor Linux (como o Ubuntu), ele já é desligado por precaução. Para obter mais informações sobre como desativar o acesso root, consulte este guia. Nele, falamos sobre como bloquear uma conta root.

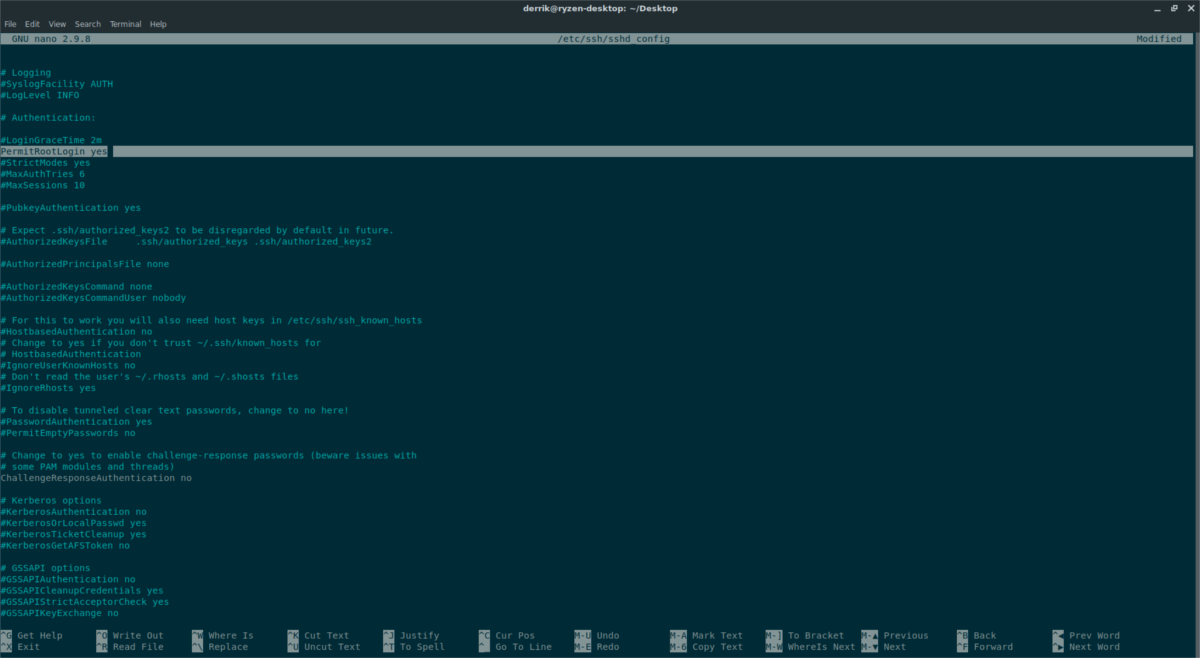

3. Proteja seu servidor SSH

O SSH é frequentemente um ponto fraco sério em muitos Linuxservidores, como muitos administradores de Linux preferem usar as configurações padrão de SSH, pois são mais fáceis de ativar, em vez de reservar um tempo para bloquear tudo.

Tomar pequenas etapas para proteger o servidor SSH em seu sistema Linux pode atenuar uma boa parte de usuários não autorizados, ataques de malware, roubo de dados e muito mais.

No passado, no Addictivetips, escrevi um post detalhado sobre como proteger um servidor SSH Linux. Para obter mais informações sobre como bloquear seu servidor SSH, confira a postagem aqui.

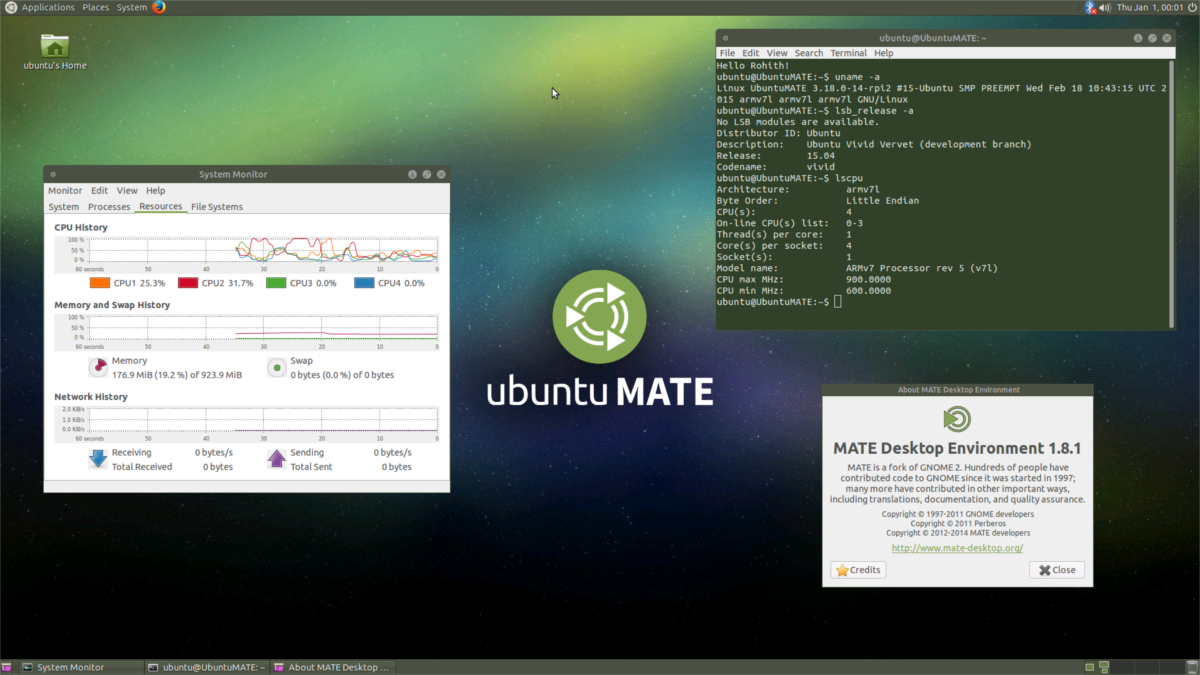

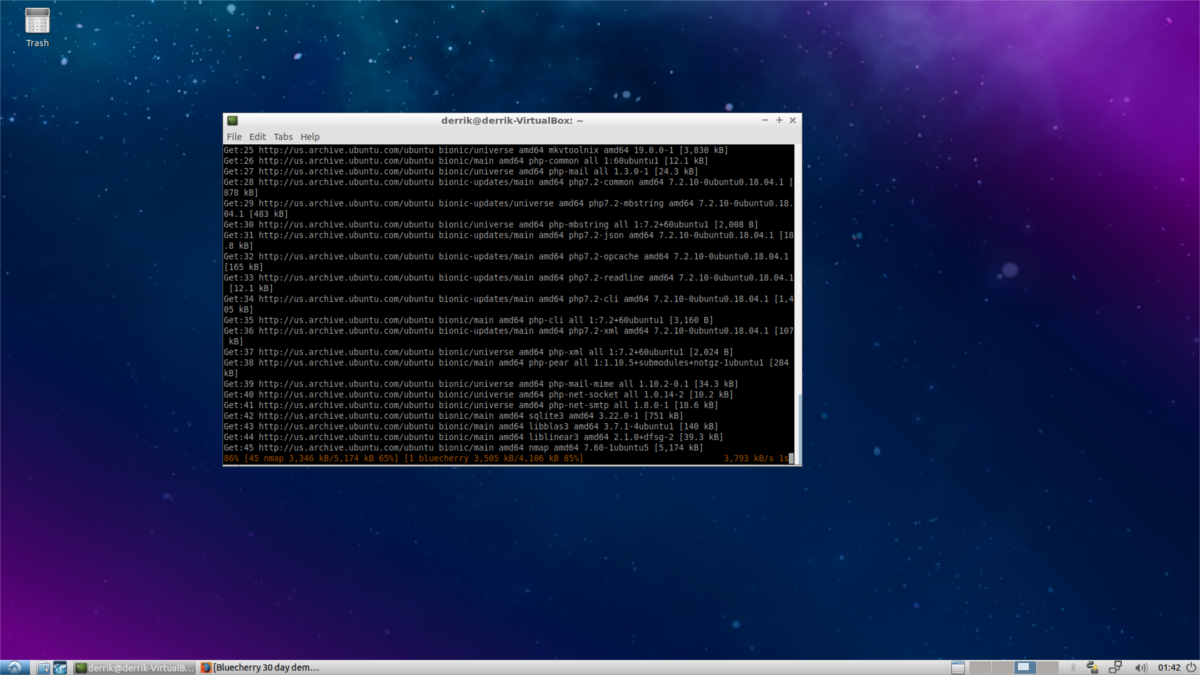

4. Instale sempre as atualizações

Parece um ponto óbvio, mas você estariasurpreso ao saber quantos operadores de servidores Linux renunciam a atualizações em seus sistemas. A escolha é compreensível, pois todas as atualizações têm o potencial de estragar os aplicativos em execução, mas, ao optar por evitar atualizações do sistema, você perde patches de segurança que corrigem explorações e bugs que os hackers usam para criar sistemas Linux.

É verdade que a atualização em uma produção Linuxservidor é muito mais irritante que jamais será na área de trabalho. O simples fato é que você não pode parar tudo para instalar patches. Para contornar isso, considere configurar um cronograma de atualização planejado.

Para deixar claro, não há ciência definida sobre agendas de atualização. Eles podem variar de acordo com o seu caso de uso, mas é melhor instalar patches semanalmente ou quinzenalmente para segurança máxima.

6. Nenhum repositório de software de terceiros

O melhor de usar o Linux é que, se vocêprecisa de um programa, desde que você esteja usando a distribuição correta, há um repositório de software de terceiros disponível. O problema é que muitos desses repositórios de software têm o potencial de mexer com o seu sistema e o malware aparece regularmente neles. O fato é que, se você estiver executando uma instalação Linux dependente de software proveniente de fontes não verificadas de terceiros, ocorrerão problemas.

Se você precisar ter acesso ao software que seuO sistema operacional Linux não distribui por padrão, pule os repositórios de software de terceiros para pacotes Snap. Existem dezenas de aplicativos de nível de servidor na loja. O melhor de tudo é que cada um dos aplicativos da loja Snap recebe auditorias de segurança regularmente.

Deseja saber mais sobre o Snap? Confira nosso post sobre o assunto para saber como você pode fazê-lo em seu servidor Linux!

7. Faça uso de um firewall

Em um servidor, ter um sistema Firewall eficazé tudo. Se você tiver uma configuração, evitará muitos intrusos irritantes com os quais entraria em contato. Por outro lado, se você não conseguir configurar um sistema Firewall eficaz, o servidor Linux sofrerá bastante.

Existem alguns firewalls diferentessoluções em Linux. Com isso em mente, alguns são mais fáceis de entender do que outros. De longe, um dos firewalls mais simples (e mais eficazes) do Linux é o FirewallD

Nota: para usar o FirewallD, você deve estar usando um sistema operacional de servidor com o sistema init SystemD.

Para ativar o FirewallD, primeiro você precisa instalá-lo. Inicie uma janela do terminal e insira os comandos que correspondem ao seu sistema operacional Linux.

Servidor Ubuntu

sudo systemctl disable ufw sudo systemctl stop ufw sudo apt install firewalld

Debian

sudo apt-get install firewalld

CentOS / Rhel

sudo yum install firewalld

Com o software instalado no sistema, ative-o com o Systemd.

sudo systemctl enable firewalld sudo systemctl start firewalld

Conclusão

Problemas de segurança são cada vez mais comuns no Linuxservidores. Infelizmente, como o Linux continua a ficar cada vez mais popular no espaço corporativo, esses problemas só serão mais prevalentes. Se você seguir as dicas de segurança nesta lista, poderá evitar a maioria desses ataques.

Comentários